Cuaderno de estrategias de robo de tokens

En este artículo, y su árbol de decisiones complementario, se proporcionan instrucciones para que los analistas de seguridad y los respondedores de incidentes identifiquen e investiguen los ataques de robo de tokens en una organización. A medida que las organizaciones aumentan su posición de seguridad, los actores de amenazas usan técnicas más sofisticadas para poner en peligro los recursos. Se necesita una respuesta rápida para investigar, contener y corregir los daños resultantes de ataques de robo de tokens.

Un ataque de robo de tokens se produce cuando los actores de amenazas ponen en peligro y reproducen tokens emitidos a un usuario, incluso si ese usuario ha cumplido la autenticación multifactor. Dado que se cumplen los requisitos de autenticación, al actor de amenazas se le concede acceso a los recursos de la organización mediante el token robado.

Más información:

Requisitos previos

- Acceso al inicio de sesión de Microsoft Entra ID y auditar registros de para usuarios y entidades de servicio

- Una cuenta con uno de los siguientes roles de Microsoft Entra asignados:

- Administrador de seguridad

- Lector de seguridad

- Lector global

- Operador de seguridad

Recomendaciones

Aunque no es necesario, se recomienda:

- Habilitación de la característica de búsqueda avanzada y acceso a los últimos siete días de datos de eventos

- Conectar Office 365 a Microsoft Defender for Cloud Apps proporciona instrucciones para conectar Microsoft Defender for Cloud Apps a su cuenta de Microsoft 365 existente mediante la API del conector de aplicaciones.

- Acceso al registro de acceso unificado para obtener señales adicionales

- Artefactos forenses en Office 365 y dónde encontrarlos proporciona explicaciones y consejos para que los investigadores comprendan qué datos están disponibles y en qué portal.

- Las detecciones de riesgo premium de Microsoft Entra ID P2 y E5 permiten desencadenadores e instrucciones de investigación más granulares

- Uso de una configuración de autenticación administrada con sincronización de hash de contraseñas (PHS), no federada, para acceder a señales adicionales

Requisitos

Configuración de un SIEM

Las herramientas de administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel, tienen visibilidad centralizada del registro. Configure el SIEM para ingerir eventos de riesgo para:

- Registros de inicio de sesión y registros de Auditoría

- La integración de Microsoft Sentinel (versión preliminar) describe cómo integrar Microsoft Defender for Cloud Apps con Microsoft Sentinel (un SIEM escalable nativo de nube y SOAR) para habilitar la supervisión centralizada de alertas y datos de detección.

- Registros de inicio de sesión en Office y registros de auditoría

- Configuración de alertas pertinentes

Más información:

Configure las reglas de Microsoft Sentinel (o SIEM de terceros) para la detección y respuesta de amenazas siguiendo las instrucciones de Detección de amenazas de fábrica.

Más información:

- Configure las alertas de Microsoft Entra ID Protection. Cómo: Exportar datos de riesgo describe cómo las organizaciones pueden optar por almacenar datos durante períodos más largos. Para ello, modifican la configuración de diagnóstico de Microsoft Entra ID a fin de enviar datos de RiskyUsers, UserRiskEvents, RiskyServicePrincipals y ServicePrincipalRiskEvents a un área de trabajo de Log Analytics, archivar datos en una cuenta de almacenamiento, transmitir datos a un centro de eventos o enviar datos a una solución de asociado.

Integrar un SIEM con Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps y Microsoft Sentinel están conectados de forma predeterminada. Si no usa Microsoft Sentinel, conecte su SIEM a Microsoft Defender for Cloud Apps, que admite Microsoft Sentinel, ArcSight por texto abierto y formato de evento común genérico (CEF).

Más información:

Integrar SIEM con Microsoft Graph API

Conecte SIEM con la API de seguridad Graph de Microsoft.

- Opciones de integración admitidas: escriba código para conectar la aplicación para obtener información. La introducción a la API Microsoft Graph Security describe las características clave y proporciona ejemplos de códigos.

- Integraciones nativas y conectores: compilados por asociados de Microsoft

- Conectores: para la API a través de soluciones SIEM, respuesta automatizada de orquestación de seguridad (SOAR), seguimiento de incidentes y administración de servicios (ITSM), informes, etc.

- En la lista de conectores de Microsoft se describen las opciones para conectarse con la API Microsoft Graph Security.

Investigaciones

Revise las secciones siguientes para obtener instrucciones sobre desencadenadores, las listas de comprobación de investigación y mucho más. Use el árbol de decisión del flujo de trabajo de robo de tokens para ayudar con la investigación y la toma de decisiones.

Desencadenadores de la investigación

Cada organización tiene escenarios típicos frente a atípicos. Use la siguiente lista de comprobación de investigación para determinar desencadenadores o actividad inusual para:

- Identidades

- Registros de inicio de sesión

- Registros de auditoría

- Aplicaciones de Office

- Dispositivos asociados a usuarios afectados

Si estas actividades de usuario se confirman válidas, no hay ninguna infracción. Si no se pueden confirmar válidas, suponga una infracción y continúe con las acciones de mitigación. Detecte intentos de robo de tokens mediante la búsqueda e investigación de tipos de eventos en el portal de Microsoft Sentinel o en un SIEM.

Más información:

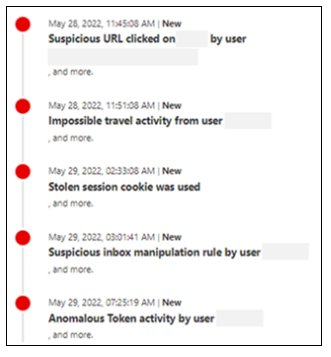

Asegúrese de recibir alertas para los siguientes eventos, lo que podría indicar un ataque de robo de tokens:

La característica Protección de Microsoft Entra ID tiene los siguientes desencadenadores:

Token anómalo (detección sin conexión): características inusuales de token detectadas o un token usado desde una ubicación desconocida. Los algoritmos que detectan este comportamiento usan datos de Microsoft Entra ID con propiedades de Microsoft 365. Esta detección indica si el atacante está reproduciendo el token.

Propiedades de inicio de sesión desconocidas: el inicio de sesión es anómalo en comparación con el historial de inicio de sesión. Este evento se produce cuando las propiedades de inicio de sesión de usuario son desconocidas.

Inicio de sesión desconocido: se produce un inicio de sesión no interactivo. Aumente el examen de los inicios de sesión desconocidos, especialmente si se detectan con dispositivos sospechosos. Se recomienda prestar atención inmediata a la detección de inicios de sesión no interactivos.

Intento de acceso del token de actualización principal (PRT): en Windows 10 y 11, Microsoft Defender para punto de conexión detecta acceso sospechoso a PRT y artefactos asociados. Las detecciones se introducen en la puntuación de riesgo de Microsoft Entra, que controla el acceso condicional de recursos. Esta detección es de bajo volumen y poco frecuente.

Detecciones de Microsoft Defender XDR: integre Protección de id. de Microsoft Entra y Microsoft Defender XDR para ver las detecciones en un portal.

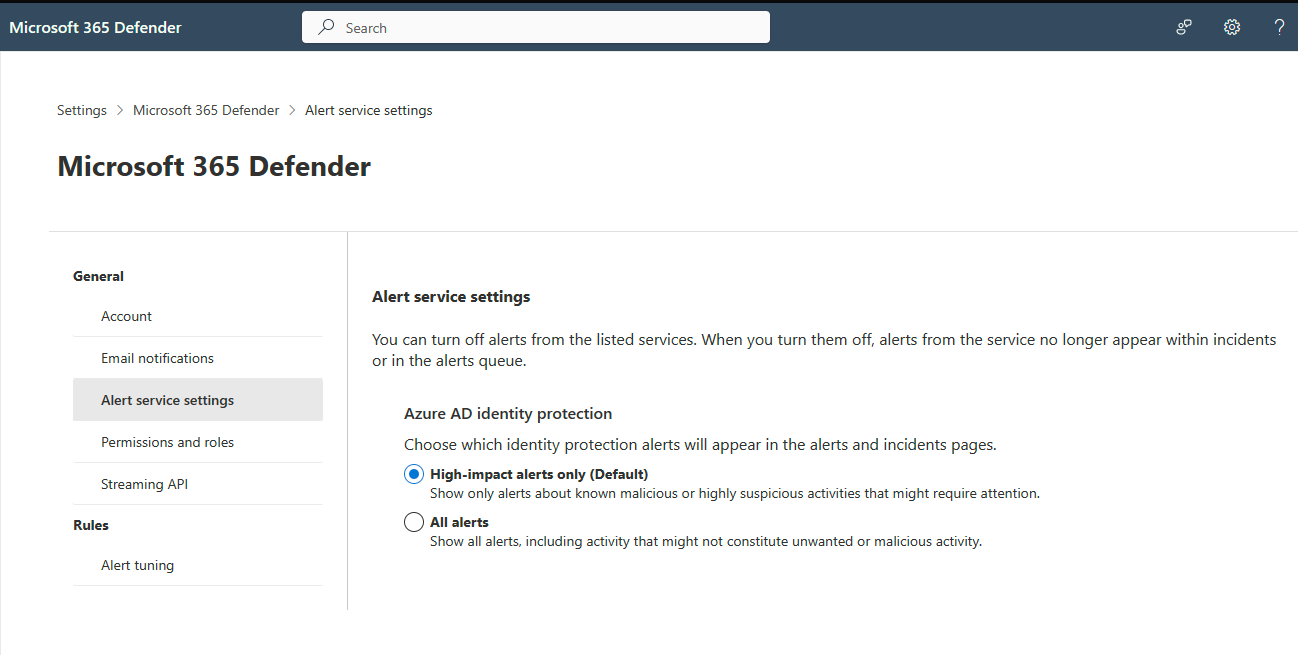

- De forma predeterminada, las alertas más relevantes para el centro de operaciones de seguridad (SOC) están habilitadas. Para todas las detecciones de riesgos de IP de Microsoft Entra, o para desactivar la integración, realice el cambio en la configuración del servicio de alertas de Microsoft Defender XDR.

Direcciones URL sospechosas: es posible que un usuario haya realizado clic en un vínculo de correo electrónico de suplantación de identidad (phishing). El correo electrónico sospechoso podría ser un kit de suplantación de identidad de adversario en el medio (AiTM) y el inicio de un ataque.

Otros comportamientos sospechosos: Las tablas de alertas de cazador avanzado de Defender para Microsoft 365 muestran acciones que indican el robo de tokens. Revise los registros para determinar:

- Descarga masiva de archivos por un usuario

- Descarga inusual de archivos por parte de un usuario

- Adición de la autenticación multifactor o credencial sin contraseña a una cuenta

- Reglas de reenvío de buzones agregadas o editadas

Inicio de la investigación

Antes de empezar: complete y active los requisitos previos. Además, este cuaderno de estrategias supone que los clientes de Microsoft y los equipos de investigación podrían no tener Microsoft 365 E5 o el conjunto de licencias de Microsoft Entra ID P2 disponible o configurado. Por lo tanto, tenga en cuenta las instrucciones de automatización proporcionadas.

Para esta investigación, se supone que tiene una indicación del riesgo potencial de robo de tokens en:

- Un informe de usuario

- Ejemplo de registros de inicio de sesión de Microsoft Entra

- Detección de Microsoft Entra ID Protection

Lista de comprobación de investigación

Con conocimiento de sus escenarios típicos, determine anomalías o actividad inusual para:

- Identidades

- Registros de inicio de sesión: ubicación o dispositivo inesperados

- Registros de auditoría: dispositivos recién registrados, opciones de autenticación multifactor adicionales o cambios en las credenciales.

- Aplicaciones de Office: cambios desde que se produjo el desencadenador

- Dispositivos asociados a usuarios afectados. Evalúe las alertas desde el desencadenador del incidente.

Evidencia de peligro o robo de tokens: confirmación del usuario

Después de identificar las cuentas de usuario potencialmente comprometidas, compruebe las actividades sospechosas. Este proceso difiere para cada organización.

Más información:

Investigación de usuarios o dispositivos

Si cree que una cuenta o varias cuentas de usuario estaban en peligro, diferencie las actividades de investigación entre dos contextos: usuario-sesión y máquina-dispositivo.

Lista de comprobación de investigación de usuarios

Investigue los registros que tienen comportamiento del usuario. Hay actividad sospechosa del usuario si:

- En Protección de Microsoft Entra ID, o en una característica similar, las alertas sugieren el robo de tokens.

- Credenciales o dispositivos adicionales agregados al usuario

- Registrar la lista de identidades que se van a revocar

- Los usuarios afectados reciben correos electrónicos sospechosos

- En caso de suplantación de identidad (phishing) o correo electrónico malintencionado, use Microsoft Defender XDR para investigar y determinar otros usuarios afectados

- Investigar correo electrónico malintencionado entregado en Microsoft 365 describe cómo buscar e investigar mensajes de correo electrónico sospechosos.

- La investigación de la suplantación de identidad (phishing) ofrece orientación para identificar e investigar los ataques de phishing en su organización.

- Cuentas con privilegios afectadas

- Revisión de los cambios realizados en la cuenta con privilegios después del compromiso

- Creación de reglas de bandeja de entrada

- Registrar reglas de buzones sospechosos

- Usuarios en peligro

- Direcciones IP del documento y las cuentas de usuario

- Determinación de otras cuentas potencialmente comprometidas

- Identificar autenticaciones adicionales de la dirección IP sospechosa o la cadena del agente de usuario

Suplantación de identidad o correo electrónico malintencionado

Si hay indicios de suplantación de identidad (phishing) u otro correo electrónico malintencionado, Investigar correo electrónico malintencionado entregado en Microsoft 365 describe cómo buscar e investigar mensajes de correo electrónico sospechosos.

Autenticación de cadena de agente de usuario o dirección IP del atacante

Las consultas siguientes hacen referencia a tablas de Sentinel. Busque signos de persistencia: inscripción de autenticación multifactor, inscripción de dispositivos, reglas de reenvío de buzones o reglas de bandeja de entrada.

Obtenga información sobre las reglas de la guía de operaciones de seguridad de Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

O bien, use los registros de inicio de sesión para obtener usuarios con la misma dirección IP.

SigninLogs

| where IPAddress == "x"

Para los usuarios con privilegios, confirme los cambios en el período de tiempo.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Cambios en el método de autenticación para una cuenta con privilegios

Use la consulta siguiente para buscar los cambios en la información de seguridad de los usuarios que tienen roles de administrador con privilegios asignados.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Identidades y anomalías interrogables

Use Log Analytics o Sentinel (origen de registro en Microsoft Entra ID) para detectar identidades dudosas y anomalías.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Nota:

No todas las alertas de generación de actividad de Microsoft Entra tienen una entrada correspondiente en SigninLogs, como se ve con la detección anómala de tokens. Se recomienda ver otras tablas, como OfficeActivity y AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Actividad en tablas CloudAppEvents en Microsoft Defender XDR

El uso de este método depende de la configuración de registro.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents describe el esquema de caza avanzado que contiene información sobre las actividades en varias aplicaciones y servicios en la nube cubiertos por Microsoft Defender for Cloud Apps.

Acciones malintencionadas en AuditLogs, AzureActivity, AzureDevOpsAuditing y CloudAppEvents

Confirme a qué ha accedido el atacante: documentos de identidad, código, repositorios, etc. Revise los elementos en busca de información sensible o credenciales codificadas como se demuestra en el siguiente ejemplo de SharePoint.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Lista de comprobación de investigación de dispositivos

Investigue los registros que registran el comportamiento del dispositivo. Hay actividad de dispositivo sospechosa si:

- Portal de Microsoft Defender:

- El dispositivo tiene alertas relacionadas con el robo de tokens. Busque el identificador de dispositivo: join AlertInfo en AlertId | donde DeviceId es x

- Intentos de acceder al al token de actualización principal (PRT)

- El usuario instaló aplicaciones sospechosas, extensiones o recientemente ha navegado por sitios web sospechosos. Buscar Microsoft Defender para punto de conexión alertas de procesos o archivos sospechosos. Las alertas pueden incluir un proceso sospechoso: el proceso de implantación de una amenaza emergente conocida, el nombre del proceso, el comportamiento del proceso, el servicio iniciado o la actividad de tareas programadas. Para las posibles comms de C2, use Posible actividad de comando y control.

- Investigar las alertas de Microsoft Defender para punto de conexión describe cómo investigar las alertas que afectan a su red, comprender su significado y cómo resolverlas.

- Búsqueda avanzada:

- El dispositivo tiene conexiones de red salientes de procesos sospechosos. Busque una actividad saliente inusual durante la ventana del desencadenador.

- Las cuentas locales realizaron actividades sospechosas

Más información:

- Ver y organizar la cola de alertas de Microsoft Defender para punto de conexión

- Investigar dispositivos en la lista Dispositivos de Defender para punto de conexión

Aislar el dispositivo de la red

Contenga el dispositivo. Realizar acciones de respuesta en un dispositivo en Microsoft Defender para punto de conexión describe cómo responder rápidamente a los ataques detectados mediante el aislamiento de dispositivos o la recopilación de un paquete de investigación.

Datos a los que accede el atacante

La pérdida de datos es la destrucción o pérdida de datos. Descubra a qué accedió el atacante y la confidencialidad de los datos. Investigue SharePoint, OneNote, Azure DevOps. Rotación de las credenciales

Procedimiento de pérdida de datos

Use las instrucciones del plan de recuperación ante desastres sobre el acceso del atacante a los datos corporativos. Use las instrucciones siguientes para ayudar a evitar la pérdida de datos y a mejorar o crear un plan de recuperación ante desastres.

- Investigación de alertas de pérdida de datos con Microsoft Defender XDR

- Investigación de alertas de prevención de pérdida de datos de Microsoft Purview en Microsoft Defender XDR

- Artefactos forenses en Office 365 y dónde encontrarlos

Otros usuarios o dispositivos afectados: todo el entorno

Indicadores de consulta de riesgo para todo el entorno. Por ejemplo, dispositivos más afectados. Iteración para garantizar la detección de usuarios y dispositivos afectados.

Estado de contención

Una vez que haya identificado un usuario, un dispositivo, una aplicación o identidades de carga de trabajo más malintencionados o comprometidos, debe realizar acciones para contener al atacante. Si está en peligro, es posible que no implemente inmediatamente las credenciales de la aplicación ni la elimine.

A veces, es más importante recopilar detalles del atacante que responder inmediatamente al ataque. Se recomienda tener en cuenta el orden de las instrucciones siguientes. En este ejemplo, la contención o la mitigación se priorizan por encima de la recopilación de información.

Importante

Determine los efectos empresariales y de seguridad de la deshabilitación de cuentas de usuario o dispositivo. Si es demasiado grande, considere la posibilidad de pasar a la fase de recuperación.

Lista de tareas de contención

Cambie la contraseña de las cuentas sospechosas de infracción o si se detectó la contraseña de la cuenta.

Bloquee el usuario. Revocar el acceso de usuario en Microsoft Entra ID describe cómo revocar todo el acceso de un usuario en escenarios que incluyen cuentas en peligro, terminación de empleados y otras amenazas internas.

En Protección de Microsoft Entra ID, o una característica similar, marque las cuentas pertinentes como En peligro.

Bloquee la dirección IP del atacante.

Sugerencia

Los atacantes pueden usar redes privadas virtuales legítimas (VPN), lo que puede crear más riesgo a medida que cambian las direcciones IP. Si usa la autenticación en la nube, bloquee la dirección IP en Defender for Cloud Apps o Microsoft Entra ID. Si es federado, bloquee la dirección IP a nivel del cortafuegos frente a los Servicios de federación de Active Directory (ADFS).

Habilitación de MFA. Habilitar la autenticación multifactor de Microsoft Entra describe cómo solicitar a los usuarios formas adicionales de identificación durante un evento de inicio de sesión.

Habilite Microsoft Entra ID Protection para el riesgo del usuario y del inicio de sesión. Directivas de riesgo: Protección de Microsoft Entra ID describe las directivas de riesgo en el acceso condicional de Microsoft Entra que pueden automatizar la respuesta a los riesgos y permitir que los usuarios corrijan automáticamente los riesgos detectados.

Determine los datos en peligro: correos electrónicos, SharePoint, OneDrive, aplicaciones. El filtro Actividades de Microsoft Defender for Cloud Apps puede examinar actividades y actualizar nuevas actividades.

Mantenga la protección de las contraseñas. En las notas del producto guía de contraseñas se proporcionan recomendaciones para la administración de contraseñas para los usuarios finales y los administradores de identidades.

Repita el proceso hasta que descubra las cuentas y los dispositivos afectados y se detenga el ataque.

Recuperación

Use las secciones siguientes para obtener instrucciones después de la investigación y la contención.

Lista de tareas de corrección

Después de completar la investigación y contención, corrija el daño:

- Deshabilitación de las cuentas de usuario y dispositivo afectadas

- Revocar tokens actuales

- Restablecimiento de contraseñas

- Deshabilitación de credenciales o dispositivos agregados

- Corregir dispositivos infectados

- Desactivar las reglas de correo electrónico sospechoso

- Reversión de los cambios realizados por cuentas con privilegios en peligro

Eliminación de credenciales y dispositivos agregados

Antes de volver a habilitar las cuentas afectadas, use las instrucciones siguientes. Elimine las credenciales agregadas con los métodos de autenticación de Microsoft Entra Graph API.

Para eliminar un método de autenticación de correo electrónico de usuario, ejecute la siguiente llamada a Graph:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

O bien, elimine un método de autenticación agregado que se ejecute:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Más información:

Elimine los dispositivos inscritos por las cuentas de usuario identificadas. Use las siguientes llamadas a la Graph API:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Los datos a los que se accede por el atacante contienen más credenciales

Si ha habilitado Microsoft Purview, examine su entorno. Use la definición de entidad Todas las credenciales con las cuentas en peligro. Implemente las credenciales identificadas como se describe en la siguiente sección de implementación de credenciales.

Más información:

Expiración y rotación de secretos filtrados

Rotación de secretos asociados con las credenciales de usuario o dispositivo identificadas.

- En Azure Portal para las cuentas en la nube, restablezca las contraseñas de la cuenta.

- En el caso de las cuentas híbridas, restablezca la contraseña de usuario dos veces como se describe en Revocar acceso de usuario en Microsoft Entra ID.

- En la cuenta de usuario de Microsoft Entra, compruebe que los dispositivos y MFA están bajo control de usuario:

- Deshabilitar o eliminar dispositivos desconocidos

- Antes de volver a habilitar la cuenta de usuario, elimine las opciones de MFA desconocidas.

- Expire las credenciales de texto no cifrado o codificados de forma rígida en los repositorios de código:

- Revise las credenciales filtradas. Las detecciones de riesgo de identidad de carga de trabajo describen cómo proteger las aplicaciones y las entidades de servicio.

- Ejecute la exploración de credenciales.

- Elimine las reglas de bandeja de entrada agregadas o modificadas en el portal de Microsoft 365:

Protección de identidades en el entorno

Los siguientes artículos ofrecen más información sobre la seguridad de las identidades.

- Protección del acceso con privilegios

- Protección del acceso con privilegios para las implementaciones híbridas y en la nube en Microsoft Entra ID

- Incorporación o actualización de la configuración y la información de perfil de un usuario

- Información general: Eliminación de un antiguo empleado y protección de datos

- Guía de operaciones de seguridad de Microsoft Entra

Causa principal del robo de tokens

A veces, no es posible detectar la causa principal. Se recomienda completar la investigación para derivar los detalles que pueden mostrar la causa principal. Después de la recuperación, puede realizar más pasos de investigación para ayudar a determinar la causa principal.

Investigar correo electrónico malintencionado entregado en Microsoft 365 describe cómo buscar e investigar mensajes de correo electrónico sospechosos.

Pasos siguientes

*Árbol de decisión del flujo de trabajo de robo de token

- ¿Qué es Microsoft Entra ID Protection?

- Evaluación continua de acceso

- Directivas de acceso basadas en riesgos

- De fuerte a más fuerte: Métodos de autenticación resistentes al phishing: Los archivos Blueprint

- Intensidad de autenticación de acceso condicional

- Acceso condicional: protección de tokens (versión preliminar)

- Tácticas de token: cómo evitar, detectar y responder al robo de tokens en la nube

- Soluciones y tendencias de seguridad de identidades de 2023 de Microsoft