Solución de problemas del cliente de Acceso global seguro: pestaña Comprobación de estado

En este documento se proporcionan instrucciones para solucionar problemas del cliente de Acceso global seguro mediante la pestaña Comprobación de estado de la utilidad de diagnóstico avanzado.

Introducción

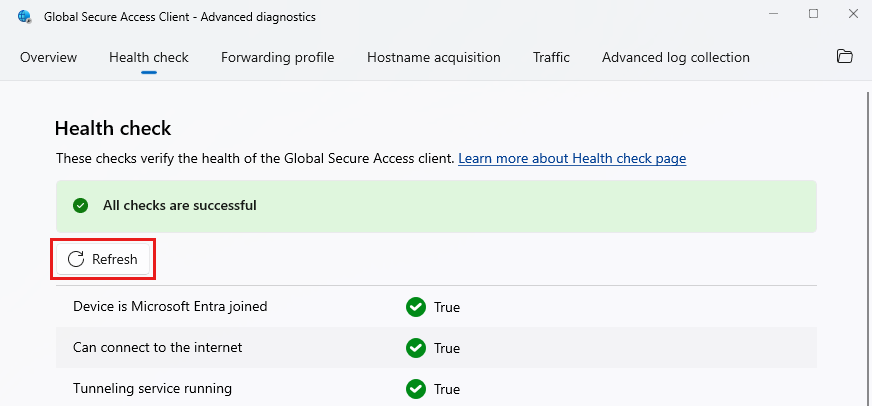

La comprobación de estado del diagnóstico avanzado ejecuta pruebas para comprobar que el cliente de Acceso global seguro funciona correctamente y que sus componentes se están ejecutando.

Ejecución de la comprobación de estado

Para ejecutar una comprobación de estado del cliente de Acceso global seguro.

- Haz clic con el botón derecho del mouse en el icono de la bandeja de sistema del cliente de Acceso global seguro y selecciona Diagnóstico avanzado.

- Se abre el cuadro de diálogo Control de cuentas de usuario. Permite que la aplicación realice cambios en el dispositivo seleccionando Sí.

- En el cuadro de diálogo Cliente de Acceso global seguro: diagnóstico avanzado, selecciona la pestaña Comprobación de estado. Cuando se cambian las pestañas, se ejecuta la comprobación de estado.

Proceso de resolución

La mayoría de las pruebas de comprobación de estado dependen entre sí. Si se produce un error en las pruebas:

- Resuelve la primera prueba con error de la lista.

- Selecciona Actualizar para actualizar el estado de la prueba.

- Repite esta operación hasta que resuelvas todas las pruebas con errores.

Comprobación del visor de eventos:

Como parte del proceso de solución de problemas, puede resultar útil comprobar el visor de eventos del cliente de Acceso global seguro. El registro contiene eventos valiosos relacionados con los errores y su causa.

- Ve a Panel de control>Sistema y seguridad>Herramientas de Windows.

- Inicia Visor de eventos.

- Ve a Registros de aplicaciones y servicios>Microsoft>Windows>Cliente de Acceso global seguro.

- Para ver los registros de cliente, seleccione Operativo.

- Para ver los registros de controlador, seleccione Kernel.

Pruebas de comprobación de estado

Lo siguiente comprueba el estado del cliente de Acceso global seguro.

El dispositivo está unido a Microsoft Entra

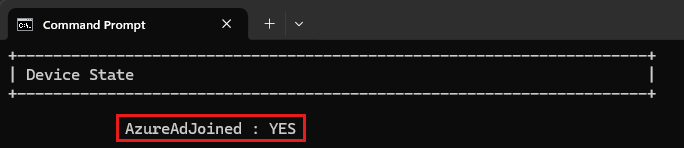

El cliente Windows autentica el usuario y el dispositivo en los servicios de Acceso global seguro. La autenticación del dispositivo, basada en el token de dispositivo, requiere que el dispositivo sea un dispositivo unido a Microsoft Entra o un dispositivo unido a Microsoft Entra híbrido. Actualmente no se admiten dispositivos registrados en Microsoft Entra.

Para comprobar el estado del dispositivo, escribe el siguiente comando en el símbolo del sistema: dsregcmd.exe /status.

No se puede conectar a Internet

Esta comprobación indica si el dispositivo está conectado o no a Internet. El cliente de Acceso global seguro requiere una conexión a Internet. Esta prueba se basa en la característica Indicador de estado de conectividad de red (NCSI).

Servicio de tunelización en ejecución

El servicio de tunelización de Acceso global seguro debe ejecutarse.

- Para comprobar que este servicio se ejecuta, escribe el siguiente comando en el símbolo del sistema:

sc query GlobalSecureAccessTunnelingService - Si el servicio de tunelización de Acceso global seguro no se está ejecutando, inícialo desde

services.msc. - Si el servicio no se inicia, busca errores en el visor de eventos.

Servicio Motor en ejecución

El servicio Motor de Acceso global seguro debe estar en ejecución.

- Para comprobar que este servicio se está ejecutando, escriba el siguiente comando en el símbolo del sistema:

sc query GlobalSecureAccessEngineService - Si el servicio Motor de Acceso global seguro no se está ejecutando, inícielo desde

services.msc. - Si el servicio no se inicia, busca errores en el visor de eventos.

Servicio de recuperación de directivas en ejecución

El servicio Recuperador de políticas de Acceso global seguro debe estar en ejecución.

- Para comprobar que este servicio se ejecuta, escribe el siguiente comando en el símbolo del sistema:

sc query GlobalSecureAccessPolicyRetrieverService - Si el servicio de recuperación de directivas del Acceso global seguro no se está ejecutando, inícielo desde

services.msc. - Si el servicio no se inicia, busca errores en el visor de eventos.

Controlador en ejecución

El controlador del Acceso global seguro debe estar en ejecución.

Para comprobar que este servicio se ejecuta, escribe el siguiente comando en el símbolo del sistema:

sc query GlobalSecureAccessDriver

Si el controlador no se está ejecutando:

- Abre el visor de eventos y busca el registro del cliente de Acceso global seguro para el evento 304.

- Si el controlador no se está ejecutando, reinicia la máquina.

- Vuelve a ejecutar el comando

sc query GlobalSecureAccessDriver. - Si el problema sigue sin resolverse, vuelve a instalar el cliente de Acceso global seguro.

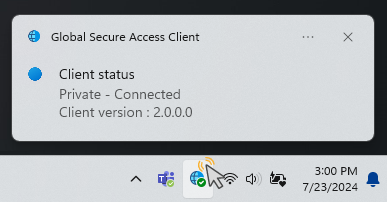

Aplicación de bandeja de cliente en ejecución

El proceso de GlobalSecureAccessClient.exe ejecuta la experiencia del usuario cliente en la bandeja del sistema.

Si no puedes ver el icono del Acceso global seguro en la bandeja del sistema, puedes ejecutarlo desde la siguiente ruta de acceso:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Existencia del registro de perfil de reenvío

Esta prueba comprueba que existe la siguiente clave del Registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Si la clave del Registro no existe, intenta forzar la recuperación de directivas de reenvío:

- Si existe, elimine la clave del Registro

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp. - Reinicia el servicio

Global Secure Access Policy Retriever Service. - Comprueba si se crean las dos claves del Registro.

- Si no es así, busca errores en el visor de eventos.

El perfil de reenvío coincide con el esquema esperado

Esta prueba comprueba que el perfil de reenvío en el registro tiene un formato válido que el cliente puede leer.

Si se produce un error en esta prueba, asegúrate de que usas el perfil de reenvío más actualizado del inquilino siguiendo estos pasos:

- Elimina las claves del Registro siguientes:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Reinicia el servicio

Global Secure Access Policy Retriever Service. - Reinicia el cliente de Acceso global seguro.

- Vuelve a ejecutar la comprobación de estado.

- Si los pasos anteriores no resuelven el problema, actualiza el cliente de Acceso global seguro a la versión más reciente.

- Si el problema persiste, ponte en contacto con el soporte técnico de Microsoft.

Modo de emergencia deshabilitado

El modo de emergencia impide al cliente de Acceso global seguro tunelizar el tráfico de red al servicio en la nube del Acceso global seguro. En el modo de emergencia, todos los perfiles de tráfico del portal de Acceso global seguro están desactivados y no se espera que el cliente de Acceso global seguro tunelice ningún tráfico.

Para establecer el cliente para adquirir tráfico y tunelizar ese tráfico al servicio de Acceso global seguro:

- Inicie sesión en el centro de administración de Microsoft Entra como Administrador de inquilinos.

- Ve a Acceso global seguro>Conectar>Reenvío de trafico.

- Habilita al menos uno de los perfiles de tráfico que coincidan con las necesidades de tu organización.

El cliente de Acceso global seguro debe recibir el perfil de reenvío actualizado en un plazo de una hora después de realizar cambios en el portal.

Direcciones URL de diagnóstico en el perfil de reenvío

Para cada canal activado en el perfil de reenvío, esta prueba comprueba que la configuración contiene una dirección URL para sondear el estado del servicio.

Para ver el estado de mantenimiento, haz doble clic en el icono de la bandeja del sistema del cliente de Acceso global seguro.

Si se produce un error en esta prueba, normalmente se debe a un problema interno con el Acceso global seguro. Ponte en contacto con el soporte técnico de Microsoft.

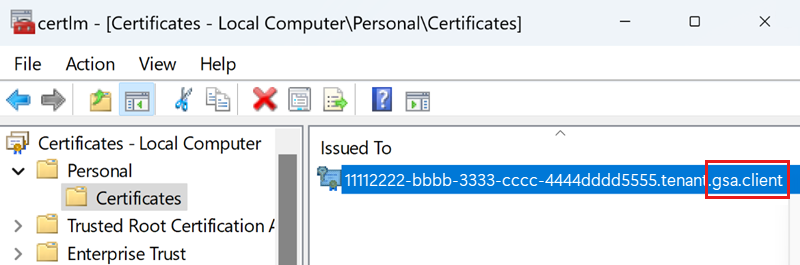

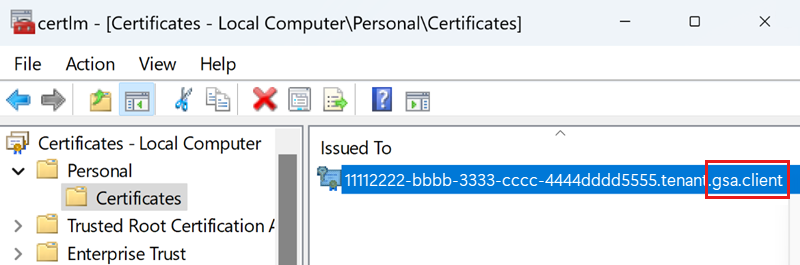

Existencia del certificado de autenticación

Esta prueba comprueba que existe un certificado en el dispositivo para la conexión de seguridad de la capa de transporte mutua (mTLS) al servicio en la nube del Acceso global seguro.

Sugerencia

Esta prueba no aparece si mTLS aún no está habilitado para el inquilino.

Si se produce un error en esta prueba, completa los pasos siguientes para inscribir un nuevo certificado:

- Inicia Microsoft Management Console. Para ello, escribe el siguiente comando en el símbolo del sistema:

certlm.msc. - En la ventana certlm, ve a Personal>Certificados.

- Elimina el certificado que termina con gsa.client, si existe.

- Elimina las claves del Registro siguientes:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Reinicie el servicio Motor de Acceso global seguro en los servicios MMC.

- Actualiza los certificados MMC para comprobar que se creó un nuevo certificado.

El aprovisionamiento de un nuevo certificado puede tardar unos minutos. - Comprueba si hay errores en el registro de eventos del cliente de Acceso global seguro.

- Vuelve a ejecutar las pruebas de comprobación de estado.

El certificado de autenticación es válido

Esta prueba comprueba que el certificado de autenticación usado para la conexión mTLS al servicio en la nube de Acceso global seguro es válido.

Sugerencia

Esta prueba no aparece si mTLS aún no está habilitado para el inquilino.

Si se produce un error en esta prueba, completa los pasos siguientes para inscribir un nuevo certificado:

- Inicia Microsoft Management Console. Para ello, escribe el siguiente comando en el símbolo del sistema:

certlm.msc. - En la ventana certlm, ve a Personal>Certificados.

- Elimina el certificado que termina con gsa.client.

- Elimina las claves del Registro siguientes:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Reinicie el servicio Motor de Acceso global seguro en los servicios MMC.

- Actualiza los certificados MMC para comprobar que se creó un nuevo certificado.

El aprovisionamiento de un nuevo certificado puede tardar unos minutos. - Comprueba si hay errores en el registro de eventos del cliente de Acceso global seguro.

- Vuelve a ejecutar las pruebas de comprobación de estado.

DNS sobre HTTPS no admitido

Para que el cliente de Acceso global seguro adquiera tráfico de red por un destino de nombre de dominio completo (FQDN) (en lugar de un destino IP), el cliente debe leer las solicitudes DNS enviadas por el dispositivo al servidor DNS. Esto significa que si el perfil de reenvío contiene reglas de FQDN, debes deshabilitar DNS sobre HTTPS.

DNS seguro deshabilitado en el sistema operativo

Para deshabilitar DNS sobre HTTPS en Windows, consulta Protección del cliente DNS sobre HTTPS (DoH).

Importante

Debes deshabilitar DNS sobre HTTPS para ejecutar correctamente la comprobación de estado del cliente de Acceso global seguro.

DNS seguro deshabilitado en exploradores (Microsoft Edge, Chrome, Firefox)

Comprueba que DNS seguro está deshabilitado para cada uno de los siguientes exploradores:

DNS seguro deshabilitado en Microsoft Edge

Para deshabilitar DNS sobre HTTPS en Microsoft Edge:

- Inicia Microsoft Edge.

- Abre el menú Configuración y más y selecciona Configuración.

- Selecciona Privacidad, búsqueda y servicios.

- En la sección Seguridad, desactiva Usar DNS seguro para especificar cómo buscar la dirección de red de los sitios web.

DNS seguro deshabilitado en Chrome

Para deshabilitar DNS sobre HTTPS en Google Chrome:

- Abre Chrome.

- Selecciona Personalizar y controlar Google Chrome y después Configuración.

- Selecciona Seguridad y privacidad.

- Selecciona Seguridad.

- En la sección Opciones avanzadas, desactiva Usar DNS seguro.

DNS seguro deshabilitado en Firefox

Para deshabilitar DNS sobre HTTPS en Mozilla Firefox:

- Abre Firefox.

- Selecciona el botón Abrir menú de aplicaciones y después Ajustes.

- Selecciona Seguridad & privacidad.

- En la sección DNS sobre HTTPS, selecciona Desactivado.

Capacidad de respuesta de DNS

Esta prueba comprueba si el servidor DNS configurado para Windows devuelve una respuesta DNS.

Si se produce un error en esta prueba:

- Pausa el cliente de Acceso global seguro.

- Compruebe si el servidor DNS configurado para Windows es accesible. Por ejemplo, intenta resolver "microsoft.com" mediante la herramienta

nslookup. - Compruebe que ningún firewall bloquea el tráfico al servidor DNS.

- Configura un servidor DNS alternativo y vuelve a probarlo.

- Reanuda el cliente de Acceso global seguro.

Dirección IP mágica recibida

Esta comprobación comprueba que el cliente puede adquirir tráfico mediante un nombre de dominio completo (FQDN).

Si se produce un error en la prueba:

- Reinicia el cliente y repite la prueba.

- Reinicia Windows. Este paso puede ser necesario en raras ocasiones para eliminar una memoria caché volátil.

Token almacenado en caché

Esta prueba comprueba que el cliente se ha autenticado correctamente en Microsoft Entra.

Si se produce un error en la prueba del token almacenado en caché:

- Comprueba que los servicios y el controlador se están ejecutando.

- Comprueba que el icono de la bandeja del sistema esté visible.

- Si aparece la notificación de inicio de sesión, selecciona Iniciar sesión.

- Si la notificación de inicio de sesión no aparece, comprueba si está en el centro de notificaciones y selecciona Iniciar sesión.

- Inicie sesión con un usuario que sea miembro del mismo inquilino de Microsoft Entra al que está unido el dispositivo.

- Comprueba la conexión de red.

- Mantén el puntero sobre el icono de la bandeja del sistema y comprueba que el cliente no está deshabilitado por tu organización.

- Reinicia el cliente y espera unos segundos.

- Busca errores en el visor de eventos.

IPv4 preferida

Acceso global seguro aún no admite la adquisición de tráfico para destinos con direcciones IPv6. Se recomienda configurar el cliente para que prefiera IPv4 en lugar de IPv6, si:

- El perfil de reenvío se establece para adquirir tráfico por IPv4 (en lugar de por FQDN).

- El FQDN resuelto en esta dirección IP también se resuelve en una dirección IPv6.

Para configurar el cliente para que prefiera IPv4 en lugar de IPv6, establece la siguiente clave del Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Importante

Los cambios realizados en este valor del Registro requieren reiniciar el equipo. Para obtener más información, consulta Instrucciones para configurar IPv6 en Windows para usuarios avanzados.

Nombre de host Edge resuelto por DNS

Esta prueba comprueba todos los tipos de tráfico activos: Microsoft 365, Acceso privado y Acceso a Internet. Si se produce un error en esta prueba, el DNS no puede resolver los nombres de host del servicio en la nube de Acceso global seguro y, por tanto, el servicio no es accesible. Esta prueba con errores podría deberse a un problema de conectividad a Internet o a un servidor DNS que no resuelve los nombres de host de Internet públicos.

Para comprobar que la resolución de nombres de host funciona correctamente:

- Pausa el cliente.

- Ejecuta el comando de PowerShell:

Resolve-DnsName -Name <edge's FQDN> - Si se produce un error en la resolución del nombre de host, prueba a ejecutar:

Resolve-DnsName -Name microsoft.com - Comprueba que los servidores DNS están configurados para este equipo:

ipconfig /all - Si los pasos anteriores no resuelven el problema, considera la posibilidad de establecer otro servidor DNS público.

Edge no es accesible

Esta prueba comprueba todos los tipos de tráfico activos: Microsoft 365, Acceso privado y Acceso a Internet. Si se produce un error en esta prueba, el dispositivo no tiene conexión de red al servicio en la nube de Acceso global seguro.

Si se produce un error en la prueba:

- Comprueba que el dispositivo tiene conexión a Internet.

- Comprueba que el firewall o el proxy no bloquean la conexión a Edge.

- Asegúrate de que IPv4 está activo en el dispositivo. Actualmente, Edge solo funciona con una dirección IPv4.

- Detén el cliente y vuelve a intentar

Test-NetConnection -ComputerName <edge's fqdn> -Port 443. - Prueba el comando de PowerShell desde otro dispositivo conectado a Internet desde una red pública.

Proxy deshabilitado

Prueba que comprueba si el proxy está configurado en el dispositivo. Si el dispositivo de usuario final está configurado a fin de utilizar un proxy para el tráfico de salida a Internet, las direcciones IP o FQDN de destino que adquiere el cliente deben excluirse mediante un archivo de autoconfiguración de proxy (PAC) o con el protocolo de autodescubrimiento de proxy web (WPAD).

Cambios en el archivo PAC:

Agrega las direcciones IP o FQDN que se van a tunelizar al borde del Acceso global seguro como exclusiones en el archivo PAC, de modo que las solicitudes HTTP para estos destinos no redirijan al proxy. (Estas direcciones IP o FQDN también se establecen de modo que haga túnel a Acceso global seguro en el perfil de reenvío). Para mostrar el estado de mantenimiento del cliente correctamente, agrega el FQDN usado para el sondeo de estado a la lista de exclusiones: .edgediagnostic.globalsecureaccess.microsoft.com.

Archivo PAC de ejemplo que contiene exclusiones:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Adición de una variable del sistema

Configuración del cliente de Acceso global seguro para enrutar el tráfico de Acceso global seguro a través de un proxy:

- Establece una variable de entorno del sistema en Windows denominada

grpc_proxyen el valor de la dirección del proxy. Por ejemplo,http://10.1.0.10:8080. - Reinicia el cliente de Acceso global seguro.

No se detectó ningún conmutador virtual externo Hyper-V

Compatibilidad con Hyper-V:

- Conmutador virtual externo: el cliente de Windows de Acceso global seguro no admite actualmente máquinas host que tengan un conmutador virtual externo Hyper-V. Sin embargo, el cliente se puede instalar en las máquinas virtuales para tunelizar el tráfico al Acceso global seguro.

- Conmutador virtual interno: el cliente de Windows de Acceso global seguro se puede instalar en máquinas invitadas y host. El cliente solo tuneliza el tráfico de red de la máquina en la que está instalado. Es decir, un cliente instalado en una máquina host no tuneliza el tráfico de red de las máquinas invitadas.

El cliente de Windows de Acceso global seguro admite Azure Virtual Machines.

El cliente de Windows de Acceso global seguro admite Azure Virtual Desktop (AVD).

Nota:

No se admite la sesión múltiple de AVD.

Tunelización correcta

Esta prueba comprueba cada perfil de tráfico activo en el perfil de reenvío (Microsoft 365, Acceso privado y Acceso a Internet) para comprobar que las conexiones al servicio de mantenimiento del canal correspondiente se tunelizaron correctamente.

Si se produce un error en esta prueba:

- Comprueba errores en el visor de eventos.

- Reinicia el cliente y vuelve a intentarlo

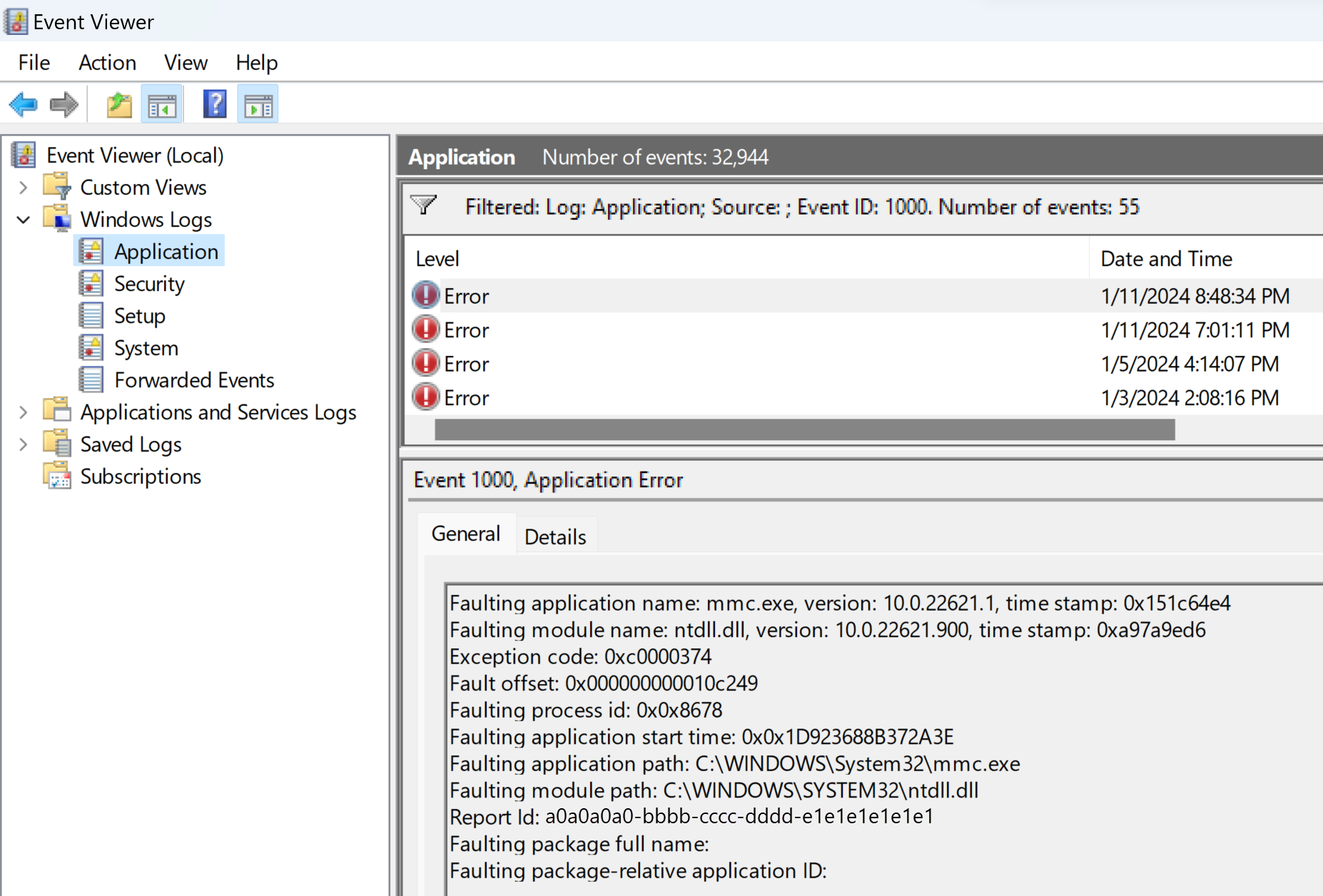

Procesos de Acceso global seguro correctos (últimas 24 h)

Si se produce un error en esta prueba, significa que al menos un proceso del cliente se bloqueó en las últimas 24 horas.

Si se superan todas las demás pruebas, el cliente debe estar funcionando actualmente. Sin embargo, puede resultar útil investigar el archivo de volcado de proceso para aumentar la estabilidad futura y comprender mejor por qué se bloqueó el proceso.

Para investigar el archivo de volcado de proceso cuando se bloquea un proceso:

- Configurar volcados de modo usuario:

- Agrega la siguiente clave del Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Agrega un valor del Registro

REG_SZ DumpFoldery establece sus datos en el DumpFolder existente donde deseas guardar el archivo de volcado.

- Agrega la siguiente clave del Registro:

- Reproduce el problema para crear un nuevo archivo de volcado en el DumpFolder seleccionado.

- Abre un vale para el soporte técnico de Microsoft y adjunta el archivo de volcado y los pasos para reproducir el problema.

- Revisa los registros del visor de eventos y filtra los eventos de bloqueo (filtra los registros actuales: id. de evento = 1000).

- Guarda el registro filtrado como un archivo y adjunta el archivo de registro al vale de soporte.

QUIC no se admite para el Acceso a Internet

Dado que QUIC aún no se admite para el Acceso a Internet, no se puede tunelizar el tráfico a los puertos 80 UDP y 443 UDP.

Sugerencia

QUIC se admite actualmente en cargas de trabajo de Acceso privado y Microsoft 365.

Los administradores pueden deshabilitar el protocolo QUIC que desencadena clientes para revertir a HTTPS sobre TCP, que es totalmente compatible con el Acceso a Internet.

QUIC está deshabilitado en Microsoft Edge

Para deshabilitar QUIC en Microsoft Edge:

- Abre Microsoft Edge.

- Escribe

edge://flags/#enable-quicen la barra de direcciones. - Establece la lista desplegable Experimental QUIC protocol en Disabled.

QUIC está deshabilitado en Chrome

Para deshabilitar QUIC en Google Chrome:

- Abre Google Chrome.

- Escribe

chrome://flags/#enable-quicen la barra de direcciones. - Establece la lista desplegable Experimental QUIC protocol en Disabled.

QUIC está deshabilitado en Mozilla Firefox

Para deshabilitar QUIC en Mozilla Firefox:

- Abre Firefox.

- Escribe

about:configen la barra de direcciones. - En el Search preference name field, pega

network.http.http3.enable. - Cambia la opción network.http.http3.enable a false.