Protección de Microsoft 365 frente a ataques locales

Muchos clientes conectan sus redes corporativas privadas a Microsoft 365 para beneficiar a sus usuarios, dispositivos y aplicaciones. Los actores de amenazas pueden poner en peligro estas redes privadas de muchas maneras bien documentadas. Microsoft 365 actúa como un sistema nervioso para las organizaciones que invierten en modernizar su entorno a la nube. Es fundamental proteger Microsoft 365 frente a riesgos de infraestructura local.

En este artículo se muestra cómo configurar los sistemas para ayudar a proteger el entorno en la nube de Microsoft 365 frente a riesgos locales:

- Valores de configuración del inquilino de Microsoft Entra.

- Cómo puede conectar de forma segura los inquilinos de Microsoft Entra a sistemas locales.

- Las concesiones necesarias para que los sistemas funcionen de formas que protejan los sistemas en la nube frente a los peligros locales.

Microsoft recomienda encarecidamente implementar las instrucciones de este artículo.

Orígenes de amenazas en los entornos locales

El entorno en la nube de Microsoft 365 se beneficia de una amplia infraestructura de supervisión y seguridad. Microsoft 365 usa el aprendizaje automático y la inteligencia humana para buscar en todo el tráfico mundial. Puede detectar rápidamente ataques y le permite reconfigurarlo casi en tiempo real.

Las implementaciones híbridas pueden conectar la infraestructura local a Microsoft 365. En estas implementaciones, muchas organizaciones delegan la confianza en componentes locales para tomar decisiones críticas de administración del estado de los objetos de directorio y autenticación. Si los actores de amenazas ponen en peligro el entorno local, estas relaciones de confianza se convierten en oportunidades para que también pongan en peligro el entorno de Microsoft 365.

Los dos vectores de amenaza principales son las relaciones de confianza de federación y la sincronización de cuentas. Ambos vectores pueden conceder a un atacante acceso administrativo a la nube.

- Las relaciones de confianza federadas, como la autenticación del Lenguaje de marcado de aserción de seguridad (SAML), se usan para autenticarse en Microsoft 365 a través de la infraestructura de identidad local. Si un certificado de firma de tokens de SAML está en peligro, la federación permitiría a cualquier usuario que tenga ese certificado suplantar a cualquier usuario en la nube. Para mitigar este vector, se recomienda deshabilitar las relaciones de confianza de federación para la autenticación en Microsoft 365 siempre que sea posible. También se recomienda migrar otras aplicaciones que usan la infraestructura de federación local para usar Microsoft Entra para la autenticación.

- Utilice la sincronización de cuentas para modificar usuarios con privilegios, incluidas sus credenciales, o grupos que tienen privilegios administrativos en Microsoft 365. Para mitigar este vector, se recomienda asegurarse de que los objetos sincronizados no contienen privilegios más allá de un usuario de Microsoft 365. Puede controlar los privilegios directamente o a través de la inclusión en roles o grupos de confianza. Asegúrese de que estos objetos no tienen ninguna asignación directa o anidada en grupos o roles en la nube de confianza.

Protección de Microsoft 365 frente a riesgos locales

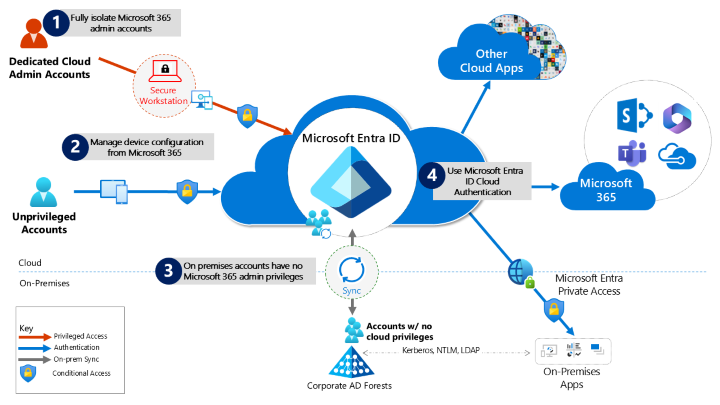

Para abordar las amenazas locales, se recomienda cumplir los cuatro principios que se muestran en el diagrama siguiente.

Aísle por completo las cuentas de administrador de Microsoft 365. Deben cumplir los siguientes requisitos:

- Cuentas nativas de la nube.

- Autenticado mediante credenciales resistentes a suplantación de identidad (phishing) .

- Protegido por el acceso condicional de Microsoft Entra.

- Acceso solo mediante estaciones de trabajo de acceso con privilegios administradas por la nube .

Estas cuentas de administrador son cuentas de uso restringido. Ninguna cuenta local debe tener privilegios administrativos en Microsoft 365.

Para obtener más información, consulte Acerca de los roles de administrador y Roles para Microsoft 365 en Microsoft Entra ID.

Administre dispositivos desde Microsoft 365. Use la administración de dispositivos móviles (MDM) basados en la nube y unidos a Microsoft Entra para eliminar dependencias en la infraestructura de administración de dispositivos local. Estas dependencias pueden comprometer los controles de seguridad y los dispositivos.

Asegúrese de que ninguna cuenta local tenga privilegios elevados para Microsoft 365. Algunas cuentas acceden a aplicaciones locales que requieren NTLM, Protocolo ligero de acceso a directorios (LDAP) o autenticación Kerberos. Estas cuentas deben estar en la infraestructura de identidad local de la organización. Asegúrese de que no incluya estas cuentas, junto con las cuentas de servicio, en roles o grupos con privilegios en la nube. Asegúrese de que los cambios en estas cuentas no pueden afectar a la integridad de su entorno de nube. El software local con privilegios no debe ser capaz de afectar a los roles ni a las cuentas con privilegios de Microsoft 365.

Use la autenticación en la nube de Microsoft Entra para eliminar las dependencias de las credenciales locales. Use siempre métodos de autenticación resistentes a la suplantación de identidad (phishing), como Windows Hello para empresas, credenciales de plataforma para macOS, claves de paso (FIDO2), claves de acceso de Microsoft Authenticator o autenticación basada en certificados.

Recomendaciones de seguridad específicas

En las secciones siguientes se proporcionan instrucciones sobre cómo implementar los principios de este artículo.

Aislamiento de identidades con privilegios

En Microsoft Entra ID, los usuarios que tienen roles privilegiados, como administradores, son la raíz de confianza para construir y administrar el resto del entorno. Implemente las siguientes prácticas para minimizar los efectos de un riesgo.

- Utilice cuentas solo en la nube para Microsoft Entra ID y roles con privilegios de Microsoft 365.

- Implemente dispositivos de acceso con privilegios para obtener acceso privilegiado para administrar Microsoft 365 y Microsoft Entra ID. Consulte Roles y perfiles de dispositivos.

- Implemente Microsoft Entra Privileged Identity Management (PIM) para obtener acceso justo a tiempo a todas las cuentas humanas que tienen roles privilegiados. Requerir autenticación resistente a la suplantación de identidad (phishing) para activar roles.

- Proporcione roles administrativos que permitan el privilegio mínimo necesario para realizar las tareas requeridas. Consulte Roles con privilegios mínimos por tarea en Microsoft Entra ID.

- Para habilitar una rica experiencia de asignación de roles que incluya delegación y múltiples roles al mismo tiempo, considere usar grupos de seguridad de Microsoft Entra o Grupos de Microsoft 365. En conjunto, llamamos a estos grupos en la nube .

- Habilite el control de acceso basado en rol. Consulte Asignación de roles de Microsoft Entra Use unidades administrativas de Microsoft Entra ID para restringir el ámbito de los roles a una parte de la organización.

- Implemente cuentas de acceso de emergencia en lugar de almacenes de contraseñas locales para almacenar las credenciales. Consulte Administrar cuentas de acceso de emergencia en Microsoft Entra ID.

Para obtener más información, consulte Protección de acceso con privilegios y Procedimientos de acceso seguro para administradores en Microsoft Entra ID.

Uso de la autenticación en la nube

Las credenciales son un vector de ataque principal. Implemente los siguientes procedimientos para mejorar la seguridad de las credenciales:

Implementación de una autenticación sin contraseña. reduzca el uso de contraseñas tanto como sea posible mediante la implementación de credenciales sin contraseña. Puede administrar y validar estas credenciales de forma nativa en la nube. Para obtener más información, consulte Introducción a la implementación de la autenticación sin contraseñas resistente al phishing en Microsoft Entra ID. Elija entre los métodos de autenticación siguientes:

Implementación de Multifactor Authentication. Para obtener más información, consulta la Planificación la implementación de la autenticación multifactor de Microsoft Entra. Aprovisione varias credenciales sólidas mediante la autenticación multifactor de Microsoft Entra. De esa manera, el acceso a los recursos de la nube requiere una credencial administrada de Microsoft Entra ID además de una contraseña local. Para obtener más información, consulte Crear resistencia con administración de credenciales y Crear una estrategia de administración de control de acceso resistente con Microsoft Entra ID.

Modernización del SSO en dispositivos. Use las funcionalidades modernas de inicio de sesión único (SSO) de Windows 11, macOS, Linux y dispositivos móviles.

Consideraciones. La administración de contraseñas de cuentas híbrida requiere componentes híbridos, como agentes de protección de contraseñas y agentes de escritura diferida de contraseñas Si los atacantes ponen en peligro la infraestructura local, pueden controlar las máquinas en las que residen estos agentes. Esta vulnerabilidad no pone en peligro la infraestructura en la nube. El uso de cuentas en la nube para roles con privilegios no protege estos componentes híbridos frente a riesgos locales.

La directiva de expiración de contraseña predeterminada de Microsoft Entra establece la contraseña de cuenta de las cuentas locales sincronizadas en Nunca expira. Puede mitigar esta configuración con la configuración de contraseñas de Active Directory local. Si la instancia de Active Directory está en peligro y la sincronización está deshabilitada, establezca la opción CloudPasswordPolicyForPasswordSyncedUsersEnabled para forzar los cambios de contraseña o pasar de las contraseñas a la autenticación de contraseña resistente a la suplantación de identidad.

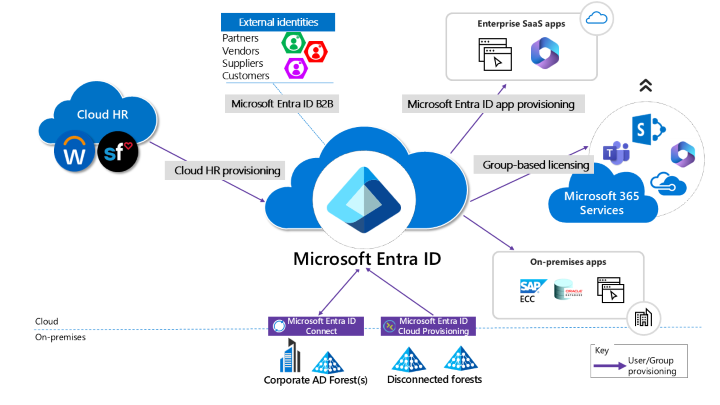

Aprovisionamiento del acceso de usuarios desde la nube

El aprovisionamiento se refiere a la creación de cuentas de usuario y grupos en aplicaciones o proveedores de identidades.

Se recomiendan los siguientes métodos de aprovisionamiento:

Aprovisiona desde aplicaciones de RR. HH. en la nube a Microsoft Entra ID. Este aprovisionamiento permite aislar un riesgo local. Este aislamiento no interrumpe el ciclo joiner-mover-leaver de las aplicaciones de RR. HH. en la nube a Microsoft Entra ID.

Aplicaciones en la nube. Siempre que sea posible, implemente el aprovisionamiento de aplicaciones en Microsoft Entra ID en lugar de soluciones de aprovisionamiento locales. Este método protege algunas de tus aplicaciones de software como servicio (SaaS) de los perfiles de atacantes malintencionados en brechas en las instalaciones.

Identidades externas. Use Colaboración B2B con Microsoft Entra External ID para reducir la dependencia de las cuentas locales para la colaboración externa con socios, clientes y proveedores. Evalúa detenidamente cualquier federación directa con otros proveedores de identidades. Se recomienda limitar las cuentas de invitado de B2B de las siguientes maneras:

- Limitar el acceso de invitado a los grupos de exploración y otras propiedades del directorio. Use la configuración de colaboración externa para restringir la capacidad de los invitados para leer grupos de los que no son miembros.

- Bloquear el acceso a Azure Portal. Puedes hacer excepciones raras, pero necesarias. Cree una política de acceso condicional que incluya a todos los invitados y usuarios externos. Luego implementa una directiva para bloquear el acceso.

Bosques desconectados. Utiliza el aprovisionamiento en la nube de Microsoft Entra para conectarse a bosques desconectados. Este enfoque elimina la necesidad de establecer una conexión o relaciones de confianza entre los bosques, lo que puede ampliar el efecto de una vulneración local. Para obtener más información, consulte ¿Qué es Microsoft Entra Connect Cloud Sync?

Consideraciones. Cuando se usan para aprovisionar cuentas híbridas, Microsoft Entra en los sistemas de RR. HH. en la nube se basa en la sincronización local para completar el flujo de datos de Active Directory a Microsoft Entra. Si se interrumpe la sincronización, los nuevos registros de empleados no estarán disponibles en Microsoft Entra.

Uso de los grupos en la nube para la colaboración y el acceso

Los grupos en la nube permiten desacoplar la colaboración y el acceso de la infraestructura local.

- Colaboración. Usa Grupos de Microsoft 365 y Microsoft Teams para la colaboración moderna. Retire las listas de distribución locales y actualice las listas de distribución a grupos de Microsoft 365 en Outlook.

- Acceso. Usa Microsoft Entra grupos de seguridad o Grupos de Microsoft 365 para autorizar el acceso a las aplicaciones en Microsoft Entra ID. Para controlar el acceso a las aplicaciones locales, considere aprovisionar grupos a Active Directory utilizando Microsoft Entra Cloud Sync.

- Licencias. Usa licencias basadas en grupos para aprovisionar los servicios de Microsoft mediante grupos exclusivamente en la nube. Este método desacopla el control de la pertenencia a grupos de la infraestructura local.

Considere a los propietarios de los grupos utilizados para el acceso como identidades privilegiadas para evitar la absorción de miembros en un compromiso local. Las adquisición incluyen la manipulación directa de la pertenencia a grupos locales o la manipulación de atributos locales que pueden afectar a la pertenencia dinámica a grupos de Microsoft 365.

Administración de dispositivos desde la nube

Administrar dispositivos de forma segura con funcionalidades de Microsoft Entra.

Implemente estaciones de trabajo de Windows 11 unidas a Microsoft Entra con directivas de administración de dispositivos móviles. Habilite Windows Autopilot para una experiencia de aprovisionamiento totalmente automatizada. Consulte Planear la implementación de la unión a Microsoft Entra

Use estaciones de trabajo de Windows 11 con las actualizaciones más recientes implementadas.

- Desuso de las máquinas que ejecutan Windows 10 y versiones anteriores.

- No implementes equipos que tengan sistemas operativos de servidor como estaciones de trabajo.

Utiliza Microsoft Intune como autoridad para todas las cargas de trabajo de administración de dispositivos, incluidos Windows, macOS, iOS, Android y Linux.

Implemente dispositivos de acceso con privilegios. Para obtener más información, consulte Roles y perfiles de dispositivo.

Cargas de trabajo, aplicaciones y recursos

En esta sección se proporcionan recomendaciones para proteger frente a ataques locales en cargas de trabajo, aplicaciones y recursos.

- Sistemas de inicio de sesión único (SSO) locales. Deje de usar toda infraestructura local de administración de acceso web y federación. Configure las aplicaciones para que usen el identificador de Microsoft Entra. Si usa AD FS para la federación, consulte Comprender las fases de migración de la autenticación de aplicaciones de AD FS a Microsoft Entra ID.

- Aplicaciones SaaS y de línea de negocio (LOB) que admiten protocolos de autenticación modernos. Use el inicio de sesión único en Microsoft Entra ID. Configure las aplicaciones para que usen Microsoft Entra ID para la autenticación y reduzcan el riesgo ante un compromiso de seguridad local.

- Aplicaciones heredadas. Puede habilitar la autenticación, la autorización y el acceso remoto a aplicaciones heredadas que no admiten la autenticación moderna mediante Microsoft Entra Private Access. Como primer paso, habilite el acceso moderno a las redes internas mediante el acceso rápido de Microsoft Entra Private Access. Este paso proporciona una manera rápida y sencilla de reemplazar la configuración de VPN de un solo uso mediante las funcionalidades seguras del acceso condicional. A continuación, configure el acceso por aplicación a cualquier aplicación basada en TCP o basada en UDP.

- Acceso condicional. Defina directivas de acceso condicional para aplicaciones SaaS, LOB y heredadas para aplicar controles de seguridad, como MFA resistente a suplantación de identidad (phishing) y cumplimiento de dispositivos. Para obtener más información, lea Planear una implementación de acceso condicional de Microsoft Entra.

- Ciclo de vida de acceso. Controlar el ciclo de vida de acceso a las aplicaciones y los recursos mediante la gobernanza de identificadores de Microsoft Entra para implementar el acceso con privilegios mínimos. Proporcione a los usuarios acceso a información y recursos solo si tienen una necesidad genuina de que realicen sus tareas. Integre aplicaciones SaaS, LOB y heredadas con microsoft Entra ID Governance. La administración de derechos de Id. de Microsoft Entra automatiza los flujos de trabajo de solicitud de acceso, las asignaciones de acceso, las revisiones y la expiración.

- Servidores de aplicaciones y cargas de trabajo. Puede migrar aplicaciones o recursos que requieren servidores a la infraestructura como servicio (IaaS) de Azure. Use Microsoft Entra Domain Services para desacoplar la confianza y la dependencia en instancias localmente instaladas de Active Directory. Para lograr este desacoplamiento, asegúrese de que las redes virtuales utilizadas para Microsoft Entra Domain Services no tengan una conexión a redes corporativas. Use niveles de credenciales. Los servidores de aplicaciones se suelen considerar recursos de nivel 1. Para obtener más información, consulte Modelo de acceso empresarial.

Directivas de acceso condicional

Use el acceso condicional de Microsoft Entra para interpretar las señales y usarlas para tomar decisiones de autenticación. Para obtener más información, consulte Planeamiento de la implementación del acceso condicional.

- Use el acceso condicional para bloquear los protocolos de autenticación heredados siempre que sea posible. Además, deshabilite los protocolos de autenticación heredados en el nivel de aplicación mediante la configuración específica de una aplicación. Consulte Bloquear la autenticación heredada y Protocolos de autenticación heredados. Busque detalles específicos de Exchange Online y SharePoint Online.

- Implemente las configuraciones de acceso de dispositivos e identidades recomendadas. Consulte Directivas de acceso de dispositivos e identidades de confianza cero comunes.

- Si está utilizando una versión de Microsoft Entra ID que no incluye acceso condicional, use los valores predeterminados de seguridad en Microsoft Entra ID. Para obtener más información sobre las licencias de características de Microsoft Entra, consulte la Guía de precios de Microsoft Entra.

Supervisión

Después de configurar el entorno para proteger microsoft 365 frente a riesgos locales, supervise proactivamente el entorno. Para obtener más información, consulte ¿Qué es la supervisión de Microsoft Entra?

Supervise los siguientes escenarios clave, además de los escenarios específicos de su organización.

Actividad sospechosa. Supervise todos los eventos de riesgo de Microsoft Entra para detectar actividades sospechosas. Consulte Instrucciones: Investigación de riesgos. Microsoft Entra ID Protection se integra de forma nativa con Microsoft Defender for Identity. Defina ubicaciones con nombre de red para evitar detecciones ruidosas en las señales basadas en la ubicación. Consulte Uso de la condición de ubicación en una directiva de acceso condicional.

Alertas de análisis de comportamiento de usuarios y entidades (UEBA). Use UEBA para obtener conclusiones sobre la detección de anomalías. Microsoft Defender for Cloud proporciona UEBA en la nube. Consulte Investigación de usuarios de riesgo. Puede integrar UEBA local desde Microsoft Defender for Identity. Las aplicaciones de Microsoft Defender for Cloud leen señales de Microsoft Entra ID Protection. Consulte Habilitación del análisis de comportamiento de entidades para detectar amenazas avanzadas.

Actividad de las cuentas de acceso de emergencia. Supervise todo acceso que use cuentas de acceso de emergencia. Consulte Administrar cuentas de acceso de emergencia en Microsoft Entra ID. Cree alertas para iniciar investigaciones. Esta supervisión debe incluir las acciones siguientes:

- Inicios de sesión

- Administración de credenciales

- Todas las actualizaciones de pertenencias a grupos

- Asignaciones de aplicaciones

Actividad de roles con privilegios. Configure y revise las alertas de seguridad generadas por Microsoft Entra Privileged Identity Management (PIM). Supervise la asignación directa de roles con privilegios fuera de PIM mediante la generación de alertas cada vez que se asigne un usuario directamente.

Configuraciones de Microsoft Entra a nivel de cliente. cualquier cambio en las configuraciones de todo el inquilino debe generar alertas en el sistema. Incluya (pero no limite a) los cambios siguientes:

- Dominios personalizados actualizados

- Microsoft Entra B2B cambia a las listas permitidas y bloqueadas

- Microsoft Entra B2B cambia los proveedores de identidad permitidos, como proveedores de identidad SAML a través de federación directa o inicios de sesión sociales.

- Cambios en la política de acceso condicional o de riesgo

Objetos de aplicación y de entidad de servicio

- Nuevas aplicaciones o entidades de servicio que pueden requerir directivas de acceso condicional

- Credenciales agregadas a las entidades de servicio

- Actividad de consentimiento de la aplicación

Roles personalizados

- Actualizaciones en las definiciones de roles personalizados

- Roles personalizados recién creados

Para obtener instrucciones completas sobre este tema, consulte guía de operaciones de seguridad de Microsoft Entra.

Administración de registros

Defina una estrategia, un diseño y una implementación de almacenamiento y retención de registros para facilitar un conjunto de herramientas coherente. Por ejemplo, considere los sistemas de gestión de información y eventos de seguridad (SIEM) como Microsoft Sentinel, consultas comunes y guías de investigación y forenses.

Registros de Microsoft Entra. Ingiera los registros y las señales generados de forma coherente siguiendo los procedimientos recomendados de configuración, como la ingesta de diagnóstico, de retención de registros y de SIEM.

Microsoft Entra ID proporciona integración de Azure Monitor para varios registros de identidad. Para obtener más información, consulte registros de actividad de Microsoft Entra en Azure Monitor e Investigue a los usuarios de riesgo con Copilot.

Registros de seguridad del sistema operativo de la infraestructura híbrida. Archive y supervise cuidadosamente todos los registros del sistema operativo de la infraestructura de identidad híbrida como un sistema de nivel 0 debido a las implicaciones del área expuesta. Incluya los siguientes elementos:

- Conectores de red privada para Microsoft Entra Private Access y Microsoft Entra Application Proxy.

- Agentes de escritura diferida de contraseñas.

- Máquinas de puertas de enlace de protección de contraseñas.

- Servidores de directivas de red (NPS) que tienen la extensión RADIUS de autenticación multifactor de Microsoft Entra.

- Microsoft Entra Connect.

- Debe implementar Microsoft Entra Connect Health para supervisar la sincronización de identidades.

Para obtener instrucciones completas sobre este tema, consulte cuadernos de estrategias de respuesta a incidentes y Investigar usuarios de riesgo con Copilot