Tutorial: Recopilación de información sobre vulnerabilidades

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

En este tutorial se explica cómo realizar varios tipos de búsquedas de indicadores para recopilar inteligencia sobre vulnerabilidades mediante Inteligencia contra amenazas de Microsoft Defender (TI de Defender) en el portal de Microsoft Defender.

Requisitos previos

Un Microsoft Entra ID o una cuenta de Microsoft personal. Inicie sesión o cree una cuenta

Una licencia de Defender TI Premium.

Nota:

Los usuarios sin una licencia de Defender TI Premium todavía pueden acceder a nuestra oferta gratuita de TI de Defender.

Aviso de declinación de responsabilidades

La TI de Defender puede incluir observaciones en tiempo real e indicadores de amenazas, incluida la infraestructura malintencionada y las herramientas de amenazas adversarias. Las búsquedas de direcciones IP y dominios dentro de Defender TI son seguras de buscar. Microsoft comparte recursos en línea (por ejemplo, direcciones IP, nombres de dominio) que se consideran amenazas reales que representan un peligro claro y presente. Le pedimos que use su mejor juicio y minimice el riesgo innecesario al interactuar con sistemas malintencionados al realizar el siguiente tutorial. Microsoft minimiza los riesgos mediante la desafangación de direcciones IP malintencionadas, hosts y dominios.

Antes de empezar

Como indica la declinación de responsabilidades anteriormente, los indicadores sospechosos y malintencionados se desfila por su seguridad. Quite los corchetes de direcciones IP, dominios y hosts al buscar en TI de Defender. No busque estos indicadores directamente en el explorador.

Abrir Defender TI en el portal de Microsoft Defender

- Acceda al portal de Defender y complete el proceso de autenticación de Microsoft. Más información sobre el portal de Defender

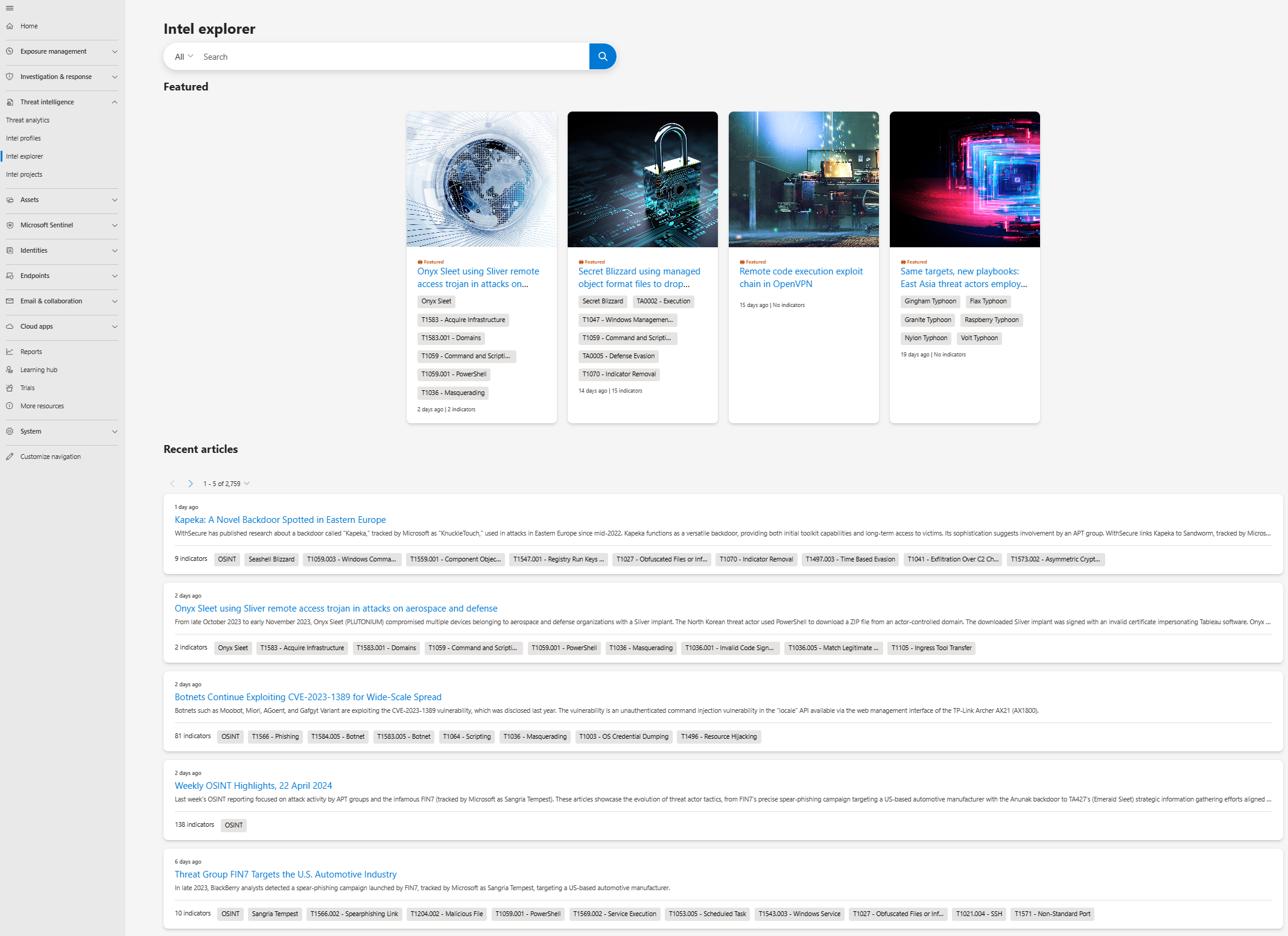

- Vaya alExplorador intel de Inteligencia> sobre amenazas.

Más información sobre las características de la página principal del explorador Intel

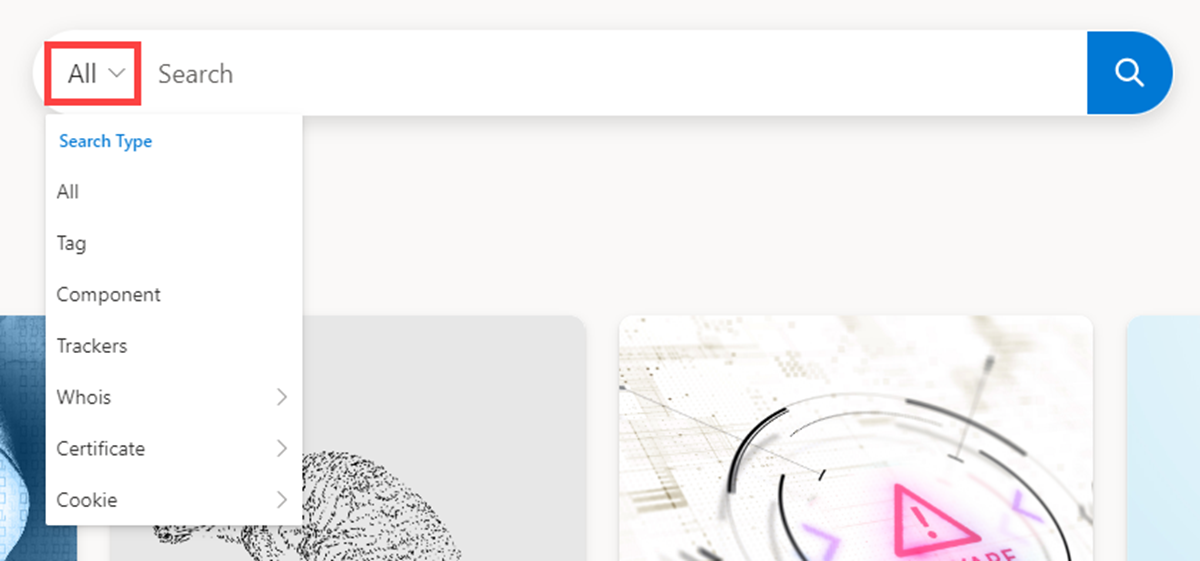

Revise las opciones de la barra de búsqueda del explorador Intel seleccionando su menú desplegable.

Desplácese hacia abajo y revise los artículos destacados y recientes de sus respectivas secciones. Más información sobre los artículos de TI de Defender

Realizar búsquedas de indicadores y recopilar inteligencia sobre vulnerabilidades

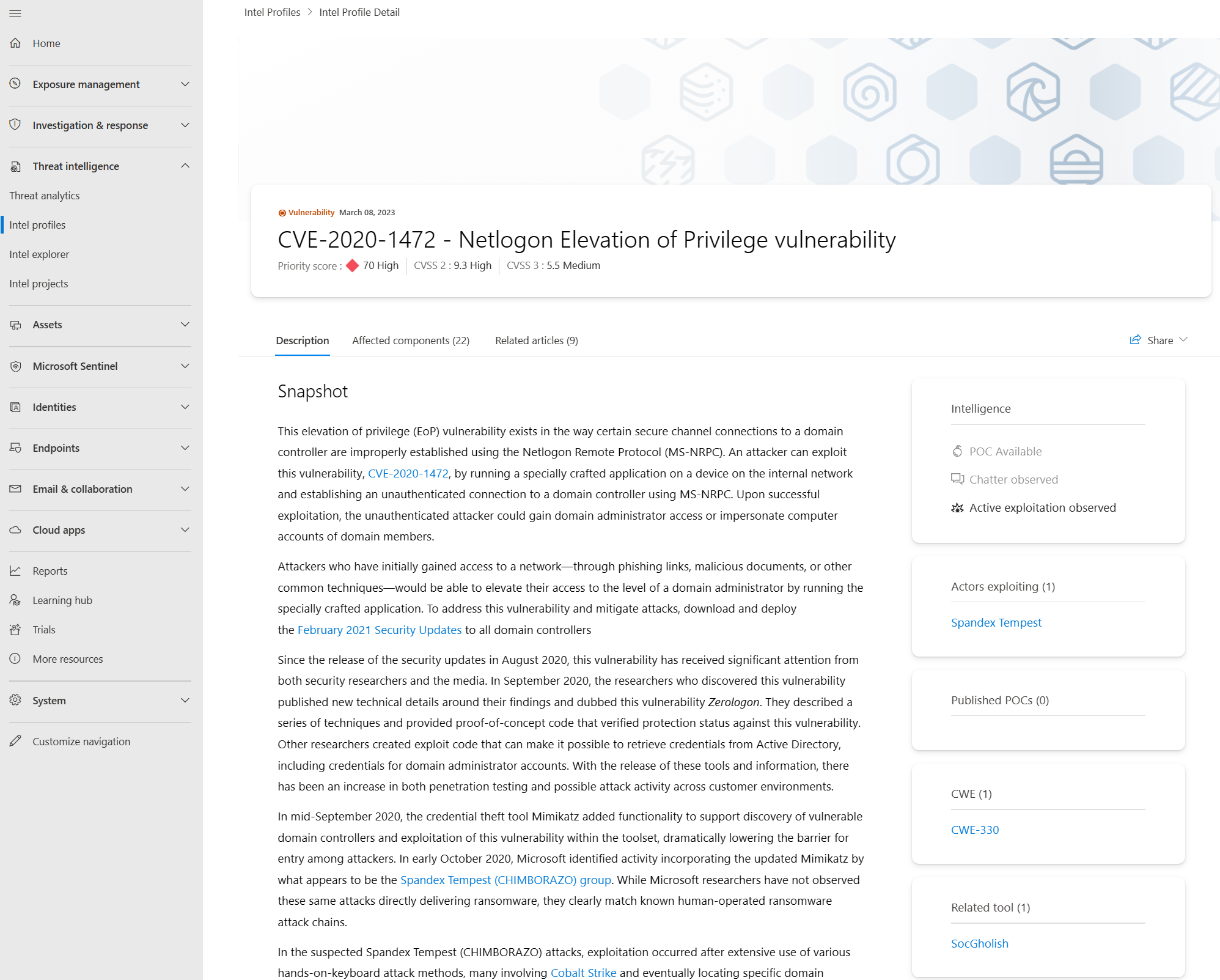

Busque CVE-2020-1472 en la barra de búsqueda del Explorador de Intel , seleccione y revise la vulnerabilidad CVE-2020-1472- Elevación de privilegios de Netlogon asociada.

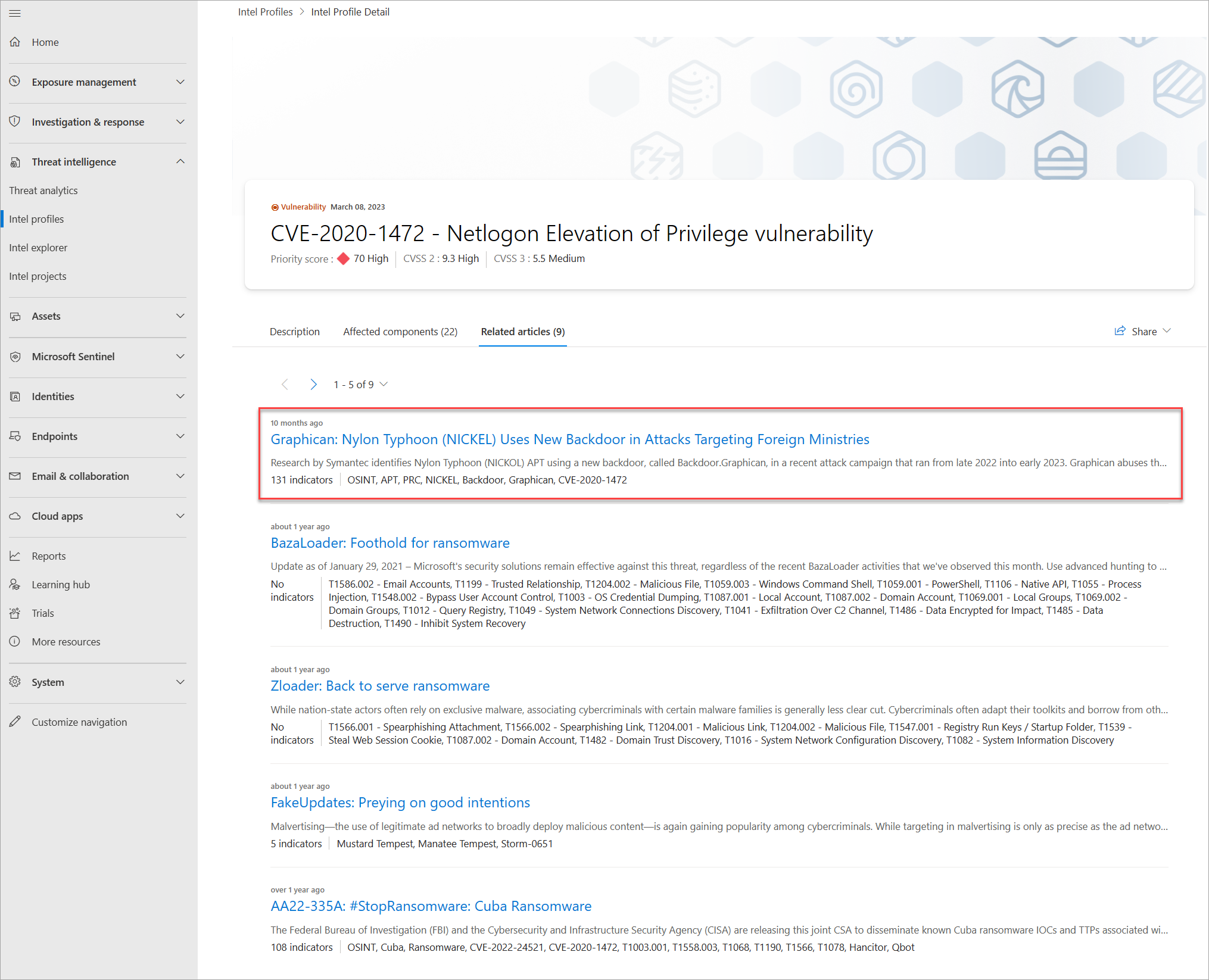

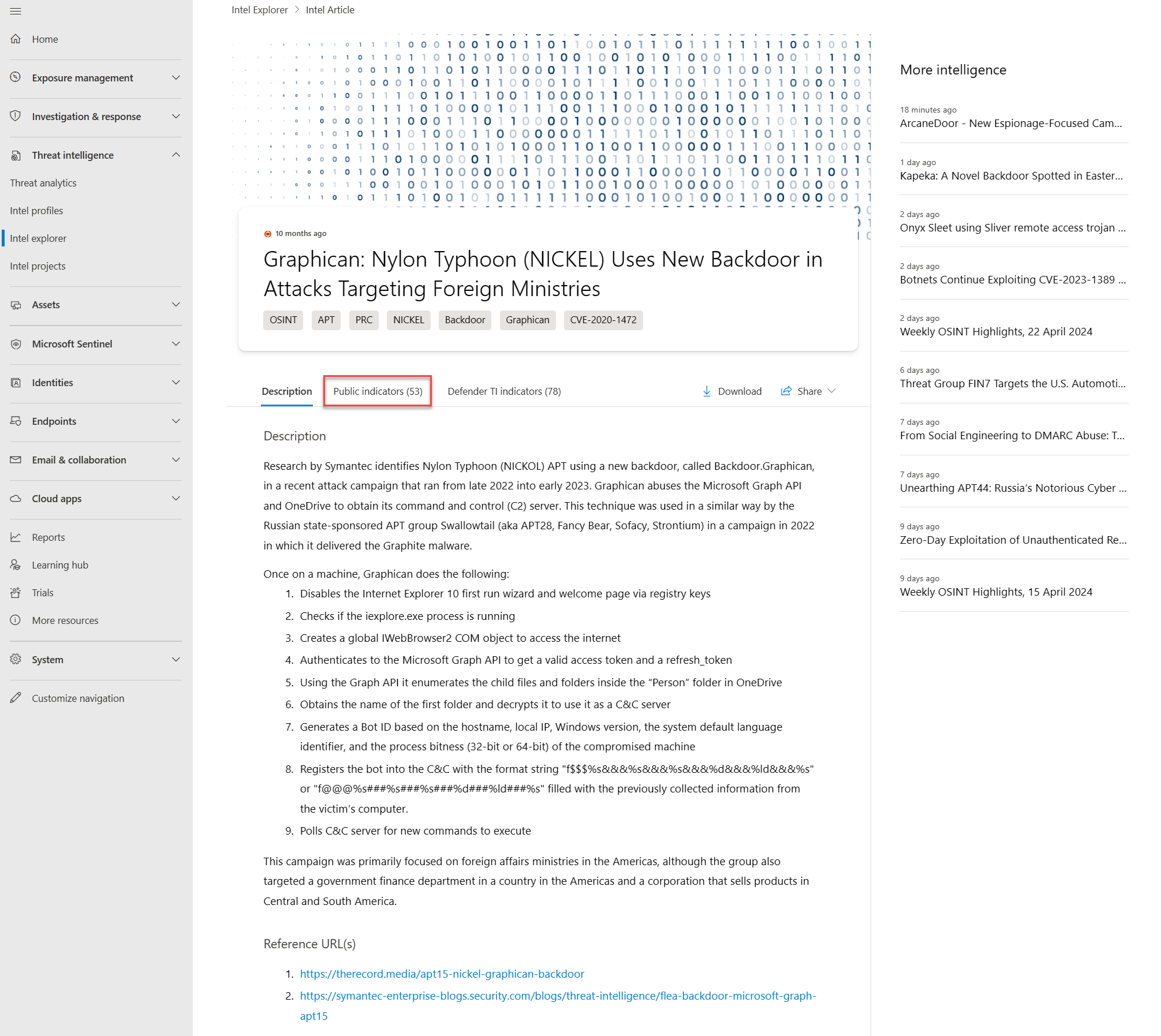

Seleccione la pestaña Artículos relacionados del perfil y, a continuación, seleccione el artículo Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (

Seleccione los indicadores públicos de este artículo recién abierto. Debería ver la dirección IP 50.116.3[.]164 entre los indicadores enumerados.

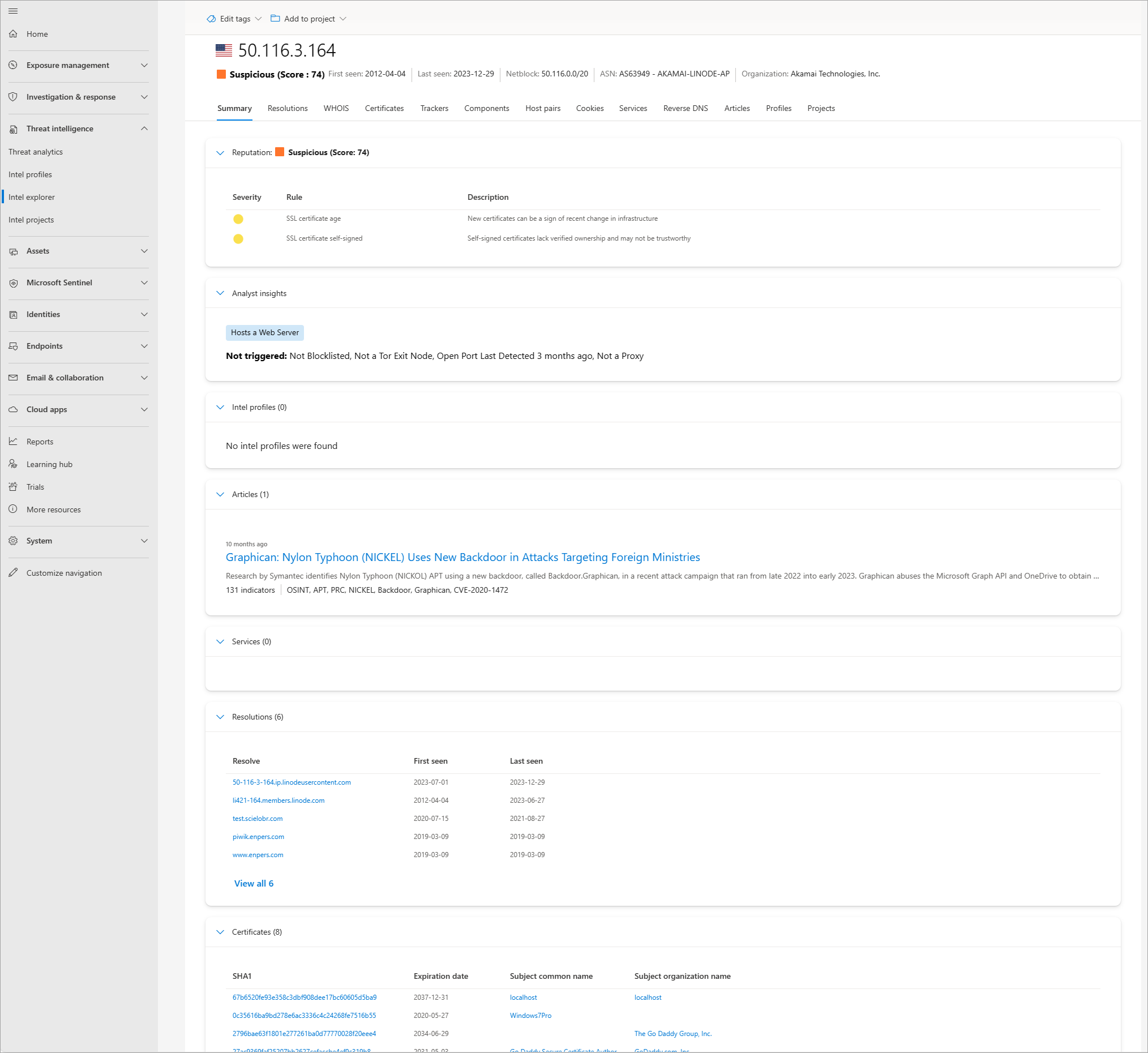

Vuelva a la barra de búsqueda del explorador Intel y busque 50.116.3[.]164.

Revise los resultados siguientes en la pestaña Resumen :

- Reputación

- Conclusiones de analistas

- Artículos

- Servicios

- Soluciones

- Certificados

- Projects

También puede seleccionar y revisar la información en sus respectivas pestañas.

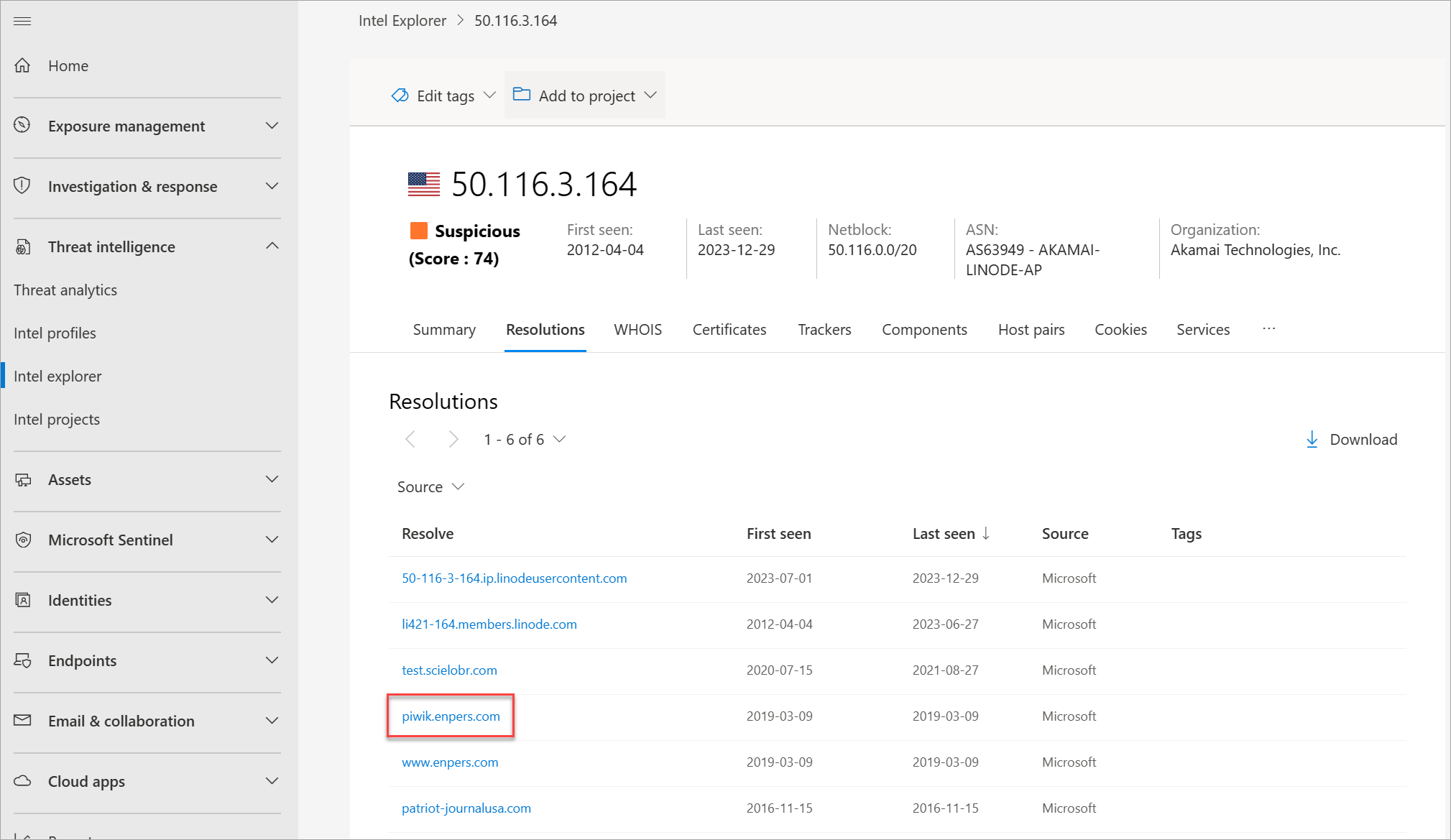

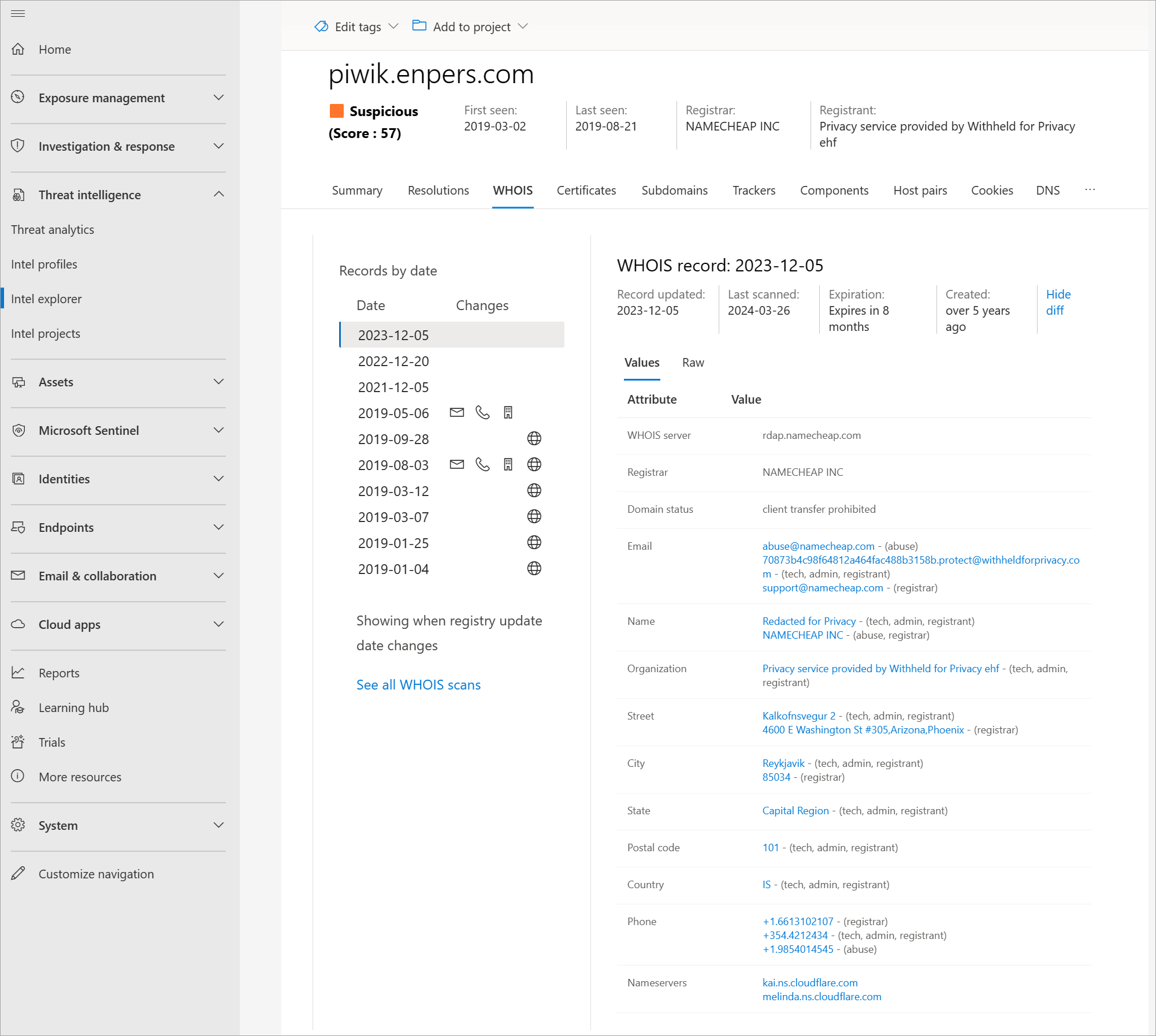

Seleccione la pestaña Resoluciones y, a continuación, piwik.enpers[.]com.

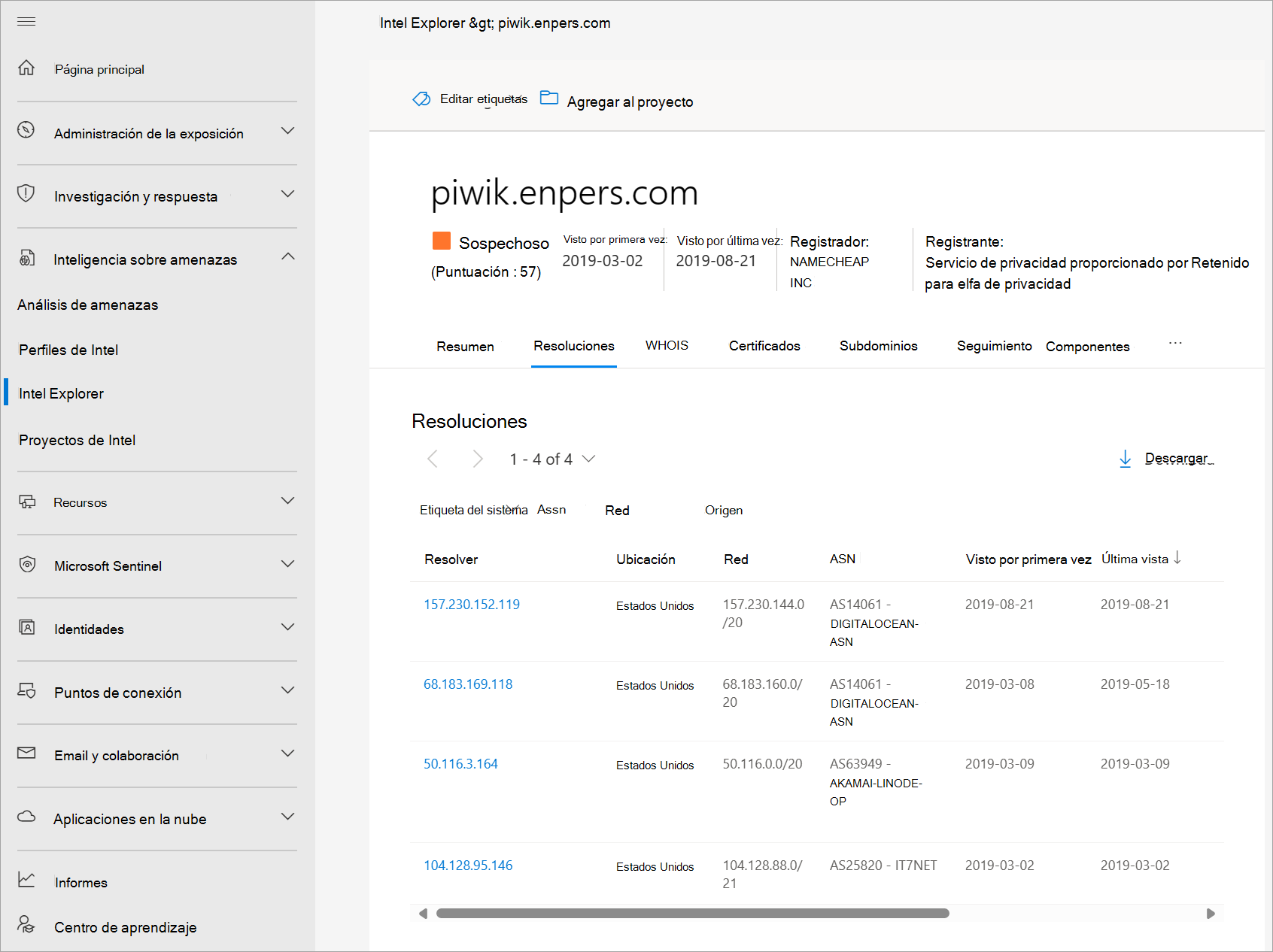

Revise las resoluciones de este dominio, WHOIS, certificados, subdominios, rastreadores, componentes, cookies, DNS y conjuntos de datos DNS inversos.

Realice las búsquedas de artefactos correspondientes de los pasos anteriores. Puede hacer referencia y usar las distintas opciones de búsqueda en el menú desplegable de la barra de búsqueda del explorador Intel .

Limpie los recursos

No hay recursos para limpiar en esta sección.