Uso de Microsoft Defender para punto de conexión Security Settings Management para administrar Microsoft Defender Antivirus

Se aplica a:

- Microsoft Defender XDR

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para punto de conexión Plan 1

Plataformas

- Windows

- Windows Server

- macOS

- Linux

Use la administración de la configuración de seguridad de Microsoft Defender para punto de conexión para administrar las directivas de seguridad Microsoft Defender Antivirus en los dispositivos.

Requisitos previos:

Revise los requisitos previos aquí.

Nota:

La página Directivas de seguridad de punto de conexión del portal de Microsoft Defender solo está disponible para los usuarios con el rol Administrador de seguridad asignado. Cualquier otro rol de usuario, como Lector de seguridad, no puede acceder al portal. Cuando un usuario tiene los permisos necesarios para ver las directivas en el portal de Microsoft Defender, los datos se presentan en función de los permisos de Intune. Si el usuario está en el ámbito de Intune control de acceso basado en rol, se aplica a la lista de directivas presentada en el portal de Microsoft Defender. Se recomienda conceder a los administradores de seguridad el rol integrado Intune "Endpoint Security Manager" para alinear eficazmente el nivel de permisos entre Intune y el portal de Microsoft Defender.

Como administrador de seguridad, puede configurar diferentes opciones de directiva de seguridad Microsoft Defender Antivirus en el portal de Microsoft Defender.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

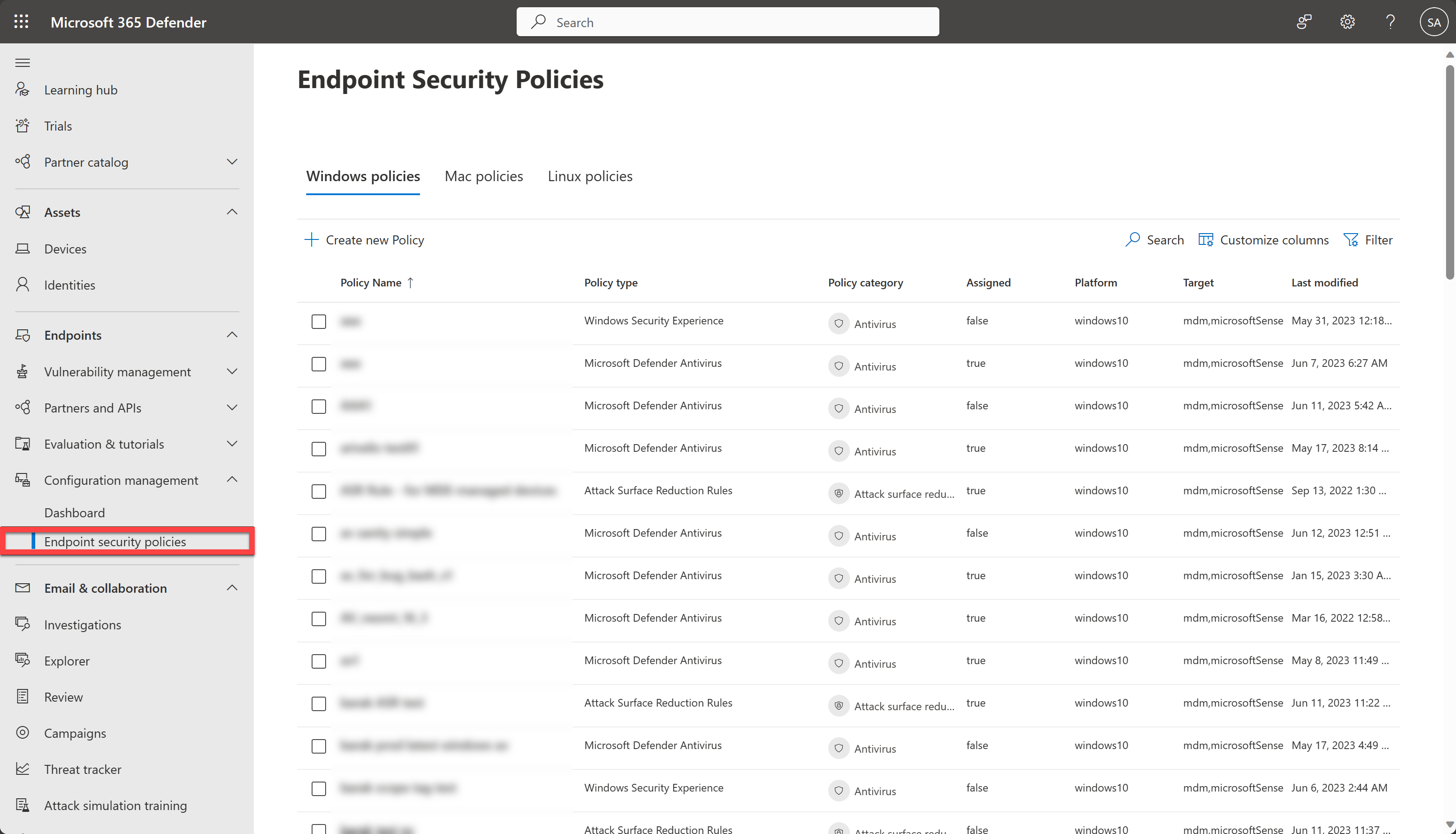

Encontrará directivas de seguridad de punto de conexión en Directivas> deseguridad de punto de conexión deadministración de> puntos de conexión.

En la lista siguiente se proporciona una breve descripción de cada tipo de directiva de seguridad de punto de conexión:

Antivirus : las directivas antivirus ayudan a los administradores de seguridad a centrarse en la administración del grupo discreto de configuraciones antivirus para dispositivos administrados.

Cifrado de disco : los perfiles de cifrado de disco de seguridad de punto de conexión se centran solo en la configuración pertinente para un método de cifrado integrado de dispositivos, como FileVault o BitLocker. Este enfoque facilita a los administradores de seguridad administrar la configuración de cifrado de disco sin tener que navegar por un host de configuraciones no relacionadas.

Firewall: use la directiva firewall de seguridad de punto de conexión en Intune para configurar un firewall integrado de dispositivos para dispositivos que ejecutan macOS y Windows 10/11.

Detección y respuesta de puntos de conexión: al integrar Microsoft Defender para punto de conexión con Intune, use las directivas de seguridad de punto de conexión para la detección y respuesta de puntos de conexión (EDR) para administrar la configuración de EDR e incorporar dispositivos a Microsoft Defender para punto de conexión.

Reducción de la superficie expuesta a ataques: cuando Microsoft Defender Antivirus esté en uso en los dispositivos Windows 10/11, use Intune directivas de seguridad de punto de conexión para la reducción de la superficie expuesta a ataques a fin de administrar esa configuración para los dispositivos.

Creación de una directiva de seguridad de punto de conexión

Inicie sesión en el portal de Microsoft Defender con al menos un rol administrador de seguridad.

Seleccione EndpointsConfiguration managementEndpoint security policies (Directivas> de seguridad de punto de conexión de administración > de puntos de conexión) y, a continuación, seleccione Create new Policy (Crear nueva directiva).

Seleccione una plataforma en la lista desplegable.

Seleccione una plantilla y, a continuación, seleccione Crear directiva.

En la página Datos básicos, escriba un nombre y una descripción para el perfil y, después, elija Siguiente.

En la página Configuración , expanda cada grupo de opciones de configuración y configure las opciones que desea administrar con este perfil.

Cuando haya finalizado la configuración, seleccione Siguiente.

En la página Asignaciones , seleccione los grupos que reciben este perfil.

Seleccione Siguiente.

En la página Revisar y crear , cuando haya terminado, seleccione Guardar. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado.

Nota:

Para editar las etiquetas de ámbito, deberá ir al centro de administración de Microsoft Intune.

Para editar una directiva de seguridad de punto de conexión

Seleccione la nueva directiva y, a continuación, seleccione Editar.

Seleccione Configuración para expandir una lista de las opciones de configuración de la directiva. No puede modificar la configuración de esta vista, pero puede revisar cómo se configuran.

Para modificar la directiva, seleccione Editar en cada una de las categorías en las que quiera realizar cambios:

- Conceptos básicos

- Configuraciones

- Tareas

Una vez realizados los cambios, seleccione Guardar para guardar las modificaciones. Las modificaciones en una categoría deben guardarse para poder introducir modificaciones en más categorías.

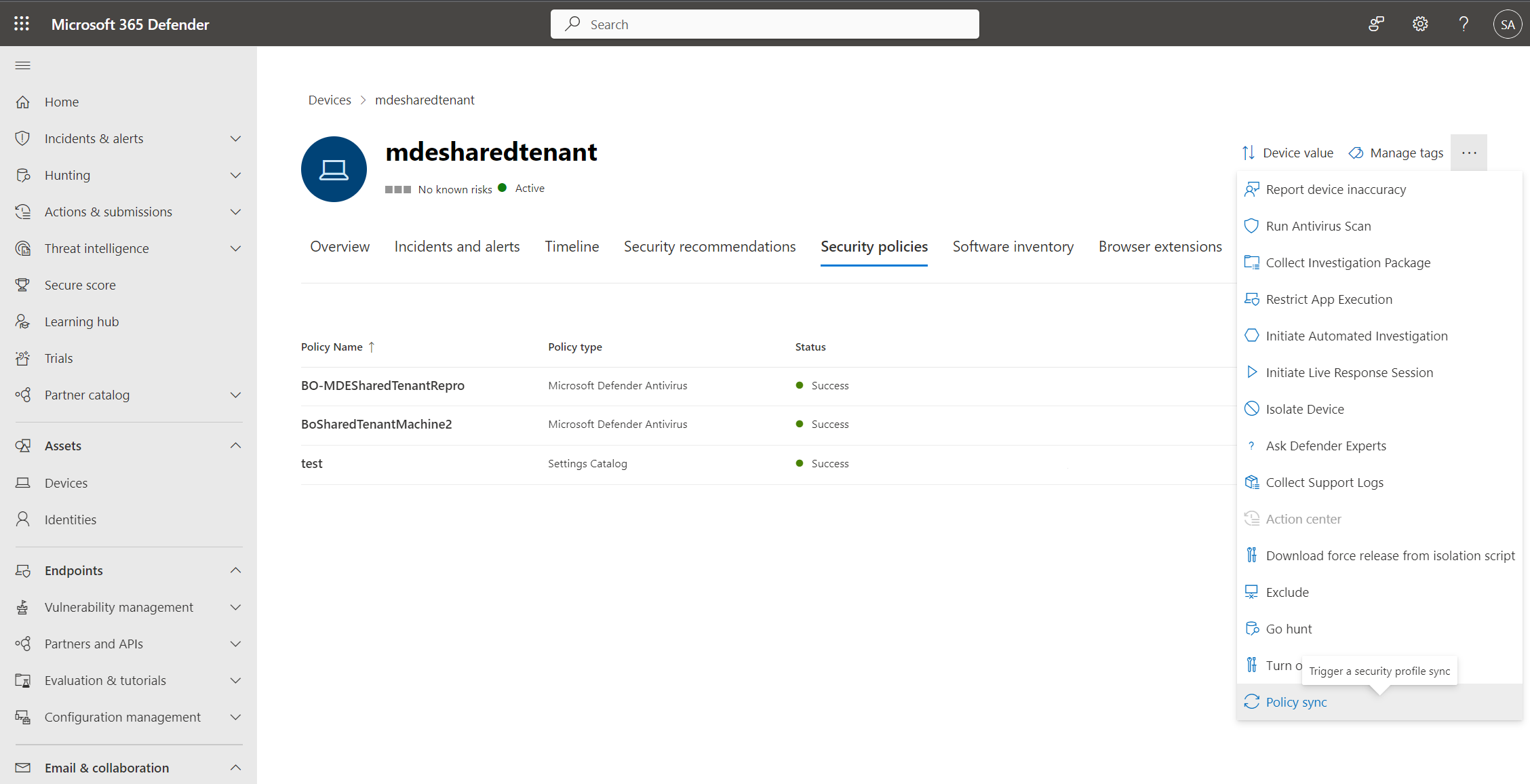

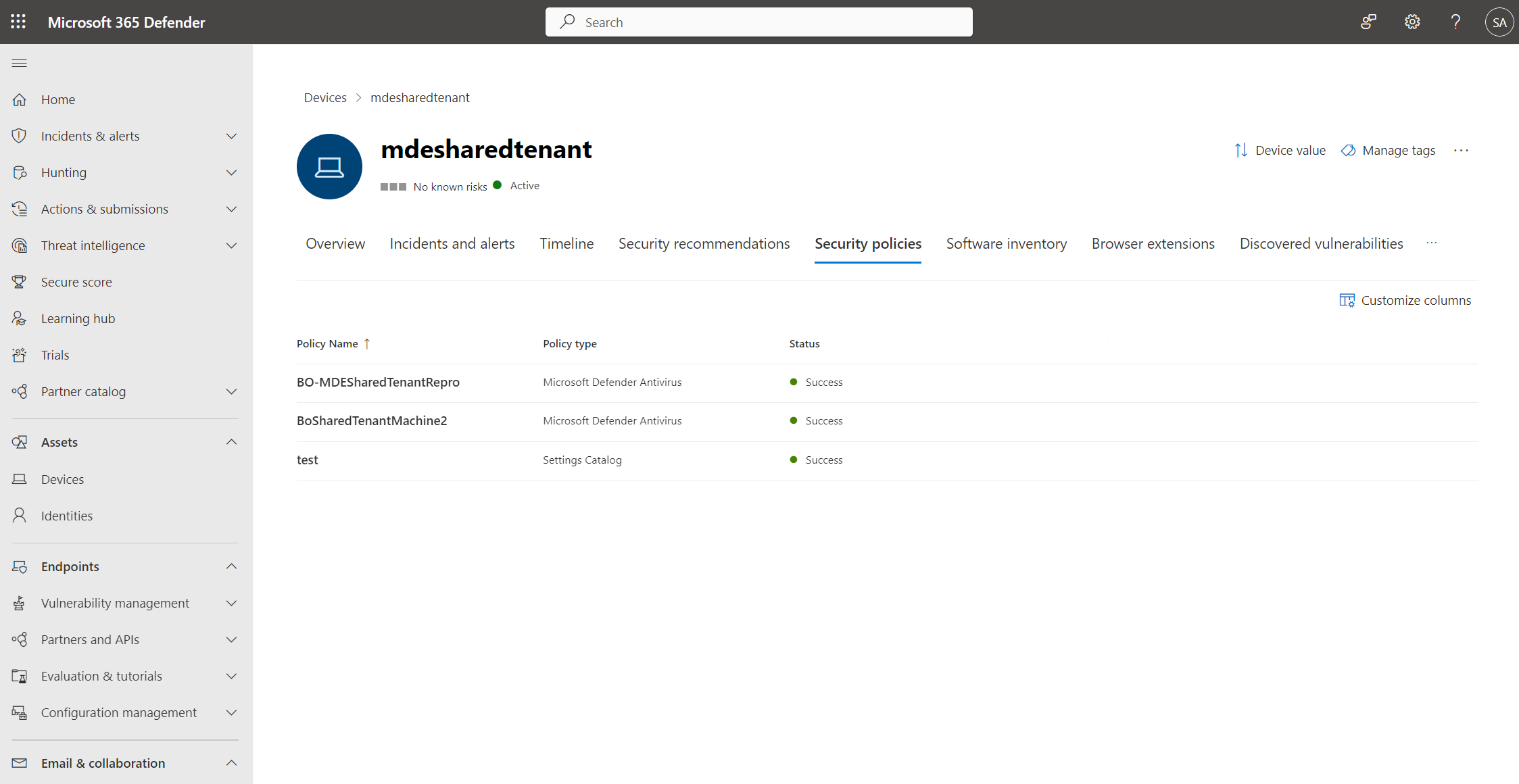

Comprobación de las directivas de seguridad del punto de conexión

Para comprobar que ha creado correctamente una directiva, seleccione un nombre de directiva en la lista de directivas de seguridad de punto de conexión.

Nota:

Una directiva puede tardar hasta 90 minutos en llegar a un dispositivo. Para acelerar el proceso, para los dispositivos administrados por Defender para punto de conexión, puede seleccionar Sincronización de directivas en el menú acciones para que se aplique en aproximadamente 10 minutos.

La página de directiva muestra detalles que resumen el estado de la directiva. Puede ver el estado de una directiva, los dispositivos a los que se aplica y los grupos asignados.

Durante una investigación, también puede ver la pestaña Directivas de seguridad en la página del dispositivo para ver la lista de directivas que se aplican a un dispositivo determinado. Para obtener más información, consulte Investigación de dispositivos.

Directivas antivirus para Windows y Windows Server

Protección en tiempo real (protección always-on, examen en tiempo real):

| Descripción | Configuraciones |

|---|---|

| Permitir la supervisión en tiempo real | Permitido |

| Dirección del examen en tiempo real | Supervisión de todos los archivos (bidireccional) |

| Permitir supervisión del comportamiento | Permitido |

| Permitir la protección de acceso | Permitido |

| Protección de PUA | Protección de PUA activada |

Para más información, vea:

- Tecnologías avanzadas en el núcleo de Microsoft Defender Antivirus

- Habilitación y configuración de Microsoft Defender protección always-on del Antivirus

- Supervisión del comportamiento en Microsoft Defender Antivirus

- Detectar y bloquear aplicaciones potencialmente no deseadas

- Características de protección en la nube:

| Descripción | Configuración |

|---|---|

| Permitir protección en la nube | Permitido |

| Nivel de bloque de nube | Alto |

| Tiempo de espera extendido en la nube | Configurado, 50 |

| Enviar consentimiento de ejemplos | Enviar todos los ejemplos automáticamente |

Standard actualizaciones de inteligencia de seguridad pueden tardar horas en prepararse y entregarse; nuestro servicio de protección entregado en la nube ofrece esta protección en segundos. Para obtener más información, consulte Uso de tecnologías de última generación en Microsoft Defender Antivirus a través de la protección proporcionada en la nube.

Exámenes:

| Descripción | Configuración |

|---|---|

| Permitir el examen de Email | Permitido |

| Permitir el examen de todos los archivos y datos adjuntos descargados | Permitido |

| Permitir el examen de scripts | Permitido |

| Permitir el examen de Archivo | Permitido |

| Permitir el examen de archivos de red | Permitido |

| Permitir examen completo de la unidad extraíble | Permitido |

| Permitir examen completo en unidades de red asignadas | No permitido |

| Archivo profundidad máxima | No configurado |

| tamaño máximo de Archivo | No configurado |

Para obtener más información, consulte Configurar Microsoft Defender opciones de examen del antivirus.

Actualizaciones de Inteligencia de seguridad:

| Descripción | Configuración |

|---|---|

| Intervalo de actualización de firma | Configurado, 4 |

| Pedido de reserva de actualización de firma | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Orígenes de recursos compartidos de archivos de actualización de firma | No configurado |

| Conexión de uso medido Novedades | No permitido (valor predeterminado) |

| Security Intelligence Novedades Channel | No configurado |

Nota:

Donde: "InternalDefinitionUpdateServer" es WSUS con Microsoft Defender actualizaciones del Antivirus permitidas. "MicrosoftUpdateServer" es Microsoft Update (anteriormente Windows Update). 'MMPC' es Microsoft Defender centro de inteligencia de seguridad (WDSI anteriormente Centro de protección contra malware de Microsoft). https://www.microsoft.com/en-us/wdsi/definitions

Para más información, vea:

- Microsoft Defender las actualizaciones de productos e inteligencia de seguridad del antivirus

- Actualizar canales para actualizaciones de inteligencia de seguridad

Actualizaciones del motor:

| Descripción | Configuración |

|---|---|

| Canal de Novedades del motor | No configurado |

Para obtener más información, vea Administrar el proceso de implementación gradual para Microsoft Defender actualizaciones.

Actualizaciones de plataforma:

| Descripción | Configuración |

|---|---|

| Canal de Novedades de plataforma | No configurado |

Para obtener más información, vea Administrar el proceso de implementación gradual para Microsoft Defender actualizaciones.

Examen programado y examen a petición:

Configuración general para el examen programado y el examen a petición

| Descripción | Configuración |

|---|---|

| Comprobación de firmas antes de ejecutar el examen | Deshabilitado (valor predeterminado) |

| Aleatorizar los tiempos de las tareas de programación | No configurado |

| Tiempo de aleatoriedad del programador | Las tareas programadas no se aleatoriamente |

| Factor de carga de CPU promedio | No configurado (valor predeterminado, 50) |

| Habilitar prioridad baja de CPU | Deshabilitado (valor predeterminado) |

| Deshabilitación del examen completo de Catchup | Habilitado (valor predeterminado) |

| Deshabilitación del examen rápido de catchup | Habilitado (valor predeterminado) |

Examen rápido diario

| Descripción | Configuración |

|---|---|

| Programar tiempo de examen rápido | 720 |

Nota:

En este ejemplo, un examen rápido se ejecuta diariamente en los clientes de Windows a las 12:00 p.m. (720). En este ejemplo, usamos la hora del almuerzo, ya que muchos dispositivos hoy en día se apagan después del horario laboral (por ejemplo, los portátiles).

Examen rápido semanal o examen completo

| Descripción | Configuración |

|---|---|

| Parámetro scan | Examen rápido (valor predeterminado) |

| Programar día de examen | Clientes de Windows: miércoles Servidores Windows: sábado |

| Programar tiempo de examen | Clientes de Windows: 1020 Servidores Windows: 60 |

Nota:

En este ejemplo, se ejecuta un examen rápido para los clientes de Windows el miércoles a las 17:00. (1020). Y para servidores Windows, el sábado a la 1:00 AM. (60)

Para más información, vea:

- Configurar los análisis programados rápidos o completos del Antivirus de Windows Defender

- Microsoft Defender consideraciones y procedimientos recomendados del examen completo del antivirus

Acción predeterminada de gravedad de amenaza:

| Descripción | Configuración |

|---|---|

| Acción de corrección para amenazas de gravedad alta | Cuarentena |

| Acción de corrección para amenazas graves | Cuarentena |

| Acción de corrección para amenazas de gravedad baja | Cuarentena |

| Acción de corrección para amenazas de gravedad moderada | Cuarentena |

| Descripción | Configuración |

|---|---|

| Días para conservar el malware limpio | Configurado, 60 |

| Permitir el acceso a la interfaz de usuario de usuario | Permitido. Permitir que los usuarios accedan a la interfaz de usuario. |

Para obtener más información, vea Configurar la corrección para las detecciones de antivirus de Microsoft Defender.

Exclusiones de antivirus:

Comportamiento de combinación de administrador local:

Deshabilite la configuración del antivirus del administrador local, como las exclusiones, y establezca las directivas de Microsoft Defender para punto de conexión Security Settings Management como se describe en la tabla siguiente:

| Descripción | Configuración |

|---|---|

| Deshabilitar combinación de Administración local | Deshabilitar combinación de Administración local |

| Descripción | Configuración |

|---|---|

| Extensiones excluidas | Agregar según sea necesario para solucionar falsos positivos (AP) o solucionar problemas de usos elevados de cpu en MsMpEng.exe |

| Rutas de acceso excluidas | Agregar según sea necesario para solucionar falsos positivos (AP) o solucionar problemas de usos elevados de cpu en MsMpEng.exe |

| Procesos excluidos | Agregar según sea necesario para solucionar falsos positivos (AP) o solucionar problemas de usos elevados de cpu en MsMpEng.exe |

Para más información, vea:

- Impedir o permitir que los usuarios modifiquen localmente Microsoft Defender configuración de directivas antivirus

- Configuración de exclusiones personalizadas para Microsoft Defender Antivirus

servicio Microsoft Defender Core:

| Descripción | Configuración |

|---|---|

| Deshabilitación de la integración de CORE SERVICE ECS | El servicio principal de Defender usa el Servicio de experimentación y configuración (ECS) para ofrecer rápidamente correcciones críticas específicas de la organización. |

| Deshabilitación de la telemetría del servicio principal | El servicio principal de Defender usa el marco OneDsCollector para recopilar telemetría rápidamente. |

Para obtener más información, consulte introducción al servicio Microsoft Defender Core.

Protección de red:

| Descripción | Configuración |

|---|---|

| Habilitación de la protección de red | Habilitado (modo de bloque) |

| Permitir la protección de red en el nivel inferior | La protección de red está habilitada en el nivel inferior. |

| Permitir el procesamiento de datagramas en Win Server | El procesamiento de datagramas en Windows Server está habilitado. |

| Deshabilitación del análisis de DNS a través de TCP | El análisis de DNS a través de TCP está habilitado. |

| Deshabilitar el análisis HTTP | El análisis HTTP está habilitado. |

| Deshabilitación del análisis de SSH | El análisis ssh está habilitado. |

| Deshabilitación del análisis de TLS | El análisis de TLS está habilitado. |

| Habilitación de DNS Sinkhole | Dns Sinkhole está habilitado. |

Para obtener más información, consulte Uso de la protección de red para ayudar a evitar las conexiones a sitios malintencionados o sospechosos.

- Cuando haya finalizado la configuración, seleccione Siguiente.

- En la pestaña Asignaciones , seleccione Grupo de dispositivos o Grupo de usuarios o Todos los dispositivos o Todos los usuarios.

- Seleccione Siguiente.

- En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, seleccione Guardar.

Reglas de reducción de superficie expuesta a ataques

Para habilitar las reglas de reducción de superficie expuesta a ataques (ASR) mediante las directivas de seguridad del punto de conexión, realice los pasos siguientes:

Inicie sesión en Microsoft Defender XDR.

Vaya a Directivas de seguridad de punto de conexión > de administración > de puntos de conexión Directivas > de > Windows Crear nueva directiva.

Seleccione Windows 10, Windows 11 y Windows Server en la lista desplegable Seleccionar plataforma.

Seleccione Reglas de reducción de superficie expuesta a ataques en la lista desplegable Seleccionar plantilla .

Seleccione Crear directiva.

En la página Aspectos básicos , escriba un nombre y una descripción para el perfil; a continuación, elija Siguiente.

En la página Configuración , expanda los grupos de valores y configure los valores que desea administrar con este perfil.

Establezca las directivas en función de la siguiente configuración recomendada:

Descripción Configuración Bloquear el contenido ejecutable del cliente de correo electrónico y el correo web Bloquear Impedir que Adobe Reader cree procesos secundarios Bloquear Bloquear la ejecución de scripts potencialmente ofuscados Bloquear Bloquear el abuso de controladores firmados vulnerables explotados (dispositivo) Bloquear Bloquear llamadas API de Win32 desde macros de Office Bloquear Impedir que los archivos ejecutables se ejecuten a menos que cumplan un criterio de prevalencia, edad o lista de confianza Bloquear Impedir que la aplicación de comunicación de Office cree procesos secundarios Bloquear Impedir que todas las aplicaciones de Office creen procesos secundarios Bloquear [VISTA PREVIA] Bloquear el uso de herramientas del sistema copiadas o suplantadas Bloquear Impedir que JavaScript o VBScript inicien contenido ejecutable descargado Bloquear Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows Bloquear Bloquear la creación de shell web para servidores Bloquear Impedir que las aplicaciones de Office creen contenido ejecutable Bloquear Bloquear procesos que no son de confianza y no firmados que se ejecutan desde USB Bloquear Impedir que las aplicaciones de Office inserten código en otros procesos Bloquear Bloquear la persistencia a través de la suscripción de eventos WMI Bloquear Uso de protección avanzada contra ransomware Bloquear Bloquear las creaciones de procesos que se originen a partir de comandos PSExec y WMI Bloquear (si tiene Configuration Manager (anteriormente SCCM) u otras herramientas de administración que usan WMI, es posible que tenga que establecerlo en Auditar en lugar de Bloquear). [VISTA PREVIA] Bloquear el reinicio de la máquina en modo seguro Bloquear Habilitación del acceso controlado a carpetas Habilitado

Sugerencia

Cualquiera de las reglas podría bloquear el comportamiento que considere aceptable en su organización. En estos casos, agregue las exclusiones por regla denominadas "Exclusiones de solo reducción de superficie expuesta a ataques". Además, cambie la regla de Habilitado a Auditoría para evitar bloques no deseados.

Para obtener más información, consulte Introducción a la implementación de reglas de reducción de superficie expuesta a ataques.

- Seleccione Siguiente.

- En la pestaña Asignaciones , seleccione Grupo de dispositivos o Grupo de usuarios o Todos los dispositivos o Todos los usuarios.

- Seleccione Siguiente.

- En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, seleccione Guardar.

Habilitación de la protección contra alteraciones

Inicie sesión en Microsoft Defender XDR.

Vaya a Directivas de seguridad de punto de conexión > de administración > de puntos de conexión Directivas > de > Windows Crear nueva directiva.

Seleccione Windows 10, Windows 11 y Windows Server en la lista desplegable Seleccionar plataforma.

Seleccione Experiencia de seguridad en la lista desplegable Seleccionar plantilla .

Seleccione Crear directiva. Aparece la página Crear una nueva directiva .

En la página Aspectos básicos , escriba un nombre y una descripción para el perfil en los campos Nombre y Descripción , respectivamente.

Seleccione Siguiente.

En la página Configuración , expanda los grupos de valores.

En estos grupos, seleccione la configuración que desea administrar con este perfil.

Establezca las directivas de los grupos de configuración elegidos configurándolas como se describe en la tabla siguiente:

Descripción Configuración TamperProtection (dispositivo) Activado

Para obtener más información, consulte Protección de la configuración de seguridad con protección contra alteraciones.

Comprobación de la conectividad de red de Cloud Protection

Es importante comprobar que la conectividad de red de Cloud Protection funciona durante las pruebas de penetración.

CMD (ejecutar como administrador)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Para obtener más información, consulte Uso de la herramienta cmdline para validar la protección entregada en la nube.

Comprobación de la versión de actualización de la plataforma

La versión más reciente de "Actualización de plataforma" Canal de producción (GA) está disponible en el catálogo de Microsoft Update.

Para comprobar qué versión de "Actualización de plataforma" ha instalado, ejecute el siguiente comando en PowerShell con los privilegios de un administrador:

Get-MPComputerStatus | Format-Table AMProductVersion

Comprobación de la versión de Security Intelligence Update

La última versión de "Actualización de inteligencia de seguridad" está disponible en Las últimas actualizaciones de inteligencia de seguridad para Microsoft Defender Antivirus y otros antimalware de Microsoft: Inteligencia de seguridad de Microsoft.

Para comprobar qué versión de "Security Intelligence Update" ha instalado, ejecute el siguiente comando en PowerShell con los privilegios de un administrador:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Comprobación de la versión de la actualización del motor

La versión más reciente de la "actualización del motor" del examen está disponible en Las últimas actualizaciones de inteligencia de seguridad para Microsoft Defender Antivirus y otros antimalware de Microsoft Inteligencia de seguridad de Microsoft.

Para comprobar qué versión de "Actualización del motor" ha instalado, ejecute el siguiente comando en PowerShell con los privilegios de un administrador:

Get-MPComputerStatus | Format-Table AMEngineVersion

Si ve que la configuración no surte efecto, es posible que tenga un conflicto. Para obtener información sobre cómo resolver conflictos, consulte Solución de problemas Microsoft Defender configuración del Antivirus.

Para envíos de falsos negativos (FN)

Para obtener información sobre cómo realizar envíos de falsos negativos (FN), consulte:

- Envíe archivos en Microsoft Defender para punto de conexión si tiene Microsoft XDR, Microsoft Defender para punto de conexión P2/P1 o Microsoft Defender para Empresas.

- Envíe archivos para su análisis si tiene Microsoft Defender Antivirus.

Ver también

Solución de problemas de Microsoft Defender configuración del Antivirus

Solución de problemas de Novedades de Inteligencia de seguridad desde el origen de Microsoft Update

Solución de problemas de reglas de reducción de superficie expuesta a ataques

Solucionar problemas de rendimiento relacionados con la protección en tiempo real