Tecnologías avanzadas en el núcleo de Microsoft Defender Antivirus

Se aplica a:

- Microsoft Defender XDR

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para Empresas

- Microsoft Defender para punto de conexión Plan 1

- Antivirus de Microsoft Defender

- Microsoft Defender para individuos

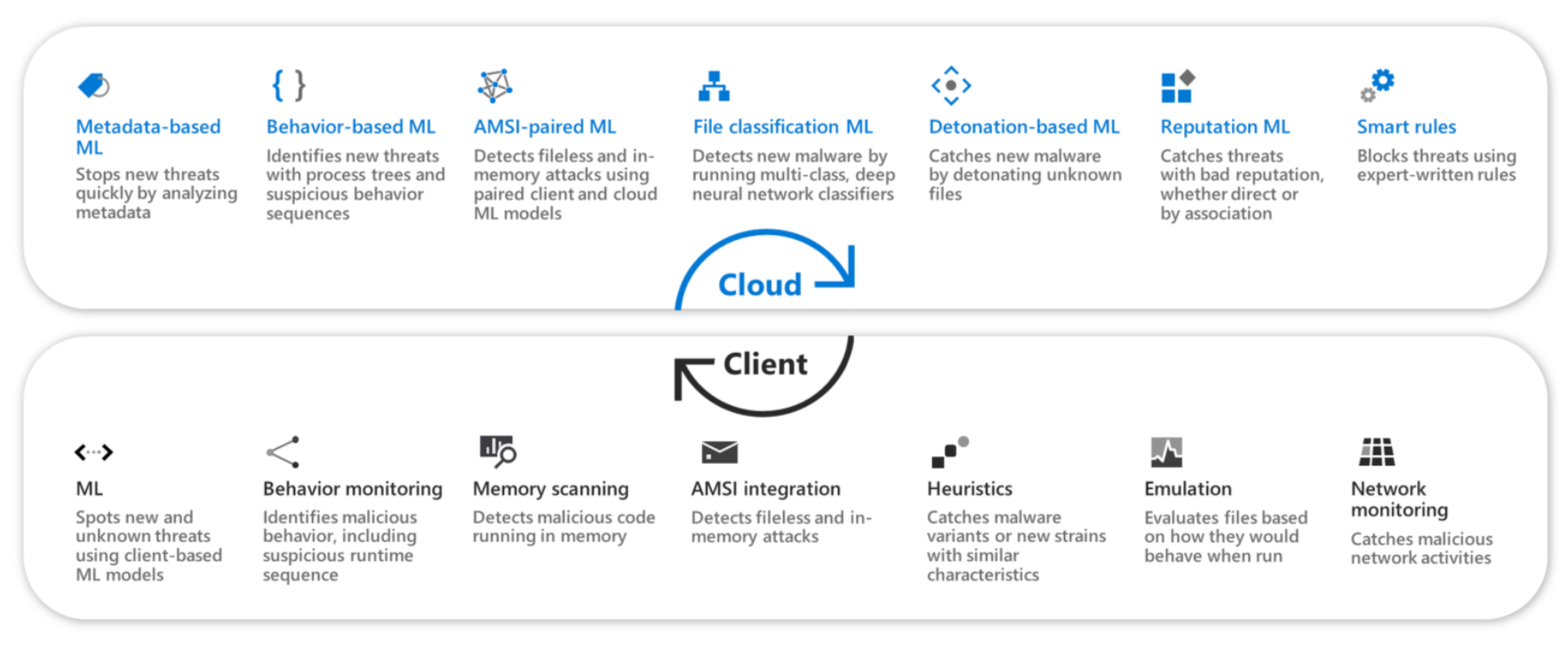

Microsoft Defender Antivirus y los múltiples motores que conducen a las tecnologías avanzadas de detección y prevención bajo el capó para detectar y detener una amplia gama de amenazas y técnicas de atacante en varios puntos, como se muestra en el diagrama siguiente:

Muchos de estos motores están integrados en el cliente y proporcionan protección avanzada contra la mayoría de las amenazas en tiempo real.

Estos motores de protección de última generación proporcionan las mejores capacidades de detección y bloqueo del sector y garantizan que la protección es:

- Preciso: se detectan y bloquean las amenazas comunes y sofisticadas, muchas de las cuales están diseñadas para intentar deslizarse por las protecciones.

- En tiempo real: se impide que las amenazas se inicien en los dispositivos, se detengan en tiempo real a primera vista o se detecten y corrijan en el menor tiempo posible (normalmente en unos pocos milisegundos).

- Inteligente: gracias a la eficacia de la nube, el aprendizaje automático (ML) y la óptica líder del sector de Microsoft, la protección se enriquece y hace aún más eficaz frente a amenazas nuevas y desconocidas.

Detección y protección híbridas

Microsoft Defender Antivirus realiza la detección y protección híbridas. Esto significa que la detección y la protección se producen primero en el dispositivo cliente y funciona con la nube para el desarrollo de amenazas recién desarrollados, lo que da como resultado una detección y protección más rápidas y eficaces.

Cuando el cliente encuentra amenazas desconocidas, envía metadatos o el propio archivo al servicio de protección en la nube, donde las protecciones más avanzadas examinan nuevas amenazas sobre la marcha e integran señales de varios orígenes.

| En el cliente | En la nube |

|---|---|

|

Motor de aprendizaje automático (ML) Un conjunto de modelos de aprendizaje automático ligeros hace un veredicto en milisegundos. Estos modelos incluyen modelos especializados y características que se compilan para tipos de archivo específicos que suelen abusar los atacantes. Algunos ejemplos son los modelos creados para archivos ejecutables portátiles (PE), PowerShell, macros de Office, JavaScript, archivos PDF, etc. |

Motor de ML basado en metadatos Los modelos de ML especializados, que incluyen modelos específicos del tipo de archivo, modelos específicos de características y modelos monotónicos protegidos por adversarios, analizan una descripción caracterizada de los archivos sospechosos enviados por el cliente. Los clasificadores de conjuntos apilados combinan los resultados de estos modelos para realizar un veredicto en tiempo real que permita o bloquee la ejecución previa de los archivos. |

|

Motor de supervisión del comportamiento El motor de supervisión del comportamiento supervisa posibles ataques después de la ejecución. Observa los comportamientos del proceso, incluida la secuencia de comportamiento en tiempo de ejecución, para identificar y bloquear determinados tipos de actividades en función de reglas predeterminadas. |

Motor de APRENDIZAJE basado en comportamiento Las secuencias de comportamiento sospechosas y las técnicas avanzadas de ataque se supervisan en el cliente como desencadenadores para analizar el comportamiento del árbol de procesos mediante modelos de aprendizaje automático en la nube en tiempo real. Las técnicas de ataque supervisadas abarcan la cadena de ataques, desde vulnerabilidades de seguridad, elevación y persistencia hasta el movimiento lateral y la filtración. |

|

Motor de examen de memoria Este motor examina el espacio de memoria usado por un proceso en ejecución para exponer un comportamiento malintencionado que podría ocultarse a través de la ofuscación de código. |

Motor de ML emparejado con la interfaz de examen antimalware (AMSI) Los pares de modelos del lado cliente y de la nube realizan un análisis avanzado del comportamiento de scripting antes y después de la ejecución para detectar amenazas avanzadas, como ataques sin archivos y en memoria. Estos modelos incluyen un par de modelos para cada uno de los motores de scripting cubiertos, incluidas las macros vba de PowerShell, JavaScript, VBScript y Office. Las integraciones incluyen llamadas de contenido dinámico o instrumentación de comportamiento en los motores de scripting. |

|

Motor de integración de AMSI El motor de integración profundo dentro de la aplicación permite la detección de ataques sin archivos y en memoria a través de AMSI, lo que elimina la ofuscación del código. Esta integración bloquea el comportamiento malintencionado de los scripts del lado cliente. |

Motor de ML de clasificación de archivos Los clasificadores de red neuronal profunda de varias clases examinan el contenido completo de los archivos y proporcionan una capa adicional de defensa frente a ataques que requieren más análisis. Los archivos sospechosos no se ejecutan y se envían al servicio de protección en la nube para su clasificación. En cuestión de segundos, los modelos de aprendizaje profundo de contenido completo generan una clasificación y responden al cliente para permitir o bloquear el archivo. |

|

Motor de heurística Las reglas heurísticas identifican las características de archivo que tienen similitudes con características malintencionadas conocidas para detectar nuevas amenazas o versiones modificadas de amenazas conocidas. |

Motor de ML basado en la detonación Los archivos sospechosos se detonan en un espacio aislado. Los clasificadores de aprendizaje profundo analizan los comportamientos observados para bloquear los ataques. |

|

Motor de emulación El motor de emulación desempaqueta de forma dinámica el malware y examina cómo se comportarían en tiempo de ejecución. La emulación dinámica del contenido y el examen tanto del comportamiento durante la emulación como del contenido de memoria al final de la emulación derrota a los empaquetadores de malware y expone el comportamiento del malware polimórfico. |

Motor de ML de reputación Los modelos y orígenes de reputación expertos en dominios de Microsoft se consultan para bloquear las amenazas vinculadas a direcciones URL, dominios, correos electrónicos y archivos malintencionados o sospechosos. Entre los orígenes se incluyen smartscreen de Windows Defender para modelos de reputación de direcciones URL y Defender para Office 365 para los conocimientos expertos en datos adjuntos de correo electrónico, entre otros servicios de Microsoft a través de Microsoft Intelligent Security Graph. |

|

Motor de red Las actividades de red se inspeccionan para identificar y detener actividades malintencionadas frente a amenazas. |

Motor de reglas inteligentes Las reglas inteligentes escritas por expertos identifican las amenazas basándose en la experiencia de los investigadores y en el conocimiento colectivo de las amenazas. |

|

Motor de examen de CommandLine Este motor examina las líneas de comandos de todos los procesos antes de ejecutarse. Si se detecta que la línea de comandos de un proceso es malintencionada, se bloquea la ejecución. |

Motor de ML de CommandLine Varios modelos avanzados de ML examinan las líneas de comandos sospechosas en la nube. Si se detecta que una línea de comandos es malintencionada, la nube envía una señal al cliente para impedir que se inicie el proceso correspondiente. |

Para obtener más información, vea Microsoft 365 Defender muestra una cobertura de protección del 100 % en las evaluaciones de MITRE Engenuity ATT de 2023&CK®: Enterprise.

Funcionamiento de la protección de próxima generación con otras funcionalidades de Defender para punto de conexión

Junto con la reducción de la superficie expuesta a ataques, que incluye funcionalidades avanzadas como aislamiento basado en hardware, control de aplicaciones, protección contra vulnerabilidades de seguridad, protección de red, acceso controlado a carpetas, reglas de reducción de la superficie expuesta a ataques y firewall de red, los motores de protección de próxima generación ofrecen Microsoft Defender para punto de conexiónFuncionalidades previas, deteniendo ataques antes de que puedan infiltrarse en dispositivos y poner en peligro las redes.

Como parte de la solución de defensa en profundidad de Microsoft, el rendimiento superior de estos motores se acumula en la Microsoft Defender para punto de conexión protección unificada de puntos de conexión, donde las detecciones antivirus y otras funcionalidades de protección de próxima generación enriquecen la detección y respuesta de puntos de conexión, la investigación y corrección automatizadas, la búsqueda avanzada, Administración de amenazas y vulnerabilidades, servicio de búsqueda de amenazas administrado y otras funcionalidades.

Estas protecciones se amplían aún más a través de Microsoft Defender XDR, la solución de seguridad completa y completa de Microsoft para el área de trabajo moderna. Mediante el uso compartido de señales y la orquestación de la corrección en las tecnologías de seguridad de Microsoft, Microsoft Defender XDR protege identidades, puntos de conexión, correo electrónico y datos, aplicaciones e infraestructura.

Protección de memoria y examen de memoria

Microsoft Defender Antivirus (MDAV) proporciona protección de memoria con diferentes motores:

| Cliente | Nube |

|---|---|

| Supervisión del comportamiento | Aprendizaje automático basado en comportamiento |

| Integración de la interfaz de examen antimalware (AMSI) | Machine Learning emparejado con AMSI |

| Emulación | Aprendizaje automático basado en la detonación |

| Examen de memoria | N/D |

Una capa adicional para ayudar a evitar ataques basados en memoria es usar la regla reducción de superficie expuesta a ataques (ASR): impedir que las aplicaciones de Office inserten código en otros procesos. Para obtener más información, vea Impedir que las aplicaciones de Office inserten código en otros procesos.

Preguntas frecuentes

¿Cuántas amenazas de malware Microsoft Defender bloque antivirus al mes?

Cinco mil millones de amenazas en dispositivos cada mes.

¿Cómo ayuda la protección de memoria Microsoft Defender Antivirus?

Consulta Detecting reflect DLL loading with Windows Defender for Endpoint (Detección de la carga de DLL reflectantes con Windows Defender para punto de conexión) para obtener información sobre una manera Microsoft Defender protección contra ataques de memoria antivirus ayuda.

¿Se centran todas las detecciones/prevención en un área geográfica específica?

No, estamos en todas las regiones geográficas (América, EMEA y APAC).

¿Se centran en sectores específicos?

Nos centramos en todos los sectores.

¿Necesita un analista humano su detección o protección?

Cuando se realizan pruebas de lápiz, debe exigir dónde no hay analistas humanos involucrados en la detección y protección, para ver cómo es realmente la eficacia real del motor antivirus (prebreach) y otra independiente en la que están involucrados analistas humanos. Puede agregar Expertos de Microsoft Defender para XDR un servicio de detección y respuesta extendido administrado para aumentar el SOC.

La mejora iterativa continua de cada uno de estos motores para ser cada vez más eficaz en la captura de las últimas cepas de malware y métodos de ataque. Estas mejoras se muestran en puntuaciones principales coherentes en las pruebas del sector, pero lo que es más importante, se traducen en amenazas y brotes de malware detenidos y más clientes protegidos.