Cómo Defender for Cloud Apps ayuda a proteger el entorno de ServiceNow

Como proveedor de nube de CRM principal, ServiceNow incorpora grandes cantidades de información confidencial sobre clientes, procesos internos, incidentes e informes dentro de la organización. Al ser una aplicación crítica para la empresa, ServiceNow es accesible y utilizado por personas dentro de su organización y por otras personas ajenas a ella (como asociados y contratistas) para diversos fines. En muchos casos, una gran proporción de los usuarios que acceden a ServiceNow tienen poco conocimiento de la seguridad y podrían poner su información confidencial en riesgo al compartirla involuntariamente. En otros casos, los actores malintencionados pueden obtener acceso a los recursos más confidenciales relacionados con el cliente.

La conexión de ServiceNow a Defender for Cloud Apps proporciona información mejorada sobre las actividades de los usuarios, proporciona detección de amenazas mediante detecciones de anomalías basadas en aprendizaje automático y detecciones de protección de la información, como la identificación cuando se carga información confidencial del cliente en la nube de ServiceNow.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Principales amenazas

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Reconocimiento de seguridad insuficiente

- No administrado traiga su propio dispositivo (BYOD)

Cómo Defender for Cloud Apps ayuda a proteger el entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Descubrir, clasificar, etiquetar y proteger la información regulada y confidencialidad almacenada en la nube

- Exigir DLP y directivas de cumplimiento para los datos almacenados en la nube

- Limitar la exposición de los datos compartidos y aplicar directivas de colaboración

- Usar la pista de auditoría de actividades para investigaciones forenses

Administración de la posición de seguridad de SaaS

Conecte ServiceNow para obtener automáticamente recomendaciones de seguridad para ServiceNow en Puntuación de seguridad de Microsoft.

En Puntuación segura, seleccione Acciones recomendadas y filtre por Product = ServiceNow. Por ejemplo, las recomendaciones para ServiceNow incluyen:

- Habilitación de MFA

- Activación del complemento de rol explícito

- Habilitación del complemento de alta seguridad

- Habilitación de la autorización de solicitud de script

Para más información, vea:

- Administración de la posición de seguridad para aplicaciones SaaS

- Puntuación de seguridad de Microsoft

Control de ServiceNow con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle sobre posibles amenazas:

| Tipo | Nombre |

|---|---|

| Directiva de detección de anomalías integrada |

Actividad desde direcciones IP anónimas Actividad desde países o regiones poco frecuentes |

|

Actividad de direcciones IP sospechosas Desplazamiento imposible Actividad realizada por el usuario terminado (requiere Microsoft Entra ID como IdP) Intentos de varios inicios de sesión fallidos Detección de ransomware Actividades inusuales de descarga de archivos múltiples |

|

| Plantilla de directiva de actividad | Inicio de sesión desde una dirección IP de riesgo Descarga masiva por un solo usuario |

| Plantilla de directiva de archivo | Detección de un archivo compartido con un dominio no autorizado Detección de un archivo compartido con direcciones de correo electrónico personales Detección de archivos con PII/PCI/FI |

Para obtener más información sobre cómo crear directivas, vea Crear una directiva.

Automatización de controles de gobernanza

Además de la supervisión de posibles amenazas, puede aplicar y automatizar las siguientes acciones de gobernanza de ServiceNow para corregir las amenazas detectadas:

| Tipo | Acción |

|---|---|

| Gobernanza del usuario | - Notificar al usuario en alerta (a través de Microsoft Entra ID) - Requerir que el usuario vuelva a iniciar sesión (a través de Microsoft Entra ID) - Suspender usuario (a través de Microsoft Entra ID) |

Para obtener más información sobre cómo corregir las amenazas de las aplicaciones, consulte Administración de aplicaciones conectadas.

Protección de ServiceNow en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Conexión de ServiceNow a Microsoft Defender for Cloud Apps

En este artículo se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a la cuenta de ServiceNow existente mediante la API del conector de aplicaciones. Esta conexión proporciona visibilidad y control sobre el uso de ServiceNow. Para obtener información sobre cómo Defender for Cloud Apps protege ServiceNow, consulte Proteger ServiceNow.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Requisitos previos

Defender for Cloud Apps admite las siguientes versiones de ServiceNow:

- Eureka

- Fiyi

- Ginebra

- Helsinki

- Estambul

- Yakarta

- Kingston

- Londres

- Utah

- Madrid

- Nueva York

- Orlando

- París

- Quebec

- Roma

- San Diego

- Tokio

- Vancouver

- Washington

- Xanadu

Para conectar ServiceNow con Defender for Cloud Apps, debe tener el rol Administración y asegurarse de que la instancia de ServiceNow admite el acceso a la API.

Para obtener más información, consulte la documentación del producto ServiceNow.

Sugerencia

Se recomienda implementar ServiceNow con tokens de aplicación de OAuth, disponibles para Fuji y versiones posteriores. Para obtener más información, consulte la documentación pertinente de ServiceNow.

En versiones anteriores, hay disponible un modo de conexión heredado en función del usuario o la contraseña. El nombre de usuario y la contraseña proporcionados solo se usan para la generación de tokens de API y no se guardan después del proceso de conexión inicial.

Conexión de ServiceNow a Defender for Cloud Apps mediante OAuth

Inicie sesión con una cuenta de Administración en su cuenta de ServiceNow.

Nota:

El nombre de usuario y la contraseña proporcionados solo se usan para la generación de tokens de API y no se guardan después del proceso de conexión inicial.

En la barra de búsqueda del navegador de filtros , escriba OAuth y seleccione Registro de aplicaciones.

En la barra de menús Registros de aplicación, seleccione Nuevo para crear un nuevo perfil de OAuth.

En ¿Qué tipo de aplicación de OAuth?, seleccione Crear un punto de conexión de API de OAuth para clientes externos.

En Registros de aplicación Nuevo registro rellene los campos siguientes:

Campo Nombre , asigne el nombre al nuevo perfil de OAuth, por ejemplo, CloudAppSecurity.

El identificador de cliente se genera automáticamente. Copie este identificador, debe pegarlo en Defender for Cloud Apps para completar la conexión.

En el campo Secreto de cliente , escriba una cadena. Si se deja vacío, se genera automáticamente un secreto aleatorio. Cópielo y guárdelo para más adelante.

Aumente la duración del token de acceso a al menos 3600.

Seleccione Enviar.

Actualice la duración del token de actualización:

En el panel ServiceNow , busque System OAuth y, a continuación, seleccione Registro de aplicaciones.

Seleccione el nombre de OAuth que se definió y cambie Actualizar duración del token a 776 000 segundos (90 días).

Seleccione Actualizar.

Establezca un procedimiento interno para asegurarse de que la conexión permanece activa. Un par de días antes de la expiración esperada de la duración del token de actualización. Revocar al token de actualización anterior. No se recomienda mantener las claves antiguas por motivos de seguridad.

En el panel ServiceNow, busque System OAuth y, a continuación, seleccione Administrar tokens.

Seleccione el token antiguo de la lista según el nombre de OAuth y la fecha de expiración.

Seleccione Revocar revocación de acceso>.

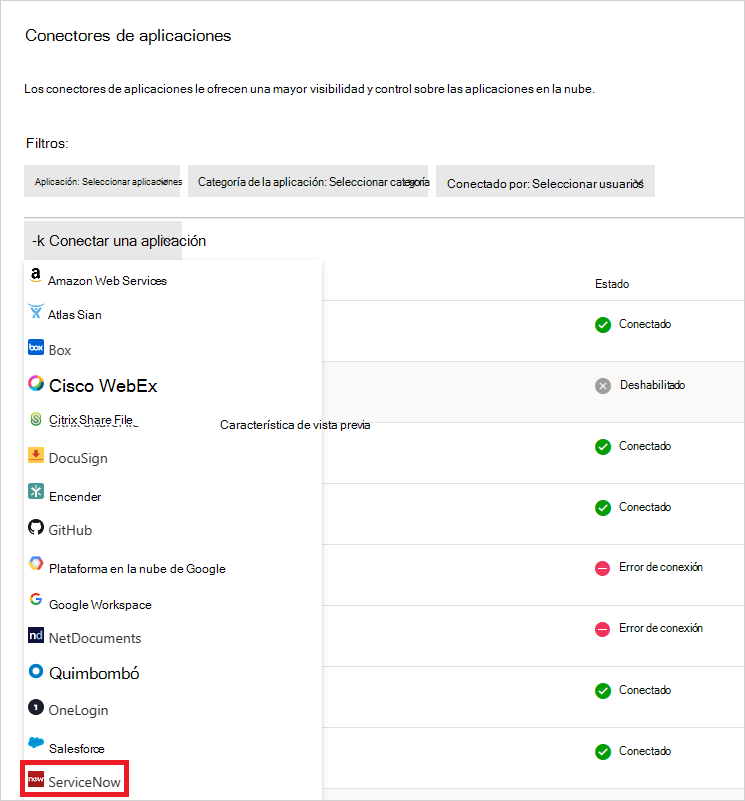

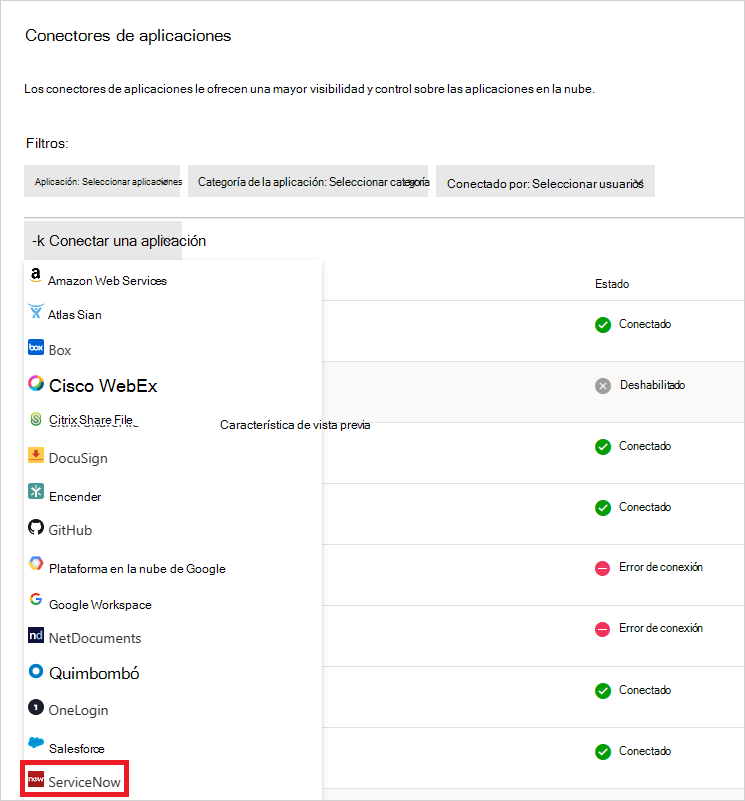

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación y, a continuación, ServiceNow.

En la ventana siguiente, asigne un nombre a la conexión y seleccione Siguiente.

En la página Especificar detalles, seleccione Conectar mediante el token de OAuth (recomendado). Seleccione Siguiente.

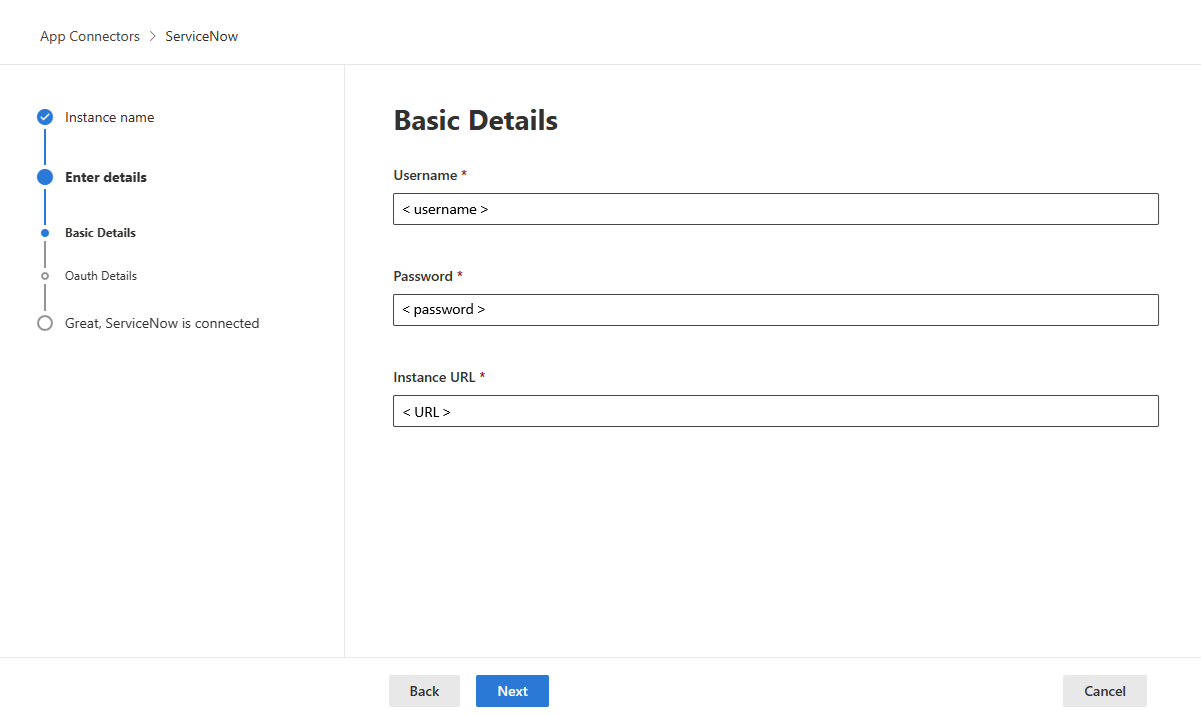

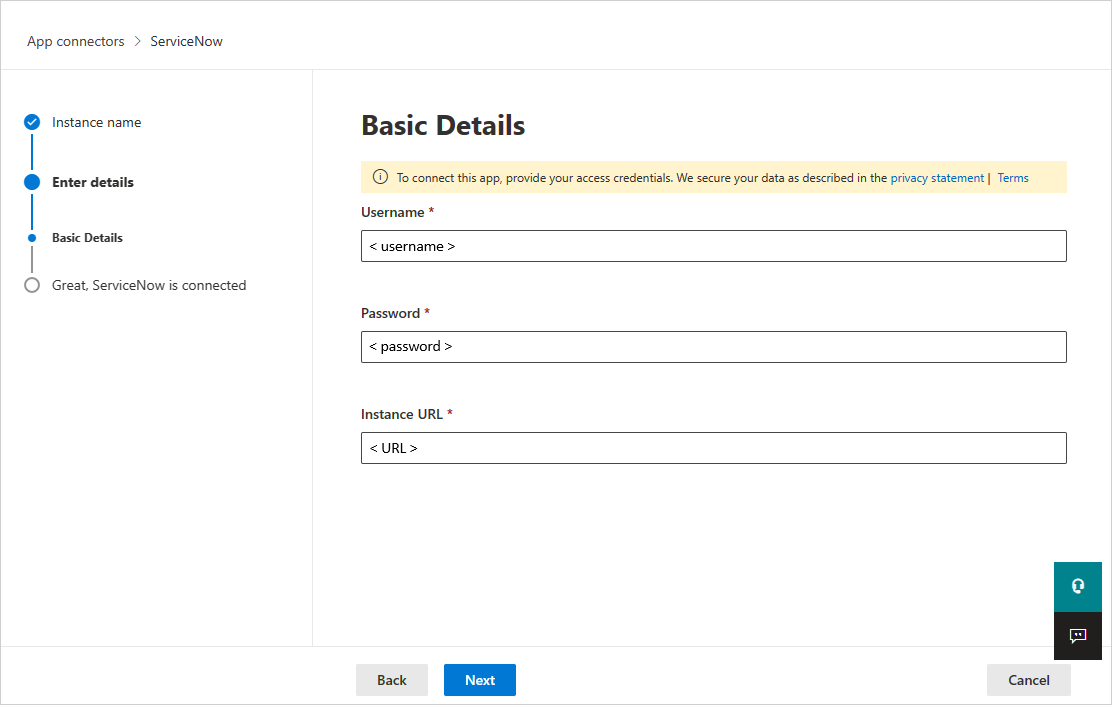

En la página Detalles básicos , agregue el identificador de usuario, la contraseña y la dirección URL de instancia de ServiceNow en los cuadros adecuados. Seleccione Siguiente.

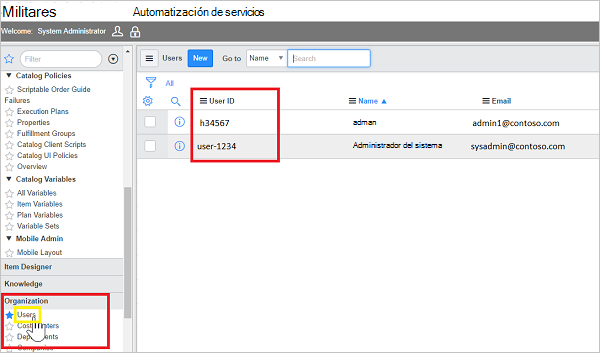

Para encontrar el identificador de usuario de ServiceNow, en el portal de ServiceNow, vaya a Usuarios y busque su nombre en la tabla.

En la página Detalles de OAuth , escriba el identificador de cliente y el secreto de cliente. Seleccione Siguiente.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado.

Después de conectar ServiceNow, recibirá eventos durante 1 hora antes de la conexión.

Conexión de ServiceNow heredada

Para conectar ServiceNow con Defender for Cloud Apps, debe tener permisos de nivel de administrador y asegurarse de que la instancia de ServiceNow admite el acceso a la API.

Inicie sesión con una cuenta de Administración en su cuenta de ServiceNow.

Cree una cuenta de servicio para Defender for Cloud Apps y asocie el rol de Administración a la cuenta recién creada.

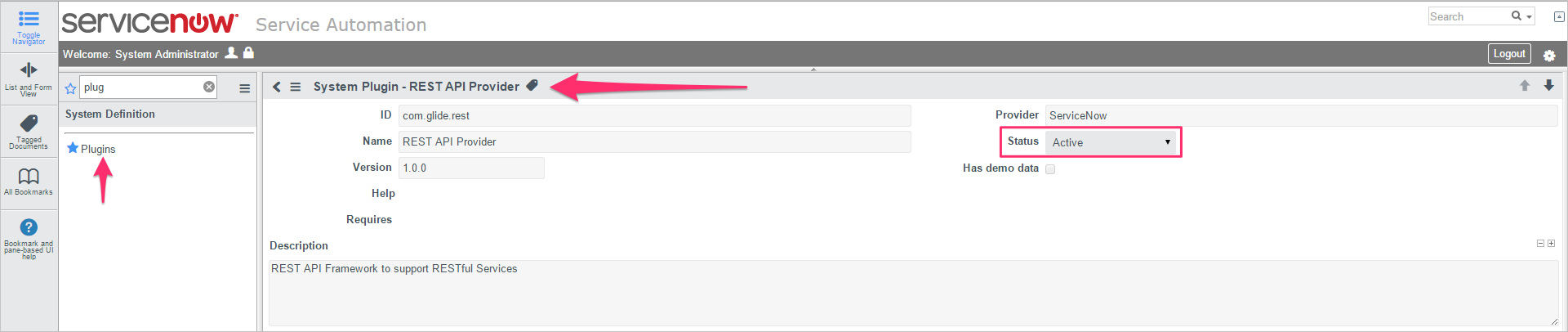

Asegúrese de que el complemento DE API REST está activado.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación y, a continuación, ServiceNow.

En la ventana siguiente, asigne un nombre a la conexión y seleccione Siguiente.

En la página Especificar detalles , seleccione Conectar solo con nombre de usuario y contraseña. Seleccione Siguiente.

En la página Detalles básicos , agregue el identificador de usuario, la contraseña y la dirección URL de instancia de ServiceNow en los cuadros adecuados. Seleccione Siguiente.

Seleccione Conectar.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado. Después de conectar ServiceNow, recibirá eventos durante una hora antes de la conexión.

Si tiene problemas para conectar la aplicación, consulte Solución de problemas de conectores de aplicaciones.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.