Cómo Defender for Cloud Apps ayuda a proteger el entorno de Okta

Como solución de administración de identidades y acceso, Okta contiene las claves de los servicios más críticos para la empresa de las organizaciones. Okta administra los procesos de autenticación y autorización para los usuarios y clientes. Cualquier abuso de Okta por parte de un actor malintencionado o cualquier error humano puede exponer sus recursos y servicios más críticos a posibles ataques.

La conexión de Okta a Defender for Cloud Apps proporciona información detallada sobre las actividades de administrador de Okta, los usuarios administrados y los inicios de sesión de clientes, y proporciona detección de amenazas para comportamientos anómalo.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Principales amenazas

- Cuentas en peligro y amenazas internas

Cómo Defender for Cloud Apps ayuda a proteger el entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Usar la pista de auditoría de actividades para investigaciones forenses

Administración de la posición de seguridad de SaaS

Conecte Okta para obtener automáticamente recomendaciones de seguridad para Okta en Puntuación segura de Microsoft.

En Puntuación de seguridad, seleccione Acciones recomendadas y filtre por Product = Okta. Por ejemplo, las recomendaciones para Okta incluyen:

- Habilitación de la autenticación multifactor

- Habilitación del tiempo de espera de sesión para los usuarios web

- Mejorar los requisitos de contraseña

Para más información, vea:

- Administración de la posición de seguridad para aplicaciones SaaS

- Puntuación de seguridad de Microsoft

Controlar Okta con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle sobre posibles amenazas:

| Tipo | Nombre |

|---|---|

| Directiva de detección de anomalías integrada |

Actividad desde direcciones IP anónimas Actividad desde países o regiones poco frecuentes Actividad de direcciones IP sospechosas Desplazamiento imposible Intentos de varios inicios de sesión fallidos Detección de ransomware Actividades administrativas inusuales |

| Plantilla de directiva de actividad | Inicio de sesión desde una dirección IP de riesgo |

Para obtener más información sobre cómo crear directivas, vea Crear una directiva.

Automatización de controles de gobernanza

Actualmente, no hay controles de gobernanza disponibles para Okta. Si está interesado en tener acciones de gobernanza para este conector, puede abrir una incidencia de soporte técnico con detalles de las acciones que desee.

Para obtener más información sobre cómo corregir las amenazas de las aplicaciones, consulte Administración de aplicaciones conectadas.

Proteger Okta en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Conexión de Okta a Microsoft Defender for Cloud Apps

En esta sección se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a la cuenta de Okta existente mediante las API del conector. Esta conexión proporciona visibilidad y control sobre el uso de Okta. Para obtener información sobre cómo Defender for Cloud Apps protege Okta, vea Proteger Okta.

Use este conector de aplicación para acceder a las características de Administración de posturas de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Para conectar Okta a Defender for Cloud Apps:

Se recomienda crear una cuenta de servicio de administrador en Okta para Defender for Cloud Apps.

Asegúrese de usar una cuenta con permisos super Administración.

Asegúrese de que la cuenta de Okta está verificada.

En la consola de Okta, seleccione Administración.

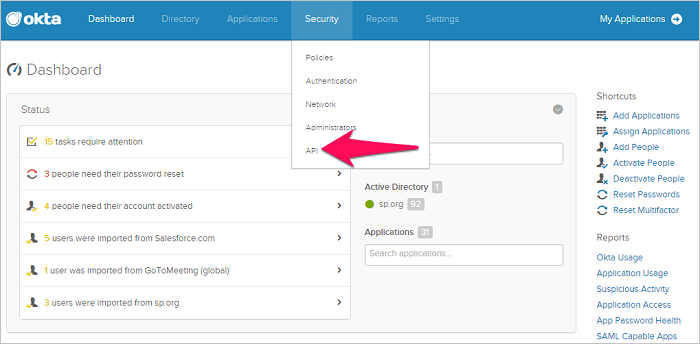

Seleccione Seguridad y, a continuación, API.

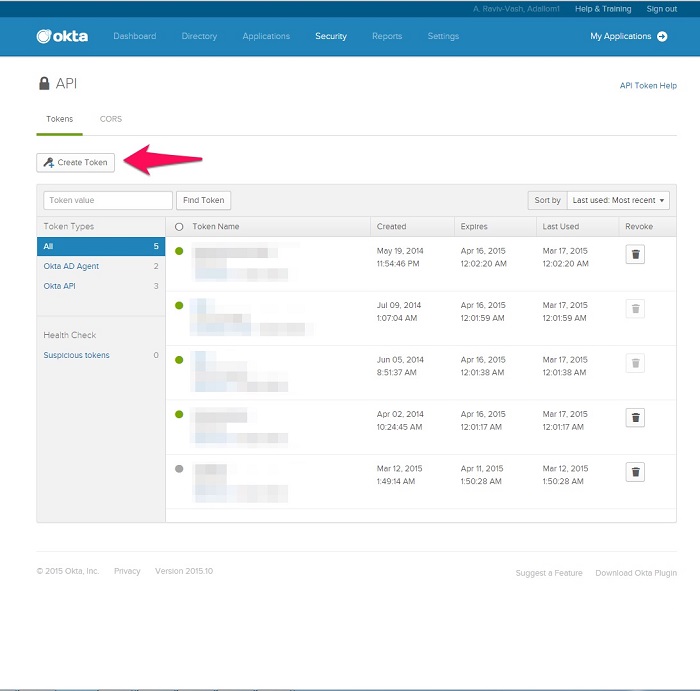

Seleccione Crear token.

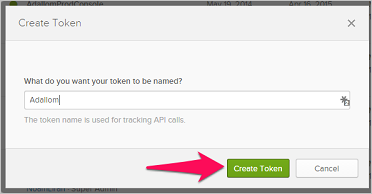

En el elemento emergente Crear token, asigne el nombre Defender for Cloud Apps token y seleccione Crear token.

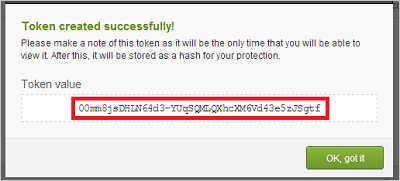

En el elemento emergente Token creado correctamente , copie el valor token.

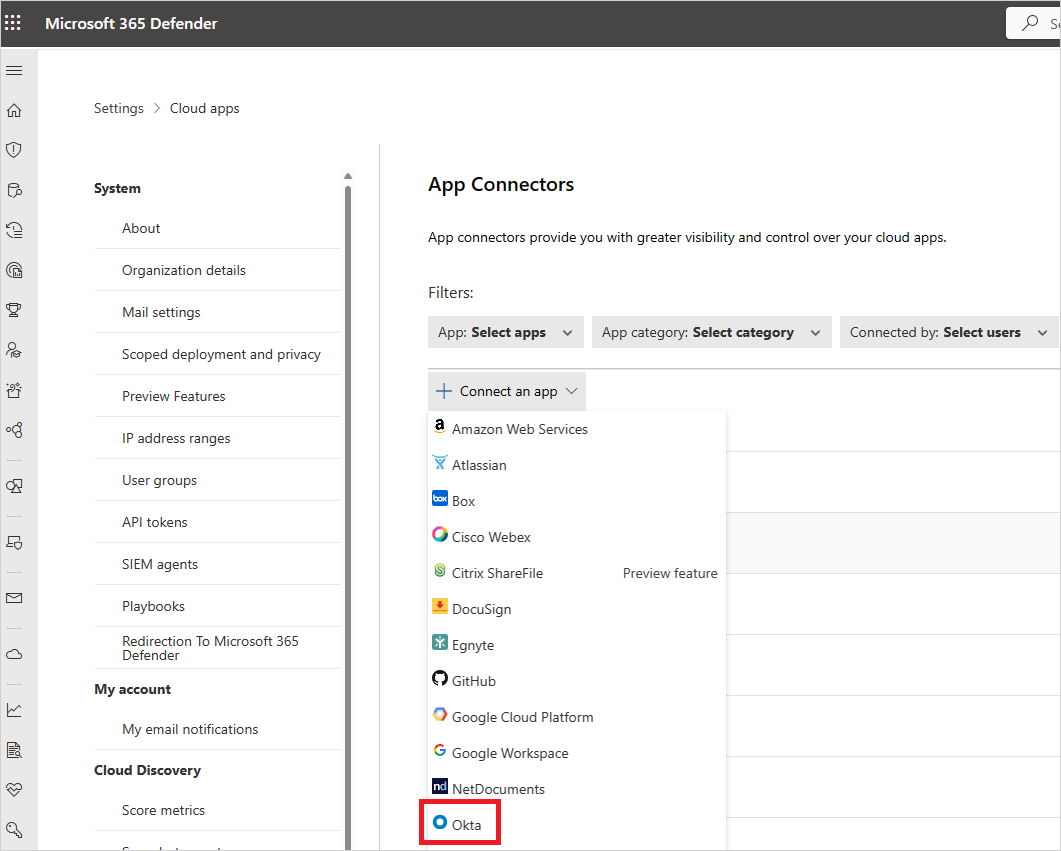

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación y, a continuación, Okta.

En la ventana siguiente, asigne un nombre a la conexión y seleccione Siguiente.

En la ventana Especificar detalles , en el campo Dominio , escriba el dominio Okta y pegue el token en el campo Token .

Seleccione Enviar para crear el token de Okta en Defender for Cloud Apps.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado.

Después de conectar Okta, recibirá eventos durante siete días antes de la conexión.

Si tiene problemas para conectar la aplicación, consulte Solución de problemas de conectores de aplicaciones.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.