Cómo Defender for Cloud Apps ayuda a proteger el entorno de Google Workspace

Como herramienta de colaboración y almacenamiento de archivos en la nube, Google Workspace permite a los usuarios compartir sus documentos entre su organización y asociados de una manera simplificada y eficaz. El uso de Google Workspace puede exponer sus datos confidenciales no solo internamente, sino también a colaboradores externos, o incluso peor aún hacer que estén disponibles públicamente a través de un vínculo compartido. Estos incidentes pueden ser causados por actores malintencionados o por empleados no conscientes. Google Workspace también proporciona un gran ecosistema de aplicaciones de terceros para ayudar a aumentar la productividad. El uso de estas aplicaciones puede exponer su organización al riesgo de aplicaciones malintencionadas o el uso de aplicaciones con permisos excesivos.

La conexión de Google Workspace a Defender for Cloud Apps proporciona información mejorada sobre las actividades de los usuarios, proporciona detección de amenazas mediante detecciones de anomalías basadas en aprendizaje automático, detecciones de protección de la información (como la detección del uso compartido de información externa), habilita controles de corrección automatizados y detecta amenazas de aplicaciones de terceros habilitadas en su organización.

Principales amenazas

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Reconocimiento de seguridad insuficiente

- Aplicaciones malintencionadas de terceros y complementos de Google

- Malware

- Ransomware

- No administrado traiga su propio dispositivo (BYOD)

Cómo Defender for Cloud Apps ayuda a proteger el entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Descubrir, clasificar, etiquetar y proteger la información regulada y confidencialidad almacenada en la nube

- Detección y administración de aplicaciones de OAuth que tienen acceso a su entorno

- Exigir DLP y directivas de cumplimiento para los datos almacenados en la nube

- Limitar la exposición de los datos compartidos y aplicar directivas de colaboración

- Usar la pista de auditoría de actividades para investigaciones forenses

Administración de la posición de seguridad de SaaS

Conecte Google Workspace para obtener automáticamente recomendaciones de seguridad en Puntuación de seguridad de Microsoft. En Puntuación segura, seleccione Acciones recomendadas y filtre por Área de trabajo de Google del producto = .

Google Workspace admite recomendaciones de seguridad para habilitar la aplicación de MFA.

Para más información, vea:

- Administración de la posición de seguridad para aplicaciones SaaS

- Puntuación de seguridad de Microsoft

Control de Google Workspace con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle sobre posibles amenazas:

| Tipo | Nombre |

|---|---|

| Directiva de detección de anomalías integrada |

Actividad desde direcciones IP anónimas Actividad desde países o regiones poco frecuentes Actividad de direcciones IP sospechosas Desplazamiento imposible Actividad realizada por el usuario terminado (requiere Microsoft Entra ID como IdP) Detección de malware Intentos de varios inicios de sesión fallidos Actividades administrativas inusuales |

| Plantilla de directiva de actividad | Inicio de sesión desde una dirección IP de riesgo |

| Plantilla de directiva de archivo | Detección de un archivo compartido con un dominio no autorizado Detección de un archivo compartido con direcciones de correo electrónico personales Detección de archivos con PII/PCI/FI |

Para obtener más información sobre cómo crear directivas, vea Crear una directiva.

Automatización de controles de gobernanza

Además de la supervisión de posibles amenazas, puede aplicar y automatizar las siguientes acciones de gobernanza de Google Workspace para corregir las amenazas detectadas:

| Tipo | Acción |

|---|---|

| Gobierno de datos | - Aplicar Microsoft Purview Information Protection etiqueta de confidencialidad - Concesión de permiso de lectura al dominio - Hacer que un archivo o carpeta en Google Drive sea privado - Reducción del acceso público a archivos o carpetas - Quitar un colaborador de un archivo - Quitar Microsoft Purview Information Protection etiqueta de confidencialidad - Eliminación de colaboradores externos en archivos o carpetas - Eliminación de la capacidad del editor de archivos para compartir - Quitar el acceso público al archivo o carpeta - Requerir que el usuario restablezca la contraseña a Google - Envío de resumen de infracción dlp a propietarios de archivos - Envío de una infracción de DLP al último editor de archivos - Transferencia de la propiedad del archivo - Archivo de papelera |

| Gobernanza del usuario | - Suspender usuario - Notificar al usuario en alerta (a través de Microsoft Entra ID) - Requerir que el usuario vuelva a iniciar sesión (a través de Microsoft Entra ID) - Suspender usuario (a través de Microsoft Entra ID) |

| Gobernanza de aplicaciones de OAuth | - Revocación del permiso de aplicación de OAuth |

Para obtener más información sobre cómo corregir las amenazas de las aplicaciones, consulte Administración de aplicaciones conectadas.

Protección del área de trabajo de Google en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Conexión de Google Workspace a Microsoft Defender for Cloud Apps

En esta sección se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a la cuenta de Google Workspace existente mediante las API del conector. Esta conexión le proporciona visibilidad y control sobre el uso de Google Workspace. Para obtener información sobre cómo Defender for Cloud Apps protege Google Workspace, consulte Protección del área de trabajo de Google.

Nota:

Las actividades de descarga de archivos para Google Workspace no se muestran en Defender for Cloud Apps.

Configuración del área de trabajo de Google

Como super Administración de Área de trabajo de Google, inicie sesión en https://console.cloud.google.com.

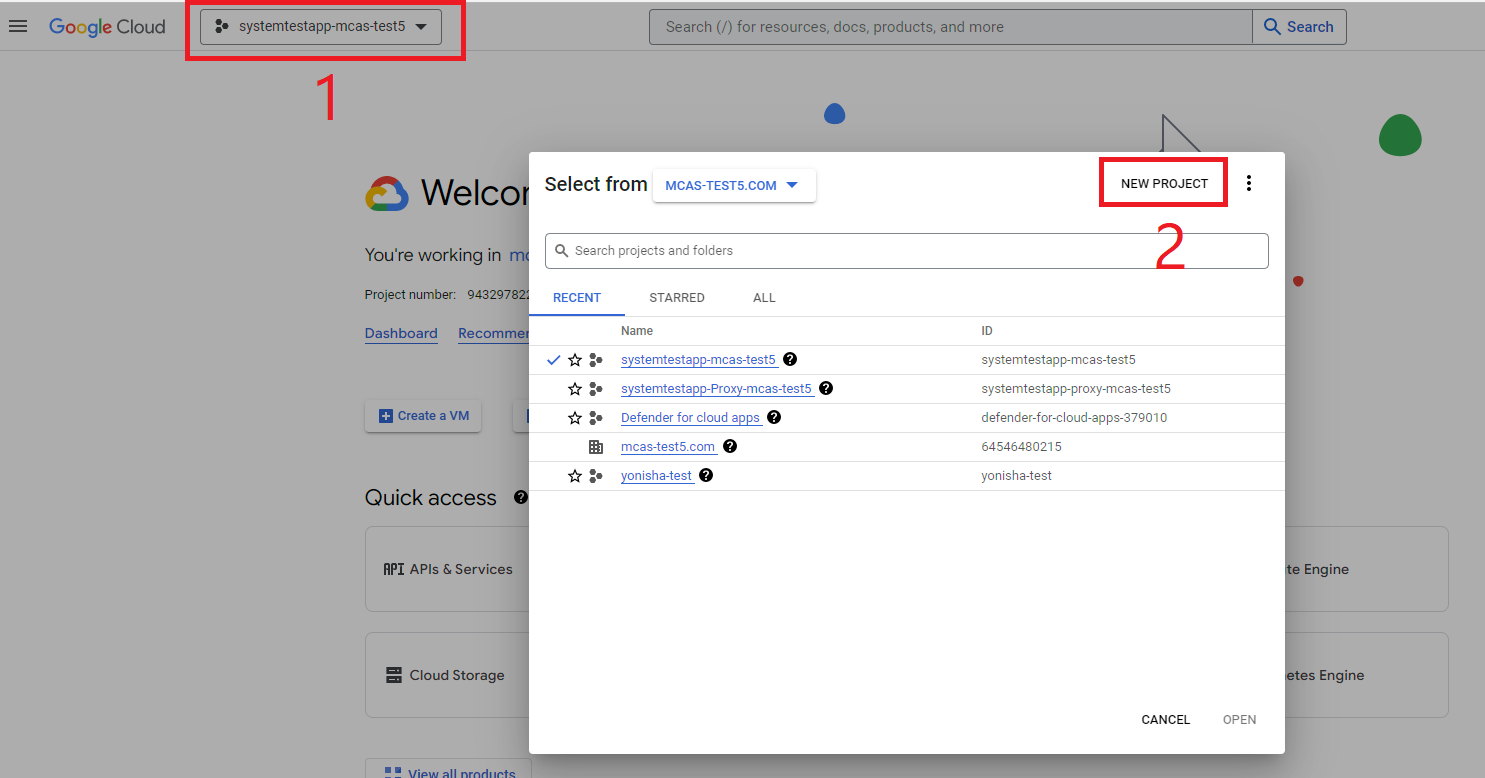

Seleccione la lista desplegable del proyecto en la cinta de opciones superior y, a continuación, seleccione Nuevo proyecto para iniciar un nuevo proyecto.

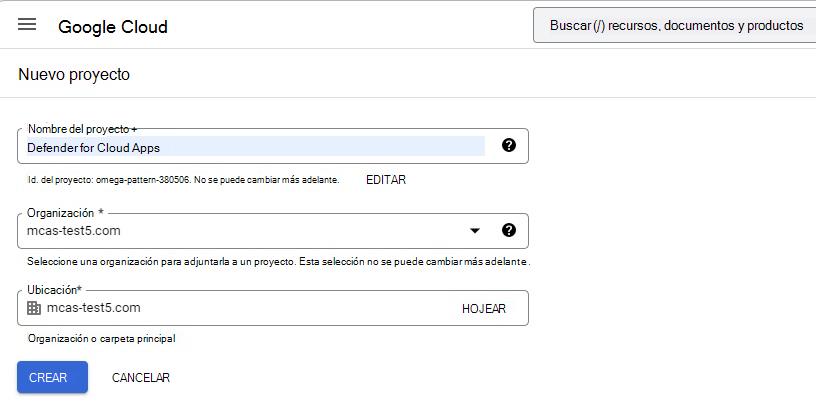

En la página Nuevo proyecto, asigne al proyecto el nombre siguiente: Defender for Cloud Apps y seleccione Crear.

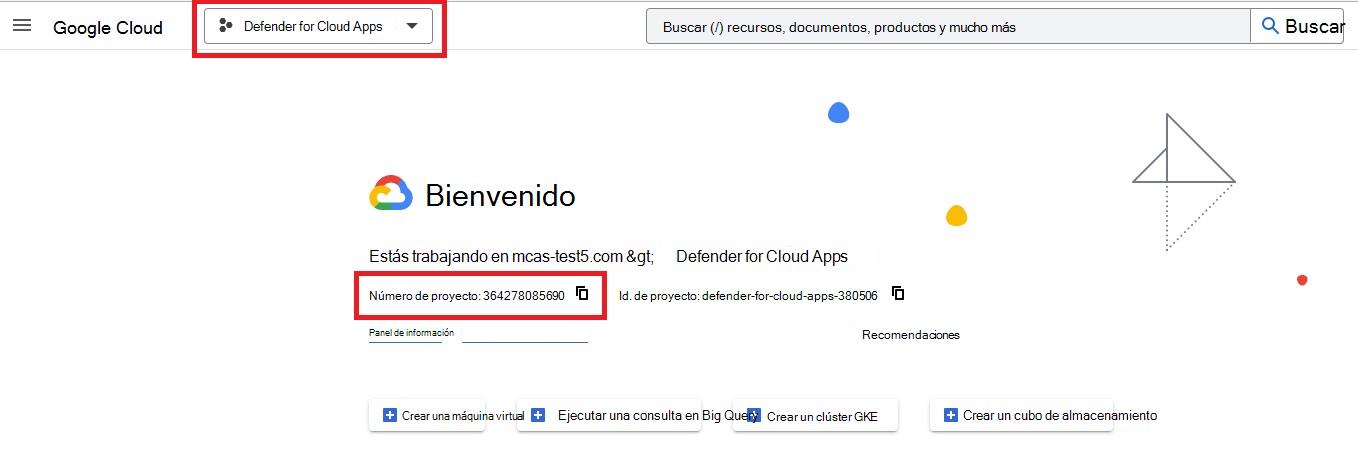

Una vez creado el proyecto, seleccione el proyecto creado en la cinta de opciones superior. Copie el número de proyecto, lo necesitará más adelante.

En el menú de navegación, vaya a API & Services>Library. Habilite las siguientes API (use la barra de búsqueda si la API no aparece):

- API del SDK de Administración

- Google Drive API

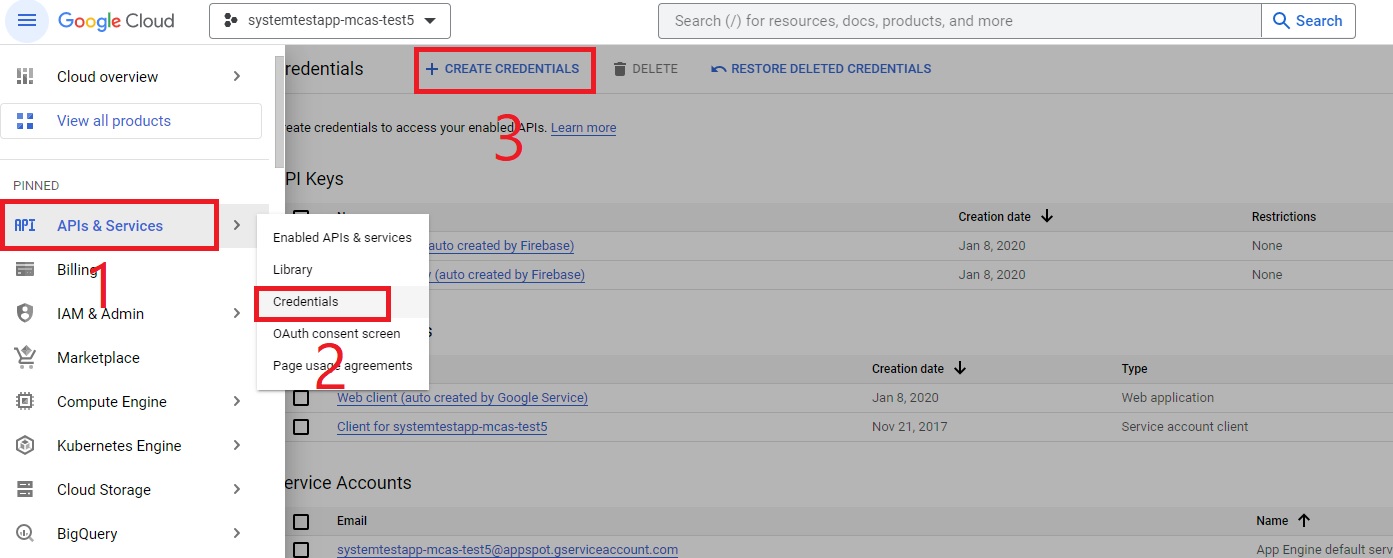

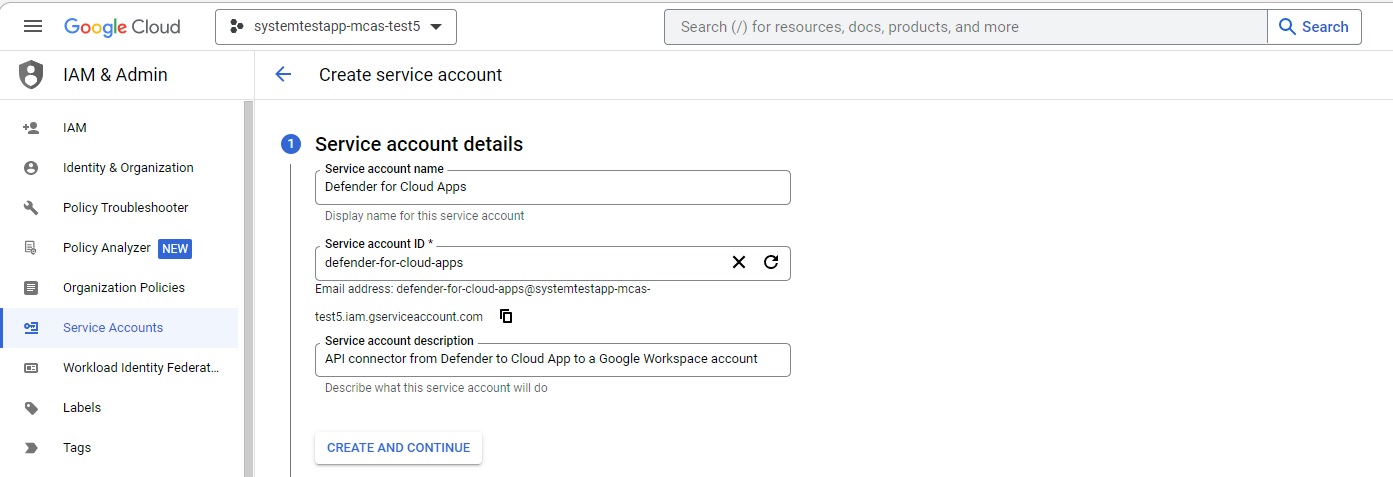

En el menú de navegación, vaya a API & Credenciales de servicios> y siga estos pasos:

Seleccione CREATE CREDENTIALS (CREAR CREDENCIALES).

Seleccione Cuenta de servicio.

Detalles de la cuenta de servicio: proporcione el nombre como Defender for Cloud Apps y la descripción como conector de API desde Defender for Cloud Apps a una cuenta de área de trabajo de Google.

Seleccione CREAR Y CONTINUAR.

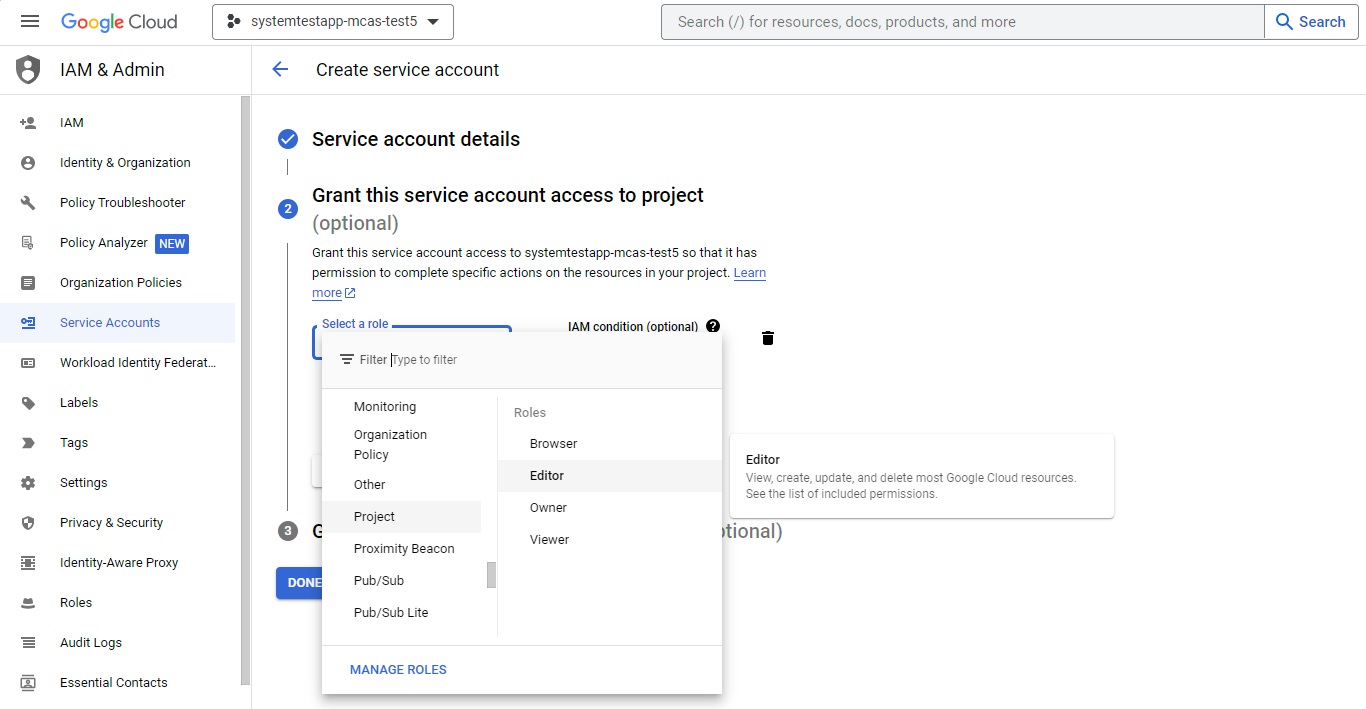

En Conceder a esta cuenta de servicio acceso al proyecto, en Rol, seleccione Proyecto > Editor y, a continuación, seleccione Listo.

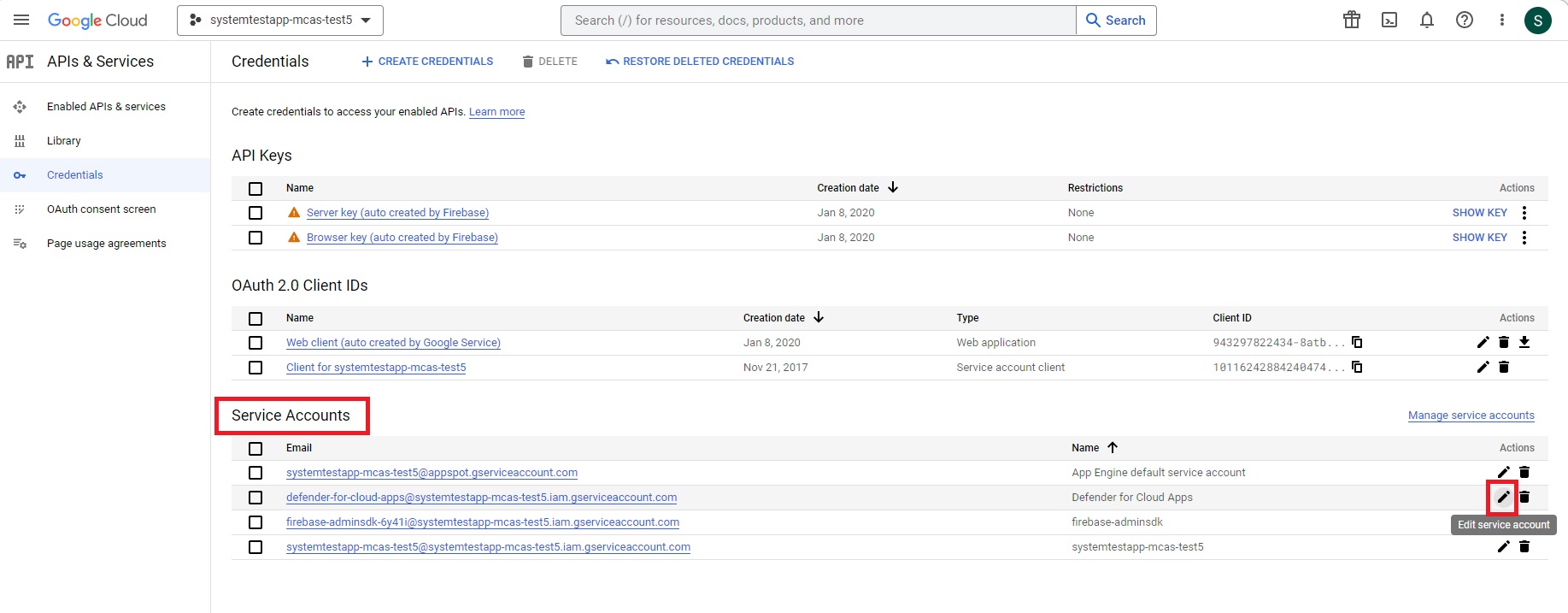

En el menú de navegación, vuelva a LAS API & Credenciales de servicios>.

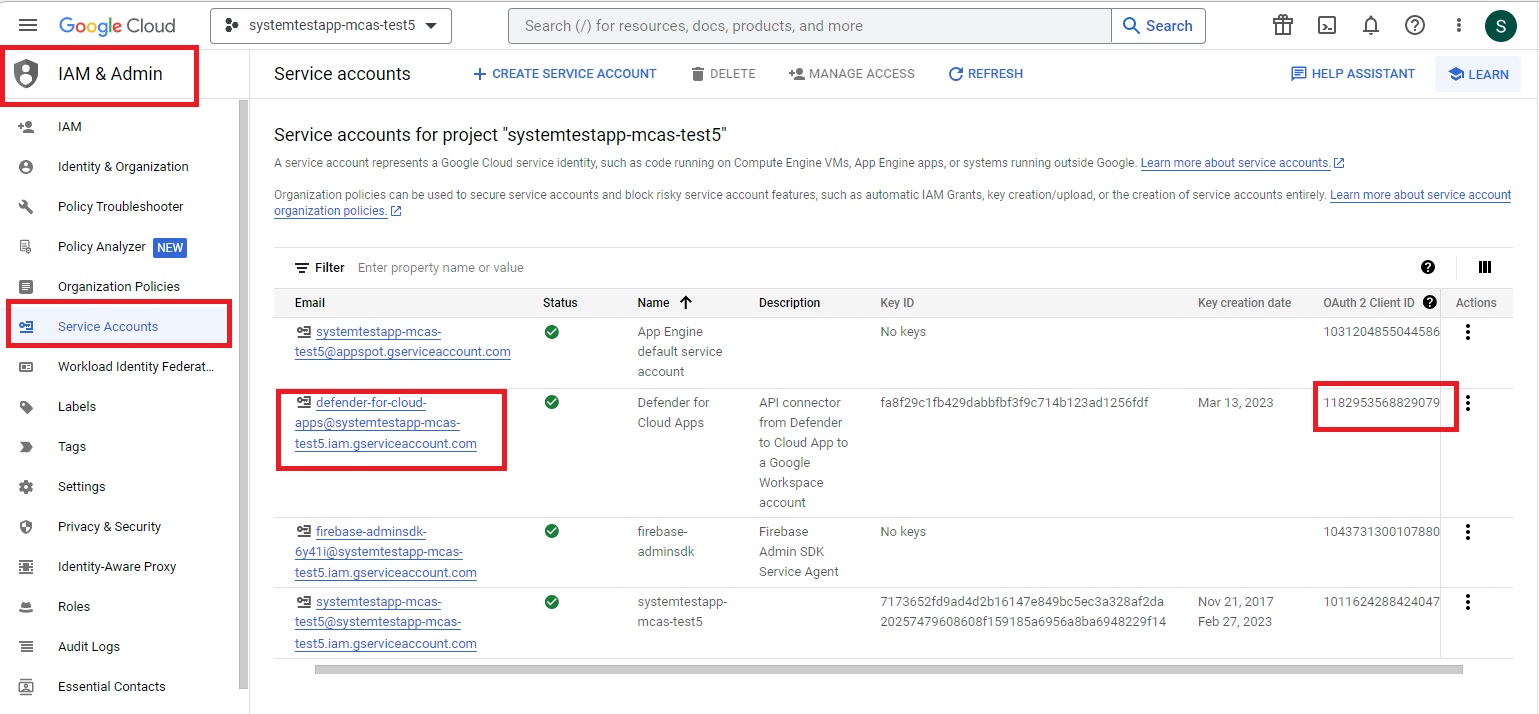

En Cuentas de servicio, busque y edite la cuenta de servicio que creó anteriormente; para ello, seleccione el icono de lápiz.

Copie la dirección de correo electrónico. Lo necesitará más adelante.

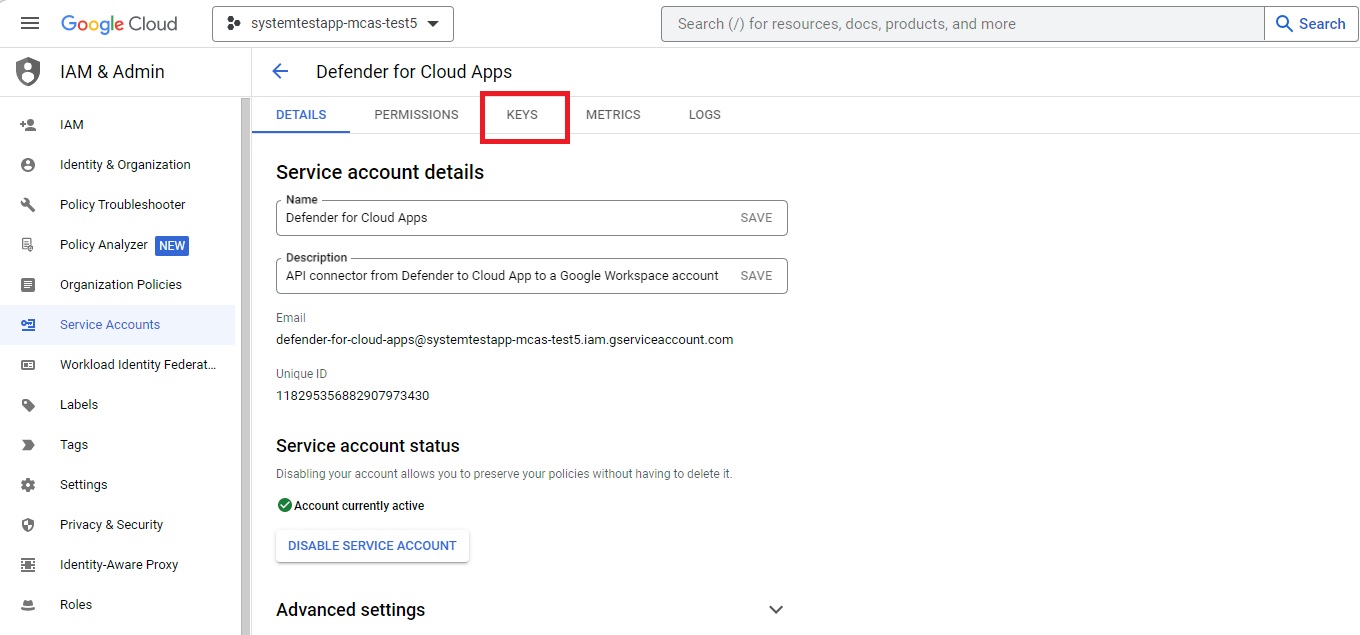

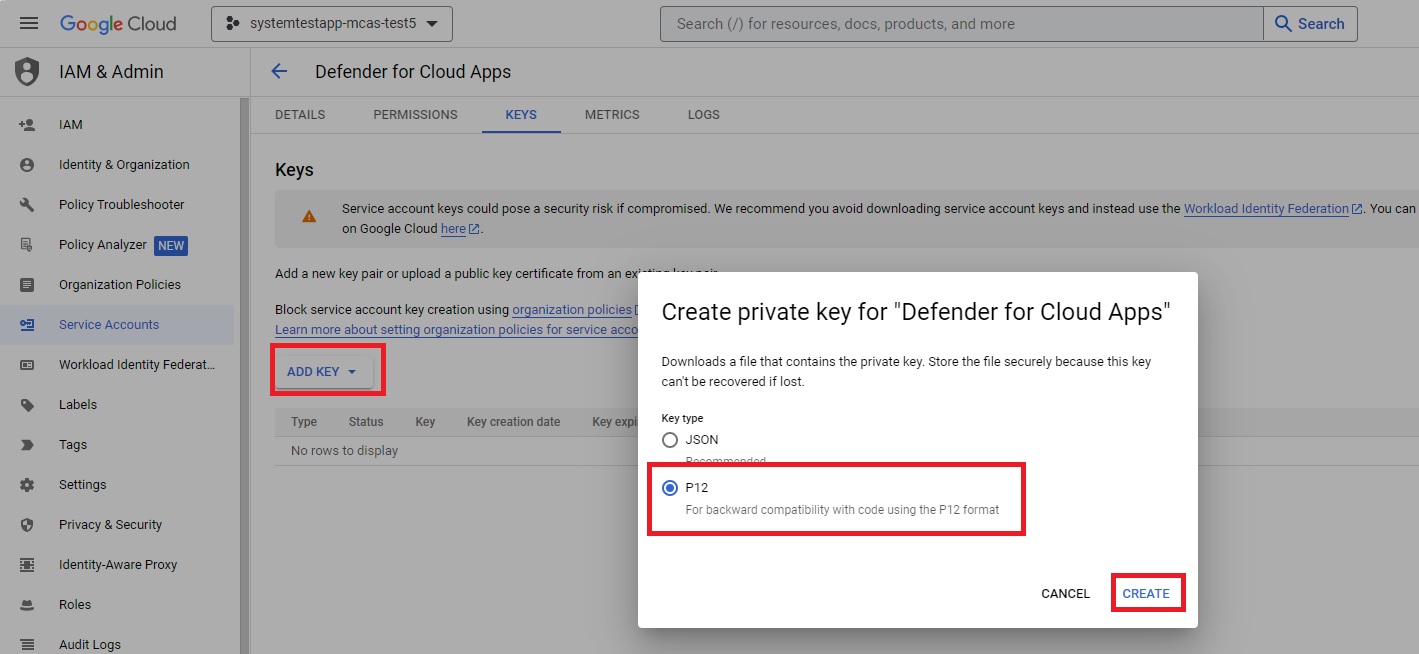

Vaya a CLAVES desde la cinta de opciones superior.

En el menú AGREGAR CLAVE , seleccione Crear nueva clave.

Seleccione P12 y, a continuación, seleccione CREAR. Guarde el archivo descargado y la contraseña necesaria para usar el archivo.

En el menú de navegación, vaya a IAM & Administración>Cuentas de servicio. Copie el identificador de cliente asignado a la cuenta de servicio que acaba de crear; lo necesitará más adelante.

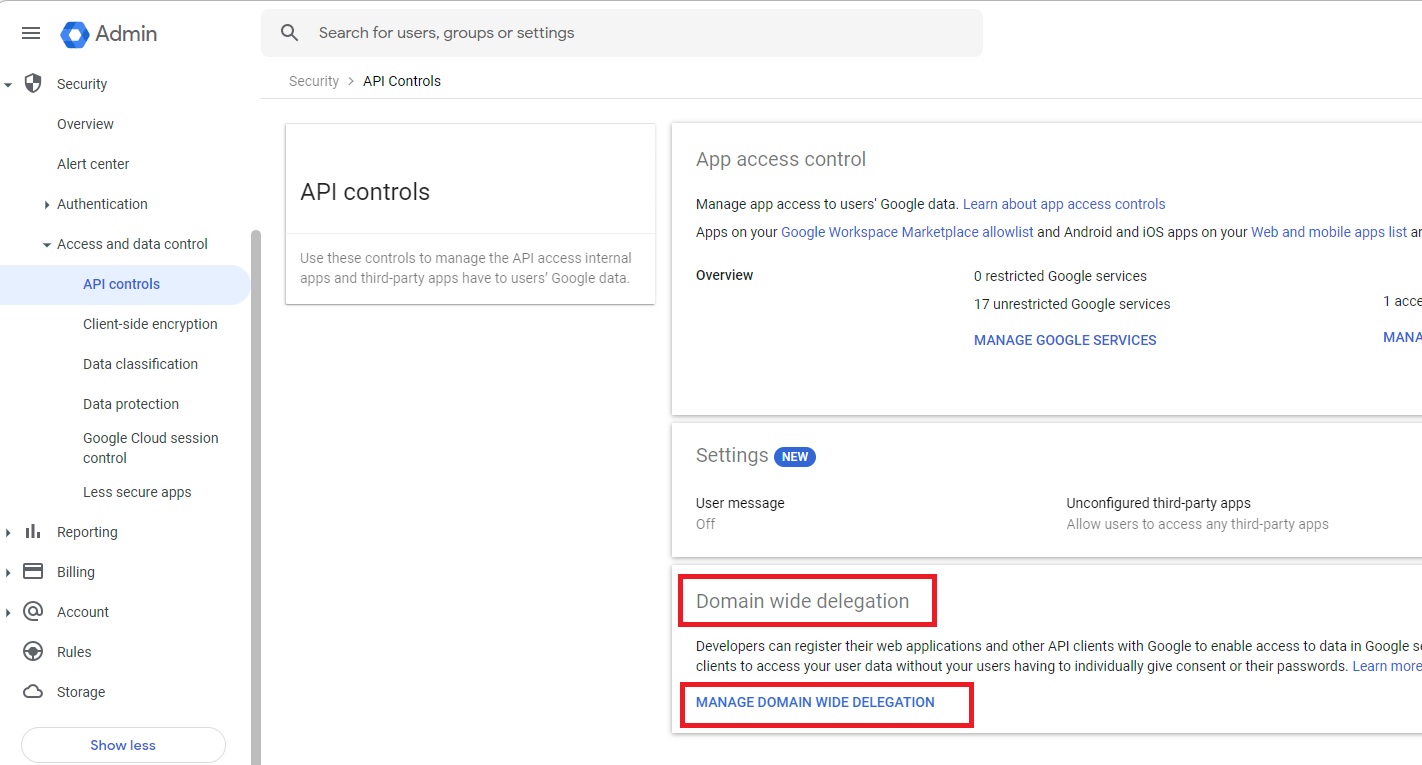

Vaya a admin.google.com y, en el menú de navegación, vaya aControles de API de control > dedatos y accesode seguridad>. A continuación, haga lo siguiente:

En Delegación de todo el dominio, seleccione ADMINISTRAR DELEGACIÓN DE DOMINIO AMPLIO.

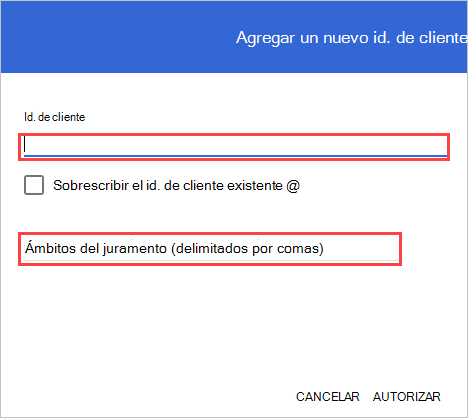

Seleccione Agregar nuevo.

En el cuadro Id. de cliente , escriba el id. de cliente que copió anteriormente.

En el cuadro Ámbitos de OAuth , escriba la siguiente lista de ámbitos necesarios (copie el texto y péguelo en el cuadro):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Seleccione AUTORIZAR.

Configuración de Defender for Cloud Apps

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

Para proporcionar los detalles de conexión de Google Workspace, en Conectores de aplicaciones, realice una de las siguientes acciones:

Para una organización de Google Workspace que ya tiene una instancia de GCP conectada

- En la lista de conectores, al final de la fila en la que aparece la instancia de GCP, seleccione los tres puntos y, a continuación, seleccione Conectar la instancia de Google Workspace.

Para una organización de Google Workspace que aún no tiene una instancia de GCP conectada

- En la página Aplicaciones conectadas , seleccione +Conectar una aplicación y, a continuación, seleccione Área de trabajo de Google.

En la ventana Nombre de instancia , asigne un nombre al conector. Después, seleccione Siguiente.

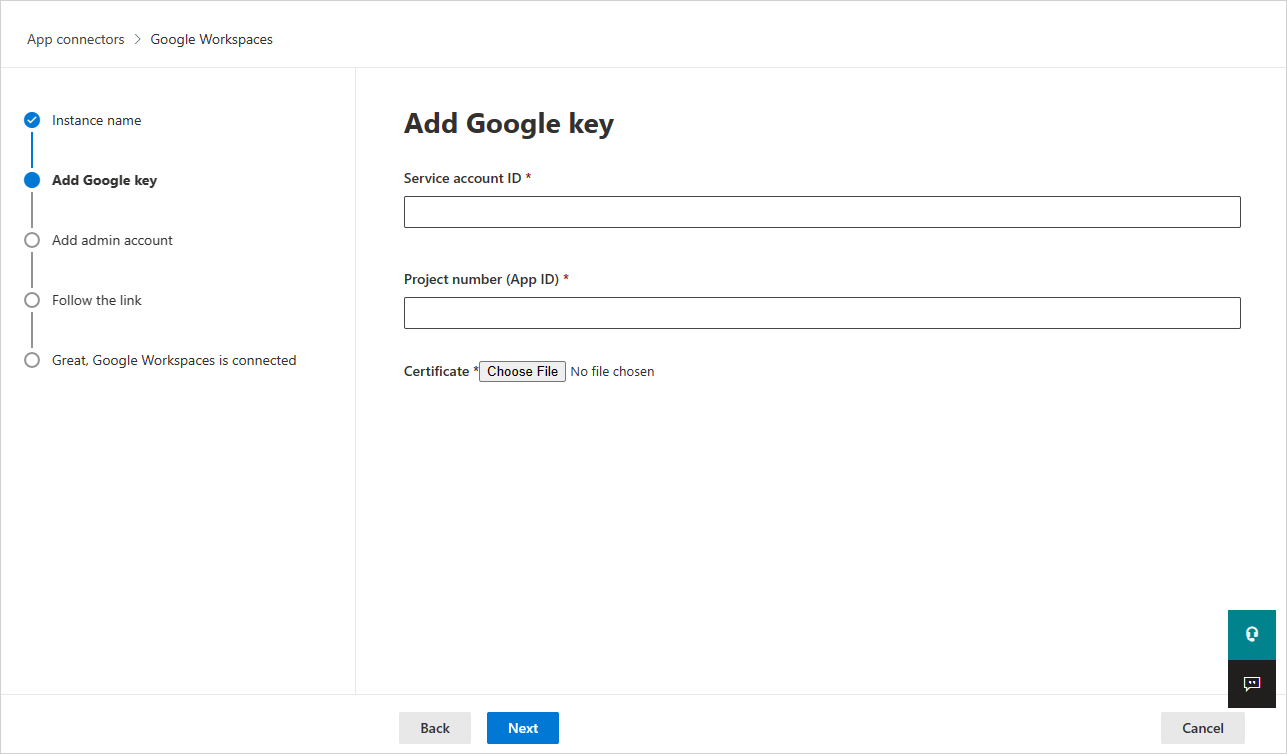

En la tecla Agregar Google, rellene la siguiente información:

Escriba el identificador de la cuenta de servicio, el Email que copió anteriormente.

Escriba el número de proyecto (id. de aplicación) que copió anteriormente.

Cargue el archivo de certificado P12 que guardó anteriormente.

Escriba la dirección de correo electrónico de su super Administración de Área de trabajo de Google.

La implementación con una cuenta que no sea una super Administración de Área de trabajo de Google provocará un error en la prueba de API y no permitirá que Defender for Cloud Apps funcione correctamente. Solicitamos ámbitos específicos para que, incluso como Super Administración, Defender for Cloud Apps siga siendo limitado.

Si tiene una cuenta de Google Workspace Business o Enterprise, active la casilla. Para obtener información sobre qué características están disponibles en Defender for Cloud Apps para Google Workspace Business o Enterprise, consulte Habilitación de acciones de visibilidad, protección y gobernanza instantáneas para las aplicaciones.

Seleccione Conectar áreas de trabajo de Google.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado.

Después de conectar Google Workspace, recibirá eventos durante siete días antes de la conexión.

Después de conectar Google Workspace, Defender for Cloud Apps realiza un examen completo. En función del número de archivos y usuarios que tenga, completar el examen completo puede tardar un tiempo. Para habilitar el examen casi en tiempo real, los archivos en los que se detecta la actividad se mueven al principio de la cola de examen. Por ejemplo, un archivo que se edita, actualiza o comparte se examina inmediatamente. Esto no se aplica a los archivos que no se modifican inherentemente. Por ejemplo, los archivos que se ven, obtienen una vista previa, se imprimen o exportan se examinan durante el examen normal.

Los datos de Administración de posturas de seguridad de SaaS (SSPM) (versión preliminar) se muestran en el portal de Microsoft Defender de la página Puntuación segura. Para obtener más información, consulte Administración de la posición de seguridad para aplicaciones SaaS.

Si tiene problemas para conectar la aplicación, consulte Solución de problemas de conectores de aplicaciones.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.