Configurar cliente OpenVPN para conexiones de autenticación de certificados VPN P2S de usuario Linux

Este artículo le ayuda a conectarse a su red virtual Azure (VNet) utilizando Virtual WAN User VPN (punto a sitio) y Autenticación de certificado desde Linux utilizando un cliente OpenVPN.

Antes de empezar

Compruebe que está en el artículo correcto. La siguiente tabla muestra los artículos de configuración disponibles para los clientes VPN de Azure Virtual WAN P2S. Los pasos difieren en función del tipo de autenticación, el tipo de túnel y el sistema operativo del cliente.

| Método de autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | IKEv2, SSTP | Windows | Cliente VPN nativo |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Cliente VPN de Azure |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Requisitos previos

Este artículo asume que ha completado los siguientes requisitos previos:

- Ha configurado una WAN virtual siguiendo los pasos del artículo Crear una conexión punto a sitio VPN de usuario. Su configuración de VPN de usuario debe utilizar autenticación de certificado y el tipo de túnel IKEv2.

- Ha generado y ha descargado los archivos de configuración del cliente VPN. Para conocer los pasos para generar un paquete de configuración del perfil de cliente VPN, consulte Generar archivos de configuración de cliente VPN.

- Tiene permisos para generar certificados de cliente o adquirir los certificados de cliente adecuados necesarios para la autenticación.

Requisitos de la conexión

Para conectarse a Azure mediante el cliente OpenVPN mediante la autenticación de certificados, cada cliente de conexión requiere los siguientes elementos:

- El software OpenVPN Client debe instalarse y configurarse en cada cliente.

- El cliente debe tener instalados localmente los certificados correctos.

Flujo de trabajo

El flujo de trabajo de este artículo es:

- Instale el cliente OpenVPN.

- Vea los archivos de configuración del perfil de cliente VPN incluidos en el paquete de configuración del perfil de cliente VPN que generó.

- Configure el cliente OpenVPN.

- Conéctese a Azure.

Información acerca de los certificados

Para la autenticación de certificados, se debe instalar un certificado de cliente en cada equipo cliente. El certificado de cliente que quiere usar debe exportarse con la clave privada y contener todos los certificados de la ruta de acceso de certificación. Además, para algunas configuraciones, también tendrá que instalar la información del certificado raíz.

El cliente OpenVPN de este artículo usa certificados exportados con un formato .pfx. Puede exportar fácilmente un certificado de cliente a este formato mediante las instrucciones de Windows. Consulte Exportar un certificado de cliente: pfx. Si no tiene un equipo Windows, puede usar una máquina virtual Windows pequeña para exportar certificados al formato .pfxnecesario. En este momento, las instrucciones de Linux de OpenSSL que proporcionamos solo dan como resultado el formato .pem.

Pasos de configuración

Esta sección le ayuda a configurar clientes Linux para la autenticación de certificado que usa el tipo de túnel OpenVPN. Para conectarse a Azure, descargue el cliente OpenVPN y configure el perfil de conexión.

Nota

La versión 2.6 del cliente OpenVPN aún no se admite.

Abra una nueva sesión de terminal. Para abrir una nueva sesión, presione "CTRL + ALT + T" al mismo tiempo.

Escriba el siguiente comando para instalar los componentes necesarios:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartA continuación, vaya a la carpeta de perfil del cliente VPN y descomprima los archivos para verlos.

Exporte el certificado de cliente P2P que ha creado y cargado en la configuración de P2S en la puerta de enlace. Para ver los pasos, consulte el documento sobre conexión de punto a sitio de VPN Gateway.

Extraiga la clave privada y la huella digital de base64 del archivo .pfx. Hay varias formas de hacerlo. Una de ellas es usar OpenSSL en su equipo.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"El archivo profileinfo.txt contiene la clave privada y la huella digital de la entidad de certificación y el certificado de cliente. Asegúrese de usar la huella digital del certificado de cliente.

Abra profileinfo.txt en un editor de texto. Para obtener la huella digital del certificado (secundario) de cliente, seleccione el texto (incluido y entre) "---BEGIN CERTIFICATE---" y "---END CERTIFICATE---" para el certificado secundario y cópielo. Puede identificar el certificado secundario si examina la línea subject=/.

Abra el archivo vpnconfig.ovpn y busque la sección en el siguiente ejemplo. Reemplace todo lo que aparece entre "cert" y "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Abra el archivo profileinfo.txt en un editor de texto. Para obtener la clave privada, seleccione el texto incluido y entre "-----BEGIN PRIVATE KEY-----" y "-----END PRIVATE KEY-----" y cópielo.

Abra el archivo vpnconfig.ovpn en un editor de texto y busque esta sección. Pegue la clave privada y reemplace todo lo que hay entre "key" y "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>No cambie los demás campos. Use los datos de la configuración de entrada del cliente para conectarse a la VPN.

Para conectarse mediante la línea de comandos, escriba el siguiente comando:

sudo openvpn --config <name and path of your VPN profile file>&Para desconectarse mediante la línea de comandos, escriba el siguiente comando:

sudo pkill openvpnPara conectarse mediante la GUI, vaya a la configuración del sistema.

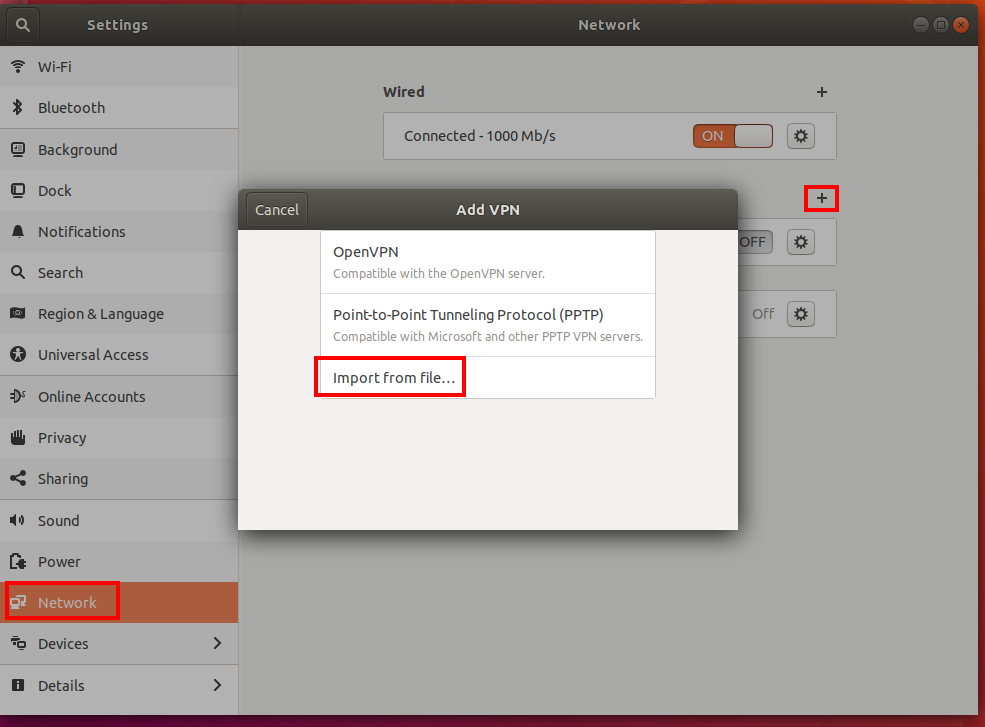

Seleccione + para agregar una nueva conexión VPN.

En Agregar VPN, seleccione Importar desde archivo....

Vaya al archivo de perfil y haga doble clic o seleccione Abrir.

Seleccione Agregar en la ventana Agregar VPN.

Puede conectarse mediante la activación de VPN en la página Configuración de red o en el icono de red de la bandeja del sistema.

Pasos siguientes

Para conocer los pasos adicionales, vuelva al artículo Crear una conexión VPN de usuario P2S de Virtual WAN.