Configuración del cliente VPN de Azure: autenticación de certificados VPN de usuario P2S: Linux (versión preliminar)

Este artículo le ayuda a conectarse a la red virtual (VNet) de Azure mediante el cliente VPN de Azure para Linux. Estas instrucciones se aplican a las conexiones de usuario VPN de punto a sitio (P2S) y a la autenticación de certificados. El cliente VPN de Azure para Linux requiere el tipo de túnel OpenVPN.

Los archivos de configuración del cliente VPN que va a generar son específicos de la configuración de puerta de enlace del cliente VPN P2S. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo de VPN o en el tipo de autenticación), debe generar archivos de configuración de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar.

Aunque es posible que el cliente VPN de Azure para Linux funcione en otras distribuciones y versiones de Linux, el cliente VPN de Azure para Linux solo se admite en las siguientes versiones:

- Ubuntu 20.04

- Ubuntu 22.04

Antes de empezar

Compruebe que está en el artículo correcto. En la tabla siguiente se muestran los artículos de configuración disponibles para los clientes VPN de punto a sitio de Azure Virtual WAN. Los pasos difieren en función del tipo de autenticación, el tipo de túnel y el sistema operativo del cliente.

| Método de autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | IKEv2, SSTP | Windows | Cliente VPN nativo |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Cliente VPN de Azure |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Requisitos previos

En este artículo se supone que ya has realizado los siguientes requisitos previos:

- Ha configurado una red WAN virtual según los pasos descritos en el artículo Creación de conexiones de VPN de punto a sitio de usuario. La configuración de VPN del usuario debe usar la autenticación de certificados y el tipo de túnel OpenVPN.

- Ha generado y ha descargado los archivos de configuración del cliente VPN. Para conocer los pasos para generar un paquete de configuración del perfil de cliente VPN, consulte Generar archivos de configuración de cliente VPN.

- Puede generar certificados de cliente o adquirir los certificados de cliente adecuados necesarios para la autenticación.

Requisitos de la conexión

Para conectarse a Azure mediante el cliente VPN de Azure y la autenticación de certificados, cada cliente de conexión requiere los siguientes elementos:

- El software cliente VPN de Azure debe instalarse y configurarse en cada cliente.

- El cliente debe tener instalados localmente los certificados correctos.

Flujo de trabajo

El flujo de trabajo de este artículo es:

- Genere e instale certificados de cliente.

- Busque y vea los archivos de configuración del perfil de cliente VPN incluidos en el paquete de configuración del perfil de cliente VPN que generó.

- Descargue y configure el cliente VPN de Azure para Linux.

- Conéctese a Azure.

Generación de certificados

Para la autenticación de certificados, se debe instalar un certificado de cliente en cada equipo cliente. El certificado de cliente que quiere usar debe exportarse con la clave privada y contener todos los certificados de la ruta de acceso de certificación. Además, para algunas configuraciones, también tendrá que instalar la información del certificado raíz.

Genere los datos del certificado público del cliente y la clave privada en formato .pem mediante los siguientes comandos. Para ejecutar los comandos, debe tener el certificado raíz público caCert.pem y la clave privada del certificado raíz caKey.pem. Para obtener más información, consulte Generación y exportación de certificados: Linux: OpenSSL.

export PASSWORD="password"

export USERNAME=$(hostnamectl --static)

# Generate a private key

openssl genrsa -out "${USERNAME}Key.pem" 2048

# Generate a CSR

openssl req -new -key "${USERNAME}Key.pem" -out "${USERNAME}Req.pem" -subj "/CN=${USERNAME}"

# Sign the CSR using the CA certificate and key

openssl x509 -req -days 365 -in "${USERNAME}Req.pem" -CA caCert.pem -CAkey caKey.pem -CAcreateserial -out "${USERNAME}Cert.pem" -extfile <(echo -e "subjectAltName=DNS:${USERNAME}\nextendedKeyUsage=clientAuth")

Vista de los archivos de configuración del perfil del cliente VPN

Al generar y descargar un paquete de configuración de perfil de cliente VPN, todas las opciones de configuración necesarias para los clientes VPN se incluyen en un archivo ZIP de configuración de perfil de cliente VPN. Los archivos de configuración de perfil del cliente VPN son específicos de la configuración de puerta de enlace VPN de punto a sitio para la red virtual. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo VPN o en el tipo de autenticación), debe generar archivos de configuración de perfil de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar.

Busque y descomprima el paquete de configuración del perfil de cliente VPN que generó y descargó (lo encontrará en los requisitos previos). Abra la carpeta AzureVPN. En esta carpeta, verá el archivo azurevpnconfig_cert.xml o el archivo azurevpnconfig.xml, en función de si la configuración de P2S incluye varios tipos de autenticación. El archivo .xml contiene la configuración que usa para configurar el perfil de cliente VPN.

Si no ve ningún archivo o no tiene una carpeta AzureVPN, compruebe que la puerta de enlace de VPN está configurada para usar el tipo de túnel OpenVPN y que se selecciona la autenticación de certificado.

Descarga del cliente VPN de Azure

Agregue la lista de repositorios de Microsoft e instale el cliente VPN de Azure para Linux mediante los siguientes comandos:

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Para obtener más información sobre el repositorio, consulte Repositorio de software de Linux para productos de Microsoft.

Configuración del perfil de cliente VPN de Azure

Abra el cliente de VPN de Azure.

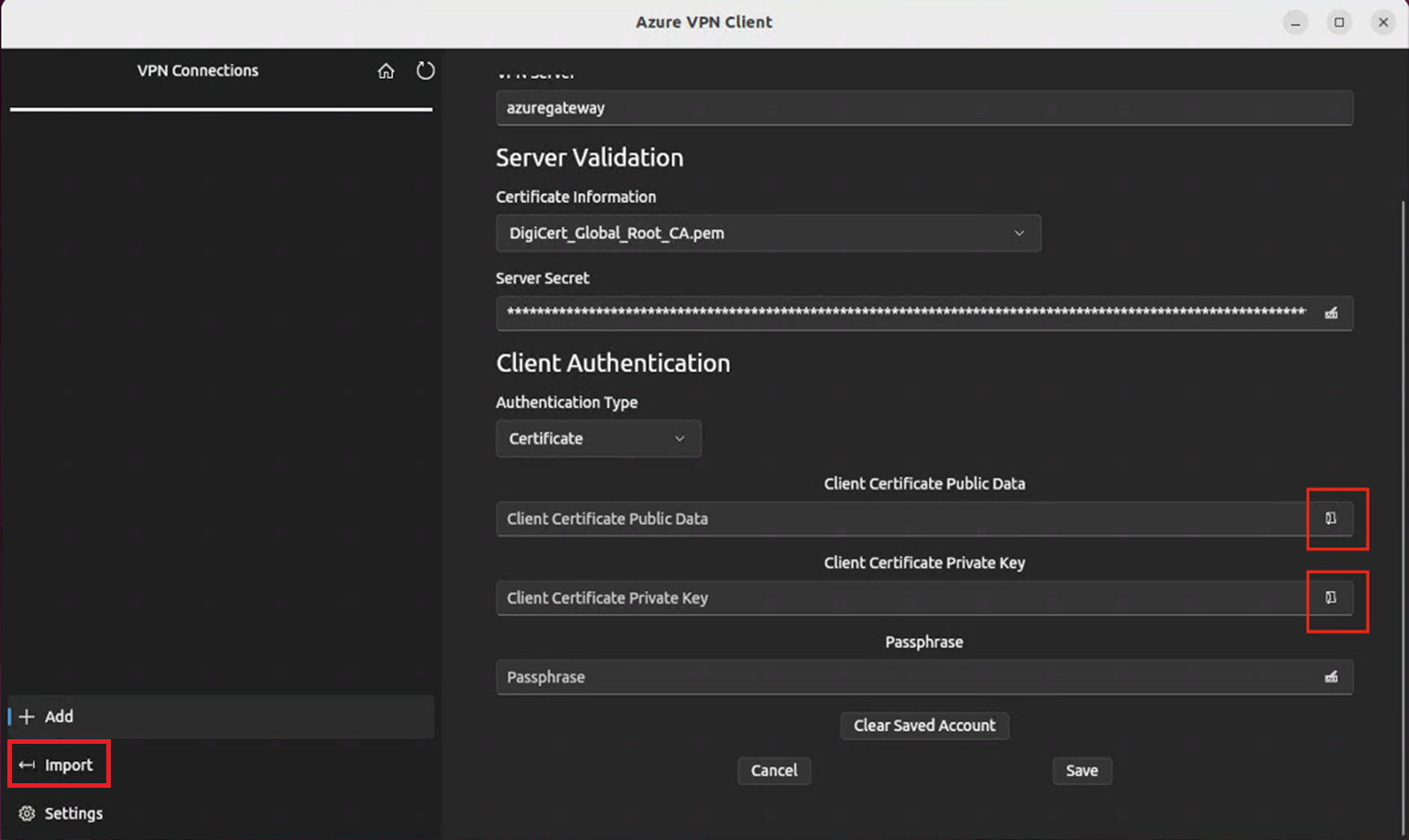

En la parte inferior izquierda de la página del cliente VPN de Linux, seleccione Importar.

En la ventana, vaya al archivo azurevpnconfig.xml o azurevpnconfig_cert.xml, selecciónelo y, a continuación, seleccione Abrir.

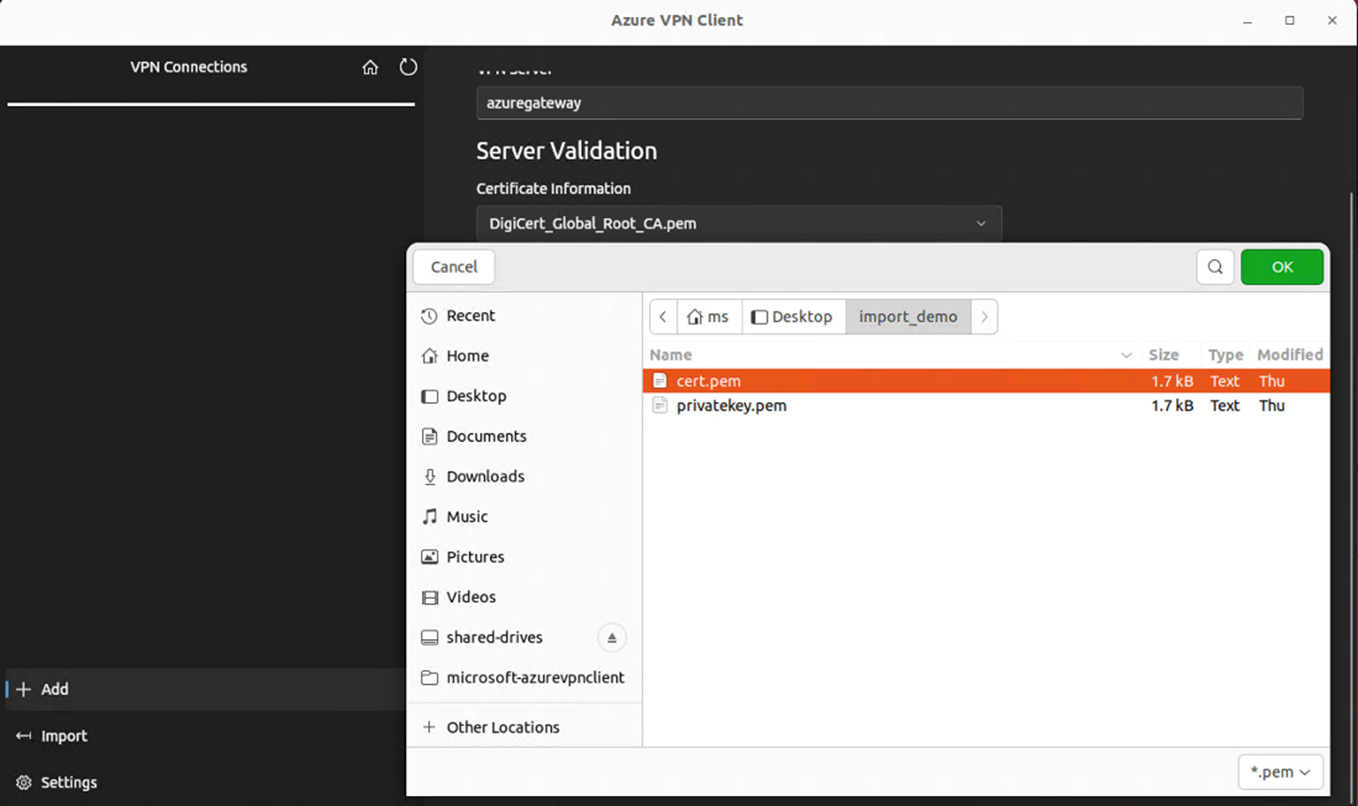

Para agregar datos públicos de certificado de cliente, use el selector de archivos y busque los archivos .pem relacionados.

Para agregar la clave privada de certificado de cliente, use el selector y seleccione la ruta de acceso de los archivos de certificado en los cuadros de texto de la clave privada, con la extensión de archivo .pem.

Una vez validada la importación (importaciones sin errores), haga clic en Guardar.

En el panel izquierdo, busque el perfil de conexión VPN que creó. Seleccione Conectar.

Cuando el cliente está conectado correctamente, el estado se muestra como Conectado con un icono verde.

Puede ver el resumen de los registros de conexión en registros de estado en la pantalla principal del cliente VPN.

Desinstalación del cliente VPN de Azure

Si desea desinstalar el cliente VPN de Azure, use el siguiente comando en el terminal:

sudo apt remove microsoft-azurevpnclient

Pasos siguientes

Para conocer los pasos adicionales, vuelva al artículo Creación de una conexión VPN de usuario P2S de Virtual WAN.