Novedades de Microsoft Azure Sentinel

En este artículo se enumeran las características que se han agregado recientemente a Microsoft Sentinel y las nuevas características de servicios relacionados que proporcionan una experiencia de usuario mejorada en Microsoft Sentinel. Para conocer las nuevas características de la plataforma unificada de operaciones de seguridad (SecOps) de Microsoft, consulte la documentación de la plataforma unificada SecOps.

Las características enumeradas se publicaron en los últimos tres meses. Para más información sobre las características anteriores, consulte los blogs de Tech Community.

Nota:

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de Estados Unidos, consulte las tablas de Microsoft Sentinel en Disponibilidad de características en la nube para clientes de la Administración Pública de Estados Unidos.

Enero de 2025

- Optimizar fuentes de inteligencia sobre amenazas con reglas de ingesta

- Ya está disponible la regla de análisis de coincidencias con carácter general (GA)

- Interfaz de administración de inteligencia sobre amenazas actualizada

- Desbloquee la búsqueda avanzada de amenazas con nuevos objetos STIX mediante la participación en nuevas tablas de inteligencia sobre amenazas

- La API de carga de inteligencia sobre amenazas ya admite más objetos STIX

- El conector de datos de Inteligencia contra amenazas de Microsoft Defender ya está disponible con carácter general (GA)

- Compatibilidad de plantillas de Bicep con repositorios (versión preliminar)

- Actualizaciones de optimización del SOC para la administración unificada de cobertura

- Visualización detallada del contenido de una solución en el Centro de contenido de Microsoft Sentinel

Optimizar fuentes de inteligencia sobre amenazas con reglas de ingesta

Optimice las fuentes de inteligencia sobre amenazas filtrando y mejorando los objetos antes de que se entreguen al área de trabajo. Las reglas de ingesta actualizan los atributos de objeto intel de amenazas o filtran todos los objetos juntos. ¡Consulte el anuncio del blog aquí!

Para más información, consulte Comprender las reglas de ingesta de Inteligencia sobre amenazas.

Ya está disponible la regla de análisis de coincidencias con carácter general (GA)

Microsoft proporciona acceso a su inteligencia sobre amenazas premium a través de la regla de análisis de Inteligencia sobre amenazas de Defender que ya está disponible con carácter general (GA). Para más información sobre cómo aprovechar esta regla, que genera alertas e incidentes de alta fidelidad, consulte Uso del análisis de coincidencias para detectar amenazas.

La interfaz de administración de inteligencia sobre amenazas se ha movido

¡La inteligencia sobre amenazas para Microsoft Sentinel en el portal de Defender ha cambiado! Hemos cambiado el nombre de la página Administración de Intel y lo hemos movido con otros flujos de trabajo de inteligencia sobre amenazas. No hay ningún cambio para los clientes que usan Microsoft Sentinel en la experiencia de Azure.

Las mejoras en las funcionalidades de inteligencia sobre amenazas están disponibles para los clientes que usan ambas experiencias de Microsoft Sentinel. La interfaz de administración simplifica la creación y curación de información sobre amenazas con estas características clave:

- Defina las relaciones a medida que crea nuevos objetos STIX.

- Ajuste la inteligencia sobre amenazas existente con el nuevo generador de relaciones.

- Cree varios objetos rápidamente copiando metadatos comunes de un objeto de TI nuevo o existente mediante una función de duplicación.

- Use la búsqueda avanzada para ordenar y filtrar los objetos de inteligencia sobre amenazas sin necesidad de escribir una consulta de Log Analytics.

Vea los siguientes artículos para más información:

- Nuevos objetos STIX en Microsoft Sentinel

- Información sobre la inteligencia sobre amenazas

- Descubra adversarios con inteligencia sobre amenazas en la plataforma unificada de SecOps de Microsoft

Desbloquee la búsqueda avanzada de amenazas con nuevos objetos STIX mediante la participación en nuevas tablas de inteligencia sobre amenazas

Las tablas que admiten el nuevo esquema de objetos STIX no están disponibles públicamente. Para poder ver la inteligencia sobre amenazas para objetos STIX con KQL y desbloquear el modelo de búsqueda que los usa, solicite participar mediante este formulario. Ingiere la inteligencia sobre amenazas en las nuevas tablas, ThreatIntelIndicator y ThreatIntelObjects junto con o en lugar de la tabla actual, ThreatIntelligenceIndicator, con este proceso de participación.

Para obtener más información, consulte el anuncio del blog Nuevos objetos STIX en Microsoft Sentinel.

La API de carga de inteligencia sobre amenazas ya admite más objetos STIX

Aproveche al máximo las plataformas de inteligencia sobre amenazas al conectarlas a Microsoft Sentinel con la API de carga. Ya es posible ingerir más objetos que solo indicadores, lo que refleja la variada disponibilidad que hay de inteligencia sobre amenazas. La API de carga admite los siguientes objetos STIX:

indicatorattack-patternidentitythreat-actorrelationship

Vea los siguientes artículos para más información:

- Conexión de la plataforma de inteligencia sobre amenazas con la API de carga (versión preliminar)

- Importación de inteligencia sobre amenazas en Microsoft Sentinel con la API de carga (versión preliminar)

- Nuevos objetos STIX en Microsoft Sentinel

El conector de datos de Inteligencia contra amenazas de Microsoft Defender ya está disponible con carácter general (GA)

Los conectores de datos premium y estándar de Inteligencia contra amenazas de Microsoft Defender ya están disponibles con carácter general (GA) en el centro de contenido. Vea los siguientes artículos para más información:

- Explorar las licencias de Inteligencia sobre amenazas de Defender

- Habilitar el conector de datos de Inteligencia contra amenazas de Microsoft Defender

Compatibilidad de plantillas de Bicep con repositorios (versión preliminar)

Utilice las plantillas de Bicep junto con las plantillas JSON de ARM en los repositorios de Microsoft Sentinel o en sustitución de estas. Bicep proporciona una manera intuitiva de crear plantillas de recursos de Azure y elementos de contenido de Microsoft Sentinel. No solo es más fácil desarrollar nuevos elementos de contenido, sino que Bicep facilita la revisión y actualización del contenido a cualquier persona que forme parte de la integración y entrega continuas de su contenido de Microsoft Sentinel.

Para obtener más información, consulte Planear el contenido del repositorio.

Actualizaciones de optimización del SOC para la administración unificada de cobertura

En las áreas de trabajo habilitadas para las operaciones de seguridad unificadas, las optimizaciones del SOC ahora admiten datos SIEM y XDR, con cobertura de detección de servicios de Microsoft Defender.

En el portal de Defender, las optimizaciones del SOC y las páginas MITRE ATT&CK, también, ahora, proporcionan funcionalidad adicional para las optimizaciones de cobertura basadas en amenazas para ayudarle a comprender el impacto de las recomendaciones en su entorno y ayudarle a priorizar cuál implementar primero.

Entre las mejoras se incluyen:

| Área | Detalles |

|---|---|

| Página de información general de las optimizaciones del SOC | - Una puntuación Alta, Media o Baja para su cobertura de detección actual. Este tipo de puntuación puede ayudarle a decidir qué recomendaciones priorizar de un vistazo. - Una indicación del número de productos activos de Microsoft Defender (servicios) de entre todos los productos disponibles. Esto le ayuda a comprender si hay un producto completo que falta en su entorno. |

|

Panel lateral detalles de optimización, se muestra al explorar en profundidad una optimización específica |

- Análisis detallado de cobertura, incluido el número de detecciones definidas por el usuario, acciones de respuesta y productos que tiene activos. - Gráficos de araña detallados que muestran su cobertura en diferentes categorías de amenazas, tanto para las detecciones definidas por el usuario como incluidas. - Una opción para saltar al escenario de amenazas específico en la página MITRE ATT&CK en lugar de ver la cobertura de MITRE ATT&CK solo en el panel lateral. - Una opción para Ver el escenario de la amenaza completa para explorar en profundidad aún más detalles sobre los productos de seguridad y las detecciones disponibles para proporcionar cobertura de seguridad en su entorno. |

| Página MITRE ATT&CK | - Un nuevo botón de alternancia para ver la cobertura por escenario de amenaza. Si ha saltado a la página MITRE ATT&CK desde un panel lateral de detalles de recomendación o desde la página Ver escenario de amenaza completa, la página MITRE ATT&CK se filtra previamente para su escenario de amenaza. - El panel de detalles de la técnica, que se muestra en el lateral al seleccionar una técnica específica de MITRE ATT&CK, muestra ahora el número de detecciones activas de todas las detecciones disponibles para esa técnica. |

Para obtener más información, vea Optimizar sus operaciones de seguridad y Comprender la cobertura de seguridad en el marco de MITRE ATT&CK.

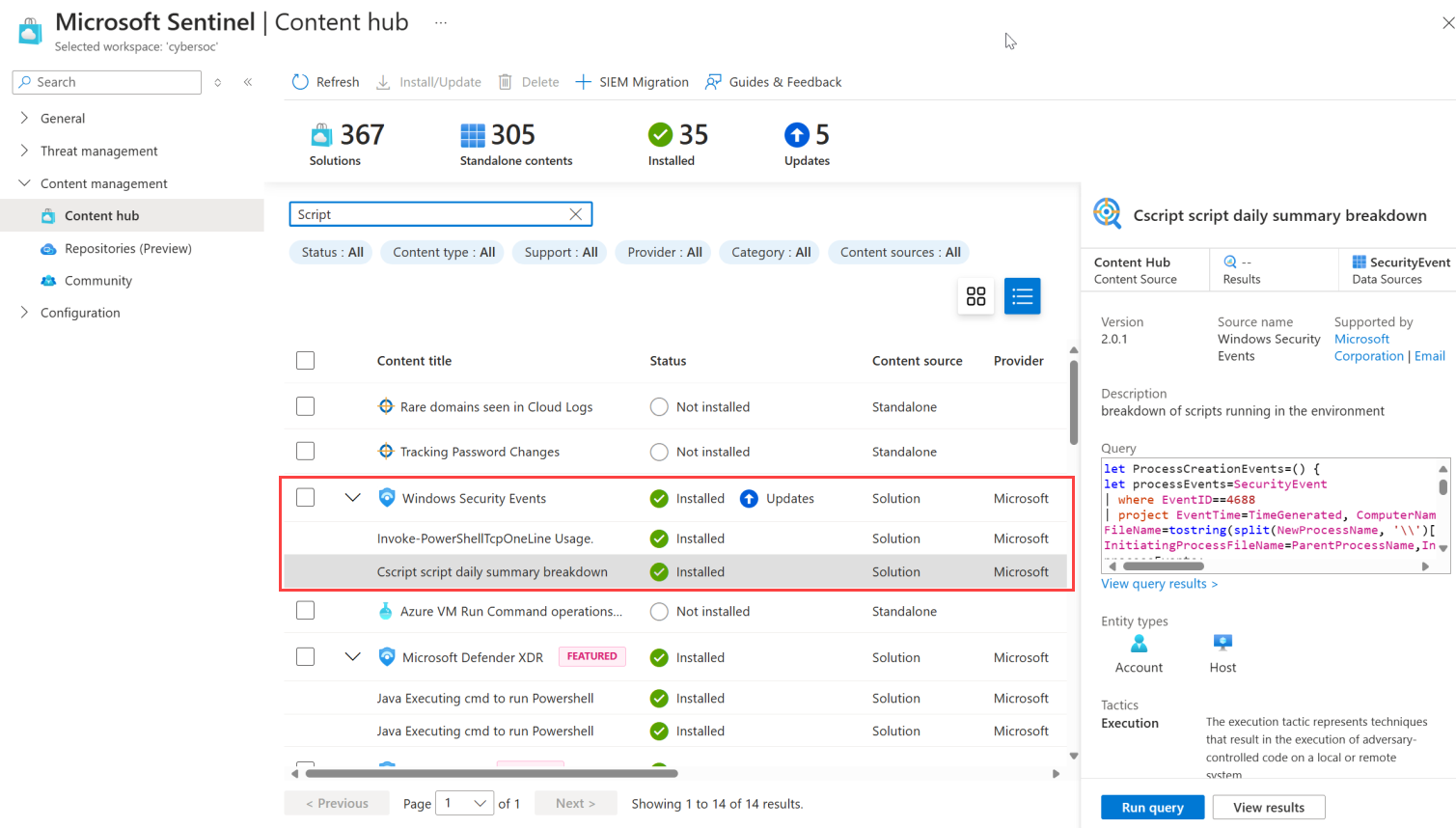

Visualización detallada del contenido de una solución en el Centro de contenido de Microsoft Sentinel

Ahora, puede ver el contenido individual disponible en una solución específica directamente desde el Centro de contenido, incluso antes de instalar la solución. Esta nueva visibilidad le ayuda a conocer el contenido disponible y a identificar, planear e instalar las soluciones específicas que necesita más fácilmente.

Expanda cada solución en el Centro de contenido para ver el contenido de seguridad incluido. Por ejemplo:

Las actualizaciones del contenido detallado de la solución también incluyen un motor de búsqueda basado en IA generativa que le ayuda a ejecutar búsquedas más sólidas, profundizar en el contenido de la solución y devolver resultados para términos similares.

Para obtener más información, consulte: Descubrir contenido.

Diciembre de 2024

- Nueva recomendación de optimización del SOC basada en organizaciones similares (versión preliminar)

- Implementación sin agente para aplicaciones SAP (versión preliminar limitada)

- Los libros de Microsoft Sentinel ahora se pueden ver directamente en el portal de Microsoft Defender

- Solución unificada de Microsoft Sentinel para Microsoft Business Applications

- Nueva biblioteca de documentación para la plataforma unificada de operaciones de seguridad de Microsoft

- Nuevo conector de datos basado en S3 para registros de WAF de Amazon Web Services (versión preliminar)

Nueva recomendación de optimización del SOC basada en organizaciones similares (versión preliminar)

La optimización del SOC ahora incluye nuevas recomendaciones para agregar orígenes de datos al área de trabajo en función de la posición de seguridad de otros clientes en sectores similares y con patrones de ingesta de datos similares. Agregue los orígenes de datos recomendados para mejorar la cobertura de seguridad de su organización.

Para más información, consulte Referencia de la optimización del SOC de recomendaciones.

Implementación sin agente para aplicaciones SAP (versión preliminar limitada)

La solución Microsoft Sentinel para aplicaciones SAP ahora admite una implementación sin agente, mediante las propias características de la plataforma en la nube de SAP para proporcionar una implementación simplificada, sin agente y conectividad. En lugar de implementar una máquina virtual y un agente contenedorizado, use SAP Cloud Connector y sus conexiones existentes a sistemas ABAP back-end para conectar el sistema SAP a Microsoft Sentinel.

La solución sin agente usa SAP Cloud Connector y SAP Integration Suite, que ya están familiarizados con la mayoría de los clientes de SAP. Esto reduce significativamente los tiempos de implementación, especialmente para aquellos menos familiarizados con la administración de Docker, Kubernetes y Linux. Con SAP Cloud Connector, la solución se beneficia de las configuraciones ya existentes y los procesos de integración establecidos. Esto significa que no tiene que abordar de nuevo los desafíos de red, ya que las personas que ejecutan SAP Cloud Connector ya han pasado por ese proceso.

La solución sin agente es compatible con SAP S/4HANA Cloud, Private Edition RISE con SAP, SAP S/4HANA local y SAP ERP Central Component (ECC), lo que garantiza la funcionalidad continua del contenido de seguridad existente, incluidas las detecciones, los libros y cuadernos de estrategias.

Importante

La Solución sin agentes de Microsoft Sentinel está en versión preliminar limitada como un producto en prelanzamiento, que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga ninguna garantía, explícita o implícita, con respecto a la información proporcionada aquí. El acceso a la solución sin agente también requiere el registro y solo está disponible para los clientes y asociados aprobados durante el período de versión preliminar.

Para más información, vea:

- Microsoft Sentinel para SAP funciona sin agentes

- Regístrese para la disponibilidad general limitada

- Solución de Microsoft Sentinel para aplicaciones SAP: introducción a la implementación

Los libros de Microsoft Sentinel ahora se pueden ver directamente en el portal de Microsoft Defender

Los libros de Microsoft Sentinel ahora se pueden ver directamente en el portal de Microsoft Defender para las operaciones de seguridad (SecOps) de Microsoft. Ahora, en el portal de Defender, al seleccionar Microsoft Sentinel > Administración de amenazas> Libros, el usuario permanece en el portal de Defender en lugar de abrirse una nueva pestaña para los libros en Azure Portal. Continúe desplazándose mediante tabulación hasta Azure Portal solo cuando necesite editar los libros.

Los libros de Microsoft Sentinel se basan en libros de Azure Monitor y le ayudan a visualizar y supervisar los datos ingeridos en Microsoft Sentinel. Los libros agregan tablas y gráficos con análisis para los registros y consultas a las herramientas que ya están disponibles.

Para más información, consulte Visualización y supervisión de los datos mediante libros en Microsoft Sentinel y Conexión de Microsoft Sentinel a Microsoft Defender XDR.

Solución unificada de Microsoft Sentinel para Microsoft Business Applications

Microsoft Sentinel ahora proporciona una solución unificada para Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement y Microsoft Dynamics 365 Finance and Operations. La solución incluye conectores de datos y contenido de seguridad para todas las plataformas.

La solución actualizada quita las soluciones Dynamics 365 CE Apps y Dynamics 365 Finance and Operations del centro de contenido de Microsoft Sentinel. Los clientes existentes verán que estas soluciones se recopilan ahora en una única solución, Microsoft Business Applications.

La solución actualizada también quita el conector de datos Inventory de Power Platform. Aunque el conector de datos Inventory de Power Platform sigue siendo compatible con áreas de trabajo en las que ya está implementado, no está disponible para nuevas implementaciones en otras áreas de trabajo.

Para más información, vea:

¿Cuál es la solución de Microsoft Sentinel para Microsoft Business Applications?

Microsoft Power Platform y Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nueva biblioteca de documentación para la plataforma unificada de operaciones de seguridad de Microsoft

Encuentre documentación centralizada sobre la plataforma unificada SecOps de Microsoft en el portal de Microsoft Defender. La plataforma unificada SecOps de Microsoft reúne las funcionalidades completas de Microsoft Sentinel, Microsoft Defender XDR, Administración de exposición de seguridad de Microsoft e inteligencia artificial generativa en el portal de Defender. Conozca las características y funcionalidades disponibles con la plataforma unificada SecOps de Microsoft y empiece a planear la implementación.

Nuevo conector de datos basado en S3 para registros WAF de Amazon Web Services (versión preliminar)

Ingesta de registros del firewall de aplicaciones web (WAF) de Amazon Web Services con el nuevo conector basado en S3 de Microsoft Sentinel. Este conector incluye, por primera vez, una configuración automatizada rápida y sencilla, donde se hace uso de plantillas de AWS CloudFormation para la creación de recursos. Envíe los registros WAF de AWS a un cubo S3, donde nuestro conector de datos los recupera e ingiere.

Para obtener más información e instrucciones de configuración, consulte Conexión de Microsoft Sentinel a Amazon Web Services para ingerir registros WAF de AWS.

Noviembre de 2024

Disponibilidad de Microsoft Sentinel en el portal de Microsoft Defender

Anteriormente anunciamos que Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificadas de Microsoft en el portal de Microsoft Defender.

Ahora, Microsoft Sentinel está disponible en versión preliminar en el portal de Defender incluso sin Microsoft Defender XDR ni una licencia de Microsoft 365 E5. Para más información, vea:

- Microsoft Sentinel en el portal de Microsoft Defender

- Conectar Microsoft Sentinel al portal de Microsoft Defender

Octubre de 2024

Actualizaciones de la solución Microsoft Sentinel para Microsoft Power Platform

A partir del 17 de octubre de 2024, los datos de registro de auditoría de Power Apps, Power Platform DLP y Power Platform Connectors se enrutan a la tabla PowerPlatformAdminActivity en lugar de a las tablas PowerAppsActivity, PowerPlatformDlpActivity y PowerPlatformConnectorActivity.

El contenido de seguridad de la solución Microsoft Sentinel para Power Platform se actualiza con la nueva tabla y esquemas para Power Apps, Power Platform DLP y Power Platform Connectors. Se recomienda actualizar la solución Power Platform en el área de trabajo a la versión más reciente y aplicar las plantillas de reglas de análisis actualizadas para beneficiarse de los cambios. Para obtener más información, consulte Instalación o actualización de contenido.

Los clientes que usan conectores de datos en desuso para Power Apps, Power Platform DLP y Power Platform Connectors pueden desconectar y quitar estos conectores de forma segura de su área de trabajo de Microsoft Sentinel. Todos los flujos de datos asociados se ingieren mediante el conector de actividad de administración de Power Platform.

Para obtener más información, consulte Centro de mensajes.

Septiembre de 2024

- Asignación de esquema agregada a la experiencia de migración de SIEM

- Widgets de enriquecimiento de terceros que se retirarán en febrero de 2025

- Las reservas de Azure ahora tienen planes de compra anticipada disponibles para Microsoft Sentinel

- Importación y exportación de reglas de automatización ahora disponibles con carácter general (GA)

- Los conectores de datos de Google Cloud Platform ahora están disponibles con carácter general (GA)

- Microsoft Sentinel ya está generalmente disponible (GA) en Azure Centro de Israel

Asignación de esquema agregada a la experiencia de migración de SIEM

Desde que la experiencia de migración de SIEM estuvo disponible de forma generalizada en mayo de 2024, se han realizado mejoras constantes para ayudar a migrar su supervisión de seguridad desde Splunk. Las siguientes características nuevas permiten a los clientes proporcionar más detalles contextuales sobre su entorno de Splunk y su uso en el motor de traducción de migración SIEM de Microsoft Sentinel:

- Asignación de esquemas

- Compatibilidad con macros de Splunk en la traducción

- Compatibilidad con las búsquedas de Splunk en la traducción

Para más información sobre estas actualizaciones, consulte Experiencia de migración de SIEM.

Para obtener más información sobre la experiencia de migración de SIEM, consulte los siguientes artículos:

- Conviértase en un experto de Microsoft Sentinel: sección de migración

- Actualización de migración de SIEM: blog de Microsoft Sentinel

Widgets de enriquecimiento de terceros que se retirarán en febrero de 2025

Efectivo inmediatamente, ya no puede habilitar la característica para crear widgets de enriquecimiento que recuperen datos de orígenes de datos externos y de terceros. Estos widgets se muestran en las páginas de entidades de Microsoft Sentinel y en otras ubicaciones donde se presenta la información de la entidad. Este cambio se produce porque ya no se puede crear el almacén de claves de Azure necesario para acceder a estos orígenes de datos externos.

Si ya usa widgets de enriquecimiento de terceros, es decir, si este almacén de claves ya existe, todavía puede configurar y usar widgets que no estaba usando antes, aunque no se recomienda hacerlo.

A partir de Febrero de 2025, los widgets de enriquecimiento existentes que recuperen datos de orígenes de terceros dejarán de mostrarse, en páginas de entidad o en cualquier otro lugar.

Si su organización usa widgets de enriquecimiento de terceros, se recomienda deshabilitarlos de antemano mediante la eliminación del almacén de claves que creó para este propósito desde su grupo de recursos. El nombre del almacén de claves comienza por "widgets".

Los widgets de enriquecimiento basados en orígenes de datos propios no se ven afectados por este cambio y seguirán funcionando como antes. Los "orígenes de datos de primera entidad" incluyen los datos que ya se han ingerido en Microsoft Sentinel desde orígenes externos (es decir, cualquier cosa de las tablas del área de trabajo de Log Analytics) e Inteligencia sobre amenazas de Microsoft Defender.

Planes de compra anticipada disponibles actualmente para Microsoft Sentinel

Los planes de compra anticipada son un tipo de reserva de Azure. Al comprar un plan de compra anticipada, obtendrá unidades de confirmación (CU) en niveles con descuento para un producto concreto. Las unidades de confirmación (SCU) de Microsoft Sentinel se aplican a los costos elegibles en el área de trabajo. Cuando tenga costos predecibles, la elección del plan de compra anticipada adecuado ahorra dinero.

Para obtener información, consulte Optimización de costos con un plan de compra anticipada.

Importación y exportación de reglas de automatización ahora disponibles con carácter general (GA)

La capacidad de exportar reglas de automatización a plantillas de Azure Resource Manager (ARM) en formato JSON y importarlas desde plantillas de ARM ahora está disponible con carácter general después de un breve período de versión preliminar.

Obtenga más información sobre la exportación e importación de reglas de automatización.

Los conectores de datos de Google Cloud Platform ahora están disponibles con carácter general (GA)

Los conectores de datos de Google Cloud Platform (GCP) de Microsoft Sentinel, basados en nuestra Plataforma de conectores sin código (CCP) ya están disponibles con carácter general. Con estos conectores, puede ingerir registros del entorno de GCP mediante la funcionalidad Pub/Sub de GCP:

El Conector Google Cloud Platform (GCP) Pub/Sub Audit Logs recopila pistas de auditoría de acceso a los recursos de GCP. Los analistas pueden supervisar estos registros para realizar un seguimiento de los intentos de acceso a los recursos y detectar posibles amenazas en el entorno de GCP.

El Conector del Centro de comandos de seguridad de Google Cloud Platform (GCP) recopila conclusiones de Google Security Command Center, una sólida plataforma de administración de riesgos y seguridad para Google Cloud. Los analistas pueden ver estos hallazgos para obtener información sobre la posición de seguridad de la organización, incluido el inventario y la detección de activos, las detecciones de vulnerabilidades y amenazas, y la mitigación y corrección de riesgos.

Para obtener más información sobre estos conectores, consulte Ingesta de datos de registro de Google Cloud Platform en Microsoft Sentinel.

Microsoft Sentinel ya está generalmente disponible (GA) en Azure Centro de Israel

Microsoft Sentinel ya está disponible en la región de Azure Centro de Israel, con el mismo conjunto de características que todas las demás regiones comerciales de Azure.

Para obtener más información, consulte la compatibilidad con características de Microsoft Sentinel para nubes comerciales y otras nubes de Azure y disponibilidad geográfica y residencia de datos en Microsoft Sentinel.

Agosto de 2024

- Retirada del agente de Log Analytics

- Reglas de automatización de exportación e importación (versión preliminar)

- Compatibilidad de Microsoft Sentinel con la administración multiinquilino de Microsoft Defender (versión preliminar)

- Conector de datos de inteligencia sobre amenazas de Microsoft Defender Premium (versión preliminar)

- Conectores unificados basados en AMA para la ingesta de Syslog

- Mejor visibilidad de los eventos de seguridad de Windows

- Nuevo plan de retención de registros auxiliares (versión preliminar)

- Creación de reglas de resumen para grandes conjuntos de datos (versión preliminar)

Retirada del agente de Log Analytics

El agente de Log Analytics (MMA/OMS) se ha retirado el 31 de agosto de 2024.

La recopilación de registros de muchos dispositivos y dispositivos ahora es compatible con el formato de evento común (CEF) a través de AMA, Syslog a través de AMA o registros personalizados a través del conector de datos AMA en Microsoft Sentinel. Si ha usado el agente de Log Analytics en la implementación de Microsoft Sentinel, se recomienda completar la migración al agente de Azure Monitor (AMA).

Para más información, vea:

- Búsqueda del conector de datos de Microsoft Sentinel

- Migración al agente de Azure Monitor desde el agente de Log Analytics

- Migración de AMA para Microsoft Sentinel

- Blogs:

Reglas de automatización de exportación e importación (Vista previa)

Administre las reglas de automatización de Microsoft Sentinel como código. Ahora puede exportar las reglas de automatización a los archivos de plantilla de Azure Resource Manager (ARM) e importar reglas de estos archivos, como parte del programa para administrar y controlar las implementaciones de Microsoft Sentinel como código. La acción de exportación creará un archivo JSON en la ubicación de descargas del explorador, que puede cambiar el nombre, mover y, de lo contrario, controlar como cualquier otro archivo.

El archivo JSON exportado es independiente del área de trabajo, por lo que se puede importar a otras áreas de trabajo e incluso a otros inquilinos. Como código, también se puede controlar, actualizar e implementar en un marco de CI/CD administrado.

El archivo incluye todos los parámetros definidos en la regla de automatización. Las reglas de cualquier tipo de desencadenador se pueden exportar a un archivo JSON.

Obtenga más información sobre la exportación e importación de reglas de automatización.

Compatibilidad de Microsoft Sentinel con la administración multiinquilino de Microsoft Defender (versión preliminar)

Si ha incorporado Microsoft Sentinel a la plataforma de operaciones de seguridad unificada de Microsoft, los datos de Microsoft Sentinel ahora están disponibles con los datos de XDR de Defender en la administración multiinquilino de Microsoft Defender. Actualmente, solo se admite un área de trabajo de Microsoft Sentinel por inquilino en la plataforma de operaciones de seguridad unificada de Microsoft. Por lo tanto, la administración multiinquilino de Microsoft Defender muestra los datos de administración de eventos e información de seguridad (SIEM) de un área de trabajo de Microsoft Sentinel por inquilino. Para obtener más información, consulte Administración multiinquilino de Microsoft Defender y Microsoft Sentinel en el portal de Microsoft Defender.

Conector de datos de inteligencia sobre amenazas de Microsoft Defender Premium (versión preliminar)

Su licencia Premium para inteligencia sobre amenazas de Microsoft Defender (MDTI) ahora desbloquea la capacidad de ingerir todos los indicadores Premium directamente en el área de trabajo. El conector de datos de MDTI Premium agrega más a las funcionalidades de búsqueda e investigación dentro de Microsoft Sentinel.

Para más información, consulte Inteligencia sobre amenazas.

Conectores unificados basados en AMA para la ingesta de Syslog

Con la retirada inminente del agente de Log Analytics, Microsoft Sentinel ha consolidado la recopilación y la ingesta de mensajes de registro de Syslog, CEF y de formato personalizado en tres conectores de datos de varios propósitos basados en el agente de Azure Monitor (AMA):

- Syslog a través de AMA, para cualquier dispositivo cuyos registros se ingieren en la tabla Syslog de Log Analytics.

- Formato de evento común (CEF) a través de AMA, para cualquier dispositivo cuyos registros se ingieren en la tabla CommonSecurityLog de Log Analytics.

- Nuevo Registros personalizados a través de AMA (versión preliminar)para cualquiera de los 15 tipos de dispositivos, o cualquier dispositivo no incluido en la lista, cuyos registros se ingieren en tablas personalizadas con nombres que terminan en _CL en Log Analytics.

Estos conectores sustituyen a casi todos los conectores existentes para tipos de dispositivos y aparatos individuales que existían hasta ahora, que se basaban en el agente de Log Analytics heredado (también conocido como MMA u OMS) o en el agente de Azure Monitor actual. Las soluciones proporcionadas en el centro de contenidos para todos estos dispositivos y aparatos incluyen ahora cualquiera de estos tres conectores que sea adecuado para la solución.* Los conectores reemplazados se marcan ahora como "En desuso" en la galería de conectores de datos.

Los gráficos de ingesta de datos que antes se encontraban en la página de conectores de cada dispositivo ahora se pueden encontrar en los libros específicos de cada dispositivo empaquetados con la solución de cada dispositivo.

* Al instalar la solución para cualquiera de estas aplicaciones, dispositivos o aparatos, para asegurarse de que está instalado el conector de datos adjunto, debe seleccionar Instalar con dependencias en la página de la solución y, a continuación, marcar el conector de datos en la siguiente página.

Para conocer los procedimientos actualizados para instalar estas soluciones, consulte los siguientes artículos:

- CEF a través del conector de datos AMA: configure un dispositivo específico para la ingesta de datos de Microsoft Sentinel

- Syslog a través del conector de datos AMA: configure un dispositivo específico para la ingesta de datos de Microsoft Sentinel

- Registros personalizados a través del conector de datos AMA: configuración de la ingesta de datos en Microsoft Sentinel desde aplicaciones específicas

Mejor visibilidad de los eventos de seguridad de Windows

Hemos mejorado el esquema de la tabla SecurityEvent que hospeda eventos de seguridad de Windows y hemos agregado nuevas columnas para garantizar la compatibilidad con el Agente de Azure Monitor (AMA) para Windows (versión 1.28.2). Estas mejoras están diseñadas para aumentar la visibilidad y la transparencia de los eventos recopilados de Windows. Si no está interesado en recibir datos en estos campos, puede aplicar una transformación en tiempo de ingesta (por ejemplo, "project-away") para quitarlos.

Nuevo plan de retención de registros auxiliares (versión preliminar)

El nuevo plan de retención de registros auxiliares para tablas de Log Analytics permite ingerir grandes cantidades de registros de gran volumen con un valor complementario para la seguridad a un costo mucho menor. Los registros auxiliares están disponibles con retención interactiva durante 30 días, en los que puede ejecutar consultas simples y de tabla única en ellos, como resumir y agregar los datos. Después de ese período de 30 días, los datos de registro auxiliares van a la retención a largo plazo, que puede definir durante un máximo de 12 años, a un costo ultra bajo. Este plan también le permite ejecutar trabajos de búsqueda en los datos de retención a largo plazo, extrayendo solo los registros que desea usar para una nueva tabla que puede tratar como una tabla normal de Log Analytics, con funcionalidades de consulta completas.

Para más información sobre los registros auxiliares y compararlos con los registros de Analytics, consulte Planes de retención de registros en Microsoft Sentinel.

Para obtener información más detallada sobre los diferentes planes de administración de registros, consulte Planes de tabla en el artículo Introducción a los registros de Azure Monitor de la documentación de Azure Monitor.

Creación de reglas de resumen en Microsoft Sentinel para grandes conjuntos de datos (versión preliminar)

Microsoft Sentinel ofrece ahora la capacidad de crear resúmenes dinámicos mediante las reglas de resumen de Azure Monitor, que agregan grandes conjuntos de datos en segundo plano para lograr una experiencia más fluida de las operaciones de seguridad en todos los niveles de registro.

- Acceda a los resultados de las reglas de resumen mediante el Lenguaje de consulta Kusto (KQL) en las actividades de detección, investigación, búsqueda y creación de informes.

- Ejecute consultas de alto rendimiento en Lenguaje de consulta Kusto (KQL) en los datos resumidos.

- Use los resultados de reglas de resumen durante períodos más largos en las investigaciones, la búsqueda y las actividades de cumplimiento.

Para obtener más información, consulte Agregar datos de Microsoft Sentinel con reglas de resumen.