Migración a Microsoft Sentinel con la experiencia de migración de SIEM

Migre SIEM a Microsoft Sentinel para todos los casos de uso de supervisión de seguridad. La asistencia automatizada de la experiencia de migración de SIEM simplifica la migración.

Estas características se incluyen actualmente en la experiencia de migración de SIEM:

Splunk

- La experiencia se centra en la migración de la supervisión de seguridad de Splunk a Microsoft Sentinel y en la asignación de reglas de análisis integradas (OOTB) siempre que sea posible.

- La experiencia admite la migración de detecciones de Splunk a reglas de análisis de Microsoft Sentinel, incluida la asignación de orígenes de datos y búsquedas de Splunk.

Requisitos previos

Necesita lo siguiente en SIEM de origen:

Splunk

- La experiencia de migración es compatible con las versiones Splunk Enterprise y Splunk Cloud.

- Se requiere un rol de administrador de Splunk para exportar todas las alertas de Splunk. Para obtener más información, consulte Acceso de usuario basado en rol de Splunk.

- Exporte los datos históricos de Splunk a las tablas pertinentes del área de trabajo de Log Analytics. Para obtener más información, consulte Exportación de datos históricos de Splunk.

Necesita lo siguiente en el destino, Microsoft Sentinel:

La experiencia de migración de SIEM implementa reglas de análisis. Esta funcionalidad requiere el rol de Colaborador de Microsoft Sentinel. Para más información, consulte Permisos de Microsoft Sentinel.

Ingerir en Microsoft Sentinel datos de seguridad usados anteriormente en la instancia de SIEM de origen. Antes de traducir y habilitar una regla de análisis, el origen de datos de la regla debe estar presente en el área de trabajo de Log Analytics. Instale y habilite conectores de datos integrados en el centro de contenido para que coincidan con el estado de supervisión de seguridad de la instancia de SIEM de origen. Si no existe ningún conector de datos, cree una canalización de ingesta personalizada.

Vea los siguientes artículos para más información:

Cree listas de seguimiento de Microsoft Sentinel a partir de las búsquedas de Splunk para que los campos usados se asignen a las reglas de análisis traducidas.

Traducción de reglas de detección de Splunk

En el núcleo de las reglas de detección de Splunk se encuentra el lenguaje de procesamiento de búsqueda (SPL). La experiencia de migración de SIEM traduce sistemáticamente SPL al lenguaje de consulta Kusto (KQL) para cada regla de Splunk. Revise detenidamente las traducciones y realice ajustes para garantizar que las reglas migradas funcionen según lo previsto en el área de trabajo de Microsoft Sentinel. Para obtener más información sobre los conceptos importantes en la traducción de reglas de detección, consulte Migración de reglas de detección de Splunk.

Capacidades actuales:

- Asigne las detecciones de Splunk a las reglas de análisis integradas de Microsoft Sentinel.

- Traduzca consultas sencillas con un único origen de datos.

- Traducciones automáticas de SPL a KQL para las asignaciones enumeradas en el artículo, Splunk a la hoja de características clave de Kusto.

- La asignación de esquemas (versión preliminar) crea vínculos lógicos para las reglas traducidas mediante la asignación de orígenes de datos de Splunk a tablas de Microsoft Sentinel, y de búsquedas de Splunk a listas de seguimiento.

- La revisión de consultas traducidas proporciona comentarios de errores con la funcionalidad de edición para ahorrar tiempo en el proceso de traducción de reglas de detección.

- Estado de traducción que indica el grado de traducción de la sintaxis SPL a KQL a nivel gramatical.

- Soporte para la traducción de macros de Splunk usando la definición de macros de reemplazo insertada dentro de las consultas SPL.

- Compatibilidad de traducción del Modelo de información común (CIM) de Splunk con el Modelo avanzado de información de seguridad (ASIM) de Microsoft Sentinel.

- Resumen descargable previo y posterior a la migración.

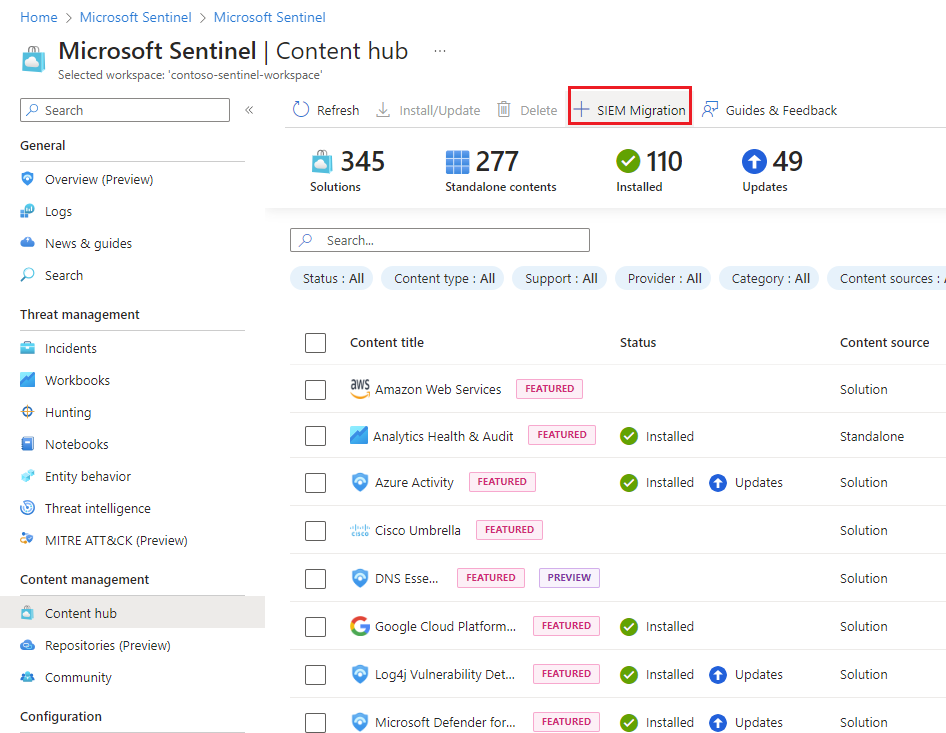

Inicio de la experiencia de migración de SIEM

Encuentre la experiencia de migración de SIEM en Microsoft Sentinel desde Azure Portal o el portal de Defender, en Gestión de contenidos>Centro de contenido.

Seleccione Migración de SIEM.

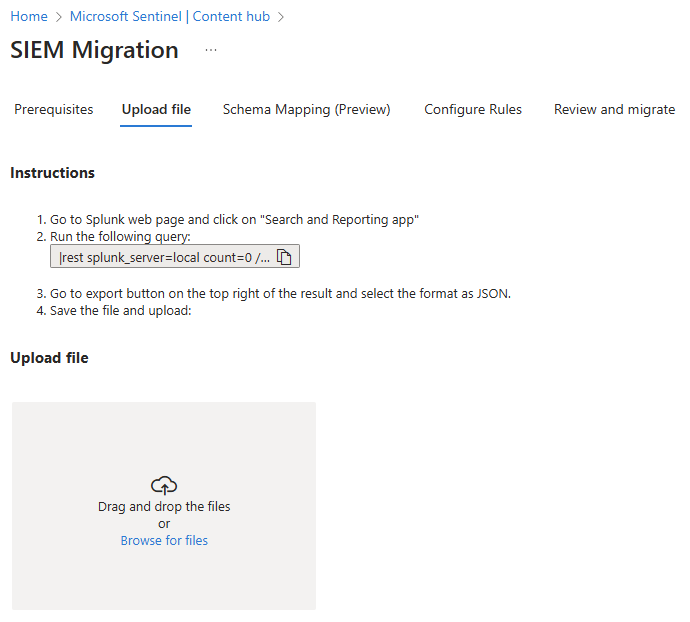

Carga de detecciones de Splunk

En Splunk Web, seleccione Búsqueda e informes en el panel Aplicaciones.

Ejecute la siguiente consulta:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Seleccione el botón para exportar y elija JSON como formato.

Guarde el archivo.

Cargue el archivo JSON de Splunk exportado.

Nota:

La exportación de Splunk debe ser un archivo JSON válido y el tamaño de carga está limitado a 50 MB.

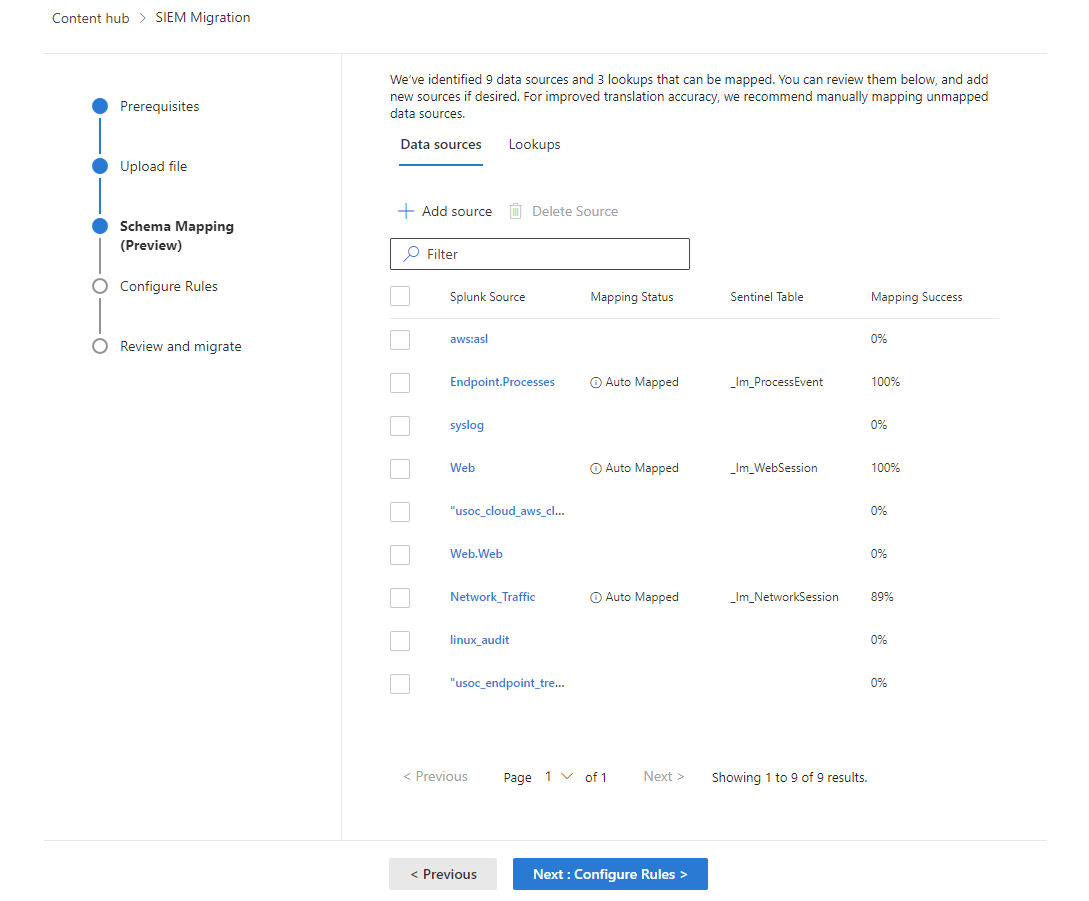

Asignación de esquemas

Use la asignación de esquemas para definir con precisión cómo se asignan los tipos de datos y los campos de la lógica de reglas de análisis en función de los orígenes extraídos de las consultas SPL a las tablas de Microsoft Sentinel.

Orígenes de datos

Los orígenes conocidos, como los esquemas CIM de Splunk y los modelos de datos, se asignan automáticamente a esquemas ASIM cuando corresponda. Otros orígenes usados en la detección de Splunk deben asignarse manualmente a las tablas de Microsoft Sentinel o Log Analytics. Los esquemas de asignación son jerárquicos, por lo que los orígenes de Splunk asignan 1:1 con las tablas de Microsoft Sentinel y los campos de esos orígenes.

Una vez completada la asignación de esquemas, las actualizaciones manuales se reflejan en el Estado de asignación como "Asignado manualmente". Los cambios se tienen en cuenta en el siguiente paso, cuando se traducen las reglas. La asignación se guarda por área de trabajo, por lo que no es necesario repetirla.

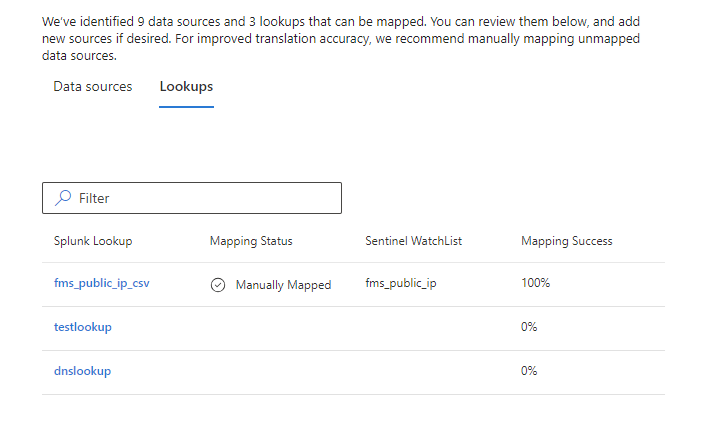

Búsquedas

Las búsquedas de Splunk se comparan con las listas de seguimiento de Microsoft Sentinel, que son listas de combinaciones de valores de campo mantenidos para correlacionar con los eventos del entorno de Microsoft Sentinel. Dado que las búsquedas de Splunk se definen y están disponibles fuera de los límites de las consultas SPL, la lista de seguimiento equivalente de Microsoft Sentinel debe crearse como requisito previo. A continuación, la asignación de esquemas toma las búsquedas identificadas automáticamente desde las consultas de Splunk cargadas y las asigna a las listas de seguimiento de Sentinel.

Para obtener más información, consulte Creación de una lista de seguimiento.

Las consultas SPL hacen referencia a búsquedas con las palabras clave lookup, inputlookup y outputlookup. La operación outputlookup escribe datos en una búsqueda y no se admite en la traducción. El motor de traducción de migración de SIEM usa la función _GetWatchlist() de KQL para asignarla a la lista de seguimiento de Sentinel correcta junto con otras funciones de KQL para completar la lógica de la regla.

Cuando una búsqueda de Splunk no tiene asignada una lista de seguimiento correspondiente, el motor de traducción mantiene el mismo nombre para la lista de seguimiento y sus campos que la búsqueda y los campos de Splunk.

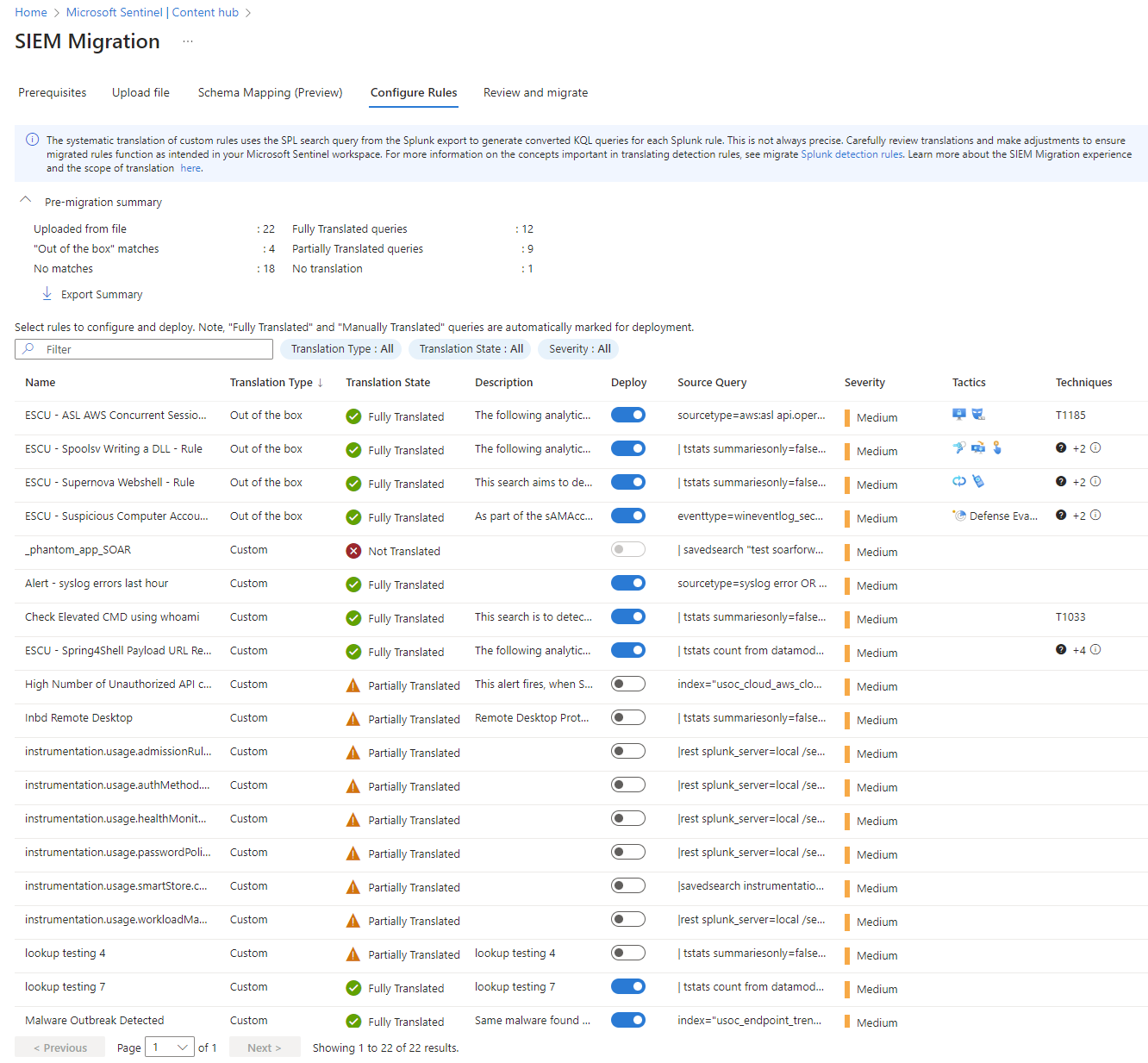

Configuración de reglas

Seleccione Configurar reglas.

Revise el análisis de la exportación de Splunk.

- Nombre es el nombre original de la regla de detección de Splunk.

- Tipo de traducción indica si una regla de análisis integrada de Sentinel coincide con la lógica de detección de Splunk.

-

Estado de traducción proporciona comentarios sobre cómo se ha traducido completamente la sintaxis de una detección de Splunk a KQL. El estado de traducción no prueba la regla ni comprueba el origen de datos.

- Traducidas totalmente: las consultas de esta regla fueron completamente traducidas a KQL pero la lógica de la regla y el origen de datos no fueron validados.

- Traducidas parcialmente: las consultas de esta regla no fueron traducidas completamente a KQL.

- No traducidas: indica un error en la traducción.

- Traducidas manualmente: este estado se establece cuando se edita y guarda cualquier regla.

Resalte una regla para resolver la traducción y seleccione Editar. Cuando esté satisfecho con los resultados, seleccione Guardar cambios.

Active el botón de alternancia Implementar para las reglas de análisis que desee implementar.

Una vez completada la revisión, seleccione Revisar y migrar.

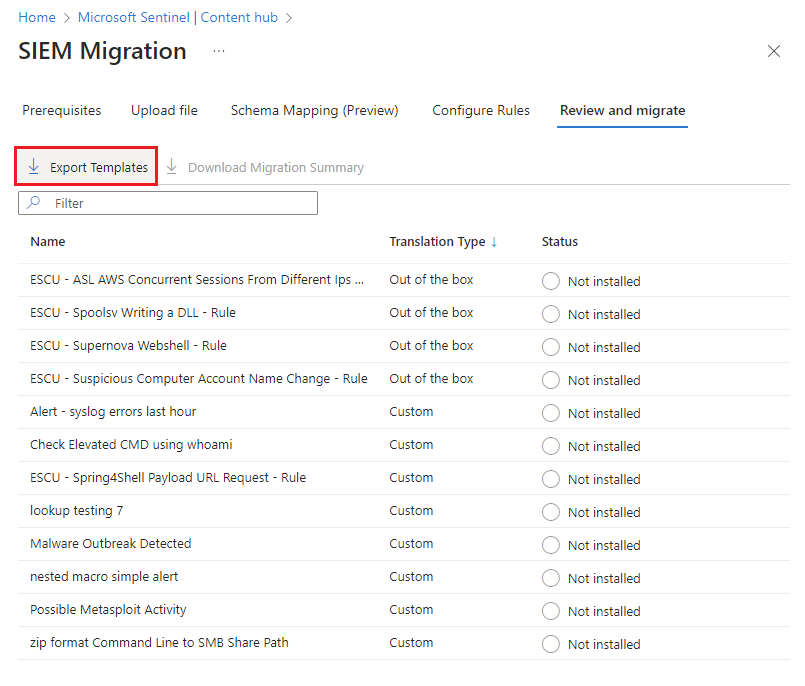

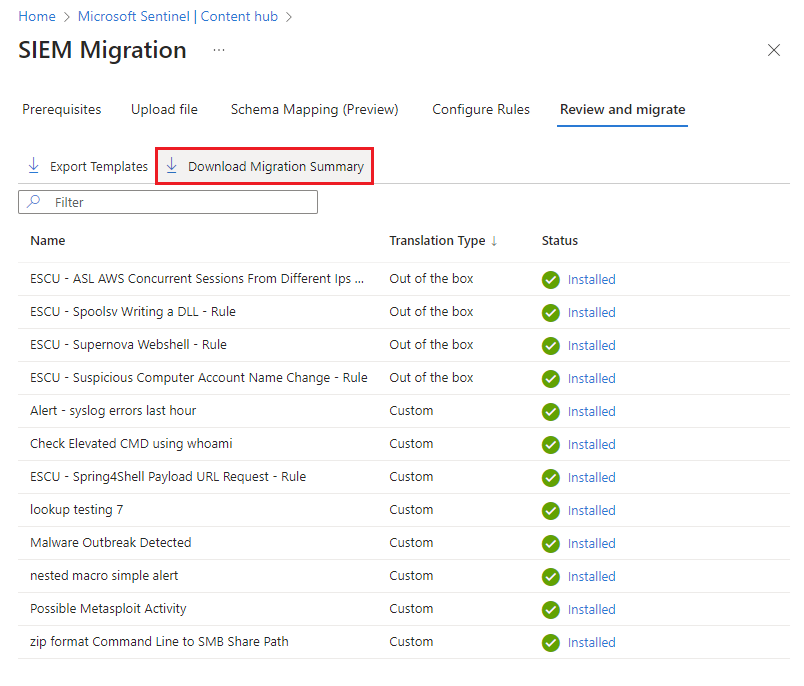

Implementación de las reglas de análisis

Seleccione Implementar.

Tipo de traducción Recurso implementado De serie Se instalan las soluciones correspondientes del centro de contenido que contienen las plantillas de reglas de análisis coincidentes. Las reglas coincidentes se implementan como reglas de análisis activas en estado deshabilitado.

Para obtener más información, consulte Administración de plantillas de reglas de análisis.Personalizado Las reglas se implementan como reglas de análisis activas en estado deshabilitado. (Opcional) Seleccione Exportar plantillaspara descargar todas las reglas traducidas como plantillas ARM para usarlas en sus procesos de CI/CD o de implementación personalizada.

Antes de salir de la experiencia de migración de SIEM, seleccione Descargar resumen de la migración para mantener un resumen de la implementación de Analytics.

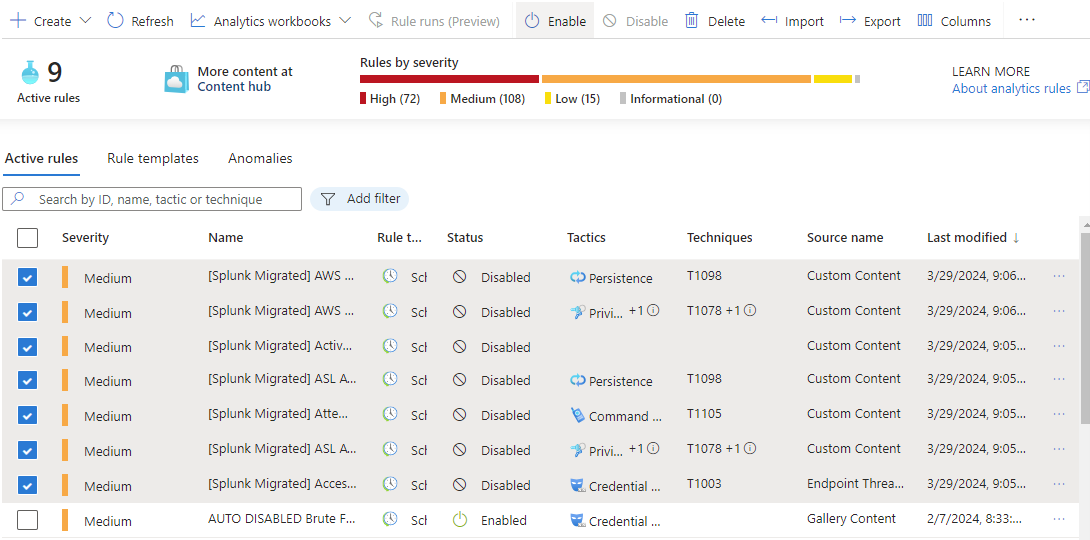

Validación y habilitación de reglas

Vea las propiedades de las reglas implementadas de Análisis de Microsoft Sentinel.

- Todas las reglas migradas se implementan con el prefijo [Migrado por Splunk].

- Todas las reglas migradas se establecen en deshabilitadas.

- Las siguientes propiedades se conservan tras la exportación de Splunk siempre que sea posible:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Habilite las reglas después de haberlas revisado y comprobado.

Contenido relacionado

En este artículo, ha aprendido a usar la experiencia de migración de SIEM.

Para obtener más información sobre la experiencia de migración de SIEM, consulte los siguientes artículos: