Descripción de la inteligencia sobre amenazas en Microsoft Azure Sentinel

Microsoft Sentinel es una solución de administración de eventos e información de seguridad (SIEM) nativa en la nube con la capacidad de ingerir, mantener y administrar la inteligencia sobre amenazas a partir de numerosos orígenes.

Importante

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Presentación de la inteligencia sobre amenazas

La inteligencia sobre ciberamenazas (CTI) es información que describe posibles amenazas o amenazas existentes a sistemas y usuarios. Esta inteligencia adopta muchas formas, como informes escritos en los que se detallan las motivaciones, la infraestructura y las técnicas de un determinado actor de amenazas. También puede tratarse de observaciones específicas de direcciones IP, dominios, hashes de archivos y otros artefactos asociados a ciberamenazas conocidas.

Las organizaciones usan CTI para proporcionar contexto esencial a actividades inusuales para que el personal de seguridad pueda tomar medidas rápidamente para proteger a sus usuarios y recursos. Puede obtener CTI desde muchos lugares, como:

- Fuentes de distribución de datos de código abierto

- Comunidades de uso compartido de inteligencia sobre amenazas

- Fuentes de inteligencia comercial

- La inteligencia local recopilada en el curso de las investigaciones de seguridad dentro de una organización.

En el caso de las soluciones SIEM como Microsoft Sentinel, las formas más comunes de CTI son indicadores de amenazas, que también se conocen como indicadores de riesgo (IOC) o indicadores de ataque. Los indicadores de amenazas son datos que asocian artefactos observados como direcciones URL, códigos hash de archivo o direcciones IP con actividad de amenazas conocida como suplantación de identidad (phishing), redes de robots (botnet) o malware. Esta forma de inteligencia sobre amenazas se denomina a menudo inteligencia táctica sobre amenazas. Se aplica a productos de seguridad y automatización a gran escala para proteger y detectar posibles amenazas a una organización.

Otra faceta de la inteligencia sobre amenazas representa a los actores de amenazas, sus técnicas, tácticas y procedimientos (TTP), su infraestructura y las identidades de sus víctimas. Microsoft Sentinel admite la administración de estas facetas junto con los indicadores de peligro (IOC), expresados mediante el estándar de código abierto para el intercambio de CTI conocido como expresión de información sobre amenazas estructurada (STIX). La inteligencia sobre amenazas expresada como objetos de STIX mejora la interoperabilidad y permite a las organizaciones buscar de forma más eficaz. Use los objetos de STIX de la inteligencia sobre amenazas en Microsoft Sentinel para detectar actividades malintencionadas en el entorno y proporcionar el contexto completo de un ataque para tomar decisiones de respuesta.

En la tabla siguiente se indican las actividades necesarias para sacar el máximo partido a la integración de la inteligencia sobre amenazas en Microsoft Sentinel:

| Acción | Descripción |

|---|---|

| Almacenar inteligencia sobre amenazas en el área de trabajo de Microsoft Sentinel |

|

| Administrar inteligencia sobre amenazas |

|

| Usar inteligencia sobre amenazas |

|

La inteligencia sobre amenazas también proporciona un contexto útil dentro de otras experiencias de Microsoft Sentinel, como los cuadernos. Para más información, consulte Introducción a los cuadernos y MSTICPY.

Nota:

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de Estados Unidos, consulte las tablas de Microsoft Sentinel en Disponibilidad de características en la nube para clientes de la Administración Pública de Estados Unidos.

Importación y conexión de la inteligencia sobre amenazas

La mayor parte de la inteligencia sobre amenazas se importa mediante conectores de datos o una API. Configure reglas de ingesta para reducir el ruido y asegurarse de que las fuentes de inteligencia están optimizadas. Estas son las soluciones disponibles para Microsoft Sentinel.

- El conector de datos de Inteligencia contra amenazas de Microsoft Defender para ingerir la inteligencia sobre amenazas de Microsoft

- Inteligencia sobre amenazas: TAXII: conector de datos para fuentes STIX/TAXII estándar del sector

- API de carga de inteligencia sobre amenazas para fuentes de TI integradas y mantenidas mediante una API REST para su conexión (no requiere un conector de datos)

- El conector de datos de la plataforma de inteligencia sobre amenazas también conecta las fuentes de TI mediante una API REST heredada, pero está en desuso

Use estas soluciones en cualquier combinación, dependiendo de dónde obtenga su organización la inteligencia sobre amenazas. Todos estos conectores de datos están disponibles en el Centro de contenido como parte de la solución de inteligencia sobre amenazas. Para obtener más información sobre esta solución, consulte la entrada Inteligencia sobre amenazas de Azure Marketplace.

Además, consulte este catálogo de integraciones de la inteligencia sobre amenazas que están disponibles con Microsoft Sentinel.

Incorporación de inteligencia sobre amenazas a Microsoft Sentinel con el conector de datos de Inteligencia sobre amenazas de Defender

Incorpore IOC públicos, de código abierto y de alta fidelidad generados por la Inteligencia sobre amenazas de Defender en el área de trabajo de Microsoft Sentinel con los conectores de datos de Inteligencia sobre amenazas de Defender. Con una configuración sencilla con un solo clic, use la inteligencia sobre amenazas de los conectores de datos estándar y premium de Inteligencia sobre amenazas de Defender para supervisar, alertar y buscar.

Hay dos versiones del conector de datos, estándar y premium. También hay una regla de análisis de amenazas de Inteligencia sobre amenazas de Defender disponible gratuitamente que proporciona un ejemplo de lo que proporciona el conector de datos de Inteligencia sobre amenazas de Defender premium. Sin embargo, con el análisis coincidente, solo los indicadores que coinciden con la regla se ingieren en el entorno.

El conector de datos premium de Inteligencia sobre amenazas de Defender ingiere inteligencia de código abierto enriquecida por Microsoft y las IOC mantenidas por Microsoft. Estas características premium permiten el análisis de más orígenes de datos con mayor flexibilidad y comprensión de esa inteligencia sobre amenazas. Esta es una tabla que muestra qué esperar al conceder una licencia y habilitar la versión premium.

| Gratis | Premium |

|---|---|

| IOC públicos | |

| Inteligencia de código abierto (OSINT) | |

| IOC de Microsoft | |

| OSINT enriquecido por Microsoft |

Vea los siguientes artículos para más información:

- Para aprender a obtener una licencia premium y explorar todas las diferencias entre las versiones estándar y premium, consulte Explorar las licencias de Inteligencia contra amenazas de Defender.

- Para obtener más información sobre la experiencia gratuita de Inteligencia sobre amenazas de Defender, consulte Introducción a la experiencia gratuita de Inteligencia sobre amenazas de Defender para Microsoft Defender XDR.

- Para obtener información sobre cómo habilitar la Inteligencia sobre amenazas de Defender y los conectores de datos premium de Inteligencia sobre amenazas de Defender, consulte Habilitación del conector de datos de Inteligencia sobre amenazas de Defender.

- Para obtener información sobre el análisis de coincidencias, vea Uso del análisis de coincidencias para detectar amenazas.

Agregar la inteligencia sobre amenazas en Microsoft Sentinel con la API de carga

Muchas organizaciones usan soluciones de plataforma de inteligencia sobre amenazas (TIP) para agregar fuentes de indicadores de amenazas de diversos orígenes. Desde la fuente agregada, los datos son mantenidos para aplicarse a soluciones de seguridad como dispositivos de red, soluciones EDR/XDR o SIEM, como Microsoft Sentinel. La API de carga le permite usar estas soluciones para importar los objetos STIX de inteligencia sobre amenazas a Microsoft Sentinel.

La nueva API de carga no requiere conectores de datos y ofrece las siguientes mejoras:

- Los campos de indicador de amenazas se basan en el formato estandarizado STIX.

- La aplicación Microsoft Entra requiere el rol Colaborador de Microsoft Sentinel.

- El punto de conexión de solicitud de API está en el ámbito del nivel de área de trabajo. Los permisos necesarios de la aplicación Microsoft Entra permiten una asignación granular a nivel del área de trabajo.

Para obtener más información, consulte Conexión de la plataforma de inteligencia sobre amenazas mediante la API de carga

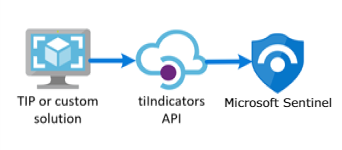

Incorporación de inteligencia sobre amenazas a Microsoft Sentinel con el conector de datos de la plataforma de Inteligencia sobre amenazas

Nota:

Este conector de datos está en proceso de desuso.

Al igual que la API de carga, el conector de datos de la plataforma de Inteligencia sobre amenazas usa una API que permite que la TIP o la solución personalizada envíen inteligencia sobre amenazas a Microsoft Sentinel. Sin embargo, este conector de datos está limitado solo a indicadores y está en proceso de desuso. Se recomienda aprovechar las optimizaciones que la API de carga ofrece.

El conector de datos de la TIP usa la API Microsoft Graph Security tiIndicators que no admite otros objetos de STIX. Se puede usar con cualquier plataforma de inteligencia sobre amenazas personalizada que se comunique con la API de tiIndicators para enviar indicadores a Microsoft Sentinel (y a otras soluciones de seguridad de Microsoft como Defender XDR).

Para más información sobre las soluciones TIP integradas con Microsoft Sentinel, consulte Productos de la plataforma de inteligencia sobre amenazas integrada. Para más información, consulte Conexión de la plataforma de inteligencia sobre amenazas a Microsoft Sentinel.

Incorporación de inteligencia sobre amenazas a Microsoft Sentinel con el conector de datos Inteligencia sobre amenazas: TAXII

El estándar del sector más ampliamente adoptado para la transmisión de la inteligencia sobre amenazas es una combinación del formato de datos STIX y el protocolo TAXII. Si la organización obtiene inteligencia sobre amenazas de soluciones que admiten la versión de STIX/TAXII actual (2.0 o 2.1), use el conector de datos Inteligencia sobre amenazas: TAXII para traer su inteligencia sobre amenazas a Microsoft Sentinel. El conector de datos Inteligencia sobre amenazas: TAXII habilita un cliente de TAXII integrado en Microsoft Sentinel para importar la inteligencia sobre amenazas desde servidores TAXII 2.x.

Para importar inteligencia sobre amenazas con formato STIX a Microsoft Sentinel desde un servidor TAXII:

- Obtenga el identificador de colección y raíz de la API del servidor TAXII.

- Habilitación del conector de datos Inteligencia sobre amenazas: TAXII en Microsoft Sentinel.

Para más información, consulte Conexión de Microsoft Sentinel a fuentes de inteligencia sobre amenazas STIX/TAXII.

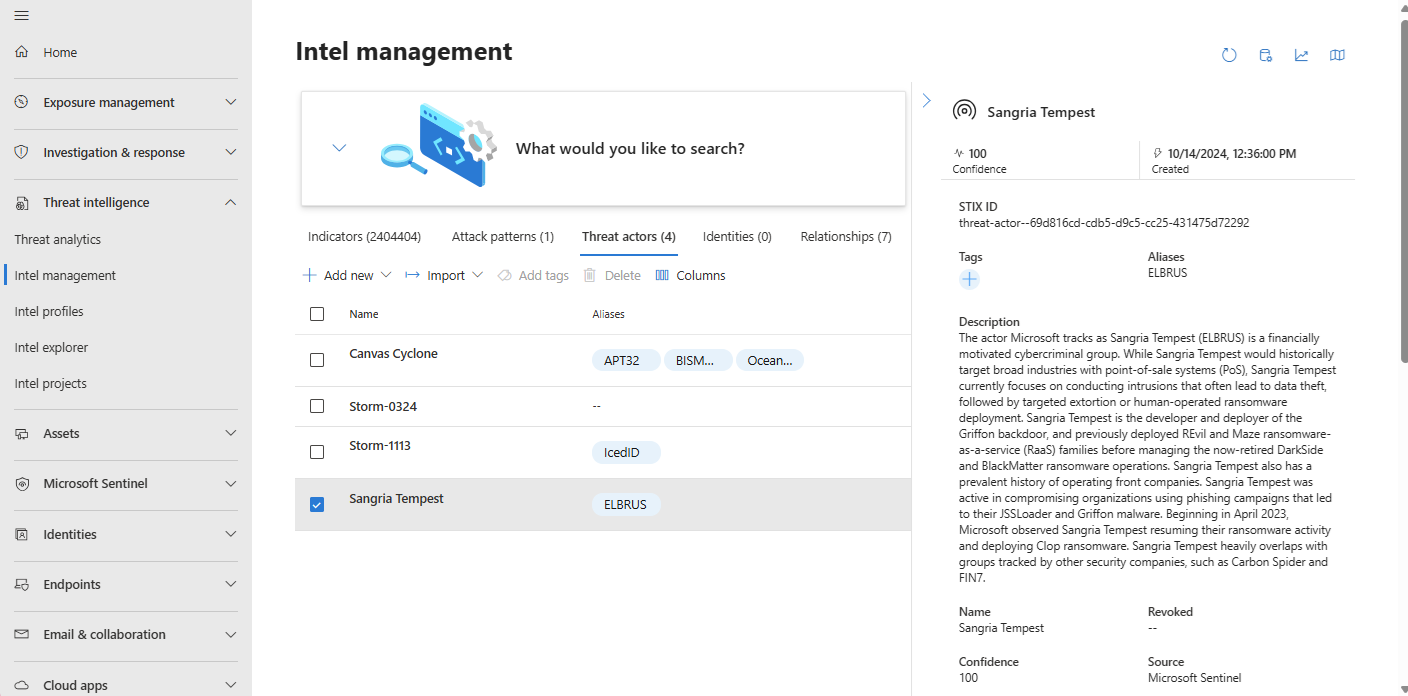

Creación y administración de la inteligencia sobre amenazas

La inteligencia sobre amenazas con tecnología de Microsoft Sentinel se administra junto a Inteligencia contra amenazas de Microsoft Defender (MDTI) y Análisis de amenazas en la plataforma unificada de operaciones de seguridad de Microsoft.

Nota:

Se sigue accediendo a la inteligencia sobre amenazas en Azure Portal desde Microsoft Sentinel>Administración de amenazas>Inteligencia sobre amenazas.

Dos de las tareas de inteligencia sobre amenazas más comunes son la creación de nueva inteligencia sobre amenazas relacionada con las investigaciones de seguridad y la incorporación de etiquetas. La interfaz de administración simplifica el proceso manual de selección de información sobre amenazas individuales con algunas características clave.

- Configure reglas de ingesta para optimizar la información sobre amenazas de los orígenes entrantes.

- Defina las relaciones a medida que crea nuevos objetos de STIX.

- Mantenga la inteligencia sobre amenazas existente con el generador de relaciones.

- Copie metadatos comunes de un objeto de TI nuevo o existente con la característica de duplicación.

- Agregue etiquetas de forma libre a objetos con selección múltiple.

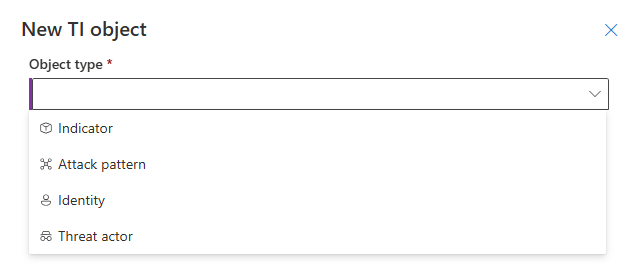

Los siguientes objetos de STIX están disponibles en Microsoft Sentinel:

| Objeto de STIX | Descripción |

|---|---|

| Actor de amenaza | Desde script kiddies a estados internacionales, en los objetos de actor de amenazas se describen motivaciones, sofisticación y niveles de recursos. |

| Patrón de ataque | También conocidos como técnicas, tácticas y procedimientos, en los patrones de ataque se describe un componente específico de un ataque y la fase de MITRE ATT&CK en la que se usa. |

| Indicador |

Domain name, URL, IPv4 address, IPv6 address y File hashesX509 certificates se usan para autenticar la identidad de los dispositivos y servidores para una comunicación segura a través de Internet.

JA3: las huellas digitales son identificadores únicos generados a partir del proceso de protocolo de enlace TLS/SSL. Ayudan a identificar aplicaciones y herramientas específicas que se usan en el tráfico de red, lo que facilita la detección de actividades malintencionadasJA3S: las huellas digitales amplían las funcionalidades de JA3 mediante la inclusión de características específicas del servidor en el proceso de obtención de la huella digital. Esta extensión proporciona una vista más completa del tráfico de red y ayuda a identificar amenazas del lado cliente y del lado servidor.

User agents proporcionan información sobre el software cliente que realiza solicitudes a un servidor, como el explorador o el sistema operativo. Son útiles para identificar y generar perfiles de dispositivos y aplicaciones que acceden a una red. |

| Identidad | Describe las víctimas, organizaciones y otros grupos o individuos junto con los sectores empresariales más estrechamente asociados con ellos. |

| Relación | Los subprocesos que se conectan a la inteligencia sobre amenazas, lo cual ayuda a establecer conexiones entre señales y puntos de datos dispares, se describen con relaciones. |

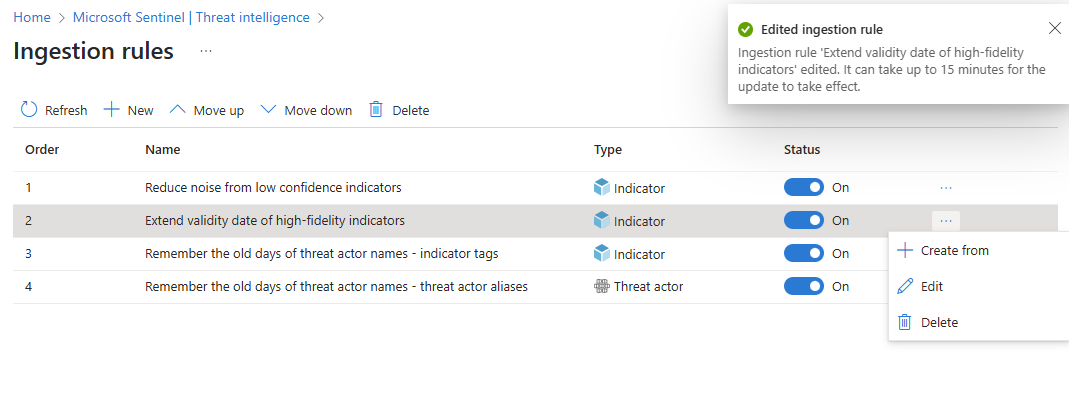

Configurar reglas de ingesta

Optimice las fuentes de inteligencia sobre amenazas filtrando y mejorando los objetos antes de que se entreguen al área de trabajo. Las reglas de ingesta actualizan los atributos o filtran todos los objetos juntos. En la tabla siguiente se enumeran algunos casos de uso:

| Caso de uso de la regla de ingesta | Descripción |

|---|---|

| Reducir el ruido | Filtrar la inteligencia sobre amenazas antigua no actualizada durante 6 meses que también tenga poca confianza. |

| Extender la fecha de validez | Promover IOC de alta fidelidad a partir de orígenes de confianza mediante la extensión de su Valid until en 30 días. |

| Recuerde los viejos tiempos | La nueva taxonomía del actor de amenazas es excelente, pero algunos de los analistas quieren estar seguros de etiquetar los nombres antiguos. |

Tenga en cuenta las siguientes sugerencias para usar reglas de ingesta:

- Todas las reglas se aplican en orden. Cada regla procesará los objetos de inteligencia sobre amenazas que se ingieren hasta que se realice una acción

Delete. Si no se realiza ninguna acción en un objeto, se ingiere desde el origen tal como está. - La acción

Deletesignifica que el objeto de inteligencia sobre amenazas se omite para la ingesta, lo que significa que se quita de la canalización. Las versiones anteriores del objeto ya ingeridas no se ven afectadas. - Las reglas nuevas y editadas pueden tardar hasta 15 minutos en surtir efecto.

Para más información, consulte Trabajar con reglas de ingesta de Inteligencia sobre amenazas.

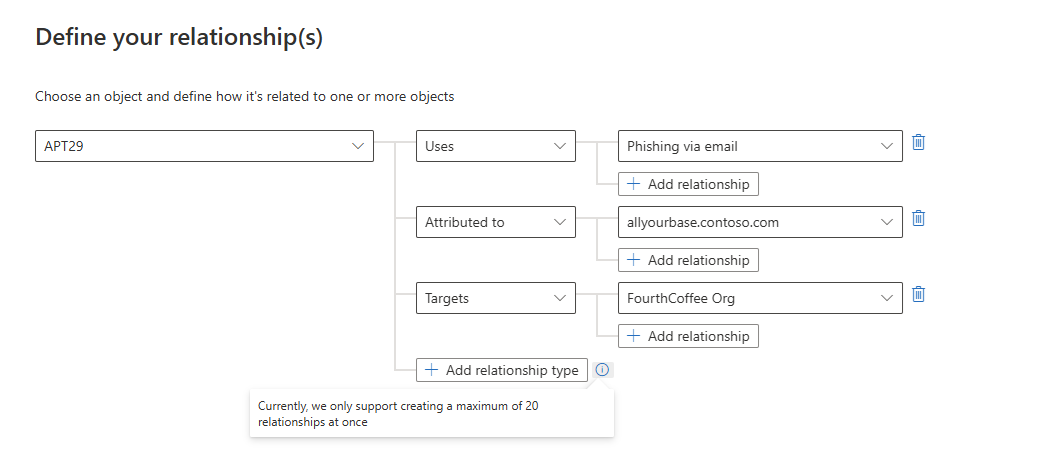

Crear relaciones

Mejore la detección de amenazas y la respuesta a estas mediante el establecimiento de conexiones entre los objetos con el generador de relaciones. En la tabla siguiente se enumeran algunos de sus casos de uso:

| Caso de uso de relaciones | Descripción |

|---|---|

| Conexión de un actor de amenaza a un patrón de ataque | El actor de amenaza APT29usa el patrón de ataque Phishing via Email para obtener acceso inicial. |

| Vinculación de un indicador a un actor de amenaza | Un indicador de dominio allyourbase.contoso.com se atribuye al actor de amenaza APT29. |

| Asociación de una identidad (víctima) con un patrón de ataque | El patrón de ataque Phishing via Emailtiene como objetivo la organización FourthCoffee. |

En la imagen siguiente se muestra cómo el generador de relaciones conecta todos estos casos de uso.

Mantenimiento de la inteligencia sobre amenazas

Configure qué objetos de TI se pueden compartir con las audiencias adecuadas mediante la designación de un nivel de confidencialidad denominado Protocolo de luces de semáforo (TLP).

| Color de TLP | Sensibilidad |

|---|---|

| Blanco | La información se puede compartir libre y públicamente sin restricciones. |

| Verde | La información se puede compartir con compañeros y organizaciones asociadas dentro de la comunidad, pero no públicamente. Está pensado para un público más amplio dentro de la comunidad. |

| Ámbar | La información se puede compartir con miembros de la organización, pero no públicamente. Está pensado para usarse dentro de la organización para proteger la información confidencial. |

| Rojo | La información es altamente confidencial y no debe compartirse fuera del grupo o reunión específicos donde se reveló originalmente. |

Establezca los valores de TLP para los objetos de TI en la interfaz de usuario al crearlos o editarlos. Establecer TLP a través de la API es menos intuitivo y requiere elegir uno de los cuatro GUID del objeto marking-definition. Para obtener más información sobre cómo configurar TLP mediante la API, consulte object_marking_refs en las propiedades comunes de la API de carga.

Otra manera de mantener TI es con etiquetas. El etiquetado de la inteligencia sobre amenazas es una manera rápida de agrupar objetos para que sean más fáciles de encontrar. Normalmente, puede aplicar etiquetas relacionadas con un incidente determinado. Sin embargo, si un objeto representa amenazas de un actor conocido determinado o una campaña de ataque conocida, considere la posibilidad de crear una relación en lugar de una etiqueta. Después de buscar y filtrar la inteligencia sobre amenazas con la que quiere trabajar, etiquételas individualmente o efectúe una selección múltiple y etiquete todas a la vez. Dado que el etiquetado es libre, se recomienda crear convenciones de nomenclatura estándar para las etiquetas de inteligencia sobre amenazas.

Para más información, consulte Uso de la inteligencia sobre amenazas en Microsoft Sentinel.

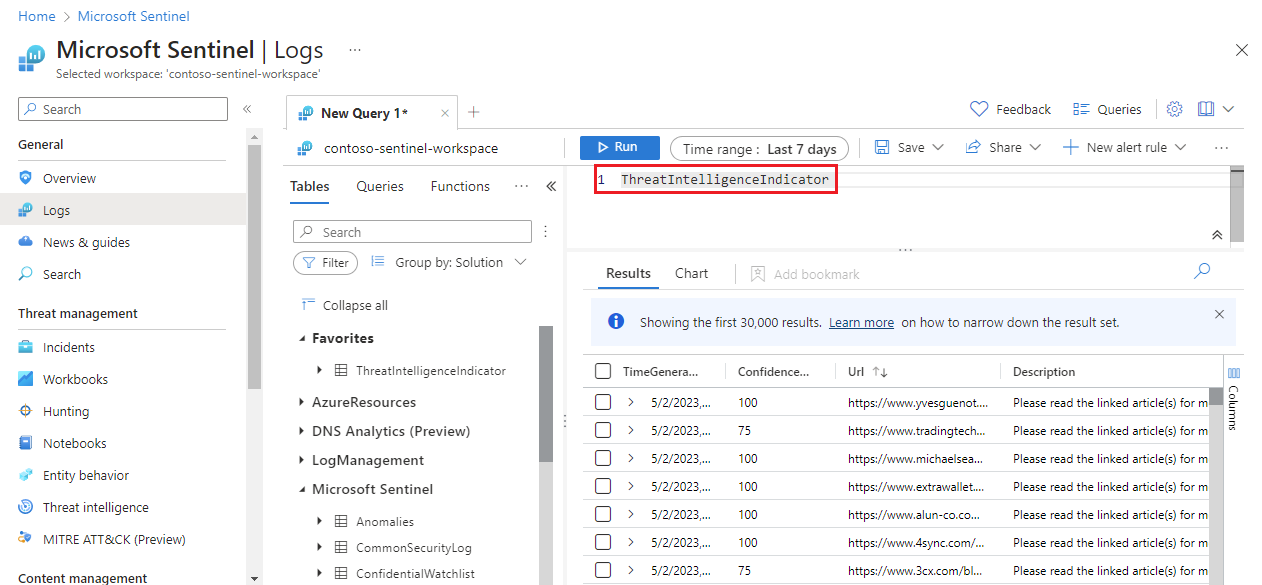

Consulta de la inteligencia sobre amenazas

Consulte su inteligencia sobre amenazas en la interfaz de administración. Use la búsqueda avanzada para ordenar y filtrar los objetos de inteligencia sobre amenazas sin necesidad de escribir una consulta de Log Analytics.

Vea los indicadores almacenados en el área de trabajo de Log Analytics habilitada para Microsoft Sentinel. La tabla ThreatIntelligenceIndicator del esquema de Microsoft Sentinel es donde se almacenan todos los indicadores de amenazas de Microsoft Sentinel. Esta tabla es la base de las consultas de inteligencia sobre amenazas realizadas por otras características de Microsoft Sentinel como análisis, búsqueda de consultas y libros.

Importante

Las tablas que admiten el nuevo esquema de objetos STIX se encuentran en versión preliminar privada. Para poder ver los objetos de STIX en las consultas y desbloquear el modelo de búsqueda que los usa, solicite participar mediante este formulario. Ingiera la inteligencia sobre amenazas en las nuevas tablas, ThreatIntelIndicator y ThreatIntelObjects, junto con la tabla actual, ThreatIntelligenceIndicator (o en lugar de esta), con este proceso de participación.

A continuación se muestra un ejemplo de consulta básica solo de indicadores de amenazas mediante la tabla actual.

Los indicadores de inteligencia sobre amenazas se ingieren en la tabla ThreatIntelligenceIndicator del área de trabajo de Log Analytics como de solo lectura. Cada vez que se actualiza un indicador, se crea una nueva entrada en la tabla ThreatIntelligenceIndicator. En la interfaz de administración solo aparece el indicador más reciente. Microsoft Sentinel desduplica indicadores basados en las propiedades IndicatorId ySourceSystem elige el indicador con la TimeGenerated[UTC] más reciente.

La propiedad IndicatorId se genera mediante el identificador de indicador de STIX. Cuando se importan o crean indicadores a partir de orígenes que no son STIX, IndicatorId se genera mediante el origen y el patrón del indicador.

Para más información, consulte Uso de la inteligencia sobre amenazas en Microsoft Sentinel.

Visualización de los enriquecimientos de datos de GeoLocation y WhoIs (versión preliminar pública)

Microsoft enriquece los indicadores de IP y de dominio con datos adicionales de GeoLocation y WhoIs para proporcionar más contexto para las investigaciones en las que se encuentra el IOC seleccionado.

Vea los datos de GeoLocation and WhoIs en el panel Inteligencia sobre amenazas para esos tipos de indicador de amenaza importados a Microsoft Sentinel.

Por ejemplo, use datos de GeoLocation para buscar información como la organización o el país o región de un indicador de IP. Use datos de WhoIs para buscar datos como registradores y datos de creación de registros a partir de un indicador de dominio.

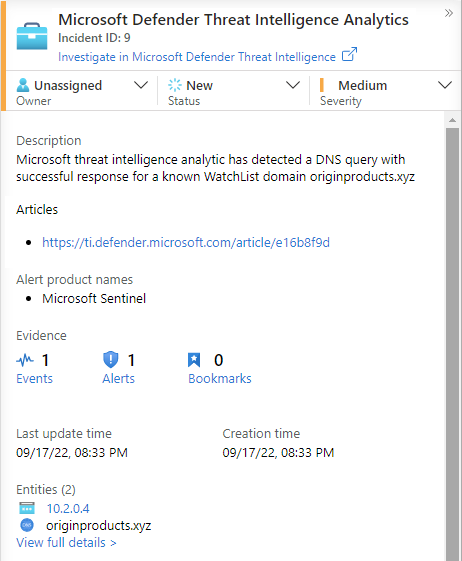

Detección de amenazas con análisis en indicadores de amenazas

El caso de uso más importante de la inteligencia sobre amenazas en soluciones SIEM como Microsoft Sentinel es la activación de reglas de análisis de detección de amenazas. Estas reglas basadas en indicadores comparan eventos sin formato de los orígenes de datos con sus indicadores de amenazas para detectar amenazas de seguridad en la organización. En Análisis de Microsoft Sentinel, puede crear reglas de análisis que se ejecuten de forma programada y generar alertas de seguridad. Junto con las configuraciones, determinan con qué frecuencia se debe ejecutar la regla, qué tipo de resultados de consulta deben generar alertas de seguridad e incidentes y, opcionalmente, cuándo desencadenar una respuesta automatizada.

Aunque siempre puede crear nuevas reglas de análisis desde cero, Microsoft Sentinel proporciona un conjunto de plantillas de reglas integradas, creadas por ingenieros de seguridad de Microsoft, para aprovechar los indicadores de amenazas. Estas plantillas se basan en el tipo de indicadores de amenazas (dominio, correo electrónico, hash de archivo, dirección IP o dirección URL) y eventos de origen de datos que desea que coincidan. Cada plantilla enumera los orígenes que son necesarios para que funcione la regla. Esta información facilita determinar si los eventos necesarios ya están importados en Microsoft Sentinel.

De forma predeterminada, cuando se desencadenan estas reglas integradas, se crea una alerta. En Microsoft Sentinel, las alertas generadas a partir de reglas de análisis también generan incidentes de seguridad. En el menú de navegación de Microsoft Sentinel, en Administración de amenazas, seleccione Incidentes. Los incidentes son aquello que los equipos de operaciones de seguridad investigarán y cuyas prioridades evaluarán para determinar las acciones de respuesta adecuadas. Para más información, consulte el documento Tutorial: Investigación de incidentes con Microsoft Sentinel.

Para obtener más información sobre el uso de indicadores de amenazas en las reglas de análisis, consulte Uso de la inteligencia sobre amenazas para detectar amenazas.

Microsoft proporciona acceso a su inteligencia sobre amenazas a través de la regla de análisis de Inteligencia sobre amenazas de Defender. Para más información sobre cómo aprovechar esta regla, que genera alertas e incidentes de alta fidelidad, consulte Uso del análisis de coincidencias para detectar amenazas.

Los libros proporcionan información sobre la inteligencia sobre amenazas

Los libros proporcionan unos paneles interactivos eficaces que ofrecen información detallada sobre todos los aspectos de Microsoft Sentinel, y la inteligencia sobre amenazas no es una excepción. Use el libro integrado de Inteligencia sobre amenazas para visualizar información clave sobre la inteligencia sobre amenazas. Personalice el libro según sus necesidades empresariales. Cree nuevos paneles mediante la combinación de muchos orígenes de datos para ayudarle a visualizar los datos de maneras únicas.

Dado que los libros de Microsoft Sentinel se basan en libros de Azure Monitor, ya están disponibles una amplia documentación y muchas más plantillas. Para más información, consulte Creación de informes interactivos con libros de Azure Monitor.

También hay un recurso enriquecido para libros de Azure Monitor en GitHub, donde puede descargar más plantillas y contribuir con las suyas propias.

Para más información sobre el uso y la personalización del libro de Inteligencia sobre amenazas, consulte Visualización de la inteligencia sobre amenazas con libros.

Contenido relacionado

En este artículo, ha obtenido información sobre las funcionalidades de inteligencia sobre amenazas con tecnología de Microsoft Sentinel. Vea los siguientes artículos para más información: