Introducción a la seguridad de Azure

Información general

Sabemos que la seguridad tiene la máxima prioridad en la nube y conocemos la importancia que tiene que buscar información exacta y a tiempo sobre la seguridad de Azure. Una de las mejores razones para usar Azure en sus aplicaciones y servicios es poder aprovechar su amplia gama de funcionalidades y herramientas de seguridad. Estas herramientas y funcionalidades permiten crear soluciones seguras en la plataforma Azure segura. Microsoft Azure proporciona confidencialidad, integridad y disponibilidad para los datos del cliente, al mismo tiempo que hace posible una responsabilidad transparente.

En este artículo se proporciona una visión completa de la seguridad disponible con Azure.

Plataforma Azure

Azure es una plataforma de servicios en la nube pública que admite una amplia selección de sistemas operativos, lenguajes de programación, plataformas, herramientas, bases de datos y dispositivos. Puede ejecutar contenedores de Linux con integración de Docker, compilar aplicaciones con JavaScript, Python, .NET, PHP, Java, Node.js y crear back-ends para dispositivos iOS, Android y Windows.

Los servicios en la nube pública de Azure admiten las mismas tecnologías en las que ya confían millones de desarrolladores y profesionales de TI. Al compilar o migrar recursos de TI a un proveedor de servicios en la nube pública, se basa en la capacidad de esa organización para proteger las aplicaciones y los datos. Proporcionan servicios y controles para administrar la seguridad de los recursos basados en la nube.

La infraestructura de Azure se diseña minuciosamente desde cero, abarcando todo, desde instalaciones físicas hasta aplicaciones, para hospedar de forma segura millones de clientes simultáneamente. Esta sólida base permite a las empresas cumplir con confianza sus requisitos de seguridad.

Además, Azure ofrece una amplia gama de opciones de seguridad configurables, así como la capacidad de controlarlas, por lo que puede personalizar la seguridad para satisfacer los requisitos exclusivos de las implementaciones de su organización. Este documento explica cómo las funcionalidades de seguridad de Azure pueden ayudarle a cumplir estos requisitos.

Nota

El objetivo principal de este documento se centra en los controles orientados al cliente que puede usar para personalizar y aumentar la seguridad de sus aplicaciones y servicios.

Para información sobre cómo Microsoft protege la plataforma de Azure, consulte Seguridad de la infraestructura de Azure.

Resumen de las funcionalidades de seguridad de Azure

Según el modelo de servicio en la nube, hay diferencias de en quién recae la responsabilidad de administrar la seguridad de la aplicación o el servicio. Existen funcionalidades en la plataforma Azure para ayudarle a satisfacer estas responsabilidades mediante características integradas y soluciones de asociados que se pueden implementar en una suscripción de Azure.

Las funcionalidades integradas se organizan en seis áreas funcionales: Operaciones, Aplicaciones, Almacenamiento, Redes, Proceso e Identidades. Se proporcionan detalles adicionales sobre las características y funcionalidades disponibles en la plataforma Azure para estas seis áreas de forma resumida.

Operations

En esta sección se proporciona información adicional acerca de características fundamentales para las operaciones de seguridad y un resumen de estas funcionalidades.

Microsoft Sentinel

Microsoft Sentinel es una solución de administración de eventos e información de seguridad (SIEM) y respuesta automatizada de orquestación de seguridad (SOAR) escalable y nativa de la nube. Use Microsoft Sentinel para proporcionar análisis de seguridad inteligentes e inteligencia sobre amenazas a toda la empresa. Microsoft Sentinel proporciona una única solución para la detección de ataques, la visibilidad de amenazas, la búsqueda proactiva y la respuesta contra amenazas.

Microsoft Defender for Cloud

Microsoft Defender for Cloud ayuda a evitar amenazas y a detectarlas y responder a ellas con más visibilidad y control sobre la seguridad de sus recursos de Azure. Microsoft Defender for Cloud proporciona una supervisión de la seguridad y una administración de directivas integradas en las suscripciones de Azure. Microsoft Defender for Cloud le ayuda a detectar amenazas que podrían pasar desapercibidas, y funciona con un amplio ecosistema de soluciones de seguridad.

Además, Defender for Cloud le ayuda con las operaciones de seguridad, al proporcionarle un único panel donde aparecen alertas y recomendaciones sobre las que puede actuar de inmediato. A menudo, puede corregir problemas con solo seleccionar en la consola de Defender for Cloud.

Azure Resource Manager

Azure Resource Manager permite trabajar con los recursos de la solución como grupo. Todos los recursos de la solución se pueden implementar, actualizar o eliminar en una sola operación coordinada. Use una plantilla de Azure Resource Manager para la implementación; esta puede funcionar en distintos entornos, como producción, pruebas y ensayo. Administrador de recursos proporciona funciones de seguridad, auditoría y etiquetado que le ayudan a administrar los recursos después de la implementación.

Las implementaciones basadas en plantillas de Azure Resource Manager ayudan a mejorar la seguridad de las soluciones implementadas en Azure porque incluyen una configuración de control de seguridad estándar y pueden integrarse en implementaciones basadas en plantillas estandarizadas. Las plantillas reducen el riesgo de que se produzcan errores de configuración de seguridad, posibles durante las implementaciones manuales.

Application Insights

Application Insights es un servicio flexible de Application Performance Management (APM) diseñado para desarrolladores web. Permite supervisar las aplicaciones web activas y detectar automáticamente problemas de rendimiento. Con herramientas de análisis eficaces, puede diagnosticar problemas y obtener información sobre las interacciones del usuario con sus aplicaciones. Application Insights supervisa continuamente la aplicación, desde el desarrollo hasta las pruebas y la producción.

Application Insights genera gráficos y tablas con información que revelan los tiempos de actividad máxima del usuario, la capacidad de respuesta de la aplicación y el rendimiento de los servicios externos en los que se basa.

Si hay bloqueos, errores o problemas de rendimiento, puede buscar en los datos para diagnosticar la causa. Además, el servicio le envía mensajes de correo electrónico si se produce cualquier cambio en la disponibilidad y el rendimiento de la aplicación. Por tanto, Application Insights se convierte en una valiosa herramienta de seguridad porque ayuda con la disponibilidad, parte de la tríada de seguridad formada también por la confidencialidad y la integridad.

Azure Monitor

Azure Monitor ofrece funciones de visualización, consulta, enrutamiento, alertas, escalado automático y automatización de los datos tanto de la suscripción de Azure (registro de actividad) como de cada recurso individual de Azure (registros de recursos). Puede usar Azure Monitor para que le alerte sobre eventos relacionados con la seguridad que se generen en registros de Azure.

Registros de Azure Monitor

Registros de Azure Monitor: ofrece una solución de administración de TI tanto para infraestructura local como para la no basada en la nube de Microsoft (como Amazon Web Services), además de recursos de Azure. Los datos de Azure Monitor se pueden enrutar directamente a los registros de Azure Monitor para poder ver los registros y las métricas de todo el entorno en un único lugar.

Los registros de Azure Monitor pueden ser una herramienta útil en el análisis forense y otros análisis de seguridad, ya que permiten buscar rápidamente entre grandes cantidades de entradas relacionadas con la seguridad siguiendo un enfoque de consulta flexible. Además, los registros de proxy y firewall locales se pueden exportar a Azure y poner a disposición para su análisis con registros de Azure Monitor.

Azure Advisor

Azure Advisor es un consultor personalizado en la nube que le ayudará a optimizar las implementaciones de Azure. Analiza los datos de uso y configuración de los recursos. posteriormente, recomienda soluciones que ayudan a mejorar el rendimiento, la seguridad y la confiablidad de los recursos, al mismo tiempo que busca oportunidades para reducir el gasto general en Azure. Azure Advisor proporciona recomendaciones de seguridad, que pueden mejorar de forma notable la posición general de seguridad para las soluciones que se implementan en Azure. Estas recomendaciones se extraen del análisis de seguridad realizado por Microsoft Defender for Cloud.

APLICACIONES

En esta sección se proporciona información adicional acerca de características fundamentales para la seguridad de las aplicaciones y un resumen de estas funcionalidades.

Pruebas de penetración

No realizamos pruebas de penetración de su aplicación, pero sabemos que quiere y necesita realizar dichas pruebas en sus propias aplicaciones. Aunque notificar a Microsoft de las actividades de pruebas de penetración ya no es obligatorio, los clientes deben cumplir las reglas de compromiso de las pruebas de penetración de Microsoft Cloud de todos modos.

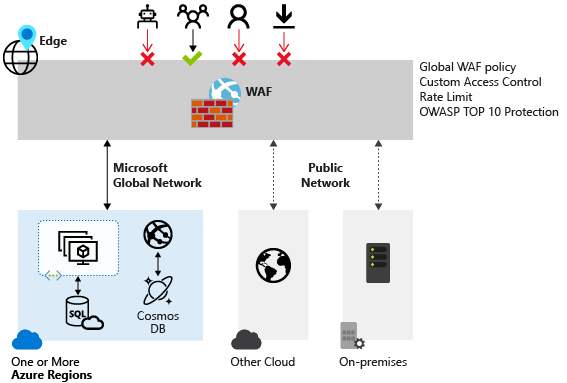

Firewall de aplicaciones web

El firewall de aplicaciones web (WAF) de Azure Application Gateway protege las aplicaciones web ante ataques web habituales, como inyección de código SQL, ataques de scripts entre sitios y secuestros de sesiones. Viene preconfigurado con protección frente a las amenazas identificadas por el Proyecto abierto de seguridad de aplicaciones web (OWASP) como las 10 vulnerabilidades más comunes.

Autenticación y autorización en Azure App Service

La autenticación/autorización de App Service es una característica que proporciona una forma para que la aplicación lleve a cabo el inicio de sesión de usuarios sin necesidad de cambiar el código en el back-end de aplicación. Ofrece una forma fácil de proteger su aplicación y trabajar con datos por usuario.

Arquitectura de seguridad por niveles

Como los entornos de App Service proporcionan un entorno en tiempo de ejecución aislado que está implementado en una instancia de Azure Virtual Network, los desarrolladores pueden crear una arquitectura de seguridad por niveles que proporcione diferentes niveles de acceso a la red para cada capa de aplicación. Es habitual ocultar los back-ends de API al acceso general desde Internet y permitir que solo las aplicaciones web ascendentes puedan llamar a las API. Los grupos de seguridad de red (NSG) pueden usarse en subredes de Azure Virtual Network que contengan entornos de App Service para restringir el acceso público a aplicaciones API.

Las aplicaciones web de App Service ofrecen funcionalidades de diagnóstico sólidas para capturar registros tanto del servidor web como de la aplicación web. Estos diagnósticos se clasifican en diagnósticos de servidor web y diagnósticos de aplicaciones. Los diagnósticos de servidor web incluyen avances significativos para diagnosticar y solucionar problemas de sitios y aplicaciones.

La primera característica nueva es la información de estado en tiempo real sobre grupos de aplicaciones, procesos de trabajo, sitios, dominios de aplicación y solicitudes en ejecución. La segunda ventaja nueva son los eventos de seguimiento detallados que siguen una solicitud a lo largo del proceso completo de solicitud y respuesta.

Para habilitar la recopilación de estos eventos de seguimiento, IIS 7 se puede configurar para capturar automáticamente registros de seguimiento completos en formato XML para solicitudes específicas. La recopilación puede basarse en el tiempo transcurrido o en los códigos de respuesta de error.

Storage

En esta sección se proporciona información adicional acerca de características fundamentales para la seguridad del almacenamiento de Azure y un resumen de estas funcionalidades.

Control de acceso basado en roles de Azure (RBAC de Azure)

Puede proteger su cuenta de almacenamiento con el control de acceso basado en rol de Azure (Azure RBAC). En organizaciones que quieren aplicar directivas de seguridad para el acceso a los datos, es imprescindible restringir el acceso en función de los principios de seguridad necesidad de saber y mínimo privilegio. Estos derechos de acceso se conceden al asignar el rol de Azure adecuado a grupos y aplicaciones de un determinado ámbito. Puede aprovechar los roles integrados de Azure, tales como el de colaborador de la cuenta de almacenamiento, para asignar privilegios a los usuarios. El acceso a las claves de almacenamiento para una cuenta de almacenamiento mediante el modelo de Azure Resource Manager puede controlarse mediante Azure RBAC.

Firma de acceso compartido

Una firma de acceso compartido (SAS) ofrece acceso delegado a los recursos en la cuenta de almacenamiento. Esto significa que puede conceder a un cliente permisos limitados para objetos en su cuenta de almacenamiento durante un período específico y con un conjunto determinado de permisos sin tener que compartir las claves de acceso a las cuentas.

Cifrado en tránsito

El cifrado en tránsito es un mecanismo para proteger datos cuando se transmiten a través de redes. Con Azure Storage, puede proteger los datos mediante:

Cifrado de nivel de transporte, como HTTPS para transferir datos a Azure Storage o desde este servicio.

Cifrado en el cable, como el cifrado SMB 3.0 para recursos compartidos de Azure File.

Cifrado de cliente, para cifrar los datos antes de transferirlos a Storage y descifrarlos una vez transferidos desde este servicio.

Cifrado en reposo

Para muchas organizaciones, el cifrado de los datos en reposo es un paso obligatorio en lo que respecta a la privacidad de los datos, el cumplimiento y la soberanía de los datos. Hay tres características de seguridad de Azure Storage que proporcionan cifrado de datos en reposo:

Cifrado del servicio de almacenamiento permite solicitar que el servicio de almacenamiento cifre automáticamente los datos al escribirlos en Azure Storage.

Cifrado de cliente también proporciona la característica de cifrado en reposo.

Azure Disk Encryption para máquinas virtuales Linux y Azure Disk Encryption para máquinas virtuales Windows le permite cifrar los discos del sistema operativo y los discos de datos usados por una máquina virtual IaaS.

Storage Analytics

Azure Storage Analytics realiza el registro y proporciona datos de métricas para una cuenta de almacenamiento. Puede usar estos datos para hacer un seguimiento de solicitudes, analizar tendencias de uso y diagnosticar problemas con la cuenta de almacenamiento. Storage Analytics registra información detallada sobre las solicitudes correctas y erróneas realizadas a un servicio de almacenamiento. Esta información se puede utilizar para supervisar solicitudes concretas y para diagnosticar problemas con un servicio de almacenamiento. Las solicitudes se registran en función de la mejor opción. Se registran los siguientes tipos de solicitudes autenticadas:

- Solicitudes correctas

- Solicitudes erróneas, incluyendo errores de tiempo de espera, de limitación, de red, de autorización, etc

- Solicitudes que utilizan una firma de acceso compartido (SAS), incluyendo las solicitudes correctas y las erróneas

- Solicitudes de datos de análisis

Habilitación de clientes basados en explorador mediante CORS

El uso compartido de recursos entre orígenes (CORS) es un mecanismo que permite que los dominios se concedan permisos entre sí para acceder a los recursos de los demás. El agente de usuario envía encabezados adicionales para asegurarse de que el código JavaScript que se carga desde un determinado dominio tenga permiso para acceder a recursos ubicados en otro dominio. Después, el último dominio responde con encabezados adicionales para permitir o denegar al dominio original el acceso a sus recursos.

Los servicios de almacenamiento de Azure ahora admiten CORS, así que, una vez establecidas las reglas de CORS para el servicio, una solicitud autenticada correctamente realizada en el servicio desde un dominio diferente se evalúa para determinar si se permite según las reglas que ha especificado.

Redes

En esta sección se proporciona información adicional acerca de características fundamentales para la seguridad de red de Azure y un resumen de estas funcionalidades.

Controles de nivel de red

El control de acceso de red es el acto de limitar la conectividad entre subredes o dispositivos específicos y constituye el núcleo de la seguridad de red. El objetivo es garantizar que las máquinas virtuales y los servicios sean accesibles solo para los usuarios y dispositivos pertinentes.

Grupos de seguridad de red

Un grupo de seguridad de red (NSG) es un firewall de filtrado de paquetes básico con estado que le permite controlar el acceso basado en una 5-tupla. Los NSG no proporcionan inspección de nivel de aplicación ni controles de acceso autenticados. Se pueden usar para controlar el tráfico que se mueve entre subredes dentro de una instancia de Azure Virtual Network y el tráfico entre una instancia de Azure Virtual Network e Internet.

Azure Firewall

Azure Firewall es un servicio de seguridad de firewall de red inteligente y nativo de la nube que le proporciona la mejor protección contra amenazas para las cargas de trabajo en la nube que se ejecutan en Azure. Se trata de un firewall como servicio con estado completo que incorpora alta disponibilidad y escalabilidad a la nube sin restricciones. Asimismo, proporciona la opción de realizar la inspección del tráfico de este a oeste y de norte a sur.

Azure Firewall se ofrece en dos SKU: Estándar y Premium. Azure Firewall Estándar proporciona fuentes de inteligencia sobre amenazas y filtrado L3-L7 directamente desde Microsoft Cyber Security. Azure Firewall Premium proporciona funcionalidades avanzadas que incluyen IDPS basados en firmas para permitir la detección rápida de ataques mediante la búsqueda de patrones específicos.

Protección contra DDoS de Azure

Azure DDoS Protection, junto con los procedimientos recomendados de diseño de aplicaciones, ofrece características mejoradas para defenderse contra ataques DDoS. Se ajusta automáticamente para proteger los recursos específicos de Azure en una red virtual. La habilitación de la protección es sencilla en cualquier red virtual nueva o existente y no requiere ningún cambio en las aplicaciones o recursos.

Azure DDoS Protection ofrece dos niveles de protección contra ataques DDoS: Protección de IP y Protección de red.

DDoS Network Protection proporciona características mejoradas para defenderse contra ataques de denegación de servicio distribuido (DDoS). Funciona en las capas de red 3 y 4 e incluye características avanzadas, como compatibilidad con respuesta rápida de DDoS, protección de costos y descuentos en el firewall de aplicaciones web (WAF).

DDoS IP Protection es un modelo de pago por IP protegida. Incluye las mismas características de ingeniería básicas que DDoS Network Protection, pero no ofrece los servicios adicionales, como el soporte con respuesta rápida de DDoS, la protección de costos y los descuentos de WAF.

Control de ruta y tunelización forzada

La posibilidad de controlar el comportamiento de enrutamiento en Azure Virtual Network es una funcionalidad crítica del control de acceso y la seguridad de red. Por ejemplo, si desea asegurarse de que todo el tráfico que entre en su instancia de Azure Virtual Network y salga de ella pase por ese dispositivo de seguridad virtual, debe ser capaz de controlar y personalizar el comportamiento de enrutamiento. Para ello, puede configurar rutas definidas por el usuario en Azure.

Las rutas definidas por el usuario le permiten personalizar rutas de acceso entrantes y salientes para el tráfico que entra y sale de máquinas virtuales individuales o subredes para garantizar la ruta más segura posible. La tunelización forzada es un mecanismo que puede usar para tener la seguridad de que no se permite que sus servicios inicien una conexión con dispositivos en Internet.

Esto es diferente a poder aceptar conexiones entrantes y luego responder a ellas. En este caso, los servidores front-end web tienen que responder a solicitudes de los hosts de Internet, así que se permite la entrada en estos servidores web del tráfico cuyo origen es Internet y dichos servidores pueden responder.

La tunelización forzada normalmente se usa para forzar que el tráfico saliente hacia Internet atraviese firewalls y servidores proxy de seguridad locales.

Dispositivos de seguridad de red virtual

Aunque los grupos de seguridad de red, las rutas definidas por el usuario y la tunelización forzada proporcionan un nivel de seguridad en las capas de red y transporte del modelo OSI, habrá ocasiones en las que desee habilitar la seguridad en niveles más altos de la pila. Puede acceder a estas características mejoradas de seguridad de red mediante una solución de dispositivo de seguridad de red de asociados de Azure. Para encontrar las soluciones de seguridad de red más actuales de los asociados de Azure, visite Azure Marketplace y busque seguridad y seguridad de red.

Azure Virtual Network

Una red virtual de Azure (VNet) es una representación de su propia red en la nube. Es un aislamiento lógico del tejido de red de Azure dedicado a su suscripción. Puede controlar por completo los bloques de direcciones IP, la configuración DNS, las directivas de seguridad y las tablas de rutas dentro de esta red. Puede segmentar la red virtual en subredes y colocar máquinas virtuales de IaaS de Azure o servicios en la nube (instancias de rol de PaaS) en instancias de Azure Virtual Network.

Además, puede conectar la red virtual a su red local mediante una de las opciones de conectividad disponibles en Azure. En esencia, puede ampliar su red en Azure, con control total sobre bloques de direcciones IP con la ventaja de la escala empresarial que ofrece Azure.

Las redes de Azure admiten diversos escenarios de acceso remoto seguro. Algunos son:

Conexión de estaciones de trabajo individuales a una instancia de Azure Virtual Network

Conexión de la red local a una instancia de Azure Virtual Network con una VPN

Conexión de la red local a una instancia de Azure Virtual Network con un vínculo WAN dedicado

Azure Virtual Network Manager

Azure Virtual Network Manager proporciona una solución centralizada para proteger las redes virtuales a escala. Usa reglas de administración de seguridad para definir y aplicar de forma centralizada directivas de seguridad para las redes virtuales en toda la organización. Las reglas de administración de seguridad tienen prioridad sobre las reglas del grupo de seguridad de red (NSG) y se aplican en la red virtual. Esto permite a las organizaciones aplicar directivas principales con reglas de administración de seguridad, a la vez que permite a los equipos de nivel inferior adaptar los grupos de seguridad de red según sus necesidades específicas en los niveles de subred y NIC. En función de las necesidades de su organización, puede usar las acciones Permitir, Denegaro Permitir siempre para aplicar directivas de seguridad.

| Acción de regla | Descripción |

|---|---|

| Permitir | Permite el tráfico especificado de manera predeterminada. Los NSG de bajada siguen recibiendo este tráfico y pueden denegarlo. |

| Permitir siempre | Permite siempre el tráfico especificado, independientemente de otras reglas con menor prioridad o grupos de seguridad de red. Esto se puede usar para asegurarse de que no se bloquee el agente de supervisión, el controlador de dominio o el tráfico de administración. |

| Deny | Bloquear el tráfico especificado. Los grupos de seguridad de red de bajada no evaluarán este tráfico después de ser denegado por una regla de administración de seguridad, lo que garantiza que los puertos de alto riesgo para las redes virtuales existentes y nuevas están protegidos de forma predeterminada. |

En Azure Virtual Network Manager, los grupos de red permiten agrupar redes virtuales para administrar y aplicar directivas de seguridad centralizadas. Los grupos de red son una agrupación lógica de redes virtuales en función de sus necesidades desde una perspectiva de topología y seguridad. Puede actualizar manualmente la pertenencia a la red virtual de los grupos de red o puede definir instrucciones condicionales con Azure Policy para actualizar dinámicamente los grupos de red para actualizar automáticamente la pertenencia a grupos de red.

Azure Private Link

Azure Private Link le permite acceder a los servicios PaaS de Azure (por ejemplo, Azure Storage y SQL Database) y a los servicios hospedados en Azure que son propiedad de los clientes, o a los servicios de asociados, a través de un punto de conexión privado de la red virtual. La configuración y el consumo mediante Azure Private Link es coherente entre los servicios de asociados compartidos y propiedad del cliente de PaaS de Azure. El tráfico desde la red virtual al servicio de Azure siempre permanece en la red troncal de Microsoft Azure.

Los puntos de conexión privados permiten proteger los recursos de servicio de Azure críticos únicamente para las redes virtuales. El punto de conexión privado de Azure usa una dirección IP privada de la red virtual para conectarse de forma privada y segura a un servicio con tecnología de Azure Private Link, con lo que el servicio se integra en ella de manera eficaz. La exposición de la red virtual a la red pública de Internet ya no es necesaria para consumir los servicios PaaS de Azure.

Puede crear su propio servicio de vínculo privado en la red virtual. El servicio Azure Private Link es la referencia a su propio servicio con tecnología de Azure Private Link. El servicio que se ejecuta de forma subyacente a Azure Standard Load Balancer se puede habilitar para el acceso a Private Link de modo que los consumidores del servicio puedan tener acceso a este de forma privada desde sus propias redes virtuales. Sus clientes pueden crear un punto de conexión privado dentro de su red virtual y asignarlo a este servicio. Ya no es necesario exponer el servicio a la red pública de Internet para representar los servicios en Azure.

VPN Gateway

Para enviar tráfico de red entre su instancia de Azure Virtual Network y el sitio local, es preciso que cree una puerta de enlace de VPN para la instancia de Azure Virtual Network. Una puerta de enlace de VPN es un tipo de puerta de enlace de red virtual que envía tráfico cifrado a través de una conexión pública. También puede utilizar puertas de enlace de VPN para enviar tráfico entre instancias de Azure Virtual Network a través del tejido de red de Azure.

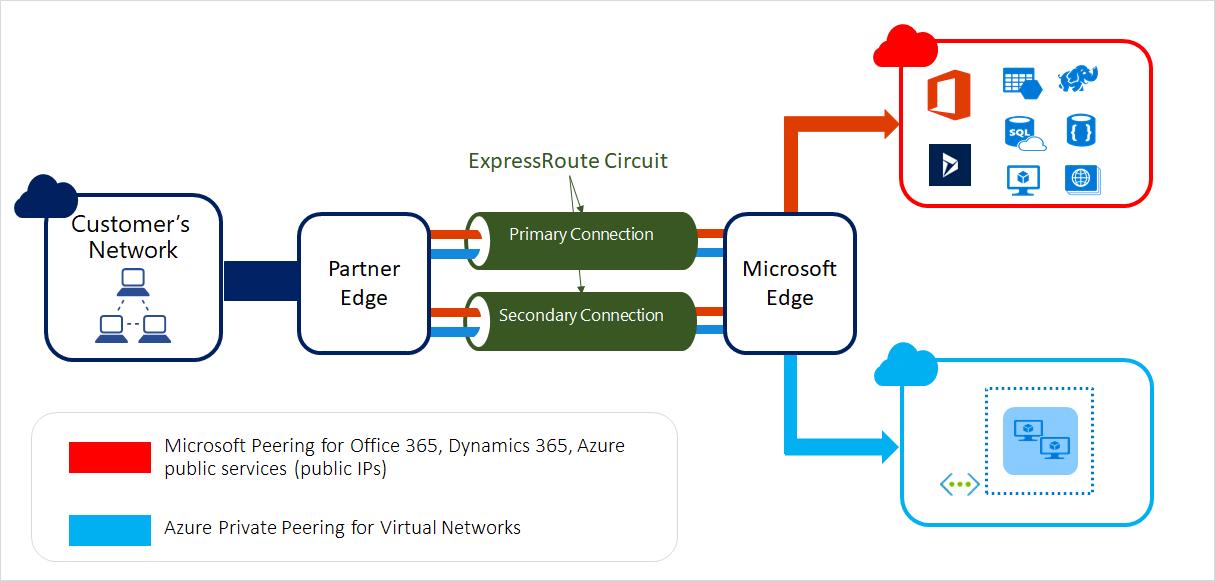

ExpressRoute

Microsoft Azure ExpressRoute es un vínculo WAN dedicado que le permite extender sus redes locales a Microsoft Cloud a través de una conexión privada y dedicada que facilita un proveedor de conectividad.

Con ExpressRoute, se pueden establecer conexiones con servicios en la nube de Microsoft, como Microsoft Azure, Microsoft 365 y CRM Online. La conectividad puede ser desde una red de conectividad universal (IP VPN), una red Ethernet de punto a punto o una conexión cruzada virtual a través de un proveedor de conectividad en una instalación de ubicación compartida.

Las conexiones ExpressRoute no pasan por Internet y, por tanto, se pueden considerar más seguras que las soluciones basadas en VPN. Esto permite a las conexiones de ExpressRoute ofrecer más confiabilidad, más velocidad, menor latencia y mayor seguridad que las conexiones normales a través de Internet.

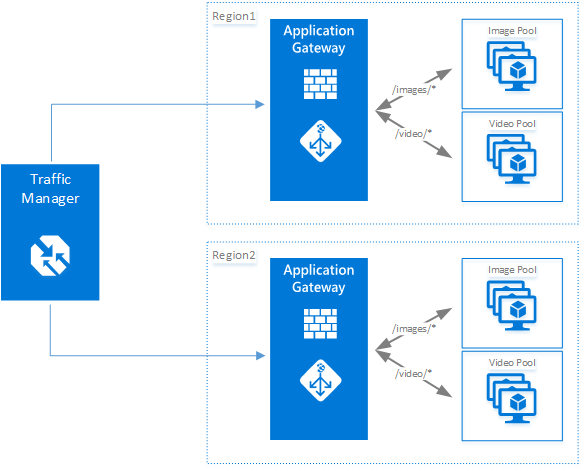

Application Gateway

Microsoft Azure Application Gateway cuenta con un controlador de entrega de aplicaciones (ADC) que se ofrece como servicio y que proporciona varias funcionalidades de equilibrio de carga de nivel 7 para la aplicación.

Le permite optimizar la productividad de las granjas de servidores web al traspasar la carga de la terminación TLS con mayor actividad de la CPU a Application Gateway (lo que también se conoce como descarga TLS o puente TLS). Además, dispone de otras funcionalidades de enrutamiento de nivel 7, como la distribución round robin del tráfico entrante, la afinidad de sesiones basada en cookies, el enrutamiento basado en rutas de acceso URL y la capacidad de hospedar varios sitios web tras una única instancia de Application Gateway. Azure Application Gateway es un equilibrador de carga de nivel 7.

Proporciona conmutación por error, solicitudes HTTP de enrutamiento de rendimiento entre distintos servidores, independientemente de que se encuentren en la nube o en una implementación local.

La aplicación proporciona numerosas características de controlador de entrega de aplicaciones (ADC), entre las que se incluyen el equilibrio de carga HTTP, la afinidad de sesiones basada en cookies, la descarga TLS, los sondeos personalizados sobre el estado y la compatibilidad con sitios múltiples.

Firewall de aplicaciones web

El firewall de aplicaciones web (WAF) es una característica de Azure Application Gateway diseñada para proteger las aplicaciones web que utilizan la puerta de enlace de aplicaciones para funciones estándar de Application Delivery Control (ADC). El firewall de aplicaciones web ofrece protección contra las diez vulnerabilidades web más comunes identificadas por OWASP.

Protección contra la inyección de código SQL

Protección contra ataques web comunes, como inyección de comandos, contrabando de solicitudes HTTP, división de respuestas HTTP y ataque remoto de inclusión de archivos

Protección contra infracciones del protocolo HTTP

Protección contra anomalías del protocolo HTTP, como la falta de agentes de usuario de host y encabezados de aceptación

Prevención contra bots, rastreadores y escáneres

Detección de errores de configuración comunes en aplicaciones (es decir, Apache, IIS, etc.)

Disponer de un firewall de aplicaciones web centralizado que ofrezca protección contra los ataques web facilita la administración de la seguridad y proporciona mayor protección a la aplicación contra amenazas de intrusiones. Las soluciones de WAF también pueden reaccionar más rápido ante una amenaza de la seguridad aplicando revisiones que aborden una vulnerabilidad conocida en una ubicación central en lugar de proteger cada una de las aplicaciones web por separado. Las puertas de enlace de aplicaciones existentes pueden transformarse rápidamente en puertas de enlace con un firewall de aplicaciones web.

Traffic Manager

Microsoft Azure Traffic Manager permite controlar la distribución del tráfico de los usuarios para puntos de conexión de servicio en distintos centros de datos. Entre los puntos de conexión de servicio compatibles con Traffic Manager, se incluyen máquinas virtuales de Azure, Web Apps y servicios en la nube. También puede utilizar el Administrador de tráfico con puntos de conexión externos, que no forman parte de Azure. Traffic Manager usa el sistema de nombres de dominio (DNS) para dirigir las solicitudes del cliente al punto de conexión más adecuado en función de un método de enrutamiento del tráfico y el estado de los puntos de conexión.

Traffic Manager proporciona una serie de métodos de enrutamiento del tráfico para satisfacer las necesidades de distintas aplicaciones, la supervisión del estado de los puntos de conexión y la conmutación automática por error. Traffic Manager es resistente a errores, incluidos los que afecten a toda una región de Azure.

Azure Load Balancer

Azure Load Balancer proporciona una alta disponibilidad y un elevado rendimiento de red a las aplicaciones. Se trata de un equilibrador de carga de nivel 4 (TCP y UDP) que distribuye el tráfico entrante entre las instancias de servicio correctas de los servicios que se definen en un conjunto de carga equilibrada. Azure Load Balancer puede configurarse para lo siguiente:

Equilibrar la carga del tráfico entrante de Internet entre las máquinas virtuales. Esta configuración se conoce como equilibrio de carga público.

Equilibrar la carga del tráfico entre máquinas virtuales de una red virtual, entre máquinas virtuales de servicios en la nube o entre equipos locales y máquinas virtuales de una red virtual entre entornos locales. Esta configuración se conoce como " equilibrio de carga interno".

Reenvío de tráfico externo a una máquina virtual determinada

DNS interno

Puede administrar la lista de servidores DNS usados en una red virtual en el Portal de administración o en el archivo de configuración de red. Un cliente puede agregar hasta 12 servidores DNS para cada red virtual. Al especificar servidores DNS, es importante comprobar que se enumeren los servidores DNS del cliente en el orden correcto para el entorno del cliente. Las listas de servidores DNS no funcionan con Round Robin. Se utilizan en el orden en que se especifican. Si se puede acceder al primer servidor DNS de la lista, el cliente usa ese servidor DNS con independencia de si el servidor DNS funciona correctamente o no. Para cambiar el orden del servidor DNS para la red virtual del cliente, quite los servidores DNS de la lista y agréguelos en el orden en que el cliente desee. DNS es compatible con el aspecto de disponibilidad, parte de la tríada de seguridad formada también por la confidencialidad y la integridad.

Azure DNS

El sistema de nombres de dominio, o DNS, es responsable de traducir (o resolver) el nombre del sitio web o del servicio en su dirección IP. Azure DNS es un servicio de hospedaje para dominios DNS que permite resolver nombres mediante la infraestructura de Microsoft Azure. Al hospedar dominios en Azure, puede administrar los registros DNS con las mismas credenciales, API, herramientas y facturación que con los demás servicios de Azure. DNS es compatible con el aspecto de disponibilidad, parte de la tríada de seguridad formada también por la confidencialidad y la integridad.

Grupos de seguridad de red de registros de Azure Monitor

Puede habilitar las siguientes categorías de registro de diagnóstico para los NSG:

Evento: contiene entradas para las que se aplican reglas de NSG a las máquinas virtuales y a los roles de instancia en función de la dirección MAC. El estado de estas reglas se recopila cada 60 segundos.

Contador de regla: contiene entradas para el número de veces que se aplica cada regla NSG para denegar o permitir el tráfico.

Microsoft Defender for Cloud

Microsoft Defender for Cloud analiza continuamente el estado de seguridad de los recursos de Azure para los procedimientos recomendados de seguridad de red. Cuando Defender for Cloud identifica posibles vulnerabilidades de seguridad, crea recomendaciones que lo guían a través del proceso de configuración de los controles necesarios para fortalecer y proteger sus recursos.

Servicios avanzados de redes de contenedores (ACNS)

Servicios avanzados de redes de contenedores (ACNS) es un conjunto completo diseñado para elevar la eficacia operativa de los clústeres de Azure Kubernetes Service (AKS). Proporciona características avanzadas de seguridad y observabilidad, que abordan las complejidades de la administración de la infraestructura de microservicios a gran escala.

Estas características se dividen en dos pilares principales:

Seguridad: en el caso de los clústeres que usan Azure CNI con tecnología de Cilium, las directivas de red incluyen el filtrado de nombre de dominio completo (FQDN) para resolver las complejidades de mantenimiento de la configuración.

Observabilidad: esta característica del conjunto de servicios avanzados de redes de contenedores aporta la potencia del plano de control de Hubble a los planos de datos de Cilium y no Cilium Linux, lo que proporciona visibilidad mejorada de las redes y el rendimiento.

Proceso

En esta sección se proporciona información adicional acerca de características fundamentales para esta área y un resumen de estas funcionalidades.

Computación confidencial de Azure

La computación confidencial de Azure proporciona la pieza final de datos. Permite mantener los datos cifrados siempre. Mientras están en reposo, cuando están en movimiento a través de la red, y ahora, incluso mientras se cargan en memoria y en uso. Además, al hacer posible la Atestación remota, permite comprobar criptográficamente que la máquina virtual que ha implementado ha arrancado de forma segura y está configurada correctamente, antes de desbloquear los datos.

El espectro de opciones abarca desde la habilitación de escenarios de "elevación y desplazamiento" de las aplicaciones existentes hasta un control total de las características de seguridad. En el caso de infraestructura como servicio (IaaS), puede usar máquinas virtuales confidenciales con tecnología AMD SEV-SNP o enclaves de aplicaciones confidenciales para máquinas virtuales que ejecutan Intel Software Guard Extensions (SGX). Para Plataforma como servicio, tenemos varias opciones basadas en contenedores, incluidas las integraciones con Azure Kubernetes Service (AKS).

Antimalware y antivirus

Con IaaS de Azure, puede usar software antimalware de proveedores de seguridad como Microsoft, Symantec, Trend Micro, McAfee y Kaspersky, para proteger las máquinas virtuales de archivos malintencionados, adware y otras amenazas. Microsoft Antimalware para Azure Cloud Services y Virtual Machines es una funcionalidad de protección que permite identificar y eliminar virus, spyware y otro software malintencionado. Microsoft Antimalware activa alertas configurables cuando software no deseado o malintencionado intenta instalarse o ejecutarse en los sistemas de Azure. Microsoft Antimalware también se puede implementar mediante Microsoft Defender for Cloud.

Módulo de seguridad de hardware

La autenticación y el cifrado no mejoran la seguridad a menos que las propias claves estén protegidas. Puede simplificar la administración y la seguridad de claves y secretos críticos guardándolos en Azure Key Vault. Key Vault permite guardar claves en módulos de seguridad de hardware (HSM) que tienen la certificación FIPS 140 validada. Sus claves de cifrado de SQL Server para copias de seguridad o cifrado de datos transparente se pueden almacenar en Key Vault con otras claves y secretos de sus aplicaciones. Los permisos y el acceso a estos elementos protegidos se administran con Microsoft Entra ID.

Copia de seguridad de máquina virtual

Azure Backup es una solución que protege los datos de su aplicación sin necesidad de realizar ninguna inversión y afrontando unos costos operativos mínimos. Los errores de una aplicación pueden dañar los datos, y los errores humanos pueden crear errores en las aplicaciones que conlleven problemas de seguridad. Con Azure Backup, las máquinas virtuales que ejecutan Windows y Linux están protegidas.

Azure Site Recovery

Una parte importante de la estrategia de continuidad empresarial/recuperación ante desastres (BCDR) de su organización es averiguar cómo mantener las aplicaciones y cargas de trabajo corporativas en funcionamiento cuando se produzcan interrupciones planeadas e imprevistas. Azure Site Recovery le ayuda a coordinar la replicación, la conmutación por error y la recuperación de aplicaciones y cargas de trabajo para que estén disponibles desde una ubicación secundaria si la ubicación principal deja de funcionar.

TDE de máquina virtual de SQL

El cifrado de datos transparente (TDE) y cifrado de nivel de columna (CLE) son características de cifrado de SQL Server. Esta forma de cifrado requiere que los clientes administren y almacenen las claves criptográficas que se usan para el cifrado.

El servicio Azure Key Vault (AKV) está diseñado para mejorar la seguridad y la administración de estas claves en una ubicación segura y con gran disponibilidad. El Conector de SQL Server permite que SQL Server use estas claves desde Azure Key Vault.

Si ejecuta SQL Server con máquinas locales, hay una serie de pasos que puede seguir para acceder a Azure Key Vault desde la instancia de SQL Server local. Pero para SQL Server en las máquinas virtuales de Azure, puede ahorrar tiempo si usa la característica Integración de Azure Key Vault. Con algunos cmdlets de Azure PowerShell para habilitar esta característica, puede automatizar la configuración necesaria para que una máquina virtual de SQL tenga acceso a su Almacén de claves.

Cifrado de discos de máquinas virtuales

Azure Disk Encryption para máquinas virtuales Linux y Azure Disk Encryption para máquinas virtuales Windows le ayuda a cifrar los discos de máquina virtual IaaS. Usa la característica BitLocker estándar del sector de Windows y la característica DM-Crypt de Linux para ofrecer cifrado de volumen para el sistema operativo y los discos de datos. La solución se integra con Azure Key Vault para ayudarle a controlar y administrar los secretos y las claves de cifrado de discos en su suscripción de Key Vault. La solución también garantiza que todos los datos de los discos de máquinas virtuales se cifran en reposo en Azure Storage.

Redes virtuales

Las máquinas virtuales necesita conectividad de red. Para satisfacer este requisito, es necesario que Azure Virtual Machines esté conectado a una instancia de Azure Virtual Network. Azure Virtual Network es una construcción lógica creada encima del tejido de red físico de Azure. Cada instancia de Azure Virtual Network lógica está aislada de todas las demás instancias de Azure Virtual Network. Este aislamiento contribuye a garantizar que otros clientes de Microsoft Azure no puedan acceder al tráfico de red de sus implementaciones.

Actualizaciones de revisiones

Las actualizaciones de revisiones proporcionan la base para encontrar y corregir posibles problemas y simplificar el proceso de administración de actualizaciones de software al reducir el número de actualizaciones de software que debe implementar en su empresa y aumentar la capacidad de supervisar el cumplimiento.

Informes y administración de directivas de seguridad

Defender for Cloud ayuda a evitar amenazas y a detectarlas y responder a ellas, y proporciona una mayor visibilidad y control sobre la seguridad de sus recursos de Azure. Proporciona administración de directivas y supervisión de la seguridad integradas en las suscripciones de Azure, ayuda a detectar amenazas que podrían pasar desapercibidas y funciona con un amplio ecosistema de soluciones de seguridad.

Administración de identidades y acceso

La protección de los sistemas, las aplicaciones y los datos comienza por los controles de acceso basado en identidad. Las características de administración de identidades y acceso que están integradas en los servicios y productos de Microsoft para empresas ayudan a proteger su información personal y profesional ante el acceso no autorizado al mismo tiempo que se pone a disposición de los usuarios legítimos cuando y donde la necesiten.

Protección de la identidad

Microsoft utiliza varias tecnologías y procedimientos recomendados de seguridad en sus productos y servicios para administrar las identidades y el acceso.

La autenticación multifactor requiere que los usuarios utilicen varios métodos para el acceso, tanto localmente como en la nube. Proporciona autenticación sólida con una variedad de sencillas opciones de verificación, a la vez que admite usuarios mediante un proceso de inicio de sesión simple.

Microsoft Authenticator ofrece una experiencia de autenticación multifactor fácil de usar que funciona tanto con Microsoft Entra ID como con cuentas de Microsoft e incluye compatibilidad con ponibles y aprobaciones basadas en huellas digitales.

La aplicación de directivas de contraseña aumenta la seguridad de las contraseñas tradicionales al imponer requisitos de longitud y complejidad, la rotación periódica obligatoria y el bloqueo de cuenta después de intentos de autenticación incorrectos.

La autenticación basada en tokens habilita la autenticación a través de Microsoft Entra ID.

El control de acceso basado en rol de Azure (Azure RBAC) permite conceder acceso en función del rol asignado al usuario, lo que hace más fácil proporcionar a los usuarios únicamente la cantidad de acceso que necesitan para realizar sus tareas. Puede personalizar Azure RBAC según el modelo de negocio de su organización y su tolerancia al riesgo.

La administración de identidades integrada (identidad híbrida) le permite mantener el control del acceso de los usuarios en centros de datos internos y plataformas en la nube, al crear una única identidad de usuario para la autenticación y autorización en todos los recursos.

Protección de aplicaciones y datos

Microsoft Entra ID, una solución en la nube de administración integral de identidades y acceso, ayuda a proteger el acceso a los datos en aplicaciones locales y en la nube, además de simplificar la administración de usuarios y grupos. Combina servicios de directorio centrales, gobernanza avanzada de identidades, seguridad y administración del acceso a aplicaciones; además, facilita a los desarrolladores la integración en sus aplicaciones de la administración de identidades basada en directivas. Para mejorar su instancia de Microsoft Entra ID, puede agregar funcionalidades de pago con las ediciones Microsoft Entra Basic, Premium P1 y Premium P2.

Cloud App Discovery es una característica Premium de Microsoft Entra ID que permite identificar aplicaciones en la nube usadas por los empleados de su organización.

Microsoft Entra ID Protection es un servicio de seguridad que usa las funcionalidades de detección de anomalías de Microsoft Entra para proporcionar una vista consolidada de detecciones de riesgo y vulnerabilidades potenciales que podrían afectar a las identidades de su organización.

Microsoft Entra Domain Services permite unir VM de Azure a un dominio sin necesidad de implementar controladores de dominio. Los usuarios inician sesión en estas máquinas virtuales usando sus credenciales corporativas de Active Directory y pueden acceder a los recursos sin problemas.

Microsoft Entra B2C es un servicio de administración de identidades global y de alta disponibilidad para aplicaciones orientadas al consumidor que pueden utilizar hasta cientos de millones de identidades e integrarse en plataformas web y móviles. Los clientes pueden iniciar sesión en todas las aplicaciones mediante experiencias personalizables que usan cuentas de redes sociales existentes o pueden crear credenciales independientes.

Colaboración B2B de Microsoft Entra es una solución segura de integración de asociados que admite relaciones entre empresas al permitir que los asociados accedan a las aplicaciones corporativas y a los datos de forma selectiva mediante sus identidades autoadministradas.

Microsoft Entra unido permite extender las funcionalidades de nube a dispositivos Windows 10 para la administración centralizada. Permite que los usuarios se conecten a la nube corporativa o de la organización a través de Microsoft Entra ID y simplifica el acceso a aplicaciones y recursos.

Application Proxy de Microsoft Entra proporciona inicio de sesión único (SSO) y acceso remoto seguro para aplicaciones web hospedadas de forma local.

Pasos siguientes

Comprenda la responsabilidad compartida en la nube.

Obtenga información sobre cómo Microsoft Defender for Cloud puede ayudarle a evitar amenazas y a detectarlas y responder a ellas con más visibilidad y control sobre la seguridad de sus recursos de Azure.