Reglas de administración de seguridad en Azure Virtual Network Manager

En este artículo, obtendrá información sobre las reglas de administración de seguridad en Azure Virtual Network Manager. Las reglas de administración de seguridad se usan para definir reglas de seguridad de red globales que se aplican a todas las redes virtuales de un grupo de redes. Obtendrá información sobre qué son las reglas de administración de seguridad, cómo funcionan y cuándo usarlas.

¿Qué es una regla de administración de seguridad?

Las reglas de administración de seguridad son reglas de seguridad de redes globales que aplican directivas de seguridad definidas en la colección de reglas en redes virtuales. Estas reglas se pueden usar para Permitir, Permitir siempre o Denegar el tráfico entre redes virtuales dentro de los grupos de red de destino. Estos grupos de red solo pueden constar de redes virtuales dentro del ámbito de la instancia del administrador de redes virtuales. Las reglas del administrador de seguridad no se pueden aplicar a redes virtuales no administradas por un administrador de redes virtuales.

Estos son algunos escenarios en los que se pueden usar las reglas de administración de seguridad:

| Escenario | Descripción |

|---|---|

| Restricción del acceso a puertos de red de riesgo elevado | Las reglas de administración de seguridad se pueden usar para bloquear el tráfico en puertos específicos, que suelen ser el objetivo de los atacantes, como el puerto 3389 para el Protocolo de escritorio remoto (RDP) o el puerto 22 para Secure Shell (SSH). |

| Aplicación de los requisitos de cumplimiento | Las reglas de administración de seguridad se pueden usar para aplicar los requisitos de cumplimiento. Por ejemplo, bloquear el tráfico hacia direcciones IP específicas o bloques de red o desde estos. |

| Protección de datos confidenciales | Las reglas de administración de seguridad se pueden usar para restringir el acceso a datos confidenciales; para ello, bloquean el tráfico hacia direcciones IP o subredes específicas o desde estas. |

| Aplicación de la segmentación de red | Las reglas de administración de seguridad se pueden usar para aplicar la segmentación de red; para ello, bloquean el tráfico entre redes virtuales o subredes. |

| Aplicación de la seguridad de nivel de aplicación | Las reglas de administración de seguridad se pueden usar para aplicar la seguridad de nivel de aplicación; para ello, bloquean el tráfico hacia aplicaciones o servicios específicos o desde estos. |

Con Azure Virtual Network Manager, tiene una ubicación centralizada para administrar las reglas de administración de seguridad. La centralización permite definir directivas de seguridad a gran escala y aplicarlas a varias redes virtuales a la vez.

Nota:

Actualmente, las reglas de administración de seguridad no se aplican a los puntos de conexión privados que se encuentran en el ámbito de una red virtual administrada.

¿Cómo funcionan las reglas de administración de seguridad?

Las reglas de administración de seguridad permiten o deniegan el tráfico en puertos, protocolos y prefijos IP de origen o destino específicos en una dirección especificada. Al definir una regla de administración de seguridad, debe especificar las condiciones siguientes:

- Prioridad de la regla.

- Acción que se va a realizar (permitir, denegar o permitir siempre).

- La dirección del tráfico (entrante o saliente).

- Protocolo que se va a usar.

Para aplicar directivas de seguridad en varias redes virtuales, debe crear e implementar una configuración de administrador de seguridad. Esta configuración contiene un conjunto de colecciones de reglas y cada una de estas colecciones contiene una o varias reglas de administración de seguridad. Una vez creada, asociará la colección de reglas a los grupos de red que requieran reglas de administración de seguridad. Después, las reglas se aplican a todas las redes virtuales incluidas en los grupos de red cuando se implementa la configuración. Una única configuración proporciona una aplicación centralizada y escalable de las directivas de seguridad en varias redes virtuales.

Importante

Solo se puede implementar una configuración del administrador de seguridad en una región. Sin embargo, pueden existir varias configuraciones de conectividad en una región. Para implementar varias configuraciones del administrador de seguridad en una región, puede crear varias colecciones de reglas en una configuración de seguridad en su lugar.

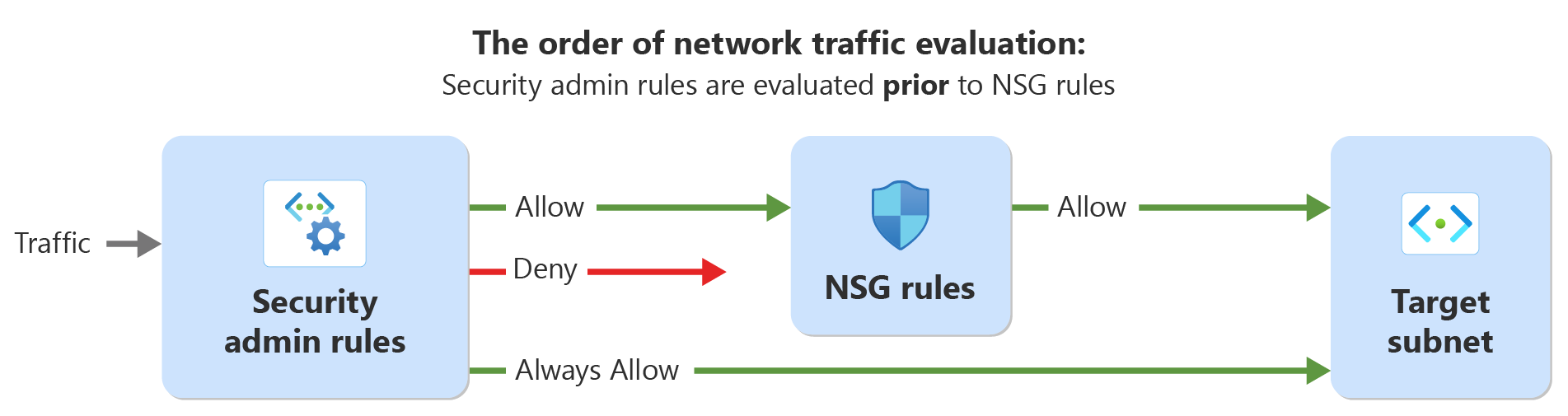

Cómo se evalúan las reglas del administrador de seguridad y los grupos de seguridad de red (NSG)

Las reglas de administración de seguridad y los grupos de seguridad de red (NSG) se pueden usar para aplicar directivas de seguridad de red en Azure. Pero tienen diferentes ámbitos y prioridades.#

Las reglas de administración de seguridad están diseñadas para que las usen los administradores de red de un equipo de gobernanza central. De este modo, los distintos equipos de aplicaciones o servicios pueden especificar aún más la seguridad según sea necesario mediante grupos de seguridad de red. Las reglas de administración de seguridad tienen una prioridad más alta que los grupos de seguridad de red y se evalúan antes de las reglas de NSG.

Por otro lado, los NSG se usan para filtrar el tráfico de red hacia subredes individuales o interfaces de red o desde estas. Están diseñados para que los equipos de aplicación o servicio individuales los usen a fin de especificar aún más la seguridad según sea necesario. Los grupos de seguridad de red tienen una prioridad más baja que las reglas de administración de seguridad y se evalúan después de las reglas de administración de seguridad.

Las reglas de administración de seguridad se aplican actualmente en el nivel de red virtual, mientras que los grupos de seguridad de red se pueden asociar en el nivel de subred y de NIC. En esta tabla se muestran estas diferencias y similitudes:

| Tipo de regla | Público de destino | Aplicado en | Orden de evaluación | Tipos de acción | Parámetros |

|---|---|---|---|---|---|

| Reglas de administrador de seguridad | Administradores de red, equipo de gobernanza central | Redes virtuales | Prioridad más alta | Permitir, Denegar, Permitir siempre | Prioridad, protocolo, acción, origen, destino |

| Reglas del grupo de seguridad de red | Equipos individuales | Subredes, NIC | Prioridad inferior, después de las reglas de administración de seguridad | Permitir, Denegar | Prioridad, protocolo, acción, origen, destino |

Las reglas de administración de seguridad pueden realizar tres acciones sobre el tráfico: Permitir, Permitir siempre y Denegar. Cuando se crean, las reglas Allow se evalúan primero, seguidas de reglas de grupo de seguridad de red. Esta acción permite que las reglas del grupo de seguridad de red controle el tráfico de forma diferente si es necesario.

Si crea una regla Permitir siempre o Denegar, la evaluación del tráfico finaliza después de evaluar la regla de administración de seguridad. Con una regla Permitir siempre, el tráfico se dirige directamente al recurso y finaliza la evaluación adicional (y posiblemente en conflicto) por parte de las reglas de NSG. Esta acción puede ser útil para que las reglas del grupo de seguridad de red apliquen el tráfico y eviten la denegación. Con una regla Denegar, el tráfico se detiene sin entregarse al destino. Las reglas de administración de seguridad no dependen de los grupos de seguridad de red, por lo que se pueden usar para crear reglas de seguridad predeterminadas por sí mismas.

Al usar las reglas de administración de seguridad y los grupos de seguridad de red juntos, puede aplicar directivas de seguridad de red tanto a nivel global como individual, lo que garantiza que las redes virtuales son seguras y compatibles con las directivas de seguridad de su organización.

Importante

Cuando se implementan reglas de administración de seguridad, se usa el modelo de coherencia final. Esto significa que las reglas de administración de seguridad se aplicarán finalmente a los recursos contenidos en una red virtual después de un breve retraso. Los recursos que se agregan a una red virtual que tiene reglas de administración de seguridad aplicadas en ella recibirán también esas mismas reglas de administración de seguridad con un retraso.

Ventajas de las reglas de administración de seguridad

Las reglas de administración de seguridad proporcionan muchas ventajas para proteger los recursos de la organización. Con las reglas de administración de seguridad, puede aplicar el tráfico permitido y evitar la denegación mediante reglas de grupo de seguridad de red en conflicto. También puede crear reglas de administración de seguridad predeterminadas que no dependan de los grupos de seguridad de red para existir. Estas reglas predeterminadas pueden ser especialmente útiles cuando los propietarios de aplicaciones configuran erróneamente o se olvidan de establecer grupos de seguridad de red. Además, las reglas de administración de seguridad proporcionan una manera de administrar la seguridad a gran escala, lo que reduce la sobrecarga operativa que conlleva un número creciente de recursos de red.

Protección de puertos de alto riesgo

En función del estudio y las sugerencias del sector que ha realizado Microsoft, se recomienda a los clientes que restrinjan el tráfico de fuera mediante reglas de administración de seguridad para esta lista de puertos de riesgo elevado. Estos puertos se suelen usar para la administración de recursos o la transmisión de datos no segura o sin cifrar y no deben exponerse a Internet. Pero hay ocasiones en las que determinadas redes virtuales y sus recursos tienen que permitir el tráfico para la administración u otros procesos. Puede crear excepciones cuando sea necesario. Obtenga información sobre cómo bloquear puertos de alto riesgo con excepciones para estos tipos de escenarios.

| Puerto | Protocolo | Descripción |

|---|---|---|

| 20 | TCP | Tráfico FTP sin cifrar |

| 21 | TCP | Tráfico FTP sin cifrar |

| 22 | TCP | SSH. Posibles ataques por fuerza bruta |

| 23 | TCP | TFTP permite tráfico sin autenticar o sin cifrar |

| 69 | UDP | TFTP permite tráfico sin autenticar o sin cifrar |

| 111 | TCP/UDP | RPC. Autenticación no cifrada permitida |

| 119 | TCP | NNTP para la autenticación sin cifrar |

| 135 | TCP/UDP | Asignador de punto final, varios servicios de administración remota |

| 161 | TCP | SNMP para una autenticación no segura o sin autenticación |

| 162 | TCP/UDP | Captura de SNMP: no seguro o sin autenticación |

| 445 | TCP | SMB: vector de ataque conocido |

| 512 | TCP | Rexec en Linux: comandos remotos sin autenticación de cifrado |

| 514 | TCP | Shell remoto: comandos remotos sin autenticación o cifrado |

| 593 | TCP/UDP | HTTP RPC EPMAP: llamada a procedimiento remoto sin cifrar |

| 873 | TCP | Rsync: transferencia de archivos sin cifrar |

| 2049 | TCP/UDP | Network File System |

| 3389 | TCP | RDP: puerto de ataque por fuerza bruta común |

| 5800 | TCP | Búfer de fotogramas remotos de VNC a través de HTTP |

| 5900 | TCP | Búfer de fotogramas remotos de VNC a través de HTTP |

| 11211 | UDP | Memcached |

Administración a escala

Azure Virtual Network Manager proporciona una manera de administrar las directivas de seguridad a gran escala con reglas de administración de seguridad. Al aplicar una configuración del administrador de seguridad a un grupo de red, todas las redes virtuales y sus recursos contenidos en el ámbito de los grupos de red reciben las reglas del administrador de seguridad de la directiva.

Los nuevos recursos están protegidos junto con los recursos existentes. Por ejemplo, si agrega nuevas máquinas virtuales a una red virtual en el ámbito de una regla de administración de seguridad, las máquinas virtuales también se protegen automáticamente. Poco después de implementar estas máquinas virtuales, se aplicarán reglas de administración de seguridad y las protegerán.

Cuando se identifican nuevos riesgos de seguridad, puede implementarlos a gran escala creando una regla de administración de seguridad para protegerse contra el nuevo riesgo y aplicarlo a los grupos de red. Una vez implementada esta nueva regla, todos los recursos del ámbito de los grupos de red se protegerán ahora y en el futuro.

No aplicación de reglas de administración de seguridad

En la mayoría de los casos, las reglas del administrador de seguridad se aplican a todas las redes virtuales y subredes dentro del ámbito de la configuración de seguridad aplicada de un grupo de red. Pero hay algunos servicios que no aplican reglas de administración de seguridad debido a los requisitos de red del servicio. La directiva de intención de red del servicio exige estos requisitos.

No aplicación de reglas de administración de seguridad en el nivel de red virtual

De manera predeterminada, las reglas de administración de seguridad no se aplican a una red virtual que contenga los siguientes servicios:

- Instancias administradas de Azure SQL

- Azure Databricks

Puede solicitar que su instancia de Azure Virtual Network Manager habilite reglas de administración de seguridad en redes virtuales con estos servicios mediante el envío de una solicitud mediante este formulario.

Cuando una red virtual contiene estos servicios, las reglas de administración de seguridad omiten esta red virtual. Si quiere Permitir que las reglas se apliquen a esta red virtual, cree la configuración de seguridad con el campo AllowRulesOnly establecido en la clase de .NET securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices. Cuando se establece, solo se aplican las reglas Allowen la configuración de seguridad a esta red virtual. Las reglas Deny no se aplican a esta red virtual. Las redes virtuales sin estos servicios pueden seguir usando las reglas Permitir y Denegar.

Puede crear una configuración de seguridad solo con reglas Permitir e implementarla en las redes virtuales con Azure PowerShell y la CLI de Azure.

Nota:

Cuando varias instancias de Azure Virtual Network Manager aplican configuraciones diferentes en la clase securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices a la misma red virtual, se usa la configuración de la instancia de administrador de red con el ámbito más alto.

Supongamos que tiene dos administradores de red virtual. El primer administrador de red tiene como ámbito el grupo de administración raíz y tiene una configuración de seguridad establecida en AllowRulesOnly en la clase securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices. El segundo administrador de red virtual tiene como ámbito una suscripción en el grupo de administración raíz y usa el campo predeterminado None en su configuración de seguridad. Cuando ambas configuraciones aplican reglas de administración de seguridad a la misma red virtual, la configuración AllowRulesOnly se aplica a la red virtual.

No aplicación de reglas de administración de seguridad en el nivel de subred

De forma similar, algunos servicios no aplican reglas del administrador de seguridad en el nivel de subred cuando la red virtual de las subredes está dentro del ámbito de una configuración del administrador de seguridad. Los servicios incluyen:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- Azure Virtual WAN

- Puerta de enlace de Azure ExpressRoute

En este caso, las reglas del administrador de seguridad no afectan a los recursos de la subred con estos servicios. Sin embargo, otras subredes de la misma red virtual tienen reglas del administrador de seguridad aplicadas.

Nota:

Si quiere aplicar reglas de administración de seguridad en subredes que contienen una instancia de Azure Application Gateway, asegúrese de que cada subred solo contiene puertas de enlace que estén aprovisionadas con el aislamiento de red habilitado. Si una subred contiene una instancia de Azure Application Gateway sin aislamiento de red, las reglas de administración de seguridad no se aplican a esta subred.

Campos de administración de seguridad

Al definir una regla de administración de seguridad, hay campos obligatorios y opcionales.

Campos obligatorios

Priority

La prioridad de una regla de administración de seguridad es un entero comprendido entre 1 y 4096. Cuanto menor es el valor, mayor es la prioridad de la regla. Por ejemplo, una regla de denegación con una prioridad de 10 invalida una regla de permitir con una prioridad de 20.

Acción

Puede definir una de estas tres acciones para una regla de seguridad:

| Acción | Descripción |

|---|---|

| Permitir | Permite el tráfico en el puerto, el protocolo y los prefijos IP de origen o destino específicos en la dirección especificada. |

| Deny | Bloquea el tráfico en el puerto, el protocolo y los prefijos IP de origen o destino específicos en la dirección especificada. |

| Permitir siempre | Independientemente de otras reglas con prioridad más baja o grupos de seguridad de red definidos por el usuario, permite el tráfico en el puerto, el protocolo y los prefijos IP de origen o destino especificados en la dirección especificada. |

Direction

Puede especificar la dirección del tráfico a la que se aplica la regla. Puede definir entrantes o salientes.

Protocolo

Los protocolos admitidos actualmente con las reglas de administración de seguridad son:

- TCP

- UDP

- ICMP

- ESP

- AH

- Cualquier protocolo

Campos opcionales

Tipos de origen y destino

- Direcciones IP: puede proporcionar direcciones IPv4 o IPv6 o bloques de direcciones en notación CIDR. Para enumerar varias direcciones IP, separe cada dirección IP con una coma.

- Etiqueta de servicio: puede definir etiquetas de servicio específicas basadas en regiones o en un servicio completo. Consulte la documentación pública sobre las etiquetas de servicio disponibles para obtener la lista de etiquetas admitidas. De esta lista, las reglas de administración de seguridad no admiten actualmente las etiquetas de servicio AzurePlatformDNS, AzurePlatformIMDS y AzurePlatformLKM.

Puertos de origen y destino

Puede definir puertos comunes específicos para bloquear desde el origen o hacia el destino. Esta es una lista de puertos TCP comunes:

| Puertos | Nombre del servicio |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Pasos siguientes

Obtenga información sobre cómo bloquear el tráfico de red con una configuración de administración de seguridad.