Habilitación de la autorización y autenticación del usuario final al migrar aplicaciones Java en WebLogic Server a Azure

Esta guía le ayuda a habilitar la autenticación y autorización de usuario final de nivel empresarial para aplicaciones Java en WebLogic Server mediante el identificador de Microsoft Entra.

Los desarrolladores de Java EE esperan que los mecanismos de seguridad de plataforma estándar funcionen según lo previsto, incluso al mover sus cargas de trabajo a Azure. Las aplicaciones de Azure oracle WebLogic Server (WLS) le permiten rellenar el dominio de seguridad integrado con los usuarios de Microsoft Entra Domain Services. Cuando se usa el elemento estándar <security-role> de Java EE en las aplicaciones de Azure, la información del usuario fluye desde Microsoft Entra Domain Services a través del Protocolo ligero de acceso a directorios (LDAP).

Esta guía se divide en dos partes. Si ya tiene Microsoft Entra Domain Services con LDAP seguro expuesto, puede ir directamente a la sección Configurar WLS .

En esta guía, aprenderá a:

- Cree y configure un dominio administrado de Microsoft Entra Domain Services.

- Configure el protocolo ligero de acceso a directorios (LDAP) seguro para un dominio administrado de Microsoft Entra Domain Services.

- Habilite WebLogic Server para acceder a LDAP como dominio de seguridad predeterminado.

Esta guía no le ayuda a volver a configurar una implementación existente de Microsoft Entra ID Domain Services. Sin embargo, debe ser posible seguir esta guía y ver qué pasos puede omitir.

Requisitos previos

- Suscripción a Azure. Si no tiene una suscripción a Azure, cree una cuenta gratuita.

- La capacidad de implementar Microsoft Entra Domain Services. Para obtener más información, consulte Creación y configuración de un dominio administrado de Microsoft Entra Domain Services.

- La capacidad de implementar una de las aplicaciones de Azure de WLS enumeradas en ¿Qué son las soluciones para ejecutar Oracle WebLogic Server en Azure Virtual Machines?

- Una máquina local con Windows con Subsistema de Windows para Linux (WSL), GNU/Linux o macOS instalados.

- Cli de Azure versión 2.54.0 o posterior.

Considere el contexto de migración

En la lista siguiente se describen algunos aspectos que se deben tener en cuenta sobre la migración de instalaciones de WLS locales y el identificador de Microsoft Entra:

- Si ya tiene un inquilino de Microsoft Entra ID sin Domain Services expuesto a través de LDAP, en esta guía se muestra cómo exponer la funcionalidad LDAP e integrarla con WLS.

- Si el escenario implica un bosque de Active Directory local, considere la posibilidad de implementar una solución de identidad híbrida con el identificador de Microsoft Entra. Para más información, consulte Documentación de identidad híbrida.

- Si ya tiene una implementación de Active Directory local Domain Services (AD DS), explore las rutas de acceso de migración en Comparación de Servicios de dominio de Active Directory autoadministrados, Id. de Microsoft Entra y Servicios de dominio administrados de Microsoft Entra.

- Si está optimizando para la nube, en esta guía se muestra cómo empezar desde cero con LDAP y WLS de Microsoft Entra ID Domain Services.

- Para obtener una descripción completa sobre la migración de WebLogic Server a Azure Virtual Machines, consulte Migración de aplicaciones de WebLogic Server a Azure Virtual Machines.

- Para obtener más información sobre Active Directory y Microsoft Entra ID, consulte Comparación de Active Directory con El identificador de Entra de Microsoft.

Configuración del dominio administrado de Microsoft Entra Domain Services

Esta sección le guía por todos los pasos para mantener un dominio administrado de Microsoft Entra Domain Services integrado con WLS. Microsoft Entra ID no admite directamente el protocolo ligero de acceso a directorios (LDAP) o LDAP seguro. En su lugar, la compatibilidad se habilita a través de la instancia de dominio administrada de Microsoft Entra Domain Services dentro del inquilino de Microsoft Entra ID.

Nota:

En esta guía se usa la característica de cuenta de usuario "solo en la nube" de Microsoft Entra Domain Services. Se admiten otros tipos de cuenta de usuario, pero no se describen en esta guía.

Creación y configuración de un dominio administrado de Microsoft Entra Domain Services

En este artículo se usa un tutorial independiente para crear un dominio administrado de Microsoft Entra Domain Services.

Complete el tutorial Creación y configuración de un dominio administrado de Microsoft Entra Domain Services hasta pero no incluir la sección Habilitar cuentas de usuario para Domain Services. Esa sección requiere un tratamiento especial en el contexto de este tutorial, tal como se describe en la sección siguiente. Asegúrese de completar las acciones de DNS por completo y correctamente.

Anote el valor que especifique al completar el paso "Escriba un nombre de dominio DNS para el dominio administrado". Lo usará más adelante en este artículo.

Creación de usuarios y restablecimiento de contraseñas

Los pasos siguientes muestran cómo crear usuarios y cambiar sus contraseñas, lo que es necesario para hacer que los usuarios se propaguen correctamente a través de LDAP. Si tiene un dominio administrado de Microsoft Entra Domain Services existente, es posible que estos pasos no sean necesarios.

- En Azure Portal, asegúrese de que la suscripción correspondiente al inquilino de Id. de Microsoft Entra es el directorio activo actualmente. Para obtener información sobre cómo seleccionar el directorio correcto, consulte Asociar o agregar una suscripción de Azure al inquilino de Microsoft Entra. Si se selecciona el directorio incorrecto, no puede crear usuarios o crear usuarios en el directorio incorrecto.

- En el cuadro de búsqueda de la parte superior de Azure Portal, escriba Usuarios.

- Seleccione Nuevo usuario.

- Asegúrese de que la opción Crear usuario está seleccionada.

- Rellene los valores de Nombre de usuario, Nombre, Nombre y Apellido. Deje los campos restantes con sus valores predeterminados.

- Seleccione Crear.

- Seleccione el usuario que acaba de crear en la tabla.

- Seleccione Restablecer contraseña.

- En el panel que aparece, seleccione Restablecer contraseña.

- Anote la contraseña temporal.

- En una ventana de explorador privado o "incógnito", visite Azure Portal e inicie sesión con las credenciales y la contraseña del usuario.

- Cambie la contraseña cuando se le solicite. Anote la nueva contraseña. Lo usará más tarde.

- Cierre la sesión y cierre la ventana "incógnito".

Repita los pasos de "Seleccionar nuevo usuario" a través de "Cerrar y cerrar" para cada usuario que quiera habilitar.

Configuración de LDAP seguro para un dominio administrado de Microsoft Entra Domain Services

Esta sección le guía por un tutorial independiente para extraer los valores que se utilizarán en la configuración de WLS.

En primer lugar, abra el tutorial Configuración de LDAP seguro para un dominio administrado de Microsoft Entra Domain Services en una ventana del explorador independiente para que pueda ver las variaciones siguientes a medida que se ejecuta en el tutorial.

Cuando llegue a la sección Exportar un certificado para equipos cliente, tome nota de dónde guarda el archivo de certificado que termina en .cer. El certificado se usa como entrada para la configuración de WLS.

Cuando llegue a la sección Bloquear el acceso LDAP seguro a través de Internet, especifique Any como origen. Apriete la regla de seguridad con una dirección IP específica más adelante en esta guía.

Antes de ejecutar los pasos descritos en Test queries to the managed domain (Probar consultas en el dominio administrado), siga estos pasos para permitir que las pruebas se realicen correctamente:

En Azure Portal, visite la página de información general de la instancia de Microsoft Entra Domain Services.

En el área Configuración , seleccione Propiedades.

En el panel derecho de la página, desplácese hacia abajo hasta que vea Grupo de administradores. En este encabezado debe haber un vínculo para Administradores del controlador de dominio de AAD. Seleccione ese vínculo.

En la sección Administrar, seleccione Miembros.

Seleccione Agregar miembros.

En el campo de texto Buscar, escriba algunos caracteres para buscar uno de los usuarios que creó en el paso anterior.

Seleccione el usuario y, a continuación, active el botón Seleccionar.

Este usuario es el que debe usar al ejecutar los pasos de la sección Consultas de prueba al dominio administrado.

Nota:

En la lista siguiente se proporcionan algunas sugerencias sobre cómo consultar los datos LDAP, que debe hacer para recopilar algunos valores necesarios para la configuración de WLS:

- El tutorial le aconseja usar el programa de Windows LDP.exe. Este programa solo está disponible en Windows. Para los usuarios que no utilizan Windows, también es posible usar Apache Directory Studio para el mismo propósito.

- Al iniciar sesión en LDAP con LDP.exe, el nombre de usuario es solo la parte anterior a @. Por ejemplo, si el usuario es

alice@contoso.onmicrosoft.com, el nombre de usuario para la acción de enlace de LDP.exe esalice. Además, deje LDP.exe en ejecución y con la sesión iniciada para su uso en pasos posteriores.

En la sección Configuración de la zona DNS para el acceso externo, anote el valor de Dirección IP externa de LDAP seguro. Lo usará más tarde.

Si el valor de la dirección IP externa LDAP segura no es evidente, siga estos pasos para obtener la dirección IP:

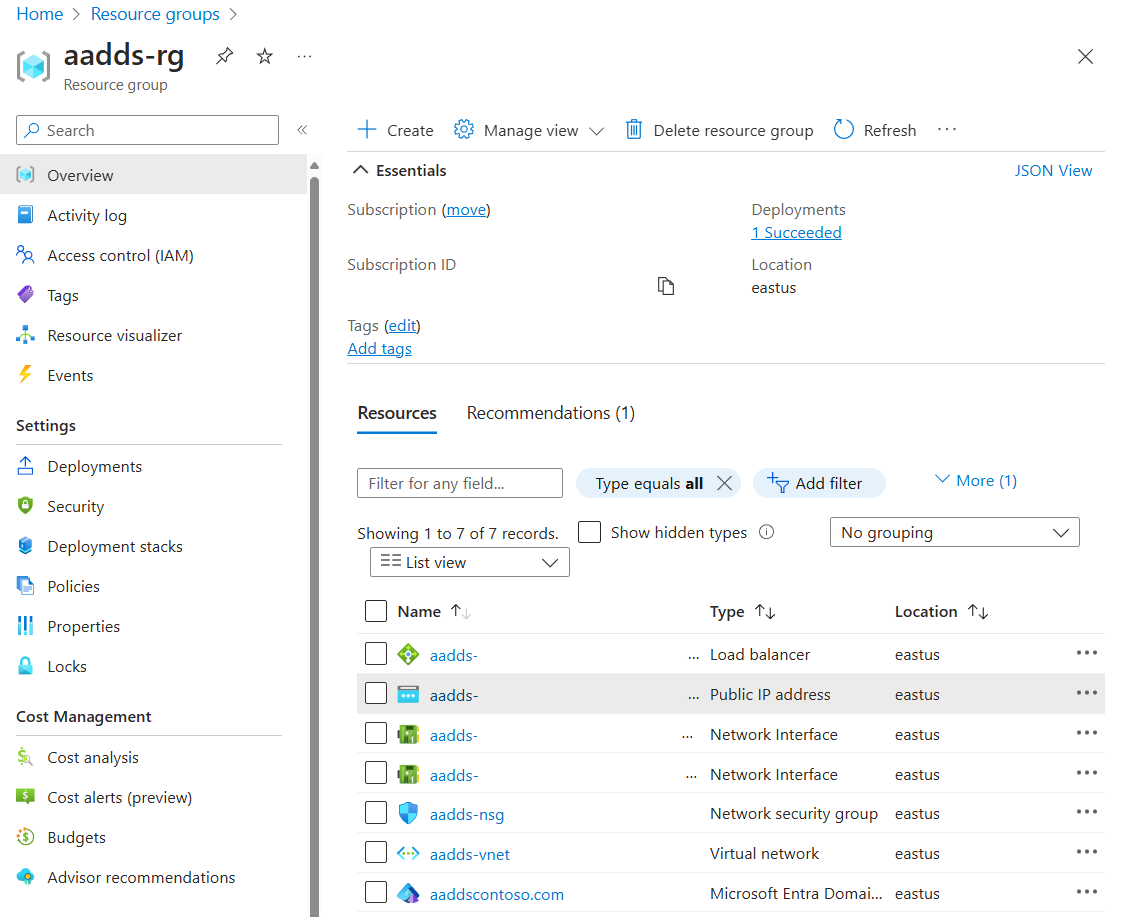

En Azure Portal, busque el grupo de recursos que contiene el recurso de Microsoft Entra Domain Services.

En la lista de recursos, seleccione el recurso de dirección IP pública para el recurso de Microsoft Entra Domain Services, como se muestra en la captura de pantalla siguiente. Es probable que la dirección IP pública comience con

aadds.

No ejecute los pasos descritos en Limpieza de recursos hasta que se le indique que lo haga en esta guía.

Teniendo en cuenta estas variaciones, complete Configurar LDAP seguro para un dominio administrado de Microsoft Entra Domain Services. Ahora puede recopilar los valores que debe proporcionar a la configuración de WLS.

Nota:

Espere a que la configuración ldap segura complete el procesamiento antes de pasar a la sección siguiente.

Deshabilitación de TLS v1 (poco seguro)

De forma predeterminada, Microsoft Entra Domain Services habilita el uso de TLS v1, que se considera débil y no se admite en WebLogic Server 14 y versiones posteriores.

En esta sección se muestra cómo deshabilitar el cifrado TLS v1.

En primer lugar, obtenga el identificador de recurso del dominio administrado de Microsoft Entra Domain Service que habilita LDAP. El comando siguiente obtiene el identificador de una instancia de Azure Domain Service denominada aaddscontoso.com en un grupo de recursos denominado aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Para deshabilitar TLS v1, use el siguiente comando:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

La salida se muestra para "tlsV1": "Disabled", como se muestra domainSecuritySettings en el ejemplo siguiente:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Para obtener más información, consulte Protección de un dominio administrado de Microsoft Entra Domain Services.

Nota:

Si agrega un bloqueo al recurso o al grupo de recursos, aparece un mensaje de error al intentar actualizar el dominio administrado, como: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Anote la siguiente información para el dominio administrado de Microsoft Entra Domain Service. Esta información se usa en una sección posterior.

| Propiedad | Descripción |

|---|---|

| Host de servidor | Este valor es el nombre DNS público que guardó al completar Crear y configurar un dominio administrado de Microsoft Entra ID Domain Services. |

| Dirección IP externa de LDAP seguro | Este valor es el valor de dirección IP externa LDAP segura que guardó en la sección Configuración de la zona DNS para el acceso externo. |

| Principal | Para obtener este valor, vuelva a LDP.exe y siga estos pasos para obtener el valor de la entidad de seguridad para su uso solo en la nube:

|

| DN base de usuario y DN base de grupo | Para los fines de este tutorial, los valores de ambas propiedades son los mismos: la entidad de seguridad de OU=AADDC Users. |

| Contraseña de la entidad de seguridad | Este valor es la contraseña del usuario que se agregó al AAD DC Administrators grupo. |

| Clave pública para la conexión LDAPS del servicio de dominio de Microsoft Entra | Este valor es el archivo .cer que se le pidió que guardara al completar la sección Exportación de un certificado para equipos cliente. |

Configuración de WLS

Esta sección le ayuda a recopilar los valores de parámetro del dominio administrado de Microsoft Entra Domain Service implementado anteriormente.

Al implementar cualquiera de las App de Azure licaciones enumeradas en ¿Qué son las soluciones para ejecutar Oracle WebLogic Server en Azure Virtual Machines?, puede seguir los pasos para integrar el dominio administrado de Microsoft Entra Domain Service con WLS.

Una vez finalizada la implementación de la aplicación de Azure, siga estos pasos para buscar la dirección URL para acceder a la consola de administración de WebLogic:

- Abra Azure Portal y vaya al grupo de recursos que aprovisionó.

- En el panel de navegación, en la sección Configuración, seleccione Implementaciones. Verá una lista ordenada de las implementaciones en este grupo de recursos, con la más reciente primero.

- Desplácese hasta la entrada más antigua de esta lista. Esta entrada corresponde a la implementación que inició en la sección anterior. Seleccione la implementación más antigua, cuyo nombre comienza con algo similar a

oracle.. - Seleccione Salidas. Esta opción muestra la lista de salidas de la implementación.

- El valor adminConsole es el vínculo completo, público y visible para Internet a la consola de administración de WLS. Seleccione el icono de copia situado junto al valor del campo para copiar el vínculo al Portapapeles y guárdelo en un archivo.

Nota:

En este tutorial se muestra cómo usar TLS v1.2 para conectarse al servidor LDAP del dominio administrado de Microsoft Entra Domain Service. Para garantizar la compatibilidad, debe habilitar TLS v1.2 para las implementaciones en JDK 8.

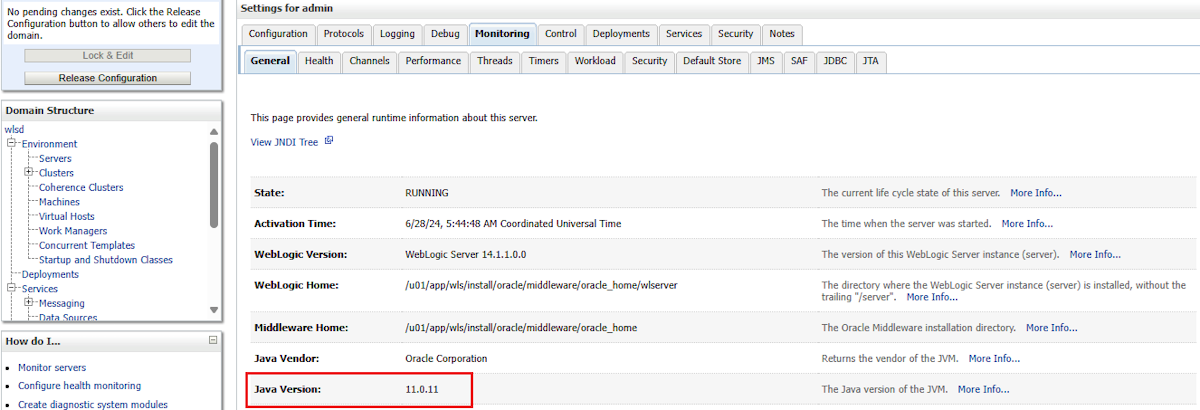

Para comprobar la versión de JDK, siga estos pasos:

Pegue el valor de adminConsole en la barra de direcciones del explorador y, a continuación, inicie sesión en la consola de administración de WLS.

En Estructura de dominio, seleccione Servidores>Admin>Monitoring>General y busque Versión de Java.

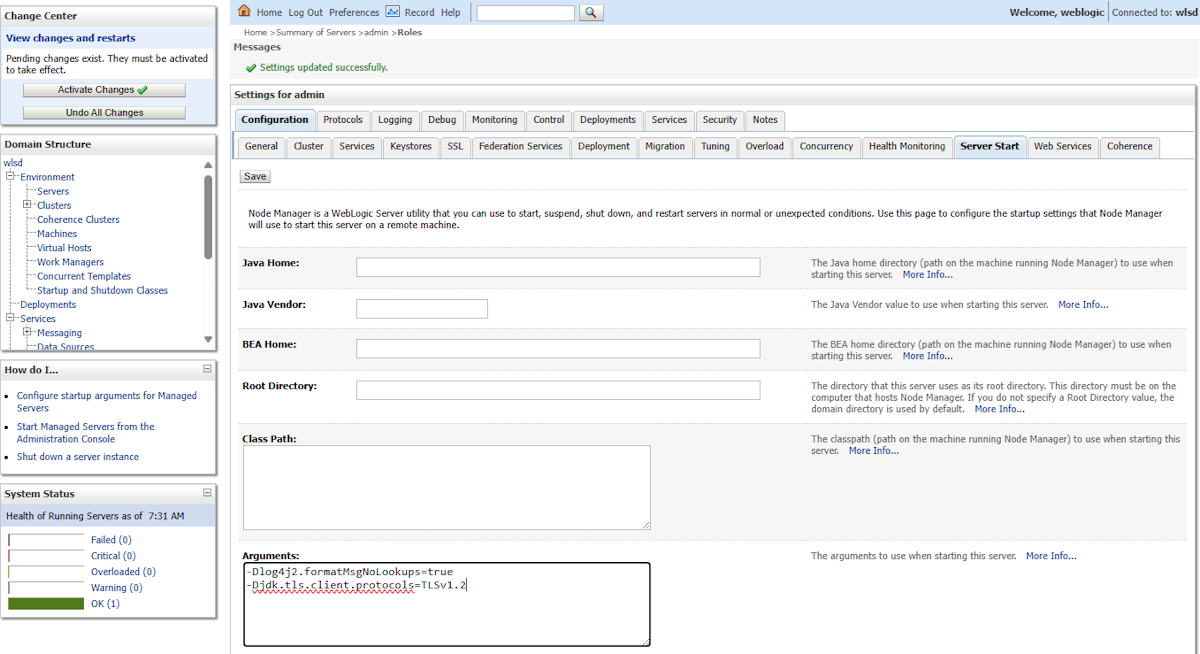

Si la versión de Java es 8, habilite TLS v1.2 mediante los pasos siguientes:

En Estructura de dominio, seleccione Servidores de entorno Admin Configuration Server Start (Inicio del servidor de configuración del administrador>>entorno).>

En la sección Argumentos , especifique el valor

-Djdk.tls.client.protocols=TLSv1.2.Seleccione Guardar para guardar el cambio.

En Centro de cambios, seleccione Activar cambios para habilitar la opción .

Integración del dominio administrado de Microsoft Entra Domain Service con WLS

Con el servidor de administración de WebLogic en ejecución y el dominio administrado de Microsoft Entra Domain Service implementado y protegido con LDAP, ahora es posible iniciar la configuración.

Carga e importación de la entidad de certificación pública

WLS se comunica con el dominio administrado mediante LDAP seguro (LDAPS), que es LDAP a través de capa de sockets seguros (SSL) o seguridad de la capa de transporte (TLS). Para establecer esta conexión, debe cargar e importar el certificado de entidad de certificación pública (CA) (un archivo .cer ) en el almacén de claves de confianza de WLS.

Cargue e importe el certificado en la máquina virtual que ejecuta el servidor de administración mediante los pasos siguientes:

Habilite el acceso

adminVMsiguiendo las instrucciones de la sección Conexión a la máquina virtual de Inicio rápido: Implementación de WebLogic Server en Azure Virtual Machines.Abra un terminal de Bash y cargue el certificado mediante los siguientes comandos. Reemplace el

ADMIN_PUBLIC_IPvalor por el valor real, que puede encontrar en Azure Portal. Es necesario que escriba la contraseña que usó para conectar la máquina.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Una vez cargado el certificado, debe moverlo a la carpeta de dominio de WLS /u01/domains y cambiar su propiedad con

oracle:oraclemediante los siguientes comandos:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importe el certificado en el almacén de claves. La aplicación de Azure aprovisiona WLS con un almacén de confianza predeterminado en

<jvm-path-to-security>/cacerts. La ruta de acceso específica puede variar en función de la versión de JDK. Puede importar la entidad de certificación pública del dominio administrado de Microsoft Entra Domain Service mediante los pasos siguientes:Consulte el script que usó para establecer las variables de entorno de dominio.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImporte la ENTIDAD de certificación mediante el comando siguiente. Preste atención a la versión de Java, que ha protegido en la sección anterior.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Debería ver una salida similar al ejemplo siguiente:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Nota:

Si personaliza el almacén de confianza, debe importar la CA pública del dominio administrado de Entra Domain Service en el almacén de claves de confianza. No es necesario importar el certificado a los servidores administrados de WLS. Para obtener más información, consulte Configuración de WebLogic para usar LDAP.

Configuración de la comprobación del nombre de host de WLS

Dado que Configurar LDAP seguro para un dominio administrado de Microsoft Entra Domain Services usa un carácter comodín *.aaddscontoso.com para el nombre de host en el certificado, debe configurar el servidor de administración de WLS con la comprobación adecuada del nombre de host. Siga estos pasos para deshabilitar la comprobación. En WLS 14 y versiones posteriores, puede seleccionar Verificación de nombre de host comodín en su lugar.

- Pegue el valor de adminConsole en el explorador e inicie sesión en la consola de administración de WLS.

- En el Centro de cambios, seleccione Bloquear y editar.

- Seleccione >Avanzado.

- Junto a Comprobación de nombre de host, seleccione Ninguno.

- Seleccione Guardar y activar cambios para guardar la configuración.

Resolución del tráfico para el acceso LDAP seguro

Con el acceso LDAP seguro habilitado a través de Internet, puede actualizar la zona DNS para que los equipos cliente puedan encontrar este dominio administrado. El valor de dirección IP externa LDAP seguro aparece en la pestaña Propiedades del dominio administrado. Para obtener más información, consulte Configuración de la zona DNS para el acceso externo.

Si no tiene una zona DNS registrada, puede agregar una entrada en el adminVM archivo de hosts para resolver el tráfico de ldaps.<managed-domain-dns-name> (aquí ldaps.aaddscontoso.comestá ) a la dirección IP externa. Cambie el valor por el suyo antes de ejecutar los comandos siguientes:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Ejecute el siguiente comando para reiniciar el servidor de administración para cargar las configuraciones:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Creación y configuración del proveedor de autenticación LDAP

Con el certificado importado y el tráfico de acceso LDAP seguro resuelto, puede configurar el proveedor LDAP desde la consola de WLS mediante los pasos siguientes:

Pegue el valor adminConsole en la barra de direcciones del explorador e inicie sesión en la consola de administración de WLS.

En Centro de cambios, seleccione Bloquear y editar.

En Estructura de dominio, seleccione Dominios>nuevos y use los siguientes valores para crear un nuevo proveedor de autenticación.

- En Nombre, rellene

AzureEntraIDLDAPProvider. - En Tipo, seleccione

ActiveDirectoryAuthenticator.

- En Nombre, rellene

Haga clic en Aceptar para guardar el cambio.

En la lista de proveedores, seleccione AzureEntraIDLDAPProvider.

En Marca de control común>>, seleccione SUFICIENTE.

Seleccione Guardar para guardar el cambio.

En >, escriba la información de conexión de dominio administrado de Microsoft Entra Domain Services que obtuvo anteriormente. Los pasos para obtener el valor se enumeran en la tabla en Configurar LDAP seguro para un dominio administrado de Microsoft Entra Domain Services.

Rellene los siguientes campos obligatorios, manteniendo otros campos con sus valores predeterminados:

Elemento Valor Valor de ejemplo Host DNS del servidor LDAP de dominio administrado, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPuerto 636636Principal Entidad de seguridad del usuario solo en la nube CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comCredential: Credencial del usuario solo en la nube - SSLEnabled Seleccionada - DN base de usuarios Nombre distintivo (DN) de la base de usuarios OU=AADDC Users,DC=aaddscontoso,DC=comFiltro de nombre de usuario (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Atributo de nombre de usuario sAMAccountNamesAMAccountNameUser Object (clase) useruserDN base de grupo DN base del grupo. OU=AADDC Users,DC=aaddscontoso,DC=comBúsqueda de pertenencia a grupos limitlimitNivel máximo de búsqueda de pertenencia a grupos 11Uso de grupos de tokens para la búsqueda de pertenencia a grupos Seleccionada - Tamaño del grupo de conexiones 55Connect Timeout 120120Límite de reintento de conexión 55Límite de tiempo de resultados 300300Mantener activo habilitado Seleccionada - Caché habilitada Seleccionada - Tamaño de caché 40004000TTL de caché 300300Seleccione Guardar para guardar el proveedor.

Seleccione Rendimiento junto a Configuración.

Seleccione Habilitar el almacenamiento en caché de la jerarquía de búsqueda de pertenencia a grupos.

Seleccione Habilitar SID para agrupar el almacenamiento en caché de búsqueda.

Para guardar la configuración, seleccione Guardar.

Seleccione Activar cambios para invocar los cambios.

Nota:

Preste atención al nombre de host del servidor LDAP. Debe tener este formato: ldaps.<managed-domain-dns-name>. En este ejemplo, el valor es ldaps.aaddscontoso.com.

Si se produce un error como [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, intente reiniciar adminVM para resolver el problema.

Debe reiniciar el servidor de administración de WLS para que los cambios surtan efecto. Ejecute el siguiente comando para reiniciar el servidor de administración:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Nota:

Si va a autenticar una aplicación en un clúster con usuarios de Microsoft Entra ID, debe reiniciar el servidor administrado para activar el proveedor. Para ello, reinicie la máquina virtual que hospeda el servidor.

Validation

Después de reiniciar el servidor de administración, siga estos pasos para comprobar que la integración se realizó correctamente:

- Vaya a la consola de administración de WLS.

- En el panel de navegación, expanda el árbol y seleccione Dominios de>seguridad myrealm Providers( Proveedores myrealm).>

- Si la integración se realizó correctamente, puede encontrar el proveedor de id. de Entra de Microsoft, por ejemplo

AzureEntraIDLDAPProvider. - En el panel de navegación, expanda el árbol y seleccione >>Usuarios y grupos.

- Si la integración se realizó correctamente, puede encontrar usuarios del proveedor de identificadores de Microsoft Entra.

Nota:

La primera vez que accede a usuarios y grupos tarda unos minutos en cargarse. WLS almacena en caché los usuarios y es más rápido en el siguiente acceso.

Bloqueo del acceso a LDAP seguro desde Internet

Mientras se levanta el LDAP seguro en los pasos anteriores, establezca el origen como Cualquiera para la AllowLDAPS regla en el grupo de seguridad de red. Ahora que el servidor de administración de WLS está implementado y conectado a LDAP, obtenga su dirección IP pública mediante Azure Portal. Vuelva a Bloqueo del acceso a LDAP seguro desde Internet y cambie Cualquiera por la dirección IP específica del servidor de administración de WLS.

Limpieza de recursos

Ahora es el momento de seguir los pasos descritos en la sección Limpieza de recursos de Configuración de LDAP seguro para un dominio administrado de Microsoft Entra Domain Services.

Pasos siguientes

Explore otros aspectos de la migración de aplicaciones de WebLogic Server a Azure.