Protección de un dominio administrado de Microsoft Entra Domain Services

De forma predeterminada, Microsoft Entra Domain Services permite el uso de cifrados tales como NTLM V1 y TLS v1. Aunque estos cifrados pueden ser necesarios para algunas aplicaciones heredadas, se consideran poco seguros y se pueden deshabilitar si no se necesitan. Si tiene conectividad híbrida local mediante Microsoft Entra Connect, también puede deshabilitar la sincronización de los hash de contraseñas de NTLM.

En este artículo se muestra cómo reforzar un dominio administrado del modo siguiente:

- Deshabilitando cifrados NTLM v1 y TLS v1

- Deshabilitando la sincronización de hash de contraseña

- Deshabilitando la capacidad de cambiar contraseñas con cifrado RC4

- Habilitando la protección de Kerberos

- Firma LDAP

- Enlace de canal LDAP

Requisitos previos

Para completar este artículo, necesita los siguientes recursos:

- Una suscripción de Azure activa.

- Si no tiene una suscripción a Azure, cree una cuenta.

- Un inquilino de Microsoft Entra asociado a su suscripción, ya sea sincronizado con un directorio en el entorno local o con un directorio solo en la nube.

- Si es necesario, cree un inquilino de Microsoft Entra o asocie una suscripción de Azure a su cuenta.

- Un dominio administrado de Microsoft Entra Domain Services habilitado y configurado en el inquilino de Microsoft Entra.

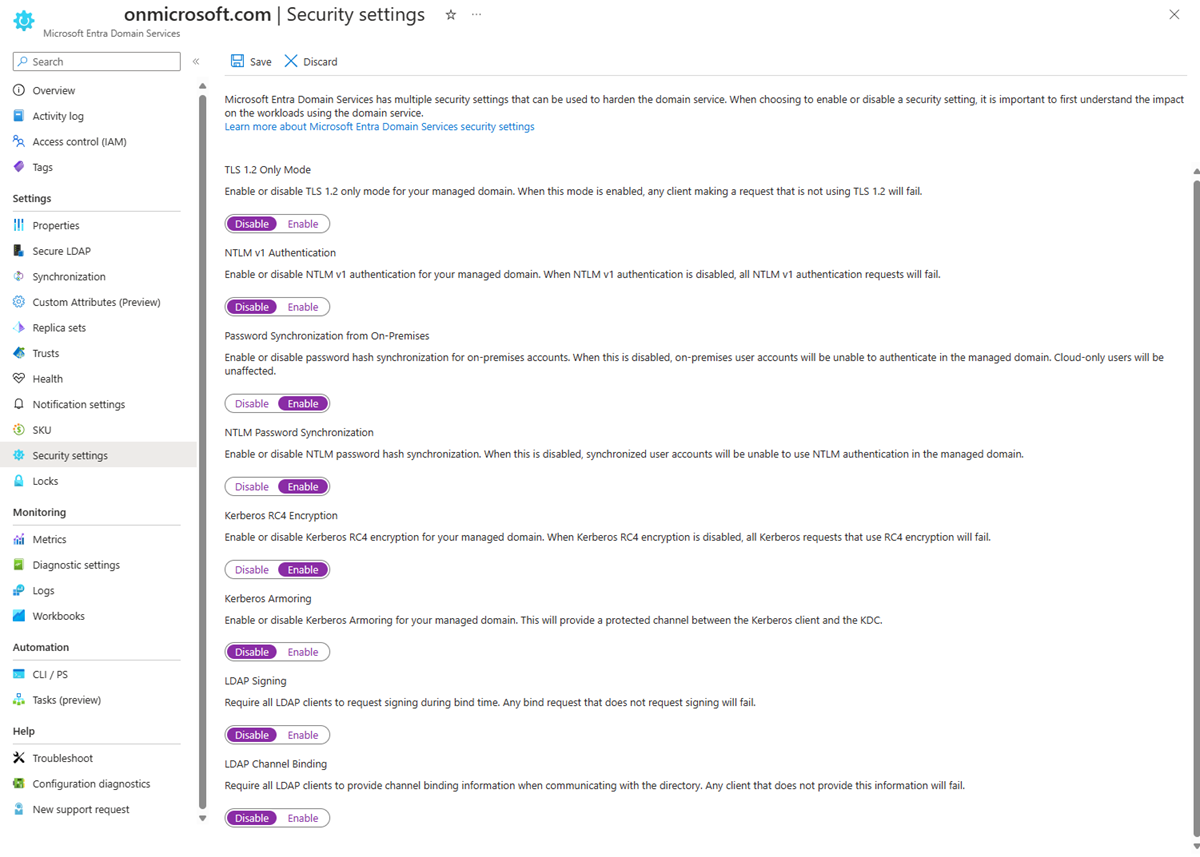

Uso de la configuración de seguridad para reforzar el dominio

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Entra Domain Services.

Elija el dominio administrado como, por ejemplo, aaddscontoso.com.

En el lado izquierdo, seleccione Configuración de seguridad.

Haga clic en Habilitar o Deshabilitar en las siguientes opciones:

- Modo de solo TLS 1.2

- Autenticación NTLM v1

- Sincronización de contraseñas de NTLM

- Cifrado RC4 de Kerberos

- Protección de Kerberos

- Firma LDAP

- Enlace de canal LDAP

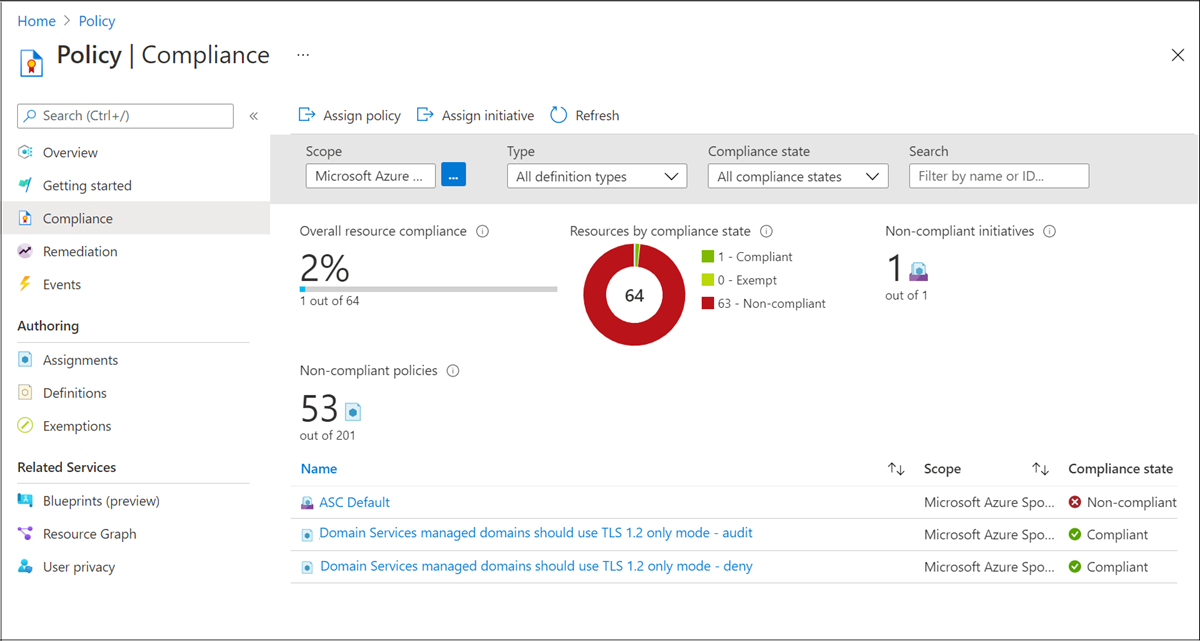

Asignación de cumplimiento de Azure Policy para el uso de TLS 1.2

Además de la configuración de seguridad, Microsoft Azure Policy tiene una configuración de cumplimiento para exigir el uso de TLS 1.2. La directiva no tiene ningún efecto hasta que se asigna. Cuando se asigna la directiva, aparece en Cumplimiento:

- Si la asignación es Auditar, el cumplimiento notificará si la instancia de Domain Services es compatible.

- Si la asignación es Denegar, el cumplimiento impedirá que se cree una instancia de Domain Services si no se requiere TLS 1.2 e impedirá las actualizaciones a dicha instancia hasta que se exija este protocolo.

Auditoría de errores de NTLM

Aunque deshabilitar la sincronización de contraseñas de NTLM mejorará la seguridad, muchas aplicaciones y servicios no están diseñados para funcionar sin ella. Por ejemplo, al conectarse a cualquier recurso mediante su dirección IP, como para la administración del servidor DNS o RDP, se producirá un error de acceso denegado. Si deshabilita la sincronización de contraseñas de NTLM y la aplicación o el servicio no funcionan según lo esperado, puede comprobar los errores de autenticación de NTLM; para ello, habilite la auditoría de seguridad para la categoría de eventos Inicio y cierre de sesión>Auditar inicio de sesión, en la que se especifica NTLM como el Paquete de autenticación en los detalles del evento. Para más información, consulte Habilitación de auditorías de seguridad para Microsoft Entra Domain Services.

Uso de PowerShell para reforzar el dominio

Si lo necesita, instale y configure Azure PowerShell. Asegúrese de que inicia sesión en su suscripción de Azure con el cmdlet Connect-AzAccount.

Además, si es necesario, instale el SDK de Microsoft Graph PowerShell. Asegúrese de iniciar sesión en el inquilino de Microsoft Entra mediante el cmdlet Connect-MgGraph.

Para deshabilitar los conjuntos de cifrados poco seguros y la sincronización de hash de credenciales de NTLM, inicie sesión en su cuenta de Azure y, luego, obtenga el recurso de Domain Services con el cmdlet Get-AzResource:

Sugerencia

Si se produce un error al usar el comando Get-AzResource que se indica que el recurso Microsoft.AAD/DomainServices no existe, eleve los privilegios de acceso para administrar todas las suscripciones y grupos de administración de Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Luego, defina DomainSecuritySettings para configurar las siguientes opciones de seguridad:

- Deshabilite la compatibilidad con NTLM v1.

- Deshabilitar la sincronización de códigos hash de contraseñas NTLM desde su instancia de Active Directory local.

- Deshabilite TLS v1.

- Deshabilite el cifrado Kerberos RC4.

- Habilite la protección de Kerberos.

Importante

Si deshabilita la sincronización de hash de contraseñas de NTML en el dominio administrado de Domain Services, los usuarios y las cuentas de servicio no pueden realizar enlaces simples LDAP. Si necesita realizar enlaces simples LDAP, no establezca la opción de configuración de seguridad "SyncNtlmPasswords"="Disabled"; del siguiente comando.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Por último, aplique la configuración de seguridad definida al dominio administrado con el cmdlet Set-AzResource. Especifique el recurso de Domain Services del primer paso y la configuración de seguridad del paso anterior.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion "2021-03-01" -Verbose -Force

La configuración de seguridad tarda unos minutos en aplicarse al dominio administrado.

Importante

Después de desactivar NTLM, efectúe una sincronización completa de hash de contraseñas en Microsoft Entra Connect para quitar todos los valores hash de contraseña del dominio administrado. Si desactiva NTLM pero no fuerza la sincronización de hash de contraseñas, los valores hash de contraseña de NTLM para una cuenta de usuario solo se eliminarán en el siguiente cambio de contraseña. Este comportamiento podría permitir a un usuario iniciar sesión si las credenciales están almacenadas en caché en un sistema que utiliza NTLM como método de autenticación.

Cuando el hash de contraseña NTLM es diferente al hash de contraseña de Kerberos, recurrir a NTLM no será una alternativa. Las credenciales almacenadas en caché tampoco funcionarán si la máquina virtual tiene conectividad con el controlador de dominio administrado.

Pasos siguientes

Para más información sobre el proceso de sincronización, consulte Cómo sincronizar objetos y credenciales en un dominio administrado.