Equipos de seguridad, roles y funciones

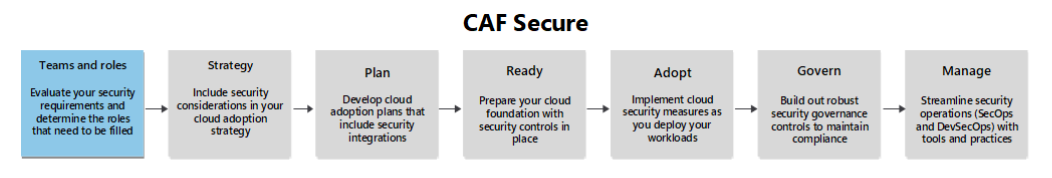

En este artículo se describen los roles de seguridad necesarios para la seguridad en la nube y las funciones que realizan relacionadas con la infraestructura y las plataformas en la nube. Estos roles le ayudan a garantizar que la seguridad forma parte de cada fase del ciclo de vida de la nube, desde el desarrollo hasta las operaciones y la mejora continua.

Nota:

Cloud Adoption Framework para Azure se centra en la infraestructura en la nube y las plataformas que admiten varias cargas de trabajo. Para obtener instrucciones de seguridad para cargas de trabajo individuales, consulte las instrucciones de seguridad del marco de trabajo de Azure Well-Architected.

Según el tamaño de la organización y otros factores, los roles y funciones descritos en este artículo podrían cumplirse mediante personas que realizan varias funciones (roles) en lugar de por una sola persona o equipo. Las empresas y las grandes organizaciones tienden a tener equipos más grandes con roles más especializados, mientras que las organizaciones más pequeñas tienden a consolidar varios roles y funciones entre un menor número de personas. Las responsabilidades de seguridad específicas también varían en función de las plataformas técnicas y los servicios que usa la organización.

Algunos equipos de tecnología y nube realizarán directamente algunas tareas de seguridad. Otros equipos de seguridad especializados pueden realizar otros que operan en colaboración con los equipos tecnológicos. Independientemente del tamaño y la estructura de su organización, las partes interesadas deben tener una comprensión clara de los trabajos de seguridad que deben realizarse. Todos los usuarios también deben tener en cuenta los requisitos empresariales y la tolerancia al riesgo de seguridad de la organización para que puedan tomar buenas decisiones sobre los servicios en la nube que tengan en cuenta y equilibren la seguridad como requisito clave.

Use las instrucciones de este artículo para ayudar a comprender funciones específicas que realizan los equipos y roles y cómo interactúan los distintos equipos para cubrir la totalidad de una organización de seguridad en la nube.

Transformación de roles de seguridad

Los roles de arquitectura, ingeniería y operaciones de seguridad están experimentando una transformación significativa de sus responsabilidades y procesos. (Esta transformación es similar a la transformación controlada por la nube de los roles de infraestructura y plataforma). Esta transformación del rol de seguridad se ha controlado por varios factores:

A medida que las herramientas de seguridad se vuelven cada vez más basadas en SaaS, hay menos necesidad de diseñar, implementar, probar y operar infraestructuras de herramientas de seguridad. Estos roles todavía necesitan admitir el ciclo de vida completo de la configuración de servicios en la nube y soluciones (incluida la mejora continua) para asegurarse de que cumplen los requisitos de seguridad.

El reconocimiento de que la seguridad es el trabajo de todos está impulsando un enfoque más colaborativo y maduro que permite a los equipos de seguridad y tecnología trabajar juntos:

Los equipos de ingeniería técnica son responsables de garantizar que las medidas de seguridad se apliquen de forma eficaz a sus cargas de trabajo. Este cambio aumenta su necesidad de contexto y experiencia de los equipos de seguridad sobre cómo cumplir estas obligaciones de forma eficaz y eficaz.

Los equipos de seguridad están cambiando de un rol de control de calidad (ligeramente adversario) a un rol que permite a los equipos técnicos: hacer que la ruta de acceso segura sea la ruta más sencilla. Los equipos de seguridad reducen la fricción y las barreras mediante la automatización, la documentación, el entrenamiento y otras estrategias.

Los equipos de seguridad están ampliando cada vez más sus habilidades para examinar los problemas de seguridad en varias tecnologías y sistemas. Abordan el ciclo de vida completo del atacante, en lugar de centrarse en áreas técnicas estrechas (seguridad de red, seguridad de puntos de conexión, seguridad de aplicaciones y seguridad en la nube, por ejemplo). El hecho de que las plataformas en la nube integren tecnologías diferentes estrechamente juntas, amplifican esta necesidad de desarrollo de aptitudes.

El aumento de la tasa de cambio de los servicios en la nube de tecnología y seguridad requiere que los procesos de seguridad se actualicen continuamente para mantenerse sincronizados y administrar los riesgos de forma eficaz.

Las amenazas de seguridad ahora omiten de forma confiable los controles de seguridad basados en la red, por lo que los equipos de seguridad deben adoptar un enfoque de Confianza cero que incluya identidad, seguridad de aplicaciones, seguridad de puntos de conexión, seguridad en la nube, CI/CD, educación del usuario y otros controles.

La adopción de procesos de DevOps/DevSecOps requiere que los roles de seguridad sean más ágiles para integrar la seguridad de forma nativa en el ciclo de vida de desarrollo de soluciones acelerado resultante.

Información general sobre roles y equipos

En las secciones siguientes se proporcionan instrucciones sobre qué equipos y roles suelen realizar funciones clave de seguridad en la nube (cuando estas funciones están presentes en la organización). Debe asignar su enfoque existente, buscar brechas y evaluar si su organización puede e invertir para abordar esas brechas.

Los roles que realizan tareas de seguridad incluyen los siguientes roles.

Proveedor de servicios de nube

Equipos de infraestructura y plataforma (arquitectura, ingeniería y operaciones)

Arquitectura de seguridad, ingeniería y equipos de administración de posturas:

Arquitectos e ingenieros de seguridad (seguridad de datos, administración de identidades y acceso (IAM), seguridad de red, servidores y seguridad de contenedores, seguridad de aplicaciones y DevSecOps)

Ingenieros de seguridad de software (seguridad de aplicaciones)

Administración de posturas (administración de vulnerabilidades/administración de superficie expuesta a ataques)

Operaciones de seguridad (SecOps/SOC):

Analistas de evaluación de prioridades (nivel 1)

Analistas de investigación (nivel 2)

Búsqueda de amenazas

Información sobre amenazas

Ingeniería de detección

Gobernanza, riesgo y cumplimiento de seguridad (GRC)

Formación y reconocimiento de seguridad

Es fundamental asegurarse de que todos comprendan su rol en la seguridad y cómo trabajar con otros equipos. Para lograr este objetivo, documente los procesos de seguridad entre equipos y un modelo de responsabilidad compartida para los equipos técnicos. Esto le ayuda a evitar riesgos y residuos de brechas de cobertura y de los esfuerzos superpuestos. También le ayuda a evitar errores comunes (antipatrones), como los equipos que seleccionan soluciones de autenticación y criptografía débiles o incluso intentan crear sus propios.

Nota:

Un modelo de responsabilidad compartida es similar a un modelo responsable, responsable, consultado, informado (RACI). El modelo de responsabilidad compartida ayuda a ilustrar un enfoque colaborativo sobre quién toma decisiones y qué equipos deben hacer para trabajar juntos para determinados elementos y resultados.

Proveedor de servicios de nube

Los proveedores de servicios en la nube son miembros del equipo virtual que proporcionan funciones y funcionalidades de seguridad para la plataforma en la nube subyacente. Algunos proveedores de nube también proporcionan características y funcionalidades de seguridad que los equipos pueden usar para administrar la posición de seguridad y los incidentes. Para obtener más información sobre lo que realizan los proveedores de servicios en la nube, consulte el modelo de responsabilidad compartida en la nube.

Muchos proveedores de servicios en la nube proporcionan información sobre sus prácticas y controles de seguridad bajo petición o a través de un portal como el portal de confianza de servicios de Microsoft.

Equipos de infraestructura y plataforma (arquitectura, ingeniería y operaciones)

Los equipos de infraestructura/plataforma, ingeniería y operaciones implementan e integran controles de seguridad, privacidad y cumplimiento en la nube en los entornos de infraestructura y plataforma en la nube (entre servidores, contenedores, redes, identidades y otros componentes técnicos).

Los roles de ingeniería y operaciones pueden centrarse principalmente en sistemas de integración continua e integración continua (CI/CD), o bien pueden funcionar en una gama completa de nube, CI/CD, locales y otras infraestructuras y plataformas.

Estos equipos son responsables de satisfacer toda la disponibilidad, escalabilidad, seguridad, privacidad y otros requisitos de los servicios en la nube de la organización que hospedan cargas de trabajo empresariales. Trabajan en colaboración con expertos en seguridad, riesgo, cumplimiento y privacidad para impulsar los resultados que combinan y equilibran todos estos requisitos.

Arquitectura de seguridad, ingeniería y equipos de administración de posturas

Los equipos de seguridad trabajan con roles de infraestructura y plataforma (y otros) para ayudar a traducir la estrategia de seguridad, la directiva y los estándares en arquitecturas, soluciones y patrones de diseño accionables. Estos equipos se centran en habilitar el éxito de seguridad de los equipos en la nube mediante la evaluación e influencia de la seguridad de la infraestructura y los procesos y herramientas que se usan para administrarla. A continuación se muestran algunas de las tareas comunes realizadas por los equipos de seguridad para la infraestructura:

Los arquitectos e ingenieros de seguridad adaptan las directivas de seguridad, los estándares y las directrices para que los entornos en la nube diseñen e implementen controles en asociación con sus homólogos de infraestructura y plataforma. Los arquitectos e ingenieros de seguridad ayudan con una amplia gama de elementos, entre los que se incluyen:

Inquilinos o suscripciones. Los arquitectos e ingenieros de seguridad colaboran con arquitectos de infraestructura e ingenieros y arquitectos de acceso (identidad, redes, aplicaciones y otros) para ayudar a establecer configuraciones de seguridad para inquilinos, suscripciones y cuentas en la nube en proveedores de nube (supervisados por los equipos de administración de la posición de seguridad).

IAM. Los arquitectos de acceso (identidad, redes, aplicaciones y otros) colaboran con ingenieros de identidad y equipos de infraestructura y plataforma para diseñar, implementar y operar soluciones de administración de acceso. Estas soluciones protegen contra el uso no autorizado de los recursos empresariales de la organización, al tiempo que permiten a los usuarios autorizados seguir los procesos empresariales para acceder fácilmente y de forma segura a los recursos de la organización. Estos equipos trabajan en soluciones como directorios de identidad y soluciones de inicio de sesión único (SSO), autenticación sin contraseña y multifactor (MFA), soluciones de acceso condicional basadas en riesgos, identidades de carga de trabajo, administración de identidades y acceso con privilegios (PIM/PAM), infraestructura en la nube y administración de derechos (CIEM), etc. Estos equipos también colaboran con ingenieros de red y operaciones para diseñar, implementar y operar soluciones perimetrales de servicio de seguridad (SSE). Los equipos de cargas de trabajo pueden aprovechar estas funcionalidades para proporcionar acceso sin problemas y más seguro a componentes individuales de la carga de trabajo y de la aplicación.

Seguridad de los datos. Los arquitectos e ingenieros de seguridad colaboran con arquitectos e ingenieros de inteligencia artificial y datos para ayudar a los equipos de infraestructura o plataforma a establecer funcionalidades de seguridad de datos fundamentales para todos los datos y funcionalidades avanzadas que se pueden usar para clasificar y proteger los datos en cargas de trabajo individuales. Para obtener más información sobre la seguridad de los datos fundamentales, consulte la prueba comparativa de protección de datos de seguridad de Microsoft. Para obtener más información sobre cómo proteger los datos en cargas de trabajo individuales, consulte la guía del marco bien diseñado.

Seguridad de red. Los arquitectos e ingenieros de seguridad colaboran con arquitectos de red e ingenieros para ayudar a los equipos de infraestructura o plataforma a establecer funcionalidades de seguridad de red fundamentales, como la conectividad a la nube (líneas privadas o alquiladas), las estrategias y soluciones de acceso remoto, los firewalls de entrada y salida, los firewalls de aplicaciones web (WAF) y la segmentación de red. Estos equipos también colaboran con arquitectos de identidades, ingenieros y operaciones para diseñar, implementar y operar soluciones SSE. Los equipos de carga de trabajo pueden aprovechar estas funcionalidades para proporcionar protección discreta o aislamiento de componentes individuales de la carga de trabajo y de la aplicación.

Servidores y seguridad de contenedor. Los arquitectos e ingenieros de seguridad colaboran con arquitectos e ingenieros de infraestructura para ayudar a los equipos de infraestructura/plataforma a establecer funcionalidades de seguridad fundamentales para servidores, máquinas virtuales, contenedores, orquestación y administración, CI/CD y sistemas relacionados. Estos equipos establecen procesos de detección e inventario, configuraciones de línea de base de referencia y pruebas de seguridad, procesos de mantenimiento y aplicación de revisiones, listas de permitidos para archivos binarios ejecutables, imágenes de plantilla, procesos de administración, etc. Los equipos de carga de trabajo también pueden aprovechar estas funcionalidades fundamentales de infraestructura para proporcionar seguridad para servidores y contenedores para componentes individuales de la carga de trabajo y de la aplicación.

Fundamentos de seguridad de software (para la seguridad de aplicaciones y DevSecOps). Los arquitectos e ingenieros de seguridad colaboran con ingenieros de seguridad de software para ayudar a los equipos de infraestructura o plataforma a establecer funcionalidades de seguridad de aplicaciones que pueden usar cargas de trabajo individuales, análisis de código, herramientas de facturación de software (SBOM), WAF y análisis de aplicaciones. Consulte Controles de DevSecOps para obtener más información sobre cómo establecer un ciclo de vida de desarrollo de seguridad (SDL). Para obtener más información sobre cómo los equipos de carga de trabajo usan estas funcionalidades, consulte la guía del ciclo de vida de desarrollo de seguridad en el marco bien diseñado.

Los ingenieros de seguridad de software evalúan el código, los scripts y otra lógica automatizada que se usa para administrar la infraestructura, incluida la infraestructura como código (IaC), los flujos de trabajo de CI/CD y cualquier otra aplicación o herramientas personalizadas. Estos ingenieros deben estar comprometidos para proteger el código formal en aplicaciones compiladas, scripts, configuraciones de plataformas de automatización y cualquier otra forma de código ejecutable o script que pudiera permitir a los atacantes manipular el funcionamiento del sistema. Esta evaluación puede implicar simplemente realizar un análisis del modelo de amenazas de un sistema, o podría implicar herramientas de revisión de código y análisis de seguridad. Consulte la guía de procedimientos de SDL para obtener más información sobre cómo establecer un SDL.

La administración de posturas (administración de vulnerabilidades/administración de superficie expuesta a ataques) es el equipo de seguridad operativo que se centra en la habilitación de seguridad para los equipos de operaciones técnicas. La administración de posturas ayuda a estos equipos a priorizar e implementar controles para bloquear o mitigar las técnicas de ataque. Los equipos de administración de posturas trabajan en todos los equipos de operaciones técnicas (incluidos los equipos en la nube) y a menudo sirven como medio principal para comprender los requisitos de seguridad, los requisitos de cumplimiento y los procesos de gobernanza.

La administración de posturas suele servir como centro de excelencia (CoE) para los equipos de infraestructura de seguridad, de forma similar a la forma en que los ingenieros de software suelen servir como coE de seguridad para los equipos de desarrollo de aplicaciones. Entre las tareas típicas de estos equipos se incluyen las siguientes.

Supervise la posición de seguridad. Supervise todos los sistemas técnicos mediante herramientas de administración de posturas como Administración de exposición de seguridad de Microsoft, Administración de permisos de Microsoft Entra, vulnerabilidades que no son de Microsoft y Administración de superficie expuesta a ataques externos (EASM) y herramientas de CIEM, y herramientas y paneles de posición de seguridad personalizados. Además, la administración de posturas realiza análisis para proporcionar información detallada por:

Anticipando rutas de acceso de ataque muy probables y perjudiciales. Los atacantes "piensan en gráficos" y buscan rutas de acceso a sistemas críticos para la empresa mediante el encadenamiento de varios recursos y vulnerabilidades en distintos sistemas (por ejemplo, poner en peligro los puntos de conexión de usuario y, a continuación, usar el hash o el vale para capturar una credencial de administrador y, a continuación, acceder a los datos críticos para la empresa). Los equipos de administración de posturas trabajan con arquitectos e ingenieros de seguridad para detectar y mitigar estos riesgos ocultos, que no siempre aparecen en listas técnicas e informes.

Realizar evaluaciones de seguridad para revisar las configuraciones del sistema y los procesos operativos para comprender y obtener información más detallada más allá de los datos técnicos de las herramientas de posición de seguridad. Estas evaluaciones pueden adoptar la forma de conversaciones de detección informales o ejercicios formales de modelado de amenazas.

Ayudar con la priorización. Ayude a los equipos técnicos a supervisar de forma proactiva sus recursos y priorizar el trabajo de seguridad. La administración de la posición ayuda a poner el trabajo de mitigación de riesgos en contexto teniendo en cuenta el impacto en el riesgo de seguridad (informado por experiencia, informes de incidentes de operaciones de seguridad y otras inteligencias sobre amenazas, inteligencia empresarial y otros orígenes) además de los requisitos de cumplimiento de seguridad.

Entrenar, mentor y campeón. Aumente los conocimientos de seguridad y las aptitudes de los equipos de ingeniería técnica mediante formación, mentoría de personas y transferencia de conocimientos informales. Los roles de administración de posturas también pueden trabajar con la preparación de la organización, la formación y la formación de seguridad y los roles de participación en la formación de seguridad formal y la configuración de la seguridad dentro de los equipos técnicos que evangelizan y educan a sus compañeros en la seguridad.

Identificar brechas y defender las correcciones. Identifique las tendencias generales, las brechas de procesos, las lagunas de herramientas y otras conclusiones sobre los riesgos y mitigaciones. Los roles de administración de posturas colaboran y se comunican con arquitectos e ingenieros de seguridad para desarrollar soluciones, crear un caso para las soluciones de financiación y ayudar a implementar correcciones.

Coordinar con las operaciones de seguridad (SecOps). Ayude a los equipos técnicos a trabajar con roles de SecOps, como la ingeniería de detección y los equipos de búsqueda de amenazas. Esta continuidad en todos los roles operativos ayuda a garantizar que las detecciones están implementadas e implementadas correctamente, los datos de seguridad están disponibles para la investigación de incidentes y la búsqueda de amenazas, los procesos están en vigor para la colaboración y mucho más.

Proporcione informes. Proporcione informes oportunos y precisos sobre incidentes de seguridad, tendencias y métricas de rendimiento a la administración y las partes interesadas sénior para actualizar los procesos de riesgo de la organización.

Los equipos de administración de posturas suelen evolucionar a partir de los roles de administración de vulnerabilidades de software existentes para abordar el conjunto completo de tipos de vulnerabilidades funcionales, de configuración y operativos descritos en el modelo de referencia de Open Group Confianza cero. Cada tipo de vulnerabilidad puede permitir que los usuarios no autorizados (incluidos los atacantes) tomen el control del software o los sistemas, lo que les permite causar daños en los recursos empresariales.

Las vulnerabilidades funcionales se producen en el diseño o la implementación de software. Pueden permitir el control no autorizado del software afectado. Estas vulnerabilidades pueden ser defectos en el software que sus propios equipos desarrollaron o errores en el software comercial o código abierto (normalmente se realiza un seguimiento por un identificador de vulnerabilidades y exposiciones comunes).

Las vulnerabilidades de configuración son configuraciones incorrectas de los sistemas que permiten el acceso no autorizado a la funcionalidad del sistema. Estas vulnerabilidades se pueden introducir durante las operaciones en curso, también conocidas como desfase de configuración. También se pueden introducir durante la implementación inicial y la configuración de software y sistemas, o bien mediante valores predeterminados de seguridad débiles de un proveedor. Algunos ejemplos habituales son:

Objetos huérfanos que permiten el acceso no autorizado a elementos como registros DNS y pertenencia a grupos.

Roles administrativos o permisos excesivos para los recursos.

Uso de un protocolo de autenticación más débil o algoritmo criptográfico que tiene problemas de seguridad conocidos.

Configuraciones predeterminadas débiles o contraseñas predeterminadas.

Las vulnerabilidades operativas son debilidades en los procesos operativos estándar y las prácticas que permiten el acceso o el control no autorizados de los sistemas. Algunos ejemplos son:

Los administradores que usan cuentas compartidas en lugar de sus propias cuentas individuales para realizar tareas con privilegios.

Uso de configuraciones de "exploración" que crean rutas de acceso de elevación de privilegios que pueden ser abusadas por los atacantes. Esta vulnerabilidad se produce cuando las cuentas administrativas con privilegios elevados inician sesión en estaciones de trabajo y dispositivos de usuario de confianza inferior (como estaciones de trabajo de usuario estándar y dispositivos propiedad del usuario), a veces a través de servidores de salto que no mitigan estos riesgos de forma eficaz. Para obtener más información, consulte Protección del acceso con privilegios y dispositivos de acceso con privilegios.

Operaciones de seguridad (SecOps o SOC)

El equipo de SecOps se conoce a veces como Security Operations Center (SOC). El equipo de SecOps se centra en buscar y quitar rápidamente el acceso de adversario a los recursos de la organización. Trabajan en estrecha colaboración con equipos de ingeniería y operaciones tecnológicas. Los roles de SecOps pueden funcionar en todas las tecnologías de la organización, como TI tradicional, tecnología operativa (OT) e Internet de las cosas (IoT). A continuación se muestran los roles de SecOps que suelen interactuar con los equipos en la nube:

Analistas de evaluación de prioridades (nivel 1). Responde a las detecciones de incidentes para técnicas de ataque conocidas y sigue los procedimientos documentados para resolverlos rápidamente (o escalarlos a analistas de investigación según corresponda). Según el ámbito y el nivel de madurez de SecOps, esto puede incluir detecciones y alertas de correo electrónico, soluciones antimalware de puntos de conexión, servicios en la nube, detecciones de red u otros sistemas técnicos.

Analistas de investigación (nivel 2). Responde a investigaciones de incidentes de mayor complejidad y mayor gravedad que requieren más experiencia y experiencia (más allá de procedimientos de resolución bien documentados). Normalmente, este equipo investiga los ataques realizados por adversarios humanos activos y ataques que afectan a varios sistemas. Trabaja en estrecha colaboración con los equipos de operaciones tecnológicas e ingeniería para investigar incidentes y resolverlos.

Búsqueda de amenazas. Busca proactivamente amenazas ocultas dentro del patrimonio técnico que han evadido los mecanismos de detección estándar. Este rol usa análisis avanzados e investigaciones controladas por hipótesis.

Inteligencia sobre amenazas. Recopila y divulga información sobre atacantes y amenazas a todas las partes interesadas, incluidas las empresas, la tecnología y la seguridad. Los equipos de inteligencia sobre amenazas realizan investigaciones, comparten sus hallazgos (formalmente o informalmente) y los divulgan a varias partes interesadas, incluido el equipo de seguridad en la nube. Este contexto de seguridad ayuda a estos equipos a hacer que los servicios en la nube sean más resistentes a los ataques, ya que usan información de ataques del mundo real en el diseño, la implementación, las pruebas y la operación, y mejoran continuamente.

Ingeniería de detección. Crea detecciones de ataques personalizadas y personaliza las detecciones de ataques proporcionadas por proveedores y la comunidad más amplia. Estas detecciones de ataques personalizadas complementan las detecciones proporcionadas por el proveedor para ataques comunes que se encuentran normalmente en herramientas de detección y respuesta extendidas (XDR) y algunas herramientas de administración de eventos e información de seguridad (SIEM). Los ingenieros de detección trabajan con equipos de seguridad en la nube para identificar oportunidades para diseñar e implementar detecciones, los datos necesarios para admitirlos y los procedimientos de respuesta y recuperación para las detecciones.

Gobernanza, riesgo y cumplimiento de seguridad

La gobernanza de la seguridad, el riesgo y el cumplimiento (GRC) es un conjunto de disciplinas interrelacionadas que integran el trabajo técnico de los equipos de seguridad con objetivos y expectativas de la organización. Estos roles y equipos pueden ser híbridos de dos o más disciplinas o pueden ser roles discretos. Los equipos en la nube interactúan con cada una de estas materias durante el ciclo de vida de la tecnología en la nube:

La materia de gobernanza es una funcionalidad fundamental que se centra en garantizar que la organización implemente de forma coherente todos los aspectos de la seguridad. Los equipos de gobernanza se centran en los derechos de decisión (quién toma las decisiones) y los marcos de proceso que conectan y guían a los equipos. Sin una gobernanza eficaz, una organización con todos los controles, directivas y tecnología adecuados todavía puede ser vulnerado por los atacantes que encontraron áreas en las que las defensas previstas no se implementan bien, completamente o en absoluto.

La materia de administración de riesgos se centra en garantizar que la organización evalúe, comprenda y mitiga el riesgo de forma eficaz. Los roles de administración de riesgos trabajan con muchos equipos de toda la organización para crear una representación clara del riesgo de la organización y mantenerlo al día. Dado que muchos servicios empresariales críticos se pueden hospedar en la infraestructura y plataformas en la nube, los equipos de nube y de riesgo deben colaborar para evaluar y administrar este riesgo organizativo. Además, la seguridad de la cadena de suministro se centra en los riesgos asociados a proveedores externos, componentes código abierto y asociados.

La materia de cumplimiento garantiza que los sistemas y los procesos sean compatibles con los requisitos normativos y las directivas internas. Sin esta materia, la organización podría exponerse al riesgo relacionado con el incumplimiento de obligaciones externas (multas, responsabilidad, pérdida de ingresos de incapacidad para operar en algunos mercados, etc.). Los requisitos de cumplimiento normalmente no pueden mantenerse al día de la evolución del atacante, pero son un origen de requisito importante, sin embargo.

Las tres disciplinas operan en todas las tecnologías y sistemas para impulsar los resultados de la organización en todos los equipos. Los tres también dependen del contexto que obtienen entre sí y se benefician significativamente de los datos actuales de alta fidelidad sobre amenazas, negocios y el entorno tecnológico. Estas materias también se basan en la arquitectura para expresar una visión accionable que se puede implementar y la educación y la directiva de seguridad para establecer reglas y guiar a los equipos a través de las muchas decisiones diarias.

Los equipos de ingeniería y operación en la nube pueden trabajar con roles de administración de posturas, equipos de cumplimiento y auditoría , arquitectura de seguridad e ingeniería, o roles de director de seguridad de la información (CISO) en temas grC.

Educación y directiva de seguridad

Las organizaciones deben asegurarse de que todos los roles tienen conocimientos básicos sobre la seguridad y las instrucciones sobre lo que se espera que hagan con respecto a la seguridad y cómo hacerlo. Para lograr este objetivo, necesita una combinación de políticas escritas y educación. La educación para los equipos en la nube puede ser mentoría informal por profesionales de seguridad que trabajan directamente con ellos, o bien puede ser un programa formal con el plan de estudios documentado y los campeones de seguridad designados.

En una organización más grande, los equipos de seguridad trabajan con la preparación de la organización, la formación y la formación de seguridad y los roles de participación en la formación formal de seguridad y la configuración de campeones de seguridad dentro de los equipos técnicos para evangelizar y educar a sus compañeros en la seguridad.

La educación y la directiva de seguridad deben ayudar a comprender cada rol:

Por qué. Muestre cada rol por el que la seguridad es importante para ellos y sus objetivos en el contexto de sus responsabilidades de rol. Si la gente no entiende claramente por qué la seguridad les importa, juzgará que no es importante y pasar a otra cosa.

Qué. Resumir las tareas de seguridad que necesitan hacer en el lenguaje que ya entienden. Si las personas no saben lo que se les pide que hagan, asumirán que la seguridad no es importante ni relevante para ellos y pasar a otra cosa.

Cómo. Asegúrese de que cada rol tenga instrucciones claras sobre cómo aplicar instrucciones de seguridad en su rol. Si los usuarios no saben cómo hacer realmente lo que se les pide que hagan (por ejemplo, servidores de revisión, identifiquen si un vínculo es un vínculo de suplantación de identidad ( phishing), notifiquen un mensaje correctamente, revisen el código o realicen un modelo de amenazas), producirán errores y se moverán a otra cosa.

Escenario de ejemplo: Interoperabilidad típica entre equipos

Cuando una organización implementa y opera un WAF, varios equipos de seguridad deben colaborar para garantizar su implementación, administración e integración eficaces en la infraestructura de seguridad existente. Esta es la forma en que la interoperabilidad entre los equipos podría verse en una organización de seguridad empresarial:

- Planificación y diseño

- El equipo de gobernanza identifica la necesidad de mejorar la seguridad de las aplicaciones web y asigna presupuesto para un WAF.

- El arquitecto de seguridad de red diseña la estrategia de implementación de WAF, lo que garantiza que se integra sin problemas con los controles de seguridad existentes y se alinea con la arquitectura de seguridad de la organización.

- Implementación

- El ingeniero de seguridad de red implementa el WAF según el diseño del arquitecto, lo configura para proteger las aplicaciones web específicas y permite la supervisión.

- El ingeniero de IAM configura controles de acceso, lo que garantiza que solo el personal autorizado pueda administrar el WAF.

- Supervisión y administración

- El equipo de administración de posturas proporciona instrucciones para que el SOC configure la supervisión y las alertas para el WAF y para configurar paneles para realizar un seguimiento de la actividad de WAF.

- Los equipos de ingeniería de inteligencia y detección de amenazas ayudan a desarrollar planes de respuesta para incidentes que implican el WAF y realizar simulaciones para probar estos planes.

- Cumplimiento y administración de riesgos

- El responsable de cumplimiento y administración de riesgos revisa la implementación de WAF para asegurarse de que cumple los requisitos normativos y realiza auditorías periódicas.

- El ingeniero de seguridad de datos garantiza que las medidas de protección de datos y registro de WAF cumplan las normativas de privacidad de los datos.

- Mejora continua y formación

- El ingeniero de DevSecOps integra la administración de WAF en la canalización de CI/CD, lo que garantiza que las actualizaciones y las configuraciones estén automatizadas y coherentes.

- El especialista en educación y participación en seguridad desarrolla y ofrece programas de formación para garantizar que todo el personal relevante comprenda cómo usar y administrar el WAF de forma eficaz.

- El miembro del equipo de gobernanza de la nube revisa los procesos de implementación y administración de WAF para asegurarse de que se alinean con las directivas y estándares de la organización.

Al colaborar de forma eficaz, estos roles garantizan que el WAF se implementa correctamente y también supervisan, administran y mejoran continuamente para proteger las aplicaciones web de la organización frente a amenazas en constante evolución.