Protección de entornos de DevOps para Confianza cero

La protección de entornos de DevOps ya no es una opción para los desarrolladores. Los hackers cada vez son más listos, por lo que debe implementar principios de confianza cero, como la comprobación explícita, el uso del acceso con privilegios mínimos y la presunción de vulneraciones en entornos de DevOps.

Este artículo describe los procedimientos recomendados para proteger los entornos de DevOps con un enfoque de confianza cero a fin de evitar que los hackers pongan en peligro los cuadros de desarrollador, infecten canalizaciones de versión con scripts malintencionados y obtengan acceso a los datos de producción a través de entornos de prueba.

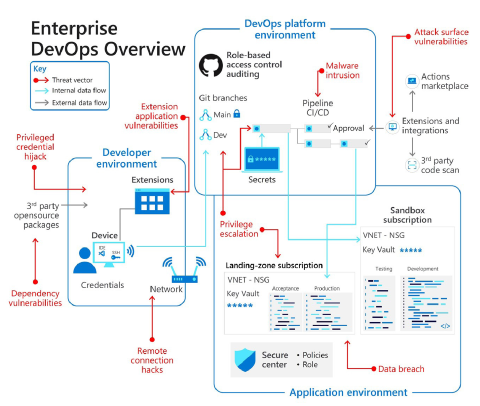

Nuestro libro electrónico Protección de entornos de DevOps empresariales incluye la siguiente visualización de los entornos de desarrollador, plataforma DevOps y aplicación, junto con las posibles amenazas de seguridad para cada uno.

Observe en el diagrama anterior cómo las conexiones entre entornos y las integraciones externas amplían el panorama de las amenazas. Estas conexiones pueden aumentar las oportunidades para que los hackers pongan en peligro el sistema.

Los actores malintencionados se cuelan en las empresas para poner en peligro los entornos de DevOps, obtener acceso y desbloquear nuevos peligros. Los ataques van más allá de la amplitud típica de las vulneraciones de seguridad cibernética para insertar código malintencionado, asumir identidades de desarrollador eficaces y robar código de producción.

A medida que las empresas se trasladan a escenarios ubicuos y de trabajo desde cualquier lugar, se debe reforzar la seguridad de los dispositivos. Es posible que las oficinas de ciberseguridad no comprendan de forma coherente dónde y cómo los desarrolladores protegen y crean código. Los atacantes aprovechan estas debilidades con los hacks de conexión remota y los robos de identidad del desarrollador.

Las herramientas de DevOps son puntos de entrada clave para los hackers, desde la automatización de canalizaciones hasta la validación de código y repositorios de código. Si los actores malintencionados infectan el código antes de llegar a los sistemas de producción, en la mayoría de los casos, se puede detectar en puntos de control de seguridad cibernética. Para evitar riesgos, asegúrese de que los equipos de desarrollo están comprometidos con el uso de revisiones del mismo nivel, comprobaciones de seguridad con complementos de seguridad IDE, estándares de codificación seguros y revisión de ramas.

Los equipos de seguridad cibernética tienen como objetivo evitar que los atacantes accedan a los entornos de producción. Pero ahora los entornos incluyen herramientas y productos de la cadena de suministro. Las infracciones de herramientas de código abierto pueden aumentar los riesgos de seguridad cibernética global.

Obtenga más información sobre artículos específicos para desarrolladores con los siguientes artículos de DevSecOps de la sección Guía para desarrolladores del Centro de instrucciones de confianza cero:

- Proteger el entorno de la plataforma DevOps le ayuda a implementar principios de confianza cero en el entorno de la plataforma DevOps y resalta los procedimientos recomendados para la administración de secretos y certificados.

- Proteger el entorno de desarrollador le ayuda a implementar principios de confianza cero en los entornos de desarrollo con procedimientos recomendados para privilegios mínimos, seguridad de rama y herramientas, extensiones e integraciones de confianza.

- Seguridad de inserción de Confianza cero en el flujo de trabajo del desarrollador le ayuda a innovar de forma rápida y segura.

Pasos siguientes

- Acelere y proteja el código con Azure DevOps con herramientas que proporcionan a los desarrolladores el código más rápido y seguro a la experiencia en la nube.

- Regístrese en Azure Developer CLI, una herramienta de código abierto que acelera el tiempo necesario para empezar a trabajar en Azure.

- Configure Azure para confiar en OIDC de GitHub como identidad federada. OpenID Connect (OIDC) permite a sus flujos de trabajo de Acciones de GitHub acceder a recursos de Azure sin tener que almacenar las credenciales de Azure como secretos de GitHub de larga duración.

- El centro de recursos de DevOps ofrece recursos sobre procedimientos de DevOps, métodos ágiles, control de versiones de Git, DevOps en Microsoft y cómo evaluar el progreso de DevOps de su organización.

- Obtenga información sobre cómo la solución Microsoft DevSecOps integra la seguridad en todos los aspectos del ciclo de vida de entrega de software para habilitar DevSecOps, o proteger DevOps, para aplicaciones en la nube (y en cualquier lugar) con Azure y GitHub.

- Implemente los principios de confianza cero como se describe en el memorándum 22-09 (en apoyo de la orden ejecutiva de EE. UU. 14028, Mejora de la ciberseguridad de la nación) mediante el uso de Microsoft Entra ID como sistema centralizado de administración de identidades.