Comprender los permisos de recurso compartido de NAS en Azure NetApp Files

Azure NetApp Files proporciona varias maneras de proteger los datos NAS. Un aspecto de esa seguridad son los permisos. En NAS, los permisos se pueden dividir en dos categorías:

- Compartir permisos de acceso limita quién puede montar un volumen de NAS. Los controles NFS comparten permisos de acceso a través de la dirección IP o el nombre de host. SMB controla esto mediante listas de control de acceso (ACL) de usuarios y grupos.

- Los permisos de acceso a archivos limita lo que los usuarios y grupos pueden hacer una vez montado un volumen NAS. Los permisos de acceso a archivos se aplican a archivos y carpetas individuales.

Los permisos de Azure NetApp Files dependen de los estándares de NAS, lo que simplifica el proceso de seguridad de los volúmenes de NAS para administradores y usuarios finales con métodos conocidos.

Nota:

En caso de que se muestren permisos en conflicto en el recurso compartido y los archivos, se aplicará el permiso más restrictivo. Por ejemplo, si un usuario tuviera acceso de solo lectura en el nivel de compartir y control total en el nivel de archivo, recibirá acceso de lectura en todos los niveles.

Uso compartido de permisos de acceso

El punto de entrada inicial que se protege en un entorno de almacenamiento conectado a la red es el acceso al propio recurso compartido. En la mayoría de los casos, el acceso debe restringirse solo a los usuarios y grupos que necesiten acceso al recurso compartido. Con los permisos de acceso a recursos compartidos, es posible bloquear incluso quién podrá montar el recurso compartido en primer lugar.

Dado que los permisos más restrictivos invalidan otros permisos y un recurso compartido es el punto de entrada principal del volumen (con los mínimos controles de acceso), los permisos de recurso compartido deben cumplir una lógica de embudo, donde el recurso compartido permite más acceso que los archivos y carpetas subyacentes. La lógica de embudo aplica controles más granulares y restrictivos.

Directivas de exportación de NFS

Los volúmenes de Azure NetApp Files se comparten en clientes NFS mediante la exportación de una ruta de acceso accesible a un cliente o conjunto de clientes. Tanto NFSv3 como NFSv4.x usan el mismo método para limitar el acceso a un recurso compartido NFS en Azure NetApp Files: directivas de exportación.

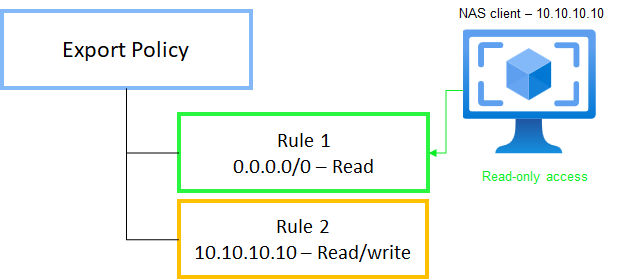

Una directiva de exportación es un contenedor para un conjunto de reglas de acceso que aparecen en orden de acceso deseado. Estas reglas controlan el acceso a recursos compartidos NFS mediante direcciones IP de cliente o subredes. En el caso de que un cliente no aparezca en una regla de directivas de exportación, ya sea permitiendo o denegando explícitamente el acceso, ese cliente no podrá montar la exportación de NFS. Como las reglas se leen en orden secuencial, si se aplica una regla de directivas más restrictiva a un cliente (por ejemplo: mediante una subred), se leerá y aplicará primero. Se omiten las reglas de directiva posteriores que permiten más acceso. En este diagrama se muestra un cliente que tiene una dirección IP de 10.10.10.10 que obtiene acceso de solo lectura a un volumen porque la subred 0.0.0.0.0/0 (cada cliente de cada subred) está establecida en solo lectura y se muestra primero en la directiva.

Exportación de opciones de regla de directivas disponibles en Azure NetApp Files

Al crear un volumen de Azure NetApp Files, hay varias opciones configurables para controlar el acceso a volúmenes NFS.

- Índice: especifica el orden en el que se evalúa una regla de directivas de exportación. En el caso de que un cliente esté bajo varias reglas de la directiva, la primera regla aplicable se aplicará al cliente y se omitirán las reglas posteriores.

- Clientes permitidos: especifica a qué clientes se aplica una regla. Este valor puede ser una dirección IP de cliente, una lista separada por comas de direcciones IP o una subred, incluyendo varios clientes. Los valores hostname y netgroup no se admiten en Azure NetApp Files.

- Acceso: especifica el nivel de acceso permitido a los usuarios que no tengan acceso raíz. Para volúmenes NFS sin Kerberos habilitado, las opciones son: Solo lectura, Lectura y escritura o Sin acceso. En el caso de los volúmenes que tengan Kerberos habilitado, las opciones son: Kerberos 5, Kerberos 5i o Kerberos 5p.

- Acceso raíz: especifica cómo se trata el usuario raíz en las exportaciones de NFS para un cliente determinado. Si se estableciera en "Activado", la raíz será raíz. Si se estableciera en "Desactivado", la raíz se asignará al identificador de usuario anónimo 65534.

- Modo chown: determina qué usuarios tendrán permiso para ejecutar comandos de cambio de propietario en la exportación (chown). Si se estableciera en "Restringido", solo el usuario raíz podrá ejecutar chown. Si se estableciera en "Sin restricciones", cualquier usuario con los permisos adecuados de archivo o carpeta podrá ejecutar comandos de chown.

Regla de directiva predeterminada en Azure NetApp Files

Al crear un nuevo volumen, se crea una regla de directiva predeterminada. La directiva predeterminada impide un escenario en el que se crearía un volumen sin reglas de directiva, lo que restringiría el acceso a cualquier cliente que intentase acceder a la exportación. Si no hubiera ninguna regla, no habrá acceso.

La regla predeterminada tiene los siguientes valores:

- Índice = 1

- Clientes permitidos = 0.0.0.0/0 (todos los clientes permiten el acceso)

- Acceso = Lectura y escritura

- Acceso raíz = Activado

- Modo Chown = Restringido

Estos valores se pueden cambiar en la creación del volumen o después de crear el volumen.

Exportación de reglas de directiva con NFS Kerberos habilitado en Azure NetApp Files

NFS Kerberos solo se puede habilitar en volúmenes mediante NFSv4.1 en Azure NetApp Files. Kerberos proporciona seguridad agregada al ofrecer diferentes modos de cifrado para montajes de NFS, en función del tipo de Kerberos que se use.

Cuando Kerberos está habilitado, los valores de las reglas de directiva de exportación cambian para permitir la especificación del modo Kerberos que se debe permitir. Se pueden habilitar varios modos de seguridad Kerberos en la misma regla si necesita acceso a más de uno.

Estos modos de seguridad incluyen:

- Kerberos 5: Solo se cifra la autenticación inicial.

- Kerberos 5i: Autenticación de usuario más comprobación de integridad.

- Kerberos 5p: Autenticación de usuario, comprobación de integridad y privacidad. Todos los paquetes están cifrados.

Solo los clientes habilitados para Kerberos pueden acceder a volúmenes con reglas de exportación que especifiquen Kerberos. No se permite el acceso a AUTH_SYS cuando Kerberos está habilitado.

Aplastamiento de raíz

Hay algunos escenarios en los que quiere restringir el acceso raíz a un volumen de Azure NetApp Files. Dado que la raíz tiene acceso sin restricciones a cualquier cosa de un volumen NFS (incluso cuando se deniega explícitamente el acceso a la raíz mediante bits de modo o ACL), la única manera de limitar el acceso raíz es indicar al servidor NFS que la raíz de un cliente específico ya no es raíz.

En las reglas de directiva de exportación, seleccione "Acceso raíz: desactivado" para asignar la raíz a un id. de usuario anónimo no raíz de 65534. Esto significa que la raíz de los clientes especificados ya será el identificador de usuario 65534 (normalmente nfsnobody en los clientes NFS) y tendrá acceso a archivos y carpetas en función de los bits de modo y ACL especificados para ese usuario. En el caso de los bits de modo, los permisos de acceso generalmente se encuentran en los derechos de acceso “Todos”. Además, los archivos escritos como “raíz” de los clientes afectados por las reglas de asignación de raíz crearán archivos y carpetas como usuario de nfsnobody:65534. Si necesita que la raíz sea raíz, establezca "Acceso raíz" en "Activado".

Para obtener más información sobre la administración de directivas de exportación, consulte Configuración de directivas de exportación para volúmenes NFS o de protocolo dual.

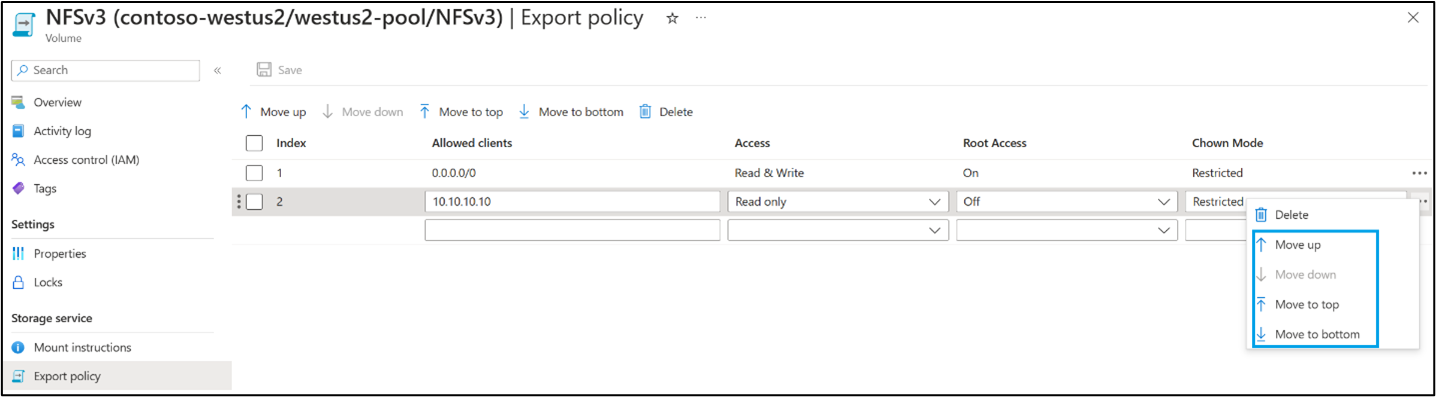

Exportar ordenación de reglas de directiva

El orden de las reglas de directiva de exportación determina cómo se aplican. La primera regla de la lista que se aplique a un cliente NFS será la regla que se use para ese cliente. Al usar rangos o subredes de CIDR para las reglas de directiva de exportación, un cliente NFS de ese rango podría recibir acceso no deseado debido al rango en el que se incluya.

Considere el ejemplo siguiente:

- La primera regla del índice incluye todos los clientes en todas las subredes mediante la regla de directivas predeterminada con 0.0.0.0/0 como entrada de Clientes permitidos. Esa regla permite el acceso de “Lectura y escritura” a todos los clientes para ese volumen de NFSv3 de Azure NetApp Files.

- La segunda regla del índice enumera explícitamente el cliente NFS 10.10.10.10 y está configurado para limitar el acceso a “Solo lectura”, sin acceso raíz (la raíz está asignada).

De la forma en que está, el cliente 10.10.10.10 recibirá acceso debido a la primera regla de la lista. La siguiente regla nunca se evalúa para las restricciones de acceso, por lo que 10.10.10.10 obtiene acceso de lectura y escritura, aunque “Solo lectura” sea lo deseado. La raíz también es raíz, en lugar de ser asignada.

Para corregir esto y establecer el acceso al nivel deseado, las reglas se pueden volver a ordenar para colocar la regla de acceso de cliente deseada encima de cualquier regla CIDR o subred. Es posible reordenar las reglas de directiva de exportación en Azure Portal arrastrando las reglas o usando los comandos Mover del menú ... de la fila para cada regla de directivas de exportación.

Nota:

Use la CLI de Azure NetApp Files o la API de REST solo para agregar o quitar reglas de directiva de exportación.

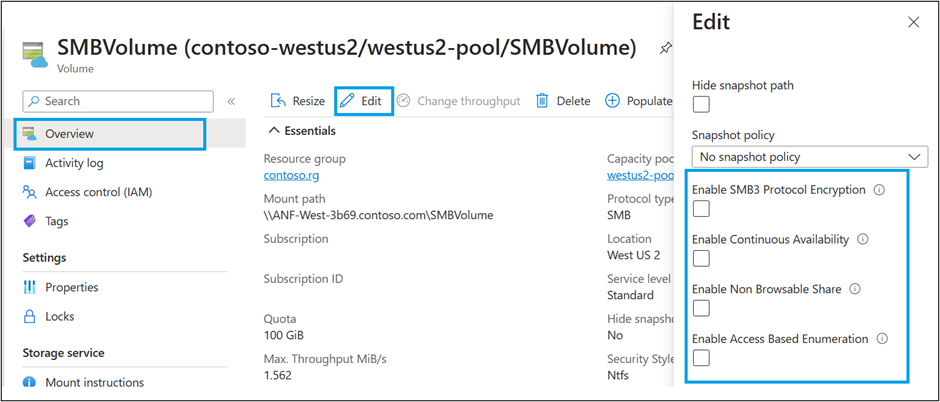

Recursos compartidos de SMB

Los recursos compartidos de SMB permiten a los usuarios finales acceder a volúmenes SMB o de protocolo dual en Azure NetApp Files. Los controles de acceso para recursos compartidos SMB están limitados en el plano de control de Azure NetApp Files a solo las opciones de seguridad de SMB, como la enumeración basada en acceso y la funcionalidad de recursos compartidos no explorables. Estas opciones de seguridad se configuran durante la creación del volumen con la funcionalidad Editar volumen.

Las ACL de permisos de nivel de recurso compartido se administran a través de una consola MMC de Windows en lugar de a través de Azure NetApp Files.

Propiedades de recursos compartidos relacionados con la seguridad

Azure NetApp Files ofrece varias propiedades de recursos compartidos para mejorar la seguridad de los administradores.

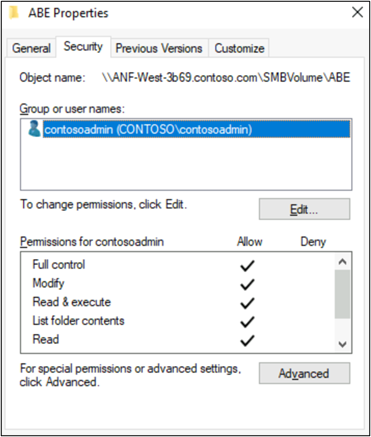

Enumeración basada en el acceso

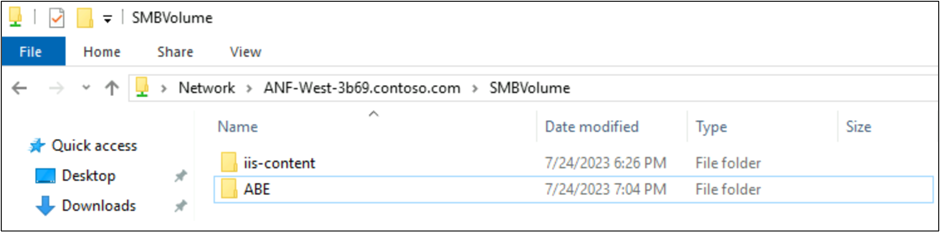

La enumeración basada en el acceso es una característica de volumen SMB de Azure NetApp Files que limita la enumeración de archivos y carpetas (es decir, enumerar el contenido) solo para los usuarios con acceso permitido en el recurso compartido. Por ejemplo: si un usuario no tuviera acceso para leer un archivo o carpeta en un recurso compartido con la enumeración basada en acceso habilitada, el archivo o carpeta no se mostrará en las listas de directorios. En el ejemplo siguiente, un usuario (smbuser) no tiene acceso para leer una carpeta denominada “ABE” en un volumen SMB de Azure NetApp Files. Solo contosoadmin tiene acceso.

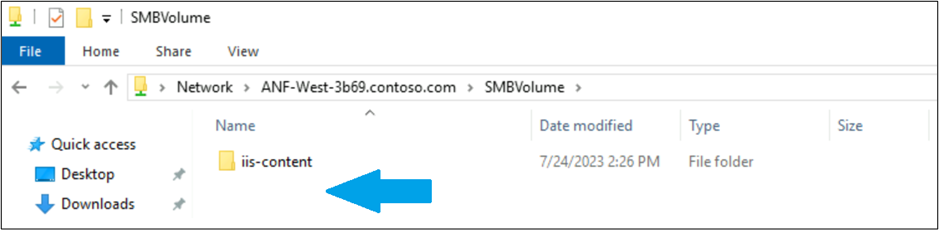

En el ejemplo siguiente, la enumeración basada en el acceso está deshabilitada, por lo que el usuario tiene acceso al directorio ABE de SMBVolume.

En el ejemplo siguiente, la enumeración basada en el acceso está habilitada, por lo que el directorio ABE de SMBVolume no se muestra para el usuario.

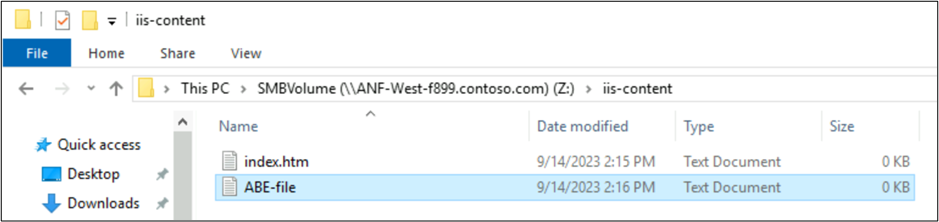

Los permisos también se extienden a archivos individuales. En el ejemplo siguiente, la enumeración basada en el acceso está deshabilitada y ABE-file se muestra al usuario.

Con la enumeración basada en el acceso habilitada, ABE-file no se muestra al usuario.

Recursos compartidos no explorables

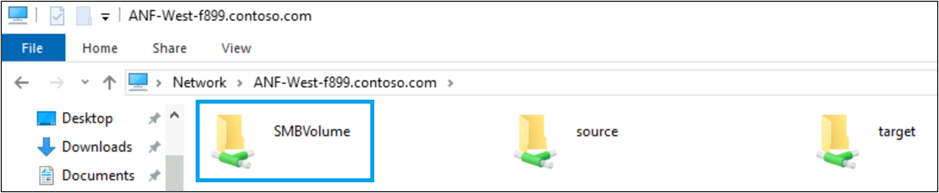

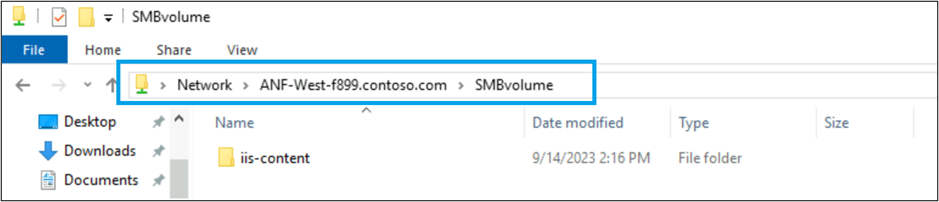

La característica de recursos compartidos no explorables de Azure NetApp Files limita la exploración de los clientes de un recurso compartido de SMB ocultando el recurso compartido de la vista en el Explorador de Windows o al enumerar los recursos compartidos en "net view". Solo los usuarios finales que conozcan las rutas de acceso absolutas al recurso compartido podrán encontrarlo.

En la imagen siguiente, la propiedad de recurso compartido no explorable no está habilitada para SMBVolume, por lo que el volumen se muestra en la lista del servidor de archivos (mediante \\servername).

Con los recursos compartidos no explorables habilitados en SMBVolume en Azure NetApp Files, la misma vista del servidor de archivos excluye SMBVolume.

En la siguiente imagen, el recurso compartido SMBVolume tiene recursos compartidos no explorables habilitados en Azure NetApp Files. Cuando está habilitado, esta es la vista del nivel superior del servidor de archivos.

Aunque no se pueda ver el volumen de la lista, seguirá siendo accesible en el caso de que el usuario conozca la ruta de acceso del archivo.

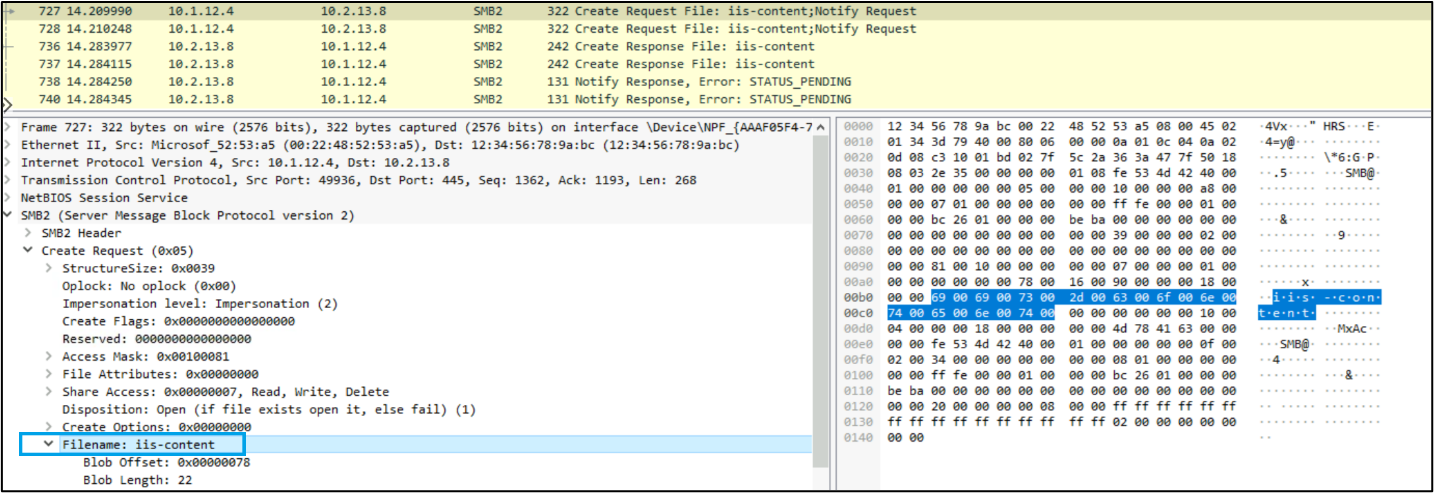

Cifrado SMB3

El cifrado SMB3 es una característica de volumen SMB de Azure NetApp Files que aplica el cifrado a través de la conexión a los clientes SMB para una mayor seguridad en entornos NAS. En la imagen siguiente, se muestra una captura de pantalla del tráfico de red cuando el cifrado SMB está deshabilitado. La información confidencial, como los nombres de archivo y los identificadores de archivo, es visible.

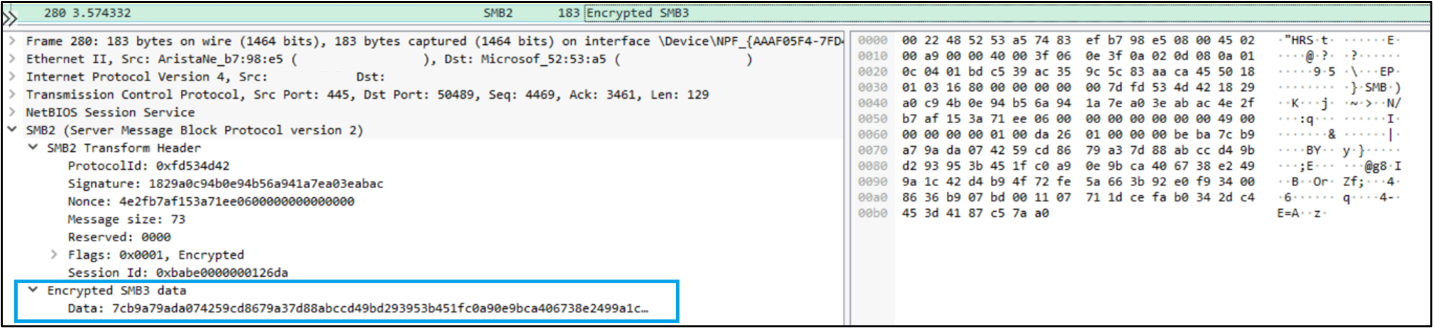

Cuando el cifrado SMB está habilitado, los paquetes se marcan como cifrados y no se puede ver la información confidencial. En su lugar, se muestra como "Datos SMB3 cifrados".

ACL de recursos compartidos de SMB

Los recursos compartidos SMB pueden controlar el acceso a quién puede montar y acceder a un recurso compartido, así como controlar los niveles de acceso a usuarios y grupos de un dominio de Active Directory. El primer nivel de permisos que se evalúan son listas de control de acceso compartido (ACL).

Los permisos de recursos compartidos SMB son más básicos que los permisos de archivo: solo aplican permisos de lectura, cambio o control total. Los permisos de recurso compartido se pueden invalidar mediante permisos de archivo, y estos se pueden invalidar mediante permisos de recurso compartido; el permiso más restrictivo es el que prevalece. Por ejemplo: si el grupo “Todos” tuviera control total sobre el recurso compartido (el comportamiento predeterminado) y usuarios específicos tuvieran acceso de solo lectura a una carpeta a través de una ACL de nivel de archivo, el acceso de lectura se aplicará a esos usuarios. Cualquier otro usuario que no aparezca explícitamente en la ACL tendrá control total

Por el contrario, si el permiso de recurso compartido se estableciera en “Lectura” para un usuario específico, pero el permiso de nivel de archivo se estableciera en control total para ese usuario, se aplicará el acceso de “Lectura”.

En entornos NAS de protocolo dual, las ACL de recurso compartido de SMB solo se aplican a los usuarios de SMB. Los clientes de NFS sacan provecho de las directivas y reglas de exportación para compartir reglas de acceso. Por lo tanto, el control de permisos en el nivel de archivo y carpeta es preferible a las ACL de nivel de recurso compartido, especialmente para volúmenes NAS dual=protocol.

Para obtener más información sobre cómo configurar las ACL, consulte Administración de ACL de recursos compartidos de SMB en Azure NetApp Files.