En el artículo se muestra cómo implementar la autenticación multifactor para clientes de escritorio de Outlook que acceden a Microsoft Exchange. Hay cuatro arquitecturas que corresponden a cuatro posibilidades diferentes para la instancia de Microsoft Exchange que tiene el buzón de usuario:

Nota:

En los diagramas, las líneas discontinuas negras muestran interacciones básicas entre los componentes Active Directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS y Proxy de aplicación web. Puede obtener información sobre estas interacciones en La identidad híbrida requería puertos y protocolos.

Arquitectura (Exchange Online)

Descargue un archivo de Visio de todos los diagramas de este artículo.

En este escenario, los usuarios deben usar la versión del cliente de Outlook que admite la autenticación moderna. Para obtener más información, consulte Cómo funciona la autenticación moderna para las aplicaciones de cliente de Office 2013, Office 2016 y Office 2019. Esta arquitectura abarca tanto Outlook para Windows como Outlook para Mac.

Flujo de trabajo (Exchange Online)

- El usuario intenta acceder a Exchange Online a través de Outlook.

- Exchange Online proporciona la dirección URL de un punto de conexión de Microsoft Entra con el fin de recuperar el token de acceso para el buzón de correo.

- Outlook se conecta a Microsoft Entra ID con esa dirección URL.

- Tan pronto como se federa el dominio, Microsoft Entra ID redirige la solicitud a AD FS en el entorno local.

- El usuario escribe las credenciales en una página de inicio de sesión de AD FS.

- AD FS vuelve a redirigir la sesión a Microsoft Entra ID.

- Microsoft Entra ID aplica una directiva de acceso condicional de Azure con un requisito de autenticación multifactor para aplicaciones móviles y clientes de escritorio. Consulte la sección de implementación de este artículo para obtener información sobre cómo configurar esa directiva.

- La directiva de acceso condicional llama a Microsoft Entra para la autenticación multifactor. El usuario obtiene una solicitud para completar la autenticación multifactor.

- El usuario completa la autenticación multifactor.

- Microsoft Entra ID emite tokens de acceso y actualización, y se los devuelve al cliente.

- Con el token de acceso, el cliente se conecta a Exchange Online y recupera el contenido.

Configuración (Exchange Online)

Para bloquear los intentos de acceso a Exchange Online a través de la autenticación heredada (línea discontinua roja del diagrama), debe crear una directiva de autenticación que deshabilite la autenticación heredada para los protocolos que usa el servicio Outlook. Estos son los protocolos específicos que debe deshabilitar: Detección automática, MAPI, Libretas de direcciones sin conexión y EWS. Esta es la configuración correspondiente:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

El protocolo de llamada a procedimiento remoto (RPC) ya no se admite para Office 365; por tanto, el último parámetro no debería afectar a los clientes.

Este es un ejemplo de un comando para crear esta directiva de autenticación:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Nota:

De forma predeterminada, después de crear la directiva, se deshabilita también la autenticación heredada para todos los demás protocolos (como IMAP, POP y ActiveSync). Para cambiar este comportamiento, puede habilitar protocolos con un comando de PowerShell como el siguiente:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

Una vez creada la directiva de autenticación, puede asignarla primero a un grupo piloto de usuarios con el comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Después de realizar las pruebas, puede expandir la directiva para incluir a todos los usuarios. Para aplicar la directiva a nivel de organización, use el comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Debe usar Exchange Online PowerShell para esta configuración.

Arquitectura (Exchange Online, AD FS)

Descargue un archivo de Visio de todos los diagramas de este artículo.

Este escenario es igual que el anterior, salvo que usa otro desencadenador para la autenticación multifactor. En el escenario anterior, se usaba AD FS para la autenticación. Después, se ha redirigido la información sobre la autenticación correcta a Microsoft Entra ID, donde una directiva de acceso condicional ha aplicado la autenticación multifactor. En este escenario, en lugar de usar el acceso condicional para exigir la autenticación multifactor, se crea una directiva de control de acceso en AD FS y ahí se exige la autenticación multifactor. El resto de la arquitectura es igual que la anterior.

Nota:

Este escenario se recomienda únicamente si no se puede usar el anterior.

En este escenario, los usuarios deben usar la versión del cliente de Outlook que admite la autenticación moderna. Para obtener más información, consulte Cómo funciona la autenticación moderna para las aplicaciones de cliente de Office 2013, Office 2016 y Office 2019. Esta arquitectura abarca tanto Outlook para Windows como Outlook para Mac.

Flujo de trabajo (Exchange Online, AD FS)

El usuario intenta acceder a Exchange Online a través de Outlook.

Exchange Online proporciona la dirección URL de un punto de conexión de Microsoft Entra con el fin de recuperar el token de acceso para el buzón de correo.

Outlook se conecta a Microsoft Entra ID con esa dirección URL.

Si se federa el dominio, Microsoft Entra ID redirige la solicitud a AD FS en el entorno local.

El usuario escribe las credenciales en una página de inicio de sesión de AD FS.

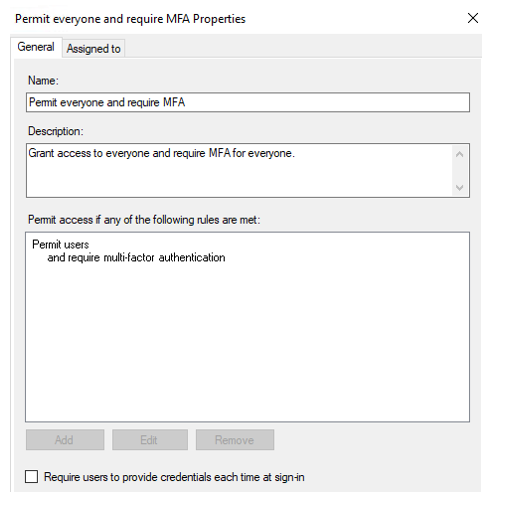

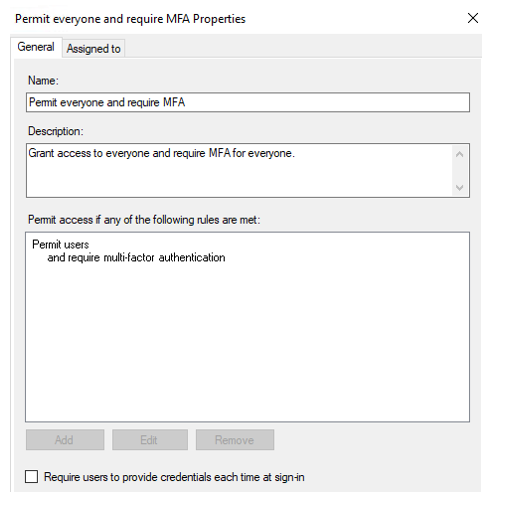

En respuesta a una directiva de control de acceso de AD FS, AD FS llama a la autenticación multifactor de Microsoft Entra para completar la autenticación. Este es un ejemplo de ese tipo de directiva de control de acceso de AD FS:

El usuario obtiene una solicitud para completar la autenticación multifactor.

El usuario completa la autenticación multifactor.

AD FS vuelve a redirigir la sesión a Microsoft Entra ID.

Microsoft Entra ID emite tokens de acceso y actualización, y se los devuelve al cliente.

Con el token de acceso, el cliente se conecta a Exchange Online y recupera el contenido.

Configuración (Exchange Online, AD FS)

Nota:

La directiva de control de acceso implementada en el paso 6 se aplica en el nivel de relación de confianza para usuario autenticado, por lo que afecta a todas las solicitudes de autenticación de todos los servicios de Office 365 que pasan por AD FS. Puede usar reglas de autenticación de AD FS para aplicar más filtros. Sin embargo, se recomienda usar una directiva de acceso condicional (descrita en la arquitectura anterior) en lugar de una directiva de control de acceso de AD FS para los servicios de Microsoft 365. El escenario anterior es más común y, al usarlo, puede lograr una mayor flexibilidad.

Para bloquear los intentos de acceso a Exchange Online a través de la autenticación heredada (línea discontinua roja del diagrama), debe crear una directiva de autenticación que deshabilite la autenticación heredada para los protocolos que usa el servicio Outlook. Estos son los protocolos específicos que debe deshabilitar: Detección automática, MAPI, Libretas de direcciones sin conexión y EWS. Esta es la configuración correspondiente:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

El protocolo RPC ya no se admite para Office 365; por tanto, el último parámetro no afecta a los clientes.

Este es un ejemplo de un comando para crear esta directiva de autenticación:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Arquitectura (Exchange local)

Descargue un archivo de Visio de todos los diagramas de este artículo.

Esta arquitectura abarca tanto Outlook para Windows como Outlook para Mac.

Flujo de trabajo (Exchange local)

- Un usuario con un buzón en Exchange Server inicia el cliente de Outlook. El cliente de Outlook se conecta a Exchange Server y especifica que tiene funcionalidad de autenticación moderna.

- Exchange Server le envía una respuesta al cliente en la que se le pide que obtenga un token de Microsoft Entra ID.

- El cliente de Outlook se conecta a una dirección URL de Microsoft Entra proporcionada por Exchange Server.

- Azure detecta que el dominio del usuario está federado, por lo que envía solicitudes a AD FS (a través del Proxy de aplicación web).

- El usuario escribe las credenciales en una página de inicio de sesión de AD FS.

- AD FS vuelve a redirigir la sesión a Microsoft Entra ID.

- Microsoft Entra ID aplica una directiva de acceso condicional de Azure con un requisito de autenticación multifactor para aplicaciones móviles y clientes de escritorio. Consulte la sección de implementación de este artículo para obtener información sobre cómo configurar esa directiva.

- La directiva de acceso condicional llama a Microsoft Entra para la autenticación multifactor. El usuario obtiene una solicitud para completar la autenticación multifactor.

- El usuario completa la autenticación multifactor.

- Microsoft Entra ID emite tokens de acceso y actualización, y se los devuelve al cliente.

- El usuario presenta el token de acceso para Exchange Server y Exchange autoriza el acceso al buzón.

Configuración (Exchange local)

Para bloquear los intentos de acceso a Exchange local con la autenticación heredada (línea discontinua roja del diagrama), debe crear una directiva de autenticación que deshabilite la autenticación heredada para los protocolos que usa el servicio Outlook. Estos son los protocolos específicos que debe deshabilitar: Detección automática, MAPI, Libretas de direcciones sin conexión, EWS y RPC. Esta es la configuración correspondiente:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

El protocolo RPC no admite la autenticación moderna; por tanto, no admite la autenticación multifactor de Microsoft Entra. Microsoft recomienda usar el protocolo MAPI para el cliente de Outlook para Windows.

Este es un ejemplo de un comando para crear esta directiva de autenticación:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Una vez creada la directiva de autenticación, puede asignarla primero a un grupo piloto de usuarios con el comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Después de realizar las pruebas, puede expandir la directiva para incluir a todos los usuarios. Para aplicar la directiva a nivel de organización, use el comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Debe usar Exchange PowerShell local para esta configuración.

Arquitectura (Exchange local, AD FS)

Descargue un archivo de Visio de todos los diagramas de este artículo.

Este escenario es similar al anterior. Pero en este escenario, es AD FS el que desencadena la autenticación multifactor. Esta arquitectura abarca tanto Outlook para Windows como Outlook para Mac.

Nota:

Este escenario se recomienda únicamente si no se puede usar el anterior.

Flujo de trabajo (Exchange local, AD FS)

El usuario inicia el cliente de Outlook. El cliente se conecta a Exchange Server y especifica que tiene funcionalidad de autenticación moderna.

Exchange Server le envía una respuesta al cliente en la que se le pide que obtenga un token de Microsoft Entra ID. Exchange Server proporciona al cliente una dirección URL para Microsoft Entra ID.

El cliente usa la dirección URL para acceder a Microsoft Entra ID.

En este escenario, el dominio está federado. Microsoft Entra ID redirige el cliente a AD FS mediante el Proxy de aplicación web.

El usuario escribe las credenciales en una página de inicio de sesión de AD FS.

AD FS desencadena la autenticación multifactor. Este es un ejemplo de ese tipo de directiva de control de acceso de AD FS:

El usuario obtiene una solicitud para completar la autenticación multifactor.

El usuario completa la autenticación multifactor.

AD FS vuelve a redirigir la sesión a Microsoft Entra ID.

Microsoft Entra ID emite tokens de acceso y actualización para el usuario.

El cliente le presenta el token de acceso al servidor Exchange local. Exchange autoriza el acceso al buzón del usuario.

Configuración (Exchange local, AD FS)

Nota:

La directiva de control de acceso implementada en el paso 6 se aplica en el nivel de relación de confianza para usuario autenticado, por lo que afecta a todas las solicitudes de autenticación de todos los servicios de Office 365 que pasan por AD FS. Puede usar reglas de autenticación de AD FS para aplicar más filtros. Sin embargo, se recomienda usar una directiva de acceso condicional (descrita en la arquitectura anterior) en lugar de una directiva de control de acceso de AD FS para los servicios de Microsoft 365. El escenario anterior es más común y, al usarlo, puede lograr una mayor flexibilidad.

Para bloquear los intentos de acceso a Exchange local con la autenticación heredada (línea discontinua roja del diagrama), debe crear una directiva de autenticación que deshabilite la autenticación heredada para los protocolos que usa el servicio Outlook. Estos son los protocolos específicos que debe deshabilitar: Detección automática, MAPI, Libretas de direcciones sin conexión, EWS y RPC. Esta es la configuración correspondiente:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

El protocolo RPC no admite la autenticación moderna; por tanto, no admite la autenticación multifactor de Microsoft Entra. Microsoft recomienda usar el protocolo MAPI para el cliente de Outlook para Windows.

Este es un ejemplo de un comando para crear esta directiva de autenticación:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Una vez creada la directiva de autenticación, puede asignarla primero a un grupo piloto de usuarios con el comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Después de realizar las pruebas, puede expandir la directiva para incluir a todos los usuarios. Para aplicar la directiva a nivel de organización, use el comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Debe usar Exchange PowerShell local para esta configuración.

Componentes

- Microsoft Entra ID. Microsoft Entra ID es un servicio de administración de acceso e identidades de Microsoft basado en la nube. Proporciona una autenticación moderna que se basa fundamentalmente en EvoSTS, un servicio de token de seguridad que usa Microsoft Entra ID. Se usa como servidor de autenticación para Exchange Server local.

- Autenticación multifactor de Microsoft Entra. La autenticación multifactor es un procedimiento en el que se solicita a los usuarios, durante el inicio de sesión, una forma adicional de identificación, como un código enviado a su teléfono móvil o el examen de su huella digital.

- Acceso condicional de Microsoft Entra. El acceso condicional es la característica que usa Microsoft Entra ID para aplicar directivas de una organización, como la autenticación multifactor.

- AD FS. AD FS habilita la administración de identidad y acceso federada mediante el uso compartido de derechos e identidades digitales por encima de los límites de seguridad y empresariales con una seguridad mejorada. En estas arquitecturas, se usa para facilitar el inicio de sesión de los usuarios con identidad federada.

- Proxy de aplicación web. El Proxy de aplicación web autentica previamente el acceso a las aplicaciones web mediante AD FS. También funciona como un proxy de AD FS.

- Microsoft Intune. Intune es nuestra administración unificada de puntos de conexión basada en la nube, que administra puntos de conexión entre Windows, Android, Mac, iOS y sistemas operativos Linux.

- Exchange Server. Exchange Server hospeda buzones de usuario de forma local. En estas arquitecturas, utiliza tokens que Microsoft Entra ID emite para que el usuario pueda acceder a los buzones.

- Servicios de Active Directory. Active Directory almacena información sobre los miembros de un dominio, incluidos los dispositivos y los usuarios. En estas arquitecturas, las cuentas de usuario pertenecen a los servicios de Active Directory y se sincronizan con Microsoft Entra ID.

- Outlook para empresas. Outlook es una aplicación cliente que admite la autenticación moderna.

Detalles del escenario

La infraestructura de mensajería empresarial (EMI) es un servicio clave para las organizaciones. Pasar de métodos de autenticación y autorización más antiguos y menos seguros a la autenticación moderna es un desafío crítico en un mundo donde es habitual el teletrabajo. La implementación de requisitos de autenticación multifactor para el acceso al servicio de mensajería es una de las formas más eficaces de abordar ese desafío.

En este artículo se describen cuatro arquitecturas para mejorar la seguridad en un escenario de acceso al cliente de escritorio de Outlook mediante la autenticación multifactor de Microsoft Entra.

Estas son cuatro arquitecturas según cuatro posibilidades diferentes para Microsoft Exchange:

Las cuatro arquitecturas abarcan tanto Outlook para Windows como Outlook para Mac.

Para obtener información sobre cómo aplicar la autenticación multifactor en otros escenarios de mensajería híbrida, vea estos artículos:

- Infraestructura de mensajería híbrida con seguridad mejorada en un escenario de acceso web

- Infraestructura de mensajería híbrida con seguridad mejorada en un escenario de acceso móvil

En este artículo, no se analizan otros protocolos, como IMAP o POP. Normalmente, estos escenarios no usan estos protocolos.

Notas generales

- En estas arquitecturas se usa el modelo de identidad federada de Microsoft Entra. Para los modelos de sincronización de hash de contraseña y autenticación transferida, la lógica y el flujo son iguales. La única diferencia está en el hecho de que Microsoft Entra ID no redirige la solicitud de autenticación a la instancia local de Servicios de federación de Active Directory (AD FS).

- Con Exchange local, nos referimos a Exchange 2019 con las actualizaciones más recientes y un rol de buzón.

- En un entorno real, no tendrá un solo servidor. Tendrá una matriz de servidores Exchange con equilibrio de carga para ofrecer una alta disponibilidad. Los escenarios descritos aquí son adecuados para esa configuración.

Posibles casos de uso

Esta arquitectura es relevante para los siguientes escenarios:

- Mejorar la seguridad de la infraestructura de mensajería empresarial.

- Adoptar una estrategia de seguridad de Confianza cero.

- Aplicar el alto nivel de protección estándar de su servicio de mensajería en el entorno local durante la transición o la coexistencia con Exchange Online.

- Aplicar requisitos estrictos de seguridad o cumplimiento normativo en organizaciones cerradas o de alta seguridad, como las del sector financiero.

Consideraciones

Estas consideraciones implementan los pilares del marco de buena arquitectura de Azure, que es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Confiabilidad

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos contraídos con los clientes. Para más información, consulte Resumen del pilar de fiabilidad.

Disponibilidad

La disponibilidad global depende de la disponibilidad de los componentes implicados. Para obtener información sobre la disponibilidad, vea estos recursos:

- Avance en la disponibilidad de Microsoft Entra

- Servicios en la nube en los que puedes confiar: disponibilidad de Office 365

- ¿Cuál es la arquitectura de Microsoft Entra?

La disponibilidad de los componentes de la solución local depende del diseño implementado, la disponibilidad del hardware y las operaciones y rutinas de mantenimiento internas. Para obtener información sobre la disponibilidad de algunos de estos componentes, vea los siguientes recursos:

- Configuración de una implementación de AD FS con Grupos de disponibilidad AlwaysOn

- Implementación de alta disponibilidad y resistencia de sitios en Exchange Server

- Proxy de aplicación web en Windows Server 2016

Para usar la autenticación moderna híbrida, debe asegurarse de que todos los clientes de la red puedan acceder a Microsoft Entra ID. También debe mantener de forma coherente las aperturas de intervalos IP y los puertos de firewall de Office 365.

Para obtener información sobre los requisitos de protocolo y puerto para Exchange Server, vea “Requisitos de protocolo y el cliente de Exchange” en Introducción a la autenticación moderna híbrida y requisitos previos para el uso en Skype Empresarial y los servidores de Exchange locales.

Para los puertos e intervalos IP de Office 365, vea Intervalos de direcciones IP y direcciones URL de Office 365.

Si desea saber más sobre la autenticación moderna híbrida y los dispositivos móviles, lea la información sobre el punto de conexión de Detección automática que se proporciona en Otros puntos de conexión no incluidos en el servicio web de direcciones URL e IP de Office 365.

Resistencia

Para obtener información sobre la resistencia de los componentes de esta arquitectura, vea los siguientes recursos.

- Para Microsoft Entra ID: Avance en la disponibilidad de Microsoft Entra

- Para escenarios que usan AD FS: Implementación entre regiones geográficas de AD FS de alta disponibilidad en Azure con Azure Traffic Manager.

- Para la solución de Exchange local: Implementación de alta disponibilidad y resistencia de sitios en Exchange Server.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para más información, consulte Introducción al pilar de seguridad.

Para obtener información sobre la seguridad y la autenticación moderna híbrida, vea Profundización: cómo funciona realmente la autenticación híbrida.

En el caso de las organizaciones cerradas que tienen una protección perimetral fuerte tradicional, preocupa la seguridad en relación con las configuraciones clásicas de Exchange Hybrid. La configuración moderna de Exchange Hybrid no admite la autenticación moderna híbrida.

Para obtener información sobre el Microsoft Entra ID, vea guía de operaciones de seguridad de Microsoft Entra.

Si desea obtener información sobre los escenarios que utilizan la seguridad de AD FS, vea estos artículos:

- Procedimientos recomendados para proteger los Servicios de federación de Active Directory

- Bloqueo de extranet de AD FS y bloqueo inteligente de extranet

Optimización de costos

La optimización de costos trata de buscar formas de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para más información, vea Información general del pilar de optimización de costos.

El costo de la implementación depende de los costos de licencia de Microsoft Entra ID y Microsoft 365. El costo total también incluye los costos de software y hardware para los componentes locales, las operaciones de TI, el entrenamiento y la educación, y la implementación de proyectos.

Para estas soluciones se necesita al menos Microsoft Entra ID P1. Para obtener información sobre los precios, vea Precios de Microsoft Entra.

Para obtener información sobre AD FS y el Proxy de aplicación web, vea Precios y licencias de Windows Server 2022.

Si desea obtener mas información sobre precios, vea estos recursos:

- Licencias de Microsoft Intune

- Comparar los planes de Exchange Online

- Preguntas más frecuentes sobre las licencias de Exchange

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad que tiene la carga de trabajo de reducirse horizontalmente de manera eficiente para satisfacer las demandas que los usuarios hayan realizado sobre ella. Para obtener más información, vea Resumen del pilar de eficiencia del rendimiento.

El rendimiento de la carga de trabajo depende del rendimiento de los componentes implicados y del rendimiento de la red. Para obtener más información, vea Ajuste del rendimiento de Office 365 mediante líneas base y el historial de rendimiento.

Si desea obtener información sobre los factores del entorno local que influyen en el rendimiento en escenarios que incluyen los servicios de AD FS, vea estos recursos:

- Configurar la supervisión del rendimiento

- Ajuste de SQL y solución de problemas de latencia con AD FS

Para obtener información sobre la escalabilidad de AD FS, vea Planear la capacidad de los servidores de AD FS.

Si desea obtener información sobre la escalabilidad de Exchange Server en el entorno local, vea Arquitectura recomendada de Exchange 2019.

Implementación de este escenario

Los pasos generales son los siguientes:

- Proteja el acceso de escritorio de Outlook mediante la configuración de Exchange Hybrid y la habilitación de la autenticación moderna híbrida.

- Bloquee todos los intentos de autenticación heredada en el nivel de Microsoft Entra ID. Bloquee los intentos de autenticación heredada en los servicios de mensajería mediante una directiva de autenticación.

Configuración de una directiva de acceso condicional

Para configurar una directiva de acceso condicional de Microsoft Entra que exija la autenticación multifactor, como se explica en algunas de las arquitecturas de este artículo:

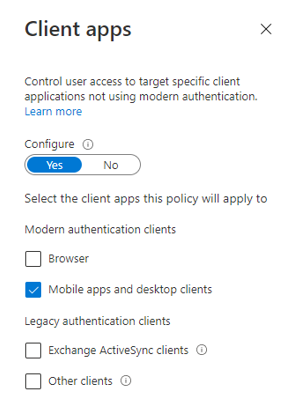

En la ventana Aplicaciones cliente, seleccione Aplicaciones móviles y aplicaciones de escritorio:

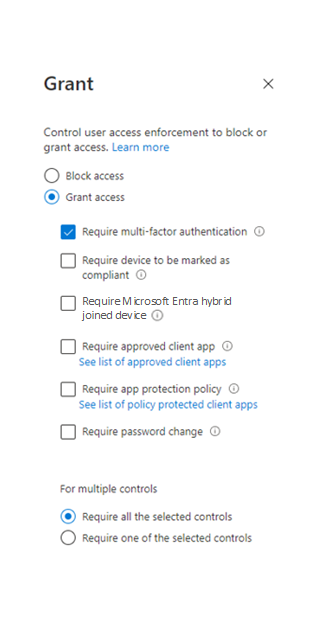

Aplique el requisito de autenticación multifactor en la ventana Conceder:

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Creadores de entidad de seguridad:

- Pavel Kondrashov | Arquitecto de soluciones en la nube

- Ella Parkum | Arquitecta e ingeniera principal de soluciones de clientes

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- Anuncio de la autenticación moderna híbrida de Exchange local

- Introducción a la autenticación moderna híbrida y requisitos previos para el uso en Skype Empresarial y los servidores de Exchange locales

- Usar la autenticación basada en notificaciones de AD FS con Outlook en la Web

- Cómo configurar Exchange Server local para usar la autenticación moderna híbrida

- Arquitectura recomendada de Exchange 2019

- Implementación de AD FS en Azure de alta disponibilidad entre regiones geográficas con Azure Traffic Manager

- Uso de la autenticación moderna híbrida con Outlook para iOS y Android

- Configuración de cuentas con la autenticación moderna en Exchange Online