Introducción al bloqueo de extranet de AD FS y bloqueo inteligente de extranet

El bloqueo inteligente de extranet (ESL) protege a los usuarios de la experiencia de bloqueo de la cuenta de extranet frente a actividades maliciosas.

ESL permite a AD FS diferenciar entre los intentos de inicio de sesión de una ubicación conocida para un usuario e intentos de inicio de sesión de lo que podría ser un atacante. AD FS puede bloquear a los atacantes mientras permite que los usuarios válidos sigan usando sus cuentas. Esta distinción previene y protege contra la denegación de servicio y ciertas clases de ataques de difusión de las contraseñas del usuario. ESL está disponible para AD FS en Windows Server 2016 y está integrado en AD FS en Windows Server 2019.

ESL solo está disponible para solicitudes de autenticación de nombre de usuario y contraseña que llegan a través de la extranet con el proxy de aplicación web o un proxy de terceros. Cualquier proxy de terceros debe admitir el protocolo MS-ADFSPIP que se usará en lugar del proxy de aplicación web, como F5 BIG-IP Access Policy Manager. Consulte la documentación del proxy de terceros para determinar si admite el protocolo MS-ADFSPIP.

Características de AD FS 2019

El bloqueo inteligente de extranet en AD FS 2019 agrega las siguientes ventajas en comparación con AD FS 2016:

- Umbrales de bloqueo independientes para ubicaciones conocidas y desconocidas. Los usuarios que se encuentran en buenas ubicaciones conocidas pueden tener más margen de error que las solicitudes procedentes de ubicaciones sospechosas.

- Modo de auditoría para el bloqueo inteligente mientras sigue aplicando el comportamiento de bloqueo temporal anterior. Esta distinción le permite obtener información sobre las ubicaciones conocidas del usuario y seguir protegido por la función de bloqueo de extranet que está disponible desde AD FS 2012 R2.

Información de configuración

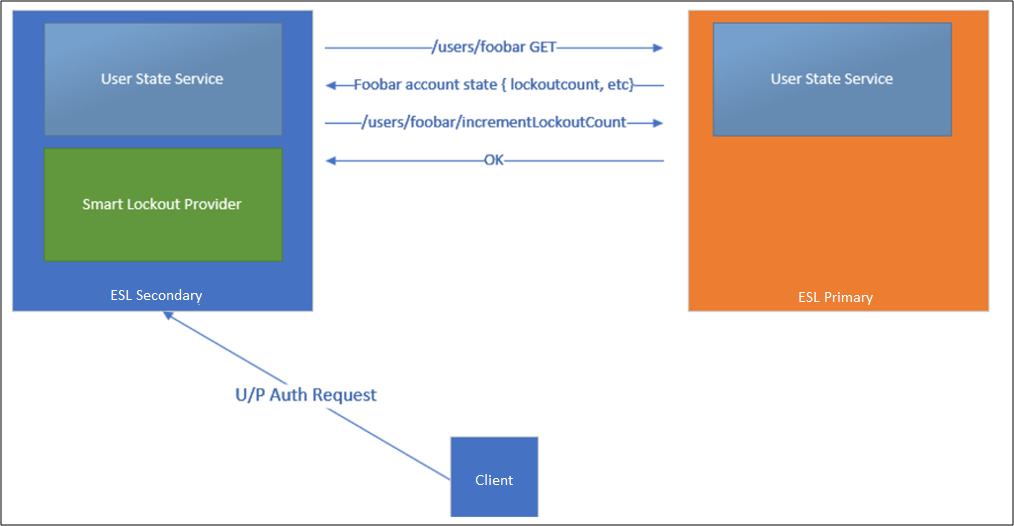

Cuando ESL se habilita, se crea una nueva tabla en la base de datos Artifact, AdfsArtifactStore.AccountActivity. También se selecciona un nodo en la granja de AD FS como nodo principal "Actividad de usuario". En una configuración Windows Internal Database (WID), este nodo siempre es el nodo principal. En una configuración SQL, se selecciona un nodo para que sea el nodo principal Actividad de usuario.

Para ver el nodo seleccionado como el nodo principal "Actividad de usuario", use (Get-AdfsFarmInformation).FarmRoles.

Todos los nodos secundarios se pondrán en contacto con el nodo principal en cada inicio de sesión nuevo a través del puerto 80 para conocer el valor más reciente de los recuentos de contraseñas incorrectas y los nuevos valores de ubicación conocidos. Los nodos secundarios también actualizan el nodo principal después de procesar el inicio de sesión.

Si el nodo secundario no puede ponerse en contacto con el nodo principal, aquel escribe eventos de error en el registro de administración de AD FS. Las autenticaciones continúan procesándose, pero AD FS solo escribe el estado actualizado localmente. AD FS vuelve a intentar ponerse en contacto con el nodo principal cada 10 minutos. AD FS vuelve al nodo principal una vez que el nodo principal está disponible.

Terminología

- FamiliarLocation: durante una solicitud de autenticación, ESL comprueba todas las direcciones de protocolo de Internet (IP) presentadas. Estas direcciones IP serán una combinación de IP de red, IP reenviada y la dirección IP opcional x-forwarded-for. Si la solicitud se realiza correctamente, todas las direcciones IP se agregan a la tabla de actividad de cuenta como "direcciones IP conocidas". Si la solicitud tiene todas las direcciones IP presentes en "direcciones IP conocidas", la solicitud se trata como una ubicación "conocida".

- UnknownLocation: si una solicitud que se incluye tiene al menos una dirección IP que no está presente en la lista FamiliarLocation, la solicitud se tratará como una ubicación “desconocida”. Esta acción controla escenarios de proxy, como autenticación heredada de Exchange Online, donde las direcciones de Exchange Online controlan las solicitudes correctas y con errores.

- badPwdCount: valor que representa el número de veces que se envió una contraseña incorrecta y que la autenticación no se realizó correctamente. Para cada usuario, se conservan contadores independientes para ubicaciones conocidas y ubicaciones desconocidas.

- UnknownLockout: Un valor booleano por usuario si el usuario está bloqueado para acceder desde ubicaciones desconocidas. Este valor se calcula en función de los valores badPwdCountUnfamiliar y ExtranetLockoutThreshold.

- ExtranetLockoutThreshold: Este valor determina el número máximo de intentos de contraseña incorrectos. Cuando se alcanza el umbral, AD FS rechaza las solicitudes de la extranet hasta que se haya terminado la ventana de observación.

- ExtranetObservationWindow: este valor determina la duración de las solicitudes de nombre de usuario y contraseña de ubicaciones desconocidas bloqueadas. Cuando haya terminado la ventana, AD FS comienza a realizar de nuevo la autenticación de nombre de usuario y contraseña desde ubicaciones desconocidas.

- ExtranetLockoutRequirePDC: Cuando está habilitado, el bloqueo de extranet requiere un controlador de dominio principal (PDC). Cuando está deshabilitado, el bloqueo de extranet recurre a otro controlador de dominio si el PDC no está disponible.

- ExtranetLockoutMode: controla el modo Solo registro frente al modo Aplicar de ESL.

- ADFSSmartLockoutLogOnly: ESL está habilitado. AD FS escribe eventos de administración y auditoría, pero no rechaza las solicitudes de autenticación. Este modo está pensado para habilitarse para que FamiliarLocation se rellene antes de habilitar ADFSSmartLockoutEnforce.

- ADFSSmartLockoutEnforce: Compatibilidad completa con el bloqueo de solicitudes de autenticación desconocidas cuando se alcanzan los umbrales.

Se admiten direcciones IPv4 e IPv6.

Anatomía de una transacción

FamiliarLocation: Durante una solicitud de autenticación, ESL comprueba todas las direcciones IP presentadas. Estas direcciones IP serán una combinación de IP de red, IP reenviada y la dirección IP opcional x-forwarded-for. En los registros de auditoría, estas direcciones IP se enumeran en el campo

<IpAddress>en el orden de x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip.En función de estas direcciones IP, AD FS determina si la solicitud procede de una ubicación conocida y, a continuación, comprueba si el valor de badPwdCount respectivo es menor que el límite de umbral establecido o si el último intento erróneo se produce más tiempo que el período de tiempo de la ventana de observación. Si se cumple una de estas condiciones, AD FS permite esta transacción para su posterior procesamiento y validación de credenciales. Si no se cumplen ambas condiciones, la cuenta permanece en estado de bloqueo hasta que termine la ventana de observación. Después de terminar la ventana de observación, se le permite al usuario un intento de autenticación. En Windows Server 2019, AD FS comprueba el límite de umbral adecuado en función de si la dirección IP coincide con una ubicación conocida.

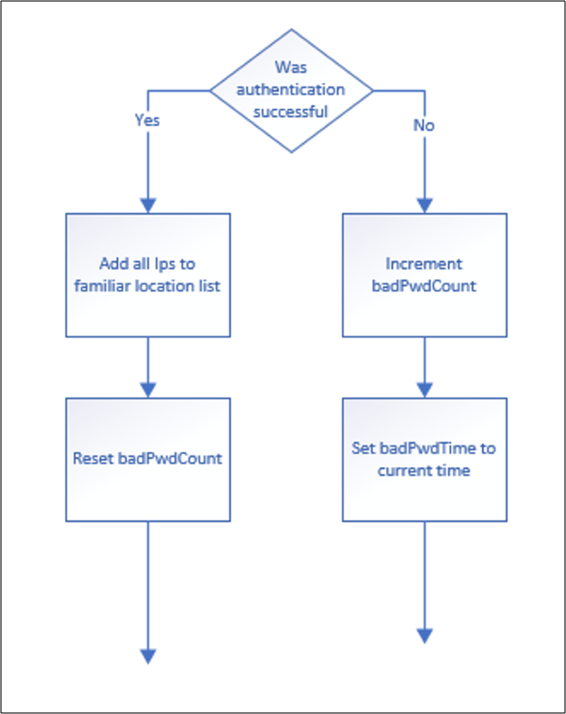

Inicio de sesión correcto: si el inicio de sesión se realiza correctamente, las direcciones IP de la solicitud se agregan a la lista de direcciones IP de ubicación conocida del usuario.

Error de inicio de sesión: si se produce un error de inicio de sesión, badPwdCount aumenta. El usuario pasa a un estado de bloqueo si el atacante envía más contraseñas incorrectas al sistema de las que permite el umbral. (badPwdCount > ExtranetLockoutThreshold)

El valor UnknownLockout es True cuando la cuenta está bloqueada. Este bloqueo significa que badPwdCount del usuario supera el umbral. Por ejemplo, alguien intentó más contraseñas de las que permite el sistema. En este estado, hay dos maneras de que un usuario válido pueda iniciar sesión:

- Espere a que transcurra el tiempo ObservationWindow.

- Para restablecer el estado de bloqueo, restablezca badPwdCount a cero con Reset-ADFSAccountLockout.

Si no se produce ningún restablecimiento, se le permite a la cuenta un único intento de contraseña en AD para cada ventana de observación. Después de ese intento, la cuenta vuelve al estado bloqueado y la ventana de observación se reinicia. El valor badPwdCount solo se restablece automáticamente después de un inicio de sesión de contraseña correcto.

Modo Solo registro frente al modo Aplicado

La tabla AccountActivity se rellena durante el modo Solo registro y el modo Aplicar. Si se omite el modo Solo registro y ESL pasa directamente al modo Aplicar sin el período de espera recomendado, AD FS no conocerá las IP conocidas de los usuarios. ESL se comporta entonces como ADBadPasswordCounter, lo que podría bloquear el tráfico de usuario legítimo si la cuenta de usuario está bajo un ataque activo por fuerza bruta. Si se omite el modo Solo registro y el usuario entra en un estado de bloqueo donde UnknownLockout es igual a True e intenta iniciar sesión con una contraseña válida desde una dirección IP que no está en la lista de direcciones IP "conocidas", no puede iniciar sesión. Se recomienda usar el modo Solo registro durante de 3 a 7 días para evitar este escenario. Si las cuentas son objeto de un ataque activo, es necesario un mínimo de 24 horas en modo Solo registro para evitar bloqueos a usuarios legítimos.

Configuración de bloqueo inteligente de extranet

En las secciones siguientes se describen los requisitos previos y las configuraciones para habilitar ESL para AD FS 2016.

Requisitos previos para AD FS 2016

Instale las actualizaciones en todos los nodos de la granja.

En primer lugar, asegúrese de que todos los servidores de AD FS de Windows Server 2016 están actualizados a partir de las actualizaciones de Windows de junio de 2018 y de que la granja de AD FS 2016 se ejecuta en el nivel de comportamiento de la granja de 2016.

Compruebe los permisos.

ESL requiere que la administración remota de Windows esté habilitada en cada servidor de AD FS.

Actualice los permisos de la base de datos de artefactos.

ESL requiere que la cuenta de servicio de AD FS tenga permisos para crear una nueva tabla en la base de datos de artefactos de AD FS. Inicie sesión en cualquier servidor de AD FS como administrador de AD FS y, a continuación, conceda este permiso en una ventana del símbolo del sistema de PowerShell ejecutando los siguientes comandos:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credNota

El marcador de posición $cred es una cuenta que tiene permisos de administrador de AD FS. Esto debe proporcionar los permisos de escritura para crear la tabla.

Los comandos anteriores podrían dar error debido a la falta de permisos suficientes porque la granja de AD FS usa SQL Server y la credencial proporcionada anteriormente no tiene permisos de administrador en SQL Server. En este caso, puede configurar los permisos de base de datos manualmente en la base de datos de SQL Server cuando esté conectado a la base de datos AdfsArtifactStore mediante la ejecución del siguiente comando:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Asegúrese de que el registro de auditoría de seguridad de AD FS está habilitado

Esta característica usa los registros de auditoría de seguridad, por lo que la auditoría debe estar habilitada en AD FS y la directiva local en todos los servidores de AD FS.

Instrucciones de configuración

ESL usa la propiedad de AD FS ExtranetLockoutEnabled. Esta propiedad se usó anteriormente para controlar el bloqueo temporal de extranet en Server 2012 R2. Si ESL está habilitado y desea ver la configuración de la propiedad actual, ejecute Get-AdfsProperties.

Recomendaciones para la configuración

Al configurar ESL, siga los procedimientos recomendados para establecer umbrales:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

El bloqueo de Active Directory funciona independientemente de ESL. Sin embargo, si el bloqueo de Active Directory está habilitado, seleccione ExtranetLockoutThreshold en AD FS y en el umbral de bloqueo de la cuenta en AD.

ExtranetLockoutRequirePDC - $false

Cuando se habilita, el bloqueo de extranet requiere un controlador de dominio principal (PDC). Cuando se deshabilita y se configura como false, el bloqueo de extranet se reserva en otro controlador de dominio en caso de que el PDC no esté disponible.

Para establecer esta propiedad, ejecute:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Habilitar el modo solo registro

En el modo Solo registro, AD FS rellena la información de ubicación conocida de un usuario y escribe eventos de auditoría de seguridad, pero no bloquea ninguna solicitud. Este modo se usa para validar que el bloqueo inteligente se está ejecutando y para permitir que AD FS "aprenda" ubicaciones conocidas para los usuarios antes de habilitar el modo Aplicar. A medida que AD FS aprende, almacena la actividad de inicio de sesión por usuario (ya sea en modo Solo registro o en modo Aplicar). Establezca el comportamiento de bloqueo en Solo registro mediante la ejecución del siguiente cmdlet:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

El modo Solo registro está pensado para ser un estado temporal para que el sistema pueda aprender el comportamiento de inicio de sesión antes de introducir la aplicación del bloqueo con el comportamiento de bloqueo inteligente. La duración recomendada para el modo Solo registro es de 3 a 7 días. Si las cuentas son objeto de un ataque activo, es necesario un mínimo de 24 horas del modo Solo registro.

En AD FS 2016, si el comportamiento del bloqueo flexible de extranet de 2012 R2 está habilitado antes de habilitar el bloqueo inteligente de extranet, el modo Solo registro deshabilita el comportamiento de bloqueo flexible de extranet. El bloqueo inteligente de AD FS no bloquea a los usuarios en modo Solo registro. Sin embargo, AD local podría bloquear al usuario en función de la configuración de AD. Revise las directivas de bloqueo de AD para obtener información sobre cómo AD local puede bloquear a los usuarios.

En AD FS 2019, otra ventaja es poder habilitar el modo Solo registro para el bloqueo inteligente mientras continúa aplicando el comportamiento de bloqueo temporal anterior mediante el siguiente PowerShell:

Set-AdfsProperties -ExtranetLockoutMode 3

Para que el nuevo modo surta efecto, reinicie el servicio AD FS en todos los nodos de la granja mediante:

Restart-service adfssrv

Una vez configurado el modo, puede habilitar el bloqueo inteligente mediante el parámetro EnableExtranetLockout:

Set-AdfsProperties -EnableExtranetLockout $true

Habilitar el modo aplicar

Después de estar familiarizado con el umbral de bloqueo y la ventana de observación, ESL se puede poner en modo Aplicar mediante el siguiente cmdlet de PSH:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Para que el nuevo modo surta efecto, reinicie el servicio AD FS en todos los nodos de la granja de servidores mediante el siguiente comando.

Restart-service adfssrv

Administración de actividad de la cuenta de usuario

AD FS proporciona tres cmdlets para administrar los datos de actividad de la cuenta. Estos cmdlets se conectan automáticamente al nodo de la granja de servidores que contiene el rol principal.

Nota

Puede usar Just Enough Administration (JEA) para delegar commandlets de AD FS para restablecer los bloqueos de cuenta. Por ejemplo, puede delegar permisos al personal del departamento de soporte técnico para usar los commandlets de ESL. Para más información, consulte Delegación del acceso de commandlet de Powershell de AD FS a usuarios que no son administradores.

Puede invalidar este comportamiento pasando el parámetro -Server.

Get-ADFSAccountActivity -UserPrincipalName

El cmdlet se conecta automáticamente al nodo principal de la granja mediante el punto de conexión REST de actividad de la cuenta. Por lo tanto, todos los datos siempre deben ser coherentes. Lea la actividad de la cuenta actual de una cuenta de usuario mediante:

Get-ADFSAccountActivity user@contoso.com

Propiedades:

- BadPwdCountFamiliar: se incrementa cuando una autenticación no se realiza correctamente desde una ubicación conocida.

- BadPwdCountUnknown: se incrementa cuando una autenticación no se realiza correctamente desde una ubicación desconocida.

- LastFailedAuthFamiliar: si la autenticación no se realizó correctamente desde una ubicación conocida, LastFailedAuthFamiliar se establece en la hora de la autenticación incorrecta.

- LastFailedAuthUnknown: si la autenticación no se realizó correctamente desde una ubicación desconocida, LastFailedAuthUnknown se establece en la hora de la autenticación incorrecta.

- FamiliarLockout: valor booleano que será True si BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: valor booleano que es True si BadPwdCountUnknown>ExtranetLockoutThreshold.

- FamiliarIPs: máximo de 20 direcciones IP que son conocidas para el usuario. Cuando se supere la cantidad de 20 IP, la dirección IP más antigua de la lista se quita.

Set-ADFSAccountActivity

Set-ADFSAccountActivity agrega nuevas ubicaciones conocidas. La lista de direcciones IP conocidas tiene un máximo de 20 entradas. Si se superan las 20 entradas, la dirección IP más antigua de la lista se quita.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Restablece el contador de bloqueo de una cuenta de usuario para cada ubicación conocida (badPwdCountFamiliar) o el contador de ubicación desconocida (badPwdCountUnfamiliar). Al restablecer un contador, se actualiza el valor FamiliarLockout o UnfamiliarLockout, ya que el contador de restablecimiento será menor que el umbral.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Información de actividad del usuario y de registro de eventos para el bloqueo de extranet de AD FS

En las secciones siguientes se describe cómo supervisar el registro de eventos, la actividad de la cuenta de usuario y los bloqueos.

Connect Health

La manera recomendada de supervisar la actividad de la cuenta de usuario es a través de Connect Health. Connect Health genera informes descargables sobre direcciones IP de riesgo e intentos de contraseña incorrectas. Cada elemento del informe de direcciones IP de riesgo muestra información agregada sobre las actividades de inicio de sesión de AD FS con errores que superan el umbral designado. Las notificaciones por correo electrónico se pueden establecer en administradores de alertas con una configuración de correo electrónico personalizable cuando se producen actividades de inicio de sesión de AD FS con errores. Para más información e instrucciones de configuración, consulte Supervisión de AD FS mediante Microsoft Entra Connect Health.

Bloqueo inteligente de extranet de AD FS

Nota

Para solucionar problemas de ESL, consulte Mitigación de ataques de difusión de contraseñas y bloqueos de cuenta.

Para que se escriban eventos de bloqueo inteligente de extranet, ESL debe estar habilitado en el modo Solo registro o Aplicar y la auditoría de seguridad de AD FS debe estar habilitada. AD FS escribe eventos de bloqueo de extranet en el registro de auditoría de seguridad cuando:

- Un usuario está bloqueado, lo que significa que dicho usuario alcanza el umbral de bloqueo para intentos de inicio de sesión incorrectos.

- AD FS recibe un intento de inicio de sesión de un usuario que ya esté en estado de bloqueo.

Mientras se encuentra en el modo Solo registro, puede comprobar el registro de auditoría de seguridad de los eventos de bloqueo. Para cualquier evento encontrado, puede comprobar el estado del usuario mediante el cmdlet Get-ADFSAccountActivity para determinar si el bloqueo se produjo desde direcciones IP conocidas o desconocidas. También puede usar el cmdlet Get-ADFSAccountActivity para comprobar la lista de direcciones IP conocidas para ese usuario.

| Id. de evento | Descripción |

|---|---|

| 1203 | Este evento se escribe para cada intento de contraseña incorrecta. En cuanto badPwdCount alcance el valor especificado en ExtranetLockoutThreshold, la cuenta se bloquea en AD FS durante el tiempo especificado en ExtranetObservationWindow. Id. de actividad: %1 XML: %2 |

| 1210 | Este evento se escribe cada vez que un usuario está bloqueado. Id. de actividad: %1 XML: %2 |

| 557 (AD FS 2019) | Error al intentar comunicarse con el servicio rest del almacén de cuentas en el nodo %1. Si usa una granja WID, el nodo principal podría estar sin conexión. Si usa una granja de SQL, AD FS selecciona automáticamente un nuevo nodo para hospedar el rol principal de almacén de usuario. |

| 562 (AD FS 2019) | Error al comunicarse con el punto de conexión del almacén de cuentas en el servidor %1. Mensaje de excepción: %2 |

| 563 (AD FS 2019) | Error al calcular el estado de bloqueo de extranet. Debido al valor de %1, se permite establecer la autenticación para este usuario y la emisión de tokens continúa. Si usa una granja WID, el nodo principal podría estar sin conexión. Si usa una granja de SQL, AD FS selecciona automáticamente un nuevo nodo para hospedar el rol principal de almacén de usuario. Nombre del servidor del almacén de cuentas: %2 Id. de usuario: %3 Mensaje de excepción: %4 |

| 512 | La cuenta del siguiente usuario está bloqueada. Se le permite un intento de inicio de sesión debido a la configuración del sistema. Id. de actividad: %1 Usuario: %2 IP de cliente: %3 Recuento de contraseñas incorrectas: %4 Último intento de contraseña incorrecta: %5 |

| 515 | La siguiente cuenta de usuario estaba bloqueada y se proporcionó la contraseña correcta. Esta cuenta podría estar en peligro. Más datos Id. de la actividad: %1 Usuario: %2 IP de cliente: %3 |

| 516 | La siguiente cuenta de usuario se ha bloqueado debido a demasiados intentos de contraseña incorrecta. Id. de actividad: %1 Usuario: %2 IP de cliente: %3 Recuento de contraseñas incorrectas: %4 Último intento de contraseña incorrecta: %5 |

Preguntas más frecuentes sobre ESL

¿Una granja de AD FS que usa bloqueo inteligente de extranet en modo Aplicar verá los bloqueos de usuario malintencionados?

Si el bloqueo inteligente de AD FS está establecido en Aplicar, nunca ve la cuenta del usuario legítimo bloqueada por fuerza bruta o denegación de servicio. La única manera en que un bloqueo de cuenta malintencionado puede impedir que un usuario inicie sesión es si el malhechor tiene la contraseña del usuario o puede enviar solicitudes desde una dirección IP válida (conocida) para ese usuario.

¿Qué ocurre si ESL está habilitado y el malhechor tiene una contraseña del usuario?

El objetivo típico del escenario de ataque por fuerza bruta es adivinar una contraseña e iniciar sesión correctamente. Si se suplanta a un usuario o se adivina una contraseña, la característica ESL no bloquea el acceso, ya que el inicio de sesión cumple los criterios correctos de la contraseña correcta más la nueva dirección IP. La dirección IP de los malhechores aparecería entonces como una conocida. La mejor mitigación en este escenario es borrar la actividad del usuario en AD FS y requerir autenticación multifactor para los usuarios. Debe instalar la protección con contraseña de Microsoft Entra para asegurarse de que las contraseñas adivinables no entran en el sistema.

Si mi usuario nunca ha iniciado sesión correctamente desde una dirección IP y, a continuación, lo intenta con una contraseña incorrecta unas cuantas veces, ¿podrá iniciar sesión una vez que finalmente escriba correctamente la contraseña?

Si un usuario envía varias contraseñas incorrectas (por ejemplo, por equivocarse al escribir) y, en el siguiente intento, obtiene la contraseña correcta, el usuario inicia sesión de manera inmediata y correctamente. Este inicio de sesión correcto borra el número de contraseñas incorrectas y agrega esa dirección IP a la lista FamiliarIPs. Sin embargo, si superan el umbral de inicios de sesión erróneos desde la ubicación desconocida, entran en estado de bloqueo. A continuación, deben esperar más allá de la ventana de observación e iniciar sesión con una contraseña válida. Es posible que requieran la intervención del administrador para restablecer su cuenta.

¿ESL también funciona en la intranet?

Si los clientes se conectan directamente a los servidores de AD FS y no a través de Proxy de aplicación web, no se aplicará el comportamiento de ESL.

Veo las direcciones IP de Microsoft en el campo IP del cliente. ¿Bloquea ESL los ataques de fuerza bruta con proxy EXO?

ESL funciona bien para evitar Exchange Online u otros escenarios de ataque por fuerza bruta de autenticación heredada. Una autenticación heredada tiene un "id. de actividad" de 00000000-0000-0000-0000-000000000000. En estos ataques, el malhechor se aprovecha de la autenticación básica de Exchange Online (también conocida como autenticación heredada) para que la dirección IP del cliente aparezca como una de Microsoft. Los servidores de Exchange Online en el proxy de la nube realizan la comprobación de autenticación en nombre del cliente de Outlook. En estos escenarios, la dirección IP del remitente malicioso está en x-ms-forwarded-client-ip y la dirección IP del servidor Microsoft Exchange Online está en el valor x-ms-client-ip. Bloqueo inteligente de extranet comprueba las direcciones IP de red, las direcciones IP reenviadas, x-forwarded-client-IP y el valor x-ms-client-ip. Si la solicitud se realiza correctamente, todas las direcciones IP se agregan a la lista conocida. Si se incluye una solicitud y alguna de las direcciones IP presentadas no está en la lista conocida, la solicitud se marca como desconocida. El usuario conocido puede iniciar sesión correctamente, mientras que las solicitudes de ubicaciones desconocidas se bloquean.

¿Puedo calcular el tamaño de ADFSArtifactStore antes de habilitar ESL?

Con ESL habilitado, AD FS realiza un seguimiento de la actividad de la cuenta y de las ubicaciones conocidas de los usuarios en la base de datos ADFSArtifactStore. Esta base de datos se escala en función del número de usuarios y de las ubicaciones conocidas a las que se realiza un seguimiento. Al planificar la habilitación de ESL, puede calcular el tamaño de la base de datos ADFSArtifactStore para que crezca a una velocidad de hasta 1 GB por 100 000 usuarios. Si la granja de AD FS usa Windows Internal Database (WID), la ubicación predeterminada de los archivos de la base de datos será C:\Windows\WID\Data. Para evitar que esta unidad se llene, asegúrese de tener un mínimo de 5 GB de almacenamiento disponible antes de habilitar ESL. Además del almacenamiento en disco, planea un aumento de la memoria de proceso total después de habilitar ESL de hasta un 1 GB de RAM para los rellenados de usuarios de 500 000 o menos.