Más información sobre las plantillas de directivas de administración de riesgos internos

Importante

Administración de riesgos internos de Microsoft Purview correlaciona varias señales para identificar posibles riesgos internos malintencionados o involuntarios, como el robo de IP, la pérdida de datos y las infracciones de seguridad. La administración de riesgos internos permite a los clientes crear directivas para administrar la seguridad y el cumplimiento. Creados con privacidad por diseño, los usuarios están seudonimizados de forma predeterminada y se aplican controles de acceso basados en roles y registros de auditoría para ayudar a garantizar la privacidad de nivel de usuario.

Plantillas de directiva

Las plantillas de administración de riesgos internos son condiciones predefinidas de la directiva que definen los tipos de indicadores de riesgo y el modelo de puntuación de riesgos que usa la directiva. Cada directiva debe tener una plantilla asignada en el flujo de trabajo de creación de directivas antes de crear la directiva. La administración de riesgos internos admite hasta veinte directivas para cada plantilla de directiva. Al crear una nueva directiva de riesgo interno con el flujo de trabajo de directiva, elija entre una de las siguientes plantillas de directiva:

Sugerencia

Empiece a trabajar con Microsoft Security Copilot para explorar nuevas formas de trabajar de forma más inteligente y rápida con el poder de la inteligencia artificial. Obtenga más información sobre Microsoft Security Copilot en Microsoft Purview.

Robo de datos por parte de los usuarios que abandonan la organización

Cuando los usuarios abandonan la organización, normalmente hay indicadores de riesgo específicos asociados al posible robo de datos por parte de los usuarios que abandonan la organización. Esta plantilla de directiva utiliza los indicadores de filtración para la puntuación del riesgo y se centra en la detección y las alertas en esta área de riesgo. El robo de datos para los usuarios que salen puede incluir la descarga de archivos de SharePoint Online, la impresión de archivos y la copia de datos en servicios de almacenamiento y mensajería en la nube personales cerca de su renuncia al empleo y las fechas de finalización. Cuando se usa el conector de RR. HH. de Microsoft o la opción para comprobar automáticamente la eliminación de cuentas de usuario en Microsoft Entra de su organización, esta plantilla comienza a puntuar los indicadores de riesgo relacionados con estas actividades y cómo se correlacionan con el estado de empleo del usuario. Esto puede incluir indicadores en la nube para servicios como Box, Dropbox, Google Drive, Amazon S3 y Azure.

Importante

Al usar esta plantilla, puede configurar un conector de recursos humanos de Microsoft 365 para importar periódicamente la información de las fechas de renuncia y finalización de los usuarios de su organización. Consulte el artículo Importación de datos con el conector de RR. HH . para obtener instrucciones paso a paso para configurar el conector de RR. HH. de Microsoft 365. Si decide no usar el conector de RR. HH., debe seleccionar la opción Cuenta de usuario eliminada de Microsoft Entra al configurar eventos de desencadenador en el flujo de trabajo de directiva.

Filtración de datos

La protección de datos y la prevención de fugas de datos es un desafío constante para la mayoría de las organizaciones, especialmente con el rápido crecimiento de nuevos datos creados por usuarios, dispositivos y servicios. Los usuarios tienen la posibilidad de crear, almacenar y compartir información a través de servicios y dispositivos que hacen que la administración de las filtraciones de datos sea cada vez más compleja y difícil. Las filtraciones de datos pueden incluir la divulgación accidental de información fuera de su organización o el robo de datos con fines malintencionados. Esta plantilla puntúa las detecciones en tiempo real de descargas de datos sospechosas de SharePoint Online, el uso compartido de archivos y carpetas, la impresión de archivos y la copia de datos en servicios de almacenamiento y mensajería en la nube personales.

Al usar una plantilla de Filtración de datos, puede asignar una directiva DLP para activar indicadores en la directiva de riesgo interno para alertas de alta gravedad en su organización. Cada vez que una regla de directiva DLP genera una alerta de alta gravedad que se agrega al registro de auditoría de Office 365, las directivas de riesgo interno creadas con esta plantilla examinan automáticamente la alerta de DLP de alta gravedad. Si la alerta contiene un usuario dentro del ámbito definido en la directiva de riesgo interno, la alerta es procesada por la directiva de riesgo interno como una nueva alerta y se le asigna una gravedad de riesgo interno y una puntuación de riesgo. También puede optar por asignar indicadores seleccionados como eventos desencadenantes de una directiva. Esta flexibilidad y personalización ayuda a limitar la directiva solo a las actividades cubiertas por los indicadores. Esta directiva le permite evaluar esta alerta en contexto con otras actividades incluidas en el caso.

Esta plantilla también puede incluir indicadores de nube para servicios como Box, Dropbox, Google Drive, Amazon S3 y Azure.

Directrices de la directiva sobre filtración de datos

Al crear o modificar directivas de prevención de pérdida de datos para usarlas con directivas de administración de riesgos internos, tenga en cuenta las siguientes directrices:

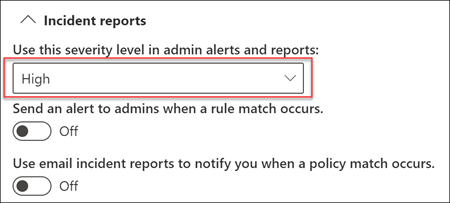

Establezca prioridad a los eventos de filtración de datos y sea selectivo a la hora de asignar la configuración de los Informes de incidentes a Alto cuando configure las reglas en sus directivas DLP. Por ejemplo, enviar por correo electrónico documentos confidenciales a un competidor conocido debería ser un evento de filtración de nivel de alerta Alto. La sobreasignación del nivel Alto en la configuración de los Informes de incidentes en otras reglas de directivas DLP puede aumentar el ruido en el flujo de trabajo de las alertas de administración de riesgos internos y dificultar la evaluación adecuada de estas alertas por parte de los investigadores y analistas de datos. Por ejemplo, la asignación de niveles de alerta Alto a las actividades de denegación de acceso en las directivas DLP hace que sea más difícil evaluar los comportamientos y actividades de los usuarios de riesgo.

Al usar una directiva DLP como evento desencadenante, asegúrese de comprender y configurar correctamente los usuarios dentro del ámbito en las directivas de administración de riesgos DLP e insider. Solo los usuarios definidos como dentro del ámbito de las directivas de administración de riesgos internos usando la plantilla de Filtración de datos tendrán alertas de directivas DLP de alta gravedad procesadas. Además, la directiva de administración de riesgos internos analiza solo a los usuarios definidos como en el ámbito de una regla para una alerta DLP de gravedad alta. Es importante que no configure sin saberlo usuarios en el ámbito tanto en las directivas de riesgo DLP como internas de forma conflictiva.

Por ejemplo, si las reglas de directiva DLP se limitan solo a los usuarios del equipo de ventas y la directiva de riesgo interno creada a partir de la plantilla Pérdidas de datos ha definido a todos los usuarios como en el ámbito, la directiva de riesgo interno solo procesará alertas DLP de alta gravedad para los usuarios del equipo de ventas. La directiva de riesgo interno no recibirá ninguna alerta de DLP de alta prioridad para que los usuarios procesen las alertas que no están definidas en las reglas de DLP en este ejemplo. Por el contrario, si su directiva de administración de riesgos internos creada a partir de las plantillas de Filtración de datos tiene un ámbito solo para los usuarios del equipo de ventas y la directiva DLP asignada tiene un ámbito para todos los usuarios, la directiva de riesgos internos solo procesará las alertas de DLP de alta gravedad para los miembros del equipo de ventas. La directiva de administración de riesgos internos ignorará las alertas de DLP de alta gravedad para todos los usuarios que no pertenezcan al equipo de ventas.

Asegúrese de que la configuración de la regla de Informes de incidentes en la directiva DLP usada para esta plantilla de administración de riesgos internos esté configurada para alertas de nivel de gravedad Alto. El nivel de gravedad Alto es el de los eventos desencadenantes y las alertas de administración de riesgos internos no se generarán a partir de las reglas de las directivas DLP con el campo Informes de incidentes configurado en Bajo o Medio.

Nota:

Al crear una nueva directiva DLP usando las plantillas incorporadas, tendrá que seleccionar la opción Crear o personalizar reglas DLP avanzadas para configurar el ajuste de Informes de incidentes para el nivel de gravedad Alto.

Cada directiva de administración de riesgos internos creada a partir de la plantilla Pérdidas de datos solo puede tener asignada una directiva DLP al usar esta opción de evento desencadenante. Considere la posibilidad de crear una directiva DLP dedicada que combine las distintas actividades que desea detectar y actúe como eventos desencadenantes para las directivas de riesgo internos que usan la plantilla Pérdidas de datos .

Consulte el artículo Crear e implementar directivas de prevención de pérdida de datos para obtener instrucciones paso a paso para configurar directivas DLP para su organización.

Filtraciones de datos por parte de usuarios prioritarios

La protección de los datos y la prevención de fugas de datos para los usuarios de la organización pueden depender de su posición, nivel de acceso a información confidencial o historial de riesgos. Las filtraciones de datos pueden incluir la divulgación accidental de información altamente confidencial fuera de su organización o el robo de datos con fines malintencionados. Con una directiva de prevención de pérdida de datos asignada (DLP) como opción de evento desencadenante, esta plantilla comienza a puntuar las detecciones en tiempo real de actividad sospechosa y da como resultado una mayor probabilidad de alertas y alertas de riesgo interno con niveles de gravedad más altos. Los usuarios prioritarios se definen en grupos de usuarios prioritarios configurados en el área de configuración de la administración de riesgos internos.

Al igual que con la plantilla Pérdidas de datos , puede elegir una directiva DLP para desencadenar indicadores en la directiva de riesgo interno para alertas de gravedad alta en su organización. Siga las directrices de directiva de pérdida de datos para las directivas DLP al crear una directiva con la opción DLP al usar esta plantilla. También puede optar por asignar indicadores seleccionados como eventos desencadenantes de una directiva. Esta flexibilidad y personalización ayudan a limitar la directiva solo a las actividades cubiertas por los indicadores. Además, debe asignar grupos de usuarios prioritarios creados enConfiguración> de administración> de riesgos internos Grupos deusuarios prioritarios a la directiva.

Pérdidas de datos por parte de usuarios de riesgo

Cuando los usuarios experimentan estrés laboral, pueden convertirse en usuarios de riesgo, lo que podría aumentar las posibilidades de actividad de riesgo interno. Esta plantilla comienza a puntuar la actividad del usuario cuando se identifica un indicador asociado al usuario de riesgo. Algunos ejemplos son las notificaciones de mejora del rendimiento, las revisiones de rendimiento deficientes, los cambios en el estado del nivel de trabajo o el correo electrónico y otros mensajes que podrían indicar actividades de riesgo. Las pérdidas de datos de los usuarios de riesgo pueden incluir la descarga de archivos de SharePoint Online y la copia de datos en servicios de almacenamiento y mensajería en la nube personales.

Al usar esta plantilla, debe configurar un conector de RR. HH., seleccionar la opción para integrar las señales de riesgo de cumplimiento de comunicaciones de los mensajes de usuario o hacer ambas cosas. El conector de RR. HH. permite la importación periódica de notificaciones de mejora del rendimiento, estados de revisión de rendimiento deficientes o información de cambios de nivel de trabajo para los usuarios de la organización. La integración de riesgos de cumplimiento de comunicaciones importa señales para los mensajes de usuario que podrían contener contenido de texto potencialmente amenazante, hostigador o discriminatorio. Las alertas asociadas generadas en Cumplimiento de comunicaciones no necesitan evaluarse, corregirse o cambiarse en estado para integrarse con la directiva de administración de riesgos internos.

Para configurar un conector de RR. HH., consulte el artículo Importación de datos con el conector de RR. HH . Para configurar la integración con el cumplimiento de comunicaciones, seleccione esta opción en el flujo de trabajo al configurar la directiva.

Uso indebido de datos del paciente (versión preliminar)

La protección de los datos del registro sanitario y la prevención del uso indebido de los datos personales de los pacientes es una preocupación importante para las organizaciones del sector sanitario. Este mal uso podría incluir fugas de datos confidenciales a personas no autorizadas, modificaciones fraudulentas de registros de pacientes o robo de registros de atención médica de pacientes. La prevención de este mal uso de los datos de los pacientes ayuda a cumplir los requisitos normativos de la Ley de Portabilidad y Responsabilidad de Seguros De Salud (HIPAA) y la Ley de Tecnología de información de salud para la salud económica y clínica (HITECH). Ambos actos establecen los requisitos para proteger la información sanitaria protegida por los pacientes (FI).

Esta plantilla de directiva permite la puntuación de riesgos para usuarios internos que detecta actividades sospechosas asociadas a registros hospedados en sistemas de registros médicos electrónicos (EMR) existentes. La detección se centra en el acceso no autorizado, la visualización, la modificación y la exportación de datos de los pacientes. Debe configurar un conector del conector de Microsoft Healthcare para admitir la detección de actividades de acceso, filtración o ofuscación en el sistema EMR.

Al usar esta plantilla, también debe configurar un conector de RR. HH. de Microsoft para importar periódicamente los datos de perfil de la organización para los usuarios de la organización. Consulte el artículo Configuración de un conector para importar datos de RR. HH . para obtener instrucciones paso a paso para configurar el conector de RR. HH. de Microsoft 365.

Uso de inteligencia artificial de riesgo (versión preliminar)

El uso de herramientas y aplicaciones de inteligencia artificial en muchas organizaciones presenta nuevas oportunidades de riesgo que podrían ser difíciles de identificar y ayudar a mitigar. Los usuarios pueden crear mensajes involuntariamente o intencionadamente en las herramientas de inteligencia artificial de Microsoft que pueden contener información confidencial o intenciones de riesgo. Además, las herramientas de inteligencia artificial podrían usar inapropiadamente información confidencial para proporcionar respuestas a los avisos del usuario que podrían exponer a su organización a mayores riesgos.

Para ayudar a protegerse frente a estos riesgos, esta directiva puede ayudar a detectar y habilitar la puntuación de riesgos para estos tipos de mensajes y respuestas en las herramientas de inteligencia artificial de su organización. La detección se centra en las actividades de exploración del usuario para sitios web de IA generativos, mensajes de usuario y respuestas de inteligencia artificial que contienen información confidencial en Microsoft 365 Copilot y Microsoft Copilot. La detección de actividad de riesgo por parte de esta directiva también contribuye a la puntuación de riesgo del usuario en Adaptive Protection.

Al usar esta plantilla, debe configurar la extensión de riesgo Microsoft Insider (en el explorador Microsoft Edge) o la extensión Microsoft Purview (en el explorador Chrome) en los dispositivos del usuario. También se recomienda configurar opcionalmente un conector de RR. HH . de Microsoft para detectar usuarios que salen y configurar una directiva de cumplimiento de comunicaciones para detectar contenido inadecuado en los mensajes para una cobertura de detección más amplia. Esta directiva también se puede crear como una directiva rápida en el centro de inteligencia artificial.

Uso de explorador de riesgo (versión preliminar)

La identificación de visitas de usuarios a sitios web potencialmente inadecuados o inaceptables en dispositivos y redes de la organización es una parte importante de la minimización de riesgos de seguridad, legales y normativos. Los usuarios que visitan involuntariamente o a propósito estos tipos de sitios web pueden exponer a la organización a acciones legales de otros usuarios, infringir los requisitos normativos, elevar los riesgos de seguridad de la red o poner en peligro las operaciones y oportunidades empresariales actuales y futuras. Este uso indebido suele definirse en la directiva de uso aceptable de una organización para dispositivos de usuario y recursos de red de la organización, pero a menudo es difícil identificar y actuar rápidamente.

Para ayudar a protegerse frente a estos riesgos, esta directiva puede ayudar a detectar y habilitar la puntuación de riesgos para la exploración web que podría infringir la directiva de uso aceptable de su organización, como visitar sitios que representan una amenaza (sitios de phishing, por ejemplo) o que contienen contenido para adultos. Hay varios tipos de categorías disponibles para la categorización automática de las actividades de exploración web por parte de los usuarios en el ámbito.

Esta plantilla de directiva tiene varios requisitos previos. Para obtener más información, consulte Información sobre y configuración de la detección de señales del explorador de administración de riesgos internos.

Infracciones de directivas de seguridad (versión preliminar)

En muchas organizaciones, los usuarios tienen permiso para instalar software en sus dispositivos o para modificar la configuración de los mismos para ayudarles con sus tareas. Ya sea involuntariamente o con intenciones malintencionadas, los usuarios pueden instalar malware o deshabilitar características de seguridad importantes que ayudan a proteger la información en su dispositivo o en los recursos de red. Esta plantilla de directiva usa alertas de seguridad de ATP de Microsoft Defender para empezar a puntuar estas actividades y centrar la detección y las alertas en esta área de riesgo. Use esta plantilla para proporcionar información sobre las infracciones de directivas de seguridad en escenarios en los que los usuarios podrían tener un historial de infracciones de directivas de seguridad que podrían ser un indicador de riesgo interno.

Debe configurar Microsoft Defender para punto de conexión en su organización y habilitar Defender para punto de conexión para la integración de administración de riesgos internos en El Centro de seguridad de Defender para importar alertas de infracción de seguridad. Para obtener más información sobre cómo configurar Defender para punto de conexión para la integración de la administración de riesgos internos, vea Configurar las características avanzadas de Defender para punto de conexión.

Infracciones de la directiva de seguridad por parte de los usuarios que abandonan la organización (versión preliminar)

La salida de los usuarios, independientemente de si se van en términos positivos o negativos, puede ser un riesgo mayor para las infracciones de la directiva de seguridad. Para ayudar a protegerse contra las infracciones de seguridad involuntarias o malintencionadas de los usuarios que abandonan la organización, esta plantilla de directiva usa las alertas de Defender para punto de conexión para proporcionar información sobre las actividades relacionadas con la seguridad. Estas actividades incluyen la instalación por parte del usuario de software malintencionado u otras aplicaciones potencialmente dañinas y la desactivación de las funciones de seguridad de sus dispositivos. Cuando se usa el conector de RR. HH. de Microsoft o la opción para comprobar automáticamente la eliminación de cuentas de usuario en Microsoft Entra de su organización, esta plantilla comienza a puntuar los indicadores de riesgo relacionados con estas actividades de seguridad y cómo se correlacionan con el estado de empleo del usuario.

Debe configurar Microsoft Defender para punto de conexión en su organización y habilitar Defender para punto de conexión para la integración de administración de riesgos internos en El Centro de seguridad de Defender para importar alertas de infracción de seguridad. Para obtener más información sobre cómo configurar Defender para punto de conexión para la integración de la administración de riesgos internos, vea Configurar las características avanzadas de Defender para punto de conexión.

Infracciones de la directiva de seguridad por parte de los usuarios prioritarios (versión preliminar)

La protección contra las infracciones de seguridad de los usuarios de la organización puede depender de su posición, nivel de acceso a información confidencial o historial de riesgos. Dado que las infracciones de seguridad por parte de los usuarios prioritarios pueden tener un impacto significativo en las áreas críticas de su organización, esta plantilla de directiva comienza a puntuar en estos indicadores y usa alertas de Microsoft Defender para punto de conexión para proporcionar información sobre las actividades relacionadas con la seguridad de estos usuarios. Estas actividades pueden incluir los usuarios prioritarios que instalan malware u otras aplicaciones potencialmente dañinas y deshabilitan las características de seguridad en sus dispositivos. Los usuarios prioritarios se definen en grupos de usuarios prioritarios configurados en el área de configuración de la administración de riesgos internos.

Debe configurar Microsoft Defender para punto de conexión en su organización y habilitar Defender para punto de conexión para la integración de administración de riesgos internos en El Centro de seguridad de Defender para importar alertas de infracción de seguridad. Para obtener más información sobre cómo configurar Defender para punto de conexión para la integración de la administración de riesgos internos, vea Configurar las características avanzadas de Defender para punto de conexión. Además, debe asignar grupos de usuarios prioritarios creados enConfiguración> de administración> de riesgos internos Grupos deusuarios prioritarios a la directiva.

Infracciones de directivas de seguridad por parte de usuarios de riesgo (versión preliminar)

Los usuarios que experimentan estrés laboral podrían tener un mayor riesgo de infracciones de directivas de seguridad involuntarias o malintencionadas. Estos factores de estrés podrían incluir que un usuario esté colocado en un plan de mejora del rendimiento, que tenga una revisión de rendimiento deficiente o que experimente una disminución. Esta plantilla de directiva inicia la puntuación de riesgo en función de estos indicadores y actividades asociados a estos tipos de eventos.

Al usar esta plantilla, debe configurar un conector de RR. HH. o seleccionar la opción para integrar las señales de riesgo de cumplimiento de comunicaciones de los mensajes de usuario, o ambas. El conector de RR. HH. permite la importación periódica de notificaciones de mejora del rendimiento, estados de revisión de rendimiento deficientes o información de cambios de nivel de trabajo para los usuarios de la organización. La integración de riesgos de cumplimiento de comunicaciones importa señales para los mensajes de usuario que podrían contener contenido de texto potencialmente amenazante, hostigador o discriminatorio. Las alertas asociadas generadas en el cumplimiento de la comunicación no necesitan evaluarse, corregirse o cambiarse en estado para integrarse con la directiva de administración de riesgos internos. Para configurar un conector de RR. HH., consulte el artículo Importación de datos con el conector de RR. HH . Para configurar la integración con el cumplimiento de comunicaciones, seleccione esta opción en el flujo de trabajo al configurar la directiva.

También debe configurar Microsoft Defender para punto de conexión en su organización y habilitar Defender para punto de conexión para la integración de administración de riesgos internos en El Centro de seguridad de Defender para importar alertas de infracción de seguridad. Para obtener más información sobre cómo configurar Defender para punto de conexión para la integración de la administración de riesgos internos, vea Configurar las características avanzadas de Defender para punto de conexión.

Requisitos previos de la plantilla de directiva y eventos desencadenantes

Dependiendo de la plantilla que elija para una directiva de administración de riesgos internos, los eventos desencadenantes y los requisitos previos de la directiva varían. Los eventos desencadenantes son requisitos previos que determinan si un usuario está activo para una directiva de administración de riesgos internos. Si un usuario se agrega a una directiva de administración de riesgos internos pero no tiene un evento desencadenante, la directiva no evalúa la actividad del usuario a menos que se agregue manualmente en el panel Usuarios. Los requisitos previos de la directiva son elementos necesarios para que la directiva reciba las señales o actividades necesarias para evaluar el riesgo.

La siguiente tabla enumera los eventos desencadenantes y los requisitos previos para las directivas creadas a partir de cada plantilla de directivas de administración de riesgos internos:

| Plantilla de directiva | Desencadenar eventos para directivas | Requisitos previos |

|---|---|---|

| Robo de datos por parte de los usuarios que abandonan la organización | Indicador de fecha de renuncia o finalización del conector de RR. HH. o Microsoft Entra eliminación de la cuenta | (opcional) Conector de recursos humanos de Microsoft 365 configurado para los indicadores de fecha de finalización y renuncia. |

| Filtración de datos | La actividad de la directiva de filtración de datos que crea una alerta de Alta gravedad o desencadena un evento de filtración incorporado | Directiva DLP configurada para alertas de gravedad alta OR Indicadores desencadenadores personalizados |

| Filtraciones de datos por parte de usuarios prioritarios | La actividad de la directiva de filtración de datos que crea una alerta de Alta gravedad o desencadena un evento de filtración incorporado | Directiva DLP configurada para alertas de gravedad alta OR Indicadores desencadenadores personalizados Grupos de usuarios prioritarios configurados en la configuración de riesgo interno |

| Pérdidas de datos por parte de usuarios de riesgo | - Mejora del rendimiento, rendimiento deficiente o indicadores de cambio de nivel de trabajo del conector de RR. HH. - Mensajes que contienen un lenguaje potencialmente amenazante, hostigador o discriminatorio |

Conector de recursos humanos de Microsoft 365 configurado para los indicadores de inconformidad AND/OR Integración de cumplimiento de comunicaciones y directiva de descontento dedicada |

| Infracciones de directivas de seguridad | La evasión de defensa de los controles de seguridad o el software no deseado detectado por Microsoft Defender para punto de conexión | Suscripción activa a ATP de Microsoft Defender Configuración de la integración de Microsoft Defender para punto de conexión con portal de cumplimiento Microsoft Purview |

| Uso indebido de datos de pacientes | Evasión de la defensa de los controles de seguridad de los sistemas EMR Indicadores de coincidencia de direcciones de usuario y paciente de sistemas de RR. HH. |

Indicadores de acceso sanitario seleccionados en la configuración de riesgo interno o de directiva Conector de RR. HH. de Microsoft 365 configurado para la coincidencia de direcciones Conector de Microsoft Healthcare configurado |

| Uso de inteligencia artificial de riesgo | La extensión de riesgo Microsoft Insider (en el explorador Microsoft Edge) o la extensión Microsoft Purview (en el explorador Chrome) deben instalarse en los dispositivos del usuario. Al menos un indicador de exploración seleccionado en la directiva Y (opcional) Conector de recursos humanos de Microsoft 365 configurado para los indicadores de fecha de finalización y renuncia. (opcional) Una directiva de cumplimiento de comunicaciones que detecta contenido inadecuado en los mensajes |

|

| Uso de explorador de riesgo | Actividad de exploración del usuario relacionada con la seguridad que coincide con al menos un indicador de exploración seleccionado | Consulte la lista completa de requisitos previos en el artículo de detección de señales del explorador. |

| Infracciones de la directiva de seguridad por parte de los usuarios que abandonan la organización | Indicadores de fecha de renuncia o finalización del conector de RR. HH. o Microsoft Entra eliminación de la cuenta | (opcional) Conector de recursos humanos de Microsoft 365 configurado para los indicadores de fecha de finalización y renuncia. Suscripción activa a ATP de Microsoft Defender Configuración de la integración de Microsoft Defender para punto de conexión con portal de cumplimiento Microsoft Purview |

| Infracciones de la directiva de seguridad por parte de los usuarios prioritarios | La evasión de defensa de los controles de seguridad o el software no deseado detectado por Microsoft Defender para punto de conexión | Suscripción activa a ATP de Microsoft Defender Configuración de la integración de Microsoft Defender para punto de conexión con portal de cumplimiento Microsoft Purview Grupos de usuarios prioritarios configurados en la configuración de riesgo interno |

| Infracciones de directivas de seguridad por parte de usuarios de riesgo | - Mejora del rendimiento, rendimiento deficiente o indicadores de cambio de nivel de trabajo del conector de RR. HH. - Mensajes que contienen un lenguaje potencialmente amenazante, hostigador o discriminatorio |

Conector de RR. HH. de Microsoft 365 configurado para indicadores de riesgo AND/OR Integración de cumplimiento de comunicaciones y directiva de usuario de riesgo dedicada Y Suscripción activa a ATP de Microsoft Defender Configuración de la integración de Microsoft Defender para punto de conexión con portal de cumplimiento Microsoft Purview |

Límites del modelo de directiva

Las plantillas de directivas de administración de riesgos internos usan límites para administrar el volumen y la velocidad de procesamiento de las actividades de riesgo de usuario en el ámbito y para la integración con servicios de Microsoft 365 compatibles. Cada plantilla de directiva tiene un número máximo de usuarios a los que se pueden asignar puntuaciones de riesgo de forma activa para la directiva que puede admitir y procesar de forma eficaz e informar de actividades potencialmente de riesgo. Los usuarios dentro del ámbito de búsqueda son usuarios con eventos desencadenantes para la directiva.

El límite de cada directiva se calcula en función del número total de usuarios únicos que reciben puntuaciones de riesgo por tipo de plantilla de directiva. Si el número de usuarios de un tipo de plantilla de directiva está cerca o supera el límite de usuarios, se reduce el rendimiento de la directiva. Para ver el número actual de usuarios de una directiva, vaya a la pestaña Directiva y a la columna Usuarios en el ámbito de búsqueda. Estos límites máximos se aplican a los usuarios en todas las directivas que utilizan una plantilla de directiva determinada.

Puede tener hasta 20 directivas para cualquier plantilla de directiva.

Use la tabla siguiente para determinar el número máximo de usuarios en el ámbito admitidos para cada plantilla de directiva. Estos límites máximos se aplican a los usuarios en todas las directivas que utilizan una plantilla de directiva determinada.

| Plantilla de directiva | Máximo de usuario en el ámbito |

|---|---|

| Filtración de datos generales | 15 000 |

| Pérdida de datos por parte de usuarios de riesgo | 7 500 |

| Filtración de datos por parte de usuarios prioritarios | 1 000 |

| Robo de datos por parte de los usuarios que abandonan la organización | 20 000 |

| Infracciones de directivas de seguridad | 1,000 |

| Uso indebido de datos de pacientes | 5,000 |

| Uso de inteligencia artificial de riesgo | 10,000 |

| Uso de explorador de riesgo | 7,000 |

| Infracciones de directiva de seguridad por usuarios prioritarios | 1 000 |

| Infracciones de la directiva de seguridad por parte de los usuarios que abandonan la organización | 15 000 |

| Infracciones de directivas de seguridad por parte de usuarios de riesgo | 7 500 |

| Pruebas forenses | Ilimitado |

Nota:

El número de usuarios en el ámbito de una directiva se muestra en la columna Usuarios en el ámbito de la pestaña Directivas .