Infrastrukturverkettung

Die Infrastrukturverkettung verwendet die Beziehungen zwischen stark verbundenen Datasets, um eine Untersuchung zu erstellen. Dieser Prozess ist der Kern der Analyse der Bedrohungsinfrastruktur und ermöglicht es Organisationen, neue Verbindungen zu erstellen, ähnliche Angriffsaktivitäten zu gruppieren und Annahmen während der Reaktion auf Vorfälle zu untermauern.

Voraussetzungen

Lesen Sie die folgenden Defender TI-Artikel:

Alles, was Sie benötigen, ist ein Ausgangspunkt

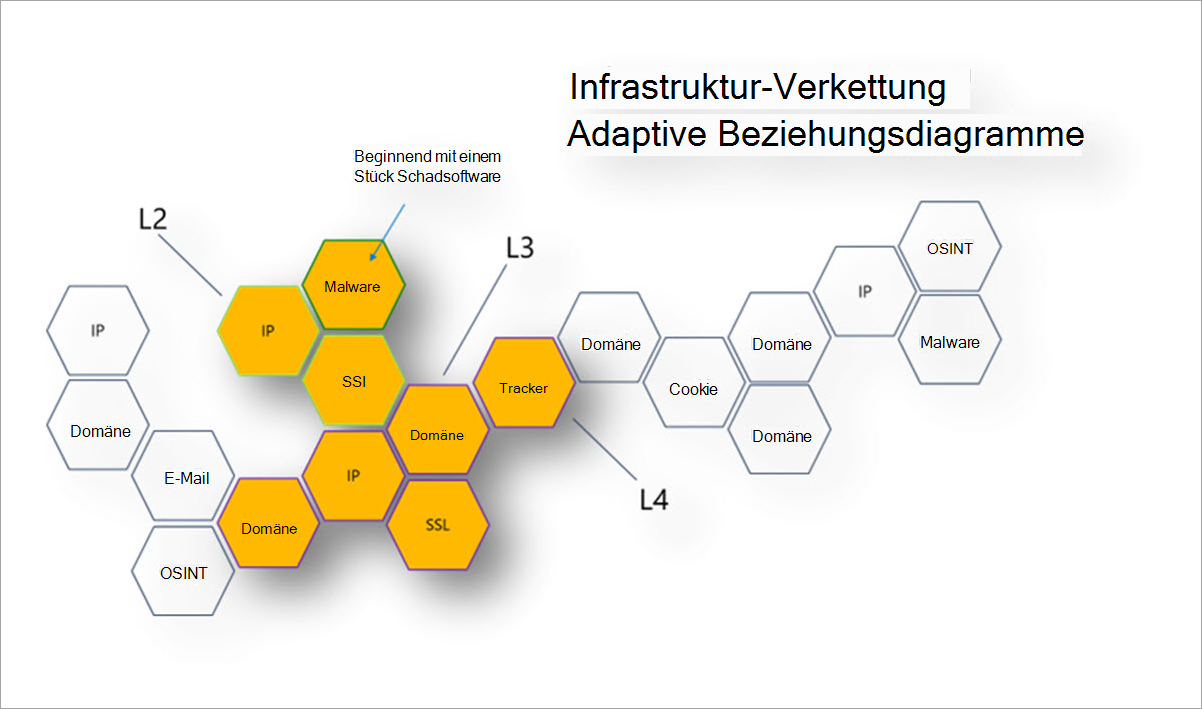

Wir sehen, dass Angriffskampagnen eine breite Palette von Verschleierungstechniken verwenden - von der einfachen Geofilterung bis hin zu komplexen Taktiken wie passivem Betriebssystemfingerabdruck. Diese Techniken könnten möglicherweise eine Zeitpunktuntersuchung in ihren Spuren stoppen. In der obigen Abbildung wird das Konzept der Infrastrukturkette hervorgehoben. Mit unserer Datenanreicherungsfunktion könnten wir mit einer Schadsoftware beginnen, die versucht, eine Verbindung mit einer IP-Adresse (möglicherweise einem Befehls- und Steuerungsserver) herzustellen. Diese IP-Adresse hat möglicherweise ein TLS-Zertifikat gehostet, das einen allgemeinen Namen hat, z. B. einen Domänennamen. Diese Domäne kann mit einer Seite verbunden sein, die einen eindeutigen Tracker im Code enthält, z. B. eine NewRelicID oder eine andere Analyse-ID, die wir möglicherweise an anderer Stelle beobachtet haben. Oder vielleicht war die Domäne in der Vergangenheit mit einer anderen Infrastruktur verbunden, die unsere Untersuchung aufklären könnte. Die Standard Erkenntnis ist, dass ein Datenpunkt, der aus dem Kontext genommen wird, möglicherweise nicht besonders nützlich ist, aber wenn wir die natürliche Verbindung zu all diesen anderen technischen Daten beobachten, können wir beginnen, eine Geschichte zusammenzufügen.

Die Außenperspektive eines Angreifers

Die Außenperspektive eines Angreifers ermöglicht es ihnen, die Vorteile Ihrer ständig wachsenden Web- und mobilen Präsenz zu nutzen, die außerhalb Ihrer Firewall arbeitet.

Wenn Sie sich den Web- und mobilen Eigenschaften als echter Benutzer nähern und mit diesen interagieren, können Die Durchforstungs-, Scan- und Machine Learning-Technologie von Microsoft die Umgehungstechniken von Angreifern entwaffnen, indem Sie Benutzersitzungsdaten sammeln und Phishing, Schadsoftware, bösartige Apps, unerwünschte Inhalte und Domänenverletzungen im großen Stil erkennen. Dieser Ansatz hilft bei der Bereitstellung von umsetzbaren, ereignisbasierten Bedrohungswarnungen und Workflows in Form von Threat Intelligence, Systemtags, Analysteneinblicken und Reputationsbewertungen im Zusammenhang mit der Infrastruktur von Angreifern.

Wenn immer mehr Bedrohungsdaten verfügbar sind, sind für Analysten mehr Tools, Schulungen und Anstrengungen erforderlich, um die Datasets und die entsprechenden Bedrohungen zu verstehen. Microsoft Defender Threat Intelligence (Defender TI) vereint diese Bemühungen, indem eine einzelne Ansicht für mehrere Datenquellen bereitgestellt wird.