Problembehandlung bei der Bereitstellung von App-Schutzrichtlinien in Intune

Dieser Artikel hilft IT-Administratoren dabei, Probleme zu verstehen und zu beheben, wenn Sie App-Schutzrichtlinien (APP) in Microsoft Intune anwenden. Folgen Sie den Anweisungen in den Abschnitten, die für Ihre Situation gelten. Durchsuchen Sie das Handbuch, um weitere APP-bezogene Anleitungen zur Problembehandlung zu erhalten, z . B. Problembehandlung bei Benutzerproblemen mit App-Schutzrichtlinien und Behandeln der Datenübertragung zwischen Apps.

Voraussetzungen

Bevor Sie mit der Problembehandlung beginnen, sammeln Sie einige grundlegende Informationen, die Ihnen helfen, das Problem besser zu verstehen und die Zeit zu reduzieren, um eine Lösung zu finden.

Sammeln Sie die folgenden Hintergrundinformationen:

- Welche Richtlinieneinstellung wird angewendet oder nicht angewendet? Wird eine Richtlinie angewendet?

- Was ist die Benutzererfahrung? Haben Benutzer die Ziel-App installiert und gestartet?

- Wann fing das Problem an? Hat der App-Schutz jemals funktioniert?

- Welche Plattform (Android oder iOS) hat das Problem?

- Wie viele Benutzer sind betroffen? Sind alle Benutzer oder nur einige Benutzer betroffen?

- Wie viele Geräte sind betroffen? Sind alle Geräte oder nur einige Geräte betroffen?

- Obwohl Intune-App-Schutzrichtlinien keinen MDM-Dienst (Mobile Device Management) erfordern, sind Benutzer betroffen, die Intune oder eine MDM-Lösung eines Drittanbieters verwenden?

- Sind alle verwalteten Apps oder nur bestimmte Apps betroffen? Sind branchenspezifische Apps beispielsweise betroffen, die mit dem Intune App SDK erstellt wurden, store-Apps jedoch nicht?

- Wird ein anderer Verwaltungsdienst als Intune auf dem Gerät verwendet?

Mit den oben aufgeführten Informationen können Sie mit der Problembehandlung beginnen.

Empfohlener Untersuchungsfluss

Die erfolgreiche Bereitstellung von App-Schutzrichtlinien basiert auf der richtigen Konfiguration von Einstellungen und anderen Abhängigkeiten. Der empfohlene Ablauf für die Untersuchung allgemeiner Probleme mit Intune APP ist wie folgt, die wir in diesem Artikel ausführlicher überprüfen:

- Stellen Sie sicher, dass Sie die Voraussetzungen für die Bereitstellung von App-Schutzrichtlinien erfüllt haben.

- Überprüfen Sie den App-Schutzrichtlinienstatus, und überprüfen Sie die Zielbestimmung.

- Stellen Sie sicher, dass der Benutzer gezielt ist.

- Stellen Sie sicher, dass die verwaltete App gezielt ist.

- Vergewissern Sie sich, dass sich der Benutzer mit dem zielbezogenen Unternehmenskonto bei der betroffenen Anwendung angemeldet hat.

- Erfassen von Gerätedaten.

Schritt 1: Überprüfen der Voraussetzungen für app-Schutzrichtlinien

Der erste Schritt bei der Problembehandlung besteht darin, zu überprüfen, ob alle Voraussetzungen erfüllt sind. Obwohl Sie Intune APP unabhängig von jeder MDM-Lösung verwenden können, müssen die folgenden Voraussetzungen erfüllt sein:

Dem Benutzer muss eine Intune-Lizenz zugewiesen sein.

Der Benutzer muss zu einer Sicherheitsgruppe gehören, die von einer App-Schutzrichtlinie bestimmt wird. Die gleiche App-Schutzrichtlinie muss auf die verwendete app abzielen.

Für Android-Geräte ist die Unternehmensportal App erforderlich, um App-Schutzrichtlinien zu erhalten.

Wenn Sie Word-, Excel- oder PowerPoint-Apps verwenden, müssen die folgenden zusätzlichen Anforderungen erfüllt sein:

- Der Benutzer muss über eine Lizenz für Microsoft 365 Apps for Business oder Enterprise verfügen, die mit dem Microsoft Entra-Konto des Benutzers verknüpft sind. Das Abonnement muss die Office-App auf mobilen Geräten enthalten und ein Cloudspeicherkonto mit OneDrive for Business enthalten. Microsoft 365-Lizenzen können im Microsoft 365 Admin Center zugewiesen werden, indem Sie diese Anweisungen befolgen.

- Der Benutzer muss über einen verwalteten Speicherort verfügen, der mithilfe der granularen Funktionalität "Speichern unter " konfiguriert ist. Dieser Befehl befindet sich unter der Richtlinieneinstellung "Kopien von Organisationsdatenschutz ". Wenn der verwaltete Speicherort beispielsweise OneDrive ist, sollte die OneDrive-App in der Word-, Excel- oder PowerPoint-App des Benutzers konfiguriert werden.

- Wenn der verwaltete Speicherort OneDrive ist, muss die App von der App-Schutzrichtlinie gesteuert werden, die für den Benutzer bereitgestellt wird.

Notiz

Die mobilen Office-Apps unterstützen derzeit nur SharePoint Online und nicht sharePoint lokal.

Wenn Sie Intune-App-Schutzrichtlinien zusammen mit lokalen Ressourcen (Microsoft Skype for Business und Microsoft Exchange Server) verwenden, müssen Sie die moderne Hybridauthentifizierung für Skype for Business und Exchange aktivieren.

Schritt 2: Überprüfen des App-Schutzrichtlinienstatus

Lesen Sie die folgenden Details, um den Status Ihrer App-Schutzrichtlinien zu verstehen:

- Gibt es ein Benutzer-Check-In vom betroffenen Gerät?

- Werden die Anwendungen für das Problemszenario über die gezielte Richtlinie verwaltet?

- Stellen Sie sicher, dass der Zeitpunkt der Richtlinienübermittlung innerhalb des erwarteten Verhaltens liegt. Weitere Informationen finden Sie unter Grundlegendes zur Übermittlung der App-Schutzrichtlinien.

Führen Sie die folgenden Schritte aus, um detaillierte Informationen zu erhalten:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie "Apps>Monitor> App-Schutz Status und dann die Kachel "Zugewiesene Benutzer" aus.

- Wählen Sie auf der Seite "App-Berichterstellung" die Option "Benutzer auswählen" aus, um eine Liste der Benutzer und Gruppen anzuzeigen.

- Suchen Und wählen Sie einen der betroffenen Benutzer aus der Liste aus, und wählen Sie dann "Benutzer auswählen" aus. Oben auf der Seite "App-Berichterstellung" können Sie sehen, ob der Benutzer für den App-Schutz lizenziert ist und über eine Lizenz für Microsoft 365 verfügt. Sie können auch den App-Status für alle Geräte des Benutzers anzeigen.

- Notieren Sie sich solche wichtigen Informationen wie die Ziel-Apps, Gerätetypen, Richtlinien, den Geräte-Check-In-Status und die letzte Synchronisierungszeit.

Notiz

App-Schutz Richtlinien werden nur angewendet, wenn Apps im Arbeitskontext verwendet werden. Beispiel: Wenn der Benutzer mithilfe eines Geschäftskontos auf Apps zugreift.

Weitere Informationen finden Sie unter Überprüfen der App-Schutzrichtlinieneinrichtung in Microsoft Intune.

Schritt 3: Überprüfen, ob der Benutzer gezielt ist

Intune-App-Schutzrichtlinien müssen für Benutzer bestimmt sein. Wenn Sie einem Benutzer oder einer Benutzergruppe keine App-Schutzrichtlinie zuweisen, wird die Richtlinie nicht angewendet.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob die Richtlinie auf den Zielbenutzer angewendet wird:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie "Apps>Monitor> App-Schutz Status" und dann die Kachel "Benutzerstatus" (basierend auf der Gerätebetriebssystemplattform) aus. Wählen Sie im daraufhin geöffneten Bereich "App-Berichterstellung" die Option "Benutzer auswählen" aus, um nach einem Benutzer zu suchen.

- Wählen Sie den Benutzer in der Liste aus. Sie können die Details für diesen Benutzer anzeigen. Beachten Sie, dass es bis zu 24 Stunden dauern kann, bis ein neu ausgerichteter Benutzer in Berichten angezeigt wird.

Wenn Sie die Richtlinie einer Benutzergruppe zuweisen, stellen Sie sicher, dass sich der Benutzer in der Benutzergruppe befindet. Gehen Sie dazu wie folgt vor:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie "Alle Gruppen" >aus, und suchen Sie dann nach der Gruppe, die für ihre App-Schutzrichtlinienzuweisung verwendet wird, und wählen Sie sie aus.

- Wählen Sie im Abschnitt "Verwalten" die Option "Mitglieder" aus.

- Wenn der betroffene Benutzer nicht aufgeführt ist, lesen Sie " Verwalten des App- und Ressourcenzugriffs mithilfe von Microsoft Entra-Gruppen und Ihrer Gruppenmitgliedschaftsregeln". Stellen Sie sicher, dass der betroffene Benutzer in der Gruppe enthalten ist.

- Stellen Sie sicher, dass sich der betroffene Benutzer nicht in einer der ausgeschlossenen Gruppen für die Richtlinie befindet.

Wichtig

- Die Intune-App-Schutzrichtlinie muss Benutzergruppen und nicht Gerätegruppen zugewiesen werden.

- Wenn das betroffene Gerät Android Enterprise verwendet, unterstützen nur persönliche Arbeitsprofile App-Schutzrichtlinien.

- Wenn das betroffene Gerät die automatische Geräteregistrierung (Automated Device Enrollment, ADE) von Apple verwendet, stellen Sie sicher, dass die Benutzeraffinität aktiviert ist. Benutzeraffinität ist für jede App erforderlich, die eine Benutzerauthentifizierung unter ADE erfordert. Weitere Informationen zur IOS/iPadOS ADE-Registrierung finden Sie unter "Automatische Registrierung von iOS/iPadOS-Geräten".

Schritt 4: Überprüfen, ob die verwaltete App gezielt ist

Wenn Sie Intune-App-Schutzrichtlinien konfigurieren, müssen die zielbezogenen Apps das Intune App SDK verwenden. Andernfalls funktionieren App-Schutzrichtlinien möglicherweise nicht ordnungsgemäß.

Stellen Sie sicher, dass die zielorientierte App in geschützten Microsoft Intune-Apps aufgeführt ist. Überprüfen Sie bei branchenspezifischen oder benutzerdefinierten Apps, ob die Apps die neueste Version des Intune App SDK verwenden.

Bei iOS ist diese Vorgehensweise wichtig, da jede Version Korrekturen enthält, die sich darauf auswirken, wie diese Richtlinien angewendet werden und wie sie funktionieren. Weitere Informationen finden Sie unter Intune App SDK iOS-Versionen. Android-Benutzer sollten die neueste Version der Unternehmensportal-App installiert haben, da die App als Richtlinienbroker-Agent funktioniert.

Schritt 5: Überprüfen, ob sich der Benutzer mit dem zielbezogenen Unternehmenskonto bei der betroffenen Anwendung angemeldet hat

Einige Apps können ohne Benutzeranmeldung verwendet werden, aber um eine App mit Intune APP erfolgreich zu verwalten, müssen sich Ihre Benutzer mit ihren Unternehmensanmeldeinformationen bei der App anmelden. Intune-App-Schutzrichtlinien erfordern, dass die Identität des Benutzers zwischen der App und dem Intune App SDK konsistent ist. Stellen Sie sicher, dass sich der betroffene Benutzer erfolgreich mit dem Unternehmenskonto bei der App angemeldet hat.

In den meisten Szenarien melden sich Benutzer mit dem Benutzerprinzipalnamen (UPN) bei ihren Konten an. In einigen Umgebungen (z. B. lokale Szenarien) verwenden Benutzer möglicherweise eine andere Form von Anmeldeinformationen. In diesen Fällen stellen Sie möglicherweise fest, dass der upN, der in der App verwendet wird, nicht mit dem UPN-Objekt in Microsoft Entra ID übereinstimmt. Wenn dieses Problem auftritt, werden App-Schutzrichtlinien nicht wie erwartet angewendet.

Die empfohlenen bewährten Methoden von Microsoft sind die Übereinstimmung mit dem UPN mit der primären SMTP-Adresse. Mit dieser Vorgehensweise können sich Benutzer bei verwalteten Apps, Intune-App-Schutz und anderen Microsoft Entra-Ressourcen anmelden, indem sie eine konsistente Identität haben. Weitere Informationen finden Sie unter Microsoft Entra UserPrincipalName population.

Die einzige Möglichkeit, diese Konsistenz zu gewährleisten, ist die moderne Authentifizierung. Es gibt Szenarien, in denen Apps in einer lokalen Konfiguration ohne moderne Authentifizierung funktionieren können. Die Ergebnisse sind jedoch nicht konsistent oder garantiert.

Wenn Ihre Umgebung alternative Anmeldemethoden erfordert, lesen Sie die Konfiguration alternativer Anmelde-ID, insbesondere der hybriden modernen Authentifizierung mit alternativer ID.

Schritt 6: Sammeln von Gerätedaten mit Microsoft Edge

Arbeiten Sie mit dem Benutzer zusammen, um Details darüber zu sammeln, die sie ausführen möchten, und die Schritte, die sie ausführen. Bitten Sie den Benutzer, Screenshots oder Videoaufzeichnungen des Verhaltens zu sammeln. Dadurch werden die expliziten Geräteaktionen klargestellt. Sammeln Sie dann verwaltete App-Protokolle über Microsoft Edge auf dem Gerät.

Benutzer mit Microsoft Edge, die auf ihrem iOS- oder Android-Gerät installiert sind, können den Verwaltungsstatus aller veröffentlichten Microsoft-Apps anzeigen. Sie können die folgenden Schritte verwenden, um Protokolle zur Problembehandlung zu senden.

- Öffnen Sie Microsoft Edge für iOS und Android auf Ihrem Gerät.

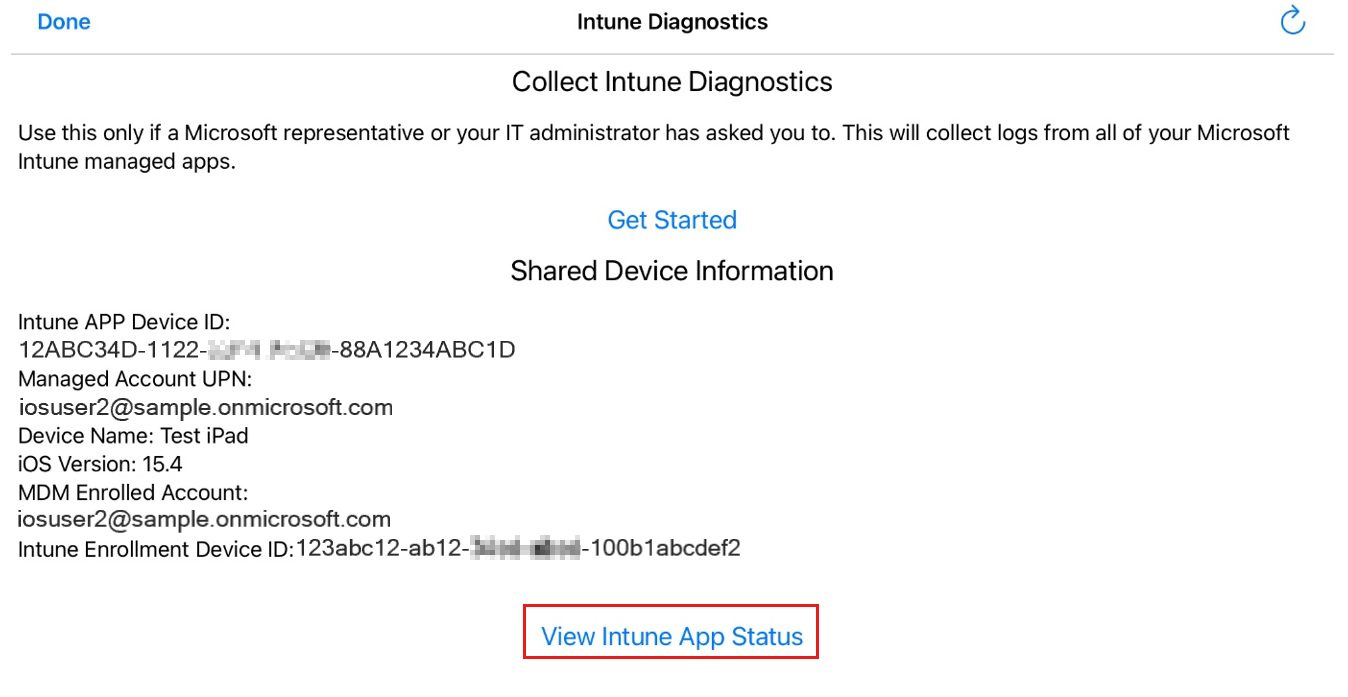

- Geben Sie in der Adressleiste "about:intunehelp" ein.

- Microsoft Edge für iOS und Android startet im Problembehandlungsmodus.

Auf diesem Bildschirm werden ihnen zwei Optionen und Daten zum Gerät angezeigt.

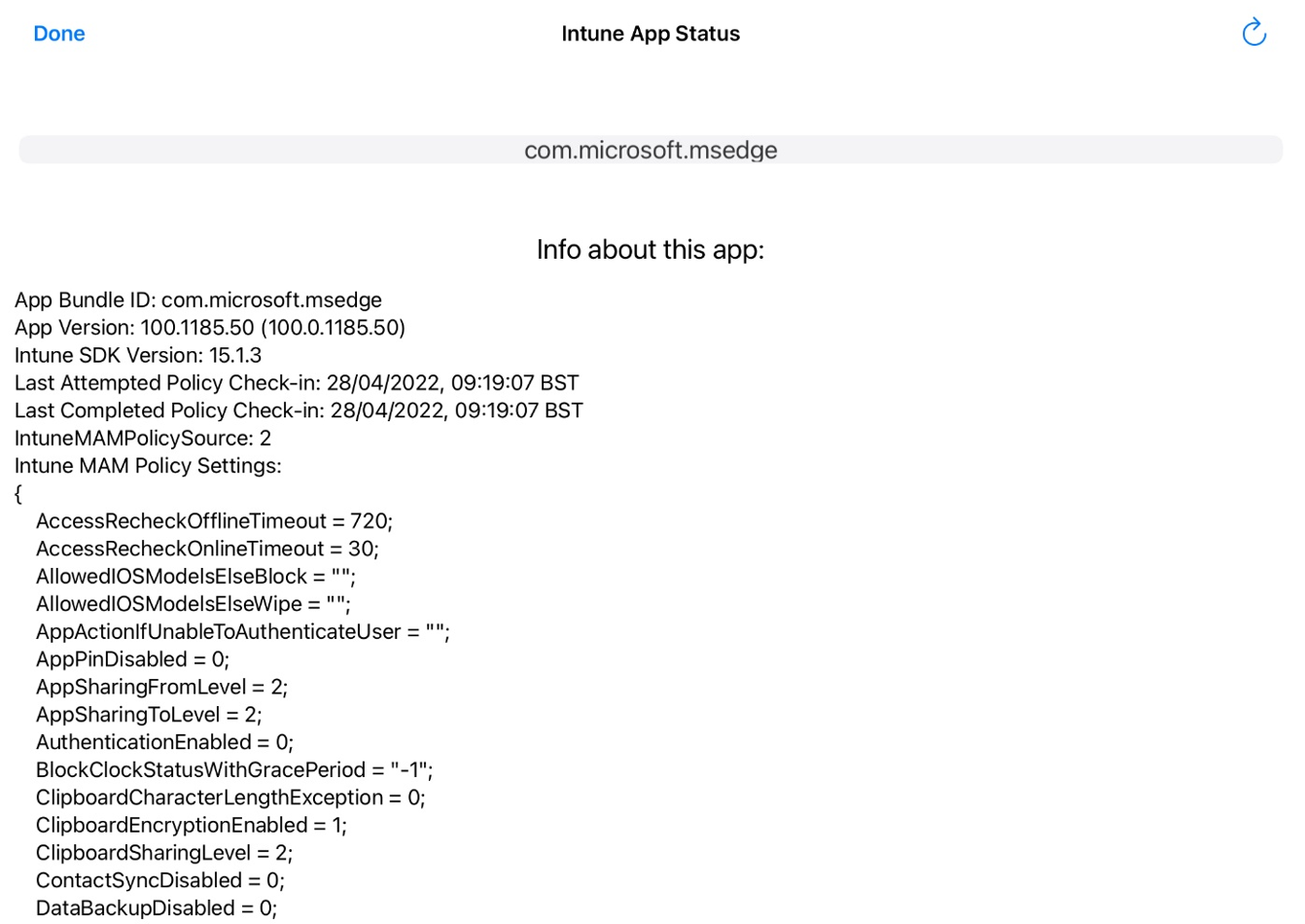

Wählen Sie "Intune-App-Status anzeigen" aus, um eine Liste der Apps anzuzeigen. Wenn Sie eine bestimmte App auswählen, werden die APP-Einstellungen angezeigt, die dieser App zugeordnet sind, die derzeit auf dem Gerät aktiv sind.

Wenn die für eine bestimmte App angezeigten Informationen auf die App-Version und das Bundle mit dem Zeitstempel der Richtlinienüberprüfung beschränkt sind, bedeutet dies, dass derzeit keine Richtlinie auf diese App auf dem Gerät angewendet wird.

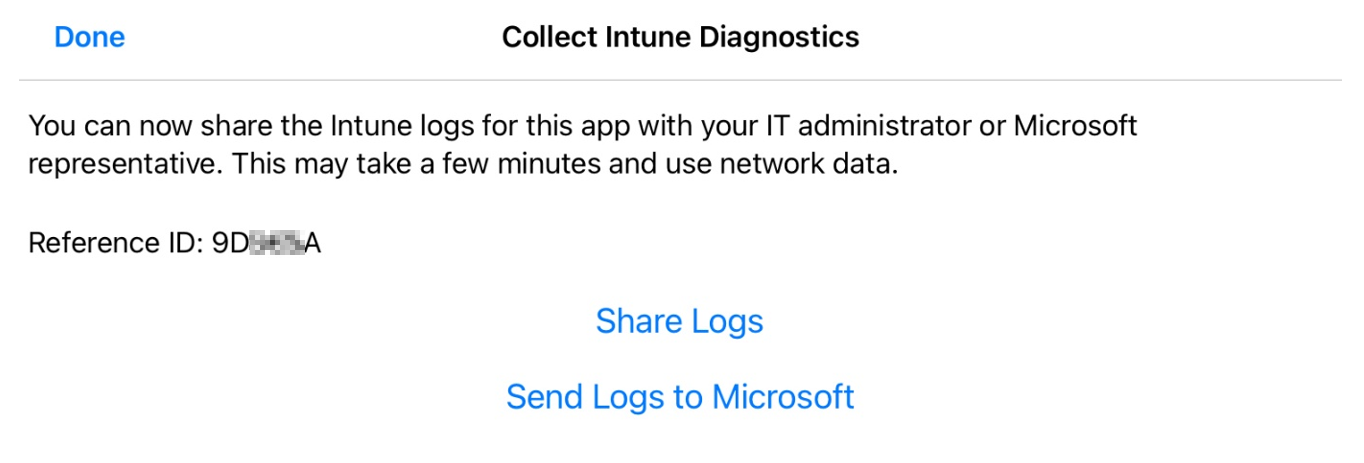

Mit der Option "Erste Schritte " können Sie Protokolle zu den app-aktivierten Anwendungen sammeln. Wenn Sie ein Supportticket mit Microsoft für App-Schutzrichtlinien öffnen, sollten Sie diese Protokolle immer von einem betroffenen Gerät bereitstellen, falls möglich. Anweisungen zu Android-spezifischen Anweisungen finden Sie unter "Hochladen" und "E-Mail-Protokolle".

Eine Liste der Einstellungen, die in den Intune Diagnostics (APP)-Protokollen gespeichert sind, finden Sie unter "Überprüfen von Client-App-Schutzprotokollen".

Weitere Problembehandlungsszenarien

Überprüfen Sie die folgenden gängigen Szenarien bei der Problembehandlung von APP. Sie können die Szenarien auch bei häufig auftretenden Datenübertragungsproblemen überprüfen.

Szenario: Richtlinienänderungen werden nicht angewendet

Das Intune App SDK überprüft regelmäßig auf Richtlinienänderungen. Dieser Vorgang kann jedoch aus einem der folgenden Gründe verzögert werden:

- Die App wurde nicht mit dem Dienst eingecheckt.

- Die Unternehmensportal-App wurde vom Gerät entfernt.

Die Intune-App-Schutzrichtlinie basiert auf der Benutzeridentität. Daher ist eine gültige Anmeldung, die ein Geschäfts-, Schul- oder Unikonto für die App verwendet, und eine konsistente Verbindung mit dem Dienst erforderlich. Wenn sich der Benutzer nicht bei der App angemeldet hat oder die Unternehmensportal-App vom Gerät entfernt wurde, gelten keine Richtlinienupdates.

Wichtig

Das Intune App SDK überprüft alle 30 Minuten auf die selektive Zurücksetzung. Änderungen an vorhandenen Richtlinien für Benutzer, die bereits angemeldet sind, werden jedoch möglicherweise nicht für bis zu 8 Stunden angezeigt. Um diesen Vorgang zu beschleunigen, melden Sie sich von der App ab, und melden Sie sich dann wieder an, oder starten Sie ihr Gerät neu.

Führen Sie die folgenden Schritte aus, um den App-Schutzstatus zu überprüfen:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie "Apps>Monitor> App-Schutz Status und dann die Kachel "Zugewiesene Benutzer" aus.

- Wählen Sie auf der Seite "App-Berichterstellung" die Option "Benutzer auswählen" aus, um eine Liste von Benutzern und Gruppen zu öffnen.

- Suchen Und wählen Sie einen der betroffenen Benutzer aus der Liste aus, und wählen Sie dann "Benutzer auswählen" aus.

- Überprüfen Sie die derzeit angewendeten Richtlinien, einschließlich des Status und der letzten Synchronisierungszeit.

- Wenn der Status nicht eingecheckt ist oder die Anzeige angibt, dass keine kürzliche Synchronisierung stattgefunden hat, überprüfen Sie, ob der Benutzer über eine konsistente Netzwerkverbindung verfügt. Stellen Sie für Android-Benutzer sicher, dass sie die neueste Version der Unternehmensportal-App installiert haben.

Intune-App-Schutzrichtlinien umfassen die Unterstützung für mehrere Identitäten. Intune kann App-Schutzrichtlinien nur auf das Geschäfts-, Schul- oder Unikonto anwenden, das bei der App angemeldet ist. Pro Gerät wird jedoch nur ein Geschäfts-, Schul- oder Unikonto unterstützt.

Szenario: Intune-registrierte iOS-Geräte erfordern zusätzliche Konfiguration

Wenn Sie eine App-Schutzrichtlinie erstellen, können Sie sie auf alle App-Typen oder auf die folgenden App-Typen ausrichten:

- Apps auf nicht verwalteten Geräten

- Apps auf in Intune verwalteten Geräten

- Apps im persönlichen Arbeitsprofil von Android

Notiz

Um die App-Typen anzugeben, legen Sie "Ziel" auf alle App-Typen auf "Nein" fest, und wählen Sie dann in der Liste der App-Typen aus.

Wenn Sie nur auf iOS Intune-verwaltete Geräte abzielen, müssen die folgenden zusätzlichen App-Konfigurationseinstellungen zusammen mit Ihrer App-Schutzrichtlinie ausgerichtet werden:

- IntuneMAMUPN und IntuneMAMOID müssen für alle MDM-Anwendungen (Intune oder emm-verwaltete Drittanbieteranwendungen) konfiguriert werden. Weitere Informationen finden Sie unter Configure user UPN setting for Microsoft Intune or third-party EMM.

- IntuneMAMDeviceID muss für alle von Drittanbietern und branchenspezifischen MDM verwalteten Anwendungen konfiguriert werden.

- IntuneMAMDeviceID muss als Geräte-ID-Token konfiguriert werden. Beispiel: key=IntuneMAMDeviceID, value={{deviceID}}. Weitere Informationen finden Sie unter Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS-Geräte.

- Wenn nur der IntuneMAMDeviceID-Wert konfiguriert ist, berücksichtigt Intune APP das Gerät als nicht verwaltet.