KQL-Abfrageumgebungen

Da Sie nun mit KQL vertraut sind, sehen wir uns die verschiedenen Abfrageumgebungen an, in denen Sie KQL in Microsoft-Produkten verwenden können.

Die in dieser Lerneinheit beschriebenen Umgebungen sind Azure Data Explorer, Echtzeitanalysen in Microsoft Fabric, Azure Monitor, Microsoft Sentinel, Azure Resource Graph, Microsoft Defender XDR und Configuration Manager.

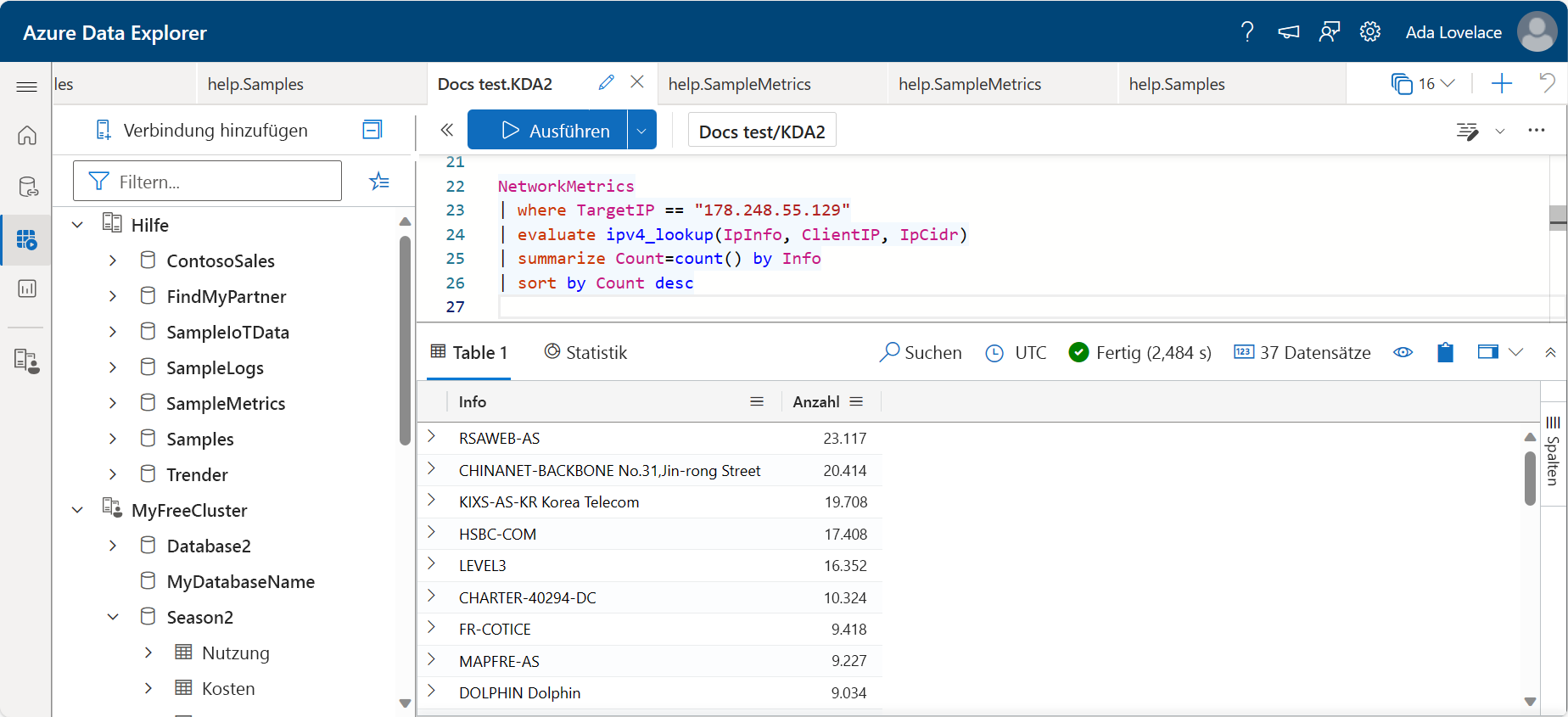

Azure-Daten-Explorer

Azure Data Explorer ist eine vollständig verwaltete, hochleistungsfähige Big Data-Analyseplattform, mit der sich große Datenmengen nahezu in Echtzeit analysieren lassen. Die Azure Data Explorer-Toolbox bietet Ihnen eine End-to-End-Lösung für die Datenerfassung, Abfrage, Visualisierung und Verwaltung.

Mit Azure Data Explorer können Sie einfach wichtige Erkenntnisse, Spot-Muster und Trends extrahieren und Modelle für Vorhersagen erstellen. Es verwendet Machine Learning und analysiert strukturierte, teilstrukturierte und unstrukturierte Daten über Zeitreihen hinweg. Azure Data Explorer ist skalierbar, sicher, robust, bereit für den Einsatz in Unternehmen und nützlich für Protokollanalysen, Zeitreihenanalysen, IoT und allgemeine explorative Analysen.

KQL wurde für Azure Data Explorer entwickelt und kann in verschiedenen Umgebungen verwendet werden, z. B. auf der Webbenutzeroberfläche, in der Kusto CLI und in der Desktop-App Kusto.Explorer. Die vollständige Dokumentation zur Abfragesprache finden Sie unter KQL: Übersicht.

Weitere Produktinformationen finden Sie unter Was ist Azure Data Explorer?

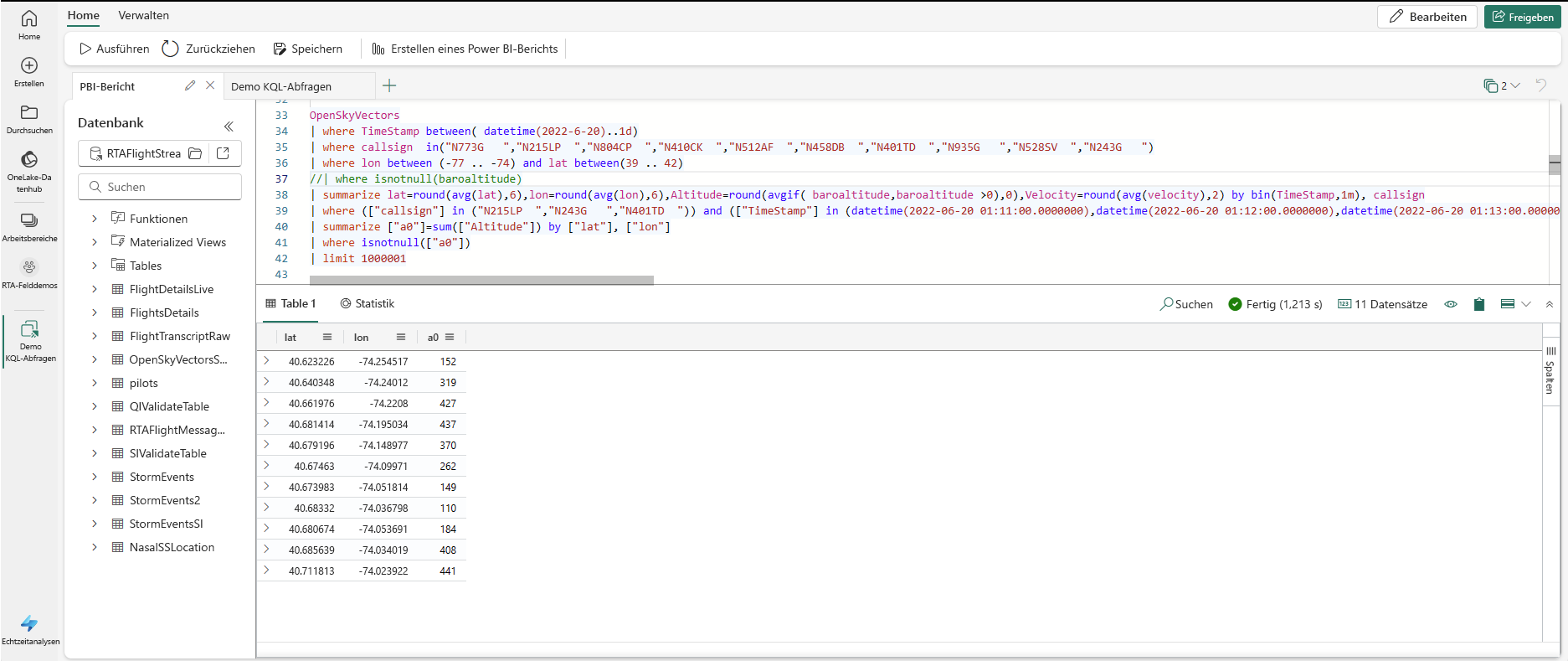

Real-Time Intelligence in Microsoft Fabric

Microsoft Fabric ist eine All-in-One-Analyselösung für Unternehmen, die alles von der Datenverschiebung bis hin zu Data Science, Analysen in Quasi-Echtzeit und Business Intelligence abdeckt. Sie bietet eine umfassende Suite von Leistungen, einschließlich Data Lake, Datentechnik und Datenintegration, alles an einem zentralen Ort. Echtzeitintelligenz ist eine vollständig verwaltete Big Data-Analyseplattform, die für Streaming und Zeitreihendaten optimiert ist. Echtzeitintelligenz enthält so etwas wie die SaaS-Version von Azure Data Explorer. Insbesondere können Sie KQL in KQL Queryset zum Ausführen von Abfragen und zum Anzeigen und Anpassen von Abfrageergebnissen für Daten aus einer KQL-Datenbank verwenden. Sie können Abfragen auch zur späteren Verwendung speichern oder mit anderen teilen, um gemeinsam Daten zu untersuchen.

Weitere Informationen finden Sie unter Abfragen von Daten in einem KQL-Queryset.

Weitere Produktinformationen finden Sie unter Was ist Echtzeitintelligenz in Fabric?

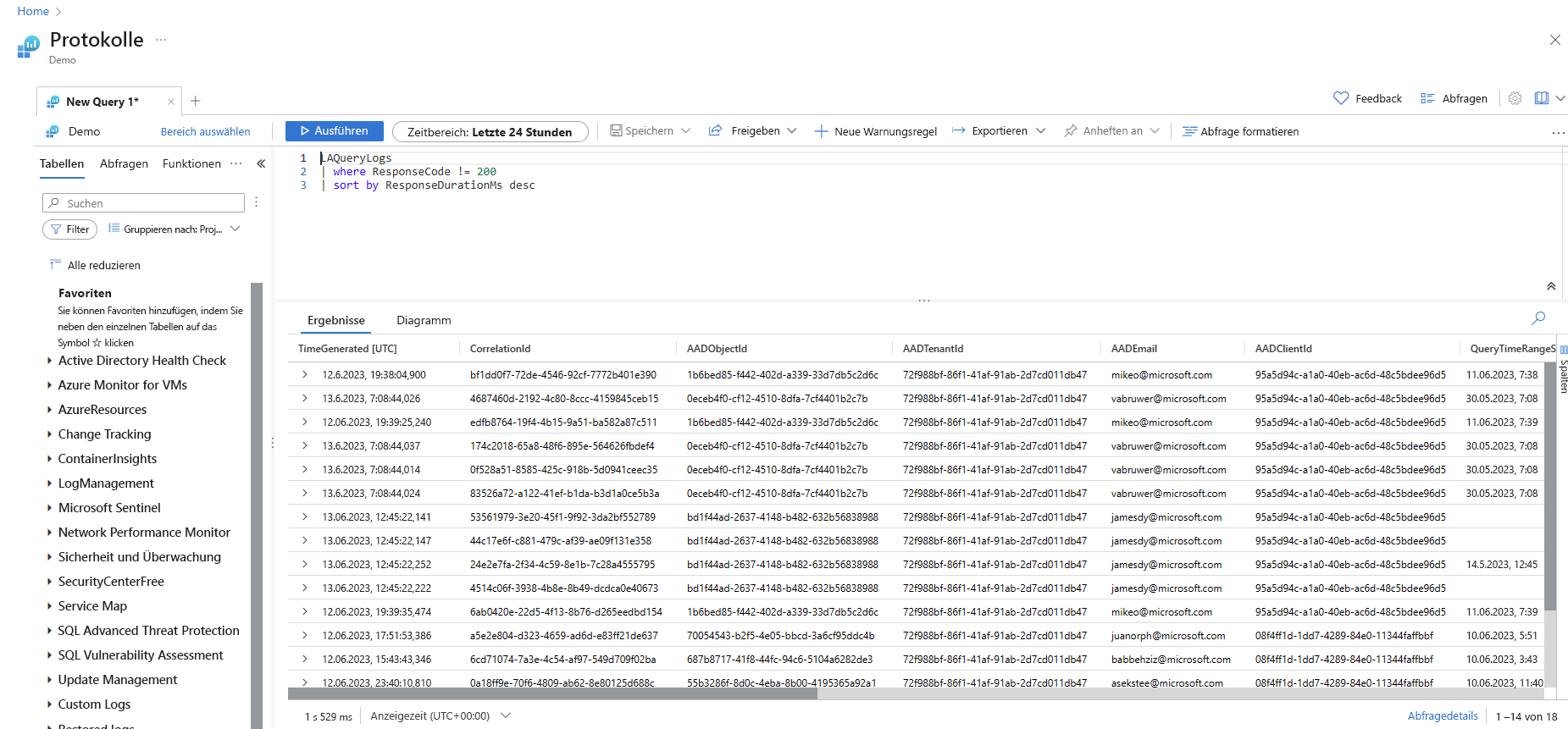

Azure Monitor

Azure Monitor erfasst, analysiert und reagiert auf Telemetriedaten aus Ihren Azure-, Multicloud- und lokalen Umgebungen, um die Verfügbarkeit und Leistung Ihrer Anwendungen und Dienste zu maximieren. Azure Monitor korreliert Daten aus mehreren Quellen, darunter Metriken, Protokolle, Ablaufverfolgungen und Änderungen, und stellt eine Reihe von Tools zum Analysieren, Visualisieren und Reagieren auf Daten bereit. Zu diesen Tools gehören Erkenntnisse, Warnungen, Autoskalierung und automatisierte künstliche Intelligenz für IT-Vorgänge (AIOps).

Mit dem Log Analytics-Tool im Azure-Portal können Sie Protokollabfragen für Daten im Azure Monitor-Protokollspeicher bearbeiten und ausführen.

Azure Monitor verwendet dieselbe KQL wie Azure Data Explorer, doch es gibt minimale Unterschiede. Weitere Informationen finden Sie unter Sprachunterschiede.

Weitere Produktinformationen finden Sie unter Übersicht über Azure Monitor.

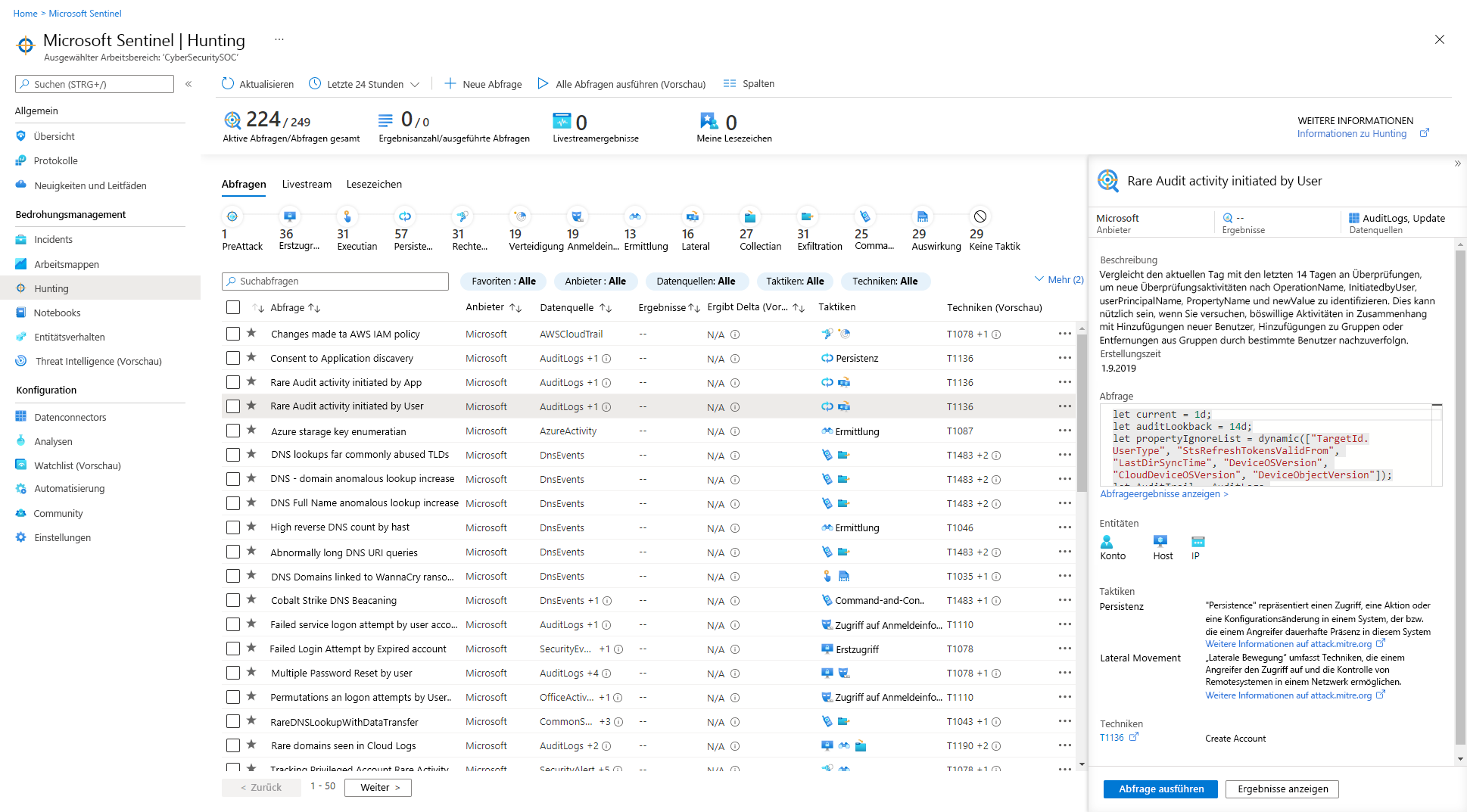

Microsoft Sentinel

Microsoft Sentinel ist eine skalierbare, cloudnative Lösung, die SIEM (Security Information and Event Management) und SOAR (Security Orchestration, Automation and Response) bietet. Viele Features in Microsoft Sentinel verwenden KQL. Kenntnisse in KQL sind wertvoll, wenn Sie die Such- und Abfragetools von Microsoft Sentinel verwenden, um proaktiv und reaktiv nach Sicherheitsbedrohungen in den Datenquellen Ihrer Organisation zu suchen. Weitere Informationen finden Sie unter Bedrohungssuche in Microsoft Sentinel.

Aber das ist nur der Anfang. Microsoft Sentinel verwendet KQL für Warnungen, Arbeitsmappenvisualisierungen, Parser und das Transformieren von Daten. Da Microsoft Sentinel auf dem Azure Monitor-Dienst basiert und die Log Analytics-Arbeitsbereiche von Azure Monitor zum Speichern aller zugehörigen Daten verwendet, bietet Microsoft Sentinel auch eine Protokollansicht für direkte Tabellenabfragen, um Verbindungen in den Daten zu finden.

Weitere Produktinformationen finden Sie unter Was ist Microsoft Sentinel?

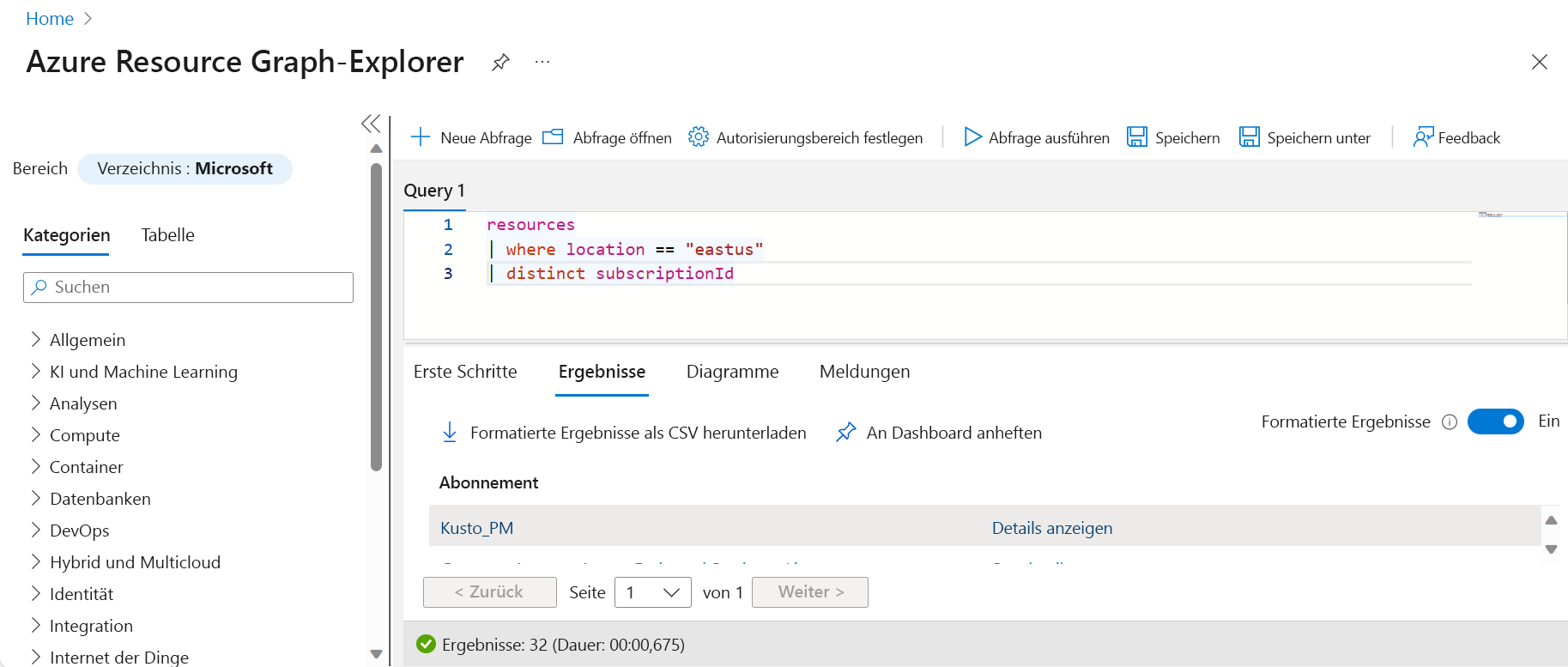

Azure Resource Graph

Azure Resource Graph ist ein Azure-Dienst zum Erweitern der Azure-Ressourcenverwaltung. Dies ermöglicht es Ihnen, Ihre Umgebung effektiv zu verwalten, da es eine effiziente und leistungsfähige Erkundung von Ressourcen mit der Möglichkeit bietet, Abfragen im großen Stil für bestimmte Abonnements durchzuführen. Mit Azure Resource Graph können Sie auf die Eigenschaften zugreifen, die die Ressourcenanbieter zurückgeben, ohne jeden Ressourcenanbieter einzeln anrufen zu müssen.

Azure Resource Graph unterstützt eine Teilmenge von Datentypen, Skalarfunktionen, Skalaroperatoren und Aggregationsfunktionen von KQL. Resource Graph unterstützt spezifische tabellarische Operatoren, von denen einige unterschiedliche Verhaltensweisen aufweisen. Dieses Verhalten wird unter Unterstützte KQL-Sprachelemente zusammengefasst.

Weitere Produktinformationen finden Sie unter Was ist Azure Resource Graph?

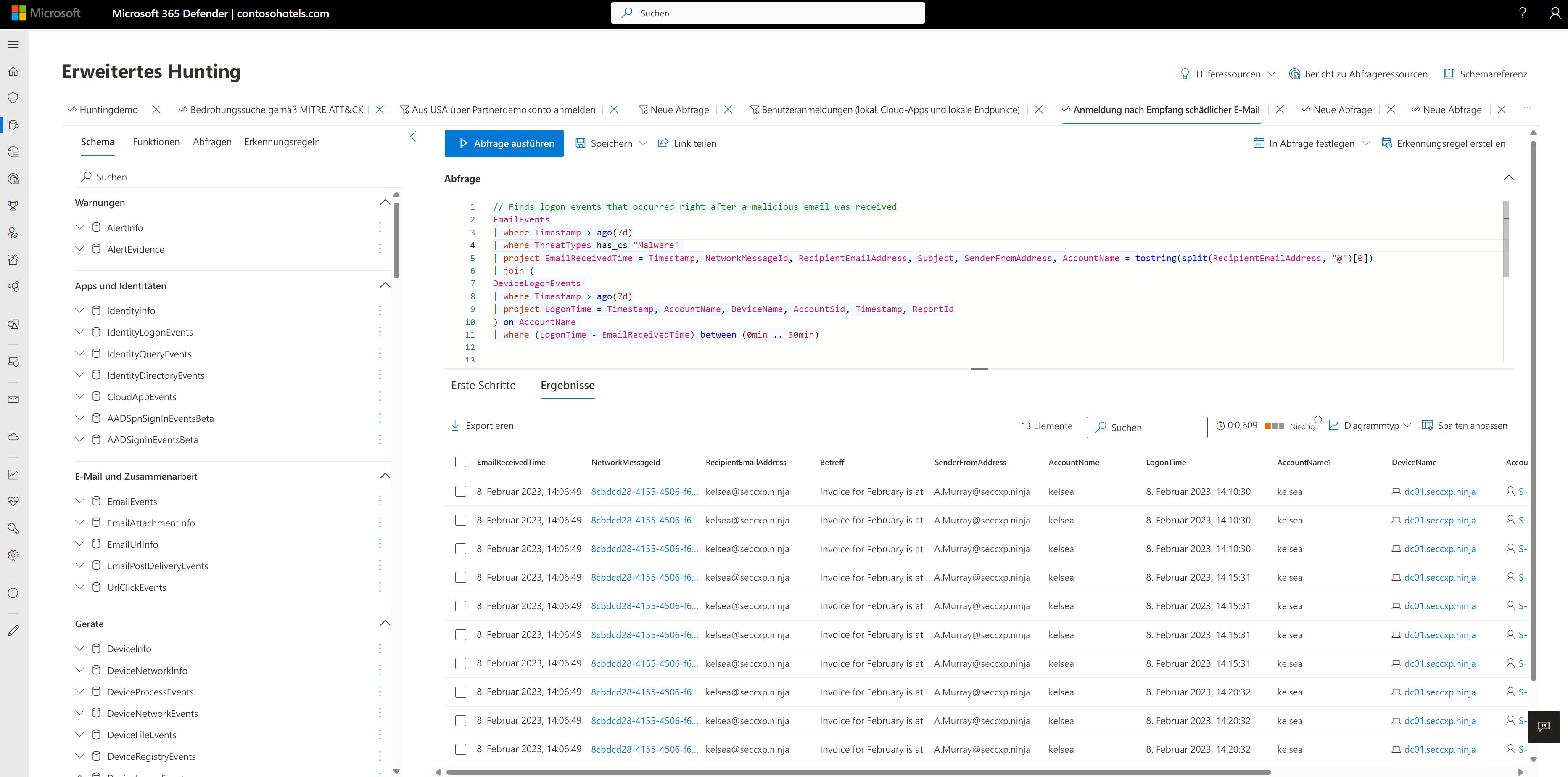

Microsoft Defender XDR

Microsoft Defender XDR ist eine einheitliche Suite für den Schutz von Unternehmen vor und nach Sicherheitsverletzungen, die einen integrierten Schutz vor komplexen Angriffen bietet. Sie koordiniert die Erkennung, Verhinderung, Untersuchung und Reaktion über Endpunkte, Identitäten, E-Mails und Anwendungen hinweg. Ihr Sicherheitsteam (Security Operations Team) erhält eine Warnung im Microsoft Defender-Portal, sobald eine bösartige oder verdächtige Aktivität oder ein Artefakt erkannt wird. Dies reicht jedoch nicht aus, um auf Angriffe reagieren zu können, sobald sie auftreten. Bei ausgedehnten, mehrstufigen Angriffen wie Ransomware müssen Sie proaktiv nach Anzeichen für einen aktuellen Angriff suchen und Maßnahmen ergreifen, um ihn zu unterbinden, bevor er abgeschlossen ist.

Die erweiterte Bedrohungssuche ist ein abfragebasiertes Tool zur Bedrohungsermittlung, mit dem Sie Rohdaten für bis zu 30 Tage untersuchen können. Sie können Ereignisse in Ihrem Netzwerk proaktiv überprüfen, um Bedrohungsindikatoren und Entitäten zu finden. Der flexible Zugriff auf die Daten ermöglicht eine uneingeschränkte Suche nach bekannten und potenziellen Bedrohungen. Weitere Informationen finden Sie unter Proaktive Suche nach Bedrohungen mit erweiterter Bedrohungssuche in Microsoft Defender XDR.

Weitere Produktinformationen finden Sie unter Was ist Microsoft Defender XDR?

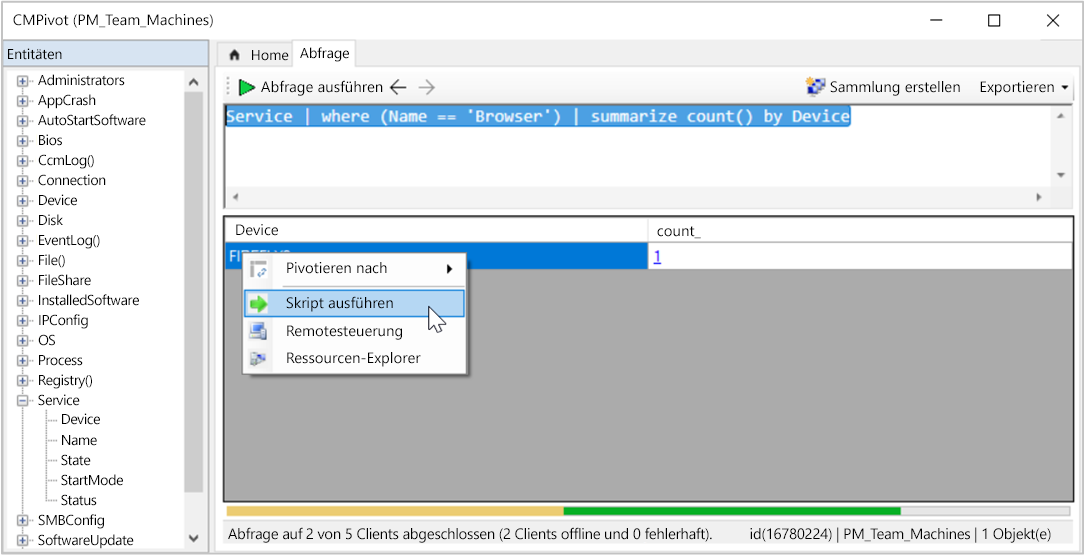

Konfigurations-Manager

Configuration Manager ist Teil der Microsoft Intune-Produktfamilie, die einen großen zentralisierten Speicher von Gerätedaten bereitstellt, die Kunden für Berichtszwecke verwenden. CMPivot ist ein in die Konsole integriertes Hilfsprogramm, das Zugriff auf den Status von Geräten in Ihrer Umgebung in Echtzeit ermöglicht.

CMPivot verwendet eine Teilmenge von KQL, um Begriffe zu suchen, Trends zu identifizieren, Muster zu analysieren und viele andere datengesteuerte Erkenntnisse bereitzustellen. Weitere Informationen finden Sie unter CMPivot-Abfragen.

Weitere Produktinformationen finden Sie unter Was ist Configuration Manager?