Hunting nach Bedrohungen mit Microsoft Sentinel

Als Sicherheitsanalysten und Prüfer möchten Sie proaktiv nach Sicherheitsbedrohungen suchen, aber Ihre verschiedenen Systeme und Sicherheits-Appliances generieren eine Menge von Daten, deren Analyse und Filterung in aussagekräftige Ereignisse schwierig sein können. Microsoft Sentinel verfügt über leistungsstarke Such- und Abfragetools zum Aufspüren von Sicherheitsbedrohungen in den Datenquellen Ihrer Organisation. Um Sicherheitsanalysten dabei zu unterstützen, proaktiv nach neuen Anomalien zu suchen, die von Ihren Sicherheits-Apps oder auch Ihren geplanten Analyseregeln nicht erkannt wurden, helfen Ihnen die in Abfragen für das Hunting nach Bedrohungen, die richtigen Fragen zu stellen, um Probleme in den Daten zu finden, die bereits in Ihrem Netzwerk vorhanden sind.

Zum Beispiel liefert eine sofort einsatzbereite Abfrage Daten über die ungewöhnlichsten Prozesse, die in Ihrer Infrastruktur ausgeführt werden. Sie möchten nicht jedes Mal eine Warnung erhalten, wenn sie ausgeführt werden. Sie könnten völlig harmlos sein. Aber Sie sollten sich die Abfrage gelegentlich ansehen, um festzustellen, ob etwas Ungewöhnliches vorliegt.

Wichtig

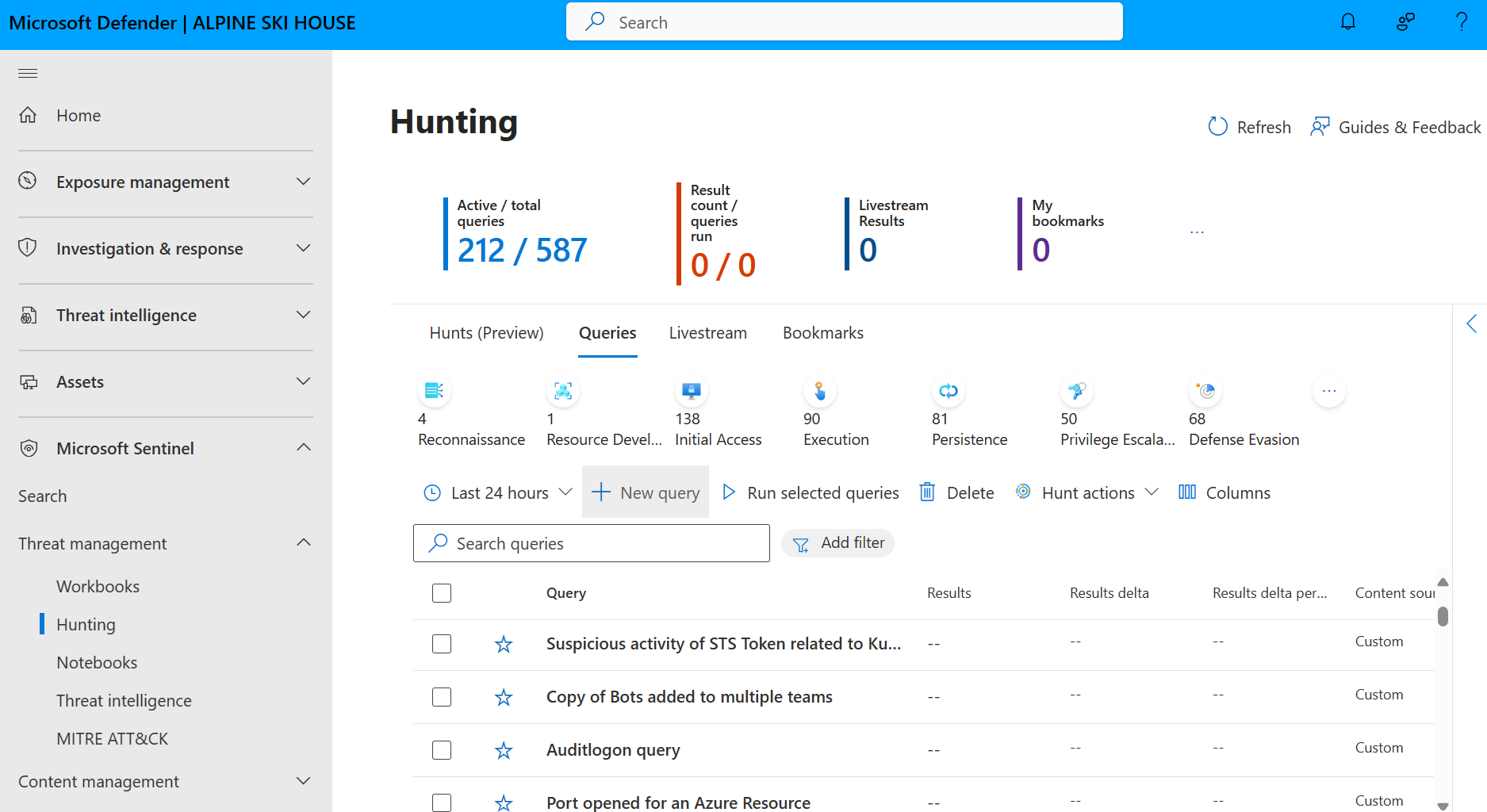

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Suchen in Microsoft Sentinel (Vorschau)

Mit den Suchen in Microsoft Sentinel können Sie unentdeckte Bedrohungen und bösartiges Verhalten aufspüren, indem Sie eine Hypothese erstellen, Daten durchsuchen, diese Hypothese validieren und bei Bedarf handeln. Erstellen Sie neue Analyseregeln, Bedrohungserkennung und Vorfälle basierend auf Ihren Ergebnissen.

| Capabilities | Beschreibung |

|---|---|

| Definieren einer Hypothese | Um eine Hypothese zu definieren, suchen Sie Inspiration aus der MITRE-Karte, aktuelle Suchabfrageergebnisse, Content Hub-Lösungen oder generieren Sie Ihre eigenen benutzerdefinierten Suche. |

| Untersuchen von Abfragen und Lesezeichenergebnissen | Wechseln Sie nach dem Definieren einer Hypothese zur Registerkarte Suchabfragen. Wählen Sie die Abfragen aus, die sich auf Ihre Hypothese beziehen, und neue Suche, um zu beginnen. Führen Sie Sammelabfragen aus, und untersuchen Sie die Ergebnisse mithilfe der Protokolloberfläche. Lesezeichen Sie die Ergebnisse direkt für Ihre Suche, um Ihre Ergebnisse zu kommentieren, Entitäts-IDs zu extrahieren und relevante Abfragen beizubehalten. |

| Untersuchen und Ergreifen von Maßnahmen | Untersuchen Sie noch tiefer, indem Sie UEBA-Entitätsseiten verwenden. Führen Sie entitätsspezifische Playbooks für mit Lesezeichen versehene Entitäten aus. Verwenden Sie integrierte Aktionen, um neue Analyseregeln, Bedrohungsindikatoren und Vorfälle basierend auf Ergebnissen zu erstellen. |

| Nachverfolgen ihrer Ergebnisse | Zeichnen Sie die Ergebnisse Ihrer Suche auf. Verfolgen Sie, ob Ihre Hypothese überprüft wird oder nicht. Hinterlassen Sie detaillierte Notizen in den Kommentaren. Die Suche verknüpft automatisch neue Analyseregeln und Vorfälle. Verfolgen Sie die Gesamtwirkung Ihres Suchprogramms mit dem Metrischen Balken. |

Informationen zu den ersten Schritten finden Sie unter Durchführen einer durchgängigen proaktiven Bedrohungssuche in Microsoft Sentinel.

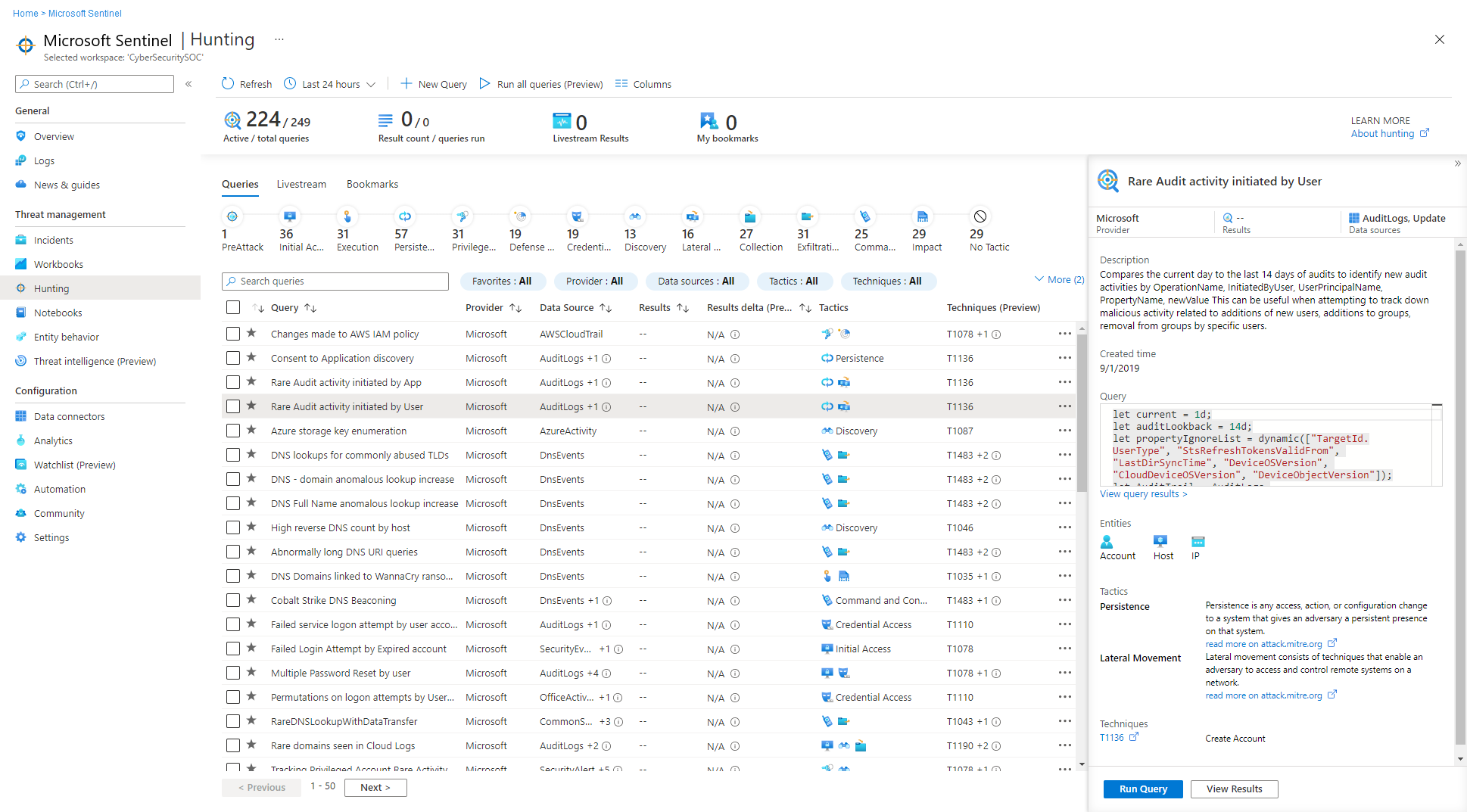

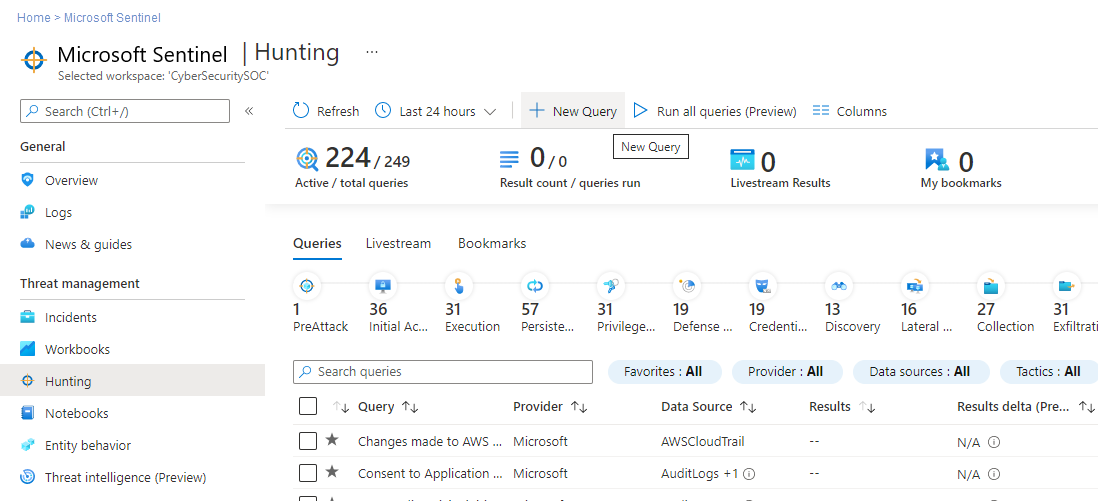

Hunting-Abfragen

Wählen Sie in Microsoft Sentinel die Registerkarte Suchabfragen> aus, um alle Ihre Abfragen oder eine ausgewählte Teilmenge auszuführen. Auf der Registerkarte Abfragen werden alle Suchabfragen aufgelistet, die mit Sicherheitslösungen aus dem Inhaltshubinstalliert wurden, sowie alle zusätzlichen Abfragen, die Sie erstellt oder geändert haben. Jede Abfrage enthält eine Beschreibung dazu, nach welcher Bedrohung mit ihr gesucht wird und für welche Art von Daten sie ausgeführt wird. Diese Abfragen sind nach ihren MITRE ATT&CK-Taktiken gruppiert. Mit den Symbolen auf der rechten Seite wird die Art der Bedrohung kategorisiert, z. B. Erstzugriff, Persistenz und Exfiltration. Die MITRE ATT&CK-Techniken werden in der Spalte Techniken angezeigt. Sie beschreiben das spezifische Verhalten, das mit der Hunting-Abfrage identifiziert wurde.

Verwenden Sie den Abfrage-Reiter, um zu ermitteln, wo mit der Suche begonnen werden soll. Betrachten Sie dazu die Ergebnisanzahl, Spitzen oder die Veränderung der Ergebnisanzahl über einen Zeitraum von 24 Stunden. Sortieren und filtern Sie nach Favoriten, Datenquelle, MITRE ATT&CK-Taktik oder Technik, Ergebnissen, Ergebnisdelta oder Deltaprozentsatz der Ergebnisse. Zeigen Sie Abfragen an, für die noch eine Verbindung mit Datenquellen hergestellt werden muss, und erhalten Sie Empfehlungen zum Aktivieren dieser Abfragen.

In der folgenden Tabelle werden detaillierte Aktionen beschrieben, die über das Hunting-Dashboard verfügbar sind:

| Aktion | BESCHREIBUNG |

|---|---|

| Ermitteln, inwiefern Abfragen für Ihre Umgebung geeignet sind | Wählen Sie die Schaltfläche Alle Abfragen ausführen aus, oder wählen Sie mithilfe der Kontrollkästchen links neben den einzelnen Zeilen einen Teil der Abfragen und anschließend die Schaltfläche Ausgewählte Abfragen ausführen aus. Die Abfrageausführung kann wenige Sekunden, aber auch mehrere Minuten dauern. Dies hängt von der Anzahl ausgewählter Abfragen, vom Zeitbereich und von der abgefragten Datenmenge ab. |

| Anzeigen der Abfragen, von denen Ergebnisse zurückgegeben wurden | Nachdem Ihre Abfragen ausgeführt wurden, zeigen Sie die Abfragen an, die Ergebnisse mithilfe des Filters für Ergebnisse zurückgegeben haben: - Sortieren Sie sie, um zu sehen, welche Abfragen die meisten oder wenigsten Ergebnisse hatten. – Sehen Sie sich die Abfragen an, die in Ihrer Umgebung gar nicht aktiv sind, indem Sie im Filter Ergebnisse die Option Nicht zutreffend auswählen. - Bewegen Sie den Mauszeiger auf das Infosymbol (i) neben Nicht zutreffend, um zu sehen, welche Datenquellen erforderlich sind, um diese Abfrage zu aktivieren. |

| Identifizieren von Spitzen in Ihren Daten | Identifizieren Sie Datenspitzen, indem Sie nach Ergebnisdelta oder Deltaprozentsatz der Ergebnisse filtern. Vergleicht die Ergebnisse der letzten 24 Stunden mit den Ergebnissen der vorherigen 24 bis 48 Stunden und hebt alle signifikanten bzw. relativen Volumenunterschiede hervor. |

| Anzeigen von Abfragen, die der MITRE ATT&CK-Taktik zugeordnet sind | Die MITRE ATT&CK-Taktikleiste im oberen Bereich der Tabelle gibt an, wie viele Abfragen der jeweiligen MITRE ATT&CK-Taktik zugeordnet sind. Die Taktikleiste wird basierend auf dem aktuellen Satz angewendeter Filter dynamisch aktualisiert. Ermöglicht es Ihnen, zu sehen, welche MITRE ATT&CK-Taktiken erscheinen, wenn Sie nach einer bestimmten Ergebnisanzahl, einem hohen Ergebnisdelta, nach Ergebnissen vom Typ Nicht zutreffend oder nach etwas anderem filtern. |

| Anzeigen von Abfragen, die MITRE Att&CK-Techniken zugeordnet sind | Abfragen können auch MITRE ATT&CK-Techniken zugeordnet werden. Sie können mithilfe des Filters Technik nach MITRE ATT&CK-Techniken filtern oder sortieren. Wenn Sie eine Abfrage öffnen, können Sie die Technik auswählen, um die MITRE ATT&CK-Beschreibung der Technik anzuzeigen. |

| Speichern einer Abfrage in Ihren Favoriten | In Ihren Favoriten gespeicherte Abfragen werden jedes Mal automatisch ausgeführt, wenn auf die Bedrohungssuche-Seite zugegriffen wird. Sie können eine eigene Bedrohungssuchabfrage erstellen oder eine vorhandene Vorlage für Bedrohungssuchabfragen klonen oder anpassen. |

| Ausführen von Abfragen | Wählen Sie auf der Seite mit den Details der Hunting-Abfrage die Option Abfrage ausführen aus, um die Abfrage direkt über die Seite „Hunting“ auszuführen. Die Anzahl der Übereinstimmungen wird in der Tabelle in der Spalte Ergebnisse angezeigt. Überprüfen Sie die Liste der Bedrohungssuchabfragen und deren Übereinstimmungen. |

| Überprüfen einer zugrunde liegenden Abfrage | Im Bereich mit den Abfragedetails können Sie eine schnelle Überprüfung der zugrunde liegenden Abfrage durchführen. Sie können die Ergebnisse anzeigen, indem Sie auf den Link Abfrageergebnisse anzeigen (unterhalb des Abfragefensters) oder auf die Schaltfläche Ergebnisse anzeigen (unten im Bereich) klicken. Die Abfrage öffnet sich auf der Seite Protokolle (Log Analytics), und unterhalb der Abfrage können Sie die Übereinstimmungen für die Abfrage überprüfen. |

Verwenden Sie Abfragen vor, während und nach einer Kompromittierung, um die folgenden Aktionen durchzuführen:

Vor dem Auftreten eines Vorfalls: Das Warten auf Erkennungen ist ungenügend. Ergreifen Sie proaktive Maßnahmen, indem Sie mindestens einmal pro Woche alle Abfragen für die Bedrohungssuche im Zusammenhang mit den Daten ausführen, die Sie in Ihrem Arbeitsbereich erfassen.

Die Ergebnisse Ihres proaktiven Huntings geben frühzeitig Aufschluss über Ereignisse, die unter Umständen eine aktuelle Kompromittierung bestätigen oder zumindest Schwachpunkte in Ihrer Umgebung aufzeigen, die gefährdet sind und Aufmerksamkeit benötigen.

Während einer Kompromittierung: Verwenden Sie einen Livestream, um eine bestimmte Abfrage kontinuierlich auszuführen und eingehende Ergebnisse umgehend anzuzeigen. Livestreams können verwendet werden, wenn Sie Benutzerereignisse aktiv überwachen müssen – beispielsweise, um zu überprüfen, ob eine bestimmte Kompromittierung noch besteht, um die nächste Aktion eines Bedrohungsakteurs zu bestimmen oder um sich gegen Ende einer Untersuchung zu vergewissern, dass die Kompromittierung tatsächlich vorbei ist.

Nach einer Kompromittierung: Verbessern Sie nach einer Kompromittierung oder nach einem Vorfall Ihre Abdeckung und Erkenntnisse, um ähnliche Vorfälle in Zukunft zu verhindern.

Ändern Sie Ihre vorhandenen Abfragen, oder erstellen Sie basierend auf den Erkenntnissen, die Sie durch die Kompromittierung oder den Vorfall gewonnen haben, neue Abfragen.

Wenn Sie eine Hunting-Abfrage entdeckt oder erstellt haben, die wertvolle Erkenntnisse zu möglichen Angriffen liefert, können Sie für diese Abfrage benutzerdefinierte Erkennungsregeln erstellen und diese Erkenntnisse als Warnungen in Ihren Antwortdiensten für Sicherheitsvorfälle verfügbar machen.

Zeigen Sie die Ergebnisse der Abfrage an, und wählen Sie Neue Warnungsregel>Microsoft Sentinel-Warnung erstellen aus. Verwenden Sie den Analyseregel-Assistenten, um eine neue, auf Ihrer Abfrage basierende Regel zu erstellen. Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen.

Sie können auch Hunting- und Livestreamabfragen für gespeicherte Daten in Azure Data Explorer erstellen. Weitere Informationen finden Sie in der Dokumentation zu Azure Monitor unter Ressourcenübergreifende Abfrage: Azure Data Explorer mithilfe von Azure Monitor.

Um weitere Abfragen und Datenquellen zu finden, wechseln Sie zum Inhaltshub in Microsoft Sentinel, oder verweisen Sie auf Communityressourcen wie das Microsoft Sentinel GitHub-Repository.

Sofort einsatzbereite Suchabfragen

Viele Sicherheitslösungen enthalten sofort einsatzbereite Suchabfragen. Nachdem Sie eine Lösung installiert haben, die Suchabfragen vom Inhaltshub enthält, werden die sofort einsatzbereiten Suchabfragen für diese Lösung auf der Registerkarte Suchabfragen angezeigt. Abfragen werden für in Protokolltabellen gespeicherte Daten ausgeführt – beispielsweise für die Prozesserstellung, für DNS-Ereignisse oder für andere Ereignistypen.

Viele verfügbare Suchabfragen werden von Microsoft-Sicherheitsforschern kontinuierlich entwickelt. Sie fügen neue Abfragen zu Sicherheitslösungen hinzu und optimieren vorhandene Abfragen, um Ihnen einen Einstiegspunkt zu bieten, um nach neuen Erkennungen und Angriffen zu suchen.

Benutzerdefinierte Suchabfragen

Erstellen oder ändern Sie eine Abfrage, und speichern Sie sie als Ihre eigene Abfrage, oder teilen Sie sie mit Benutzern im gleichen Mandanten. Erstellen Sie in Microsoft Sentinel eine benutzerdefinierte Suchabfrage auf der Registerkarte Suchabfragen>.

Weitere Informationen finden Sie unter Erstellen von benutzerdefinierten Suchabfragen in Microsoft Sentinel.

Livestream-Sitzungen

Erstellen Sie interaktive Sitzungen, mit denen Sie neu erstellte Abfragen beim Eintreten von Ereignissen testen, Benachrichtigungen von den Sitzungen bei einer Übereinstimmung erhalten und bei Bedarf Untersuchungen starten können. Sie können schnell mithilfe einer beliebigen Log Analytics-Abfrage eine Livestreamsitzung erstellen.

Testen neu erstellter Abfragen, wenn Ereignisse auftreten

Sie können Abfragen ohne Konflikte mit aktuellen Regeln testen und anpassen, die aktiv auf Ereignisse angewendet werden. Nachdem Sie bestätigt haben, dass diese neuen Abfragen erwartungsgemäß funktionieren, ist es einfach, sie zu benutzerdefinierten Warnungsregeln höher zu stufen, indem Sie eine Option auswählen, die die Sitzung zu einer Warnung erhöht.

Benachrichtigung beim Auftreten von Bedrohungen erhalten

Sie können Bedrohungsdatenfeeds mit aggregierten Protokolldaten vergleichen und eine Benachrichtigung erhalten, wenn eine Entsprechung auftritt. Bedrohungsdatenfeeds sind fortlaufende Datenströme, die sich auf potenzielle oder aktuelle Bedrohungen beziehen, sodass die Benachrichtigung möglicherweise auf eine potenzielle Bedrohung für Ihre Organisation hinweist. Erstellen Sie eine Livestreamsitzung anstelle einer benutzerdefinierten Warnungsregel, wenn Sie über ein mögliches Problem benachrichtigt werden möchten, ohne dass der Mehraufwand für die Verwaltung einer benutzerdefinierten Warnungsregel anfällt.

Starten von Untersuchungen

Wenn eine aktive Untersuchung durchgeführt wird, die eine Ressource wie einen Host oder einen Benutzer beinhaltet, können Sie bestimmte (oder beliebige) Aktivitäten in den Protokolldaten anzeigen, während diese Aktivitäten für die Ressource auftreten. Sie können eine Benachrichtigung erhalten, wenn diese Aktivität auftritt.

Weitere Informationen finden Sie unter Erkennen von Bedrohungen mithilfe des Livestreams für die Suche in Microsoft Sentinel.

Lesezeichen zum Nachverfolgen von Daten

Eine Bedrohungssuche erfordert in der Regel die Überprüfung sehr großer Mengen von Protokolldaten, um nach Beweisen für bösartiges Verhalten zu suchen. Während dieses Prozesses finden Ermittler Ereignisse, die sie sich merken, erneut besuchen und analysieren möchten, um mögliche Hypothesen zu validieren und die ganze Geschichte einer Gefährdung zu verstehen.

Während des Hunting- und Untersuchungsprozesses stoßen Sie möglicherweise auf ungewöhnlich oder verdächtig aussehende Abfrageergebnisse. Versehen Sie diese Elemente mit einem Lesezeichen, damit Sie später erneut darauf zugreifen können, z. B. beim Erstellen oder Anreichern eines Incidents für die Untersuchung. Ereignisse wie potenzielle Grundursachen, Anzeichen einer Kompromittierung oder andere wichtige Ereignisse sollten mit einem Lesezeichen versehen werden. Wenn ein Schlüsselereignis, das Sie mit Lesezeichen versehen haben, schwerwiegend genug ist, um eine Untersuchung zu rechtfertigen, eskalieren Sie es zu einem Vorfall.

Aktivieren Sie in Ihren Ergebnissen die Kontrollkästchen aller Zeilen, die Sie speichern möchten, und wählen Sie Lesezeichen hinzufügen aus. Dies erstellt einen Datensatz für jede markierte Zeile, ein Lesezeichen, der die Zeilenergebnisse und die Abfrage enthält, mit der die Ergebnisse erstellt wurden. Sie können jedem Lesezeichen Ihre eigenen Tags und Notizen hinzufügen.

- Wie auch bei geplanten Analyseregeln können Sie Ihre Lesezeichen mit Entitätszuordnungen anreichern, um mehrere Entitätstypen und Bezeichner zu extrahieren, sowie mit MITRE ATT&CK-Zuordnungen, um bestimmte Taktiken und Techniken zuzuweisen.

- Für Lesezeichen verwenden standardmäßig die gleichen Zuordnungen von Entitäten und MITRE ATT&CK-Techniken wie die Hunting-Abfrage, welche die mit Lesezeichen versehenen Ergebnisse liefert.

Klicken Sie auf der Hauptseite Hunting auf die Registerkarte Lesezeichen, um alle mit Lesezeichen versehenen Ergebnisse anzuzeigen. Fügen Sie Lesezeichen Tags hinzu, um sie für die Filterung zu klassifizieren. Wenn Sie beispielsweise eine Angriffskampagne untersuchen, können Sie ein Tag für die Kampagne erstellen, das Tag allen relevanten Lesezeichen hinzufügen und dann alle Lesezeichen auf Basis der Kampagne filtern.

Untersuchen Sie ein einzelnes, mit Lesezeichen versehenes Ergebnis, indem Sie das Lesezeichen auswählen und anschließend im Detailbereich auf Untersuchen klicken, um die Untersuchungsumgebung zu öffnen. Sie können Ihre Ergebnisse mithilfe eines interaktiven Entitätsdiagramms und einer Zeitachse anzeigen, untersuchen und visuell kommunizieren. Sie können auch direkt eine aufgeführte Entität auswählen, um dafür die zugehörige Seite mit den Details anzuzeigen.

Sie können auch einen Incident auf der Grundlage eines oder mehrerer Lesezeichen erstellen oder einem bereits vorhandenen Incident ein oder mehrere Lesezeichen hinzufügen. Aktivieren Sie das Kontrollkästchen links neben den Lesezeichen, die Sie verwenden möchten, und wählen Sie anschließend Incidentaktionen>Neuen Incident erstellen oder Zu vorhandenem Incident hinzufügen aus. Selektieren und untersuchen Sie den Incident wie gewohnt.

Sie können Ihre mit Lesezeichen markierten Daten direkt in der Tabelle HuntingBookmark in Ihrem Log Analytics-Arbeitsbereich anzeigen. Zum Beispiel:

Durch Anzeigen von Lesezeichen aus der Tabelle können Sie mit Lesezeichen markierte Daten filtern, zusammenfassen und mit anderen Datenquellen verknüpfen, wodurch die Suche nach fundierten Beweisen vereinfacht wird.

Informationen zum Verwenden von Lesezeichen finden Sie unter Nachverfolgen von Daten während der Suche mit Microsoft Sentinel.

Notebooks für Untersuchungen

Wenn Ihre Suche und Nachforschungen komplexer werden, verwenden Sie Microsoft Sentinel Notebooks, um Ihre Aktivitäten mit maschinellem Lernen, Visualisierungen und Datenanalysen zu erweitern.

Notebooks stellen eine Art virtuelle Sandbox bereit, komplett mit eigenem Kernel, in dem Sie eine vollständige Nachforschung durchführen können. Ihr Notebook kann die Rohdaten, den Code, den Sie auf diesen Daten ausführen, die Ergebnisse und ihre Visualisierungen umfassen. Speichern Sie Ihre Notebooks, damit Sie sie für andere freigeben und in Ihrem Unternehmen weiterverwenden können.

Notebooks können hilfreich sein, wenn Ihr Hunting und Ihre Untersuchungen zu umfangreich werden, um sie sich einfach zu merken, die Details anzuzeigen oder wenn Sie Abfragen und Ergebnisse speichern müssen. Um Ihnen das Erstellen und Freigeben von Notebooks zu erleichtern, stellt Microsoft Sentinel Jupyter Notebooks bereit, eine Open-Source-Umgebung zur interaktiven Entwicklung und Datenmanipulation, die direkt in die Notebooks-Seite von Microsoft Sentinel integriert ist.

Weitere Informationen finden Sie unter:

- Aufspüren von Sicherheitsrisiken mit Jupyter Notebook

- Die Jupyter-Projektdokumentation

- Jupyter-Einführungsdokumentation.

- Das Buch Infosec Jupyter

- Real Python Tutorials

In der folgenden Tabelle werden einige Methoden zur Verwendung von Jupyter Notebooks zur Unterstützung Ihrer Prozesse in Microsoft Sentinel beschrieben:

| Methode | Beschreibung |

|---|---|

| Datenpersistenz, Wiederholbarkeit und Rückverfolgung | Wenn Sie mit vielen Abfragen und Resultsets arbeiten, haben Sie wahrscheinlich einige Sackgassen. Sie müssen entscheiden, welche Abfragen und Ergebnisse beibehalten werden sollen und wie die nützlichen Ergebnisse in einem einzelnen Bericht zusammengefasst werden sollen. Verwenden Sie Jupyter Notebooks, um Abfragen und Daten während der Arbeit zu speichern, verwenden Sie Variablen, um Abfragen mit anderen Werten oder Daten erneut auszuführen, oder speichern Sie Ihre Abfragen, um sie bei zukünftigen Untersuchungen erneut auszuführen. |

| Skripts und Programmierung | Mit Jupyter Notebooks können Sie Ihre Abfragen durch Programmierung ergänzen, einschließlich: - Deklarative Sprachen wie Kusto Query Language (KQL) oder SQL, um Ihre Logik in einer einzigen, möglicherweise komplexen, Anweisung zu kodieren. - Prozedurale Programmiersprachen, um die Logik in einer Reihe von Schritten auszuführen. Teilen Sie Ihre Logik in Schritte auf, um Ihnen zu helfen, Zwischenergebnisse zu sehen und zu debuggen, Funktionen hinzuzufügen, die in der Abfragesprache möglicherweise nicht verfügbar sind, und Teilergebnisse in späteren Verarbeitungsschritten wiederzuverwenden. |

| Links zu externen Daten | Während Microsoft Sentinel-Tabellen die meisten Telemetrie- und Ereignisdaten enthalten, können Jupyter Notebooks mit allen Daten verknüpft werden, die über Ihr Netz oder aus einer Datei zugänglich sind. Mit Jupyter Notebooks können Sie unter anderem folgende Daten einschließen: – Daten in externen Diensten, die nicht in Ihrem Besitz sind, wie z. B. Geolokalisierungsdaten oder Threat Intelligence-Datenquellen Sensible Daten, die nur innerhalb Ihres Unternehmens gespeichert sind, wie z. B. Personaldatenbanken oder Listen mit wertvollen Objekten – Daten, die Sie noch nicht in die Cloud migriert haben. |

| Spezialisierte Tools für Datenverarbeitung, maschinelles Lernen und Visualisierung | Jupyter Notebooks bieten weitere Visualisierungen, Bibliotheken für maschinelles Lernen sowie Datenverarbeitungs- und Transformationsfeatures. Verwenden Sie zum Beispiel Jupyter Notebooks mit den folgenden Python Funktionen: - pandas für Datenverarbeitung, Bereinigung und Engineering - Matplotlib, HoloViews, und Plotly für die Visualisierung - NumPyS und SciPy für erweiterte numerische und wissenschaftliche Verarbeitung - Sscikit-learn für maschinelles Lernen - TensorFlow, PyTorch, und Keras für Deep Learning Tipp: Jupyter Notebooks unterstützt mehrere Programmiersprachenkernel. Verwenden Sie magics, um Programmiersprachen innerhalb desselben Notebooks zu mischen, indem Sie die Ausführung einzelner Zellen in einer anderen Programmiersprache erlauben. So können Sie beispielsweise Daten mit einer PowerShell-Skript-Zelle abrufen, die Daten in Python verarbeiten und JavaScript zum Rendern einer Visualisierung verwenden. |

MSTIC-, Jupyter- und Python-Sicherheitstools

Das Microsoft Threat Intelligence Center (MSTIC) ist ein Team von Microsoft-Sicherheitsanalysten und -ingenieuren, die Sicherheitserkennungen für verschiedene Microsoft-Plattformen erstellen und an der Identifizierung und Untersuchung von Bedrohungen arbeiten.

MSTIC hat MSTICPy entwickelt, eine Bibliothek für die Suche und Nachforschungen zur Informationssicherheit in Jupyter Notebooks. MSTICPy stellt wiederverwendbare Funktionen bereit, um die Erstellung von Notebooks zu beschleunigen und den Benutzern das Lesen von Notebooks in Microsoft Sentinel zu erleichtern.

Zum Beispiel kann MSTICPy:

- Protokolldaten aus mehreren Quellen abfragen.

- Die Daten mit Bedrohungsdaten, Geolokalisierungen und Azure-Ressourcendaten anreichern.

- Aktivitätsindikatoren (Indicators of Activity, loA) aus Protokollen extrahieren und verschlüsselte Daten entschlüsseln.

- Differenzierte Analysen durchführen, z. B. Erkennung von ungewöhnlichen Sitzungen und Zeitreihenanalyse.

- Daten mit interaktiven Zeitleisten, Prozessbäumen und multidimensionalen Morph Charts visuell darstellen.

MSTICPy kann auch einige zeitsparende Notebook-Tools umfassen, wie z. B. Widgets, die Abfragezeitgrenzen setzen, Elemente aus Listen auswählen und anzeigen und die Notebook-Umgebung konfigurieren.

Weitere Informationen finden Sie unter

- MSTICPy-Dokumentation

- Jupyter-Notizbücher mit Microsoft Sentinel-Suchfunktionen

- Erweiterte Konfigurationen für Jupyter Notebooks und MSTICPy in Microsoft Sentinel

Praktische Operatoren und Funktionen

Hunting-Abfragen werden in der Kusto-Abfragesprache (KQL) erstellt. Diese leistungsstarke Abfragesprache mit IntelliSense bietet die Leistungsfähigkeit und Flexibilität, die Sie für die nächste Hunting-Stufe benötigen.

Es ist dieselbe Sprache, die von den Abfragen in Ihren Analyseregeln und an anderer Stelle in Microsoft Sentinel verwendet wird. Weitere Informationen finden Sie unter Erste Schritte mit Protokollabfragen in Azure Monitor.

Die folgenden Operatoren sind bei Hunting-Abfragen für Microsoft Sentinel besonders hilfreich:

where: Filtert eine Tabelle auf die Teilmenge von Zeilen, die ein Prädikat erfüllen.

summarize: Erzeugt eine Tabelle, in der der Inhalt der Eingabetabelle aggregiert ist.

Join – Führt die Zeilen zweier Tabellen zusammen, um eine neue Tabelle zu erzeugen, indem Werte aus den angegebenen Spalten jeder Tabelle zugeordnet werden.

count: Gibt die Anzahl von Datensätzen in der Eingabedatensatzgruppe zurück.

top: Gibt die ersten N Datensätze zurück, wobei diese nach den angegebenen Spalten sortiert sind.

limit: Gibt maximal die angegebene Anzahl von Zeilen zurück.

project: Wählt die Spalten aus, die einbezogen, umbenannt oder gelöscht werden sollen, und fügt neue berechnete Spalten ein.

extend: Erstellt berechnete Spalten und fügt diese an das Resultset an.

makeset: Gibt ein dynamisches(JSON) Array der Menge unterschiedlicher Werte zurück, die ein Ausdruck (Expr) in der Gruppe annimmt.

find: Sucht nach Zeilen, die einem Prädikat in einer Gruppe von Tabellen entsprechen.

adx(): Diese Funktion führt ressourcenübergreifende Abfragen für Azure Data Explorer-Datenquellen über die Hunting-Umgebung von Microsoft Sentinel und über Log Analytics aus. Weitere Informationen finden Sie unter Ressourcenübergreifende Abfrage: Azure Data Explorer mithilfe von Azure Monitor.

Verwandte Artikel

- Jupyter-Notizbücher mit Microsoft Sentinel-Suchfunktionen

- Verfolgen Sie Daten während der Jagd mit Microsoft Sentinel

- Erkennen von Bedrohungen mithilfe des Livestreams für die Suche in Microsoft Sentinel

- Erfahren Sie anhand eines Beispiels, wie benutzerdefinierte Analyseregeln bei der Überwachung von Zoom mit einem benutzerdefinierten Connector eingesetzt werden.