Überlegungen zum DSSM für KI & Datensicherheit und Complianceschutz für Copilot

Microsoft 365-Lizenzierungsleitfaden für Sicherheit & Compliance

Wenn Sie verstehen, wie Sie Microsoft Purview Datensicherheitstatus-Management (DSSM) für KI und andere Funktionen verwenden können, um Datensicherheit und Complianceschutz für Microsoft 365 Copilot und Microsoft 365 Copilot Chat, verwenden Sie die folgenden ausführlichen Informationen für alle Voraussetzungen, Überlegungen und Ausnahmen, die für Ihre organization gelten können. Für Microsoft 365 Copilot und Microsoft 365 Copilot Chat lesen Sie diese in Verbindung mit Microsoft 365 Copilot Anforderungen und dem Schutz von Unternehmensdaten in Microsoft 365 Copilot und Microsoft Copilot 365 Chat.

Lizenzierungsinformationen zur Verwendung dieser Funktionen für Copilot finden Sie unter den Links zur Lizenzierung und Dienstbeschreibung oben auf der Seite. Lizenzierungsinformationen für Copilot finden Sie in der Dienstbeschreibung für Microsoft 365 Copilot.

Datensicherheitstatus-Management für KI Voraussetzungen und Überlegungen

In den meisten Fällen ist Datensicherheitstatus-Management für KI einfach zu bedienen und selbsterklärend und führt Sie durch Voraussetzungen und vorkonfigurierte Berichte und Richtlinien. Verwenden Sie diesen Abschnitt, um diese Informationen zu ergänzen und zusätzliche Details bereitzustellen, die Sie möglicherweise benötigen.

Voraussetzungen für Datensicherheitstatus-Management für KI

Um Datensicherheitstatus-Management für KI aus dem Microsoft Purview-Portal oder dem Microsoft Purview-Complianceportal verwenden zu können, müssen die folgenden Voraussetzungen erfüllt sein:

Sie verfügen über die richtigen Berechtigungen.

Erforderlich für die Überwachung von Interaktionen mit Copilot:

Benutzern wird eine Lizenz für Microsoft 365 Copilot zugewiesen.

Die Microsoft Purview-Überwachung ist für Ihre organization aktiviert. Obwohl dies die Standardeinstellung ist, sollten Sie die Anweisungen unter Aktivieren oder Deaktivieren der Überwachung überprüfen.

Erforderlich für die Überwachung von Interaktionen mit generativen KI-Websites von Drittanbietern:

Geräte werden in Microsoft Purview integriert und sind für Folgendes erforderlich:

- Verschaffen Sie sich Einblick in vertrauliche Informationen, die für generative KI-Websites von Drittanbietern freigegeben werden. Beispielsweise fügt ein Benutzer Guthaben Karte Zahlen in ChatGPT ein.

- Anwenden von DLP-Richtlinien für Endpunkte, um Benutzer davor zu warnen oder zu blockieren, vertrauliche Informationen für generative KI-Websites von Drittanbietern freizugeben. Beispielsweise wird ein Benutzer, der im adaptiven Schutz als erhöhtes Risiko identifiziert wird, mit der Option zum Überschreiben blockiert, wenn er Guthaben Karte Zahlen in ChatGPT einfüge.

Die Microsoft Purview-Browsererweiterung wird für Benutzer bereitgestellt und ist erforderlich, um Websitebesuche auf generativen KI-Websites von Drittanbietern zu ermitteln.

Weitere Informationen zu den Voraussetzungen für die Überwachung, zum Onboarding von Geräten und zur Browsererweiterung finden Sie in Datensicherheitstatus-Management für KI: Navigieren Sie zum AbschnittErste Schritte in der Übersicht>.

Eine Liste der derzeit unterstützten KI-Apps von Drittanbietern finden Sie unter Unterstützte KI-Websites von Microsoft Purview für Datensicherheit und Compliance-Schutz.

Hinweis

Obwohl Verwaltungseinheiten für Berichte und den Aktivitäts-Explorer in Microsoft Purview Datensicherheitstatus-Management für KI unterstützt werden, werden sie für die 1-Klick-Richtlinien nicht unterstützt. Dies bedeutet, dass einem Administrator, der einer bestimmten Verwaltungseinheit zugewiesen ist, nur Ergebnisse für Benutzer in dieser zugewiesenen Verwaltungseinheit angezeigt werden, aber Richtlinien für alle Benutzer erstellen können.

1-Klick-Richtlinien aus Datensicherheitstatus-Management für KI

Nachdem die Standardrichtlinien erstellt wurden, können Sie sie jederzeit in ihren jeweiligen Lösungsbereichen im Portal anzeigen und bearbeiten. Beispielsweise möchten Sie die Richtlinien auf bestimmte Benutzer während des Tests oder auf geschäftsbezogene Anforderungen festlegen. Oder Sie möchten Klassifizierer hinzufügen oder entfernen, die zum Erkennen vertraulicher Informationen verwendet werden. Verwenden Sie die Seite Richtlinien , um schnell zur richtigen Stelle im Portal zu navigieren.

Wenn Sie eine der Richtlinien löschen, wird auf der Seite Richtlinien status PendingDeletion angezeigt und weiterhin als erstellt in den jeweiligen Empfehlungskarten angezeigt, bis der Löschvorgang abgeschlossen ist.

Für Vertraulichkeitsbezeichnungen und deren Richtlinien können Sie diese unabhängig von Datensicherheitstatus-Management für KI anzeigen und bearbeiten, indem Sie im Portal zu Information Protection navigieren. Weitere Informationen hierzu können Sie über die Konfigurationslinks unter Standardbezeichnungen und Richtlinien zum Schutz Ihrer Daten verwenden.

Weitere Informationen zu den unterstützten DLP-Aktionen und zu den plattformen, die diese unterstützen, finden Sie in den ersten beiden Zeilen in der Tabelle unter Endpunktaktivitäten, die Sie überwachen und maßnahmen ergreifen können.

Für die Standardrichtlinien, die adaptiven Schutz verwenden, ist diese Funktion aktiviert, wenn sie noch nicht aktiviert ist, und verwendet Standardrisikostufen für alle Benutzer und Gruppen, um Schutzaktionen dynamisch zu erzwingen. Weitere Informationen finden Sie unter Schnelleinrichtung.

Hinweis

Standardrichtlinien, die erstellt wurden, während Datensicherheitstatus-Management für KI sich in der Vorschauphase befand und mit dem Namen Microsoft Purview KI-Hub bezeichnet wurden, werden nicht geändert. Beispielsweise behalten Richtliniennamen ihr Microsoft KI-Hub -Präfix bei.

Standardrichtlinien für die Datenermittlung mit Datensicherheitstatus-Management für KI

DLP-Richtlinie: DSSM für KI: Erkennen vertraulicher Informationen, die KI-Websites hinzugefügt wurden

Diese Richtlinie ermittelt vertrauliche Inhalte, die in Microsoft Edge, Chrome und Firefox auf KI-Websites eingefügt oder hochgeladen werden. Diese Richtlinie gilt nur für alle Benutzer und Gruppen in Ihrer Organisation im Überwachungsmodus.

Insider-Risikomanagementrichtlinie: DSSM für KI – Erkennen, wann Benutzer KI-Websites besuchen

Erkennt, wenn Benutzer einen Browser verwenden, um KI-Websites zu besuchen.

Insider-Risikomanagementrichtlinie: DSSM für KI – Erkennen riskanter KI-Nutzung

Diese Richtlinie hilft bei der Berechnung des Benutzerrisikos, indem riskante Eingabeaufforderungen und Antworten in Microsoft 365 Copilot und anderen generativen KI-Apps erkannt werden.

Kommunikationscompliance: DSSM für KI – Unethisches Verhalten in Copilot

Diese Richtlinie erkennt vertrauliche Informationen in Eingabeaufforderungen und Antworten in Microsoft 365 Copilot. Diese Richtlinie gilt für alle Benutzer und Gruppen in Ihrem organization.

Standardrichtlinien der Datensicherheit zum Schutz vertraulicher Daten, die in generativer KI verwendet werden

DLP-Richtlinien DSSM für KI: Vertrauliche Informationen von KI-Websites blockieren

Diese Richtlinie verwendet adaptiven Schutz, um benutzern mit erhöhtem Risiko, die versuchen, vertrauliche Informationen in andere KI-Apps in Edge, Chrome und Firefox einzufügen oder hochzuladen, einen Block mit Außerkraftsetzung zu gewähren. Diese Richtlinie deckt alle Benutzer und Gruppen in Ihrer Organisation im Testmodus ab.

Informationsschutz

Diese Option erstellt Standard-Vertraulichkeitsbezeichnungen und Vertraulichkeitsbezeichnungsrichtlinien.

Wenn Sie vertraulichkeitsbezeichnungen und deren Richtlinien bereits konfiguriert haben, wird diese Konfiguration übersprungen.

Aktivitäts-Explorer-Ereignisse

Verwenden Sie die folgenden Informationen, um die Ereignisse zu verstehen, die im Aktivitäts-Explorer von Datensicherheitstatus-Management für KI angezeigt werden können. Verweise auf eine generative KI-Website können Microsoft 365 Copilot, Microsoft 365 Copilot Chat und andere Microsoft-Copiloten sowie KI-Websites von Drittanbietern umfassen.

| Ereignis | Beschreibung |

|---|---|

| KI-Interaktion | Der Benutzer hat mit einer generativen KI-Website interagiert. Details umfassen die Eingabeaufforderungen und Antworten. Für Microsoft 365 Copilot und Microsoft 365 Copilot Chat muss die Überwachung für dieses Ereignis aktiviert sein. |

| Besuch der KI-Website | Der Benutzer hat zu einer generativen KI-Website naviziert. |

| DLP-Regel-Übereinstimmung | Eine Regel zur Verhinderung von Datenverlust wurde abgeglichen, wenn ein Benutzer mit einer generativen KI-Website interagiert hat, einschließlich DLP für Microsoft 365 Copilot. |

| Typen vertraulicher Informationen | Vertrauliche Informationstypen wurden gefunden, während ein Benutzer mit einer generativen KI-Website interagierte. Für Microsoft 365 Copilot und Microsoft 365 Copilot Chat muss dieses Ereignis aktiviert sein, erfordert jedoch keine aktiven Richtlinien. |

Das KI-Interaktionsereignis zeigt nicht immer Text für die Copilot-Eingabeaufforderung und -Antwort an. Manchmal umfassen die Eingabeaufforderung und Antwort aufeinanderfolgende Einträge. Weitere Szenarien können folgendes sein:

- Copilot for Word: Wenn ein Benutzer Mich für ein vorhandenes Dokument inspirieren auswählt, wird keine Eingabeaufforderung angezeigt.

- Copilot für Word, wenn ein Dokument keinen Inhalt enthält oder Inhalt enthält, aber nicht gespeichert wird, wird keine Eingabeaufforderung oder Antwort angezeigt.

- Copilot für Excel: Wenn ein Benutzer auffordert, Datenerkenntnisse zu generieren, wird keine Eingabeaufforderung oder Antwort angezeigt.

- Copilot für Excel: Wenn ein Benutzer zur Hervorhebung von Zellen oder Formaten auffordert, wird keine Eingabeaufforderung oder Antwort angezeigt.

- Copilot für PowerPoint: Wenn eine Präsentation nicht gespeichert wird, wird keine Eingabeaufforderung oder Antwort angezeigt.

- Copilot für Teams, es wird keine Eingabeaufforderung angezeigt

- Copilot für Whiteboard, keine Eingabeaufforderung oder Antwort wird angezeigt

- Copilot in Forms wird keine Eingabeaufforderung oder Antwort angezeigt.

Das Ereignis Vertrauliche Informationstypen erkannt zeigt nicht die Risikostufe des Benutzers an.

Überlegungen zum Informationsschutz für Copilot

Microsoft 365 Copilot und Microsoft 365 Copilot Chat können auf Daten zugreifen, die in Ihrem Microsoft 365-Mandanten gespeichert sind, einschließlich Postfächern in Exchange Online und Dokumenten in SharePoint oder OneDrive.

Neben dem Zugriff auf Microsoft 365-Inhalte kann Copilot auch Inhalte aus der spezifischen Datei verwenden, an der Sie gerade arbeiten, im Kontext einer Office-App-Sitzung, unabhängig davon, wo diese Datei gespeichert ist. Beispielsweise lokaler Speicher, Netzwerkfreigaben, Cloudspeicher oder ein USB-Stick. Wenn Dateien von einem Benutzer innerhalb einer App geöffnet werden, wird der Zugriff häufig als verwendete Daten bezeichnet.

Bevor Sie Lizenzen für Copilot bereitstellen, stellen Sie sicher, dass Sie mit den folgenden Details vertraut sind, die Ihnen helfen, Ihre Datenschutzlösungen zu stärken:

Wenn inhalt einem Benutzer VIEW-Nutzungsrechte gewährt, aber nicht EXTRACT:

- Wenn ein Benutzer diesen Inhalt in einer App geöffnet hat, kann er Copilot nicht verwenden.

- Copilot fasst diesen Inhalt nicht zusammen, kann aber mit einem Link darauf verweisen, damit der Benutzer den Inhalt dann außerhalb von Copilot öffnen und anzeigen kann.

Sie können weiterhin verhindern, dass Copilot bezeichnete Dateien (verschlüsselt oder nicht) zusammenfasst, die durch eine Microsoft Purview-Richtlinie zum Schutz vor Datenverlust identifiziert werden. Copilot fasst diesen Inhalt nicht zusammen, kann aber mit einem Link darauf verweisen, damit der Benutzer den Inhalt dann außerhalb von Copilot öffnen und anzeigen kann.

Genau wie Ihre Office-Apps kann Copilot auf Vertraulichkeitsbezeichnungen von Ihrem organization zugreifen, aber nicht von anderen Organisationen. Weitere Informationen zur Unterstützung von Bezeichnungen in Organisationen finden Sie unter Unterstützung für externe Benutzer und bezeichnete Inhalte.

Eine erweiterte PowerShell-Einstellung für Vertraulichkeitsbezeichnungen kann verhindern, dass Office-Apps Inhalte an verbundene Umgebungen senden, einschließlich Microsoft 365 Copilot.

Copilot kann nicht auf nicht geöffnete Dokumente in SharePoint und OneDrive zugreifen, wenn diese mit benutzerdefinierten Berechtigungen bezeichnet und verschlüsselt sind. Copilot kann auf diese Dokumente für einen Benutzer zugreifen, wenn er in der App geöffnet ist (verwendete Daten).

Copilot kann nicht auf nicht geöffnete Dokumente in SharePoint zugreifen, die mit einer Standard-Vertraulichkeitsbezeichnung konfiguriert wurden, die SharePoint-Berechtigungen auf heruntergeladene Dokumente erweitert.

Vertraulichkeitsbezeichnungen, die auf Gruppen und Websites ( auch als "Containerbezeichnungen" bezeichnet) angewendet werden, werden nicht von Elementen in diesen Containern geerbt. Daher zeigen die Elemente ihre Containerbezeichnung in Copilot nicht an und können die Vererbung von Vertraulichkeitsbezeichnungen nicht unterstützen. Beispielsweise zeigen Teams-Kanal-Chatnachrichten, die von einem Team zusammengefasst werden, das als Vertraulich bezeichnet ist, diese Bezeichnung nicht für den Vertraulichkeitskontext in Microsoft 365 Copilot Chat an. Ebenso wird bei Inhalten von SharePoint-Websiteseiten und -Listen nicht die Vertraulichkeitsbezeichnung ihrer Containerbezeichnung angezeigt.

Wenn Sie IRM-Bibliothekseinstellungen (SharePoint Information Rights Management, Verwaltung von Informationsrechten) verwenden, die Benutzer am Kopieren von Text hindern, beachten Sie, dass Nutzungsrechte angewendet werden , wenn Dateien heruntergeladen werden und nicht, wenn sie erstellt oder in SharePoint hochgeladen werden. Wenn Sie nicht möchten, dass Copilot diese Dateien im Ruhezustand zusammenfasst, verwenden Sie Vertraulichkeitsbezeichnungen, die Verschlüsselung ohne das Extract-Nutzungsrecht anwenden.

Im Gegensatz zu anderen automatischen Bezeichnungsszenarien ersetzt eine geerbte Bezeichnung beim Erstellen neuer Inhalte eine Bezeichnung mit niedrigerer Priorität, die manuell angewendet wurde.

Wenn eine geerbte Vertraulichkeitsbezeichnung nicht angewendet werden kann, wird der Text nicht zum Zielelement hinzugefügt. Zum Beispiel:

- Das Zielelement ist schreibgeschützt.

- Das Zielelement ist bereits verschlüsselt, und der Benutzer hat keine Berechtigungen zum Ändern der Bezeichnung (erfordert EXPORT- oder VOLLZUGRIFFsnutzungsrechte).

- Die geerbte Vertraulichkeitsbezeichnung wird nicht für den Benutzer veröffentlicht.

Wenn ein Benutzer Copilot auffordern, neue Inhalte aus bezeichneten und verschlüsselten Elementen zu erstellen, wird die Vererbung von Bezeichnungen nicht unterstützt, wenn die Verschlüsselung für benutzerdefinierte Berechtigungen konfiguriert ist oder wenn die Verschlüsselung unabhängig von der Bezeichnung angewendet wurde. Der Benutzer kann diese Daten nicht an das Zielelement senden.

Da die Double Key Encryption (DKE) für Ihre vertraulichsten Daten vorgesehen ist, die strengsten Schutzanforderungen unterliegen, kann Copilot nicht auf diese Daten zugreifen. Daher werden von DKE geschützte Elemente nicht von Copilot zurückgegeben, und wenn ein DKE-Element geöffnet ist (verwendete Daten), können Sie Copilot nicht in der App verwenden.

Vertraulichkeitsbezeichnungen, die Teams-Besprechungen und Chats schützen , werden derzeit von Copilot nicht erkannt. Beispielsweise zeigen Daten, die von einem Besprechungschat oder Kanalchat zurückgegeben werden, keine zugeordnete Vertraulichkeitsbezeichnung an, das Kopieren von Chatdaten kann für ein Zielelement nicht verhindert werden, und die Vertraulichkeitsbezeichnung kann nicht geerbt werden. Diese Einschränkung gilt nicht für Besprechungseinladungen, Antworten und Kalenderereignisse, die durch Vertraulichkeitsbezeichnungen geschützt sind.

Für Microsoft 365 Copilot Chat (früher als Geschäftschat, Graph-geerdeter Chat und Microsoft 365 Chat bezeichnet):

- Wenn auf Besprechungseinladungen eine Vertraulichkeitsbezeichnung angewendet wird, wird die Bezeichnung auf den Text der Besprechungseinladung angewendet, aber nicht auf die Metadaten wie Datum und Uhrzeit oder Empfänger. Daher geben Fragen, die nur auf den Metadaten basieren, Daten ohne die Bezeichnung zurück. Beispiel: "Welche Besprechungen habe ich am Montag?" Fragen, die den Besprechungstext enthalten, z. B. die Tagesordnung, geben die Daten als bezeichnet zurück.

- Wenn Inhalte unabhängig von ihrer angewendeten Vertraulichkeitsbezeichnung verschlüsselt werden und diese Verschlüsselung dem Benutzer keine EXTRACT-Nutzungsrechte gewährt (aber das VIEW-Nutzungsrecht umfasst), kann der Inhalt von Copilot zurückgegeben und daher an ein Quellelement gesendet werden. Ein Beispiel für diese Konfiguration kann auftreten, wenn ein Benutzer Office-Einschränkungen von Information Rights Management angewendet hat, wenn ein Dokument mit der Bezeichnung "Allgemein" bezeichnet wird und diese Bezeichnung keine Verschlüsselung anwendet.

- Wenn auf den zurückgegebenen Inhalt eine Vertraulichkeitsbezeichnung angewendet wurde, wird benutzern die Option In Outlook bearbeiten nicht angezeigt, da dieses Feature für bezeichnete Daten derzeit nicht unterstützt wird.

- Wenn Sie die Erweiterungsfunktionen verwenden, die Plug-Ins und den Microsoft Graph-Connector enthalten, werden Vertraulichkeitsbezeichnungen und Verschlüsselungsbezeichnungen, die auf diese Daten aus externen Quellen angewendet werden, von Microsoft 365 Copilot Chat nicht erkannt. In den meisten Fällen gilt diese Einschränkung nicht, da die Daten keine Vertraulichkeitsbezeichnungen und Verschlüsselung unterstützen, obwohl eine Ausnahme Power BI-Daten sind. Sie können die externen Datenquellen jederzeit trennen, indem Sie die Microsoft 365 Admin Center verwenden, um diese Plug-Ins für Benutzer zu deaktivieren und Verbindungen zu trennen, die einen Graph-API-Connector verwenden.

App-spezifische Ausnahmen:

Microsoft 365 Copilot in Outlook: Sie benötigen eine Mindestversion von Outlook, um Microsoft 365 Copilot für verschlüsselte Elemente in Outlook verwenden zu können:

- Outlook (klassisch) für Windows: Ab Version 2408 im aktuellen Kanal und monatlichen Enterprise-Kanal

- Outlook für Mac: Version 16.86.609 und höher

- Outlook für iOS: Version 4.2420.0 und höher

- Outlook für Android: Version 4.2420.0 und höher

- Outlook im Web: Ja

- Neues Outlook für Windows: Ja

Microsoft 365 Copilot in Edge, Microsoft 365 Copilot in Windows: Sofern die Verhinderung von Datenverlust (Data Loss Prevention, DLP) nicht in Edge verwendet wird, kann Copilot auf verschlüsselte Inhalte von der registerkarte des aktiven Browsers in Edge verweisen, wenn dieser Inhalt dem Benutzer keine EXTRACT-Nutzungsrechte gewährt. Der verschlüsselte Inhalt stammt beispielsweise aus Office für das Web oder Outlook für das Web.

Wird eine vorhandene Bezeichnung für die Vererbung von Vertraulichkeitsbezeichnungen überschrieben?

Zusammenfassung der Ergebnisse, wenn Copilot automatisch Schutz mit Vertraulichkeitsbezeichnungsvererbung anwendet:

| Vorhandene Bezeichnung | Überschreiben mit Vertraulichkeitsbezeichnungsvererbung |

|---|---|

| Manuell angewendet, niedrigere Priorität | Ja |

| Manuell angewendet, höhere Priorität | Nein |

| Automatisch angewendet, niedrigere Priorität | Ja |

| Automatisch angewendet, höhere Priorität | Nein |

| Standardbezeichnung aus Richtlinie, niedrigere Priorität | Ja |

| Standardbezeichnung aus Richtlinie, höhere Priorität | Nein |

| Standard-Vertraulichkeitsbezeichnung für eine Dokumentbibliothek, niedrigere Priorität | Ja |

| Standard-Vertraulichkeitsbezeichnung für eine Dokumentbibliothek, höhere Priorität | Nein |

Copilot berücksichtigt vorhandenen Schutz mit dem Extract-Nutzungsrecht

Obwohl Sie mit den einzelnen Nutzungsrechten für verschlüsselte Inhalte möglicherweise nicht sehr vertraut sind, gibt es diese schon lange. Von Windows Server Rights Management über Active Directory Rights Management bis hin zur Cloudversion, die mit dem Azure Rights Management-Dienst zu Azure Information Protection wurde.

Wenn Sie jemals eine "Nicht weiterleiten"-E-Mail erhalten haben, werden Nutzungsrechte verwendet, um zu verhindern, dass Sie die E-Mail nach der Authentifizierung weiterleiten können. Wie bei anderen gebündelten Nutzungsrechten, die gängigen Geschäftsszenarien zugeordnet sind, gewährt eine "Nicht weiterleiten"-E-Mail dem Empfänger Nutzungsrechte, die steuern, was er mit dem Inhalt tun kann, und enthält nicht das FORWARD-Nutzungsrecht. Zusätzlich zur Nichtweiterleitung können Sie diese E-Mail nicht weiterleiten oder Text daraus kopieren.

Das Nutzungsrecht, das die Berechtigung zum Kopieren von Text erteilt, ist EXTRACT mit dem benutzerfreundlicheren, allgemeinen Namen Copy. Dieses Nutzungsrecht bestimmt, ob Copilot dem Benutzer Text aus verschlüsselten Inhalten anzeigen kann.

Hinweis

Da das Nutzungsrecht Vollzugriff (BESITZER) alle Nutzungsrechte umfasst, ist EXTRACT automatisch mit Vollzugriff enthalten.

Wenn Sie das Microsoft Purview-Portal oder das Microsoft Purview-Complianceportal verwenden, um eine Vertraulichkeitsbezeichnung zum Anwenden der Verschlüsselung zu konfigurieren, besteht die erste Wahl darin, ob Sie die Berechtigungen jetzt zuweisen oder Benutzern die Berechtigungen zuweisen lassen. Wenn Sie jetzt zuweisen, konfigurieren Sie die Berechtigungen, indem Sie entweder eine vordefinierte Berechtigungsstufe mit einer voreingestellten Gruppe von Nutzungsrechten auswählen, z. B. Co-Author oder Prüfer. Alternativ können Sie benutzerdefinierte Berechtigungen auswählen, bei denen Sie die verfügbaren Nutzungsrechte einzeln auswählen können.

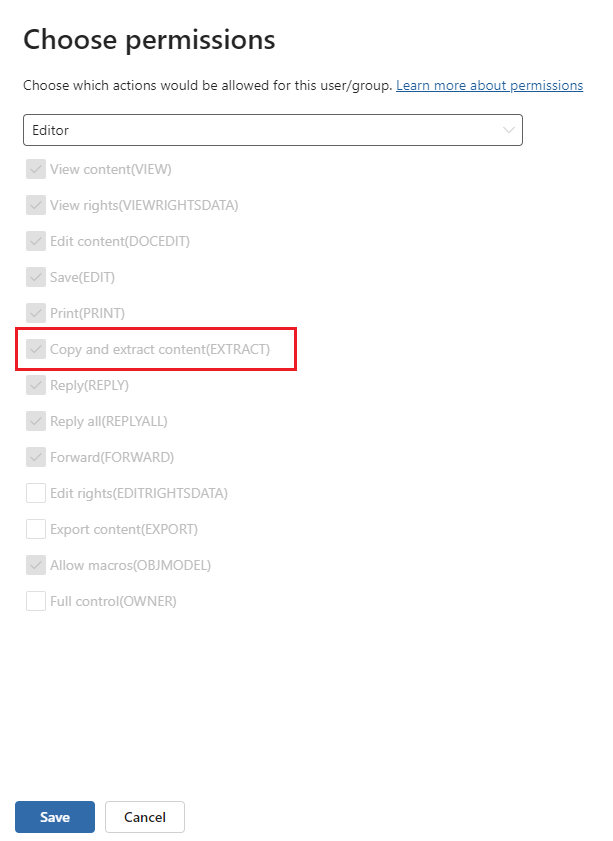

Im Microsoft Purview-Portal wird das Nutzungsrecht EXTRACT als Kopieren und Extrahieren von Inhalten (EXTRACT) angezeigt. Die ausgewählte Standardberechtigungsstufe ist z. B. Editor, wobei die Option Kopieren und Extrahieren von Inhalten (EXTRACT) enthalten ist. Daher können inhalte, die mit dieser Verschlüsselungskonfiguration geschützt sind, von Copilot zurückgegeben werden:

Wenn Sie im Dropdownfeld Benutzerdefiniert und dann Vollzugriff (BESITZER) aus der Liste auswählen, gewährt diese Konfiguration auch das Nutzungsrecht EXTRACT.

Hinweis

Die Person, die die Verschlüsselung anwendet, hat immer das EXTRACT-Nutzungsrecht, da sie der Rights Management-Besitzer ist. Diese spezielle Rolle umfasst automatisch alle Nutzungsrechte und einige andere Aktionen, was bedeutet, dass Inhalte, die ein Benutzer selbst verschlüsselt hat, immer berechtigt sind, von Microsoft 365 Copilot und Microsoft 365 Copilot Chat an sie zurückgegeben zu werden. Die konfigurierten Nutzungseinschränkungen gelten für andere Personen, die für den Zugriff auf den Inhalt autorisiert sind.

Wenn Sie alternativ die Verschlüsselungskonfiguration auswählen, damit Benutzer Berechtigungen zuweisen können, enthält diese Konfiguration für Outlook vordefinierte Berechtigungen für "Nicht weiterleiten" und "Nur verschlüsseln". Die option Encrypt-Only enthält im Gegensatz zu "Nicht weiterleiten" das Nutzungsrecht EXTRACT.

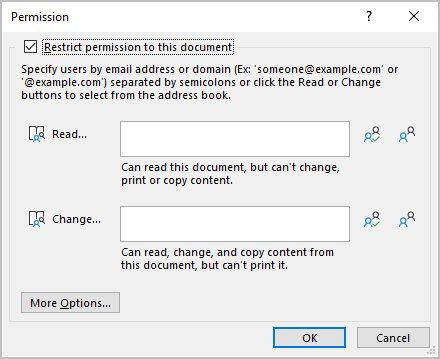

Wenn Sie benutzerdefinierte Berechtigungen für Word, Excel und PowerPoint auswählen, wählen Benutzer ihre eigenen Berechtigungen in der Office-App aus, wenn sie die Vertraulichkeitsbezeichnung anwenden. Derzeit gibt es zwei Versionen des Dialogfelds. In der älteren Version werden sie darüber informiert, dass lesen aus den beiden Auswahlmöglichkeiten nicht die Berechtigung zum Kopieren von Inhalten enthält, aber Change dies tut. Diese Zu kopierenden Verweise beziehen sich auf das Nutzungsrecht EXTRACT. Wenn der Benutzer Weitere Optionen auswählt, kann er das Nutzungsrecht EXTRACT zu Lesen hinzufügen, indem er Benutzer mit Lesezugriff zum Kopieren von Inhalten zulassen auswählt.

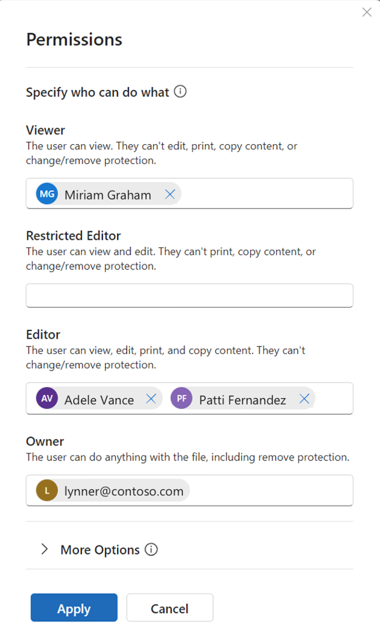

In der aktuellen Version des Dialogfelds werden Lesen und Ändern durch Berechtigungsstufen ersetzt, in denen die Beschreibungen, dass das Kopieren des Zustands nicht zulässig ist, nicht das Nutzungsrecht EXTRACT enthalten. Die Berechtigungsstufen, die EXTRACT enthalten, sind Editor und Besitzer. Zum Beispiel:

Tipp

Wenn Sie überprüfen müssen, ob ein Dokument, das Sie anzeigen dürfen, das Nutzungsrecht EXTRACT enthält, öffnen Sie es in der Windows Office-App, und passen Sie die status leiste so an, dass Berechtigungen angezeigt werden. Wählen Sie das Symbol neben dem Namen der Vertraulichkeitsbezeichnung aus, um Meine Berechtigung anzuzeigen. Zeigen Sie den Wert für Copy an, der dem Nutzungsrecht EXTRACT zugeordnet ist, und überprüfen Sie, ob Ja oder Nein angezeigt wird.

Wenn die Berechtigungen für E-Mails in Outlook für Windows nicht oben in der Nachricht angezeigt werden, wählen Sie das Informationsbanner mit dem Bezeichnungsnamen und dann Berechtigung anzeigen aus.

Copilot berücksichtigt das EXTRACT-Nutzungsrecht für einen Benutzer, wurde jedoch auf den Inhalt angewendet. Wenn der Inhalt bezeichnet wird, stimmen die dem Benutzer gewährten Nutzungsrechte in den meisten Fällen mit denen aus der Konfiguration der Vertraulichkeitsbezeichnung überein. Es gibt jedoch einige Situationen, die dazu führen können, dass sich die Nutzungsrechte des Inhalts von der konfiguration der angewendeten Bezeichnung unterscheiden:

- Die Vertraulichkeitsbezeichnung wird angewendet, nachdem die Nutzungsrechte bereits angewendet wurden.

- Nutzungsrechte werden angewendet, nachdem eine Vertraulichkeitsbezeichnung angewendet wurde

Weitere Informationen zum Konfigurieren einer Vertraulichkeitsbezeichnung für die Verschlüsselung finden Sie unter Einschränken des Zugriffs auf Inhalte mithilfe von Vertraulichkeitsbezeichnungen zum Anwenden der Verschlüsselung.

Technische Details zu den Nutzungsrechten finden Sie unter Konfigurieren von Nutzungsrechten für Azure Information Protection.

Überlegungen zur Complianceverwaltung für Copilot

Die Complianceverwaltung für Interaktionen mit Copilot erstreckt sich über Word, Excel, PowerPoint, Outlook, Teams, Loop und Copilot-Seiten, Whiteboard, OneNote und Microsoft 365 Copilot Chat (ehemals Geschäftschat, Graph-Basischat und Microsoft 365 Chat).

Hinweis

Die Complianceverwaltung für Microsoft 365 Copilot Chat umfasst Eingabeaufforderungen und Antworten an und aus dem öffentlichen Web, wenn Benutzer angemeldet sind, und wählen Sie die Option Arbeit anstelle von Web aus.

Compliancetools identifizieren die Copilot-Quellinteraktionen anhand des Namens der App. Beispiel: Copilot in Word, Copilot in Teams und Microsoft 365 Chat (für Microsoft 365 Copilot Chat).

Bevor Ihr organization Microsoft 365 Copilot und Microsoft 365 Copilot Chat verwendet, stellen Sie sicher, dass Sie mit den folgenden Details vertraut sind, um Ihre Complianceverwaltungslösungen zu unterstützen:

Die Überwachungsdaten sind für Datensicherheits- und Compliancezwecke konzipiert und bieten einen umfassenden Einblick in Copilot-Interaktionen für diese Anwendungsfälle. Beispielsweise, um Risiken für die Datenübereinteilung zu ermitteln oder Interaktionen für die Einhaltung gesetzlicher Bestimmungen oder rechtlicher Zwecke zu sammeln. Es soll nicht als Grundlage für copilot-Nutzungsberichte verwendet werden.

Hinweis

Alle aggregierten Metriken, die Sie auf diesen Überwachungsdaten aufbauen, z. B. "Anzahl der Aufforderungen" oder "Anzahl aktiver Benutzer", sind möglicherweise nicht mit den entsprechenden Datenpunkten in den offiziellen Copilot-Nutzungsberichten von Microsoft konsistent. Microsoft kann keine Anleitungen zur Verwendung von Überwachungsprotokolldaten als Grundlage für nutzungsberichte bereitstellen, und Microsoft kann auch nicht angeben, dass aggregierte Nutzungsmetriken, die auf Überwachungsprotokolldaten basieren, mit ähnlichen Nutzungsmetriken übereinstimmen, die in anderen Tools gemeldet werden.

Um auf genaue Informationen zur Copilot-Nutzung zuzugreifen, verwenden Sie einen der folgenden Berichte: den Microsoft 365 Copilot-Nutzungsbericht im Microsoft 365 Admin Center oder das Copilot-Dashboard in Viva Insights.

Die Überwachung erfasst die Copilot-Aktivität der Suche, aber nicht die tatsächliche Benutzeraufforderung oder -antwort. Verwenden Sie für diese Informationen eDiscovery. Alternativ können Sie Microsoft Purview Datensicherheitstatus-Management für KI die KI-Interaktion auf der Seite Aktivitäts-Explorer verwenden.

Admin änderungen für die Überwachung von Copilot werden noch nicht unterstützt.

Informationen zur Geräteidentidentierung sind derzeit nicht in den Überwachungsdetails enthalten.

Aufbewahrungsrichtlinien für Copilot-Interaktionen informieren Benutzer nicht darüber, wenn Nachrichten aufgrund einer Aufbewahrungsrichtlinie gelöscht werden.

App-spezifische Ausnahmen:

-

Microsoft 365 Copilot in Teams:

- Wenn Transkripte deaktiviert sind, werden die Funktionen für Überwachung, eDiscovery und Aufbewahrung nicht unterstützt.

- Wenn auf Transkripte verwiesen wird, wird diese Aktion nicht für die Überwachung erfasst.

- Für Microsoft 365 Copilot Chat kann Copilot derzeit nicht als Cloudanlagen beibehalten, auf die verwiesen wird, die an Benutzer zurückgegeben werden. Dateien, auf die von Benutzern verwiesen wird, können als Cloudanlagen aufbewahrt werden.