IP-Firewall in Power Platform-Umgebungen

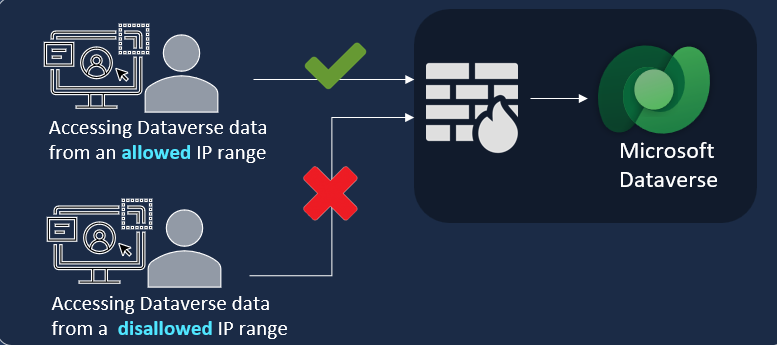

Die IP-Firewall trägt zum Schutz Ihrer Unternehmensdaten bei, indem sie den Benutzerzugriff auf Microsoft Dataverse nur zulässige IP-Standorte beschränkt. Die IP-Firewall analysiert die IP-Adresse jeder Anforderung in Echtzeit. Angenommen, die IP-Firewall ist in Ihrer Produktions-Dataverse-Umgebung aktiviert und die zulässigen IP-Adressen liegen in den Bereichen, die Ihren Bürostandorten und keinem externen IP-Standort wie einem Café zugeordnet sind. Wenn ein Benutzer versucht, von einem Café aus auf Unternehmensressourcen zuzugreifen, Dataverse verweigert er den Zugriff in Echtzeit.

Wesentliche Vorteile

Die Aktivierung der IP-Firewall in Ihren Power Platform Umgebungen bietet mehrere entscheidende Vorteile.

- Reduzieren Sie Insider-Bedrohungen wie Datenexfiltration: Ein böswilliger Benutzender, der versucht, Daten von Dataverse mit einem Client-Tool wie Excel oder Power BI von einem unzulässigen IP-Speicherort herunterzuladen, wird in Echtzeit daran gehindert.

- Verhindern Sie Token-Replay-Angriffe: Wenn ein Benutzender ein Zugriffstoken stiehlt und versucht, damit von außerhalb zulässiger IP-Bereiche auf Dataverse zuzugreifen, verweigert Dataverse den Versuch in Echtzeit.

Der IP-Firewall-Schutz funktioniert sowohl in interaktiven als auch in nicht interaktiven Szenarien.

Wie funktioniert die IP-Firewall?

Wenn eine Anfrage an Dataverse gestellt wird, wird die angeforderte IP-Adresse in Echtzeit anhand der IP-Bereiche ausgewertet, die für die Power Platform-Umgebung konfiguriert wurden. Wenn die IP-Adresse in den zulässigen Bereichen liegt, ist die Anfrage zulässig. Wenn die IP-Adresse außerhalb der für die Umgebung konfigurierten IP-Bereiche liegt, lehnt die IP-Firewall die Anfrage mit einer Fehlermeldung ab: Die Anfrage, die Sie stellen möchten, wird abgelehnt, da der Zugriff auf Ihre IP blockiert ist. Kontaktieren Sie Ihren Administrator für weitere Informationen.

Anforderungen

- Die IP-Firewallfunktion ist eine Funktion der verwalteten Umgebungen.

- Sie müssen über eine Power Platform Administratorrolle verfügen, um die IP-Firewall zu aktivieren oder zu deaktivieren.

Aktivieren Sie die IP-Firewall

Sie können die IP-Firewall in einer Power Platform-Umgebung entweder über das Power Platform Admin Center oder die Dataverse OData-API aktivieren.

IP-Firewall über das Power Platform Admin Center aktivieren

Melden Sie sich beim Power Platform Admin Center als Administrator an.

Wählen Sie Umgebungen und dann Ihre Umgebung aus.

Wählen Sie Einstellungen>Produkt>Sicherheit und Datenschutz aus.

Legen Sie unter IP-Adresseinstellungen die Option IP-Adress-basierte Cookie-Bindung aktivieren auf Ein fest.

Geben Sie unter Liste zugelassener IPv4-/IPv6-Bereiche die zulässigen IP-Bereiche im Format des klassenlosen domänenübergreifenden Routings (CDIR) gemäß RFC 4632 an. Wenn Sie mehrere IP-Bereiche haben, trennen Sie diese durch ein Komma. Dieses Feld akzeptiert bis zu 4.000 alphanumerische Zeichen und erlaubt maximal 200 IP-Bereiche. IPv6-Adressen sind sowohl im hexadezimalen als auch im komprimierten Format zulässig.

Wählen Sie ggf. weitere Einstellungen aus:

Von der IP-Firewall zuzulassende Diensttags: Wählen Sie aus der Liste Diensttags aus, die mit IP-Firewall-Einschränkungen umgehen können.

Zugriff für vertrauenswürdige Microsoft-Dienste erlauben: Diese Einstellung aktiviert vertrauenswürdige Microsoft-Dienste wie Überwachung und Unterstützung von Benutzenden usw., sodass sie die IP-Firewall-Einschränkungen umgehen und auf die Power Platform-Umgebung mit Dataverse zugreifen können. Standardmäßig aktiviert.

Zugriff für alle Anwendungsbenutzenden zulassen: Diese Einstellung erlaubt allen Anwendungsbenutzenden von Drittanbietern und Erstanbietern den Zugriff auf Dataverse-APIs. Standardmäßig aktiviert. Wenn Sie diesen Wert löschen, werden nur Benutzer von Drittanbieteranwendungen blockiert.

IP-Firewall im „Nur Überwachung“-Modus aktivieren: Diese Einstellung aktiviert die IP-Firewall, lässt aber Anforderungen unabhängig von ihrer IP-Adresse zu. Standardmäßig aktiviert.

Reverse-Proxy-IP-Adressen: Wenn in Ihrer Organisation Reverse-Proxys konfiguriert sind, geben Sie die IP-Adressen durch Kommas getrennt ein. Die Reverseproxy-Einstellung gilt sowohl für die IP-basierte Cookiebindung als auch für die IP-Firewall. Wenden Sie sich an Ihren Netzwerkadministrator, um die IP-Adressen des Reverseproxys zu erhalten.

Anmerkung

Der Reverseproxy muss so konfiguriert werden, dass die Benutzer-Client-IP-Adressen im weitergeleiteten Header gesendet werden.

Wählen Sie Speichern.

IP-Firewall über die Dataverse OData-API aktivieren

Sie können mithilfe der Dataverse OData-API Werte in einer Power Platform-Umgebung abrufen und ändern. Ausführliche Anleitungen finden Sie unter Daten über die Web-API abfragen und Tabellenzeilen über die Web-API (Microsoft Dataverse) aktualisieren und löschen.

Sie die von Ihnen bevorzugten Tools flexibel auszuwählen. Verwenden Sie die folgende Dokumentation, um Werte über die Dataverse OData-API abzurufen und zu ändern:

- Insomnia mit der Dataverse-Web-API verwenden

- Schnellstart-Web-API mit PowerShell und Visual Studio Code

Die IP-Firewall mithilfe der OData-API konfigurieren

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nutzdaten

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule: Aktivieren Sie das Feature, indem Sie den Wert auf true festlegen, oder deaktivieren Sie es, indem Sie den Wert auf false festlegen.

allowediprangeforfirewall: Listen Sie die IP-Adressbereiche auf, die zulässig sein sollen. Geben Sie diese durch Kommas getrennt in der CIDR-Notation an.

Wichtig

Stellen Sie sicher, dass die Diensttagnamen genau mit denen übereinstimmen, die auf der Einstellungsseite der IP-Firewall angezeigt werden. Bei Unstimmigkeiten kann es sein, dass die IP-Beschränkungen nicht richtig funktionieren.

enableipbasedfirewallruleinauditmode: Ein Wert von true bedeutet „Nur Überwachung“-Modus, ein Wert von false bedeutet dagegen „Erzwingungsmodus“.

allowedservicetagsforfirewall: Liste der Diensttags, die zugelassen werden sollen, durch Kommas getrennt. Wenn Sie keine Diensttags konfigurieren möchten, lassen Sie den Wert bei null.

allowapplicationuseraccess: Der Standardwert ist true.

allowmicrosofttrustedservicetags: Der Standardwert ist true.

Wichtig

Wenn Zugriff für vertrauenswürdige Microsoft-Dienste zulassen und Zugriff für alle Anwendungsbenutzer zulassen deaktiviert sind, werden einige Dienste, die Dataverse wie z. B. Power Automate Flows nutzen, möglicherweise nicht mehr funktionieren.

Die IP-Firewall testen

Sie sollten die IP-Firewall testen, um sicherzustellen, dass sie funktioniert.

Navigieren Sie von einer IP-Adresse, die nicht in der Liste der zulässigen IP-Adressen für die Umgebung enthalten ist, zu Ihrer Power Platform Umgebungs-URI.

Ihre Anfrage sollte mit der Meldung „Die von Ihnen gestellte Anfrage wurde abgelehnt, da der Zugriff auf Ihre IP blockiert ist“ abgelehnt werden. Weitere Informationen erhalten Sie von Ihrem Administrator.

Navigieren Sie von einer IP-Adresse, die nicht in der Liste der zulässigen IP-Adressen für die Umgebung enthalten ist, zu Ihrer Power Platform Umgebungs-URI.

Sie sollten Zugriff auf die Umgebung haben, die durch Ihre Sicherheitsrolle definiert ist.

Wir empfehlen, dass Sie die IP-Firewall zunächst in Ihrer Testumgebung testen und anschließend den Nur-Überwachungsmodus in der Produktionsumgebung durchführen, bevor Sie die IP-Firewall in Ihrer Produktionsumgebung durchsetzen.

Anmerkung

Standardmäßig ist der TDS-Endpunkt in der Power Platform-Umgebung aktiviert.

Lizenzanforderungen für die IP-Firewall

Die IP-Firewall wird nur in Umgebungen durchgesetzt, die für verwaltete Umgebungen aktiviert sind. Verwaltete Umgebungen sind als Berechtigung in eigenständigen Power Apps-, Power Automate-, Microsoft Copilot Studio-, Power Pages-Versionen sowie Dynamics 365-Lizenzen enthalten, die Premium-Nutzungsrechte gewähren. Weitere Informationen über die Lizenzierung für verwaltete Umgebungen, mit der Lizenzübersicht für Microsoft Power Platform.

Darüber hinaus erfordert der Zugriff auf die Verwendung einer IP-Firewall für Dataverse, dass Benutzenden in den Umgebungen, in denen die IP-Firewall erzwungen wird, über eines dieser Abonnements verfügen:

- Microsoft 365 oder Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Compliance

- Microsoft 365 F5 Security & Compliance

- Microsoft 365 A5/E5/F5/G5 Informationsschutz und Governance

- Microsoft 365 A5/E5/F5/G5 Insider-Risikomanagement

Weitere Informationen zu diesen Lizenzen

Häufig gestellte Fragen (FAQ)

Was deckt die IP-Firewall in Power Platform ab?

Die IP-Firewall wird in jeder Power Platform Umgebung unterstützt, die Dataverse umfasst.

Wie schnell wird eine Änderung der IP-Adressliste wirksam?

Änderungen an der Liste der zulässigen IP-Adressen oder -Bereiche werden normalerweise nach etwa 5–10 Minuten wirksam.

Funktioniert diese Funktion in Echtzeit?

Der IP-Firewall-Schutz funktioniert in Echtzeit. Da die Funktion auf der Netzwerkebene funktioniert, wertet sie die Anforderung aus, nachdem die Authentifizierungsanforderung abgeschlossen ist.

Ist diese Funktion standardmäßig in allen Umgebungen aktiviert?

Die IP-Firewall ist standardmäßig nicht aktiviert. Der Power Platform-Administrierende muss sie für verwaltete Umgebungen aktivieren.

Was ist der Nur-Audit-Modus?

Im Nur-Audit-Modus identifiziert die IP-Firewall die IP-Adressen, die Anrufe an die Umgebung tätigen, und lässt sie alle zu, unabhängig davon, ob sie sich im zulässigen Bereich befinden oder nicht. Dies ist hilfreich, wenn Sie Einschränkungen für eine Power Platform Umgebung kofigurieren. Wir empfehlen Ihnen, den Nur-Überwachungsmodus für mindestens eine Woche zu aktivieren und ihn erst nach sorgfältiger Prüfung der Überwachungsprotokoll zu deaktivieren.

Ist diese Feature in allen Umgebungen verfügbar?

Die IP-Firewallfunktion ist nur für verwaltete Umgebungen verfügbar.

Gibt es eine Begrenzung für die Anzahl der IP-Adressen, die ich im Textfeld „IP-Adresse“ hinzufügen kann?

Sie können bis zu 200 IP-Adressbereiche im CIDR-Format gemäß RFC 4632 hinzufügen, durch Kommata getrennt.

Was soll ich tun, wenn Anforderungen an Dataverse beginnen, fehlzuschlagen?

Dieses Problem könnte durch eine falsche Konfiguration der IP-Bereiche für die IP-Firewall verursacht werden. Sie können die IP-Bereiche auf der Seite mit den IP-Firewall-Einstellungen überprüfen und verifizieren. Wir empfehlen, dass Sie die IP-Firewall im Nur-Überwachungsmodus aktivieren, bevor Sie sie erzwingen.

Wie lade ich das Überwachungsprotokoll für den Nur-Audit-Modus herunter?

Benutzen Sie die Dataverse OData-API zum Herunterladen der Audit-Protokolldaten im JSON-Format. Das Format der Überwachungsprotokoll-API lautet:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Ersetzen Sie [orgURL] mit der Dataverse Umgebungs-URL.

- Legen Sie den Aktionswert auf 118 für dieses Ereignis fest.

- Legen Sie die Anzahl der zurückzugebenden Elemente in top=1 fest, oder geben Sie die Anzahl an, die Sie zurückgeben möchten.

Mein Power Automate Flows funktionieren nach der Konfiguration der IP-Firewall in meiner Power Platform Umgebung nicht wie erwartet. Was soll ich tun?

Lassen Sie in den IP-Firewall-Einstellungen die unter aufgeführten Service-Tags in Ausgehende IP-Adressen verwalteter Connectors zu.

Ich habe die Reverseproxy-Adresse korrekt konfiguriert, aber die IP-Firewall funktioniert nicht. Was soll ich tun?

Überprüfen Sie, ob Ihr Reverseproxy so konfiguriert ist, dass er die Client-IP-Adresse im weitergeleiteten Header sendet.

Die IP-Firewall-Überwachungsfunktion funktioniert in meiner Umgebung nicht. Was soll ich tun?

IP-Firewall-Überwachungsprotokolle werden in Mandanten, die für Verschlüsselungsschlüssel vom Typ Bring-Your-Own-Key (BYOK) nicht unterstützt werden. Wenn Ihr Mandant für Bring-Your-Own-Key aktiviert ist, sind alle Umgebungen in einem BYOK-aktivierten Mandanten nur auf SQL beschränkt, daher können Überwachungsprotokolle nur in SQL gespeichert werden. Wir empfehlen, dass Sie zu einem kundenseitig verwalteten Schlüssel migrieren. Um von BYOK zum kundenseitig verwalteten Schlüssel (CMKv2) zu migrieren, gehen Sie wie unter Bring-Your-Own-Key-(BYOK-)Umgebungen auf kundenseitig verwaltete Schlüssel migrieren beschrieben vor.

Unterstützt die IP-Firewall IPv6-IP-Bereiche?

Ja, die IP-Firewall unterstützt IPv6-IP-Bereiche.