Verwaltung der Schlüssel

Anmerkung

Das neue und verbesserte Power Platform Admin Center befindet sich jetzt in der öffentlichen Vorschauversion! Wir haben das neue Admin Center so gestaltet, dass es benutzerfreundlicher ist und eine aufgabenorientierte Navigation bietet, mit der Sie bestimmte Ergebnisse schneller erzielen können. Wir werden neue und aktualisierte Dokumentationen veröffentlichen, sobald das neue Power Platform Admin Center in die allgemeine Verfügbarkeit übergeht.

Alle Umgebungen von Microsoft Dataverse verwenden SQL Server Transparent Data Encryption (TDE) zu Echtzeit-E/A-Verschlüsselung von Daten beim Schreiben (Verschlüsselung bei Ablage).

Standardmäßig verwaltet und speichert Microsoft die Datenbankverschlüsselungsschlüssel für Ihre Umgebungen, sodass Sie sich nicht darum kümmern müssen. Das Feature für verwaltete Schlüsseln im Microsoft Power Platform Admin Center gibt Administrierenden die Möglichkeit, den Datenbankschlüssel, der dem Dataverse-Mandanten zugeordnet ist, selbst zu verwalten.

Wichtig

Ab dem 6. Januar 2026 stellen wir die Unterstützung für Bring-Your-Own-Key (BYOK) ein. Kunden wird empfohlen, auf kundenseitig verwaltete Schlüssel (CMK) umzusteigen, eine erweiterte Lösung, die verbesserte Funktionalität, breitere Unterstützung für Datenquellen und bessere Leistung bietet. Weitere Informationen finden Sie unter Kundenseitig verwaltete Schlüssel verwalten und Von BYOK-Umgebungen (Bring Your Own Key) auf kundenseitig verwaltete Schlüssel migrieren.

Die Verwaltung von Schlüsseln gilt nur für Azure SQL-Umgebungsdatenbanken. Die folgenden Features und Dienste verwenden weiterhin den von Microsoft verwalteten Schlüssel zur Verschlüsselung ihrer Daten. Eine Verschlüsselung mithilfe des selbst verwalteten Schlüssels ist nicht möglich für:

- Copilot und generative KI-Funktionen in Microsoft Power Platform und Microsoft Dynamics 365

- Dataverse-Suche

- Elastische Tabelle

- Mobile Offline

- Aktivitätsprotokoll (Microsoft 365-Portal)

- Exchange (serverseitige Synchronisierung)

Anmerkung

- Das Feature für selbstverwaltete Datenbankschlüssel muss von Microsoft für Ihren Mandanten aktiviert werden, bevor Sie das Feature verwenden können.

- Um die Datenverschlüsselungs-Verwaltungsfunktionen für eine Umgebung nutzen zu können, muss die Umgebung nach die Selbstverwaltungsfunktion für die Datenbankverschlüsselung von Microsoft aktiviert werden.

- Nachdem das Feature in Ihrem Mandanten aktiviert wurde, werden alle neuen Umgebungen nur mit Azure SQL-Speicher erstellt. Diese Umgebungen unterliegen unabhängig davon, ob sie mit Bring Your Own Key (BYOK) oder einem von Microsoft verwalteten Schlüssel verschlüsselt sind, Beschränkungen hinsichtlich der Dateiuploadgröße, können Cosmos- und Datalake-Dienste nicht verwenden und Dataverse-Suchindizes werden mit einem von Microsoft verwalteten Schlüssel verschlüsselt. Um diese Dienste zu verwenden, müssen Sie zu einem vom kundenseitig verwalteten Schlüssel migrieren.

- Dateien und Bilder mit einer Größe unter 128 MB können verwendet werden, wenn Ihre Umgebung mindestens die Version 9.2.21052.00103 hat.

- In den meisten bestehenden Umgebungen werden Dateien und Protokolle in anderen als Azure SQL-Datenbanken gespeichert. Diese Umgebungen können nicht auf selbstverwaltete Schlüssel umgestellt werden. Nur neue Umgebungen (sobald Sie sich für dieses Programm angemeldet haben) können mit selbstverwaltetem Verschlüsselungsschlüssel aktiviert werden.

Einführung zur Schlüsselverwaltung

Mit der Schlüsselverwaltung können Administratoren eigene Verschlüsselungsschlüssel bereitstellen oder einen Verschlüsselungsschlüssel generieren lassen. Dieser wird verwendet, um die Datenbank für eine Umgebung zu verschlüsseln.

Die Schlüsselverwaltungsfunktion unterstützt PFX- und BYOK-Schlüsseldateien, beispielsweise wie die im Hardwaresicherheitsmodul (HSM) gespeicherten. Um die Uploadoption für Schlüssel zu verwenden, brauchen Sie den öffentlichen und privaten Schlüssel.

Die Schlüsselverwaltungsfunktion vereinfacht die Verwaltung von Verschlüsselungsschlüsseln durch die Verwendung von Azure Key Vault zur sicheren Speicherung von Verschlüsselungsschlüsseln. Azure Key Vault trägt zum Schutz von kryptografischen Schlüsseln und Geheimnissen bei, die von Cloudanwendungen und -diensten verwendet werden. Für das Feature zur Schlüsselverwaltung ist kein Azure Key Vault-Abonnement erforderlich. In den meisten Fällen ist es nicht notwendig, auf Schlüssel im Tresor zuzugreifen, die für Dataverse verwendet werden.

Mit dem Feature für verwaltete Schlüssel können Sie die folgenden Aufgaben erledigen.

Aktivieren der Möglichkeit, Datenbankverschlüsselungsschlüssel, die Umgebungen zugeordnet sind, selbst-zu verwalten.

Generieren neuer Schlüssel oder hochladen vorhandener PFX- oder BYOK-Schlüsseldateien.

Sperren und Entsperren von Mandantenumgebungen

Warnung

Während ein Mandant gesperrt ist, kann niemand mehr auf sämtliche Umgebungen im Mandanten zugreifen. Weitere Informationen: Sperren des Mandanten.

Potenziellen Risiken beim Verwalten von Schlüsseln

Wie bei jeder wichtigen Anwendung des Unternehmens, muss Mitarbeiter innerhalb einer Organisation, die auf Administratorebene Zugriff haben, vertraut werden. Bevor Sie die Schlüsselverwaltungsfunktion verwenden, sollten Sie sich über das Risiko informieren. Es ist denkbar, dass ein Administrierender mit böswilligen Absichten (eine Person, die Zugriff auf Administratorebene hat und die Sicherheit der Geschäftsprozesse oder die Organisation schädigen will) in Ihrer Organisation das Feature für verwaltete Schlüssel verwendet, um einen Schlüssel zu erstellen und anschließend alle Umgebungen im Mandanten zu sperren.

Berücksichtigen Sie die folgenden Ereignisse.

Der böswillige Administrator meldet sich im Power Platform Admin Center an, geht zur Registerkarte Umgebungen und wählt Verschlüsselungsschlüssel verwalten. Anschließend erstellt der böswillige Administrator einen neuen Schlüssel mit einem Passwort, lädt den Verschlüsselungsschlüssel auf seine lokale Festplatte herunter und aktiviert den neuen Schlüssel. Alle Umgebungsdatenbanken werden daraufhin mit dem neuen Schlüssel verschlüsselt. Als nächstes sperrt der böswillige Administrator den Mandanten mit dem neu heruntergeladenen Schlüssel und behält den heruntergeladenen Verschlüsselungsschlüssel dann für sich oder löscht ihn.

Diese Aktionen haben zur Folge, dass für alle Umgebungen im Mandanten der Onlinezugriff deaktiviert wird und sämtliche Datenbanksicherungen nicht wiederhergestellt werden können.

Wichtig

Um den böswilligen Administrator daran zu hindern, den Geschäftsbetrieb durch das Sperren der Datenbank zu beeinträchtigen, lässt es die Funktion zur Schlüsselverwaltung nicht zu, dass die Datenbank innerhalb von 72 Stunden nach dem Ändern des Schlüssels gesperrt wird. Dadurch sind bis zu 72 Stunden verfügbar, um alle nicht autorisierten Änderungen zurückzusetzen.

Schlüsselanforderungen

Wenn Sie einen eigenen Schlüssel bereitstellen, muss Ihr Schlüssel diese Anforderungen entsprechen, die von Azure Key Vault akzeptierten werden.

- Das Schlüsseldateiformat muss PFX oder BYOK sein.

- 2.048-Bit RSA.

- RSA-HSM-Schlüsseltyp (erfordert eine Microsoft-Supportanfrage).

- PFX-Schlüsseldateien müssen das kennwortgeschützt sein.

Weitere Informationen zum Generieren und zum Übertragen eines durch HSM geschützten Schlüssels finden Sie unter So generieren und übertragen Sie mit HSM geschützt Schlüssel für Azure Key Vault. Es wird nur nCipher Vendor HSM key unterstützt. Bevor Sie Ihren HSM-Schlüssel erstellen, gehen Sie in das Admin-Center von Power Platform Verschlüsselungsschlüssel verwalten/Neuen Schlüssel erstellen, um die Abonnement-ID für Ihre Umgebung zu erhalten. Sie müssen diese Abonnement-ID kopieren und in Ihr HSM einfügen, um den Schlüssel zu erstellen. Dadurch wird sichergestellt, dass nur unser Azure Key Vault Ihre Datei öffnen kann.

Schlüsselverwaltungsaufgaben

Um die Schlüsselverwaltung zu vereinfachen, werden die Aufgaben in drei Bereiche aufgegliedert:

- Generieren oder Hochladen des Verschlüsselungsschlüssels für einen Mandanten

- Aktivieren eines Verschlüsselungsschlüssels für einen Mandanten

- Verwalten der Verschlüsselung für eine Umgebung

Administratoren können die Power Platform Admin-Center oder die Power Platform-Verwaltungsmodul-Cmdlets zum Ausführen der hier beschriebenen Aufgaben zur Verwaltung von Mandantenschutzschlüsseln verwenden.

Generieren oder Hochladen des Verschlüsselungsschlüssels für einen Mandanten

Alle Verschlüsselungsschlüssel werden in Azure Key Vault gespeichert und es kann immer nur einen aktiven Schlüssel geben. Da der aktive Schlüssel zur Verschlüsselung aller Umgebungen im Mandanten verwendet wird, erfolgt die Verwaltung der Verschlüsselung auf Mandantenebene. Sobald der Schlüssel aktiviert wurde, kann jede einzelne Umgebung ausgewählt werden, um den Schlüssel zur Verschlüsselung zu verwenden.

Verwenden Sie diese Vorgehensweise, um das Feature für verwaltete Schlüssel für eine Umgebung zum ersten Mal festzulegen oder einen Schlüssel für einen bereits selbst verwalteten Mandanten zu ändern.

Warnung

Wenn Sie die hier beschriebenen Schritte zum ersten Mal durchführen, abonnieren Sie die Selbstverwaltung für Ihre Schlüssel. Weitere Informationen: Potenzielle Risiken beim Verwalten von Schlüsseln.

Melden Sie sich beim Power Platform Admin Center als Fachkraft für die Administration (Fachkraft für die Dynamics 365- oder Microsoft Power Platform-Administration) an.

Wählen Sie die Registerkarte Umgebungen und anschließend auf der Symbolleiste Schlüssel verwalten aus.

Wählen Sie Bestätigen aus, um das Risiko im Zusammenhang mit verwalteten Schlüsseln zu bestätigen.

Wählen Sie auf der Symbolleiste Neuer Schlüssel aus.

Geben Sie im linken Bereich die Details an, um einen Schlüssel zu generieren oder hochzuladen:

- Wählen Sie eine Region aus. Diese Option wird nur angezeigt, wenn Ihr Mandant über mehrere Regionen verfügt.

- Geben Sie einen Schüsselnamen ein.

- Wählen Sie aus den folgenden Optionen:

- Um einen neuen Schlüssel zu erstellen, wählen Sie Neu erstellen (.pfx) aus. Weitere Informationen: Generieren eines neuen Schlüssels (.pfx).

- Um Ihren selbst generierten Schlüssel zu verwenden, wählen Sie Hochladen (.pfx oder .byok) aus. Weitere Informationen: Hochladen eines Schlüssels (.pfx oder .byok).

Wählen Sie Weiter.

Generieren eines neuen Schlüssels (.pfx)

- Geben Sie ein Passwort ein und wiederholen Sie es dann zur Bestätigung.

- Wählen Sie Erstellen aus. Wählen Sie anschließend die Benachrichtigung zur Dateierstellung in Ihrem Browser aus.

- Die PFX-Datei des Verschlüsselungsschlüssels wird in den standardmäßigen Download-Ordner Ihres Webbrowsers heruntergeladen. Speichern Sie die Datei an einem sicheren Speicherort (es wird empfohlen, diesen Schlüssel zusammen mit seinem Passwort zu sichern).

Hochladen eines Schlüssels (.pfx oder .byok)

- Wählen Sie Schlüssel hochladen aus. Wählen Sie die PFX- oder BYOK-Datei1 und anschließend die Option Öffnen aus.

- Geben Sie das Passwort für den Schlüssel ein und wählen Sie dann Erstellen aus.

1 Stellen Sie bei .byok-Verschlüsselungsschlüsseldateien sicher, dass Sie die Abonnement-ID wie auf dem Bildschirm angezeigt verwenden, wenn Sie den Verschlüsselungsschlüssel von Ihrem lokalen HSM exportieren. Weitere Informationen: So generieren und übertragen Sie HSM-geschützte Schlüssel für Azure Key Vault.

Notiz

Um die Anzahl der Schritte zu verringern, mit denen die Fachkraft für die Administration den Schlüsselprozess verwalten muss, wird der Schlüssel beim erstmaligen Hochladen automatisch aktiviert. Bei jedem darauffolgenden Hochladen des Schlüssels muss ein weiterer Schritt ausgeführt werden, um den Schlüssel zu aktivieren.

Aktivieren eines Verschlüsselungsschlüssels für einen Mandanten

Sobald ein Verschlüsselungsschlüssel für den Mandanten generiert oder hochgeladen wurde, kann er aktiviert werden.

- Melden Sie sich beim Power Platform Admin Center als Fachkraft für die Administration (Fachkraft für die Dynamics 365- oder Microsoft Power Platform-Administration) an.

- Wählen Sie die Registerkarte Umgebungen und anschließend auf der Symbolleiste Schlüssel verwalten aus.

- Wählen Sie Bestätigen aus, um das Risiko im Zusammenhang mit verwalteten Schlüsseln zu bestätigen.

- Wählen Sie einen Schlüssel mit dem Status Verfügbar aus und wählen Sie dann auf der Symbolleiste Schlüssel aktivieren aus.

- Wählen Sie Bestätigen aus, um die Schlüsseländerung zu bestätigen.

Wenn Sie für den Mandanten einen Schlüssel aktivieren, dauert es etwas, bis der Service zur Schlüsselverwaltung den Schlüssel aktiviert. Der Status für Schlüsselstatus zeigt für den Schlüssel Wird installiert... an, wenn der neue oder hochgeladene Schlüssel aktiviert wird. Sobald der Schlüssel aktiviert wurde, geschieht Folgendes:

- Alle verschlüsselten Umgebungen werden automatisch mit dem aktiven Schlüssel verschlüsselt (für diese Aktion gibt es keine Downtime).

- Nach der Aktivierung wird der Schlüssel auf alle Umgebungen angewendet, für die von der von Microsoft angebotenen Schlüsselverwaltung auf die selbständige Verwaltung umgestiegen wird.

Wichtig

Um die Schlüsselverwaltung so zu optimieren, dass alle Umgebungen mit demselben Schlüssel verwaltet werden, kann der aktive Schlüssel nicht aktualisiert werden, wenn Umgebungen gesperrt sind. Alle gesperrten Umgebungen müssen entsperrt wrden, bevor ein neuer Schlüssel aktiviert werden kann. Falls gesperrte Umgebung vorhanden sind, die nicht entsperrt werden müssen, müssen sie gelöscht werden.

Notiz

Nachdem ein Verschlüsselungsschlüssel aktiviert wurde, können Sie innerhalb der nächsten 24 Stunden keinen weiteren Schlüssel aktivieren.

Verwalten der Verschlüsselung für eine Umgebung

Standardmäßig wird jede Umgebung mit dem von Microsoft bereitgestellten Verschlüsselungsschlüssel verschlüsselt. Sobald für den Mandanten ein Verschlüsselungsschlüssel aktiviert wurde, können Administratoren die Standardverschlüsselung ändern, damit der aktivierte Verschlüsselungsschlüssel verwendet wird. Gehen Sie folgendermaßen vor, um den aktivierten Schlüssel zu verwenden.

Anwenden des Verschlüsselungsschlüssels auf eine Umgebung

- Melden Sie sich beim Power Platform Admin Center mit den Anmeldeinformationen für die Rolle „Umgebungsadministrator“ oder „Systemadministrator“ an.

- Wählen Sie die Registerkarte Umgebungen aus.

- Öffnen Sie eine von Microsoft zur Verfügung gestellte verschlüsselte Umgebung.

- Wählen Sie Alle anzeigen aus.

- Wählen Sie im Abschnitt Umgebungsverschlüsselung die Option Verwalten aus.

- Wählen Sie Bestätigen aus, um das Risiko im Zusammenhang mit verwalteten Schlüsseln zu bestätigen.

- Wählen Sie Diesen Schlüssel anwenden aus, um für die Verschlüsselun die Verwendung des aktivierten Schlüssels zu akzeptieren.

- Wählen Sie Bestätigen aus, um zu bestätigen, dass Sie den Schlüssel direkt verwalten und für diese Aktion keine Downtime besteht.

Wechseln von einem verwalteten Verschlüsselungsschlüssel zurück zu einem von Microsoft zur Verfügung gestellten Verschlüsselungsschlüssel

Durch den erneuten Wechsel zurück zu einem von Microsoft bereitgestellten Verschlüsselungsschlüssel wird die Umgebung wieder so konfiguriert, dass Microsoft den Verschlüsselungsschlüssel für Sie verwaltet.

- Melden Sie sich beim Power Platform Admin Center mit den Anmeldeinformationen für die Rolle „Umgebungsadministrator“ oder „Systemadministrator“ an.

- Wählen Sie die Registerkarte Umgebungen aus. Wählen Sie anschließend eine Umgebung aus, die mit einem selbst verwalteten Schlüssel verschlüsselt ist.

- Wählen Sie Alle anzeigen aus.

- Wählen Sie im Abschnitt Umgebungsverschlüsselung zuerst die Option Verwalten und anschließend Bestätigen aus.

- Wählen Sie unter Zur Standardschlüsselverwaltung zurückkehren die Option Zurückkehren aus.

- Bestätigen Sie für Produktionsumgebungen die Umgebung, indem Sie den Namen der Umgebung eingeben.

- Wählen Sie Bestätigen aus, um zur Standardverwaltung für Verschlüsselungsschlüssel zurückzukehren.

Sperren des Mandanten

Da pro Mandant nur ein aktiver Schlüssel vorhanden ist, werden durch das Sperren der Verschlüsselung für den Mandanten alle Umgebungen deaktiviert, die sich im Mandanten befinden. Alle gesperrten Umgebungen sind weiterhin für jeden nicht zugreifbar, einschließlich Microsoft, bis ein Power Platform Dienstadministrator in Ihrer Organisation sie mit dem Schlüssel entsperrt, der verwendet wurde, um sie zu sperren.

Achtung

Sie sollten die Mandantenumgebungen nicht im Rahmen der normalen Geschäftsprozesse sperren. Wenn Sie einen Dataverse-Mandanten sperren, gehen alle Umgebungen offline und niemand – auch nicht Microsoft – kann darauf zugreifen. Darüber hinaus sind Services wie die Synchronisierung und Wartung angehalten. Wenn Sie den Service nicht länger in Anspruch nehmen möchten, können Sie durch das Sperren des Mandanten sicherstellen, dass nie wieder auf Ihre Online-Daten zugegriffen werden kann.

Beachten Sie im Zusammenhang mit dem Sperren von Mandantenumgebungen Folgendes:

- Gesperrte Umgebungen können über die Sicherung nicht wiederhergestellt werden.

- Gesperrte Umgebungen werden gelöscht, wenn Sie nach 28 Tagen nicht entsperrt werden.

- Sie können Umgebungen innerhalb von 72 Stunden nach einer Änderung des Verschlüsselungsschlüssels nicht sperren.

- Das Sperren eines Mandanten sperrt alle aktiven Umgebungen im Mandanten.

Wichtig

- Nach dem Sperren aktiver Umgebungen müssen Sie mindestens eine Stunde warten, bevor Sie sie wieder entsperren können.

- Sobald mit dem Entsperren begonnen wird, werden alle Verschlüsselungsschlüssel mit dem Status „Aktiv“ oder „Verfügbar“ gelöscht. Das Sperren kann bis zu eine Stunde dauern. Während dieser Zeit können gesperrte Umgebungen nicht entsperrt werden.

- Melden Sie sich beim Power Platform Admin Center als Fachkraft für die Administration (Fachkraft für die Dynamics 365- oder Microsoft Power Platform-Administration) an.

- Wählen Sie die Registerkarte Umgebungen und anschließend auf der Befehlsleiste Schlüssel verwalten aus.

- Wählen Sie den Schlüssel mit dem Status Aktiv aus. Wählen Sie dann Aktive Umgebungen sperren aus.

- Wählen Sie im rechten Bereich Aktiven Schlüssel hochladen aus, navigieren Sie zum Schlüssel und wählen Sie ihn aus, geben Sie das Passwort ein und wählen Sie dann Sperren aus.

- Wenn Sie dazu aufgefordert werden, geben Sie den am Bildschirm angezeigten Text ein, um zu bestätigen, dass alle Umgebungen in der Region gesperrt werden sollen. Wählen Sie dann Bestätigen aus.

Entsperren gesperrter Umgebungen

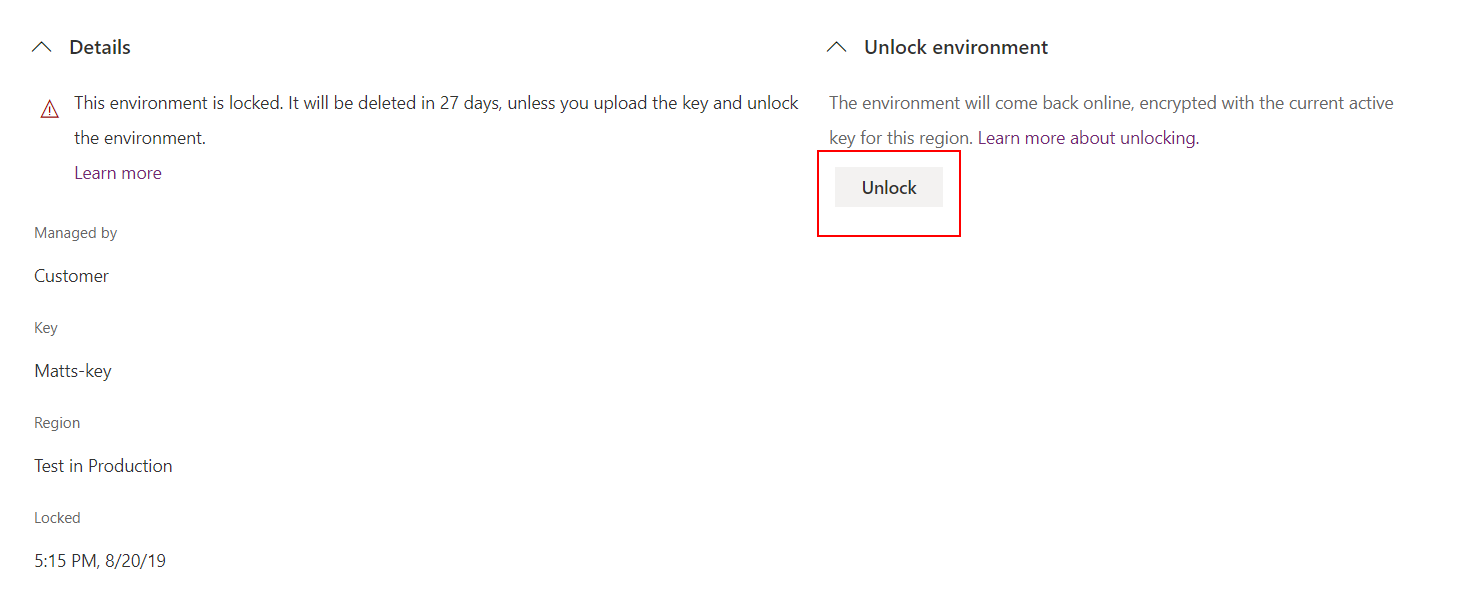

Um Umgebungen zu entsperren, müssen Sie zuerst den Schlüssel des Mandanten mit demselben Schlüssel hochladen und anschließend aktivieren, der zum Sperren des Mandanten verwendet wurde. Beachten Sie, dass gesperrte Umgebung nicht automatisch entsperrt werden, sobald der Schlüssel aktiviert wurde. Jede gesperrte Umgebung muss einzeln entsperrt werden.

Wichtig

- Nach dem Sperren aktiver Umgebungen müssen Sie mindestens eine Stunde warten, bevor Sie sie wieder entsperren können.

- Das Entsperren kann bis zu eine Stunde dauern. Sobald der Schlüssel entsperrt wurde, können Sie den Schlüssel verwenden, um die Verschlüsselung für eine Umgebung zu verwalten.

- Sie können keinen neuen Schlüssel erstellen oder einen vorhandenen Schlüssel hochladen, bevor nicht alle gesperrten Umgebungen entsperrt wurden.

Entsperren des Verschlüsselungsschlüssels

- Melden Sie sich beim Power Platform Admin Center als Fachkraft für die Administration (Fachkraft für die Dynamics 365- oder Microsoft Power Platform-Administration) an.

- Wählen Sie die Registerkarte Umgebungen und anschließend Schlüssel verwalten aus.

- Wählen Sie einen Schlüssel mit dem Status Gesperrt aus und wählen Sie dann auf der Befehlsleiste Schlüssel entsperren aus.

- Wählen Sie Gesperrten Schlüssel hochladen aus, navigieren Sie zum Schlüssel und wählen Sie ihn aus, geben Sie das Passwort ein und wählen Sie Entsperren aus. Der Status des Schlüssels ändert sich zu Wird installiert.... Sie müssen warten, bis sich der Status des Schlüssels zu Aktiv ändert, bevor Sie gesperrte Umgebungen entsperren können.

- Informationen zum Entsperren einer Umgebung finden Sie im nächsten Abschnitt.

Entsperren von Umgebungen

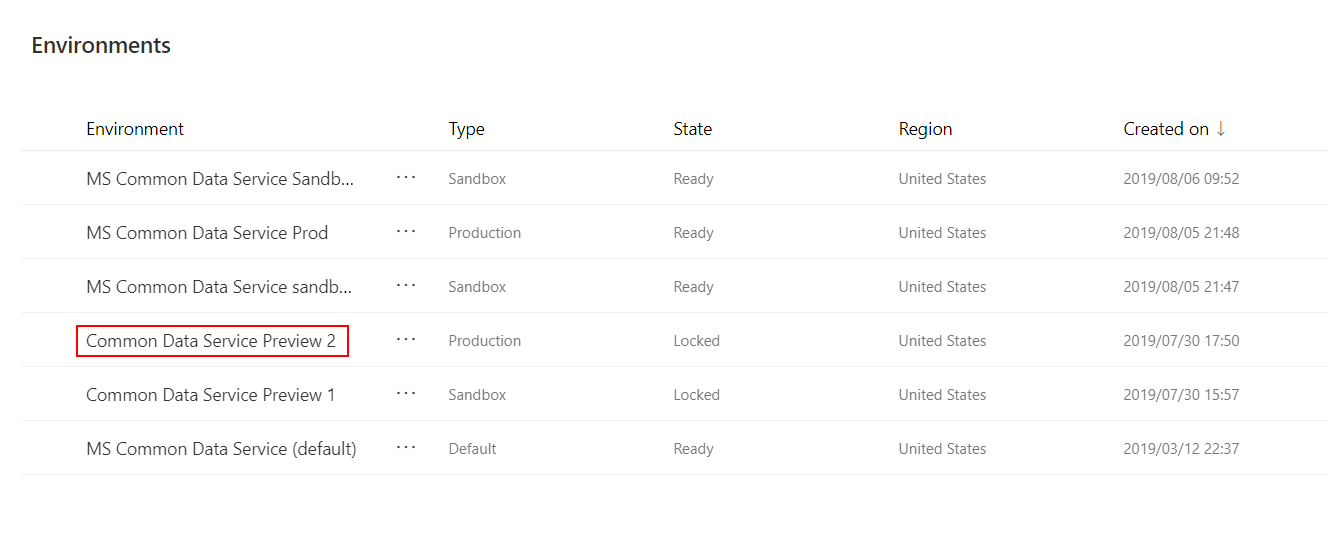

Wählen Sie die Registerkarte Umgebungen und anschließend den Namen der gesperrten Umgebung aus.

Tipp

Wählen Sie nicht die Zeile aus. Wählen Sie den Namen der Umgebung aus.

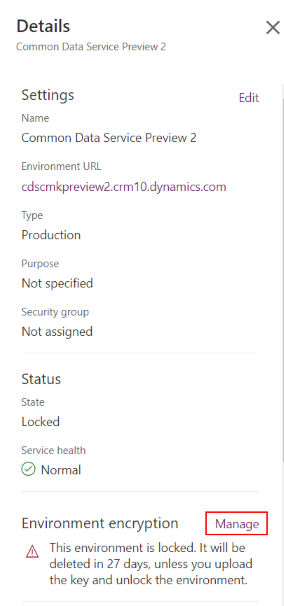

Wählen Sie im Abschnitt Details die Option Alle anzeigen aus, um auf der rechten Seite den Bereich Details anzuzeigen.

Wählen Sie im Abschnitt Umgebungsverschlüsselung im Bereich Details die Option Verwalten aus.

Wählen Sie auf der Seite Umgebungsverschlüsselung die Option Entsperren aus.

Wählen Sie Bestätigen aus, um zu bestätigen, dass die Umgebung entsperrt werden soll.

Wiederholen Sie die vorherigen Schritte, um weitere Umgebungen zu entsperren.

Umgebungs-Datenbankvorgänge

Ein Kundenmandant kann Umgebungen haben, die mit dem von Microsoft verwalteten Schlüssel verschlüsselt werden, und Umgebungen, die mit dem vom Kunden verwalteten Schlüssel verschlüsselt werden. Um die Datenintegrität und den Datenschutz zu gewährleisten, stehen beim Verwalten von Umgebungsdatenbankvorgängen die folgenden Steuerelemente zur Verfügung.

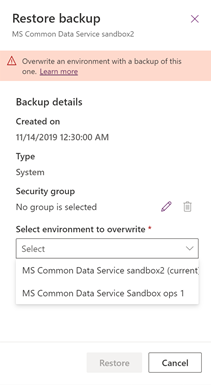

Wiederherstellen Die zu überschreibende Umgebung (die wiederherzustellende Umgebung) ist auf dieselbe Umgebung beschränkt, in der die Sicherung erstellt wurde, oder auf eine andere Umgebung, die mit demselben vom Kunden verwalteten Schlüssel verschlüsselt ist.

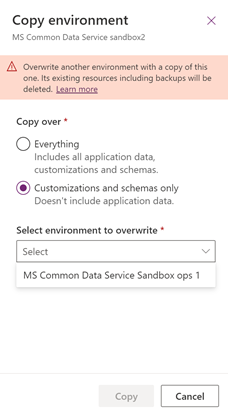

Kopieren Die zu überschreibende Umgebung (die zu kopierende Umgebung) ist auf eine andere Umgebung beschränkt, die mit demselben vom Kunden verwalteten Schlüssel verschlüsselt ist.

Anmerkung

Wenn eine Support-Untersuchungs-Umgebung erstellt wurde, um Supportprobleme in einer vom Kunden verwalteten Umgebung zu beheben, muss der Verschlüsselungsschlüssel für die Support-Untersuchungs-Umgebung in einen vom Kunden verwalteten Schlüssel geändert werden, bevor der Vorgang zum Kopieren der Umgebung ausgeführt werden kann.

Zurücksetzen: Die verschlüsselten Daten der Umgebung werden einschließlich Sicherungen gelöscht. Nach dem Zurücksetzen der Umgebung wird die Umgebungsverschlüsselung auf den von Microsoft verwalteten Schlüssel zurückgesetzt.