Schritt 3: Planen von Konformitätsrichtlinien

Zuvor haben Sie Ihr Intune-Abonnement eingerichtet und App-Schutzrichtlinien erstellt. Planen und konfigurieren Sie als Nächstes Gerätekonformitätseinstellungen und -richtlinien, um organisationsbezogene Daten zu schützen, indem Geräte die von Ihnen festgelegten Anforderungen erfüllen müssen.

Wenn Sie noch nicht mit Konformitätsrichtlinien vertraut sind, finden Sie weitere Informationen unter Übersicht über die Konformität.

Dieser Artikel gilt für:

- Android Enterprise (vollständig verwaltete und persönliche Arbeitsprofile)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Sie stellen Konformitätsrichtlinien für Gruppen von Geräten oder Benutzern bereit. Bei der Bereitstellung für Benutzer muss jedes Gerät, bei dem sich der Benutzer anmeldet, die Richtlinienanforderungen erfüllen. Einige gängige Beispiele für Complianceanforderungen sind:

- Erfordert eine Mindestversion des Betriebssystems.

- Verwendung eines Kennworts oder einer PIN, die bestimmte Komplexitäts- und Längenanforderungen erfüllt.

- Ein Gerät, das sich auf einer Bedrohungsstufe befindet oder darunter liegt, die durch die von Ihnen verwendete mobile Threat Defense-Software bestimmt wird. Mobile Threat Defense-Software umfasst Microsoft Defender for Endpoint oder einen der anderen unterstützten Partner von Intune.

Wenn Geräte die Anforderungen einer Konformitätsrichtlinie nicht erfüllen, kann diese Richtlinie eine oder mehrere Aktionen bei Nichtkonformität anwenden. Einige Aktionen umfassen:

- Remotesperren des nicht konformen Geräts.

- Senden von E-Mails oder Benachrichtigungen an das Gerät oder den Benutzer zu dem Konformitätsproblem, damit ein Gerätebenutzer es wieder in die Konformität bringen kann.

- Identifizieren Sie ein Gerät, das möglicherweise für die Außerbetriebnahme bereit ist, wenn es für längere Zeit nicht mehr konform ist. Wenn Sie Ihre Konformitätsrichtlinien planen und bereitstellen, kann es hilfreich sein, Compliancerichtlinien über unsere Empfehlungen über verschiedene Ebenen zu erreichen. Es wird empfohlen, mit den minimalen Konformitätseinstellungen zu beginnen, die für die meisten oder alle Plattformen gelten, und dann zu erweitern, indem Sie erweiterte Konfigurationen und Integrationen hinzufügen, die mehr Funktionen bieten.

Da unterschiedliche Geräteplattformen unterschiedliche Konformitätsfunktionen unterstützen oder unterschiedliche Namen für ähnliche Einstellungen verwenden, geht das Auflisten der einzelnen Optionen über diesen Bereitstellungsplan hinaus. Stattdessen stellen wir Kategorien und Beispiele für Einstellungen in diesen Kategorien für jede der folgenden Ebenen bereit:

- Ebene 1 – Minimale Gerätekonformität. Diese Kategorie enthält Konfigurationen, die von allen Mandanten empfohlen werden.

- Ebene 2 : Erweiterte Gerätekonformitätseinstellungen. Dazu gehören gängige Gerätekonfigurationen wie Verschlüsselung oder Dateischutz auf Systemebene.

- Ebene 3 : Erweiterte Gerätekonformitätskonfigurationen. Allgemeine Empfehlungen umfassen Konfigurationen, die eine tiefere Integration in andere Produkte erfordern, z. B. Microsoft Entra bedingten Zugriff.

Im Allgemeinen platzieren unsere Empfehlungen Einstellungen, die als wichtige Konfigurationen gelten, die plattformübergreifend gelten, auf der minimalen Complianceebene, was eine hohe Rendite für Ihre Investition bietet. Einstellungen, die für auf höheren Ebenen aufgeführt sind, können eine höhere Komplexität erfordern, z. B. Einstellungen, die die Integration von Drittanbieterprodukten erfordern. Überprüfen Sie unbedingt alle Bereichsempfehlungen, und passen Sie Ihren eigenen Bereitstellungsplan an die Anforderungen und Erwartungen Ihrer organization an.

Die folgenden Artikel helfen Ihnen, die Einstellungen zu verstehen, die Intune Richtlinien nativ unterstützen:

- Android-Geräteadministrator

- Android für Unternehmen

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Ebene 1: Minimale Gerätekonformität

✔️ Konfigurieren von mandantenweiten Konformitätsrichtlinieneinstellungen

✔️ Einrichten von Antworten für Nichtkonformitätsgeräte (Aktionen bei Nichtkonformität)

✔️ Grundlegendes zur Interaktion zwischen Gerätekonformitäts- und Gerätekonfigurationsrichtlinien

✔️ Verwenden Sie einen Kernsatz minimaler Konformitätseinstellungen auf allen plattformen, die Sie unterstützen.

Die minimalen Gerätekonformitätseinstellungen umfassen die folgenden Themen, die alle Mandanten, die Konformitätsrichtlinien verwenden möchten, verstehen und darauf vorbereitet sein sollten:

- Einstellungen für Konformitätsrichtlinien: Mandantenweite Einstellungen, die sich darauf auswirken, wie der Intune-Konformitätsdienst mit Ihren Geräten funktioniert.

- Aktionen bei Nichtkonformität : Diese Konfigurationen gelten für alle Gerätekonformitätsrichtlinien.

- Minimale Richtlinienempfehlungen für die Gerätekonformität : Diese Kategorie umfasst die plattformspezifischen Gerätekonformitätseinstellungen, die jeder Mandant implementieren sollte, um die Ressourcen seiner Organisation zu schützen.

Darüber hinaus empfehlen wir Ihnen, sich mit der Beziehung und Interaktion von Gerätekonformitätsrichtlinien und Gerätekonfigurationsrichtlinien vertraut zu machen.

Einstellungen der Compliancerichtlinie

Alle Organisationen sollten die mandantenweiten Konformitätsrichtlinieneinstellungen überprüfen und festlegen. Diese Einstellungen sind grundlegend für die Unterstützung plattformspezifischer Richtlinien. Sie können auch Geräte, die eine Konformitätsrichtlinie nicht ausgewertet haben, als nicht konform kennzeichnen. Dies kann Ihnen helfen, Ihre organization vor neuen oder unbekannten Geräten zu schützen, die Ihre Sicherheitserwartungen möglicherweise nicht erfüllen.

- Konformitätsrichtlinieneinstellungen sind einige Konfigurationen, die Sie auf Mandantenebene vornehmen und die dann für alle Geräte gelten. Sie legen fest, wie der Intune-Compliancedienst für Ihren Mandanten funktioniert.

- Diese Einstellungen werden direkt im Microsoft Intune Admin Center konfiguriert und unterscheiden sich von Gerätekonformitätsrichtlinien, die Sie für bestimmte Plattformen erstellen und für diskrete Gruppen von Geräten oder Benutzern bereitstellen.

Weitere Informationen zu Konformitätsrichtlinieneinstellungen auf Mandantenebene und deren Konfiguration finden Sie unter Einstellungen für Konformitätsrichtlinien.

Aktionen bei Nichteinhaltung

Jede Gerätekonformitätsrichtlinie umfasst Aktionen für Nichtkonformität. Dabei handelt es sich um eine oder mehrere zeitlich geordnete Aktionen, die auf Geräte angewendet werden, die die Konformitätsanforderungen der Richtlinie nicht erfüllen. Standardmäßig ist das Markieren eines Geräts als nicht konform eine sofortige Aktion, die in jeder Richtlinie enthalten ist.

Für jede aktion, die Sie hinzufügen, definieren Sie, wie lange gewartet werden soll, nachdem ein Gerät als nicht konform markiert wurde, bevor diese Aktion ausgeführt wird.

Zu den verfügbaren Aktionen, die Sie konfigurieren können, gehören die folgenden, aber nicht alle sind für jede Geräteplattform verfügbar:

- Gerät als nicht konform markieren (Standardaktion für alle Richtlinien)

- Senden von Pushbenachrichtigungen an Endbenutzer

- Senden einer E-Mail an Endbenutzer

- Remotesperre des nicht konformen Geräts

- Außerbetriebnahme des nicht konformen Geräts

Richtlinienadministratoren sollten die verfügbaren Optionen für jede Aktion verstehen und unterstützende Konfigurationen abschließen, bevor sie eine Richtlinie bereitstellen, die diese erfordert. Bevor Sie beispielsweise die Aktion E-Mail senden hinzufügen können, müssen Sie zuerst eine oder mehrere E-Mail-Vorlagen mit den Nachrichten erstellen, die Sie möglicherweise senden möchten. Eine solche E-Mail kann Ressourcen enthalten, die dem Benutzer dabei helfen, sein Gerät in Übereinstimmung zu bringen. Wenn Sie später eine E-Mail-Aktion für eine Richtlinie definieren, können Sie eine Ihrer Vorlagen auswählen, die mit einer bestimmten Aktion verwendet werden sollen.

Da jede nicht standardmäßige Aktion mehrmals mit einer separaten Konfiguration zu einer Richtlinie hinzugefügt werden kann, können Sie anpassen, wie die Aktionen angewendet werden.

Sie können z. B. mehrere verwandte Aktionen so konfigurieren, dass sie in einer Sequenz ausgeführt werden. Erstens haben Sie möglicherweise sofort, nachdem Sie nicht konform sind, Intune eine E-Mail an den Benutzer des Geräts und vielleicht auch an einen Administrator senden. Einige Tage später könnte dann eine zweite Aktion eine andere E-Mail-Erinnerung mit Details zu einem Stichtag für die Wiederherstellung des Geräts senden. Sie können auch eine letzte Aktion konfigurieren, um ein Gerät zu einer Liste von Geräten hinzuzufügen, die Sie möglicherweise außer Betrieb nehmen möchten, wobei die Aktion nur ausgeführt wird, nachdem ein Gerät weiterhin über einen übermäßigen Zeitraum nicht konform bleibt.

Die Konformitätsrichtlinie kann ein Gerät zwar als nicht konform kennzeichnen, sie benötigen aber auch einen Plan zur Behebung nicht konformer Geräte. Dieser Plan kann Administratoren umfassen, die nicht konforme Geräte status verwenden, um Updates oder Konfigurationen für ein Gerät anzufordern. Um Gerätebenutzern allgemeine Anleitungen bereitzustellen, können Sie die Aktion E-Mail an Endbenutzer senden bei Nichtkonformität so konfigurieren, dass sie nützliche Tipps oder Kontakte zum Beheben eines Gerätekonformitätsproblems enthält.

Weitere Informationen finden Sie unter Aktionen für Nichtkonformität.

Grundlegendes zur Interaktion zwischen Gerätekonformitäts- und Gerätekonfigurationsrichtlinien

Bevor Sie sich mit Empfehlungen für Konformitätsrichtlinien nach Ebenen vertraut machen, ist es wichtig, die manchmal enge Beziehung zwischen Konformitätsrichtlinien und Gerätekonfigurationsrichtlinien zu verstehen. Wenn Sie sich dieser Interaktionen bewusst sind, können Sie erfolgreiche Richtlinien für beide Funktionsbereiche besser planen und bereitstellen.

- Gerätekonfigurationsrichtlinien konfigurieren Geräte für die Verwendung bestimmter Konfigurationen. Diese Einstellungen können sich über alle Aspekte des Geräts erstrecken.

- Gerätekonformitätsrichtlinien konzentrieren sich auf eine Teilmenge von Gerätekonfigurationen, die sich auf die Sicherheit beziehen.

Geräte, die Konformitätsrichtlinien erhalten, werden anhand der Konformitätsrichtlinienkonfigurationen ausgewertet, wobei ergebnisse an Intune für mögliche Aktionen zurückgegeben werden. Einige Konformitätskonfigurationen wie Kennwortanforderungen führen zur Erzwingung auf dem Gerät, auch wenn Gerätekonfigurationen nachlänglicher sind.

Wenn ein Gerät in Konflikt stehende Konfigurationen für eine Einstellung empfängt, die entweder andere oder ähnliche Richtlinientypen aufweist, können Konflikte auftreten. Informationen zur Vorbereitung auf dieses Szenario finden Sie unter Konformitäts- und Gerätekonfigurationsrichtlinien, die konflikte.

Erwägen Sie die Synchronisierung aller geplanten Konfigurationen zwischen Gerätekonfigurations- und Gerätekonformitätsteams, um Konfigurationsüberschneidungen zu erkennen. Stellen Sie sicher, dass sich die beiden Richtlinientypen auf dieselbe Konfiguration für Zielgeräte einigen, da dies dazu beitragen kann, Richtlinienkonflikte zu vermeiden oder ein Gerät ohne die erwartete Konfiguration oder den erwarteten Ressourcenzugriff zu verlassen.

Minimale Konformitätseinstellungen

Nachdem Sie mandantenweite Konformitätsrichtlinieneinstellungen festgelegt und Kommunikation oder Regeln für Aktionen für nicht konforme Geräte festgelegt haben, sind Sie wahrscheinlich bereit, Gerätekonformitätsrichtlinien für diskrete Gerätegruppen oder Benutzer zu erstellen und bereitzustellen.

Überprüfen Sie die plattformspezifischen Richtlinien im Microsoft Intune Admin Center, um zu ermitteln, welche Konformitätseinstellungen für die einzelnen Plattformen verfügbar sind, und weitere Details zu deren Verwendung. Informationen zum Konfigurieren von Richtlinien finden Sie unter Erstellen einer Konformitätsrichtlinie.

Es wird empfohlen, die folgenden Einstellungen in Ihren minimalen Gerätekonformitätsrichtlinien zu verwenden:

| Minimale Gerätekonformitätskategorien und Beispiele | Information |

|---|---|

|

Antivirus, Antispyware und Antischadsoftware Windows: Bewerten Sie Geräte auf Lösungen, die sich bei Windows-Sicherheit Center registrieren, und überwachen Sie folgendes: - Antivirus - Antispyware - Microsoft Defender Antimalware Andere Plattformen: Konformitätsrichtlinien für andere Plattformen als Windows enthalten keine Auswertung für diese Lösungen. |

Aktive Lösungen für Antiviren-, Antispyware- und Antischadsoftware-Lösungen sind wichtig.

Die Windows-Konformitätsrichtlinie kann den Status dieser Lösungen bewerten, wenn sie aktiv sind und bei Windows-Sicherheit Center auf einem Gerät registriert sind. Nicht-Windows-Plattformen sollten weiterhin Lösungen für Antiviren-, Antispyware- und Antischadsoftware ausführen, obwohl Intune Konformitätsrichtlinien keine Optionen zum Bewerten ihres aktiven Vorhandenseins haben. |

|

Betriebssystemversionen Alle Geräte: Werten Sie Einstellungen und Werte für Betriebssystemversionen aus, einschließlich: - Maximales Betriebssystem - Mindestbetriebssystem - Neben- und Hauptbuildversionen - Betriebssystempatchebenen |

Verwenden Sie verfügbare Einstellungen, die eine zulässige Mindestversion des Betriebssystems oder build sowie wichtige Patchebenen definieren, um sicherzustellen, dass die Gerätebetriebssysteme aktuell und sicher sind.

Maximale Betriebssystemeinstellungen können dabei helfen, neue, aber nicht getestete Ergebnisse sowie Beta- oder Entwickler-Betriebssystembuilds zu identifizieren, die unbekannte Risiken mit sich bringen können. Linux unterstützt eine Option zum Definieren des Linux-Verteilungstyps, z. B. Ubuntu. Windows unterstützt eine weitere Einstellung zum Festlegen unterstützter Buildbereiche. |

|

Kennwortkonfigurationen Alle Geräte: – Erzwingen Sie Einstellungen, die den Bildschirm nach einer Zeit der Inaktivität sperren und zum Entsperren ein Kennwort oder eine PIN erfordern. – Erfordert komplexe Kennwörter, die Kombinationen aus Buchstaben, Zahlen und Symbolen verwenden. – Zum Entsperren von Geräten ein Kennwort oder eine Pin anfordern. – Festlegen von Anforderungen für eine minimale Kennwortlänge. |

Verwenden Sie Compliance, um Geräte auf Kennwortstruktur und -länge zu bewerten und Geräte zu identifizieren, bei denen keine Kennwörter vorhanden sind oder einfache Kennwörter verwendet werden. Diese Einstellungen können den Zugriff auf das Gerät schützen.

Andere Optionen wie die Wiederverwendung von Kennwörtern oder die Dauer, bis ein Kennwort geändert werden muss, sind auf der erweiterten Complianceebene explizit enthalten. |

Ebene 2: Erweiterte Gerätekonformitätseinstellungen

✔️ Verwenden erweiterter Gerätekonfigurationsrichtlinien für unterstützte Plattformtypen

Erweiterte Konformitätseinstellungen

Die Unterstützung für erweiterte Konformitätsstufeneinstellungen variiert je nach Plattform stark im Vergleich zu den Einstellungen in den minimalen Empfehlungen. Einige Plattformen unterstützen möglicherweise keine Einstellungen, die von verwandten Plattformen unterstützt werden. Android AOSP verfügt beispielsweise über keine Optionen, die für Android Enterprise-Plattformen zum Konfigurieren der Konformität für Datei- und Startschutz auf Systemebene vorhanden sind.

Überprüfen Sie die plattformspezifischen Richtlinien im Microsoft Intune Admin Center, um zu ermitteln, welche Konformitätseinstellungen für die einzelnen Plattformen verfügbar sind, und weitere Details zu deren Verwendung. Informationen zum Konfigurieren von Richtlinien finden Sie unter Erstellen einer Konformitätsrichtlinie.

Es wird empfohlen, die folgenden Einstellungen in Ihren erweiterten Gerätekonformitätsrichtlinien zu verwenden:

| Erweiterte Gerätekonformitätskategorien und Beispiele | Information |

|---|---|

|

Anträge Android Enterprise: – Blockieren von Apps aus unbekannten Quellen – Unternehmensportal App-Laufzeitintegrität – Verwalten von Quellspeicherorten für Apps – Google Play-Dienste – SafteyNet-Optionen für Nachweis und Auswertung iOS/iPadOS – Eingeschränkte Apps macOS: – Apps von bestimmten Speicherorten zulassen – Apps aus unbekannten Quellen blockieren – Firewalleinstellungen Windows: – Blockieren von Apps aus unbekannten Quellen – Firewalleinstellungen |

Konfigurieren Sie Anforderungen für verschiedene Anwendungen.

Verwalten Sie für Android die Verwendung und den Betrieb von Anwendungen wie Google Play, SafteyNet und die Auswertung der Unternehmensportal App-Laufzeitintegrität. Verwalten Sie für alle Plattformen, sofern unterstützt, wo Apps installiert werden können und welche Apps nicht auf Geräten zugelassen werden sollen, die auf Ressourcen Ihrer Organisation zugreifen. Für macOS und Windows unterstützen Konformitätseinstellungen die Anforderung einer aktiven und konfigurierten Firewall. |

|

Verschlüsselung Android Enterprise: - Verschlüsselung des Datenspeichers erforderlichAndroid AOSP: - Erfordern der Verschlüsselung des Datenspeichers macOS: - Anfordern der Verschlüsselung des Datenspeichers Linux: - Anfordern der Verschlüsselung des Datenspeichers Windows: - Anfordern der Verschlüsselung des Datenspeichers - BitLocker |

Fügen Sie Konformitätseinstellungen hinzu, die die Verschlüsselung des Datenspeichers erfordern. Windows unterstützt auch die Verwendung von BitLocker. |

|

Kennwortkonfigurationen Android Enterprise: – Kennwortablauf und Wiederverwendung von iOS/iPadOS: – Kennwortablauf und Wiederverwendung von macOS: – Kennwortablauf und Wiederverwendung vonWindows: – Kennwortablauf und Wiederverwendung |

Fügen Sie Kennwortkonformitätseinstellungen hinzu, um sicherzustellen, dass Kennwörter regelmäßig rotiert werden und dass Kennwörter nicht häufig wiederverwendet werden. |

|

Datei- und Startschutz auf SystemebeneAndroid AOSP: - Root-Geräte Android Enterprise: - Blockieren des USB-Debuggens auf dem Gerät - Root-Geräte iOS/iPadOS - Geräte mit Jailbreak macOS: - Erfordern des Systemintegritätsschutzes Windows: - Erfordern der Codeintegrität - Anfordern der Aktivierung des sicheren Starts auf dem Gerät – Trusted Platform Module (TPM) |

Konfigurieren Sie die plattformspezifischen Optionen, die Geräte auf Risiken auf System- oder Kernelebene auswerten. |

Ebene 3: Erweiterte Gerätekonformitätskonfigurationen

✔️ Hinzufügen von Daten von Mobile Threat Defense-Partnern zu Ihren Gerätekonformitätsrichtlinien

✔️ Integrieren eines Compliancepartners eines Drittanbieters in Intune

✔️ Definieren benutzerdefinierter Konformitätseinstellungen für Windows und Linux

✔️ Verwenden von Compliancedaten mit bedingtem Zugriff, um den Zugriff auf die Ressourcen Ihrer organization zu sperren

✔️ Verwenden erweiterter Gerätekonfigurationsrichtlinien für unterstützte Plattformtypen

Wenn robuste Gerätekonformitätsrichtlinien eingerichtet sind, können Sie dann erweiterte Kompatibilitätsoptionen implementieren, die über die reine Konfiguration von Einstellungen in Gerätekonformitätsrichtlinien hinausgehen, einschließlich:

Verwenden von Daten von Mobile Threat Defense-Partnern als Teil Ihrer Gerätekonformitätsrichtlinien und in Ihren Richtlinien für bedingten Zugriff.

Die Integration von Gerätekonformität status mit bedingtem Zugriff, um zu ermitteln, welche Geräte auf E-Mails, andere Clouddienste oder lokale Ressourcen zugreifen dürfen.

Einschließlich Compliancedaten von Compliancepartnern von Drittanbietern. Mit einer solchen Konfiguration können Konformitätsdaten von diesen Geräten mit Ihren Richtlinien für bedingten Zugriff verwendet werden.

Erweiterung der integrierten Gerätekonformitätsrichtlinien durch Definieren benutzerdefinierter Konformitätseinstellungen, die nicht nativ über die Benutzeroberfläche der Intune Konformitätsrichtlinien verfügbar sind.

Integrieren von Daten von einem Mobile Threat Defense-Partner

Eine Mobile Threat Defense -Lösung (MTD) ist Eine Software für mobile Geräte, die sie vor verschiedenen Cyberbedrohungen schützt. Durch den Schutz mobiler Geräte tragen Sie zum Schutz Ihrer organization und Ressourcen bei. Wenn sie integriert sind, bieten MTD-Lösungen eine zusätzliche Informationsquelle für Intune für Ihre Gerätekonformitätsrichtlinien. Diese Informationen können auch von Regeln für bedingten Zugriff verwendet werden, die Sie mit Intune verwenden können.

Bei der Integration unterstützt Intune die Verwendung von MTD-Lösungen mit registrierten Geräten und bei Unterstützung durch die MTD-Lösung nicht registrierte Geräte mithilfe von Microsoft Intune geschützten Apps und App-Schutzrichtlinien.

Stellen Sie sicher, dass Sie einen MTD-Partner verwenden, der von Intune unterstützt wird und die Funktionen unterstützt, die Ihre organization für die gesamte Palette von Plattformen benötigen, die Sie verwenden.

Beispielsweise ist Microsoft Defender for Endpoint eine Mobile Threat Defense-Lösung, die Sie möglicherweise bereits verwenden und die mit den Plattformen Android, iOS/iPadOS und Windows verwendet werden kann. Andere Lösungen unterstützen in der Regel Android und iOS/iPadOS. Unter Mobile Threat Defense-Partner finden Sie eine Liste der unterstützten MTD-Partner.

Um mehr über die Verwendung von Mobile Threat Defense-Software mit Intune zu erfahren, beginnen Sie mit der Integration von Mobile Threat Defense mit Intune.

Verwenden von Daten von Compliancepartnern von Drittanbietern

Intune unterstützt die Verwendung von Compliancepartnern von Drittanbietern, bei denen der Partner als Mdm-Autorität (Mobile Device Management, Verwaltung mobiler Geräte) für eine Gruppe von Geräten fungiert. Wenn Sie einen unterstützten Compliancepartner verwenden, verwenden Sie diesen Partner, um die Gerätekonformität für die Geräte zu konfigurieren, die von der Lösung verwaltet werden. Sie konfigurieren diese Partnerlösung auch so, dass die Konformitätsergebnisse an Intune übergeben werden, die diese Daten dann zusammen mit Konformitätsdaten aus Intune in Microsoft Entra ID speichert. Die Konformitätsdaten von Drittanbietern stehen dann für die Verwendung durch Intune beim Auswerten von Gerätekonformitätsrichtlinien und für die Verwendung durch Richtlinien für bedingten Zugriff zur Verfügung.

In einigen Umgebungen kann Intune als einzige MDM-Autorität dienen, die Sie verwenden müssen, da Intune standardmäßig ein registrierter Compliancepartner für die Plattformen Android, iOS/iPadOS und Windows ist. Andere Plattformen erfordern, dass andere Compliancepartner als MDM-Autorität für Geräte fungieren, z. B. die Verwendung von Jamf Pro für macOS-Geräte.

Wenn Sie einen Drittanbieter für die Gerätekonformität in Ihrer Umgebung verwenden, stellen Sie sicher, dass dieser mit Intune unterstützt wird. Um Support hinzuzufügen, konfigurieren Sie eine Verbindung für den Partner aus dem Microsoft Intune Admin Center und befolgen diese Partnerdokumentation, um die Integration abzuschließen.

Weitere Informationen zu diesem Thema finden Sie unter Support von Drittanbietern für Gerätekonformitätspartner in Intune.

Verwenden von benutzerdefinierten Konformitätseinstellungen

Sie können die in Intune integrierten Gerätekonformitätsoptionen erweitern, indem Sie benutzerdefinierte Konformitätseinstellungen für verwaltete Linux- und Windows-Geräte konfigurieren.

Benutzerdefinierte Einstellungen bieten Ihnen die Flexibilität, die Konformität auf den Einstellungen zu basieren, die auf einem Gerät verfügbar sind, ohne warten zu müssen, bis Intune diese Einstellungen hinzufügen.

Um benutzerdefinierte Kompatibilität zu verwenden, müssen Sie eine konfigurieren. JSON-Datei, die Werte auf dem Gerät definiert, die für die Konformität verwendet werden sollen, und ein Ermittlungsskript, das auf dem Gerät ausgeführt wird, um die Einstellungen aus dem JSON-Code auszuwerten.

Weitere Informationen zu Denquisites, unterstützten Plattformen und den JSON- und Skriptkonfigurationen, die für die benutzerdefinierte Compliance erforderlich sind, finden Sie unter [Verwenden von benutzerdefinierten Konformitätsrichtlinien und -einstellungen für Linux- und Windows-Geräte mit Microsoft Intune](.). / protect/compliance-use-custom-settings.md).

Integrieren von Compliance in bedingten Zugriff

Der bedingte Zugriff ist eine Microsoft Entra Funktion, die mit Intune zum Schutz von Geräten verwendet werden kann. Für Geräte, die sich bei Microsoft Entra registrieren, können Richtlinien für bedingten Zugriff Geräte- und Konformitätsdetails aus Intune verwenden, um Zugriffsentscheidungen für Benutzer und Geräte zu erzwingen.

Richtlinie für bedingten Zugriff können mit folgenden Richtlinien kombiniert werden:

- Gerätekonformitätsrichtlinien können erfordern, dass ein Gerät als konform markiert sein muss, damit dieses Gerät für den Zugriff auf die Ressourcen Ihrer Organisation verwendet werden kann. Eine Richtlinie für bedingten Zugriff gibt Apps oder Dienste an, die Sie schützen möchten, die Bedingungen, unter denen auf die Apps oder Dienste zugegriffen werden kann, und die Benutzer, auf die die Richtlinie zutrifft.

- App-Schutz Richtlinien können eine Sicherheitsebene hinzufügen, die sicherstellt, dass nur Client-Apps, die Intune App-Schutzrichtlinien unterstützen, auf Ihre Onlineressourcen wie Exchange oder andere Microsoft 365-Dienste zugreifen können.

Der bedingte Zugriff funktioniert auch mit folgenden Komponenten, um die Sicherheit von Geräten zu gewährleisten:

- Microsoft Defender für Endpunkt- und Drittanbieter-MTD-Apps

- Gerätekonformitätspartner-Apps

- Microsoft Tunnel

Weitere Informationen finden Sie unter Informationen zu bedingtem Zugriff und Intune.

Erweiterte Konformitätseinstellungen

Überprüfen Sie die plattformspezifischen Richtlinien im Microsoft Intune Admin Center, um zu ermitteln, welche Konformitätseinstellungen für die einzelnen Plattformen verfügbar sind, und weitere Details zu deren Verwendung. Informationen zum Konfigurieren von Richtlinien finden Sie unter Erstellen einer Konformitätsrichtlinie.

Informationen zum Konfigurieren von Richtlinien finden Sie unter Erstellen einer Konformitätsrichtlinie.

Es wird empfohlen, die folgenden Einstellungen in Ihren erweiterten Gerätekonformitätsrichtlinien zu verwenden:

| Erweiterte Gerätekonformitätskategorien und Beispiele | Information |

|---|---|

|

Laufzeitschutz Android Enterprise: – Das Gerät muss sich auf der Gerätebedrohungsstufe oder unter der Gerätebedrohungsstufe befinden– Anfordern, dass das Gerät bei oder unter der Computerrisikobewertung iOS/iPadOS liegt: - Das Gerät muss sich auf der Gerätebedrohungsstufe oder unter der Computerrisikobewertung befindenWindows: - Anfordern, dass das Gerät der Computerrisikobewertung entspricht oder unter der Computerrisikobewertung liegt. |

Wenn Sie Intune mit einem Mobile Threat Defense-Partner integrieren, können Sie die Bewertung der Geräte-Bedrohungsstufe des Partners als Kriterien in Ihren Konformitätsrichtlinien verwenden.

Wenn Sie Microsoft Defender for Endpoint in Intune integriert haben, können Sie die Risikobewertung von Defender als Konformitätsüberprüfung verwenden. |

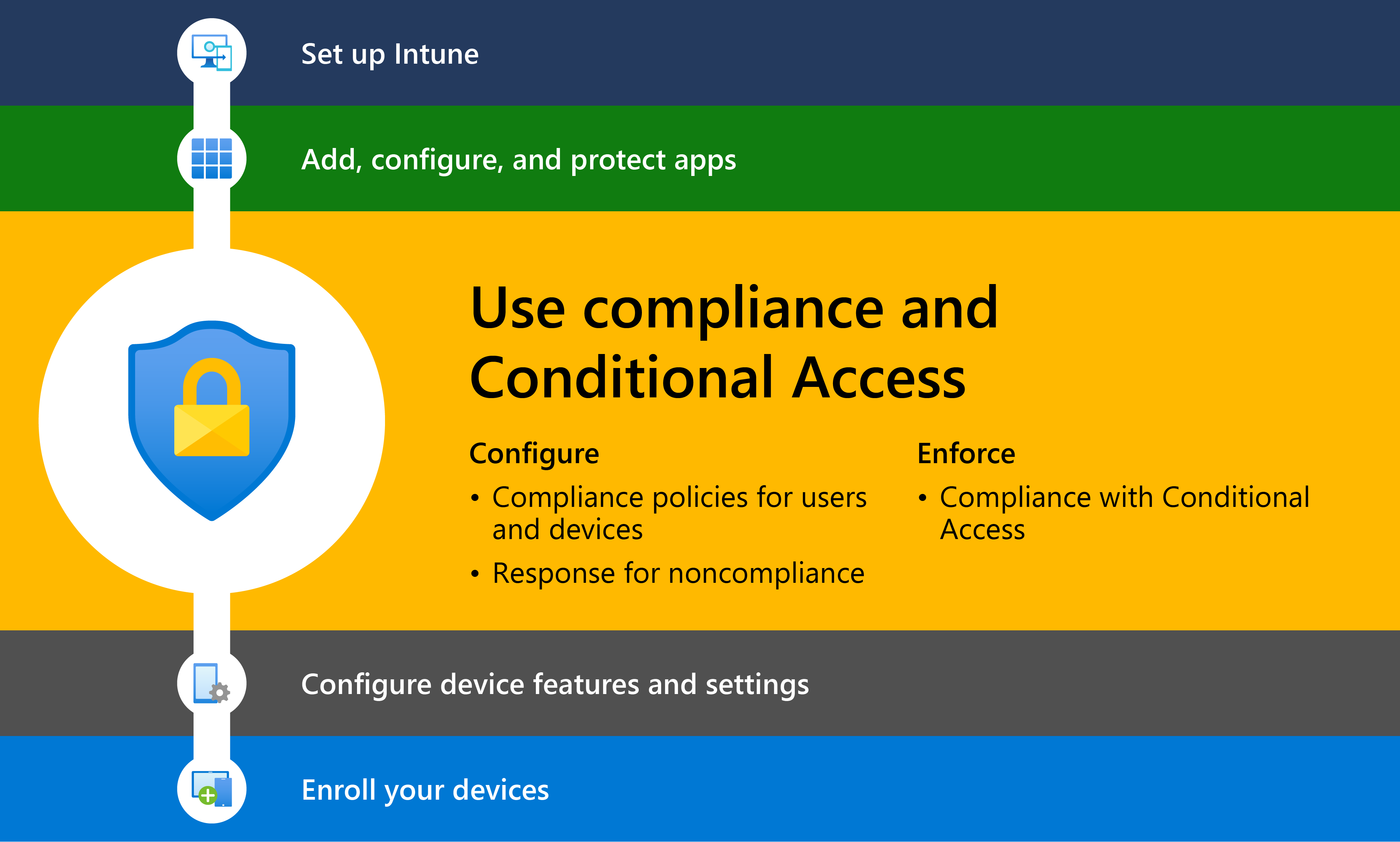

Befolgen Sie die minimal empfohlenen Baselinerichtlinien.

- Einrichten von Microsoft Intune

- Hinzufügen, Konfigurieren und Schützen von Apps

- 🡺 Planen von Konformitätsrichtlinien (Sie sind hier)

- Konfigurieren von Gerätefeatures

- Registrieren von Geräten