Verwalten des Nachrichtenflusses mithilfe eines Clouddiensts eines Drittanbieters mit Exchange Online

In diesem Thema werden die folgenden komplexen Nachrichtenflussszenarien mit Exchange Online behandelt:

Szenario 1: MX-Eintrag verweist auf den Spamfilterdienst eines Drittanbieters

Szenario 2: MX-Eintrag verweist auf die Drittanbieterlösung ohne Spamfilterung

Hinweis

Beispiele in diesem Thema verwenden das fiktive organization Contoso, das die Domäne contoso.com besitzt und ein Mandant in Exchange Online ist. Dies ist nur ein Beispiel. Sie können dieses Beispiel bei Bedarf an den Domänennamen Ihres organization und die IP-Adressen des Drittanbieterdiensts anpassen.

Verwenden eines Drittanbieter-Clouddiensts mit Microsoft 365 oder Office 365

Szenario 1: MX-Eintrag verweist auf den Spamfilterdienst eines Drittanbieters

Wichtig

Microsoft empfiehlt dringend, die erweiterte Filterung für Connectors zu aktivieren oder die Filterung mithilfe einer Nachrichtenflussregel vollständig zu umgehen (siehe Punkt 5). Wenn Sie diesen Schritt nicht befolgen, führt dies unweigerlich zu einer Fehlklassifizierung eingehender Standard in Ihrem organization und zu einer untergeordneten Erfahrung für Microsoft 365-E-Mail- und Schutzfunktionen.

Microsoft empfiehlt auch, Dienste von Drittanbietern hinzuzufügen, die Nachrichten während der Übertragung als vertrauenswürdige ARC-Siegel ändern, wenn der Dienst ARC-Versiegelung unterstützt. Hinzufügen des Diensts als vertrauenswürdiger ARC-Versiegelung hilft betroffenen Nachrichten, E-Mail-Authentifizierungsprüfungen zu bestehen, und verhindert, dass legitime Nachrichten an den Junk-Email-Ordner übermittelt, unter Quarantäne gestellt oder abgelehnt werden. Drittanbieterdienste, die Nachrichten ändern und keine ARC-Versiegelung unterstützen, führen dazu, dass die DKIM-Signaturen dieser Nachrichten ungültig werden. In diesen Fällen sollten Sie den Bericht Spooferkennungen überprüfen und Zulassen von Einträgen für gefälschte Absender erstellen , um E-Mail-Authentifizierungsfehler für legitime Nachrichten außer Kraft zu setzen.

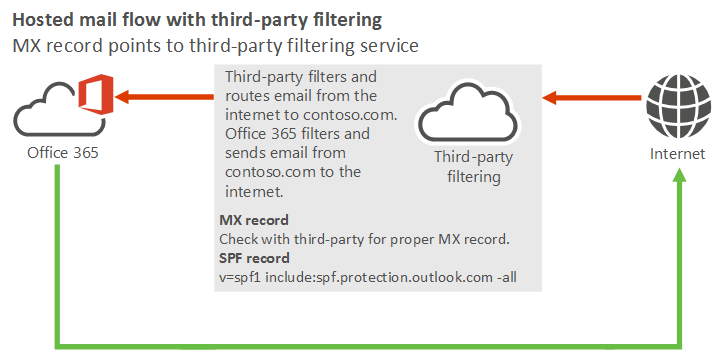

Ich plane, Exchange Online zu verwenden, um alle Postfächer meiner organization zu hosten. Mein organization verwendet einen Clouddienst eines Drittanbieters für die Spam-, Schadsoftware- und Phishingfilterung. Alle E-Mails aus dem Internet müssen zuerst von diesem Clouddienst eines Drittanbieters gefiltert werden, bevor sie an Microsoft 365 oder Office 365 weitergeleitet werden.

In diesem Szenario sieht der Nachrichtenfluss in Ihrer Organisation aus wie im folgenden Diagramm dargestellt:

Bewährte Methoden für die Verwendung eines Cloudfilterdiensts eines Drittanbieters mit Microsoft 365 oder Office 365

Fügen Sie Ihre benutzerdefinierten Domänen in Microsoft 365 oder Office 365 hinzu. Befolgen Sie die Anweisungen unter Hinzufügen einer Domäne zu Microsoft 365, um nachzuweisen, dass Sie der Besitzer der Domänen sind.

Erstellen Sie Benutzerpostfächer in Exchange Online oder verschieben Sie alle Benutzerpostfächer nach Microsoft 365 oder Office 365.

Aktualisieren der DNS-Einträge für die Domänen, die Sie in Schritt 1 hinzugefügt haben. (Sie wissen nicht genau, wie das geht? Befolgen Sie die Anweisungen auf dieser Seite.) Die folgenden DNS-Einträge steuern den Nachrichtenfluss:

MX-Eintrag: Der MX-Eintrag Ihrer Domäne muss auf Ihren Drittanbieter verweisen. Befolgen Sie die entsprechenden Richtlinien für das Konfigurieren Ihres MX-Eintrags.

SPF-Eintrag: Alle E-Mails, die von Ihrer Domäne an das Internet gesendet werden, stammen aus Microsoft 365 oder Office 365. Daher erfordert Ihr SPF-Eintrag den Standardwert für Microsoft 365 oder Office 365:

v=spf1 include:spf.protection.outlook.com -allSie müssten den Drittanbieterdienst nur dann in Ihren SPF-Eintrag aufnehmen, wenn Ihr organization ausgehende Internet-E-Mails über den Dienst sendet (wobei der Drittanbieterdienst eine Quelle für E-Mails aus Ihrer Domäne wäre).

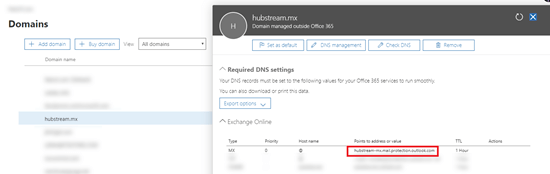

Wenn Sie dieses Szenario konfigurieren, wird der "Host", den Sie konfigurieren müssen, um E-Mails vom Drittanbieterdienst zu empfangen, im MX-Eintrag angegeben. Zum Beispiel:

In diesem Beispiel sollte der Hostname für den Microsoft 365- oder Office 365-Host hubstream-mx.mail.protection.outlook.com werden. Dieser Wert kann von Domäne zu Domäne variieren. Überprüfen Sie daher Ihren Wert unter Konfigurationsdomäne>><auswählen,> um Ihren tatsächlichen Wert zu bestätigen.

Sperren Sie Ihre Exchange Online organization, nur E-Mails von Ihrem Drittanbieterdienst zu akzeptieren.

Erstellen und konfigurieren Sie einen Partner-Connector für eingehenden Datenverkehr mithilfe der Parameter TlsSenderCertificateName (bevorzugt) oder SenderIpAddresses , und legen Sie dann die entsprechenden RestrictDomainsToCertificate - oder RestrictDomainsToIPAddresses-Parameter auf $True fest. Alle Nachrichten, die smarthosts sind, die direkt an Exchange Online weitergeleitet werden, werden abgelehnt (da sie nicht über eine Verbindung mit dem angegebenen Zertifikat oder von den angegebenen IP-Adressen empfangen wurden).

Zum Beispiel:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueoder

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>Hinweis

Wenn Sie bereits über einen OnPremises-Connector für eingehende Verbindungen für dasselbe Zertifikat oder die gleiche Absender-IP-Adresse verfügen, müssen Sie dennoch den eingehenden Partnerconnector erstellen (die Parameter RestrictDomainsToCertificate und RestrictDomainsToIPAddresses werden nur auf Partnerconnectors angewendet). Die beiden Connectors können problemlos nebeneinander bestehen.

Für diesen Schritt gibt es zwei Optionen:

Erweiterte Filterung für Connectors verwenden (dringend empfohlen): Verwenden Sie die erweiterte Filterung für Connectors (auch als Überspringen der Auflistung bezeichnet) für den eingehenden Partnerconnector, der Nachrichten von der Drittanbieteranwendung empfängt. Dies ermöglicht EOP- und Microsoft Defender XDR zum Office 365 Scannen der Nachrichten.

Hinweis

Für Hybridszenarien, in denen Drittanbieteranwendungen einen lokalen Exchange-Server verwenden, um an Exchange Online zu senden, müssen Sie auch die erweiterte Filterung für Connectors für den eingehenden OnPremises-Connector in Exchange Online aktivieren.

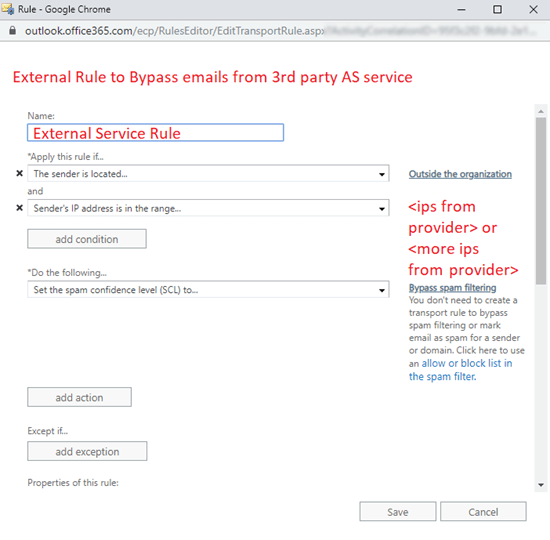

Spamfilterung umgehen: Verwenden Sie eine Nachrichtenflussregel (auch als Transportregel bezeichnet), um die Spamfilterung zu umgehen. Diese Option verhindert die meisten EOP- und Defender for Office 365-Steuerelemente und verhindert daher eine doppelte Antispamprüfung.

Wichtig

Anstatt die Spamfilterung mithilfe einer E-Mail-Flussregel zu umgehen, wird dringend empfohlen, die erweiterte Filterung für den Connector (auch als "Eintrag überspringen" bezeichnet) zu aktivieren. Die meisten Drittanbieter von Cloud-Antispamanbietern teilen IP-Adressen für viele Kunden. Das Umgehen der Überprüfung auf diesen IP-Adressen kann spoofte und Phishing-Nachrichten von diesen IP-Adressen zulassen.

Szenario 2: MX-Eintrag verweist auf die Drittanbieterlösung ohne Spamfilterung

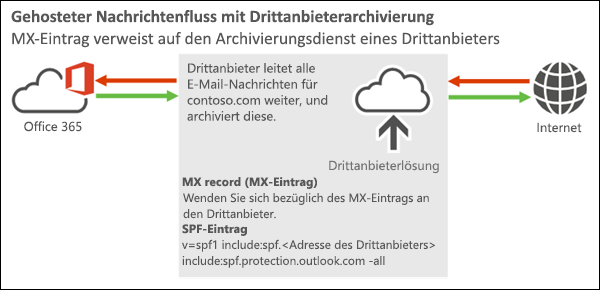

Ich plane, Exchange Online zu verwenden, um alle Postfächer meiner organization zu hosten. Alle E-Mails, die aus dem Internet an meine Domäne gesendet werden, müssen zuerst einen Archivierungs- oder Überwachungsdienst eines Drittanbieters durchlaufen, bevor sie in Exchange Online eintreffen. Alle ausgehenden E-Mails, die von meinem Exchange Online organization an das Internet gesendet werden, müssen ebenfalls über den Dienst gesendet werden. Der Dienst bietet jedoch keine Spamfilterlösung.

In diesem Szenario müssen Sie die erweiterte Filterung für Connectors verwenden. Andernfalls scheinen E-Mails von allen Internet-Absendern vom Drittanbieterdienst zu stammen, nicht aus den tatsächlichen Quellen im Internet.

Bewährte Methoden für die Verwendung eines Clouddiensts von Drittanbietern mit Microsoft 365 oder Office 365

Es wird dringend empfohlen, die Archivierungs- und Überwachungslösungen zu verwenden, die von Microsoft 365 und Office 365 bereitgestellt werden.

Wichtig

Es gibt ein drittes Szenario, in dem der MX-Eintrag auf Microsoft 365 verweist, der Drittanbieterdienst jedoch nach Microsoft 365 ausgeführt wird. In diesem Setup verlassen E-Mails die Microsoft 365-Umgebung und werden an den Drittanbieterdienst zur Spam-, Schadsoftware- und Phishingfilterung weitergeleitet. Nach der Filterung kehren die Nachrichten an Microsoft 365 zurück. Weitere Informationen zu diesem Setup, einschließlich der Herausforderungen und Komplexitäten, finden Sie im Artikel Integration über in-and-out-E-Mail-Routing.

Siehe auch

Bewährte Methoden für den Nachrichtenfluss für Exchange Online, Microsoft 365 Office 365 (Übersicht)

Einrichten von Connectors für den sicheren Nachrichtenfluss mit einer Partnerorganisation

Verwalten aller Postfächer und des Nachrichtenflusses mit Microsoft 365 oder Office 365

Problembehandlung bei Microsoft 365 oder Office 365 E-Mail-Fluss