Überlegungen zur Integration von Nicht-Microsoft-Sicherheitsdiensten in Microsoft 365

Microsoft bietet zwar eine umfassende Plattform für E-Mail-Sicherheit, aber wir wissen, dass einige Kunden eine tiefgehende Verteidigungsstrategie für die E-Mail-Sicherheit verwenden, indem sie einen Sicherheitsdienst eines Drittanbieters (nicht von Microsoft) hinzufügen. Es gibt zwei Überlegungen zum Integrieren von Nicht-Microsoft-Sicherheitsdiensten in Microsoft 365:

Gibt an, ob der Nicht-Microsoft-Dienst den Sicherheitsstatus Ihrer organization erhöht, und ob dies zu berücksichtigen ist. Zum Beispiel:

- Mehr Kosten.

- Mehr Komplexität.

- Die Rate falsch positiver Ergebnisse (gute Artikel, die als schlecht gekennzeichnet sind) steigt, wenn weitere Produkte hinzugefügt werden.

- Wie der Nicht-Microsoft-Sicherheitsdienst End-to-End integriert. Zum Beispiel:

- Der Nicht-Microsoft-Dienst sollte eine Benutzeroberfläche bieten, bei der Benutzer nicht darüber nachdenken müssen, welche Quarantäne verwendet werden soll.

- Der Nicht-Microsoft-Dienst sollte in vorhandene Prozesse und Tools für Sicherheitsvorgänge (Security Operations, SecOps) integriert werden. Beispiel: Sicherheitsinformations- und Ereignisverwaltung (SIEM), Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR) usw.

Hinweis

Email Sicherheit ist ein Gegner. Mit dem Anstieg von Standard-Phishing- und Angriffskits entwickeln sich Angriffe schnell und morphen sich schnell. Aus diesem Grund ist Microsoft Defender for Office 365 Teil von Microsoft Defender XDR, unserem mehrschichtigen Ansatz für die Cybersicherheit von Unternehmen vor und nach Sicherheitsverletzungen.

Unabhängig davon, wie viele Ebenen des E-Mail-Schutzes vorhanden sind, erreicht der Gesamtschutz nie 100 Prozent.

Wie der Nicht-Microsoft-Dienst E-Mail-Nachrichten überprüft und darauf reagiert. In der Regel schlagen Nicht-Microsoft-Sicherheitsdienste die folgenden drei Integrationsoptionen vor, und nicht alle diese Optionen können derzeit von Microsoft gleichermaßen unterstützt werden.

Integration über DNS-E-Mail-Routing (MX-Eintrag verweist auf den Nicht-Microsoft-Dienst)

Diese Konfiguration wird unter Erweiterte Filterung für Connectors in Exchange Online ausführlich behandelt und von Microsoft vollständig unterstützt. Email Sicherheitsanbieter, die ARC (Authenticated Received Chain) unterstützen, funktionieren am besten, es gibt jedoch Einschränkungen. Vermeiden Sie beispielsweise die Verwendung von sicheren Links zum Überprüfen und Umschließen von Links mit einem Nicht-Microsoft-Dienst, der auch Links umschreibt. Das Umschließen von doppelten Links kann verhindern, dass sichere Links status überprüfen, Links für Bedrohungen detonieren und möglicherweise Einmalverknüpfungen auslösen. Es wird empfohlen, die Funktion zum Umschließen von Links im Nicht-Microsoft-Dienst zu deaktivieren.

Weitere Hintergrundinformationen zu dieser Konfiguration finden Sie unter Verwalten des Nachrichtenflusses mithilfe eines Clouddiensts eines Drittanbieters mit Exchange Online.

Integration über die Microsoft Graph-API

Einige Nicht-Microsoft-Dienste authentifizieren und verwenden die Microsoft Graph-API, um Nachrichten zu überprüfen, nachdem sie an Benutzerpostfächer übermittelt wurden. Diese Konfiguration ermöglicht es dem Nicht-Microsoft-Dienst auch, Nachrichten zu entfernen, die er für böswillig oder unerwünscht hält. In der Regel erfordert diese Konfiguration vollzugriff auf Postfächer durch den Nicht-Microsoft-Dienst. Machen Sie sich mit den Sicherheits- und Supportpraktiken des Nicht-Microsoft-Diensts vertraut, bevor Sie diese Berechtigung erteilen.

Integration über In-and-Out-E-Mail-Routing

Mit dieser Konfiguration kann der MX-Eintrag auf Microsoft 365 verweisen. Der Nicht-Microsoft-Dienst arbeitet jedoch nach microsoft 365-E-Mail-Schutz und -Verarbeitung, wie im folgenden Diagramm gezeigt:

Tipp

Die erweiterte Filterung für Connectors funktioniert mit dieser Konfiguration nicht. Die erweiterte Filterung für Connectors ist für Szenarien konzipiert, in denen der Nicht-Microsoft-Dienst vor Microsoft 365 liegt, wie zuvor im Abschnitt Integration über DNS-E-Mail-Routing erläutert. Der Nicht-Microsoft-Dienst vor Microsoft 365 ermöglicht den Betrieb des vollständigen E-Mail-Schutzstapels und verhindert gleichzeitig intelligent das Spoofing falsch positiver Ergebnisse im Zusammenhang mit der Sendeinfrastruktur des Nicht-Microsoft-Diensts. Sie können die erweiterte Filterung für Connectors nicht verwenden, um allen Nachrichten von Microsoft 365-IP-Adressen grundsätzlich zu vertrauen.

Diese Konfiguration erfordert, dass die Nachricht die Microsoft 365-Dienstgrenze verlässt. Wenn die Nachricht vom Nicht-Microsoft-Dienst zurückgegeben wird, wird sie von Microsoft 365 als völlig neue Nachricht behandelt. Dieses Verhalten führt zu den folgenden Problemen und Komplexitäten:

Nachrichten werden in den meisten Berichterstellungstools doppelt gezählt, einschließlich Explorer (Threat Explorer), Advanced Hunting und Automatisierte Untersuchung und Reaktion (AIR). Dieses Verhalten macht es schwierig, das Nachrichtenurteil und die Aktionen ordnungsgemäß zu korrelieren.

Da nachrichten, die an Microsoft 365 zurückgegeben werden, wahrscheinlich nicht erfolgreich E-Mail-Authentifizierungsprüfungen bestehen, werden die Nachrichten möglicherweise als Spoofing (falsch positive Ergebnisse) identifiziert. Einige Nicht-Microsoft-Dienste empfehlen die Verwendung von Nachrichtenflussregeln (Transportregeln) oder IP-Verbindungsfilterung, um dieses Problem zu beheben, aber dies kann dazu führen, dass falsch negative Ergebnisse übermittelt werden.

Am wichtigsten ist vielleicht, dass maschinelles Lernen in Defender for Office 365 nicht so effektiv funktioniert wie möglich. Machine Learning-Algorithmen basieren auf genauen Daten, um Entscheidungen über Inhalte zu treffen. Inkonsistente oder geänderte Daten können sich negativ auf den Lernprozess auswirken, was zu einer Abnahme der Gesamteffektivität von Defender for Office 365 führt. Dazu gehören:

- Reputation: Im Laufe der Zeit ermitteln die Machine Learning-Modelle die Elemente, die guten und schlechten Inhalten zugeordnet sind (IP-Adressen, Senden von Domänen, URLs usw.). Wenn Nachrichten vom Nicht-Microsoft-Dienst zurückgegeben werden, werden die anfänglichen sendenden IP-Adressen nicht beibehalten, und die Effektivität von IP-Adressen kann bei der Darstellung einer korrekten Bewertung verringert werden. Dieses Verhalten kann sich auch auf Übermittlungen auswirken, die später in Punkt 3 erläutert werden.

- Änderungen an Nachrichteninhalten: Viele E-Mail-Sicherheitsdienste fügen Nachrichtenkopfzeilen hinzu, fügen Haftungsausschlüsse hinzu, ändern Nachrichtentextinhalte und/oder schreiben URLs in Nachrichten um. Obwohl dieses Verhalten in der Regel kein Problem darstellt, können übermittelte Nachrichten, die diese Änderungen enthalten, die später als bösartig eingestuft und per ZAP (Zero-Hour Auto Purge) entfernt werden, dem maschinellen Lernen vermitteln, dass diese Änderungen auf eine ungültige Nachricht hinweisen.

Aus diesen Gründen wird dringend empfohlen, diese Konfiguration zu vermeiden und mit dem Nicht-Microsoft-Dienstanbieter zusammenzuarbeiten, um die anderen in diesem Artikel beschriebenen Integrationsoptionen zu verwenden. Wenn Sie diese Konfiguration jedoch übernehmen müssen, empfehlen wir dringend die folgenden Einstellungen und Vorgänge, um Ihren Schutzstatus zu maximieren:

Konfigurieren Sie Defender for Office 365 Richtlinienaktionen, um alle negativen Bewertungen unter Quarantäne zu stellen. Diese Konfiguration kann zwar weniger benutzerfreundlich sein als die Verwendung des Junk-Email Ordners, die Junk-Aktion erfolgt jedoch erst nach der endgültigen Übermittlung an das Postfach. Stattdessen wird eine E-Mail, die an den Ordner Junk Email zugestellt worden wäre, an den Nicht-Microsoft-Dienst gesendet. Wenn diese Nachricht an Microsoft zurückgeht, gibt es keine Garantie dafür, dass das ursprüngliche Urteil (z. B. Spam) beibehalten wird. Dieses Verhalten führt zu einer geringeren Gesamteffektivität.

Tipp

Nachrichtenflussregeln (Transportregeln), die sich auf ursprüngliche Urteile beziehen, sind nicht ideal, da sie andere Probleme mit sich bringen und zu Effizienzproblemen führen können.

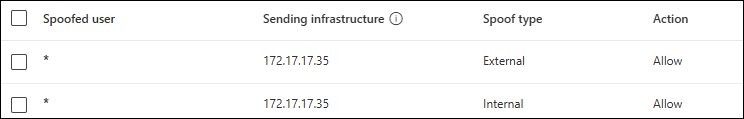

Minimieren Sie falsch positive Ergebnisse, indem Sie Spoof für E-Mails überschreiben, die vom Nicht-Microsoft-Dienst empfangen werden. Wenn der Nicht-Microsoft-Dienst beispielsweise über die IP-Adresse 172.17.17.35 verfügt, erstellen Sie zwei zulässige gefälschte Absendereinträge in der Zulassungs-/Sperrliste des Mandanten: einen externen und einen internen, wie im folgenden Screenshot gezeigt:

Achten Sie darauf, diese Außerkraftsetzungseinträge zu entfernen, wenn Sie den Nicht-Microsoft-Schutzdienst verlassen oder die Funktionsweise ändern.

Falsch negativ (ungültige E-Mails zulässig) und falsch positive E-Mail-Übermittlungen an Microsoft sollten von der ursprünglichen Version der Nachricht stammen, nicht von der, die vom Nicht-Microsoft-Dienst zurückgegeben wird. Falsch positive Ergebnisse, die dem Nicht-Microsoft-Dienst zugeordnet sind, sollten an den Nicht-Microsoft-Dienst gesendet werden. Diese Anforderung kann komplex sein, um Folgendes zu verwalten:

- Microsoft false negative (beim ersten Empfang verpasst): Sie benötigen eine Kopie der Nachricht, bevor sie an das Postfach gesendet werden kann. Übermitteln Sie die Kopie in Quarantäne vom Nicht-Microsoft-Dienst, sofern verfügbar.

- Microsoft + Nicht-Microsoft-Dienst falsch negativ: Wenn beide Dienste dies verpassen, empfehlen wir, das ursprüngliche Element an Microsoft zu melden und das Element im Postfach des Empfängers an den Nicht-Microsoft-Dienst zu melden. Das Element, das vom Nicht-Microsoft-Dienst an Microsoft 365 zurückgegeben wird, enthält Details aus dem Nicht-Microsoft-Dienst (z. B. sendende IP-Adressen, benutzerdefinierte Header usw.), die zu einer verringerung der Effektivität des maschinellen Lernens führen können.

- Microsoft false positive: Wenn die Nachricht ursprünglich von Microsoft abgefangen wurde, bevor die Auswertung durch den Nicht-Microsoft-Dienst erfolgt, ist die Übermittlung dieser Kopie aus der Quarantäne wirksam.

- Nicht-Microsoft-Dienst falsch positiv: Wenn der Nicht-Microsoft-Dienst die Nachricht abgefangen hat, müssen Sie die Nachricht an ihn senden, da Microsoft das Problem nicht beheben kann.

Integrieren von Nicht-Microsoft-Nachrichtenberichtstools

Defender for Office 365 verfügt über vom Benutzer gemeldete Einstellungen, die mit der integrierten Schaltfläche Bericht in unterstützten Versionen von Outlook oder den Add-Ins Microsoft Report Message oder Report Phishing funktionieren.

In dem Wissen, dass Sicherheitsdienste, die nicht von Microsoft stammen, ihre eigenen Tools und Prozesse zum Melden falsch positiver und falsch negativer Ergebnisse (einschließlich Schulungen/Sensibilisierungsmaßnahmen für Benutzer) enthalten können, unterstützt Defender for Office 365 Übermittlungen von Berichtstools von Drittanbietern. Dieser Support hilft dabei, die Meldung falsch positiver und falsch negativer Ergebnisse an Microsoft zu optimieren, und ermöglicht Es Ihrem SecOps-Team, Microsoft Defender XDR Incident management und automatisierte Untersuchungen und Reaktionen (AIR) zu nutzen.

Weitere Informationen finden Sie unter Optionen für Berichterstellungstools von Drittanbietern.