Erfüllen der Anforderungen an eine Multi-Faktor-Authentifizierung im Memorandum 22-09

Erfahren Sie mehr über die Verwendung von Microsoft Entra ID als zentrales Identitätsverwaltungssystem bei der Implementierung von Zero Trust-Prinzipien. Siehe US Office of Management and Budget (OMB) M 22-09 Memorandum für die Leiter der Exekutivabteilungen und Behörden.

Das Memorandum schreibt vor, dass Mitarbeiter für den Zugriff auf Anwendungen vom Unternehmen verwaltete Identitäten verwenden und dass Mitarbeiter durch die Multi-Faktor-Authentifizierung vor komplexen Onlineangriffen wie Phishing geschützt werden. Diese Angriffsmethode versucht mit Links zu unauthentischen Websites, Anmeldeinformationen abzurufen und zu kompromittieren.

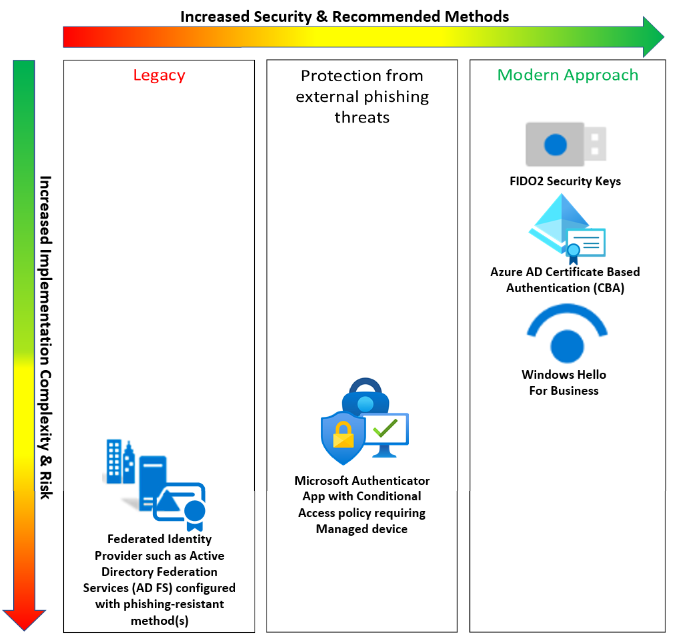

Die Multi-Faktor-Authentifizierung verhindert nicht autorisierten Zugriff auf Konten und Daten. In dem Memorandum wird eine Multi-Faktor-Authentifizierung mit phishingresistenten Methoden gefordert: Authentifizierungsverfahren, die so konzipiert sind, dass sie die Weitergabe von Authentifizierungsgeheimnissen und -ausgaben an eine Website oder Anwendung, die sich als legitimes System ausgibt, erkennen und verhindern. Legen Sie daher fest, welche Multi-Faktor-Authentifizierungsmethoden als phishingresistent gelten.

Phishing-resistente Methoden

Einige Bundesbehörden haben moderne Anmeldeinformationen wie FIDO2-Sicherheitsschlüssel oder Windows Hello for Business bereitgestellt. Viele prüfen die Microsoft Entra-Authentifizierung mit Zertifikaten.

Weitere Informationen:

- FIDO2-Sicherheitsschlüssel

- Windows Hello for Business

- Übersicht über die zertifikatbasierte Microsoft Entra-Authentifizierung

Einige Behörden modernisieren ihre Authentifizierungsanmeldeinformationen. Es gibt mehrere Optionen zum Erfüllen der Anforderungen an die phishingresistente Multi-Faktor-Authentifizierung mit Microsoft Entra ID. Microsoft empfiehlt die Einführung einer phishingresistenten Multi-Faktor-Authentifizierung, die zu den Funktionen der Behörde passt. Überlegen Sie, was jetzt für die phishingresistente Multi-Faktor-Authentifizierung möglich ist, um die allgemeine Cybersicherheitsposition zu verbessern. Implementieren sie moderne Anmeldeinformationen. Wenn der schnellste Weg jedoch kein moderner Ansatz ist, sollten Sie den Schritt zu modernen Ansätzen wagen.

Moderne Ansätze

-

FIDO2-Sicherheitsschlüssel sind gemäß der Cybersecurity & Infrastructure Security Agency (CISA) der Maßstab für eine mehrstufigen Authentifizierung

- Siehe Optionen zur kennwortlosen Authentifizierung für Microsoft Entra ID, FIDO2-Sicherheitsschlüssel.

- Wechseln Sie zu „cisa.gov“ für Mehr als ein Kennwort.

-

Microsoft Entra-Zertifikatauthentifizierung ohne Abhängigkeit von einem Verbundidentitätsanbieter.

- Dazu gehören Smartcardimplementierungen: Common Access Card (CAC) und Personal Identity Verification (PIV) und abgeleitete PIV-Anmeldeinformationen, die in mobilen Geräten oder Sicherheitsschlüsseln bereitgestellt werden

- Siehe Übersicht über die zertifikatbasierte Microsoft Entra-Authentifizierung

- Windows Hello for Business verfügt über phishingresistente Multi-Faktor-Authentifizierung.

Schutz vor externem Phishing

Microsoft Authenticator-Richtlinien und Richtlinien für bedingten Zugriff erzwingen verwaltete Geräte: in Microsoft Entra eingebundene Hybridgeräte oder als konform markierte Geräte. Installieren Sie Microsoft Authenticator auf Geräten, die auf Anwendungen zugreifen, die durch Microsoft Entra ID geschützt sind.

Weitere Informationen: Authentifizierungsmethoden in Microsoft Entra ID – Microsoft Authenticator-App

Wichtig

Um die phishingresistente Anforderung zu erfüllen: Verwalten Sie nur die Geräte, die auf die geschützte Anwendung zugreifen. Benutzer, die Microsoft Authenticator verwenden dürfen, fallen in den Geltungsbereich der Richtlinie für bedingten Zugriff, die verwaltete Geräte für den Zugriff erfordert. Eine Richtlinie für bedingten Zugriff blockiert den Zugriff auf die Microsoft Intune Registrierungs-Cloud-App. Benutzer, die Microsoft Authenticator verwenden dürfen, fallen in den Geltungsbereich für diese Richtlinie für den bedingten Zugriff. Verwenden Sie dieselben Gruppen, um die Microsoft Authenticator-Authentifizierung in Richtlinien für bedingten Zugriff zuzulassen und sicherzustellen, dass für die Authentifizierungsmethode aktivierte Benutzer in den Geltungsbereich beider Richtlinien fallen. Diese Richtlinie für bedingten Zugriff verhindert den wichtigsten Vektor von Phishingbedrohungen durch böswillige externe Akteure. Außerdem wird verhindert, dass ein böswilliger Akteur Microsoft Authenticator ausspioniert, um Anmeldeinformationen zu registrieren oder ein Gerät zu verknüpfen und es in Intune zu registrieren, um es als konform zu kennzeichnen.

Weitere Informationen:

- Planen Ihrer hybriden Join-Implementierung für Microsoft Entra oder

- So planen Sie Ihre Join-Implementierung für Microsoft Entra

- Siehe auch Allgemeine Richtlinie für bedingten Zugriff: Erfordern eines konformen Geräts, eines in Microsoft Entra eingebundenen Hybridgeräts oder der Multi-Faktor-Authentifizierung für alle Benutzer.

Hinweis

Microsoft Authenticator ist nicht phishingresistent. Konfigurieren Sie die Richtlinie für bedingten Zugriff so, dass verwaltete Geräte Schutz vor externen Phishingbedrohungen erhalten.

Vorversion

Verbundidentitätsanbieter wie Active Directory-Verbunddienste (AD FS), die mit phishingresistenten Methoden konfiguriert sind. Zwar erzielen Agenturen mit Verbundidentitätsanbieter Phishingresistenz, aber dies erhöht die Kosten, Komplexität und das Risiko. Microsoft fördert die Sicherheitsvorteile von Microsoft Entra ID und IdP und beseitigt das damit verbundene Risiko eines Verbund-IdP.

Weitere Informationen:

- Schützen von Microsoft 365 vor lokalen Angriffen

- Bereitstellen von AD-Verbunddiensten in Azure

- Konfigurieren von AD FS für die Benutzerzertifikatauthentifizierung

Überlegungen zu phishingresistenten Methoden

Ihre aktuellen Gerätefunktionen, Benutzerpersonas und andere Anforderungen geben möglicherweise Multi-Faktor-Methoden vor. Beispielsweise erfordern FIDO2-Sicherheitsschlüssel mit USB-C-Unterstützung Geräte mit USB-C-Anschlüssen. Berücksichtigen Sie beim Bewerten der phishingresistenten Multi-Faktor-Authentifizierung die folgenden Informationen:

- Gerätetypen und Funktionen, die Sie unterstützen können: Kioske, Laptops, Mobiltelefone, biometrische Lesegeräte, USB, Bluetooth und Nahfeldkommunikationsgeräte

- Benutzer-Personas von Organisationen: Mitarbeiter an vorderster Front, Remotemitarbeiter mit und ohne Unternehmenshardware, Administratoren mit Arbeitsstationen mit privilegiertem Zugriff und B2B-Gastbenutzer

- Logistik: Verteilen, Konfigurieren und Registrieren der MFA-Methoden, z. B. FIDO2-Sicherheitsschlüssel, Smartcards, von Behörden bereitgestellte Geräte oder Windows-Geräte mit TPM-Chips

-

Federal Information Processing Standard (FIPS) 140-Validierung auf Authentifikatorsicherheitsstufe: Einige FIDO-Sicherheitsschlüssel sind FIPS 140-validiert, und zwar auf AAL3-Ebenen, die von NIST SP 800-63B festgelegt wurden.

- Siehe Authentifikatorsicherheitsstufen.

- Siehe NIST-Authentifikatorsicherheitsstufe 3 mit Microsoft Entra ID

- Wechseln Sie zu „nist.gov“ der NIST-Sonderveröffentlichung 800-63B, Richtlinien für digitale Identität.

Überlegungen zur Implementierung von phishingresistenter Multi-Faktor-Authentifizierung

In den folgenden Abschnitten finden Sie Informationen zur Unterstützung der Implementierung phishingresistenter Methoden für die Anmeldung von Anwendungen und virtuellen Geräten.

Anwendungsanmeldeszenarien von verschiedenen Clients

In der folgenden Tabelle wird die Verfügbarkeit von phishingresistenten MFA-Szenarien beschrieben, und zwar anhand des Gerätetyps, der für die Anmeldung bei den Anwendungen verwendet wird:

| Gerät | AD FS als Verbundidentitätsanbieter mit Zertifikatauthentifizierung | Microsoft Entra-Zertifikatauthentifizierung | FIDO2-Sicherheitsschlüssel | Windows Hello for Business | Microsoft Authenticator mit Richtlinien für bedingten Zugriff, die hybride Microsoft Entra-Verknüpfungen oder konforme Geräte erzwingen |

|---|---|---|---|---|---|

| Windows-Gerät |

|

|

|

|

|

| Mobiles iOS-Gerät |

|

|

Nicht verfügbar | Nicht verfügbar |

|

| Mobiles Android-Gerät |

|

|

Nicht verfügbar | Nicht verfügbar |

|

| MacOS-Gerät |

|

|

Edge/Chrome | Nicht verfügbar |

|

Weitere Informationen: Browserunterstützung für die kennwortlose FIDO2-Authentifizierung

Anmeldeszenarien von virtuellen Geräten, für die eine Integration erforderlich ist

Um phishingresistente Multi-Faktor-Authentifizierung zu erzwingen, kann eine Integration erforderlich sein. Erzwingen Sie die Multi-Faktor-Authentifizierung für Benutzer, die auf Anwendungen und Geräte zugreifen. Verwenden Sie für die fünf phishingresistenten Multi-Faktor-Authentifizierungsarten die gleichen Funktionen für den Zugriff auf die folgenden Gerätetypen:

| Zielsystem | Aktionen zur Integration |

|---|---|

| Virtueller Linux-Computer in Azure | Aktivieren Sie die Linux-VM für Microsoft Entra-Anmeldung. |

| Azure Windows-VM | Aktivieren Sie die Windows-VM für Microsoft Entra-Anmeldung. |

| Azure Virtual Desktop | Aktivieren Sie Azure Virtual Desktop für die Microsoft Entra-Anmeldung. |

| Virtuelle Computer, die lokal oder in anderen Clouds gehostet werden | Aktivieren Sie Azure Arc auf der VM, und aktivieren Sie dann die Microsoft Entra-Anmeldung. Derzeit in der privaten Vorschau für Linux. Die Unterstützung von Windows-VMs, die in diesen Umgebungen gehostet werden, befindet sich in unserer Roadmap. |

| Lösung für virtuelle Nicht-Microsoft-Desktops | Integrieren Sie die virtuelle Desktoplösung als App in Microsoft Entra ID. |

Erzwingen der phishingresistenten Multi-Faktor-Authentifizierung

Verwenden Sie den bedingten Zugriff, um die Multi-Faktor-Authentifizierung für Benutzer in Ihrem Mandanten zu erzwingen. Durch die Ergänzung mit mandantenübergreifenden Zugriffsrichtlinien können Sie MFA für externe Benutzer erzwingen.

Weitere Informationen: Übersicht: Mandantenübergreifender Zugriff mit Microsoft Entra External ID

Behördenübergreifende Erzwingung

Verwenden Sie die Microsoft Entra B2B Collaboration, um Anforderungen zu erfüllen, die die Integration erleichtern:

- Schränken Sie die Microsoft-Mandanten ein, auf die Ihre Benutzer zugreifen können.

- Erlauben Sie Benutzern, die Sie in Ihrem Mandanten nicht verwalten müssen, den Zugriff, erzwingen Sie aber eine Multi-Faktor-Authentifizierung und andere Zugriffsanforderungen.

Weitere Informationen: Übersicht über die B2B-Zusammenarbeit

Erzwingen Sie die Multi-Faktor-Authentifizierung für Partner und externe Benutzer, die auf Organisationsressourcen zugreifen. Diese Aktion ist in Szenarien für die behördenübergreifende Zusammenarbeit üblich. Verwenden Sie mandantenübergreifende Microsoft Entra-Zugriffsrichtlinien, um die Multi-Faktor-Authentifizierung für externe Benutzer, die auf Ihre Anwendungen und Ressourcen zugreifen, zu konfigurieren.

Konfigurieren Sie Vertrauenseinstellungen in mandantenübergreifenden Zugriffsrichtlinien, um der Multi-Faktor-Authentifizierungsmethode, die der Gastbenutzermandant verwendet zu vertrauen. Benutzer sollten keine Multi-Faktor-Authentifizierungsmethoden bei Ihrem Mandanten registrieren. Aktivieren Sie diese Richtlinien für jede einzelne Organisation. Sie können die Multi-Faktor-Authentifizierungsmethoden im Basismandanten des Benutzers ermitteln und entscheiden, ob sie die Phishingresistenzanforderungen erfüllen.

Kennwortrichtlinien

Das Memorandum schreibt Organisationen vor, ineffektive Kennwortrichtlinien zu ändern, z. B. komplexe Kennwörter, die häufig rotiert werden. Die Erzwingung umfasst das Entfernen der Anforderung für Sonderzeichen und Zahlen mit Richtlinien für die zeitgestützte Kennwortrotation. Ziehen Sie stattdessen die folgenden Optionen in Betracht:

- Verwenden Sie Kennwortschutz, um eine allgemeine Liste schwacher Kennwörter zu erzwingen, die Microsoft verwaltet.

- Fügen Sie außerdem benutzerdefinierte gesperrte Kennwörter hinzu.

- Siehe Ausschließen unsicherer Kennwörter mithilfe des Microsoft Entra-Kennwortschutzes.

- Self-Service-Kennwortzurücksetzung, um Benutzern das Zurücksetzen von Kennwörtern zu ermöglichen, z. B. nach einer Kontowiederherstellung.

- Microsoft Entra ID-Schutz für Warnungen zu kompromittierten Anmeldeinformationen

- Was bedeutet Risiko?

Auch wenn das Memorandum keine Angaben zu Richtlinien für die Verwendung von Kennwörtern enthält, sollten Sie sich am NIST 800-63B-Standard orientieren.

Siehe NIST-Sonderveröffentlichung 800-63B, Richtlinien für digitale Identität.