Planen der Bereitstellung von Microsoft Entra für die Benutzerbereitstellung mit Quell- und Ziel-Apps von SAP

Ihre Organisation basiert auf Microsoft für verschiedene Azure-Dienste oder Microsoft 365. SAP-Software und -Dienste bieten möglicherweise auch kritische Funktionen wie Personalverwaltung (Human Resources, HR) und ERP (Enterprise Resource Planning) für Ihre Organisation. Sie können Microsoft Entra verwenden, um die Identitäten für Ihre Mitarbeiter, Auftragnehmer und andere Personen sowie deren Zugriff für alle Ihre SAP-Anwendungen und SAP-fremden Anwendungen orchestrieren.

In diesem Tutorial erfahren Sie, wie Sie Microsoft Entra-Features verwenden können, um Identitäten in Ihren SAP-Anwendungen basierend auf Eigenschaften dieser Identitäten, die aus SAP HR-Quellen stammen, zu verwalten. In diesem Tutorial wird von Folgendem ausgegangen:

- Ihre Organisation verfügt über einen Microsoft Entra-Mandanten in der kommerziellen Cloud mit einer Lizenz für mindestens Microsoft Entra ID P1 in diesem Mandanten. (Einige Schritte veranschaulichen auch die Verwendung von Microsoft Entra ID Governance-Features.)

- Sie sind Administrator dieses Mandanten.

- Ihre Organisation verfügt über SAP SuccessFactors als Datensatzsystemquelle für Beschäftigte.

- Ihre Organisation verfügt über SAP ECC (ERP Central Component), SAP S/4HANA oder andere SAP-Anwendungen und optional über andere SAP-fremde Anwendungen.

- Sie verwenden SAP Cloud Identity Services für die Bereitstellung und einmaliges Anmelden (Single Sign-On) bei anderen SAP-Anwendungen als SAP ECC.

Übersicht

In diesem Tutorial wird veranschaulicht, wie Sie Microsoft Entra mit autoritativen Quellen für die Liste der Beschäftigten in einer Organisation (z. B. SAP SuccessFactors) verbinden. Außerdem erfahren Sie, wie Sie Microsoft Entra zum Einrichten von Identitäten für diese Beschäftigten verwenden. Anschließend erfahren Sie, wie Sie Microsoft Entra verwenden, um Beschäftigten Zugriff auf die Anmeldung bei SAP-Anwendungen wie SAP ECC oder SAP S/4HANA zu gewähren.

Der Vorgang umfasst folgende Schritte:

- Planen: Definieren Sie die Anforderungen für Identitäten und den Zugriff auf Anwendungen in Ihrer Organisation. Stellen Sie sicher, dass Microsoft Entra ID und die zugehörigen Microsoft-Onlinedienste die organisatorischen Voraussetzungen für dieses Szenario erfüllen.

- Bereitstellen: Integrieren Sie die erforderlichen Benutzer in Microsoft Entra ID, und richten Sie einen Prozess ein, um diese Benutzer mit geeigneten Anmeldeinformationen auf dem neuesten Stand zu halten. Weisen Sie Benutzern die erforderlichen Zugriffsrechte in Microsoft Entra zu. Stellen Sie diese Benutzer und ihre Zugriffsrechte für Anwendungen bereit, damit sie sich bei diesen Anwendungen anmelden können.

- Überwachen: Überwachen Sie die Identitätsflows, um Fehler zu erkennen und Richtlinien und Vorgänge nach Bedarf anzupassen.

Nach Abschluss des Prozesses können sich Einzelpersonen mit Microsoft Entra-Benutzeridentitäten bei SAP-Anwendungen und SAP-fremden Anwendungen anmelden, zu deren Verwendung sie autorisiert sind.

Das folgende Diagramm zeigt die in diesem Tutorial verwendete Beispieltopologie. In dieser Topologie werden Beschäftigte in SuccessFactors dargestellt und müssen über Konten in einer Windows Server AD-Domäne (Windows Server Active Directory), in Microsoft Entra, in SAP ECC und in SAP-Cloudanwendungen verfügen. In diesem Lernprogramm wird eine Organisation veranschaulicht, die über eine Windows Server AD-Domäne verfügt. Windows Server AD ist für dieses Tutorial jedoch nicht erforderlich.

Dieses Tutorial konzentriert sich auf den Identitätslebenszyklus für Benutzer, die Mitarbeiter und andere Beschäftigte darstellen. Der Identitätslebenszyklus für Gäste und der Zugriffslebenszyklus für Rollenzuweisungen, Anforderungen und Überprüfungen werden in diesem Tutorial nicht behandelt.

Planen der Integrationen mit SAP-Quellen und Zielen

In diesem Abschnitt definieren Sie die Anforderungen für Identitäten und den Zugriff für Anwendungen in Ihrer Organisation. In diesem Abschnitt werden die wichtigsten Entscheidungen erläutert, die für die Integration in SAP-Anwendungen erforderlich sind. Für Nicht-SAP-Anwendungen können Sie auch Organisationsrichtlinien für den Zugriff auf diese Anwendungen definieren.

Wenn Sie SAP IDM verwendet haben, können Sie Ihre Identitätsverwaltungsszenarios von SAP IDM zu Microsoft Entra migrieren. Weitere Informationen finden Sie unter Migrieren von Identitätsverwaltungsszenarios von SAP IDM zu Microsoft Entra.

Bestimmen Onboardingsequenz von Anwendungen und der Integration von Anwendungen in Microsoft Entra

Ihre Organisation hat möglicherweise bereits einige Anwendungen in Microsoft Entra integriert, um eine Teilmenge der verfügbaren Integrationsszenarien zu erhalten. Vielleicht haben Sie beispielsweise SAP Cloud Identity Services in Microsoft Entra integriert, um einmaliges Anmelden nutzen und von den Vorteilen des bedingten Zugriffs profitieren zu können, nutzen aber immer noch manuelle Bereitstellungen und die manuelle Aufhebung von Bereitstellungen. Oder Sie nutzen unter Umständen Anwendungen wie SAP ECC in Ihrer Organisation, haben diese aber noch nicht in Microsoft Entra integriert.

Richten Sie eine Prioritätsreihenfolge für Anwendungen ein, die für einmaliges Anmelden und für die Bereitstellung in Microsoft Entra integriert werden sollen. Organisationen beginnen in der Regel mit der Integration in SaaS-Anwendungen (Software-as-a-Service), die moderne Protokolle unterstützen. Bei SAP-Anwendungen empfiehlt es sich für Organisationen, die über SAP-Cloudanwendungen verfügen, ihre SSO- und Bereitstellungsintegrationen mit SAP Cloud Identity Services als Middleware zu beginnen. Hier können mehrere SAP-Anwendungen von einer Integration der Benutzerbereitstellung und des einmaligen Anmeldens in Microsoft Entra profitieren.

Überprüfen Sie, wie die jeweilige Anwendung in Microsoft Entra integriert wird. Wenn Ihre Anwendung als eines der SAP Cloud Identity Services-Bereitstellungszielsysteme (wie etwa SAP S/4HANA) aufgeführt ist, verwenden Sie SAP Cloud Identity Services als Middleware, um einmaliges Anmelden und die Bereitstellung über Microsoft Entra mit der Anwendung zu verbinden. Wenn es sich bei Ihrer Anwendung um SAP ECC handelt, können Sie Microsoft Entra direkt in SAP NetWeaver (für einmaliges Anmelden) sowie in BAPIs (Business Application Programming Interfaces; geschäftliche Anwendungsprogrammierschnittstellen) von SAP ECC (für die Bereitstellung) integrieren.

Befolgen Sie für SAP-fremde Anwendungen die Anleitung unter Integrieren Sie die Anwendung in Microsoft Entra ID, um sicherzustellen, dass nur autorisierte Benutzer auf die Anwendung zugreifen können, um für jede Ihrer Anwendungen die unterstützten Integrationstechnologien für einmaliges Anmelden und für die Bereitstellung zu ermitteln.

Sammeln Sie die Rollen und Berechtigungen, die jede Anwendung bereitstellt. Einige Anwendungen besitzen nur eine einzelne Rolle. SAP Cloud Identity Services verfügt beispielsweise nur über die Rolle Benutzer, die für die Zuweisung verfügbar ist. SAP Cloud Identity Services kann Gruppen aus Microsoft Entra ID für die Verwendung in der Anwendungszuweisung lesen. Andere Anwendungen verfügen ggf. über mehrere Rollen, die über Microsoft Entra ID verwaltet werden können. Diese Anwendungsrollen legen in der Regel weit gefasste Einschränkungen für den Zugriff fest, über den Benutzer mit dieser Rolle innerhalb der App verfügen.

In anderen Anwendungen werden ggf. auch Gruppenmitgliedschaften oder Ansprüche verwendet, um präzisere Rollenüberprüfungen zu ermöglichen. Sie können über Microsoft Entra ID für die einzelnen Anwendungen bei der Bereitstellung oder in Ansprüchen bereitgestellt werden, die mithilfe von Verbund-SSO-Protokollen ausgestellt werden. Sie können auch als Sicherheitsgruppenmitgliedschaft in Active Directory geschrieben werden.

Hinweis

Wenn Sie eine Anwendung aus dem Microsoft Entra-Anwendungskatalog verwenden, die die Bereitstellung unterstützt, kann Microsoft Entra ID definierte Rollen in die Anwendung importieren und das Anwendungsmanifest automatisch mit den Rollen der Anwendung aktualisieren, nachdem die Bereitstellung konfiguriert wurde.

Wählen Sie aus, welche Rollen und Gruppen über Mitgliedschaften verfügen, die in Microsoft Entra ID geregelt werden sollen. Basierend auf Compliance- und Risikomanagementanforderungen priorisieren Organisationen häufig diese Anwendungsrollen oder Gruppen, die privilegierten Zugriff oder Zugriff auf vertrauliche Informationen gewähren. Die Schritte zum Konfigurieren der Zugriffszuweisung sind zwar nicht Teil dieses Tutorials, trotzdem müssen Sie möglicherweise die Rollen und Gruppen identifizieren, die relevant sind, um sicherzustellen, dass alle ihre Mitglieder für die Anwendungen bereitgestellt werden.

Definieren der Richtlinie der Organisation mit Benutzervoraussetzungen und anderen Einschränkungen für den Zugriff auf eine Anwendung

In diesem Abschnitt bestimmen Sie die Organisationsrichtlinien, die Sie verwenden möchten, um den Zugriff auf die jeweilige Anwendung zu bestimmen.

Ermitteln Sie, ob Benutzer bestimmte Voraussetzungen oder Standards erfüllen müssen, bevor sie Zugriff auf eine Anwendung erhalten. Organisationen mit Konformitätsanforderungen oder Risikomanagementplänen verfügen über sensible oder geschäftskritische Anwendungen. Möglicherweise haben Sie bereits vor der Integration in Microsoft Entra ID die Zugriffsrichtlinien dokumentiert, die steuern, wer Zugriff auf diese Anwendungen haben soll. Andernfalls müssen Sie sich ggf. mit Projektbeteiligten wie den Compliance- und Risikomanagementteams beraten. Stellen Sie sicher, dass die zum Automatisieren von Zugriffsentscheidungen verwendeten Richtlinien für Ihr Szenario geeignet sind.

Beispiel: Unter normalen Umständen sollen nur Vollzeitmitarbeiter oder Personen einer bestimmten Abteilung oder Kostenstelle standardmäßig Zugriff auf die Anwendung einer bestimmten Abteilung haben. Wenn Sie die Microsoft Entra-Berechtigungsverwaltung in Microsoft Entra ID Governance verwenden, können Sie die Berechtigungsverwaltungsrichtlinie für Benutzer aus einer anderen Abteilung, die Zugriff anfordern, mit einem oder mehreren Genehmigern konfigurieren, damit die Benutzer über eine Ausnahme Zugriff erhalten können.

Manche Organisationen verwenden bei Zugriffsanforderungen von Mitarbeitern unter Umständen zwei Genehmigungsphasen. In der ersten Phase wird eine Genehmigung vom Vorgesetzten des anfordernden Benutzers angefordert. In der zweiten Phase wird eine Genehmigung von einem der Ressourcenbesitzer angefordert, die für in der Anwendung gespeicherte Daten verantwortlich sind.

Entscheiden Sie, wie lange Benutzer, für die der Zugriff genehmigt wurde, Zugriff haben sollen, und wann dieser Zugriff wieder entzogen werden soll. Bei vielen Anwendungen können Benutzer zeitlich unbegrenzten Zugriff erhalten, bis sie nicht mehr mit der Organisation verbunden sind. In manchen Situationen ist der Zugriff ggf. an bestimmte Projekte oder Meilensteine gebunden und wird am Ende des Projekts automatisch entzogen. Wenn nur einige wenige Benutzer eine Anwendung über eine Richtlinie verwenden, können Sie auch vierteljährliche oder jährliche Überprüfungen des Zugriffs aller Personen über diese Richtlinie konfigurieren, um eine regelmäßige Überwachung sicherzustellen. Für diese Szenarien ist Microsoft Entra ID Governance erforderlich.

Wenn Ihre Organisation den Zugriff bereits mit einem Organisationsrollenmodell steuert, sollten Sie dieses Organisationsrollenmodell in Microsoft Entra ID integrieren. Möglicherweise haben Sie ein Organisationsrollenmodell definiert, das Zugriff basierend auf einer Benutzereigenschaft wie Position oder Abteilung zuweist. Diese Prozesse können sicherstellen, dass Benutzern der Zugriff wieder entzogen wird, wenn er nicht mehr benötigt wird, auch wenn kein vorab festgelegtes Projektenddatum vorhanden ist.

Wenn Sie bereits über eine Organisationsrollendefinition verfügen, können Sie Organisationsrollendefinitionen zu Microsoft Entra ID Governance migrieren.

Ermitteln Sie, ob es Einschränkungen gibt, die auf der Aufgabentrennung basieren. Dieses Tutorial konzentriert sich auf den Identitätslebenszyklus, um einem Benutzer einfachen Zugriff auf Anwendungen zu bieten. Bei der Planung des Anwendungsonboardings können jedoch auf der Aufgabentrennung basierende Einschränkungen identifiziert werden, die erzwungen werden sollen.

Ein Beispiel: Angenommen, es gibt eine Anwendung mit zwei App-Rollen: „Vertrieb West“ und „Vertrieb Ost“. Sie möchten sicherstellen, dass Benutzer immer nur eine Vertriebsgebietsrolle haben können. Schließen Sie eine Liste aller Rollenpaare ein, die für Ihre Anwendung nicht kompatibel sind. Dadurch wird verhindert, dass Benutzer, die über eine der Rollen verfügen, die zweite Rolle anfordern können. Microsoft Entra-Berechtigungsverwaltungseinstellungen für Zugriffspakete können diese Einschränkungen erzwingen.

Wählen Sie für den Zugriff auf die einzelnen Anwendungen jeweils die entsprechende Richtlinie für bedingten Zugriff aus. Es wird empfohlen, dass Sie Ihre Anwendungen analysieren und in Anwendungssammlungen organisieren, die dieselben Ressourcenanforderungen für dieselben Benutzer aufweisen.

Wenn Sie erstmals eine Verbund-SSO-Anwendung in Microsoft Entra ID integrieren, müssen Sie ggf. eine neue Richtlinie für bedingten Zugriff erstellen, um Einschränkungen auszudrücken. Möglicherweise müssen Sie Anforderungen für die Multi-Faktor-Authentifizierung (MFA) oder für standortbasierten Zugriff für diese Anwendung und für nachfolgende Anwendungen erzwingen. Über den bedingten Zugriff können Sie auch konfigurieren, dass Benutzer Nutzungsbedingungen zustimmen müssen.

Weitere Überlegungen zum Definieren einer Richtlinie für bedingten Zugriff finden Sie unter Planen einer Bereitstellung für bedingten Zugriff.

Bestimmen Sie, wie Ausnahmen für Ihre Kriterien behandelt werden sollen. Es kann beispielsweise sein, dass eine Anwendung in der Regel nur für bestimmte Mitarbeiter verfügbar ist, aber ein Prüfer oder Anbieter vorübergehend Zugriff auf ein bestimmtes Projekt benötigt. Oder ein Mitarbeiter, der unterwegs ist, benötigt Zugriff an einem Standort, der normalerweise blockiert ist, da Ihre Organisation dort nicht präsent ist.

In diesen Fällen können Sie mit Microsoft Entra ID Governance ggf. auch eine Berechtigungsverwaltungsrichtlinie für die Genehmigung einrichten, die unterschiedliche Phasen, ein anderes Zeitlimit oder eine andere genehmigende Person hat. Ein Anbieter, der als Gastbenutzer in Ihrem Microsoft Entra-Mandanten angemeldet ist, hat möglicherweise keinen Vorgesetzten. Stattdessen können seine Zugriffsanforderungen von einem Sponsor für seine Organisation oder von einem Ressourcenbesitzer oder einem Sicherheitsbeauftragten genehmigt werden.

Entscheiden der Bereitstellungs- und Authentifizierungstopologie

Nachdem Sie nun die Anwendungen bestimmt haben, die für die Benutzerbereitstellung und für einmaliges Anmelden in Microsoft Entra integriert werden sollen, müssen Sie sich für den Datenfluss entscheiden, mit dem Benutzeridentitäten und ihre Attribute für diese Anwendungen bereitgestellt werden – basierend auf Daten, die aus autoritativen Datensatzsystemquellen stammen.

Wählen Sie die autorisierenden Quellen für jede Identität und deren Attribute aus. In diesem Tutorial wird davon ausgegangen, dass SuccessFactors die autoritative Datensatzsystemquelle für die Benutzer ist, die Zugriff auf SAP-Anwendungen benötigen. Beim Konfigurieren einer cloudbasierten Benutzerbereitstellung für das Personalwesen aus SuccessFactors in Microsoft Entra ID müssen verschiedene Aspekte berücksichtigt werden. Diese beinhalten die Bestimmung der passenden ID und das Definieren von Attributzuordnungen, Attributtransformation und Bereichsdefinitionsfiltern.

Umfassende Richtlinien für diese Themen finden Sie im Cloudbereitstellungplan für das Personalwesen. Informationen zu den unterstützten Entitäten, zu Verarbeitungsdetails und zum Anpassen der Integration für verschiedene HR-Szenarien finden Sie in der Referenz zur Integration von SAP SuccessFactors. Möglicherweise verfügen Sie auch über weitere autoritative Quellen für andere Identitäten und über einige Identitäten (z. B. Break Glass-Konten oder andere IT-Administratoren), die Microsoft Entra ID als autoritative Quelle verwenden.

Entscheiden Sie, ob Benutzer vorhanden sind oder zusätzlich zur Microsoft Entra-ID in Windows Server AD bereitgestellt werden müssen. Vielleicht sind bei Ihnen bereits Benutzer in Windows Server AD vorhanden, die den Beschäftigten in Ihrer autoritativen HR-Quelle entsprechen. Oder Sie haben vielleicht SAP ECC oder andere Anwendungen so konfiguriert, dass sie Windows Server über LDAP (Lightweight Directory Access-Protokoll) oder Kerberos nutzen. In diesen Fällen stellen Sie Benutzer in Windows Server AD bereit. Diese Benutzer werden dann mit Microsoft Entra ID synchronisiert.

Entwerfen Sie die Bereitstellungstopologie für den Microsoft Entra Connect-Bereitstellungsagenten. Wenn Sie SuccessFactors verwenden und Über Windows Server AD verfügen, müssen Sie den Bereitstellungs-Agent installieren, um Benutzende in diesen Domänen bereitzustellen. Die Bereitstellungstopologie des Microsoft Connect-Bereitstellungsagents hängt von der Anzahl der Mandanten der HR-Cloud-App und der untergeordneten Active Directory-Domänen ab, die Sie integrieren möchten. Wenn Sie über mehrere Azure Active Directory-Domänen verfügen, hängt es davon ab, ob die Azure Active Directory-Domänen zusammenhängend oder nicht zusammenhängend sind. Weitere Informationen finden Sie unter Entwerfen Sie die Microsoft Entra Connect-Bereitstellungsagenten-Bereitstellungstopologie.

Ermitteln Sie, ob Sie mehrere Container in Windows Server AD verwenden. Wenn Sie SuccessFactors verwenden und Über Windows Server AD verfügen, müssen Sie in jeder Domäne ermitteln, ob die Benutzenden, die Mitarbeitende darstellen, in einer Containerhierarchie organisiert sind. Einige Organisationen erstellen möglicherweise alle Benutzenden, die Mitarbeitende in einem einzigen

organizationalUnitdarstellen; andere Organisationen verfügen möglicherweise über mehrere. Weitere Informationen finden Sie unter Konfigurieren der Active Directory OU-Containerzuweisung.Entscheiden Sie, ob Sie Microsoft Entra ID zum Bereitstellen für SAP Cloud Identity Services verwenden möchten oder ob Sie SAP Cloud Identity Services zum Lesen aus Microsoft Entra ID verwenden möchten. Weitere Informationen zu den Microsoft Entra-Bereitstellungsfunktionen finden Sie unter Automatisieren der Benutzerbereitstellung und Bereitstellungsaufhebung für SAP Cloud Identity Services mit Microsoft Entra ID. SAP Cloud Identity Services verfügen außerdem über einen eigenen separaten Connector zum Lesen von Benutzern und Gruppen aus Microsoft Entra ID. Weitere Informationen finden Sie unter SAP Cloud Identity Services – Identitätsbereitstellung – Microsoft Entra ID als Quellsystem.

Entscheiden Sie, ob Sie Benutzer in SAP ECC bereitstellen müssen. Sie können Benutzer aus Microsoft Entra ID in SAP ECC (ehemals SAP R/3) NetWeaver 7.0 oder höher bereitstellen. Wenn Sie andere Versionen von SAP R/3 verwenden, können Sie die unter Connectors für Microsoft Identity Manager 2016 bereitgestellten Anleitungen als Referenz verwenden, um Ihre eigene Vorlage für die Bereitstellung zu erstellen.

Sicherstellen der Erfüllung der organisatorischen Voraussetzungen vor dem Konfigurieren von Microsoft Entra ID

Bevor Sie mit der Bereitstellung des Zugriffs auf unternehmenskritische Anwendungen über Microsoft Entra ID beginnen, müssen Sie sicherstellen, dass Ihre Microsoft Entra-Umgebung ordnungsgemäß konfiguriert ist.

Stellen Sie sicher, dass Ihre Microsoft Entra ID- und Microsoft Online Services-Umgebung für die Complianceanforderungen für die Anwendungen bereit ist. Compliance ist eine gemeinsame Verantwortung von Microsoft, Clouddienstanbietern und Organisationen.

Stellen Sie sicher, dass Ihr Microsoft Entra ID-Mandant ordnungsgemäß lizenziert ist. Um die Bereitstellung mithilfe von Microsoft Entra ID automatisieren zu können, muss Ihr Mandant über mindestens so viele Lizenzen für Microsoft Entra ID P1 verfügen wie aus der HR-Quellanwendung stammende Beschäftigte oder Mitgliedsbenutzer (keine Gastbenutzer) vorhanden sind, die bereitgestellt werden.

Darüber sind für die Verwendung von Lebenszyklus-Workflows und anderen Microsoft Entra ID Governance-Features (beispielsweise automatische Zuweisungsrichtlinien der Microsoft Entra-Berechtigungsverwaltung im Bereitstellungsprozess) Microsoft Entra ID Governance-Lizenzen für Ihre Beschäftigten erforderlich. Diese Lizenzen sind entweder „Microsoft Entra ID Governance“ oder „Microsoft Entra ID Governance Step Up für Microsoft Entra ID P2“.

Überprüfen Sie, ob Microsoft Entra ID bereits das Überwachungsprotokoll und optional andere Protokolle an Azure Monitor sendet. Azure Monitor ist optional, aber nützlich für die Steuerung des Zugriffs auf Apps, da Microsoft Entra Überwachungsereignisse nur bis zu 30 Tage lang im Überwachungsprotokoll speichert. Sie können die Überwachungsdaten länger aufbewahren als durch die standardmäßige Aufbewahrungsfrist vorgesehen. Weitere Informationen finden Sie unter Wie lange speichert Microsoft Entra ID Berichtsdaten?.

Außerdem können Sie Azure Monitor-Arbeitsmappen sowie benutzerdefinierte Abfragen und Berichte für historische Überwachungsdaten verwenden. Sie können die Microsoft Entra-Konfiguration überprüfen, um zu ermitteln, ob Azure Monitor verwendet wird. Wählen Sie dazu im Microsoft Entra Admin Center unter Microsoft Entra ID die Option Arbeitsmappen aus. Wenn diese Integration nicht konfiguriert ist und Sie über ein Azure-Abonnement verfügen und mindestens Sicherheitsadministrator sind, können Sie Microsoft Entra ID für die Verwendung von Azure Monitor konfigurieren.

Stellen Sie sicher, dass nur autorisierte Benutzer*innen den Administratorrollen mit hohen Berechtigungen in Ihrem Microsoft Entra-Mandanten zugewiesen sind. Administratoren mit mindestens der Rolle Identitätsverwaltungsadministrator, Benutzeradministrator, Anwendungsadministrator, Cloudanwendungsadministrator oder Administrator für privilegierte Rollen können Änderungen an Benutzern und ihren Anwendungsrollenzuweisungen vornehmen. Wenn die Mitgliedschaften dieser Rollen nicht kürzlich überprüft wurden, benötigen Sie einen Benutzer, der mindestens ein privilegierter Rollenadministrator ist, um sicherzustellen, dass mit der Zugriffsüberprüfung dieser Verzeichnisrollen begonnen wurde.

Überprüfen Sie auch die Benutzer mit Azure-Rollen in Abonnements, die Azure Monitor, Logic Apps und andere Ressourcen enthalten, die für den Betrieb Ihrer Microsoft Entra-Konfiguration erforderlich sind.

Vergewissern Sie sich, dass Ihr Mandant ordnungsgemäß isoliert ist. Wenn Ihre Organisation Active Directory lokal verwendet und diese AD-Domänen mit Microsoft Entra ID verbunden sind, müssen Sie sicherstellen, dass Verwaltungsvorgänge mit umfassenden Berechtigungen für in der Cloud gehostete Dienste von lokalen Konten isoliert ist. Stellen Sie sicher, dass Ihre Systeme so konfiguriert sind, dass Ihre Microsoft 365-Cloudumgebung vor einer lokalen Kompromittierung geschützt ist.

Bewerten Sie Ihre Umgebung anhand der bewährten Methoden für Sicherheit. Machen Sie sich mit den bewährten Methoden für alle Isolationsarchitekturen vertraut, um zu bewerten, wie Sie Ihren Microsoft Entra ID-Mandanten schützen können.

Dokumentieren Sie die Sitzungseinstellungen für die Tokenlebensdauer und die Anwendungen. Am Ende dieses Tutorials integrieren Sie SAP ECC- oder SAP Cloud Identity Services-Anwendungen in Microsoft Entra für einmaliges Anmelden. Wie lange ein Benutzer, dem kontinuierlicher Zugriff verweigert wurde, eine Verbundanwendung weiter nutzen kann, hängt von der Sitzungslebensdauer der Anwendung selbst und von der Gültigkeitsdauer des Zugriffstokens ab. Die Sitzungslebensdauer für eine Anwendung hängt von der Anwendung selbst ab. Weitere Informationen zum Steuern der Gültigkeitsdauer von Zugriffstoken finden Sie unter Konfigurierbare Tokengültigkeitsdauer.

Bestätigen, dass SAP Cloud Identity Services über die erforderlichen Schemazuordnungen für Ihre Anwendungen verfügt

Die einzelnen SAP-Anwendungen Ihrer Organisation haben unter Umständen individuelle Anforderungen, die erfordern, dass Benutzer dieser Anwendungen über bestimmte Attribute verfügen, wenn sie in der Anwendung bereitgestellt werden.

Wenn Sie SAP Cloud Identity Services verwenden, um SAP S/4HANA oder andere SAP-Anwendungen bereitzustellen, stellen Sie sicher, dass SAP Cloud Identity Services über die Zuordnungen verfügt, um diese Attribute von Microsoft Entra ID über SAP Cloud Identity Services an diese Anwendungen zu senden. Wenn Sie SAP Cloud Identity Services nicht verwenden, fahren Sie mit dem nächsten Abschnitt fort.

- Stellen Sie sicher, dass Ihr SAP-Cloudverzeichnis über das von Ihren SAP-Cloudanwendungen benötigte Benutzerschema verfügt. In SAP Cloud Identity Services fügt jedes konfigurierte Zielsystem für Identitäten, die für SAP Cloud Identity Services bereitgestellt werden, Transformationen aus dem Datenmodell der Quelle zu den Anforderungen des Ziels hinzu. Möglicherweise müssen Sie diese Transformationen in SAP Cloud Identity Services so ändern, wie Sie die Identität modellieren möchten, insbesondere, wenn mehrere Zielsysteme konfiguriert sind. Notieren Sie dann das erforderliche Schema für Microsoft Entra, um SAP-Cloudanwendungen über SAP Cloud Identity Services zu liefern.

Definieren der Beziehung zwischen Arbeitsdatensätzen in Ihrem System von Datensatzquellen und Benutzenden in Microsoft Entra

Jedes von Ihren Anwendungen benötigte Attribut muss aus einer Quelle in Ihrer Organisation stammen. Einige Attribute verfügen möglicherweise über Werte, die Konstanten sind oder aus anderen Attributen transformiert werden. Andere Werte werden ggf. von einem Microsoft-Onlinedienst zugewiesen (beispielsweise die E-Mail-Adresse eines Benutzers). Andere Attribute (z. B. der Name, die Abteilung oder andere Organisationseigenschaften eines Benutzers) stammen in der Regel aus einem autoritativen Personaldatensystem. Um sicherzustellen, dass die richtigen HR-Datensätze den Benutzenden in Microsoft Entra ID zugeordnet werden, arbeiten Sie mit Ihren HR- und IT-Teams zusammen, um die Datenkonsistenz zu gewährleisten und Datenbereinigungsaufgaben zu planen.

Bestimmen Sie, wie Änderungen in der Quelle des Datensatzes den Beitritts- und Austrittsereignissen zugeordnet werden können. Wenn Sie Prozesse für den Beitritt und das Verlassen von Mitarbeitenden automatisieren möchten, müssen Sie die Statusinformationen eines Mitarbeitenden mit den Attributen in Microsoft Entra korrelieren. Weitere Informationen finden Sie unter Benutzerkontenstatus bestimmen.

Stellen Sie sicher, dass Ihre HR-Quelle über das Beschäftigtenschema verfügt, das das erforderliche Schema für diese SAP-Anwendungen bereitstellen kann. Stellen Sie sicher, dass jedes erforderliche Attribut einer SAP-Cloud- oder On-Premises-Anwendung, das nicht aus Microsoft Entra oder einem anderen Microsoft-Online-Dienst stammt, einer Eigenschaft zugeordnet werden kann, die in Ihrer Quelle, z. B. SuccessFactors, verfügbar ist. Wenn Ihre Quelle nicht über das erforderliche Schema verfügt oder die Attribute in einer oder mehreren Identitäten, die Zugriff auf die Anwendungen erhalten, nicht aufgefüllt sind oder Microsoft Entra nicht zum Lesen zur Verfügung stehen, müssen Sie diese Schemaanforderungen erfüllen, bevor Sie die Bereitstellung aktivieren.

Erfassen Sie das Schema, das für die Korrelation zwischen Microsoft Entra ID und Ihren Datensatzsystemen verwendet wird. Möglicherweise sind Benutzer in Windows Server AD oder Microsoft Entra ID vorhanden, die Beschäftigten in SAP SuccessFactors entsprechen. Wenn diese Benutzer nicht von Microsoft Entra ID, sondern von einem anderen Prozess erstellt wurden, sehen Sie sich die Referenz zu SAP SuccessFactors-Attributen sowie Ihr Windows Server- oder Microsoft Entra-Benutzerschema an, um auszuwählen, welche Attribute der Benutzerobjekte einen eindeutigen Bezeichner für die Beschäftigten in SAP SuccessFactors enthalten.

Dieses Attribut muss für jeden Benutzer, der einem Beschäftigten entspricht, mit einem eindeutigen Wert vorhanden sein, sodass die eingehende Bereitstellung von Microsoft Entra bestimmen kann, welche Benutzer bereits für Beschäftigte vorhanden sind, und die Erstellung doppelter Benutzer vermieden wird. Das Standardabgleichsattribut basiert auf der Mitarbeiter-ID. Bevor Sie Mitarbeitende aus der HR-Quelle importieren, müssen Sie sicherstellen, dass der Wert dieses Attributs, wie z. B. die ID der Mitarbeiterin bzw. des Mitarbeiters, in Microsoft Entra ID (für reine Cloud-Benutzende) und Windows Server AD (für hybride Benutzende) ausgefüllt ist, bevor Sie die vollständige Synchronisierung einleiten, und dass der Wert jeden Benutzenden eindeutig identifiziert. Weitere Informationen finden Sie unter Übereinstimmende Attribute bestimmen und Einen eindeutigen Attributwert generieren.

Wählen Sie Bereichsfilter aus, um HR-Datensätze zu überspringen, die nicht mehr relevant sind. Personalsysteme verfügen über mehrere Jahre Beschäftigungsdaten, einschließlich Mitarbeitende, die seit Jahren nicht beschäftigt sind. Andererseits ist Ihr IT-Team vielleicht nur an der Liste der aktiven Mitarbeitenden, der Neueinstellungen und der Kündigungen interessiert, die nach dem Go-Live eingehen. Wenn Sie Personaldatensätze herausfiltern möchten, die aus Sicht Ihres IT-Teams nicht mehr relevant sind, arbeiten Sie mit Ihrem HR-Team zusammen, um dem Personaldatensatz Flags hinzuzufügen, die in den Bereichsfiltern für die Microsoft Entra-Bereitstellung verwendet werden können. Weitere Informationen finden Sie unter Definieren von Bereichsfiltern.

Planen Sie die Behandlung von Sonderzeichen, die den Benutzernamen eines neuen Benutzenden bilden können. Es ist gängige Praxis, den Vor- und Nachnamen des Mitarbeitenden zu verwenden, um eine eindeutige

userPrincipalNamefür den Benutzenden zu erstellen. In Windows Server AD und Microsoft Entra ID sind füruserPrincipalNamekeine Akzentzeichen und nur die folgenden Zeichen erlaubtA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Verwenden Sie die Funktion NormalizeDiacritics, um Zeichen mit Akzenten zu behandeln und entsprechendeuserPrincipalNamezu erstellen.Planen Sie den Umgang mit langen Zeichenfolgen, die aus Ihrer HR-Quelle stammen. Überprüfen Sie, ob Ihre Personaldaten lange Zeichenfolgenwerte enthalten, die mit HR-Feldern verknüpft sind, die Sie zum Auffüllen von Microsoft Entra ID und Windows Server AD-Attributen verwenden werden. Jedes Microsoft Entra ID-Attribut hat eine maximale Zeichenfolgelänge. Wenn der Wert in dem HR-Feld, das dem Microsoft Entra ID-Attribut zugeordnet ist, mehr Zeichen enthält, kann die Aktualisierung des Attributs fehlschlagen. Eine Möglichkeit besteht darin, die Attributzuordnung daraufhin zu überprüfen, ob lange Zeichenfolgenwerte im HR-System abgeschnitten/aktualisiert werden können. Falls dies keine Option ist, können Sie entweder Funktionen wie Mid verwenden, um lange Zeichenfolgen abzuschneiden, oder Funktionen wie Switch nutzen, um lange Werte kürzeren Werten/Abkürzungen zuzuordnen.

Adressierung potenziell leerer Werte für obligatorische Attribute. Es ist obligatorisch, bestimmte Attribute wie

firstName,lastName, ,CNoderUPNbeim Erstellen eines Kontos in Microsoft Entra ID oder Windows Server AD aufzufüllen. Wenn eines der entsprechenden HR-Felder, die solchen Attributen zugeordnet sind, null ist, schlägt der Vorgang der Benutzererstellung fehl. Wenn Sie z B. das AD-AttributCN„Anzeigename“ zuordnen und der „Anzeigename“ nicht für alle Benutzer festgelegt ist, tritt ein Fehler auf. Eine Möglichkeit besteht darin, solche obligatorischen Attributzuordnungen zu überprüfen und sicherzustellen, dass die entsprechenden Felder in HR ausgefüllt sind. Sie können auch die Option der Überprüfung auf Nullwerte in einer Ausdruckszuordnung in Betracht ziehen. Wenn z. B. der Anzeigename leer ist, verketten Sie den Vornamen und den Nachnamen oder den Familiennamen, um den Anzeigenamen zu bilden.

Vergewissern Sie sich, dass die erforderlichen BAPIs für SAP ECC für die Verwendung durch Microsoft Entra bereit sind

Der Microsoft Entra-Bereitstellungs-Agent und der generische Webdienstconnector bieten Konnektivität zu lokalen SOAP-Endpunkten, einschließlich SAP-BAPIs.

Wenn Sie SAP ECC nicht verwenden und die Bereitstellung nur für SAP-Clouddienste durchführen, fahren Sie mit dem nächsten Abschnitt fort.

Vergewissern Sie sich, dass die für die Bereitstellung erforderlichen BAPIs veröffentlicht wurden. Machen Sie die erforderlichen APIs in SAP ECC NetWeaver 7.51 verfügbar, um Benutzer zu erstellen, zu aktualisieren und zu löschen. In der Datei von Connectors für Microsoft Identity Manager 2016 mit dem Namen

Deploying SAP NetWeaver AS ABAP 7.pdfwird erläutert, wie Sie die erforderlichen APIs verfügbar machen können.Zeichnen Sie das Schema auf, das für die vorhandenen SAP-Benutzer verfügbar ist. Vielleicht sind bei Ihnen bereits Benutzer in SAP ECC vorhanden, die den Beschäftigten in Ihrer autoritativen Datensatzsystemquelle entsprechen. Wenn diese Benutzer jedoch nicht von der Microsoft Entra ID erstellt wurden, muss für diese Benutzer ein Feld aufgefüllt werden, das als eindeutiger Bezeichner für den Beschäftigten verwendet werden kann. Dieses Feld muss mit einem eindeutigen Wert für jeden Benutzer vorhanden sein, der einem Beschäftigten entspricht. Anschließend kann die Microsoft Entra-Bereitstellung bestimmen, welche Benutzer bereits für Beschäftigte vorhanden sind, und die Erstellung doppelter Benutzer vermeiden.

Vielleicht verwenden Sie beispielsweise die SAP-BAPIs

BAPI_USER_GETLISTundBAPI_USER_GETDETAIL. Eines der vonBAPI_USER_GETDETAILzurückgegebenen Felder sollte als eindeutiger Bezeichner ausgewählt werden, um mit der Quelle zu korrelieren. Falls Sie über kein Feld verfügen, das einem eindeutigen Bezeichner aus der Quelle entspricht, müssen Sie ggf. einen anderen eindeutigen Bezeichner verwenden. Vielleicht müssen Sie beispielsweise das SAP-Feldaddress.e_mailverwenden, wenn dessen Werte für jeden SAP-Benutzer eindeutig und auch für die Microsoft Entra ID-Benutzer vorhanden sind.Notieren Sie das erforderliche Schema, damit Microsoft Entra SAP-BAPIs zur Verfügung stellt. Sie können beispielsweise die SAP-BAPI

BAPI_USER_CREATE1verwenden, die zum Erstellen eines Benutzers die FelderADDRESS,COMPANY,DEFAULTS,LOGONDATA,PASSWORD,SELF_REGISTERundUSERNAMEerfordert. Ordnen Sie beim Konfigurieren der Zuordnung zwischen dem Microsoft Entra ID-Benutzerschema und den SAP ECC-Anforderungen jedem dieser Felder Microsoft ID-Benutzerattribute oder -Konstanten zu.

Dokumentieren des End-to-End-Attributflusses und der Transformationen

Sie haben die Schemaanforderungen Ihrer Anwendungen und die verfügbaren Beschäftigtenfelder aus Ihren Datensatzsystemquellen identifiziert. Dokumentieren Sie nun die Pfade für den Fluss dieser Felder über Microsoft Entra (und optional über Windows Server AD und SAP Cloud Identity Services) an die Anwendungen.

In einigen Fällen entsprechen die Attribute, die von den Anwendungen benötigt werden, nicht direkt den Datenwerten, die in der Quelle verfügbar sind. Dann müssen die Werte transformiert werden, bevor sie für die Zielanwendung bereitgestellt werden können.

Es gibt mehrere Verarbeitungsphasen, in denen eine Transformation angewendet werden kann.

| Phase | Überlegungen | Links für weitere Informationen |

|---|---|---|

| Im System des Datensatzes selbst | Microsoft Entra Identity Lifecycle Management ist möglicherweise nicht die einzige Lösung, die Daten aus einer Datensatzsystemquelle liest. Wenn die Datennormalisierung ausgeführt wird, bevor Daten für Microsoft Entra verfügbar gemacht werden, profitieren davon möglicherweise auch andere Lösungen, die ähnliche Daten benötigen. | Siehe System der Datensatzdokumentation |

| Im eingehenden Bereitstellungsfluss vom Datensatzsystem zu Microsoft Entra oder Windows Server AD | Sie können einen benutzerdefinierten Wert in ein Windows Server AD-Benutzerattribute oder ein Microsoft Entra ID-Benutzerattribute schreiben, basierend auf einem oder mehreren SuccessFactors-Attributen. | Ausdruck mit Funktionen zur Anpassung |

| Beim Synchronisieren von Windows Server AD mit der Microsoft Entra ID | Wenn bei Ihnen bereits Benutzer in Windows Server AD vorhanden sind, transformieren Sie möglicherweise Attribute dieser Benutzer, wenn sie in Microsoft Entra ID integriert werden. | Anpassen einer Synchronisierungsregel in Microsoft Entra Connect und Verwenden des Ausdrucks-Generators mit Microsoft Entra Cloud Sync |

| Im ausgehenden Bereitstellungsfluss von Microsoft Entra ID zu SAP Cloud Identity Services, SAP ECC oder anderen SAP-fremden Anwendungen | Wenn Sie die Bereitstellung für eine Anwendung konfigurieren, ist einer der Typen von Attributzuordnungen, die Sie angeben können, eine Ausdruckszuordnung eines oder mehrerer Attribute in Microsoft Entra ID zu einem Attribut im Ziel. | Ausdruck mit Funktionen zur Anpassung |

| Bei ausgehendem Verbund-SSO | Standardmäßig stellt Microsoft Identity Platform für eine Anwendung ein SAML-Token aus, das einen Anspruch enthält, dessen Wert dem Benutzernamen (auch als Benutzerprinzipalname bezeichnet) entspricht. Dadurch kann der Benutzer eindeutig identifiziert werden. Das SAML-Token enthält auch andere Ansprüche wie etwa die E-Mail-Adresse oder den Anzeigenamen des Benutzers, und Sie können Anspruchstransformationsfunktionen verwenden. | Anpassen von SAML-Tokenansprüchen und Anpassen von JSON-Webtokenansprüchen |

| In SAP Cloud Identity Services | In SAP Cloud Identity Services fügt jedes konfigurierte Zielsystem für Identitäten, die für SAP Cloud Identity Services bereitgestellt werden, Transformationen aus dem Datenmodell der Quelle zu den Anforderungen des Ziels hinzu. Möglicherweise müssen Sie diese Transformationen in SAP Cloud Identity Services so ändern, wie Sie die Identität modellieren möchten, insbesondere, wenn mehrere Zielsysteme konfiguriert sind. Dieser Ansatz kann geeignet sein, wenn die Attributanforderung spezifisch für eine oder mehrere SAP-Anwendungen ist, die mit SAP Cloud Identity Services verbunden sind. | SAP Cloud Identity Services – Transformation verwalten |

Vorbereiten der Ausgabe neuer Authentifizierungsanmeldeinformationen

Wenn Sie Windows Server AD verwenden, sollten Sie Windows Server AD-Anmeldeinformationen für Beschäftigte ausgeben, die Anwendungszugriff benötigen und vorher noch keine Windows Server AD-Benutzerkonten hatten. In einigen Organisationen wurden Benutzer bislang direkt in Anwendungsrepositorys bereitgestellt. Beschäftigte erhielten nur Windows Server AD-Benutzerkonten, wenn sie ein Microsoft Exchange-Postfach oder Zugriff auf in Windows Server AD integrierte Anwendungen benötigten.

Wenn Sie in diesem Szenario die eingehende Bereitstellung für Windows Server AD konfigurieren, erstellt Microsoft Entra Benutzer in Windows Server AD sowohl für bereits vorhandene Beschäftigte, die zuvor noch keine Windows Server AD-Benutzerkonten hatten, als auch für neue Beschäftigte. Wenn sich Benutzer bei der Windows-Domäne anmelden, sollten sich Benutzer bei Windows Hello for Business registrieren, um eine Authentifizierung zu erhalten, die sicherer ist als nur ein Kennwort.

Wenn Sie Windows Server AD nicht verwenden, sollten Sie Microsoft Entra ID-Anmeldeinformationen für Beschäftigte ausgeben, die Anwendungszugriff benötigen und zuvor noch keine Microsoft Entra ID-Benutzerkonten hatten. Wenn Sie die eingehende Bereitstellung für Microsoft Entra ID konfigurieren, ohne zuerst Windows Server AD zu verwenden, erstellt Microsoft Entra Benutzer in Microsoft Entra sowohl für bereits vorhandene Beschäftigte, die zuvor noch keine Microsoft Entra ID-Benutzerkonten hatten, als auch für neue Beschäftigte.

Wenn Benutzende Passwörter benötigen, können Sie die Microsoft Entra ID Self-Service-Kennwortzurücksetzung (SSPR) einführen, damit der Benutzende sein Passwort zurücksetzen kann. Sie können das Attribut Mobiltelefonnummer über die Cloud-HR-App bereitstellen. Sobald Microsoft Entra ID das Attribut Mobiltelefonnummer enthält, können Sie SSPR für das Benutzerkonto aktivieren. Am ersten Tag kann der neue Benutzer dann die registrierte und überprüfte Mobiltelefonnummer zur Authentifizierung verwenden. Details zum Vorabausfüllen von Authentifizierungskontaktinformationen finden Sie in der SSPR-Dokumentation.

Wenn die Benutzenden eine stärkere Authentifizierung verwenden, aktivieren Sie die Richtlinie für temporäre Zugangspässe, damit Sie temporäre Zugangspässe für neue Benutzende erstellen können.

Vergewissern Sie sich, dass Benutzer für die MFA von Microsoft Entra bereit sind. Wir empfehlen, bei geschäftskritischen Anwendungen, die per Verbund integriert sind, die MFA von Microsoft Entra zu verlangen. Bei diesen Anwendungen muss per Richtlinie festgelegt werden, dass Benutzer vor Microsoft Entra ID eine MFA-Anforderung erfüllen müssen, um die Anmeldung bei einer Anwendung zu ermöglichen. Einige Organisationen können auch den Zugriff nach Standorten sperren oder festlegen, dass Benutzer von einem registrierten Gerät aus zugreifen müssen.

Wenn es noch keine geeignete Richtlinie gibt, die die notwendigen Bedingungen für Authentifizierung, Standort, Gerät und Nutzungsbedingungen enthält, fügen Sie Ihrer Bereitstellung mit bedingtem Zugriff eine Richtlinie hinzu.

Vorbereiten der Ausgabe eines befristeten Zugriffspasses für neue Beschäftigte Wenn Sie über Microsoft Entra ID Governance verfügen und die eingehende Bereitstellung für Microsoft Entra ID konfigurieren, planen Sie die Konfiguration von Lebenszyklusworkflows, um einen befristeten Zugriffspass für neue Beschäftigte auszugeben.

Planen eines Pilotprojekts

Die Integration von HR-Geschäftsprozessen und Identitäts-Workflows aus HR-Quellen in Zielsysteme erfordert einen beträchtlichen Umfang an Datenvalidierung, Datentransformation, Datenbereinigung und End-to-End-Tests, bevor Sie die Lösung in Produktion geben können.

Führen Sie die anfängliche Konfiguration in einer Pilotumgebung aus, bevor sie für alle Benutzer in der Produktionsumgebung skaliert wird.

Bereitstellen von Microsoft Entra-Integrationen

In diesem Abschnitt führen Sie folgende Schritte aus:

Die Benutzer aus einem autorisierenden Quellsystem in die Microsoft Entra-ID einbringen.

Stellen Sie diese Benutzer für SAP Cloud Identity Services oder SAP ECC bereit, damit sie sich bei SAP-Anwendungen anmelden können.

Das Windows Server AD-Benutzerschema aktualisieren

Wenn Sie Benutzer in Windows Server AD und in Microsoft Entra ID bereitstellen, stellen Sie sicher, dass Ihre Windows Server AD-Umgebung und die zugehörigen Microsoft Entra-Agents dafür bereit sind, Benutzer mit dem erforderlichen Schema für Ihre SAP-Anwendungen in bzw. aus Windows Server AD zu übertragen.

Wenn Sie Windows Server AD nicht verwenden, fahren Sie mit dem nächsten Abschnitt fort.

Erweitern Sie bei Bedarf das Windows Server AD-Schema. Für jedes Benutzerattribut, das von Microsoft Entra und von Ihren Anwendungen benötigt wird, aber noch nicht Teil des Windows Server AD-Benutzerschemas ist, muss ein integriertes Windows Server AD-Benutzererweiterungsattribut ausgewählt werden. Alternativ können Sie das Windows Server AD-Schema erweitern, damit Windows Server AD dieses Attribut dort speichern kann. Diese Anforderung enthält auch Attribute, die für die Automatisierung verwendet werden, z. B. das Teilnahmedatum und das Urlaubsdatum eines Mitarbeiters.

Manche Organisationen verwenden beispielsweise die Attribute

extensionAttribute1undextensionAttribute2, um diese Eigenschaften zu speichern. Wenn Sie sich für die Verwendung der integrierten Erweiterungsattribute entscheiden, stellen Sie sicher, dass diese Attribute nicht bereits von anderen LDAP-basierten Anwendungen von Windows Server AD oder von Anwendungen verwendet werden, die in Microsoft Entra ID integriert sind. Andere Organisationen erstellen neue Windows Server AD-Attribute mit Speziellen Namen für ihre Anforderungen, z. B.contosoWorkerId.Vergewissern Sie sich, dass ggf. bereits vorhandene Windows Server AD-Benutzer über erforderliche Attribute für die Korrelation mit der HR-Quelle verfügen. Vielleicht sind bei Ihnen bereits Benutzer in Windows Server AD vorhanden, die Beschäftigten entsprechen. Diese Benutzer müssen über ein Attribut verfügen, dessen Wert eindeutig ist und einer Eigenschaft in der autoritativen Datensatzsystemquelle für diese Beschäftigten entspricht.

Beispielsweise verwenden einige Organisationen ein Attribut, z. B.

employeeIdin Windows Server AD. Wenn Benutzer dieses Attribut nicht besitzen, werden sie bei der nachfolgenden Integration möglicherweise nicht berücksichtigt. In diesem Fall führt die automatisierte Bereitstellung zur Erstellung doppelter Benutzer in Windows Server AD. Wenn ein Benutzer die Organisation verlässt, werden die ursprünglichen Benutzer nicht aktualisiert oder entfernt. Verwenden Sie Folgendes:- Die PowerShell-Pipeline auf einem in die Domäne eingebundenen Computer mit dem Befehl

Get-ADUserzum Abrufen aller Benutzer in einem Active Directory-Container. - Der Befehl

where-object, um nach Benutzern mit einem fehlenden Attribut zu filtern (mit einem Filter wie{$_.employeeId -eq $null}). - Der Befehl

export-csv, um die resultierenden Benutzer in eine CSV-Datei zu exportieren.

Stellen Sie sicher, dass es keine Benutzer gibt, die Beschäftigten entsprechen, denen dieses Attribut fehlt. Falls doch, müssen Sie diese Benutzer in Windows Server AD bearbeiten, um das fehlende Attribut hinzuzufügen, bevor Sie fortfahren.

- Die PowerShell-Pipeline auf einem in die Domäne eingebundenen Computer mit dem Befehl

Erweitern Sie das Microsoft Entra ID-Schema, und konfigurieren Sie die Zuordnungen aus dem Windows Server AD-Schema auf das Microsoft Entra ID-Benutzerschema. Wenn Sie Microsoft Entra Connect Sync verwenden, führen Sie die Schritte unter Microsoft Entra Connect-Synchronisierung: Verzeichniserweiterungen aus, um das Microsoft Entra ID-Benutzerschema mit Attributen zu erweitern. Konfigurieren Sie die Microsoft Entra Connect-Synchronisierungszuordnungen zwischen den Attributen von Windows Server AD und diesen Attributen.

Wenn Sie die Microsoft Entra-Cloudsynchronisierung verwenden, führen Sie die Schritte unter Verzeichniserweiterungen und benutzerdefinierte Attributzuordnungen für die Microsoft Entra-Cloudsynchronisierung aus, um das Microsoft Entra ID-Benutzerschema mit ggf. weiteren erforderlichen Attributen zu erweitern. Konfigurieren Sie die Microsoft Entra-Cloudsynchronisierungszuordnungen zwischen den Attributen von Windows Server AD und diesen Attributen. Stellen Sie sicher, dass Sie die für Lebenszyklus-Workflows erforderlichen Attribute synchronisieren.

Warten Sie, bis die Synchronisierung von Windows Server AD mit der Microsoft Entra ID abgeschlossen ist. Wenn Sie Änderungen an den Zuordnungen vorgenommen haben, um weitere Attribute von Windows Server AD bereitzustellen, warten Sie, bis diese Änderungen für die Benutzer aus Windows Server AD bei Microsoft Entra ID angekommen sind, damit die Microsoft Entra ID-Darstellung der Benutzer über den vollständigen Satz von Attributen aus Windows Server AD verfügt.

Wenn Sie die Microsoft Entra-Cloudsynchronisierung verwenden, können Sie die

steadyStateLastAchievedTime-Eigenschaft des Synchronisierungsstatus überwachen, indem Sie den Synchronisierungsauftrag des Dienstprinzipals abrufen, der die Microsoft Entra-Cloudsynchronisierung darstellt. Falls Sie nicht über die Dienstprinzipal-ID verfügen, lesen Sie Anzeigen des Synchronisierungsschemas.Erstellen Sie alle erforderlichen Container in Windows Server AD. Wenn Sie Benutzende in Organisationseinheiten in der Domäne bereitstellen, stellen Sie sicher, dass diese

organizationalUnitContainer vorhanden sind, bevor Sie den Bereitstellungs-Agent aktivieren.

Aktualisieren des Microsoft Entra ID-Benutzerschemas

Wenn Sie Windows Server AD verwenden, haben Sie das Microsoft Entra ID-Benutzerschema bereits im Rahmen der Konfiguration von Zuordnungen aus Windows Server AD erweitert. Falls dieser Schritt abgeschlossen ist, fahren Sie mit dem nächsten Abschnitt fort.

Wenn Sie Windows Server AD nicht verwenden, führen Sie die Schritte in diesem Abschnitt aus, um das Microsoft Entra ID-Benutzerschema zu erweitern.

Erstellen Sie eine Anwendung, die die Microsoft Entra-Schemaerweiterungen enthalten soll. Für Mandanten, die nicht aus Windows Server AD synchronisiert werden, müssen Schemaerweiterungen Teil einer neuen Anwendung sein. Erstellen Sie bei Bedarf eine Anwendung, um Schemaerweiterungen darzustellen. Dieser Anwendung sind keine Benutzer zugewiesen.

Identifizieren Sie das Attribut für die Korrelation mit dem Datensatzsystem. Vielleicht sind bei Ihnen bereits Benutzer in Microsoft Entra ID vorhanden, die Beschäftigten entsprechen. Falls ja, müssen diese Benutzer über ein Attribut verfügen, dessen Wert eindeutig ist und einer Eigenschaft in der autoritativen Datensatzsystemquelle für diese Beschäftigten entspricht.

Beispielsweise erweitern einige Organisationen ihr Microsoft Entra ID-Benutzerschema, um ein neues Attribut für diesen Zweck zu erhalten. Wenn Sie noch kein Attribut für diesen Zweck erstellt haben, fügen Sie es im nächsten Schritt als Attribut hinzu.

Erweitern Sie das Microsoft Entra ID-Benutzerschema für neue Attribute. Erstellen Sie Verzeichnisschemaerweiterungen für jedes Attribut, das von den SAP-Anwendungen benötigt wird, die noch nicht Teil des Microsoft Entra ID-Benutzerschemas sind. Diese Attribute bieten eine Möglichkeit für Microsoft Entra, weitere Daten zu Benutzern zu speichern. Sie können das Schema erweitern, indem Sie ein Erweiterungsattribut erstellen.

Sicherstellen, dass Benutzer in Microsoft Entra ID mit Beschäftigtendatensätzen in der HR-Quelle korreliert werden können

Vielleicht sind bei Ihnen bereits Benutzer in Microsoft Entra ID vorhanden, die Beschäftigten entsprechen. Falls ja, müssen diese Benutzer über ein Attribut verfügen, dessen Wert eindeutig ist und einer Eigenschaft in der autoritativen Datensatzsystemquelle für diese Beschäftigten entspricht.

Beispielsweise erweitern einige Organisationen ggf. ihr Microsoft Entra ID-Benutzerschema, um ein neues Attribut für diesen Zweck zu erhalten. Wenn Benutzer dieses Attribut nicht besitzen, werden sie bei der nachfolgenden Integration möglicherweise nicht berücksichtigt. In diesem Fall führt die automatisierte Bereitstellung zur Erstellung doppelter Benutzer in Windows Server AD. Wenn ein Benutzer die Organisation verlässt, werden die ursprünglichen Benutzer nicht aktualisiert oder entfernt.

Rufen Sie die Benutzer aus Microsoft Entra ID ab. Stellen Sie sicher, dass jeder Benutzer, der bereits in Microsoft Entra ID enthalten ist und einen Beschäftigten darstellt, über ein Attribut verfügt, über das er korreliert werden kann. In der Regel entsprechen einige Benutzer in Microsoft Entra ID keinen Beschäftigten in Ihrer autoritativen Datensatzsystemquelle. Hierzu zählen das Break-Glass-Konto für Administratorzugriff im Notfall sowie Konten für IT-Anbieter und Gastzugriff. Die restlichen Benutzer müssen bereits über ein Attribut mit einem eindeutigen Wert für die Korrelation verfügen.

Nicht korrelierte Benutzer werden bei Aktualisierungen und bei der Aufhebung der Bereitstellung möglicherweise übersehen. Microsoft Entra erstellt möglicherweise sogar doppelte Benutzer. Wenn die Anforderung beispielsweise lautet, dass alle Mitgliederbenutzer (abgesehen vom Break-Glass-Konto) über ein

employeeid-Attribut verfügen müssen, können diese Benutzer mit einer PowerShell-Befehlspipeline identifiziert werden, die in etwa wie im folgenden Skript aussieht:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Einrichten der Voraussetzungen für Identitätsgovernancefeatures

Wenn Sie einen Bedarf für eine Microsoft Entra ID Governance-Funktion (beispielsweise die Microsoft Entra-Berechtigungsverwaltung oder Lebenszyklus-Workflows von Microsoft Entra) erkannt haben, stellen Sie die entsprechenden Features bereit, bevor Sie Beschäftigte als Benutzer in Microsoft Entra ID integrieren.

Laden Sie bei Bedarf das Dokument mit den Nutzungsbedingungen hoch. Wenn Benutzer vor dem Zugriff auf die Anwendung die Nutzungsbedingungen akzeptieren müssen, erstellen Sie das Dokument mit den Nutzungsbedingungen, und laden Sie es hoch, damit es in eine Richtlinie für bedingten Zugriff integriert werden kann.

Erstellen Sie bei Bedarf einen Katalog. Wenn ein Administrator zum ersten Mal mit der Microsoft Entra-Berechtigungsverwaltung interagiert, wird automatisch ein Standardkatalog erstellt. Zugriffspakete für verwaltete Anwendungen sollten in einem designierten Katalog enthalten sein. Führen Sie zum Erstellen eines Katalogs im Microsoft Entra Admin Center die Schritte im Abschnitt Katalog erstellen aus.

Führen Sie zum Erstellen eines Katalogs mit PowerShell die Schritte in den Abschnitten Authentifizieren bei Microsoft Entra ID und Erstellen eines Katalogs aus.

Erstellen Sie einen Joiner-Workflow. Wenn Sie die eingehende Bereitstellung für Microsoft Entra ID konfigurieren, konfigurieren Sie einen Joiner-Workflow für den Lebenszyklus-Workflow mit einer Aufgabe, um einen befristeten Zugriffspass für neue Beschäftigte auszugeben.

Erstellen Sie einen Leaver-Workflow, der Anmeldungen blockiert. Konfigurieren Sie in Lebenszyklus-Workflows von Microsoft Entra einen Leaver-Workflow mit einer Aufgabe, die Benutzer daran hindert, sich anzumelden. Dieser Workflow kann bei Bedarf ausgeführt werden. Wenn Sie die eingehende Bereitstellung aus den Datensatzquellen nicht konfiguriert haben, um zu verhindern, dass sich Beschäftigte nach dem geplanten Austrittsdatum anmelden, konfigurieren Sie einen Leaver-Workflow, der an den geplanten Austrittsterminen dieser Beschäftigten ausgeführt wird.

Erstellen Sie einen Leaver-Workflow zum Löschen von Benutzerkonten. Konfigurieren Sie optional einen Leaver-Workflow mit einer Aufgabe, um einen Benutzer zu löschen. Planen Sie diesen Workflow so, dass er für einen bestimmten Zeitraum (z. B. 30 oder 90 Tage) nach dem geplanten Austrittstermin des Beschäftigten ausgeführt wird.

Verbinden von Benutzern in Microsoft Entra-ID mit Arbeitsdatensätzen aus der HR-Quelle

In diesem Abschnitt wird veranschaulicht, wie Microsoft Entra ID in SAP SuccessFactors als HR-Quellsystem des Datensatzes integriert wird.

Konfigurieren Sie das System des Datensatzes mit einem Dienstkonto, und erteilen Sie entsprechende Berechtigungen für die Microsoft Entra-ID. Wenn Sie SAP SuccessFactors verwenden, führen Sie die Schritte im Abschnitt Konfigurieren von SuccessFactors für die Integration aus.

Konfigurieren Sie eingehende Zuordnungen aus Ihrem Datensatzsystem zu Windows Server AD oder Microsoft Entra ID. Wenn Sie SAP SuccessFactors verwenden und Benutzer in Windows Server AD und Microsoft Entra ID bereitstellen, führen Sie die Schritte im Abschnitt Konfigurieren der Benutzerbereitstellung von SuccessFactors in Active Directory aus.

Wenn Sie SAP SuccessFactors verwenden und keine Bereitstellung in Windows Server AD durchführen, führen Sie die Schritte im Abschnitt Konfigurieren der Benutzerbereitstellung von SuccessFactors auf Microsoft Entra ID aus.

Stellen Sie beim Konfigurieren der Zuordnungen sicher, dass Sie eine Zuordnung mit Objekte mit diesem Attribut abgleichen für das Windows Server AD-Attribut oder für das Microsoft Entra ID-Benutzerattribut konfiguriert haben, das für die Korrelation verwendet wird. Konfigurieren Sie außerdem Zuordnungen für die Attribute, die für den Arbeitsbeitritt und das Verlassen von Datumsangaben erforderlich sind, sowie alle Attribute, die von den Zielanwendungen benötigt werden, die aus der HR-Quelle stammen.

Führen Sie die anfängliche eingehende Bereitstellung aus dem Datensatzsystem aus. Wenn Sie SAP SuccessFactors verwenden und Benutzer in Windows Server AD und Microsoft Entra ID bereitstellen, führen Sie die Schritte im Abschnitt Aktivieren und Starten der Bereitstellung aus. Wenn Sie SAP SuccessFactors verwenden und keine Bereitstellung in Windows Server AD durchführen, führen Sie die Schritte im Abschnitt Aktivieren und Starten der Bereitstellung aus. Bei großen Cloud-HR-App-Mandanten (>30.000 Benutzende) führen Sie den ersten Zyklus schrittweise durch, wie in Planen Sie den ersten Zyklus beschrieben.

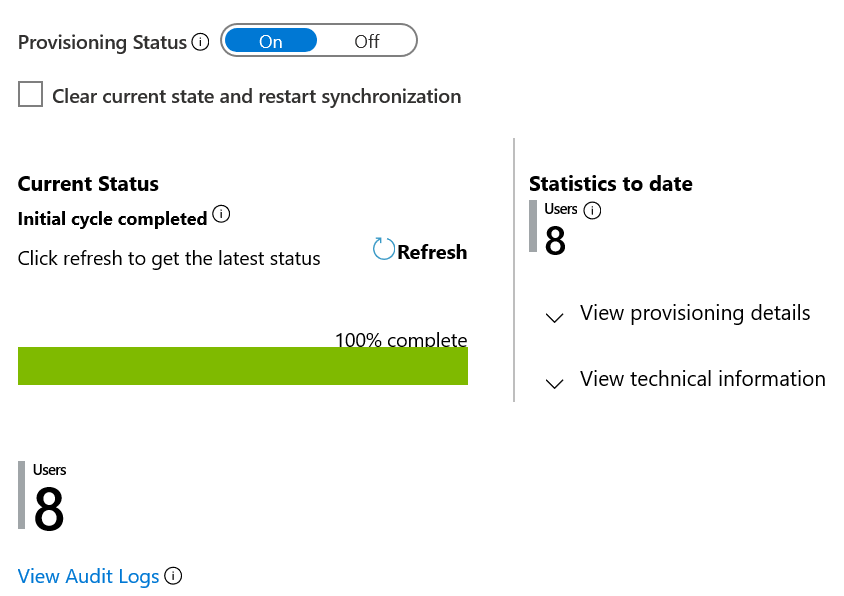

Warten Sie, bis die anfängliche Synchronisierung aus dem Datensatzsystem abgeschlossen ist. Wenn Sie SAP SuccessFactors mit Windows Server AD oder Microsoft Entra ID synchronisieren, aktualisiert Microsoft Entra nach der anfänglichen Synchronisierung mit dem Verzeichnis den Überwachungszusammenfassungsbericht auf der Registerkarte Bereitstellung der SAP SuccessFactors-Anwendung im Microsoft Entra Admin Center.

Warten Sie bei einer Bereitstellung in Windows Server AD, bis die in Windows Server AD erstellten (oder aktualisierten) Benutzer aus Windows Server AD mit Microsoft Entra ID synchronisiert wurden. Warten Sie, bis Änderungen für die Benutzer in Windows Server AD bei Microsoft Entra ID angekommen sind, damit die Microsoft Entra ID-Darstellung der Benutzer über den vollständigen Satz von Benutzern und ihren Attributen aus Windows Server AD verfügt.

Wenn Sie die Microsoft Entra-Cloudsynchronisierung verwenden, können Sie

steadyStateLastAchievedTimedes Synchronisierungsstatus überwachen, indem Sie den Synchronisierungsauftrag des Dienstprinzipals abrufen, der die Microsoft Entra-Cloudsynchronisierung darstellt. Falls Sie nicht über die Dienstprinzipal-ID verfügen, lesen Sie Anzeigen des Synchronisierungsschemas.Stellen Sie sicher, dass die Benutzer in Microsoft Entra ID bereitgestellt wurden. Zu diesem Zeitpunkt sollten die Benutzer in der Microsoft Entra-ID mit den Attributen vorhanden sein, die von den Zielanwendungen benötigt werden. Sie können beispielsweise festlegen, dass Benutzer über die Attribute

givenname,surnameundemployeeIDverfügen müssen. Um die Anzahl von Benutzern mit bestimmten Attributen (oder mit fehlenden Attributen) anzuzeigen, können Sie PowerShell-Befehle wie das folgende Skript verwenden:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Stellen Sie sicher, dass in Microsoft Entra ID keine unerwarteten nicht korrelierte Konten vorhanden sind. In der Regel entsprechen einige Benutzer in Microsoft Entra ID keinen Beschäftigten in Ihrer autoritativen Datensatzsystemquelle. Hierzu zählen das Break-Glass-Konto für Administratorzugriff im Notfall sowie Konten für IT-Anbieter und Gastzugriff.

Es kann sich jedoch auch um verwaiste Konten in Microsoft Entra handeln, die den Konten aktueller Beschäftigter ähneln, aber nicht mit einem Beschäftigtendatensatz synchronisiert wurden. Verwaiste Konten können auf ehemalige Mitarbeiter zurückzuführen sein, die nicht mehr im HR-System vorhanden sind. Eine weitere mögliche Ursache sind Abgleichsfehler. Und auch Datenqualitätsprobleme können zu verwaisten Konten führen (beispielsweise im Falle einer Person, die ihren Namen geändert hat oder neu eingestellt wurde).

Testen Sie, ob die Aktivitäten Beitreten, Aktualisieren und Verlassen in einem vorgelagerten Datenaufzeichnungssystem korrekt zu Microsoft Entra fließen. Weitere Informationen finden Sie unter Planprüfung.

Bereitstellen von Benutzern und ihren Zugriffsrechten für Anwendungen und ihnen die Anmeldung bei diesen Anwendungen ermöglichen

Nachdem die Benutzer nun in Microsoft Entra ID vorhanden sind, können Sie sie in den nächsten Abschnitten für die Zielanwendungen bereitstellen.

Bereitstellen von Benutzer*innen an SAP Cloud Identity Services

Die Schritte in diesem Abschnitt konfigurieren die Bereitstellung von Microsoft Entra ID an SAP Cloud Identity Services. Richten Sie Microsoft Entra ID standardmäßig so ein, dass Benutzer automatisch in SAP Cloud Identity Services bereitgestellt werden und ihre Bereitstellung automatisch wieder aufgehoben wird. Dadurch können sich diese Benutzer bei SAP Cloud Identity Services authentifizieren und auf andere SAP-Workloads zugreifen, die in SAP Cloud Identity Services integriert sind. SAP Cloud Identity Services unterstützen die Bereitstellung von lokalen Identitätsverzeichnissen aus in andere SAP-Anwendungen als Zielsysteme.

Alternativ können Sie SAP Cloud Identity Services so konfigurieren, dass sie aus der Microsoft Entra-ID gelesen werden. Wenn Sie SAP Cloud Identity Services verwenden, um Benutzer (und optional Gruppen) aus Microsoft Entra ID zu lesen, folgen Sie der SAP-Anleitung zum Konfigurieren von SAP Cloud Identity Services. Fahren Sie dann mit dem nächsten Abschnitt fort.

Wenn Sie SAP Cloud Identity Services nicht verwenden, fahren Sie mit dem nächsten Abschnitt fort.

Stellen Sie sicher, dass Sie über einen SAP Cloud Identity Services-Mandanten mit einem Benutzerkonto in SAP Cloud Identity Services mit Administratorberechtigungen verfügen.

Einrichten von SAP Cloud Identity Services für die Bereitstellung. Melden Sie sich bei Ihrer SAP Cloud Identity Services-Verwaltungskonsole an, und führen Sie die Schritte im Abschnitt Einrichten von SAP Cloud Identity Services für die Bereitstellung aus.

Fügen Sie SAP Cloud Identity Services aus dem Katalog hinzu, und konfigurieren Sie die automatische Benutzerbereitstellung in SAP Cloud Identity Services. Befolgen Sie die Schritte in den Abschnitten Hinzufügen von SAP Cloud Identity Services aus dem Katalog und Konfigurieren der automatischen Benutzerbereitstellung für SAP Cloud Identity Services.

Bereitstellen eines Testbenutzers aus Microsoft Entra ID in SAP Cloud Identity Services. Überprüfen Sie, ob die Bereitstellungsintegration bereit ist, indem Sie die Schritte im Abschnitt Bereitstellen eines neuen Testbenutzers von Microsoft Entra ID für SAP Cloud Identity Services ausführen.

Stellen Sie sicher, dass bereits vorhandene Benutzer in Microsoft Entra und SAP Cloud Identity Services korreliert werden können. Führen Sie die Schritte in den folgenden Abschnitten aus, um die Benutzer in Microsoft Entra ID mit Benutzern zu vergleichen, die bereits in SAP Cloud Identity Services vorhanden sind:

Weisen Sie vorhandene Benutzer von SAP Cloud Identity Services der Anwendung in der Microsoft Entra-ID zu. Führen Sie die Schritte im Abschnitt Zuweisen von Benutzern zur SAP Cloud Identity Services-Anwendung in Microsoft Entra ID aus. Diese Schritte müssen folgende Aktionen umfassen:

- Behandeln Sie alle Bereitstellungsprobleme, damit die Bereitstellung nicht unter Quarantäne gestellt wird.

- Suchen Sie nach Benutzern, die in SAP Cloud Identity Services vorhanden und noch nicht der Anwendung in Microsoft Entra ID zugewiesen sind.

- Weisen Sie die verbleibenden Benutzer zu.

- Überwachen Sie die anfängliche Synchronisierung.

Warten auf die Synchronisierung von Microsoft Entra ID mit SAP Cloud Identity Services. Warten Sie, bis alle Benutzer, die der Anwendung zugewiesen wurden, bereitgestellt wurden. Ein anfänglicher Zyklus dauert zwischen 20 Minuten und mehreren Stunden. Die Dauer hängt von der Größe des Microsoft Entra ID-Verzeichnisses und von der Anzahl der bereitzustellenden Benutzer ab. Sie können die

steadyStateLastAchievedTime-Eigenschaft des Synchronisierungsstatus überwachen, indem Sie den Synchronisierungsauftrag des Dienstprinzipals abrufen, der SAP Cloud Identity Services darstellt.Überprüfen Sie auf Bereitstellungsfehler. Überprüfen Sie das Bereitstellungsprotokoll über das Microsoft Entra Admin Center oder die Graph-APIs. Filtern Sie das Protokoll nach dem Status Fehler.

Sollten Fehler mit dem Fehlercode

DuplicateTargetEntriesauftreten, deutet dieser Code auf eine Mehrdeutigkeit in den Vergleichsregeln Ihrer Bereitstellung hin. Um sicherzustellen, dass jeder Microsoft Entra-Benutzer einem einzelnen Anwendungsbenutzer entspricht, müssen Sie entweder die Microsoft Entra-Benutzer oder die Zuordnungen aktualisieren, die für den Abgleich verwendet werden. Filtern Sie anschließend das Protokoll nach der Aktion Erstellen und nach dem Status Übersprungen.Wenn Benutzer mit dem

SkipReason-CodeNotEffectivelyEntitledübersprungen wurden, deutet dieses Protokollereignis ggf. darauf hin, dass die Benutzerkonten in Microsoft Entra ID nicht abgeglichen wurden, da der Status des Benutzerkontos Deaktiviert lautete.Vergleichen Sie die Benutzer in SAP Cloud Identity Services mit denen in Microsoft Entra ID. Wiederholen Sie die Schritte im Abschnitt Sicherstellen, dass vorhandene SAP Cloud Identity Services-Benutzer über die erforderlichen übereinstimmenden Attribute verfügen, um die Benutzer aus SAP Cloud Identity Services erneut zu exportieren. Überprüfen Sie dann, ob die exportierten Benutzer über die erforderlichen Eigenschaften für die SAP-Anwendungen verfügen. Sie können den PowerShell-Befehl

where-objectverwenden, um die Liste der Benutzer nur auf diejenigen Benutzer zu filtern, die über ein fehlendes Attribut verfügen, mit einem Filter wie{$_.employeeId -eq $null}.Konfigurieren Sie Verbund-SSO von Microsoft Entra für SAP Cloud Identity Services. Aktivieren Sie SAML-basiertes einmaliges Anmelden für SAP Cloud Identity Services. Folgen Sie der Anleitung im Tutorial zum einmaligen Anmelden bei SAP Cloud Identity Services.

Platzieren Sie den Anwendungsendpunkt in den Gültigkeitsbereich der entsprechenden Richtlinie für bedingten Zugriff. Möglicherweise ist bei Ihnen bereits eine Richtlinie für bedingten Zugriff vorhanden, die für eine andere Anwendung erstellt wurde, die den gleichen Governanceanforderungen unterliegt. In diesem Fall können Sie diese Richtlinie aktualisieren, damit sie auch für diese Anwendung gilt und nicht zu viele Richtlinien vorhanden sind.

Vergewissern Sie sich nach den Aktualisierungen, dass die erwarteten Richtlinien angewendet werden. Mit dem Was-wäre-wenn-Tool für bedingten Zugriff können Sie sehen, welche Richtlinien für einen Benutzer gelten würden.

Überprüfen Sie, ob ein Testbenutzer eine Verbindung mit den SAP-Anwendungen herstellen kann. Sie können Meine Apps von Microsoft verwenden, um das einmalige Anmelden der Anwendung zu testen. Stellen Sie sicher, dass der SAP Cloud Identity Services-Anwendung ein Testbenutzer zugewiesen und von Microsoft Entra ID für SAP Cloud Identity Services bereitgestellt wurde. Melden Sie sich dann als dieser Benutzer bei Microsoft Entra an, und navigieren Sie zu

myapps.microsoft.com.Wenn Sie die Kachel „SAP Cloud Identity Services“ in Meine Apps auswählen, werden Sie bei Konfiguration im SP-Modus (Service Provider) zur Anmeldeseite der Anwendung weitergeleitet, um den Anmeldevorgang zu initiieren. Wenn Sie im IDP-Modus (Identity Provider) konfiguriert haben, werden Sie automatisch bei den SAP Cloud Identity Services angemeldet, für die Sie das SSO eingerichtet haben.

Bereitstellen von Benutzern an SAP ECC

Nachdem Sie nun über die Benutzer in der Microsoft Entra-ID verfügen, können Sie sie lokal in SAP bereitstellen.

Wenn Sie SAP ECC nicht verwenden, fahren Sie mit dem nächsten Abschnitt fort.

Konfigurieren der Bereitstellung. Folgen Sie der Anleitung unter Konfigurieren von Microsoft Entra ID, um Benutzer mit NetWeaver AS ABAP 7.0 oder höher in SAP ECC bereitzustellen.

Warten Sie auf die Synchronisierung von Microsoft Entra ID zu SAP ECC. Warten Sie, bis alle Benutzer, die der SAP ECC-Anwendung zugewiesen wurden, bereitgestellt wurden. Ein anfänglicher Zyklus dauert zwischen 20 Minuten und mehreren Stunden. Die Dauer hängt von der Größe des Microsoft Entra ID-Verzeichnisses und von der Anzahl der bereitzustellenden Benutzer ab. Sie können die

steadyStateLastAchievedTime-Eigenschaft des Synchronisierungsstatus überwachen, indem Sie den Synchronisierungsauftrag des Dienstprinzipals abrufen.Überprüfen Sie auf Bereitstellungsfehler. Überprüfen Sie das Bereitstellungsprotokoll über das Microsoft Entra Admin Center oder die Graph-APIs. Filtern Sie das Protokoll nach dem Status Fehler.

Sollten Fehler mit dem Fehlercode

DuplicateTargetEntriesauftreten, deutet diese Protokollereignis auf eine Mehrdeutigkeit in den Vergleichsregeln Ihrer Bereitstellung hin. Aktualisieren Sie entweder die Microsoft Entra-Benutzer oder die Zuordnungen aktualisieren, die für den Abgleich verwendet werden, um sicherzustellen, dass jeder Microsoft Entra-Benutzer einem einzelnen Anwendungsbenutzer entspricht. Filtern Sie anschließend das Protokoll nach der Aktion Erstellen und nach dem Status Übersprungen.Wenn Benutzer mit dem

SkipReason-CodeNotEffectivelyEntitledübersprungen wurden, deutet dieser Code ggf. darauf hin, dass die Benutzerkonten in Microsoft Entra ID nicht abgeglichen wurden, da der Status des Benutzerkontos Deaktiviert lautete.Vergleichen Sie die Benutzer in SAP ECC mit denen in Microsoft Entra ID. Starten Sie auf dem Windows Server, auf dem der Bereitstellungs-Agent für die Bereitstellung an SAP ECC gehostet wird, den

Microsoft ECMA2HostWindows-Dienst neu. Wenn der Dienst neu gestartet wird, führt er einen vollständigen Import der Benutzer aus SAP ECC durch.Konfigurieren Sie Verbund-SSO von Microsoft Entra für SAP. Aktivieren Sie SAML-basiertes einmaliges Anmelden für SAP-Anwendungen. Wenn Sie SAP NetWeaver verwenden, folgen Sie der Anleitung im SSO-Tutorial für SAP NetWeaver.

Platzieren Sie den Anwendungsendpunkt in den Gültigkeitsbereich der entsprechenden Richtlinie für bedingten Zugriff. Möglicherweise ist bei Ihnen bereits eine Richtlinie für bedingten Zugriff vorhanden, die für eine andere Anwendung erstellt wurde, die den gleichen Governanceanforderungen unterliegt. In diesem Fall können Sie diese Richtlinie aktualisieren, damit sie auch für diese Anwendung gilt und nicht zu viele Richtlinien vorhanden sind.

Vergewissern Sie sich nach den Aktualisierungen, dass die erwarteten Richtlinien angewendet werden. Mit dem Was-wäre-wenn-Tool für bedingten Zugriff können Sie sehen, welche Richtlinien für einen Benutzer gelten würden.

Vergewissern Sie sich, dass ein Testbenutzer bereitgestellt werden kann, und melden Sie sich bei SAP NetWeaver an. Folgen Sie der Anleitung im Abschnitt Testen des einmaligen Anmeldens, um sicherzustellen, dass sich Benutzer anmelden können, nachdem der bedingte Zugriff konfiguriert wurde.

Konfigurieren der Bereitstellung für SuccessFactors und andere Anwendungen

Sie können Microsoft Entra so konfigurieren, dass bestimmte Attribute aus der Microsoft Entra-ID in SAP SuccessFactors Employee Central geschrieben werden, einschließlich geschäftlicher E-Mails. Weitere Informationen finden Sie unter SAP SuccessFactors Rückschreiben in Microsoft Entra ID konfigurieren.

Microsoft Entra kann auch für die Bereitstellung in vielen anderen Anwendungen verwendet werden. Hierzu zählen unter anderem Apps, die Standards wie OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP oder REST verwenden. Weitere Informationen finden Sie unter Integrieren von Anwendungen mit Microsoft Entra ID.

Zuweisen von Benutzern zu den erforderlichen Anwendungszugriffsrechten in Microsoft Entra

Sofern der von Ihnen konfigurierte Mandant kein vollständig isolierter Mandant ist, der speziell für den SAP-Anwendungszugriff konfiguriert wurde, ist es unwahrscheinlich, dass alle Benutzer im Mandanten Zugriff auf SAP-Anwendungen benötigen. Die SAP-Anwendungen im Mandanten sind so konfiguriert, dass nur Benutzer, die über eine Anwendungsrollenzuweisung für eine Anwendung verfügen, für diese Anwendung bereitgestellt werden und sich über Microsoft Entra ID bei ihr anmelden können.

Wenn Benutzer, die einer Anwendung zugewiesen sind, in Microsoft Entra ID aktualisiert werden, werden diese Änderungen automatisch für die entsprechende Anwendung bereitgestellt.

Wenn Sie über Microsoft Entra ID Governance verfügen, können Sie Änderungen an den Anwendungsrollenzuweisungen für SAP Cloud Identity Services oder SAP ECC in Microsoft Entra ID automatisieren. Mithilfe der Automatisierung können Sie Zuweisungen hinzufügen oder entfernen, wenn Personen der Organisation beitreten, sie verlassen oder eine andere Rolle übernehmen.

Überprüfung vorhandener Zuweisungen. Sie können optional eine einmalige Zugriffsüberprüfung der Anwendungsrollenzuweisungen durchführen. Nach Abschluss dieser Überprüfung entfernt die Zugriffsüberprüfung nicht mehr erforderliche Zuweisungen.

Konfigurieren Sie den Prozess, um Anwendungsrollenzuweisungen auf dem neuesten Stand zu halten. Wenn Sie die Microsoft Entra-Berechtigungsverwaltung verwenden, erfahren Sie unter Erstellen eines Zugriffspakets in der Berechtigungsverwaltung für eine Anwendung mit einer einzelnen Rolle mit PowerShell, wie Sie Zuweisungen für die Anwendung konfigurieren, die SAP Cloud Identity Services oder SAP ECC darstellt.

Dieses Zugriffspaket kann Richtlinien für Benutzer enthalten, denen Zugriff gewährt werden soll, wenn sie diesen anfordern. Zuweisungen können von einem Administrator, automatisch auf der Grundlage von Regeln oder über Lebenszyklus-Workflows generiert werden.

Wenn Sie nicht über Microsoft Entra ID Governance verfügen, können Sie im Microsoft Entra Admin Center jeden einzelnen Benutzer der Anwendung zuweisen. Einzelne Benutzer können der Anwendung über das PowerShell-Cmdlet New-MgServicePrincipalAppRoleAssignedTo zugewiesen werden.

Verteilen von Anmeldeinformationen an neu erstellte Microsoft Entra-Benutzer oder Windows Server AD-Benutzer

An diesem Punkt sind alle Benutzer in Microsoft Entra ID vorhanden und für die relevanten SAP-Anwendungen bereitgestellt. Alle Benutzer, die ggf. während dieses Prozesses für Beschäftigte erstellt wurden, die zuvor nicht in Windows Server AD oder Microsoft Entra ID vorhanden waren, benötigen neue Anmeldeinformationen.

Wenn die eingehende Bereitstellung von Microsoft Entra Benutzer in Windows Server AD erstellt, müssen Sie die anfänglichen Windows Server AD-Anmeldeinformationen für neu erstellte Benutzer verteilen. Mithilfe des Befehls Get-MgAuditLogProvisioning können Sie eine Liste von Ereignissen für Microsoft Entra-Interaktionen mit Windows Server AD abrufen.

Sie können den Befehl

Set-ADAccountPasswordmit dem Parameter-Resetauf einem in die Domäne eingebundenen Computer verwenden, um ein neues Windows Server AD-Kennwort für einen Benutzer festzulegen. Verwenden Sie dann den BefehlSet-ADUsermit dem Parameter-ChangePasswordAtLogon, um festzulegen, dass der Benutzer bei der nächsten Anmeldung ein neues Kennwort auswählen muss.Wenn die eingehende Bereitstellung von Microsoft Entra Benutzer in Microsoft Entra ID erstellt, müssen Sie die anfänglichen Microsoft Entra ID-Anmeldeinformationen für neu erstellte Benutzer verteilen. Sie können eine Liste der neu erstellten Benutzer mit dem Befehl Get-MgAuditLogDirectoryAudit mit Parametern wie z. B.

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -allabrufen.Zum Generieren eines befristeten Zugriffspasses für einen Benutzer können Sie die Befehle New-MgUserAuthenticationTemporaryAccessPassMethod und Get-MgUserAuthenticationTemporaryAccessPassMethod verwenden, wie unter Erstellen eines befristeten Zugriffspasses gezeigt.

Vergewissern Sie sich, dass Benutzer für die Multi-Faktor-Authentifizierung registriert sind. Benutzer, die nicht für die Multi-Faktor-Authentifizierung registriert sind, können mithilfe der PowerShell-Befehle aus dem Abschnitt PowerShell-Berichte über für MFA registrierte Benutzer identifiziert werden.

Erstellen Sie eine wiederkehrende Zugriffsüberprüfung, wenn für Benutzer vorübergehende Richtlinienausschlüsse erforderlich sind. Manchmal ist es unter Umständen nicht möglich, sofort Richtlinien für bedingten Zugriff für jeden autorisierten Benutzer zu erzwingen. Es kann beispielsweise sein, dass einige Benutzer über kein geeignetes registriertes Gerät verfügen. Wenn Sie einzelne oder mehrere Benutzer von der Richtlinie für bedingten Zugriff ausschließen und ihnen Zugriff gewähren möchten, sollten Sie für die Gruppe der Benutzer, die von Richtlinien für bedingten Zugriff ausgeschlossen sind, eine Zugriffsüberprüfung konfigurieren.

Überwachen des Identitätsflows

Nachdem Sie nun die eingehende und ausgehende Bereitstellung mit Ihren Anwendungen konfiguriert haben, können Sie die Automatisierung in Microsoft Entra verwenden, um die fortlaufende Bereitstellung von den autoritativen Systemen von Datensätzen bis zu den Zielanwendungen zu überwachen.

Überwachen der eingehenden Bereitstellung

Vom Bereitstellungsdienst ausgeführten Vorgänge werden in Microsoft Entra-Bereitstellungsprotokollen aufgezeichnet. Sie können im Microsoft Entra Admin Center auf die Bereitstellungsprotokolle zugreifen. Sie können die Bereitstellungsdaten anhand des Benutzernamens oder des Bezeichners entweder im Quell- oder im Zielsystem durchsuchen. Weitere Informationen finden Sie unter Bereitstellungsprotokolle.

Überwachen von Änderungen in Windows Server AD

Stellen Sie sicher, dass Erfolgsüberwachungsereignisse für die Benutzerkontenverwaltung auf allen Domänencontrollern aktiviert sind und für die Analyse gesammelt werden, wie in den Empfehlungen für Überwachungsrichtlinien beschrieben.

Überwachen von Anwendungsrollenzuweisungen

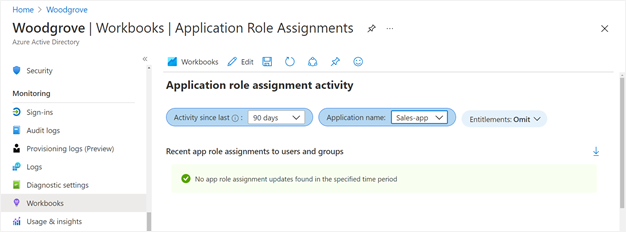

Wenn Sie Microsoft Entra ID so konfiguriert haben, dass Überwachungsereignisse an Azure Monitor gesendet werden, können Sie Azure Monitor-Arbeitsmappen verwenden, um Erkenntnisse darüber zu gewinnen, wie Benutzer ihren Zugriff erhalten.

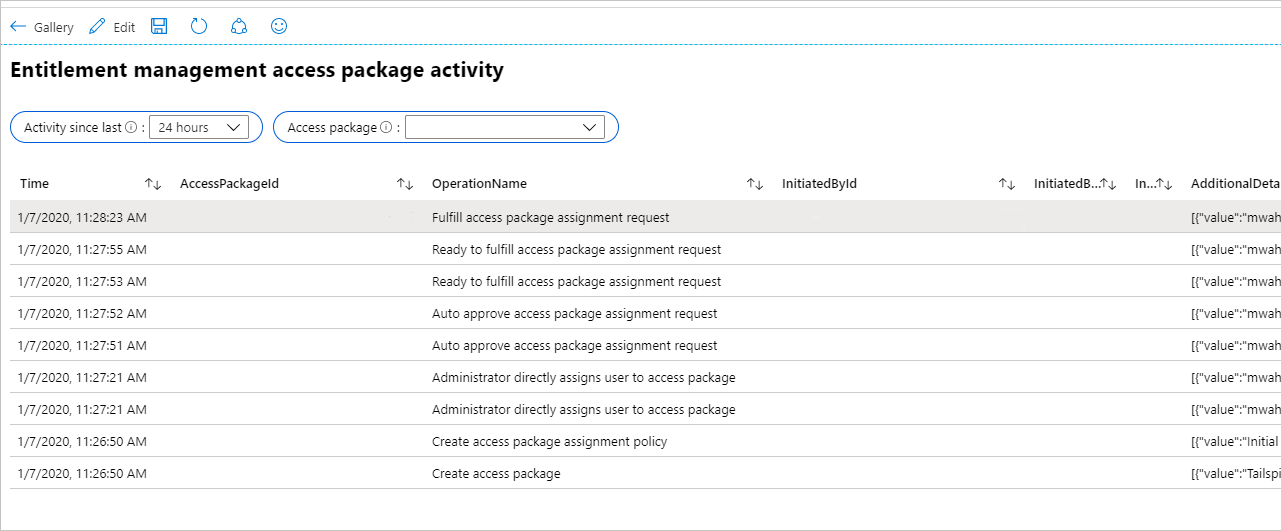

Wenn Sie die Berechtigungsverwaltung von Microsoft Entra verwenden, zeigt die Arbeitsmappe mit dem Namen „Zugriffspaketaktivität“ die einzelnen Ereignisse im Zusammenhang mit einem bestimmten Zugriffspaket an.