Grundlegendes zum Microsoft Entra-Schema

Ein Objekt in Microsoft Entra ID ist wie jedes Verzeichnis ein programmgesteuertes allgemeines Datenkonstrukt, das Elemente wie Benutzer*innen, Gruppen und Kontakte darstellt. Wenn Sie eine*n neue*n Benutzer*in oder einen Kontakt in Microsoft Entra ID erstellen, erstellen Sie eine neue Instanz dieses Objekts. Diese Instanzen können anhand ihrer Eigenschaften unterschieden werden.

Eigenschaften in Microsoft Entra ID sind die Elemente, die zum Speichern von Informationen zu einer Instanz eines Objekts in Microsoft Entra ID dienen.

Das Microsoft Entra-Schema definiert die Regeln, nach denen Eigenschaften in einem Eintrag verwendet werden können, die Art der Werte, die diese Eigenschaften haben können, und wie Benutzer*innen mit diesen Werten interagieren können.

Microsoft Entra ID weist zwei Arten von Eigenschaften auf:

- Integrierte Eigenschaften: Eigenschaften, die durch das Microsoft Entra-Schema vordefiniert sind. Diese Eigenschaften (mit oder ohne Zugriffsmöglichkeit) dienen unterschiedlichen Verwendungszwecken.

- Verzeichniserweiterungen: Eigenschaften, die bereitgestellt werden, damit Sie Microsoft Entra ID für die eigene Verwendung anpassen können. Wenn Sie beispielsweise Ihr lokales Azure Active Directory um ein bestimmtes Attribut erweitert haben und dieses Attribut weiterleiten möchten, können Sie eine der bereitgestellten benutzerdefinierten Eigenschaften verwenden.

Jede Cloudsynchronisierungskonfiguration enthält ein Synchronisierungsschema. Dieses Synchronisierungsschema definiert, welche Objekte synchronisiert werden und wie sie synchronisiert werden.

Attribute und Ausdrücke

Wenn ein Objekt (z. B. ein*e Benutzer*in) in Microsoft Entra ID bereitgestellt wird, wird eine neue Instanz des Benutzerobjekts erstellt. Diese Erstellung beinhaltet die Eigenschaften des Objekts, die auch als Attribute bezeichnet werden. Die Attribute des neu erstellten Objekts sind zunächst auf Werte festgelegt, die durch die Synchronisierungsregeln bestimmt werden. Diese Attribute werden dann über den Agent für die Cloudbereitstellung auf dem neuesten Stand gehalten.

Ein Benutzer kann beispielsweise zu einer Marketingabteilung gehören. Das Microsoft Entra-Abteilungsattribut wird erstmalig bei der Bereitstellung der Benutzer*in/des Benutzers erstellt, und der Wert wird auf „Marketing“ festgelegt. Wenn dieser Benutzer sechs Monate später zum Vertrieb wechselt, wird das lokale Active Directory-Abteilungsattribut in „Vertrieb“ geändert. Diese Änderung wird mit Microsoft Entra-ID synchronisiert und spiegelt sich in ihrem/seinem Microsoft Entra-Benutzerobjekt wider.

Die Attributsynchronisierung kann direkt erfolgen, wobei der Wert in Microsoft Entra ID direkt auf den Wert des lokalen Attributs festgelegt wird. Alternativ kann aber auch ein programmgesteuerter Ausdruck die Synchronisierung übernehmen. Ein programmgesteuerter Ausdruck wird in den Fällen benötigt, bei denen zum Auffüllen des Werts eine bestimmte Logik oder eine Festlegung erforderlich ist.

Wenn Sie beispielsweise das E-Mail-Attribut „john.smith@contoso.com“ haben und den Teil „@contoso.com“ entfernen und nur den Wert „john.smith“ übergeben müssten, würden Sie etwa Folgendes verwenden:

Replace([mail], "@contoso.com", , ,"", ,)

Beispieleingabe/-ausgabe:

- EINGABE (mail): "john.smith@contoso.com"

- AUSGABE: "john.smith"

Weitere Informationen zum Schreiben benutzerdefinierter Ausdrücke und zur Syntax finden Sie unter Schreiben von Ausdrücken für Attributzuordnungen Microsoft Entra ID.

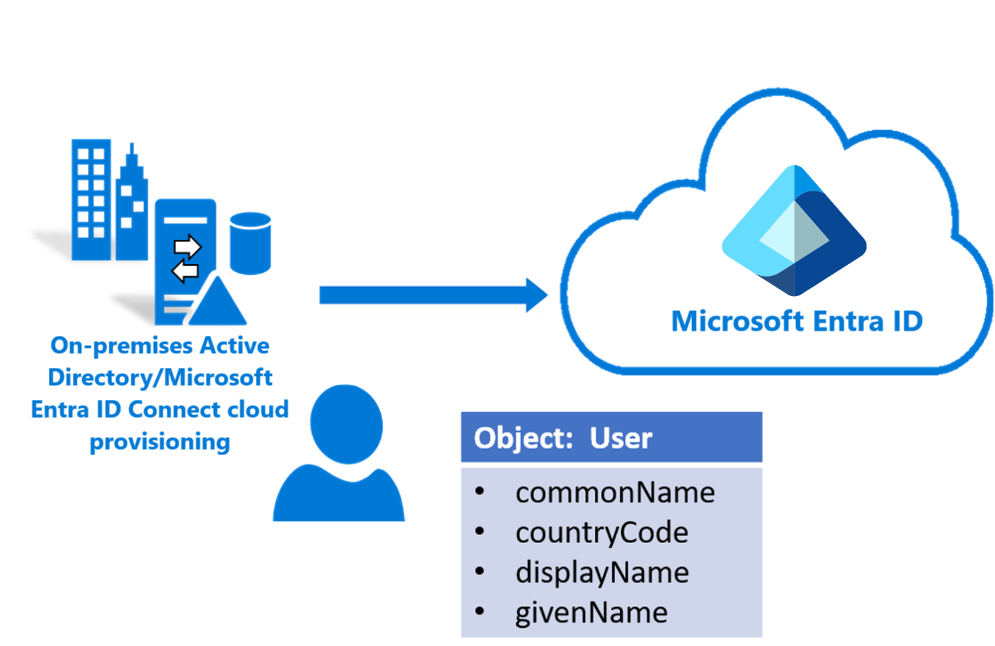

In der folgenden Tabelle sind einige allgemeine Attribute und ihre Synchronisierung mit Microsoft Entra ID aufgeführt.

| Lokales Active Directory | Zuordnungstyp | Microsoft Entra ID |

|---|---|---|

| cn | Direkt | commonName |

| countryCode | Direkt | countryCode |

| displayName | Direkt | displayName |

| givenName | Ausdruck | givenName |

| objectGUID | Direkt | sourceAnchorBinary |

| userPrincipalName | Direkt | userPrincipalName |

| proxyAddress | Direkt | ProxyAddress |

Anzeigen des Synchronisierungsschemas

Warnung

Bei der Konfiguration der Cloudsynchronisierung wird ein Dienstprinzipal erstellt. Der Dienstprinzipal ist im Microsoft Entra Admin Center sichtbar. Sie sollten die Attributzuordnungen nicht über die Funktionen für Dienstprinzipale im Microsoft Entra Admin Center ändern. Dieser Vorgang wird nicht unterstützt.

Führen Sie die folgenden Schritte aus, um das Schema für die Cloudsynchronisierungskonfiguration anzuzeigen und zu überprüfen.

Wechseln Sie zum Graph-Explorer.

Melden Sie sich mit Ihrem globalen Administratorkonto an.

Wählen Sie links Berechtigungen ändern aus, und stellen Sie sicher, dass für Directory.ReadWrite.All die Einwilligung erteilt wurde.

Führen Sie die Abfrage

https://graph.microsoft.com/beta/serviceprincipals/?$filter=startswith(DisplayName, ‘{sync config name}’)aus. Mit dieser Abfrage wird eine gefilterte Liste von Dienstprinzipalen zurückgegeben. Diese können Sie auch über den Knoten „App-Registrierung“ unter Microsoft Entra ID beziehen.Suchen Sie nach

"appDisplayName": "Active Directory to Azure Active Directory Provisioning", und notieren Sie sich den Wert für"id"."value": [ { "id": "00d41b14-7958-45ad-9d75-d52fa29e02a1", "deletedDateTime": null, "accountEnabled": true, "appDisplayName": "Active Directory to Azure Active Directory Provisioning", "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "applicationTemplateId": null, "appOwnerOrganizationId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "appRoleAssignmentRequired": false, "displayName": "Active Directory to Azure Active Directory Provisioning", "errorUrl": null, "homepage": "https://account.activedirectory.windowsazure.com:444/applications/default.aspx?metadata=AD2AADProvisioning|ISV9.1|primary|z", "loginUrl": null, "logoutUrl": null, "notificationEmailAddresses": [], "preferredSingleSignOnMode": null, "preferredTokenSigningKeyEndDateTime": null, "preferredTokenSigningKeyThumbprint": null, "publisherName": "Active Directory Application Registry", "replyUrls": [], "samlMetadataUrl": null, "samlSingleSignOnSettings": null, "servicePrincipalNames": [ "http://adapplicationregistry.onmicrosoft.com/adprovisioningtoaad/primary", "1a4721b3-e57f-4451-ae87-ef078703ec94" ], "signInAudience": "AzureADMultipleOrgs", "tags": [ "WindowsAzureActiveDirectoryIntegratedApp" ], "addIns": [], "api": { "resourceSpecificApplicationPermissions": [] }, "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "a0326856-1f51-4311-8ae7-a034d168eedf", "isEnabled": true, "origin": "Application", "value": null } ], "info": { "termsOfServiceUrl": null, "supportUrl": null, "privacyStatementUrl": null, "marketingUrl": null, "logoUrl": null }, "keyCredentials": [], "publishedPermissionScopes": [ { "adminConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on behalf of the signed-in user.", "adminConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "id": "d40ed463-646c-4efe-bb3e-3fa7d0006688", "isEnabled": true, "type": "User", "userConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on your behalf.", "userConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "value": "user_impersonation" } ], "passwordCredentials": [] },Ersetzen Sie

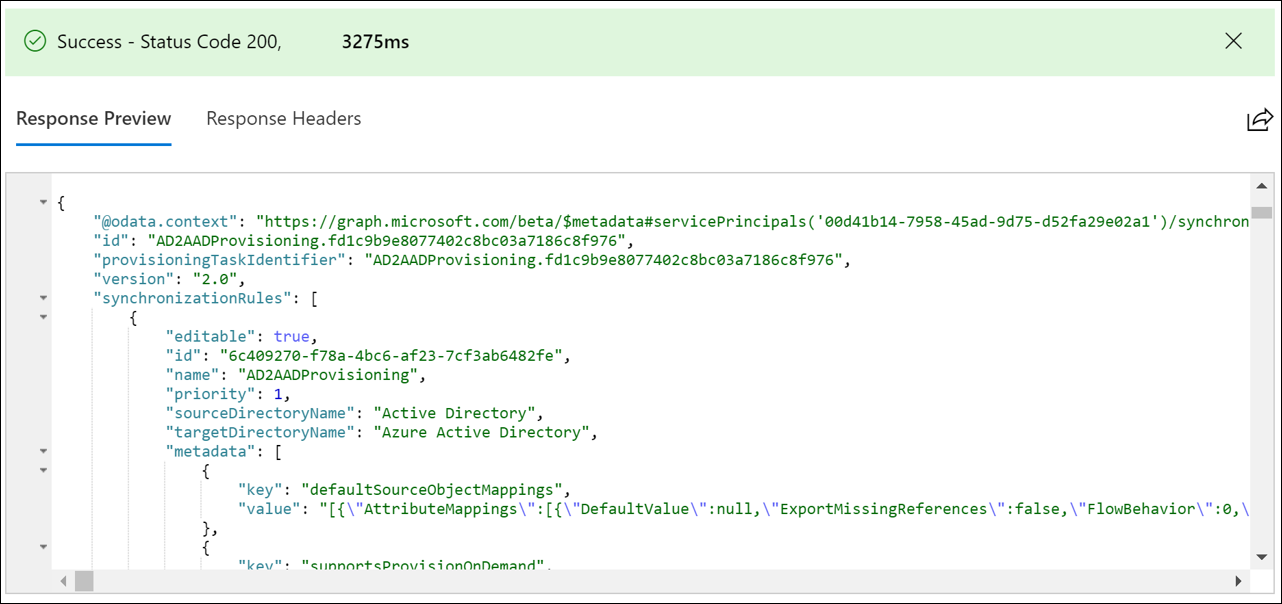

{Service Principal id}durch Ihren eigenen Wert, und führen Sie die Abfragehttps://graph.microsoft.com/beta/serviceprincipals/{Service Principal id}/synchronization/jobs/aus.Suchen Sie nach

"id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", und notieren Sie sich den Wert für"id".{ "id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", "templateId": "AD2AADProvisioning", "schedule": { "expiration": null, "interval": "PT2M", "state": "Active" }, "status": { "countSuccessiveCompleteFailures": 0, "escrowsPruned": false, "code": "Active", "lastSuccessfulExecutionWithExports": null, "quarantine": null, "steadyStateFirstAchievedTime": "2019-11-08T15:48:05.7360238Z", "steadyStateLastAchievedTime": "2019-11-20T16:17:24.7957721Z", "troubleshootingUrl": "", "lastExecution": { "activityIdentifier": "2dea06a7-2960-420d-931e-f6c807ebda24", "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 15, "countEscrowedRaw": 15, "countExported": 0, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "2019-11-20T16:15:21.116098Z", "timeEnded": "2019-11-20T16:17:24.7488681Z" }, "lastSuccessfulExecution": { "activityIdentifier": null, "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 0, "countEscrowedRaw": 0, "countExported": 5, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "0001-01-01T00:00:00Z", "timeEnded": "2019-11-20T14:09:46.8855027Z" }, "progress": [], "synchronizedEntryCountByType": [ { "key": "group to Group", "value": 33 }, { "key": "user to User", "value": 3 } ] }, "synchronizationJobSettings": [ { "name": "Domain", "value": "{\"DomainFQDN\":\"contoso.com\",\"DomainNetBios\":\"CONTOSO\",\"ForestFQDN\":\"contoso.com\",\"ForestNetBios\":\"CONTOSO\"}" }, { "name": "DomainFQDN", "value": "contoso.com" }, { "name": "DomainNetBios", "value": "CONTOSO" }, { "name": "ForestFQDN", "value": "contoso.com" }, { "name": "ForestNetBios", "value": "CONTOSO" }, { "name": "QuarantineTooManyDeletesThreshold", "value": "500" } ] }Führen Sie jetzt die Abfrage

https://graph.microsoft.com/beta/serviceprincipals/{Service Principal Id}/synchronization/jobs/{AD2AAD Provisioning id}/schemaaus.Ersetzen Sie

{Service Principal Id}und{AD2ADD Provisioning Id}durch Ihre eigenen Werte.Diese Abfrage gibt das Synchronisierungsschema zurück.