Simulieren von Remotenetzwerkkonnektivität mithilfe von Azure vWAN

In diesem Artikel wird erläutert, wie Remotenetzwerkkonnektivität mithilfe eines Remote-vWAN (Virtual Wide-Area Network, virtuelles Fernnetz) simuliert wird. Wenn Sie die Remotenetzwerkkonnektivität mit einem Gateway für virtuelle Azure-Netzwerke (Virtual Network Gateway, VNG) simulieren möchten, lesen Sie den Artikel Simulieren der Remotenetzwerkkonnektivität mithilfe eines Azure-VNG.

Voraussetzungen

Für die Schritte in diesem Verfahren ist Folgendes erforderlich:

- Ein Azure-Abonnement und die Berechtigung zum Erstellen von Ressourcen im Azure-Portal

- Grundlegendes Verständnis von virtuellen Fernnetzen (vWAN)

- Grundlegende Kenntnisse zu Site-to-Site-VPN-Verbindungen

- Ein Microsoft Entra-Mandant, dem die Rolle Administrator für globalen sicheren Zugriff zugewiesen ist

- Grundlegendes Verständnis von virtuellen Azure-Desktops oder Azure-VMs

In diesem Dokument werden die folgenden Beispielwerte zusammen mit den Werten in den Bildern und Schritten verwendet. Sie können diese Einstellungen nach Ihren eigenen Anforderungen konfigurieren.

- Abonnement: Visual Studio Enterprise

- Ressourcengruppenname: GlobalSecureAccess_Documentation

- Region: USA, Süden-Mitte

Wesentliche Schritte

Die Schritte zum Erstellen eines Remotenetzwerks mit Azure vWAN erfordern Zugriff auf das Azure-Portal und das Microsoft Entra Admin Center. Um einfach zwischen ihnen zu wechseln, lassen Sie Azure und Microsoft Entra auf separaten Registerkarten geöffnet. Da die Bereitstellung bestimmter Ressourcen mehr als 30 Minuten in Anspruch nehmen kann, müssen Sie mindestens zwei Stunden für den Abschluss dieses Vorgangs einplanen. Erinnerung: Ressourcen, die weiterhin ausgeführt werden, können Geld kosten. Nach Tests oder nach Abschluss eines Projekts ist es ratsam, die nicht mehr benötigten Ressourcen zu entfernen.

- Einrichten eines vWAN im Azure-Portal

- Erstellen eines vWAN

- Erstellen eines virtuellen Hubs mit einem S2S-VPN-Gateway:Die Bereitstellung des virtuellen Hubs dauert etwa 30 Minuten.

- Abrufen der VPN-Gatewayinformationen

- Erstellen eines Remotenetzwerks im Microsoft Entra Admin Center

- Erstellen eines VPN-Standorts mithilfe des Microsoft-Gateways

- Erstellen eines VPN-Standorts

- Erstellen einer Site-to-Site-Verbindung:Die Bereitstellung der Site-to-Site-Verbindung dauert etwa 30 Minuten.

- Überprüfen der BGP-Konnektivität und der erlernten Routen im Microsoft Azure-Portal

- Überprüfen der Konnektivität im Microsoft Entra Admin Center

- Konfigurieren von Sicherheitsfeatures zum Testen

- Erstellen eines virtuellen Netzwerks

- Hinzufügen einer virtuellen Netzwerkverbindung mit dem vWAN

- Erstellen eines virtuellen Azure-Desktops:Die Bereitstellung des virtuellen Azure-Desktops dauert etwa 30 Minuten. Die Bereitstellung von Bastion dauert weitere 30 Minuten.

- Testen von Sicherheitsfeatures mit Azure Virtual Desktop (AVD)

Einrichten eines vWAN im Azure-Portal

Es gibt drei Hauptschritte zum Einrichten eines vWAN:

- Erstellen eines vWAN

- Erstellen eines virtuellen Hubs mit einem Site-to-Site-VPN-Gateway

- Abrufen der VPN-Gatewayinformationen

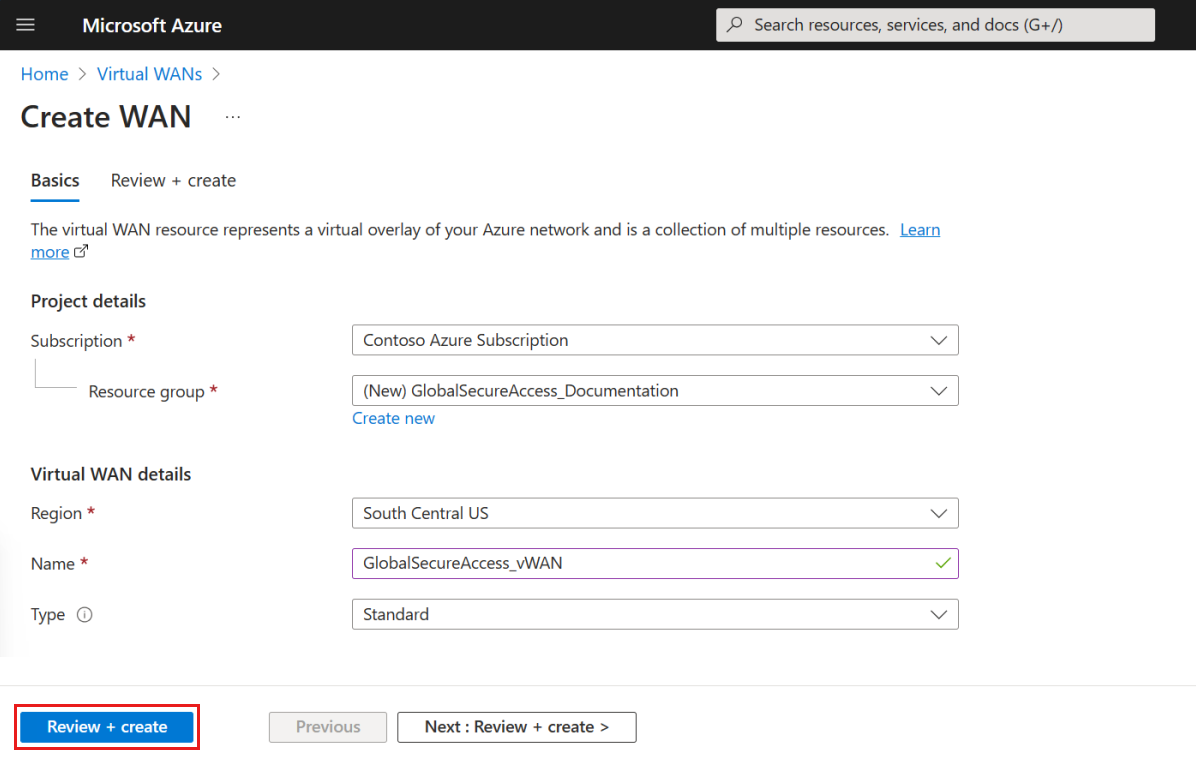

Erstellen eines vWAN

Erstellen Sie ein vWAN, um eine Verbindung mit Ihren Ressourcen in Azure herzustellen. Weitere Informationen zu vWAN finden Sie in der vWAN-Übersicht.

- Geben Sie im Microsoft Azure-Portal in der Leiste Ressourcen suchen den Begriff vWAN ein, und wählen Sie die EINGABETASTE aus.

- Wählen Sie in den Ergebnissen vWANs aus. Wählen Sie auf der Seite „vWANs“ die Option + Erstellen aus, um die Seite WAN erstellen zu öffnen.

- Füllen Sie auf der Seite WAN erstellen auf der Registerkarte Grundlagen die Felder aus. Ändern Sie die Beispielwerte, um sie an Ihre Umgebung anzupassen.

- Abonnement: Wählen Sie das Abonnement aus, das Sie verwenden möchten.

- Ressourcengruppe: Erstellen Sie eine neue Ressourcengruppe, oder verwenden Sie eine vorhandene.

- Ressourcengruppenstandort: Wählen Sie in der Dropdownliste einen Ressourcengruppenstandort aus. Ein WAN ist eine globale Ressource, die nicht in einer bestimmten Region angeordnet ist. Sie müssen aber eine Region auswählen, damit Sie die von Ihnen erstellte WAN-Ressource verwalten und finden können.

- Name: Geben Sie den für Ihr vWAN gewünschten Namen ein.

- Typ: Basic oder Standard. Wählen Sie Standard aus. Wenn Sie „Basic“ wählen, müssen Sie wissen, dass Basic-vWANs nur Basic-Hubs enthalten können. Basic-Hubs können nur für Site-to-Site-Verbindungen verwendet werden.

- Nachdem Sie die Felder ausgefüllt haben, wählen Sie unten auf der Seite Überprüfen und erstellen aus.

- Wenn die Validierung erfolgreich war, wählen Sie die Schaltfläche Erstellen aus.

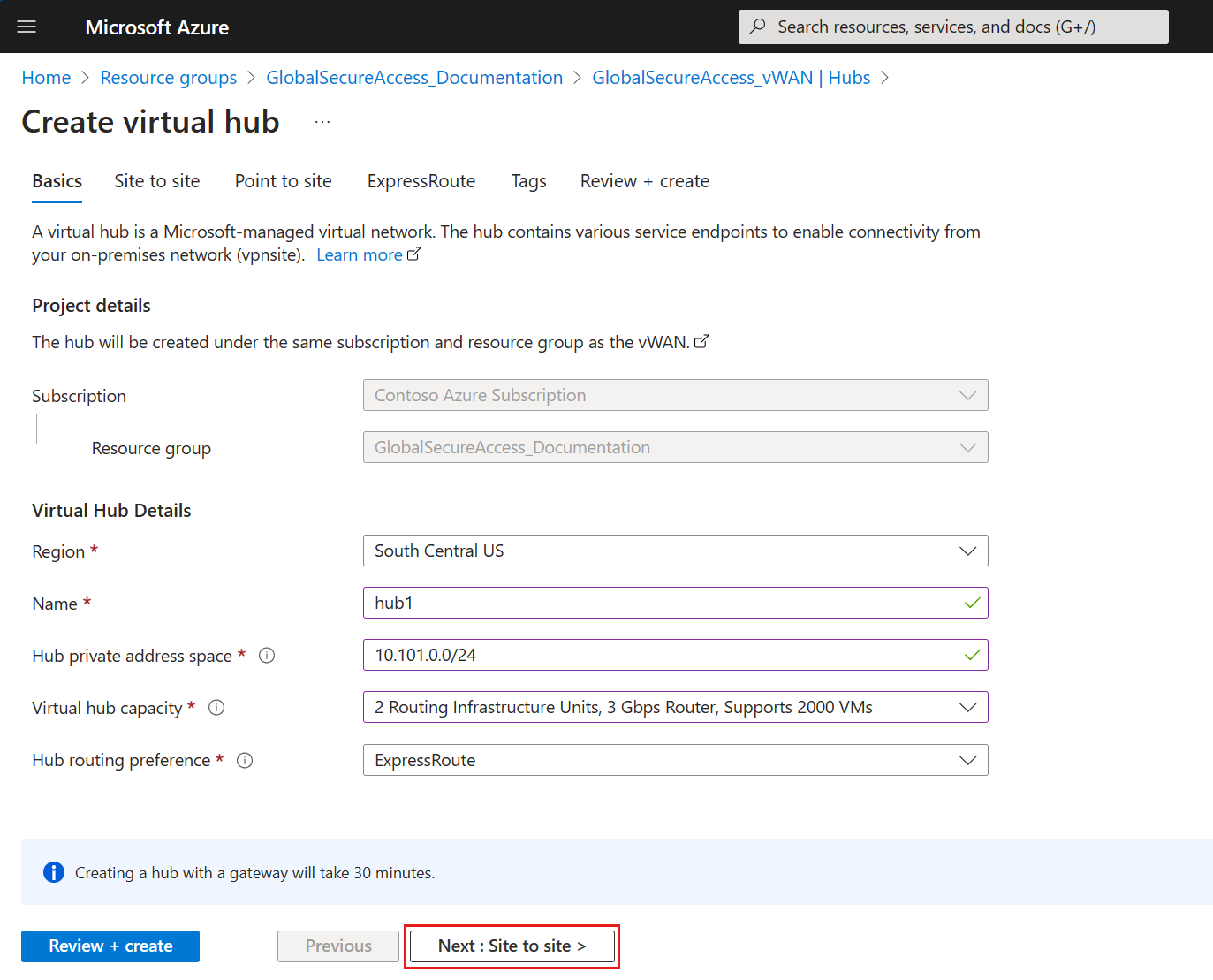

Erstellen eines virtuellen Hubs mit einem VPN-Gateway

Erstellen Sie als Nächstes einen virtuellen Hub mit einem Site-to-Site-VPN-Gateway (Virtual Private Network, virtuelles privates Netzwerk):

- Wählen Sie im neuen vWAN unter Konnektivität die Option Hubs aus.

- Wählen Sie + Neuer Hub aus.

- Füllen Sie auf der Seite Virtuellen Hub erstellen auf der Registerkarte Grundlagen die Felder gemäß Ihrer Umgebung aus.

- Region: Wählen Sie die Region aus, in der Sie den virtuellen Hub bereitstellen möchten.

- Name: Der Name, der für den virtuellen Hub verwendet werden soll

- Privater Adressraum des Hubs: Verwenden Sie in diesem Beispiel 10.101.0.0/24. Um einen Hub zu erstellen, muss der Adressbereich in der CIDR-Notation (Classless Inter-Domain Routing) angegeben werden und einen minimalen Adressraum von /24 aufweisen.

- Kapazität des virtuellen Hubs: Wählen Sie in diesem Beispiel 2 Routinginfrastruktureinheiten, Router mit 3 GBit/s, Unterstützung für 2.000 VMs aus. Weitere Informationen finden Sie unter Einstellungen für virtuelle Hubs.

- Hubroutingpräferenz: Übernehmen Sie die Standardeinstellung. Weitere Informationen finden Sie unter Einstellungen für das Routing virtueller Hubs.

- Wählen Sie Weiter: Site-to-Site > aus.

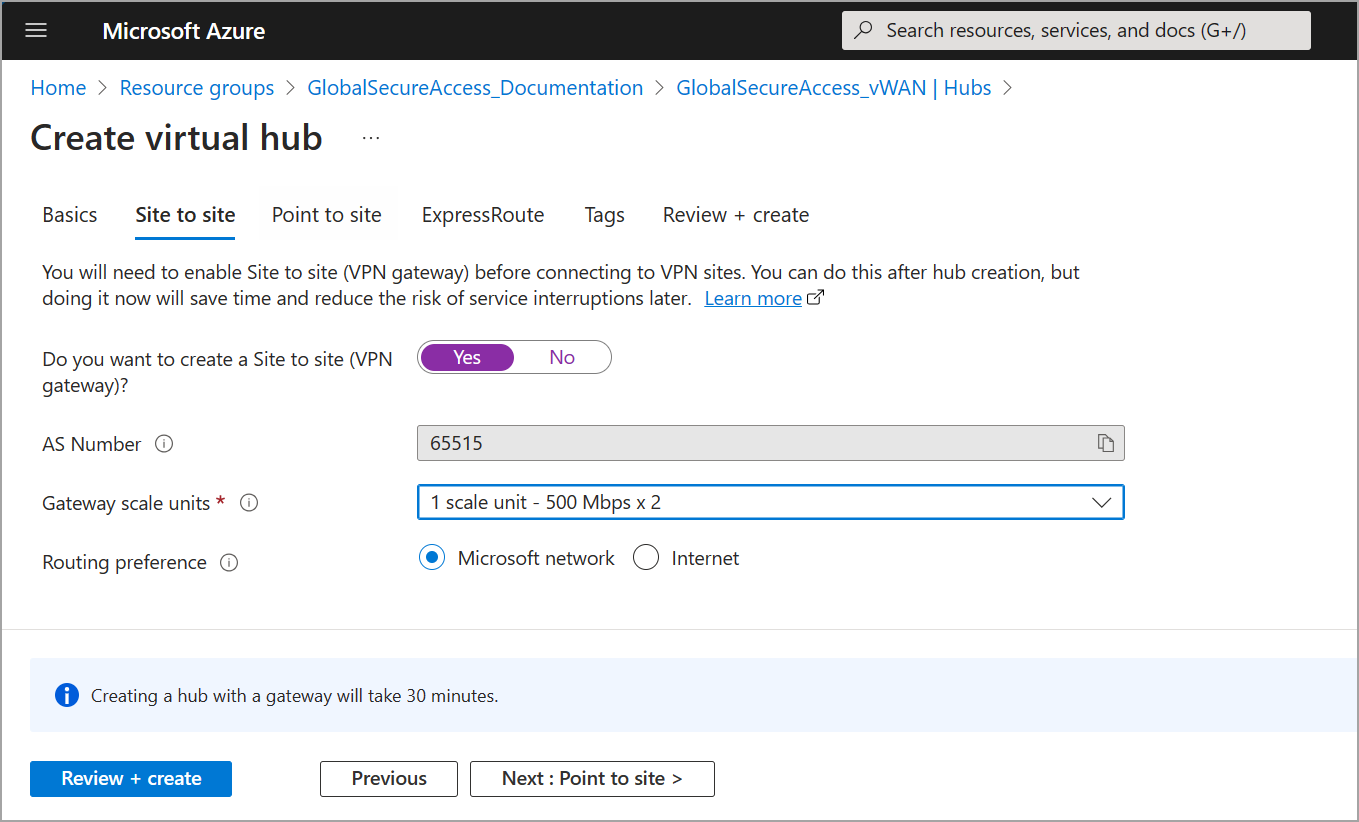

- Füllen Sie auf der Registerkarte Site to site die folgenden Felder aus:

- Wählen Sie Ja zum Erstellen einer Site-to-Site-Verbindung (VPN-Gateway) aus.

- AS-Nummer: Das Feld „AS-Nummer“ kann nicht bearbeitet werden.

- Gatewayskalierungseinheiten: Wählen Sie in diesem Beispiel 1 Skalierungseinheit – 500 MBit/s x 2aus. Dieser Wert muss auf den aggregierten Durchsatz des VPN-Gateways abgestimmt sein, das im virtuellen Hub erstellt wird.

- Routingpräferenz: Wählen Sie in diesem Beispiel Microsoft-Netzwerk aus, um den Datenverkehr zwischen Azure und dem Internet weiterzuleiten. Weitere Informationen zur Routingpräferenz über ein Microsoft-Netzwerk oder einen ISP (Internet Service Provider, Internetdienstanbieter) finden Sie im Artikel Routingpräferenz.

- Übernehmen Sie für die übrigen Registerkartenoptionen die Standardeinstellungen, und wählen Sie Überprüfen und erstellen aus, um die Überprüfung durchzuführen.

- Wählen Sie Erstellen aus, um den Hub und das Gateway zu erstellen. Dieser Vorgang kann bis zu 30 Minuten dauern.

- Nach 30 Minuten aktualisieren Sie die Ansicht, um den Hub auf der Seite Hubs anzuzeigen. Wählen Sie dann Zu Ressource wechseln aus, um zur Ressource zu navigieren.

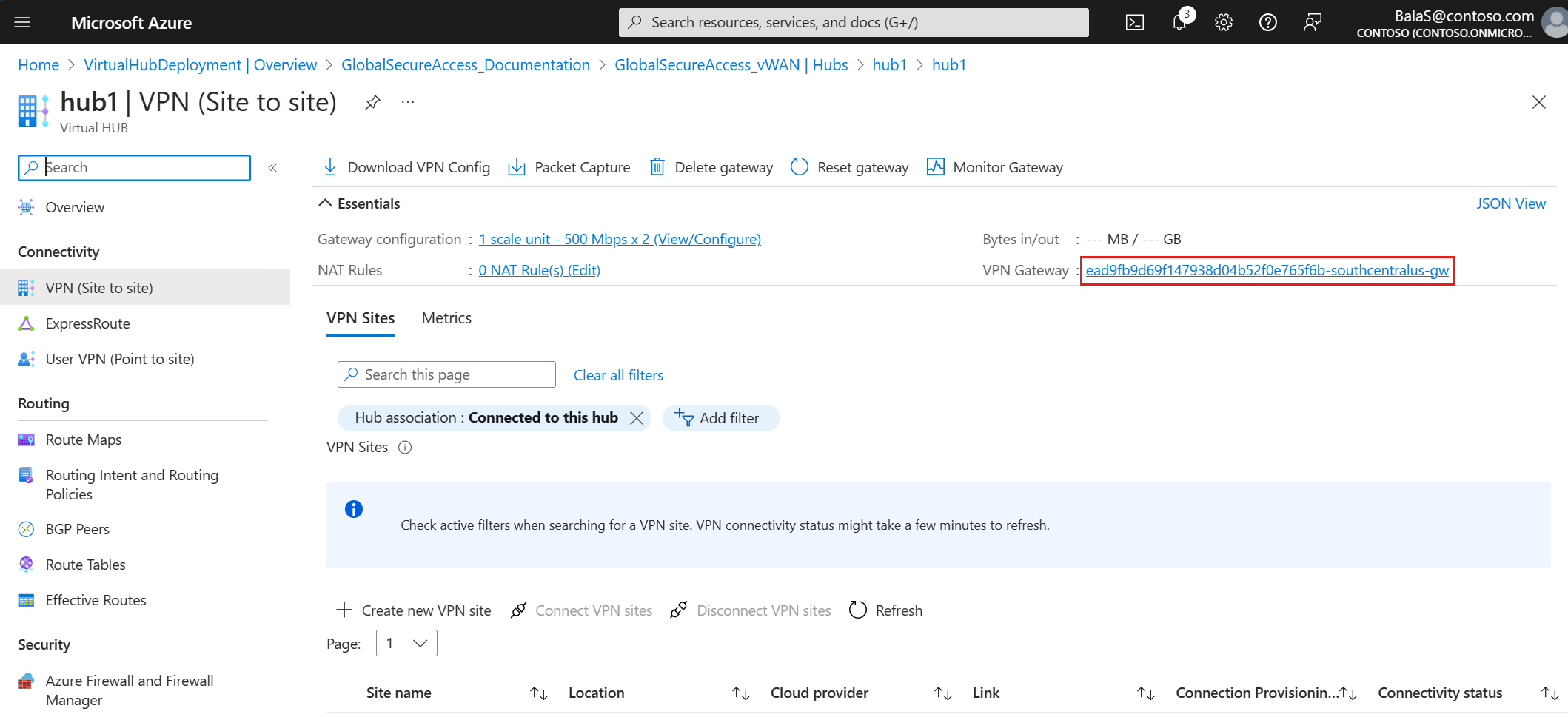

Abrufen der VPN-Gatewayinformationen

Zum Erstellen eines Remotenetzwerks im Microsoft Entra Admin Center müssen Sie die VPN-Gatewayinformationen für den virtuellen Hub anzeigen und notieren, den Sie im vorherigen Schritt erstellt haben.

- Wählen Sie im neuen vWAN unter Konnektivität die Option Hubs aus.

- Wählen Sie den virtuellen Hub aus.

- Wählen Sie VPN (Site-to-Site) aus.

- Wählen Sie auf der Seite „Virtueller Hub“ den Link VPN-Gateway aus.

- Wählen Sie auf der Seite „VPN-Gateway“ die Option JSON-Ansicht aus.

- Kopieren Sie den JSON-Text zur Referenz in den nächsten Schritten in eine Datei. Notieren Sie sich die autonome Systemnummer (ASN), die IP-Adresse des Geräts und die BGP-Adresse (Border Gateway Protocol) des Geräts, um sie im nächsten Schritt im Microsoft Entra Admin Center zu verwenden.

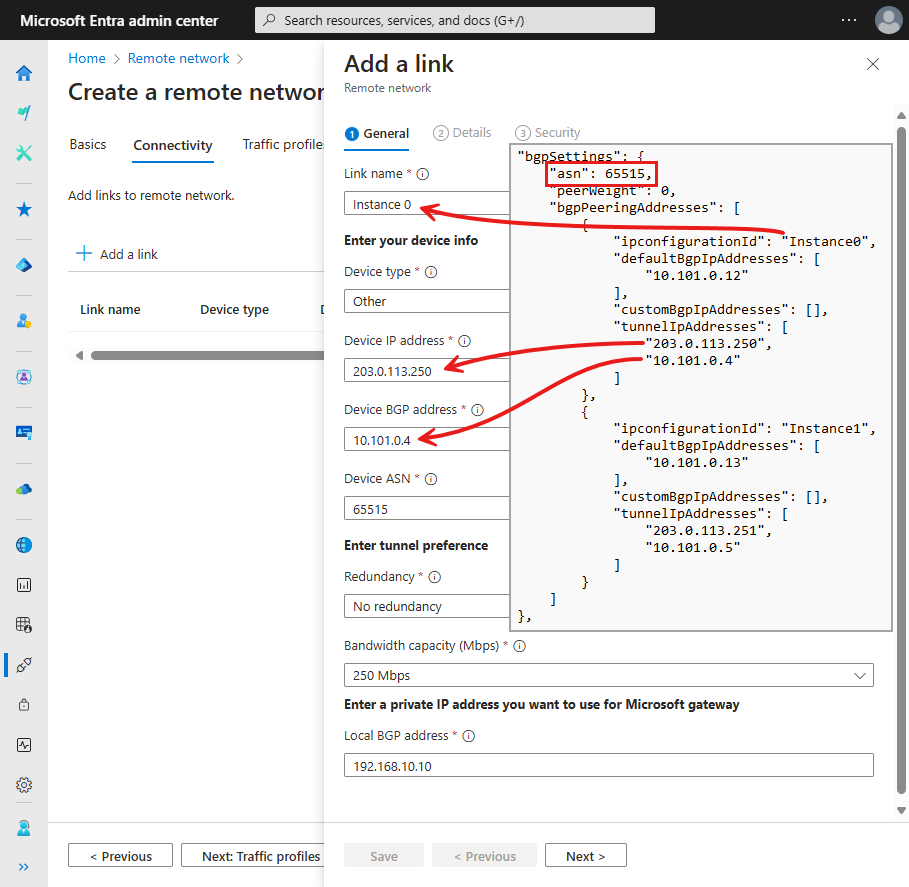

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

Tipp

Sie können den ASN-Wert nicht ändern.

Erstellen eines Remotenetzwerks im Microsoft Entra Admin Center

Verwenden Sie in diesem Schritt die Netzwerkinformationen des VPN-Gateways, um ein Remotenetzwerk im Microsoft Entra Admin Center zu erstellen. Der erste Schritt besteht darin, den Namen und den Standort Ihres Remotenetzwerks anzugeben.

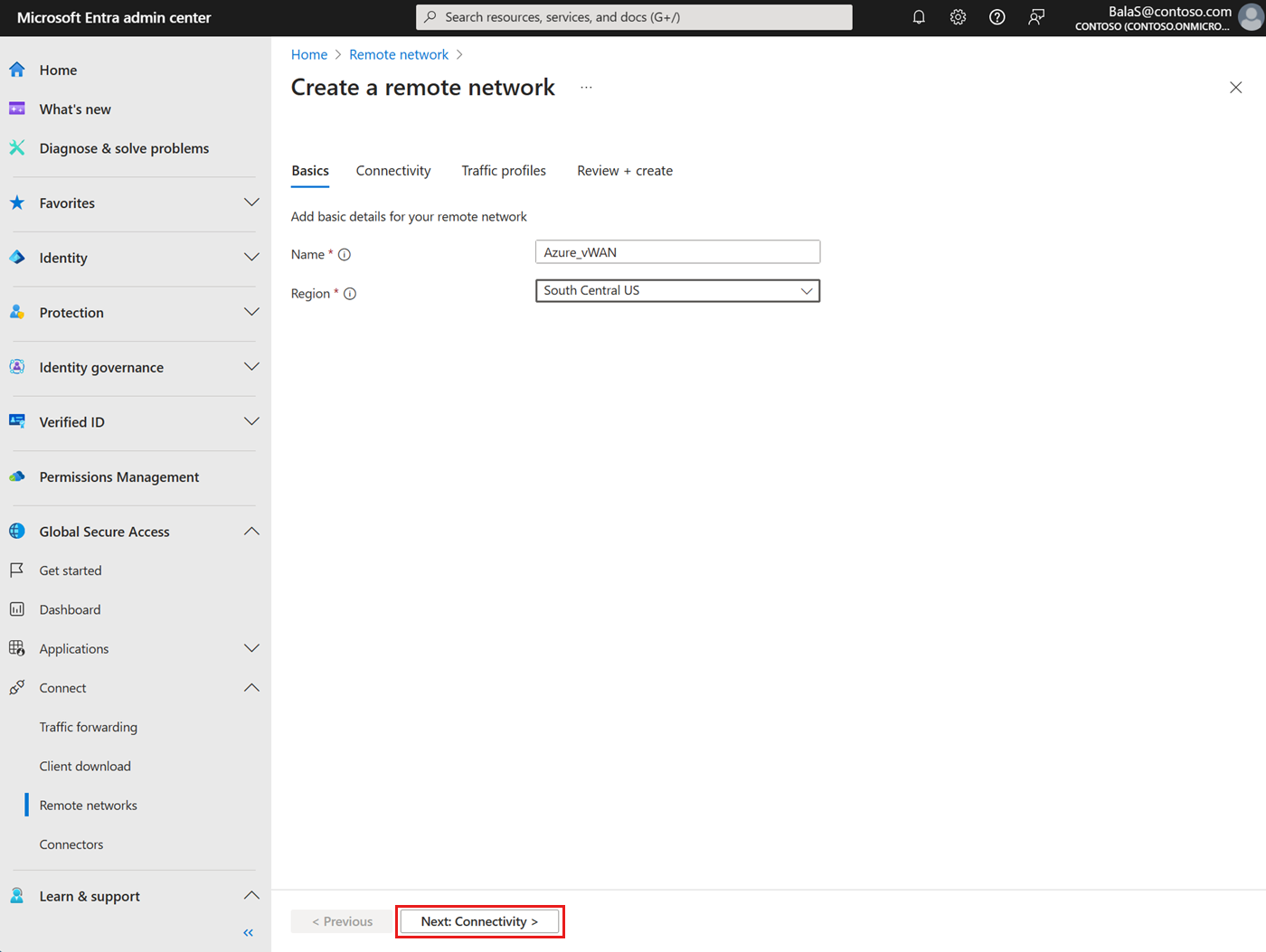

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

- Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Remotenetzwerke.

- Wählen Sie die Schaltfläche Remotenetzwerk erstellen aus, und geben Sie die Details an.

- Name: Verwenden Sie in diesem Beispiel „Azure_vWAN“.

- Region: Wählen Sie in diesem Beispiel USA, Süden-Mitte aus.

- Wählen Sie Weiter: Konnektivität aus, um mit der Registerkarte Konnektivität fortzufahren.

- Fügen Sie auf der Registerkarte Konnektivität Geräteverbindungen für das Remotenetzwerk hinzu. Erstellen Sie eine Verbindung für Instance0 des VPN-Gateways und eine andere Verbindung für Instance1 des VPN-Gateways:

- Wählen Sie + Verbindung hinzufügen aus.

- Füllen Sie die Felder auf der Registerkarte Allgemein im Formular Verbindung hinzufügen auf. Verwenden Sie dazu die Konfiguration für Instance0 des VPN-Gateways aus der JSON-Ansicht:

Linkname: Name Ihrer lokalen Kundengeräte. In diesem Beispiel: Instance0

Gerätetyp: Wählen Sie eine Geräteoption aus der Dropdownliste aus. Legen Sie diese Option auf Sonstige fest.

Geräte-IP-Adresse: Öffentliche IP-Adresse Ihres Geräts. Verwenden Sie für dieses Beispiel 203.0.113.250.

Geräte-BGP-Adresse: Geben Sie die BGP-IP-Adresse (Border Gateway Protocol) Ihres CPE ein. Verwenden Sie für dieses Beispiel 10.101.0.4.

Geräte-ASN: Geben Sie die autonome Systemnummer (ASN) des CPE an. In diesem Beispiel lautet die ASN 65515.

Redundanz: Legen Sie diese Option auf Keine Redundanz fest.

Zonenredundante lokale BGP-Adresse: Dieses optionale Feld wird nur angezeigt, wenn Sie Zonenredundanz auswählen.

- Geben Sie eine BGP-IP-Adresse ein, die nicht Teil des lokalen Netzwerks ist, in dem sich Ihre CPE befindet, und die sich von der lokalen BGP-Adresse unterscheidet.

Bandbreitenkapazität (MBit/s): Geben Sie die Tunnelbandbreite an. Legen Sie den Wert in diesem Beispiel auf 250 MBit/s fest.

Lokale BGP-Adresse: Geben Sie eine BGP-IP-Adresse ein, die nicht Teil Ihres lokalen Netzwerks ist, in dem sich Ihre CPE befinden, etwa 192.168.10.10.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger BGP-Adressen.

- Wählen Sie die Schaltfläche Weiter aus, um die Registerkarte Details zu überprüfen. Behalten Sie die Standardeinstellungen bei.

- Wählen Sie die Schaltfläche Weiter aus, um die Registerkarte Sicherheit anzuzeigen.

- Geben Sie den Wert für den vorinstallierten Schlüssel (Preshared Key, PSK) ein. Derselbe geheime Schlüssel muss auf Ihrer CPE verwendet werden.

- Wählen Sie die Schaltfläche Speichern aus.

Weitere Informationen zu Verbindungen finden Sie unter Verwalten von Remotenetzwerk-Geräteverbindungen.

- Wiederholen Sie die obigen Schritte, um eine zweite Geräteverbindung mithilfe der Konfiguration für Instance1 des VPN-Gateways zu erstellen.

- Wählen Sie + Verbindung hinzufügen aus.

- Füllen Sie die Felder auf der Registerkarte Allgemein im Formular Verbindung hinzufügen auf. Verwenden Sie dazu die Konfiguration für Instance1 des VPN-Gateways aus der JSON-Ansicht:

- Verbindungsname: Instance1

- Gerätetyp: Sonstige

- Geräte-IP-Adresse: 203.0.113.251

- Geräte-BGP-Adresse: 10.101.0.5

- Geräte-ASN: 65515

- Redundanz: Keine Redundanz

- Bandbreitenkapazität (MBit/s): 250 MBit/s

- Lokale BGP-Adresse: 192.168.10.11

- Wählen Sie die Schaltfläche Weiter aus, um die Registerkarte Details zu überprüfen. Behalten Sie die Standardeinstellungen bei.

- Wählen Sie die Schaltfläche Weiter aus, um die Registerkarte Sicherheit anzuzeigen.

- Geben Sie den Wert für den vorinstallierten Schlüssel (Preshared Key, PSK) ein. Derselbe geheime Schlüssel muss auf Ihrer CPE verwendet werden.

- Wählen Sie die Schaltfläche Speichern aus.

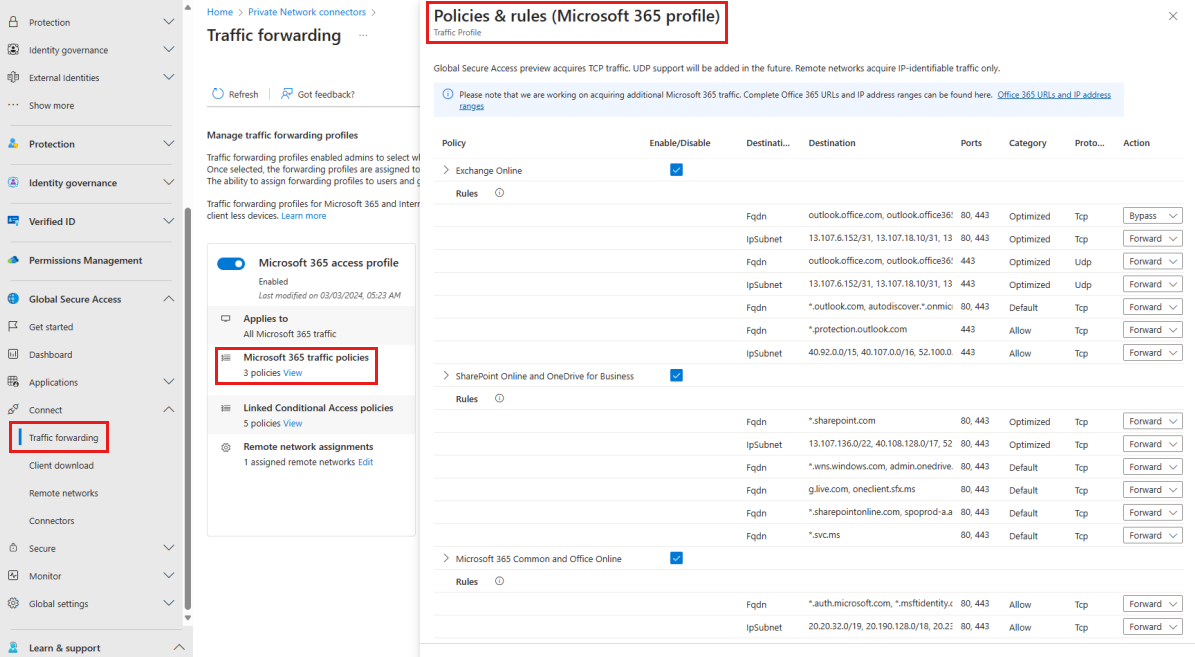

- Fahren Sie mit der Registerkarte Datenverkehrsprofile fort, um das Datenverkehrsprofil auszuwählen, das mit dem Remotenetzwerk verknüpft werden soll.

- Wählen Sie Microsoft 365-Datenverkehrsprofil aus.

- Klicken Sie auf Überprüfen + erstellen.

- Wählen Sie Remotenetzwerk erstellen aus.

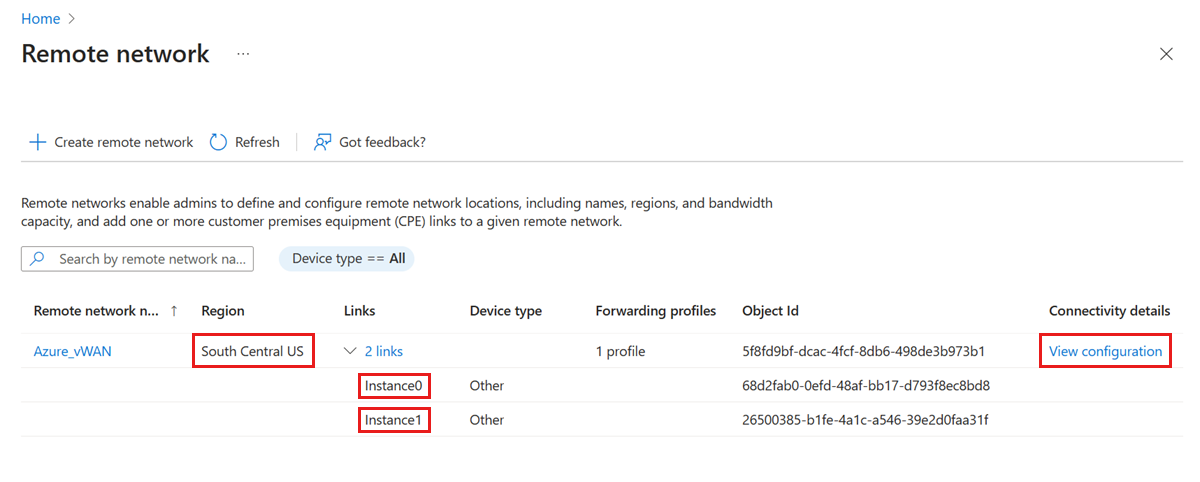

Navigieren Sie zur Seite „Remotenetzwerk“, um die Details des neuen Remotenetzwerks anzuzeigen. Es sollten eine Region und zwei Verbindungen vorhanden sein.

- Wählen Sie unter Konnektivitätsdetails den Link Konfiguration anzeigen aus.

- Kopieren Sie den Text der Remotenetzwerkkonfiguration zur Referenz in den nächsten Schritten in eine Datei. Notieren Sie sich die Werte für Endpunkt, ASN und BGP-Adresse für die einzelnen Verbindungen (Instance0 und Instance1).

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Erstellen eines VPN-Standorts mithilfe des Microsoft-Gateways

In diesem Schritt erstellen Sie einen VPN-Standort, ordnen den VPN-Standort dem Hub zu und überprüfen dann die Verbindung.

Erstellen eines VPN-Standorts

- Melden Sie sich im Microsoft Azure-Portal beim virtuellen Hub an, der in den vorherigen Schritten erstellt wurde.

- Navigieren Sie zu Konnektivität>VPN (Site-to-Site).

- Wählen Sie + Neuen VPN-Standort erstellen aus.

- Füllen Sie auf der Seite VPN-Standort erstellen die Felder auf der Registerkarte Grundlagen aus.

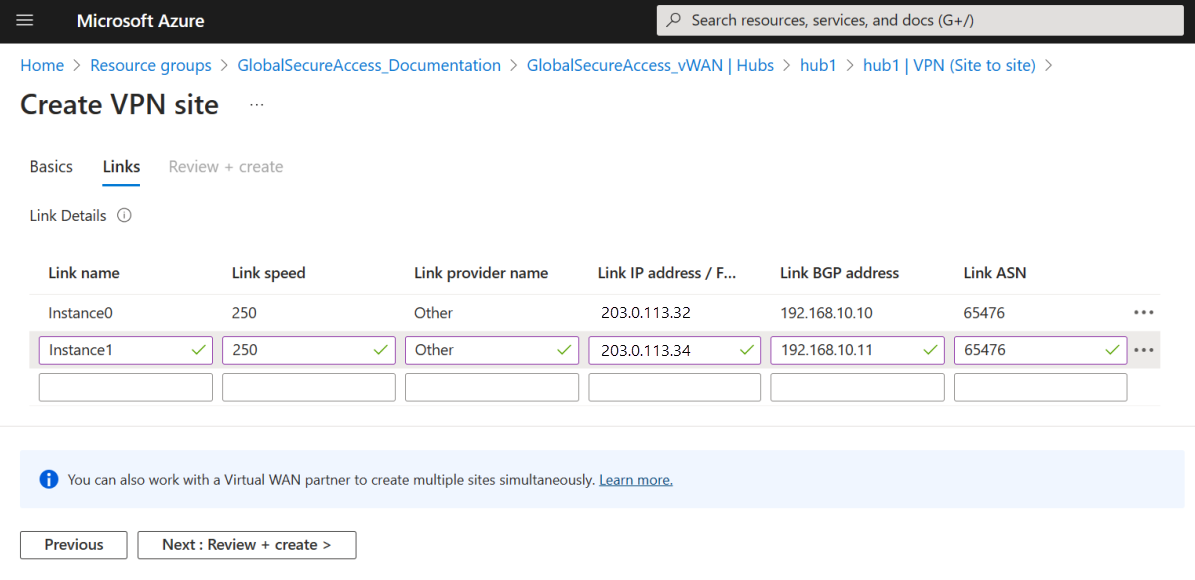

- Fahren Sie mit der Registerkarte Verbindungen fort. Geben Sie für jede Verbindung die Microsoft-Gatewaykonfiguration aus der Remotenetzwerkkonfiguration ein, die Sie im Schritt zum Anzeigen der Details notiert haben:

- Verbindungsname: In diesem Beispiel: Instance0; Instance1.

- Verbindungsgeschwindigkeit: In diesem Beispiel wird für beide Verbindungen 250 verwendet.

- Name des Verbindungsanbieters: Legen Sie diese Option für beide Verbindungen auf Sonstige fest.

- IP-Adresse/FQDN der Verbindung: Verwenden Sie die Endpunktadresse. Verwenden Sie in diesem Beispiel 203.0.113.32 und 203.0.113.34.

- BGP-Adresse der Verbindung: Verwenden Sie die BGP-Adresse 192.168.10.10 bzw. 192.168.10.11.

- ASN der Verbindung: Verwenden Sie die ASN. Verwenden Sie in diesem Beispiel für beide Verbindungen 65476.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

Herstellen einer Site-to-Site-Verbindung

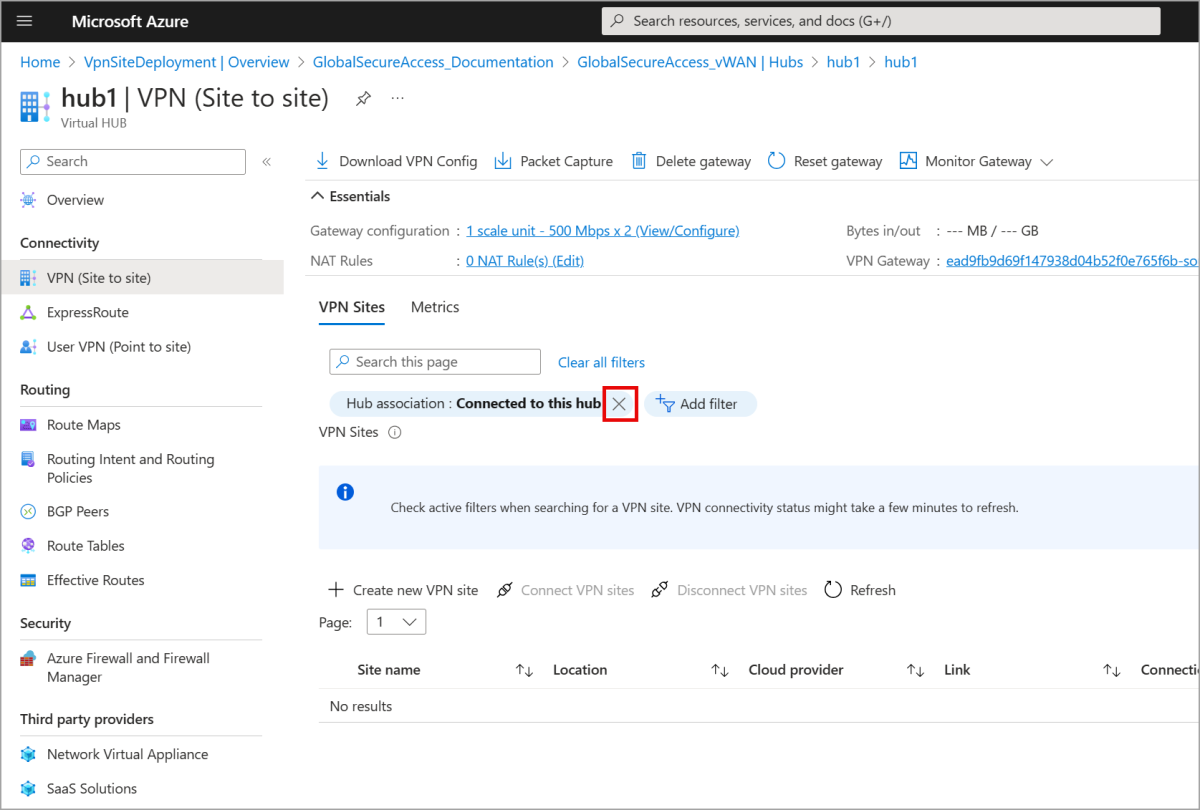

Ordnen Sie in diesem Schritt den VPN-Standort aus dem vorherigen Schritt dem Hub zu. Entfernen Sie als Nächstes die Standardhubzuordnung:

- Navigieren Sie zu Konnektivität>VPN (Site-to-Site).

- Wählen Sie X aus, um den Standardfilter Hubzuordnung: Mit diesem Hub verbunden zu entfernen, damit der VPN-Standort in der Liste verfügbarer VPN-Standorte angezeigt wird.

- Wählen Sie in der Liste den VPN-Standort und dann VPN-Standorte verbinden aus.

- Geben Sie im Formular zum Verbinden von Standorten denselben vorinstallierten Schlüssel ein, den Sie für das Microsoft Entra Admin Center verwendet haben.

- Wählen Sie Verbinden.

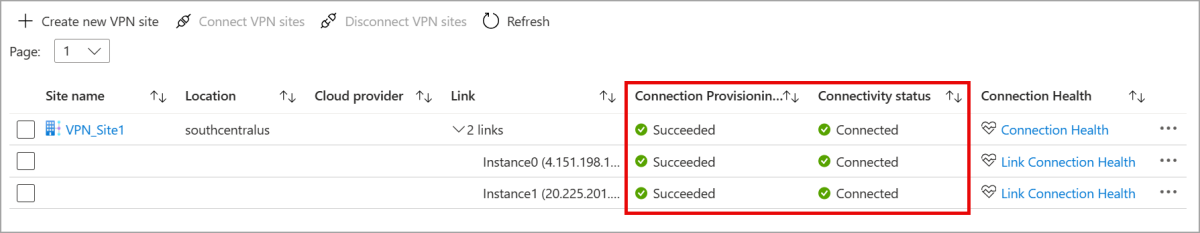

- Nach ca. 30 Minuten wird der VPN-Standort aktualisiert und zeigt Erfolgssymbole für Bereitstellungsstatus der Verbindung und Verbindungsstatus an.

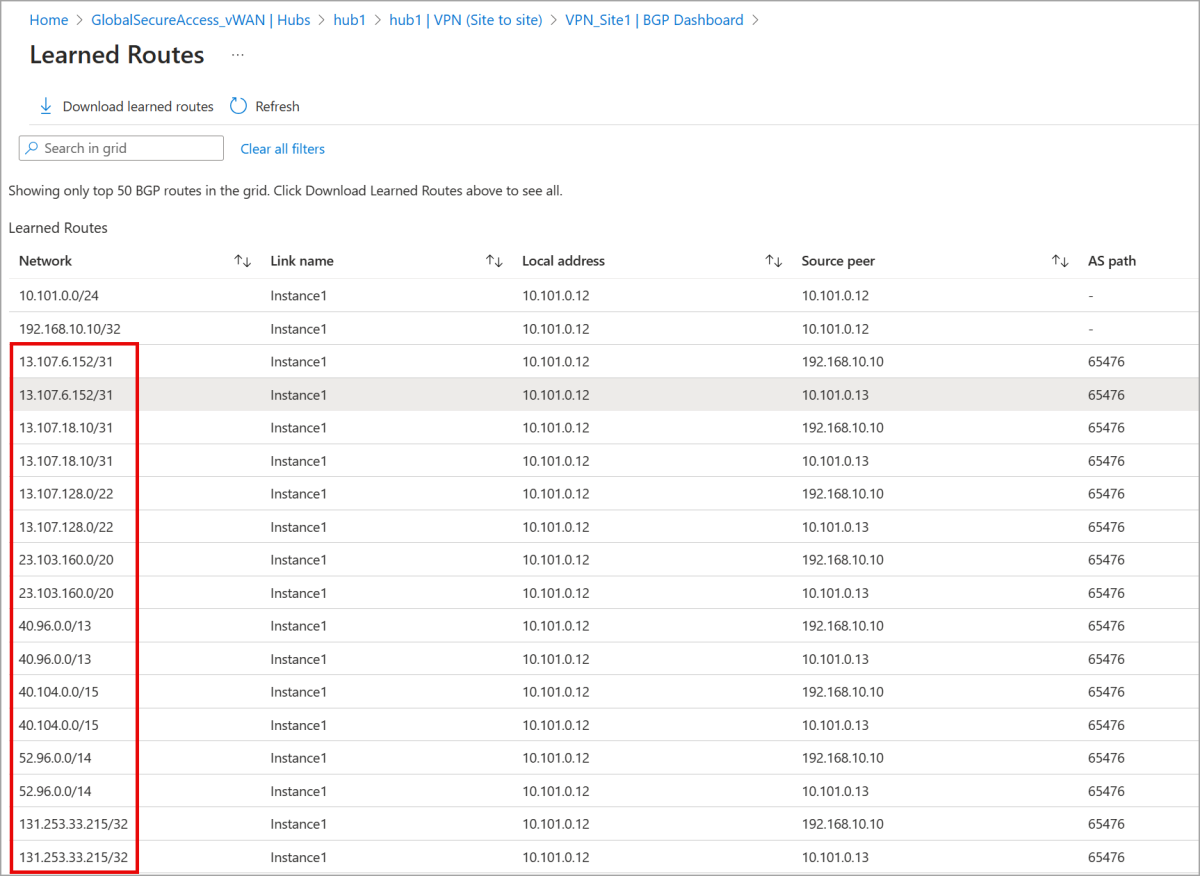

Überprüfen der BGP-Konnektivität und der erlernten Routen im Microsoft Azure-Portal

Verwenden Sie in diesem Schritt das BGP-Dashboard, um die Liste der erlernten Routen zu überprüfen, die das Site-to-Site-Gateway lernt.

- Navigieren Sie zu Konnektivität>VPN (Site-to-Site).

- Wählen Sie den VPN-Standort aus, der in den vorherigen Schritten erstellt wurde.

- Wählen Sie BGP-Dashboard aus.

Das BGP-Dashboard listet die BGP-Peers (VPN-Gateways und VPN-Standort) auf, für die Verbunden als Status angezeigt wird.

- Um die Liste der erlernten Routen anzuzeigen, wählen Sie Routen, die das Site-to-Site-Gateway lernt aus.

Die Liste Erlernte Routen zeigt, dass das Site-to-Site-Gateway die im Microsoft 365-Datenverkehrsprofil aufgeführten Microsoft 365-Routen lernt.

Die folgende Abbildung zeigt das Datenverkehrsprofil Richtlinien und Regeln für das Microsoft 365-Profil, das den vom Site-to-Site-Gateway erlernten Routen entsprechen sollte.

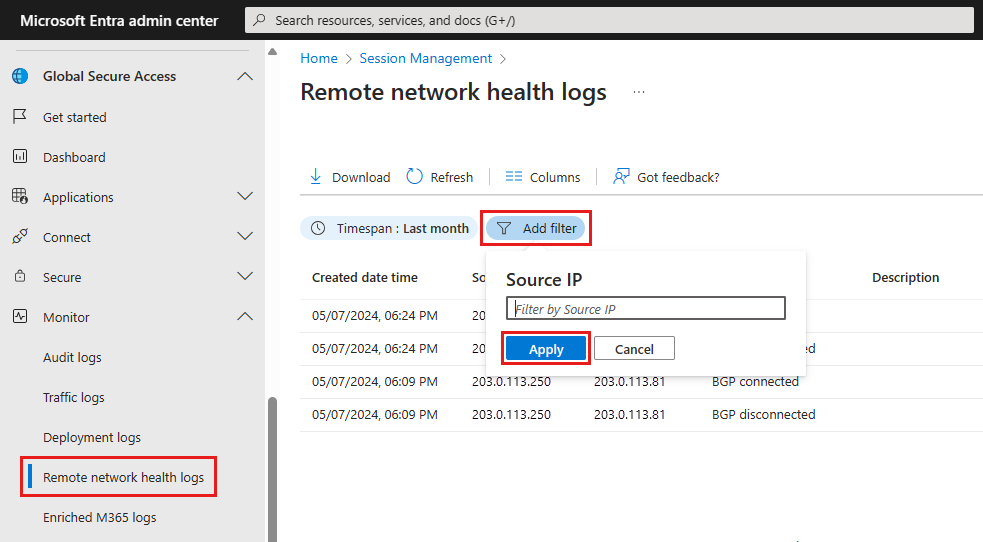

Überprüfen der Konnektivität im Microsoft Entra Admin Center

Zeigen Sie die Integritätsprotokolle für das Remotenetzwerk an, um die Konnektivität im Microsoft Entra Admin Center zu überprüfen.

- Navigieren Sie im Microsoft Entra Admin Center zu Globaler sicherer Zugriff>Überwachen>Remotenetzwerk-Integritätsprotokolle.

- Wählen Sie Filter hinzufügen aus.

- Wählen Sie Quell-IP-Adresse aus, und geben Sie die Quell-IP-Adresse als IP-Adresse für Instance0 oder Instance1 des VPN-Gateways ein. Wählen Sie Übernehmen.

- Für die Konnektivität sollte Remotenetzwerk aktiv angegeben sein.

Sie können dies auch überprüfen, indem Sie nach tunnelConnected oder BGPConnected filtern. Weitere Informationen finden Sie unter Was sind Remotenetzwerk-Integritätsprotokolle?.

Konfigurieren von Sicherheitsfeatures zum Testen

In diesem Schritt bereiten wir uns auf Tests vor, indem wir ein virtuelles Netzwerk konfigurieren, eine VNet-Verbindung zum vWAN hinzufügen und einen virtuellen Azure-Desktop erstellen.

Erstellen eines virtuellen Netzwerks

Verwenden Sie in diesem Schritt das Azure-Portal, um ein virtuelles Netzwerk zu erstellen.

- Suchen Sie im Azure-Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

- Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

- Füllen Sie die Registerkarte Grundlagen aus, und geben Sie u. a. Werte für Abonnement, Ressourcengruppe, Name des virtuellen Netzwerks und Region ein.

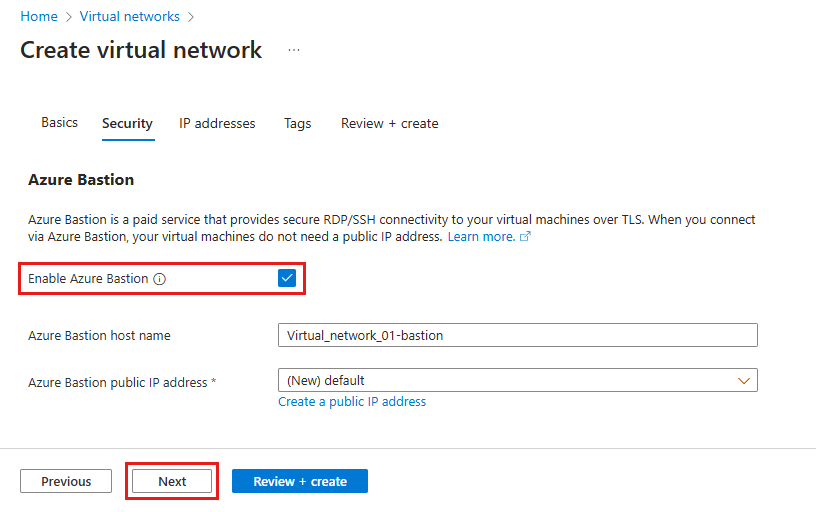

- Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

- Wählen Sie unter Azure Bastion die Option Bastion aktivieren aus.

- Geben Sie einen Namen unter Azure Bastion-Hostname ein. Verwenden Sie in diesem Beispiel Virtual_network_01-bastion.

- Wählen Sie unter Öffentliche Azure Bastion-IP-Adresse einen Wert aus. Wählen Sie für dieses Beispiel (neu) Standard aus.

- Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen. Konfigurieren Sie den Adressraum des virtuellen Netzwerks mit einem oder mehreren IPv4- oder IPv6-Adressbereichen.

Tipp

Verwenden Sie keine überlappenden Adressräume. Wenn beispielsweise der in den vorherigen Schritten erstellte virtuelle Hub den Adressraum 10.0.0.0/16 verwendet, erstellen Sie dieses virtuelle Netzwerk mit dem Adressraum 10.2.0.0/16. 7. Klicken Sie auf Überprüfen + erstellen. Klicken Sie nach der Validierung auf Erstellen.

Hinzufügen einer virtuellen Netzwerkverbindung mit dem vWAN

In diesem Schritt verbinden Sie das virtuelle Netzwerk mit dem vWAN.

- Öffnen Sie das in den vorherigen Schritten erstellte vWAN, und navigieren Sie zu Konnektivität>VNET-Verbindungen.

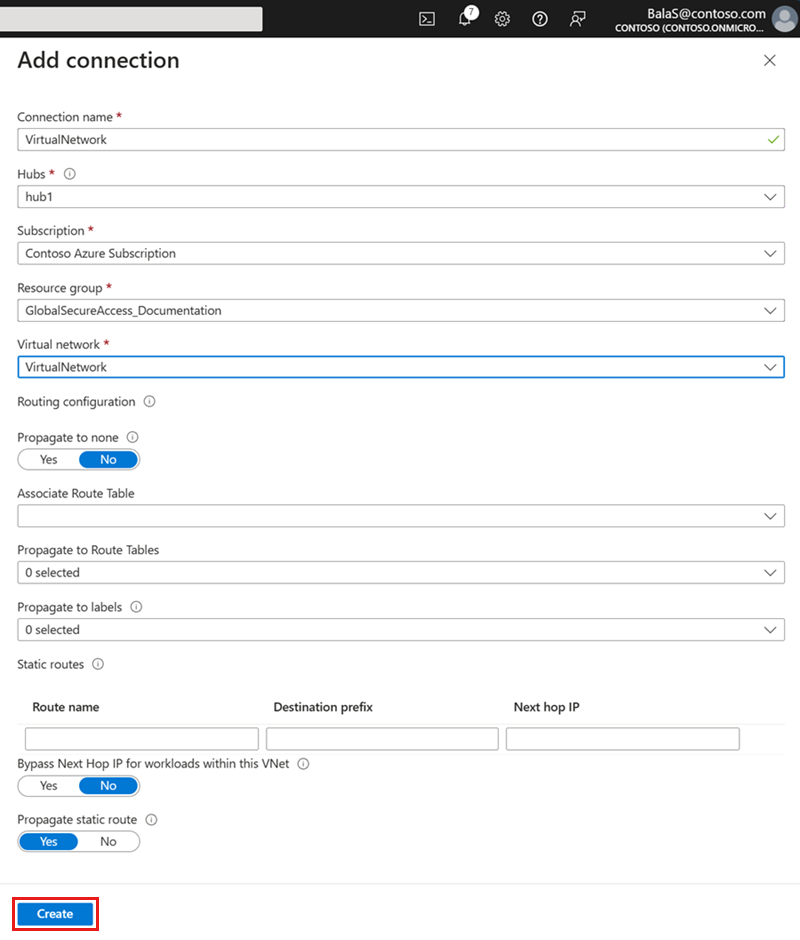

- Klicken Sie auf + Verbindung hinzufügen.

- Füllen Sie das Formular Verbindung hinzufügen aus, und wählen Sie die Werte des virtuellen Hubs und des virtuellen Netzwerks aus, die in den vorherigen Abschnitten erstellt wurden:

- Name der Verbindung: VirtualNetwork

- Hubs: hub1

- Abonnement: Contoso-Azure-Abonnement

- Ressourcengruppe: GlobalSecureAccess_Documentation

- Virtuelles Netzwerk: VirtualNetwork

- Behalten Sie für die restlichen Felder die Standardwerte bei, und wählen Sie Erstellen aus.

Erstellen eines virtuellen Azure-Desktops

In diesem Schritt erstellen Sie einen virtuellen Desktop und hosten ihn mit Bastion.

- Suchen Sie im Azure-Portal nach Azure Virtual Desktop, und wählen Sie diese Option aus.

- Wählen Sie auf der Seite Azure Virtual Desktop die Option Hostpool erstellen aus.

- Füllen Sie die Registerkarte Grundlegende Einstellungen mit den folgenden Werten aus:

- Hostpoolname. In diesem Beispiel: VirtualDesktops

- Der Standort des Azure Virtual Desktop-Objekts. In diesem Fall USA, Süden-Mitte

- Bevorzugter App-Gruppentyp: Wählen Sie Desktop aus.

- Hostpooltyp: Wählen Sie Gepoolt aus.

- Lastenausgleichsalgorithmus: Wählen Sie Breitenorientierter Lastenausgleich aus.

- Maximale Anzahl von Sitzungen: Wählen Sie 2 aus.

- Wählen Sie Weiter: Virtuelle Computer aus.

- Geben Sie auf der Registerkarte Weiter: Virtuelle Computer die folgenden Informationen an:

- Virtuelle Computer hinzufügen: Ja

- Die gewünschte Ressourcengruppe. Geben Sie für dieses Beispiel GlobalSecureAccess_Documentation ein.

- Namenspräfix: avd

- VM-Typ: Wählen Sie Azure-VM aus.

- VM-Standort: USA, Süden-Mitte

- Verfügbarkeitsoptionen: Wählen Sie Keine Infrastrukturredundanz erforderlich aus.

- Sicherheitstyp: Wählen Sie VM mit vertrauenswürdigem Start aus.

- Sicheren Start aktivieren: Ja

- vTPM aktivieren: Ja

- Image: Wählen Sie für dieses Beispiel Windows 11 Enterprise mit mehreren Sitzungen + Microsoft 365 Apps Version 22H2 aus.

- VM-Größe: Wählen Sie Standard D2s v3, 2 vCPUs, 8 GB Arbeitsspeicher aus.

- Anzahl von VMs: 1

- Virtuelles Netzwerk: Wählen Sie das im vorherigen Schritt erstellte virtuelle Netzwerk VirtualNetwork aus.

- Domäne für Beitritt: Wählen Sie Microsoft Entra ID aus.

- Geben Sie die Anmeldeinformationen des Administratorkontos ein.

- Übernehmen Sie für die anderen Optionen die Standardeinstellungen, und wählen Sie Überprüfen und erstellen aus.

- Klicken Sie nach der Validierung auf Erstellen.

- Nach ca. 30 Minuten wird der Hostpool aktualisiert, um anzuzeigen, dass die Bereitstellung abgeschlossen ist.

- Navigieren Sie zur Startseite von Microsoft Azure, und wählen Sie VMs aus.

- Wählen Sie die in den vorherigen Schritten erstellte VM aus.

- Wählen Sie Verbinden>Über Bastion verbinden aus.

- Wählen Sie Deploy Bastion (Bastion bereitstellen) aus. Die Bereitstellung des Bastionhosts im System dauert etwa 30 Minuten.

- Geben Sie nach der Bereitstellung von Bastion die gleichen Administratoranmeldeinformationen ein, die zum Erstellen der Azure Virtual Desktop-Instanz verwendet wurden.

- Wählen Sie Verbinden. Der virtuelle Desktop wird gestartet.

Testen von Sicherheitsfeatures mit Azure Virtual Desktop (AVD)

In diesem Schritt verwenden Sie AVD, um Zugriffsbeschränkungen für das virtuelle Netzwerk zu testen.

Testen der Mandanteneinschränkung

Aktivieren Sie vor dem Testen Mandanteneinschränkungen für das virtuelle Netzwerk.

- Navigieren Sie im Microsoft Entra Admin Center zu Globaler sicherer Zugriff>Globale Einstellungen>Sitzungsverwaltung.

- Legen Sie die Umschaltfläche Tagging aktivieren, um Mandanteneinschränkungen in Ihrem Netzwerk zu erzwingen auf „Ein“ fest.

- Wählen Sie Speichern.

- Sie können die mandantenübergreifende Zugriffsrichtlinie ändern, indem Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen navigieren. Weitere Informationen finden Sie im Artikel Übersicht über mandantenübergreifenden Zugriff.

- Behalten Sie die Standardeinstellungen bei. Diese verhindern, dass sich Benutzer mit externen Konten auf verwalteten Geräten anmelden.

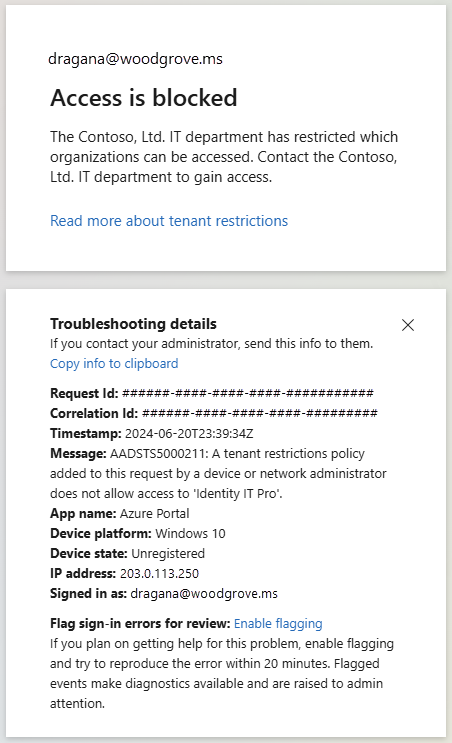

Für Test:

- Melden Sie sich bei der Azure Virtual Desktop-VM an, die in den vorherigen Schritten erstellt wurde.

- Rufen Sie www.office.com auf, und melden Sie sich mit einer internen Organisations-ID an. Dieser Test sollte erfolgreich bestanden werden.

- Wiederholen Sie den vorherigen Schritt, dieses Mal aber mit einem externen Konto. Dieser Test sollte aufgrund des blockierten Zugriffs fehlschlagen.

Testen der Wiederherstellung der Quell-IP-Adresse

Aktivieren Sie vor dem Testen den bedingten Zugriff.

- Navigieren Sie im Microsoft Entra Admin Center zu Globaler sicherer Zugriff>Globale Einstellungen>Sitzungsverwaltung.

- Wählen Sie die Registerkarte Adaptiver Zugriff aus.

- Legen Sie die Umschaltfläche Signalisierung des globalen sicheren Zugriffs für bedingten Zugriff aktivieren auf „Ein“ fest.

- Wählen Sie Speichern. Weitere Informationen finden Sie im Artikel Wiederherstellung der Quell-IP-Adresse.

Zum Testen (Option 1): Wiederholen Sie den Test der Mandanteneinschränkungen aus dem vorherigen Abschnitt:

- Melden Sie sich bei der Azure Virtual Desktop-VM an, die in den vorherigen Schritten erstellt wurde.

- Rufen Sie www.office.com auf, und melden Sie sich mit einer internen Organisations-ID an. Dieser Test sollte erfolgreich bestanden werden.

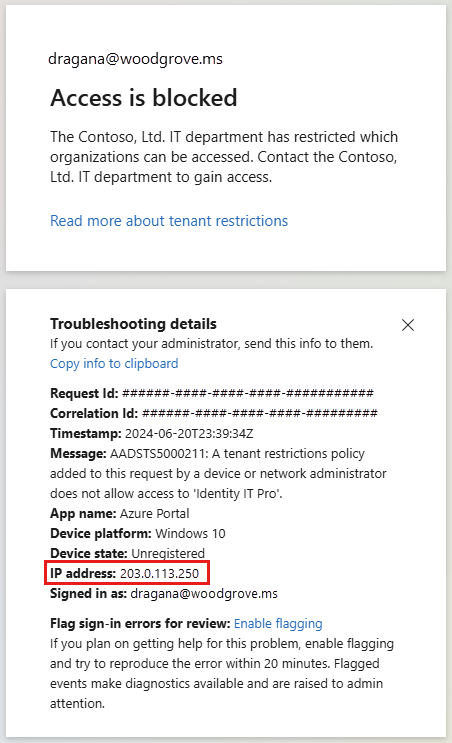

- Wiederholen Sie den vorherigen Schritt, dieses Mal aber mit einem externen Konto. Bei diesem Test sollte ein Fehler auftreten, da die Quell-IP-Adresse in der Fehlermeldung von der öffentlichen IP-Adresse des VPN-Gateways und nicht der von Microsoft SSE stammt, die die Anforderung per Proxy an Microsoft Entra weiterleitet.

Zum Testen (Option 2):

- Navigieren Sie im Microsoft Entra Admin Center zu Globaler sicherer Zugriff>Überwachen>Remotenetzwerk-Integritätsprotokolle.

- Wählen Sie Filter hinzufügen aus.

- Wählen Sie Quell-IP-Adresse aus, und geben Sie die öffentliche IP-Adresse des VPN-Gateways ein. Wählen Sie Übernehmen.

Das System stellt die CPE-IP-Adresse (Customer Premises Equipment, lokale Kundengeräte) der Filiale wieder her. Da das VPN-Gateway die CPE darstellt, zeigen die Integritätsprotokolle die öffentliche IP-Adresse des VPN-Gateways und nicht die IP-Adresse des Proxys an.

Entfernen nicht benötigter Ressourcen

Nach Tests oder nach Abschluss eines Projekts ist es ratsam, die nicht mehr benötigten Ressourcen zu entfernen. Ressourcen, die weiterhin ausgeführt werden, können Sie Geld kosten. Sie können einzelne Ressourcen oder die gesamte Ressourcengruppe mit allen darin enthaltenen Ressourcen löschen.