Was sind Remotenetzwerk-Integritätsprotokolle?

Remote-Netzwerke wie z. B. eine Filiale, verlassen sich auf lokale Kundengeräte (Customer Premises Equipment, CPE), um Benutzer an diesen Standorten mit den benötigten Onlineressourcen und -diensten zu verbinden. Benutzer erwarten, dass CPE funktioniert, damit sie ihre Arbeit erledigen können. Damit jeder verbunden bleibt, müssen Sie die Integrität des IPSec-Tunnels und der BGP (Border Gateway Protocol)-Routenankündigung sicherstellen. Diese lang andauernden Tunnel- und Routinginformationen sind die Schlüssel zu Ihrer Remote-Netzwerk-Integrität.

In diesem Artikel werden verschiedene Methoden für den Zugriff auf und die Analyse der Remotenetzwerkintegritätsprotokolle beschrieben.

- Zugreifen auf Protokolle im Microsoft Entra Admin Center oder der Microsoft Graph-API

- Exportieren von Protokollen in Log Analytics oder ein SIEM-Tool (Security Information & Events Management)

- Analysieren von Protokollen mithilfe einer Azure-Arbeitsmappe für Microsoft Entra

- Herunterladen von Protokollen für die langfristige Speicherung

Voraussetzungen

Um die Remotenetzwerkintegritätsprotokolle im Microsoft Entra Admin Center anzuzeigen, benötigen Sie Folgendes:

- Eine der folgenden Rollen: Global Secure Access-Administrator oder Sicherheitsadministrator.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Für den Zugriff auf die Protokolle mit der Microsoft Graph-API und die Integration mit Log Analytics und Azure-Arbeitsmappen sind separate Rollen erforderlich.

Anzeigen der Protokolle

Um die Remote-Netzwerk-Integritätsprotokolleanzuzeigen, können Sie entweder das Microsoft Entra Admin Center oder die Microsoft Graph-API verwenden.

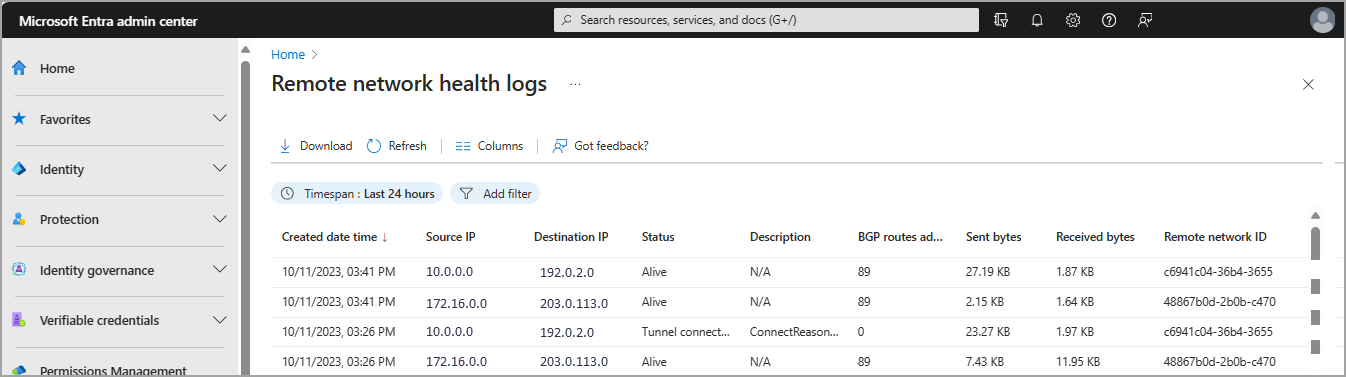

So zeigen Sie Remote-Netzwerk-Integritätsprotokolle im Microsoft Entra Admin Center an:

Melden Sie sich beim Microsoft Entra Admin Center als Global Secure Access-Administrator an.

Navigieren Sie zu Global Secure Access>Überwachen>Remotenetzwerkintegritätsprotokolle.

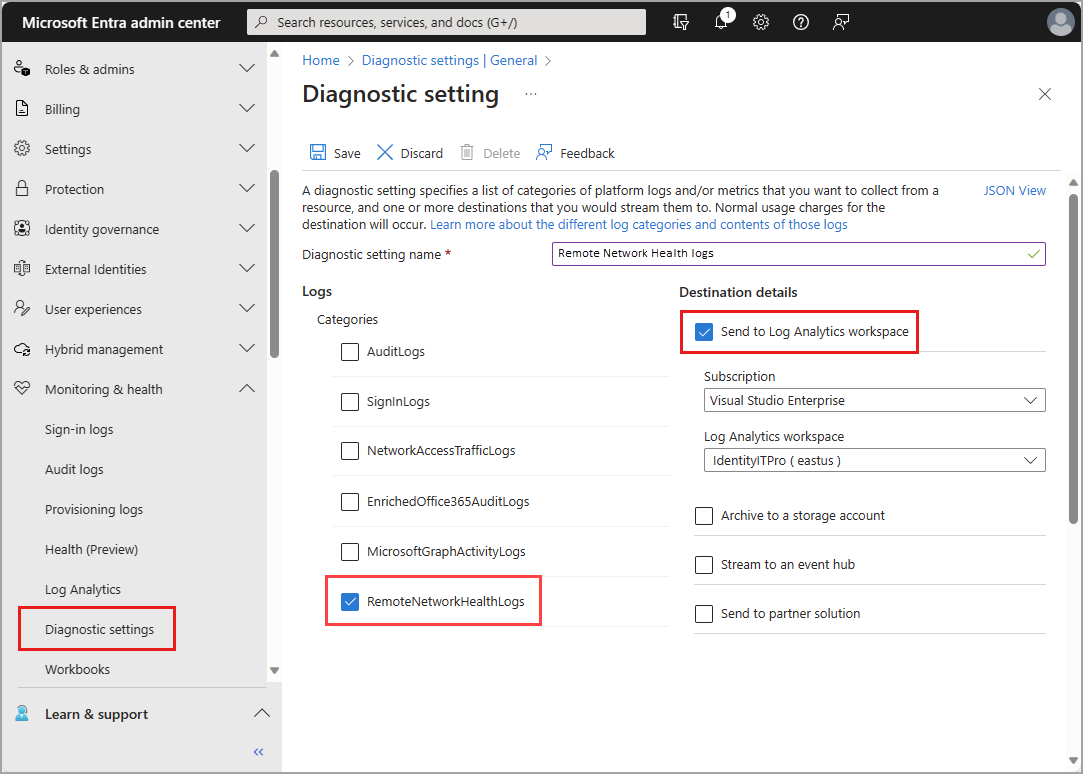

Konfigurieren von Diagnoseeinstellungen zum Generieren von Exportprotokollen

Das Integrieren von Protokollen in ein SIEM-Tool wie Log Analytics wird über Diagnoseeinstellungen in Microsoft Entra ID konfiguriert. Dieser Vorgang wird im Artikel Konfigurieren von Microsoft Entra-Diagnoseeinstellungen für Aktivitätsprotokolle ausführlich behandelt.

Zum Konfigurieren von Diagnoseeinstellungen benötigen Sie Folgendes:

Die grundlegenden Schritte zum Konfigurieren von Diagnoseeinstellungen lauten wie folgt:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Überwachung & Integrität>Diagnoseeinstellungen.

Alle vorhandenen Diagnoseeinstellungen werden in der Tabelle angezeigt. Wählen Sie entweder Einstellungen bearbeiten zum Ändern einer vorhandenen Einstellung oder Diagnoseeinstellung hinzufügen zum Erstellen einer neuen Einstellung aus.

Geben Sie einen Namen ein.

Wählen Sie die

RemoteNetworkHealthLogs(und alle anderen Protokolle) aus, die Sie einbeziehen möchten.

Wählen Sie die Ziele aus, an die Sie die Protokolle senden möchten.

Wählen Sie das Abonnement und das Ziel aus den angezeigten Dropdownmenüs aus.

Wählen Sie die Schaltfläche Speichern aus.

Hinweis

Es kann bis zu drei Tage dauern, bis die Protokolle am Ziel angezeigt werden.

Sobald Ihre Protokolle an Log Analytics weitergeleitet wurden, können Sie die folgenden Features nutzen:

- Erstellen Sie Warnungsregeln, um Benachrichtigungen für Elemente wie einen BGP-Tunnelfehler zu erhalten.

- Weitere Informationen finden Sie unter Erstellen einer Warnungsregel.

- Visualisieren Sie die Daten mit einer Azure-Arbeitsmappe für Microsoft Entra (im nächsten Abschnitt behandelt).

- Integrieren Sie Protokolle mit Microsoft Sentinel für Sicherheitsanalysen und Bedrohungserkennungen.

- Weitere Informationen hierzu finden Sie in der Schnellstartanleitung Onboarding von Microsoft Sentinel.

Analysieren von Protokollen mit einer Arbeitsmappe

Azure-Arbeitsmappen für Microsoft Entra stellen eine visuelle Darstellung Ihrer Daten bereit. Nachdem Sie einen Log Analytics-Arbeitsbereich und Diagnoseeinstellungen konfiguriert haben, um Ihre Protokolle mit Log Analytics zu integrieren, können Sie eine Arbeitsmappe verwenden, um die Daten über diese leistungsstarken Tools zu analysieren.

Sehen Sie sich diese hilfreichen Ressourcen für Arbeitsmappen an:

- Erstellen einer Azure-Arbeitsmappe

- Verwenden von Identitätsarbeitsmappen

- Erstellen einer Arbeitsmappenwarnung

Herunterladen von Protokollen

Eine Schaltfläche Herunterladen ist in allen Protokollen verfügbar, sowohl innerhalb von Global Secure Access als auch für die Überwachung und Integrität von Microsoft Entra. Sie können Protokolle als JSON- oder CSV-Datei herunterladen. Weitere Informationen finden Sie unter Herunterladen von Protokollen.

Wenn Sie die Ergebnisse der Protokolle eingrenzen möchten, wählen Sie Filter hinzufügen aus. Sie können nach folgenden Kriterien filtern:

- Beschreibung

- Remote-Netzwerk-ID

- Quell-IP

- Ziel-IP

- Anzahl angekündigter BGP-Routen

In der folgenden Tabelle werden die einzelnen Felder in den Remote-Netzwerk-Integritätsprotokolle beschrieben.

| Name | Beschreibung |

|---|---|

| Datum/Uhrzeit der Erstellung | Zeit der ursprünglichen Ereignisgenerierung |

| Quell-IP-Adresse | Die IP-Adresse des CPE. Das Quell-IP/Ziel-IP Adresspaar ist für jeden IPsec-Tunnel eindeutig. |

| IP-Adresse des Ziels | Die IP-Adresse des Microsoft Entra-Gateways. Das Quell-IP/Ziel-IP Adresspaar ist für jeden IPsec-Tunnel eindeutig. |

| Status | Tunnel verbunden: Dieses Ereignis wird generiert, wenn ein IPsec-Tunnel erfolgreich hergestellt wird. Tunnel getrennt: Dieses Ereignis wird generiert, wenn ein IPsec-Tunnel getrennt wird. BGP verbunden: Dieses Ereignis wird generiert, wenn eine BGP-Konnektivität erfolgreich hergestellt wird. BGP getrennt: Dieses Ereignis wird generiert, wenn eine BGP-Verbindung unterbrochen wird. Remotenetzwerk aktiv: Diese regelmäßige Statistik wird alle 15 Minuten für alle aktiven Tunnel generiert. |

| Beschreibung | Optionale Beschreibung des Ereignisses. |

| Anzahl angekündigter BGP-Routen | Optionale Anzahl der über den IPsec-Tunnel angekündigten BGP-Routen. Dieser Wert ist 0 für „Tunnel verbunden“-, „Tunnel getrennt“-, „BGP verbunden“- und „BGP getrennt“-Ereignisse. |

| Gesendete Bytes | Optionale Anzahl von Bytes, die während der letzten 15 Minuten von der Quelle an das Ziel über einen Tunnel gesendet wurden. Dieser Wert ist 0 für „Tunnel verbunden“-, „Tunnel getrennt“-, „BGP verbunden“- und „BGP getrennt“-Ereignisse. |

| Empfangene Bytes | Optionale Anzahl von Bytes, die von der Quelle über einen Tunnel während der letzten 15 Minuten empfangen wurden. Dieser Wert ist 0 für „Tunnel verbunden“-, „Tunnel getrennt“-, „BGP verbunden“- und „BGP getrennt“-Ereignisse. |

| Remote-Netzwerk-ID | Die ID des Remote-Netzwerks, dem der Tunnel zugeordnet ist. |