Simulieren von Remotenetzwerkkonnektivität mithilfe eines Azure-VNG

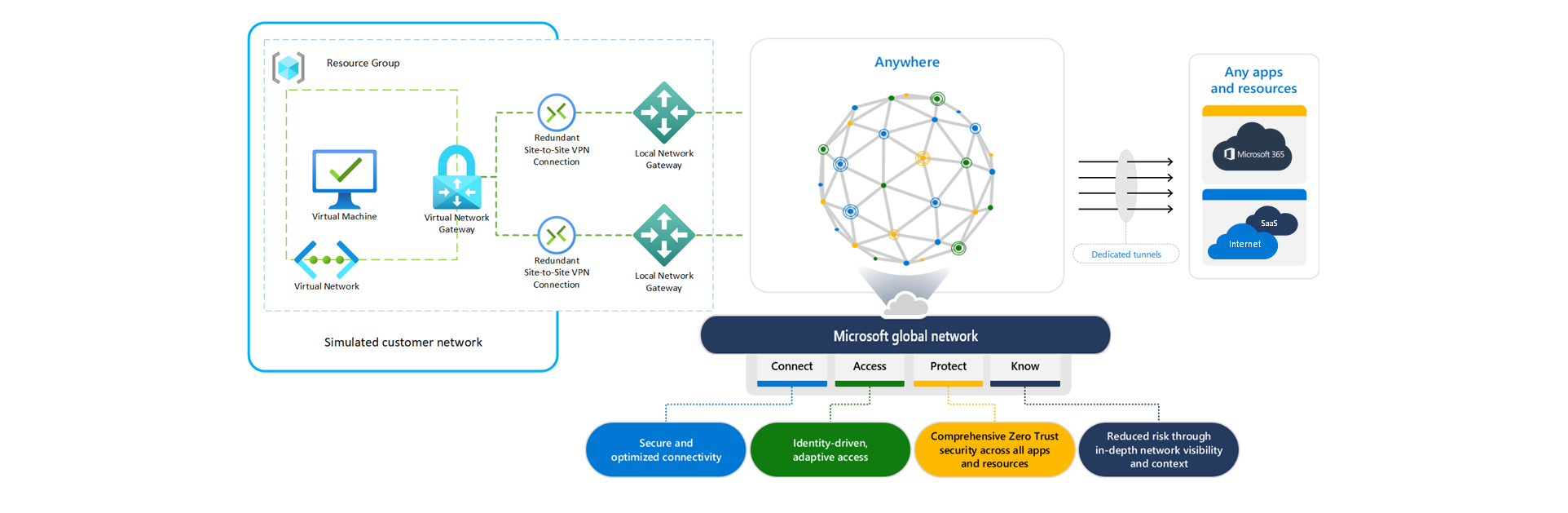

Organisationen können die Funktionen von Microsoft Entra-Internetzugriff auf ganze Netzwerke erweitern, nicht nur auf einzelne Geräte, auf denen sie den Global Secure Access-Client installieren können. In diesem Artikel erfahren Sie, wie Sie diese Funktionen auf ein in der Cloud gehostetes virtuelles Azure-Netzwerk erweitern. Ähnliche Prinzipien können auf die lokalen Netzwerkgeräte eines Kunden angewendet werden.

Voraussetzungen

Für die Schritte in diesem Verfahren ist Folgendes erforderlich:

- Ein Azure-Abonnement und die Berechtigung zum Erstellen von Ressourcen im Azure-Portal

- Grundlegende Kenntnisse zu Site-to-Site-VPN-Verbindungen

- Ein Microsoft Entra-Mandant, dem die Rolle Administrator für globalen sicheren Zugriff zugewiesen ist

Komponenten des virtuellen Netzwerks

Durch Erweitern dieser Funktionalität in Azure können Organisationen nachvollziehen, wie Microsoft Entra-Internetzugriff in einer breiteren Implementierung funktioniert. Die Ressourcen, die wir in Azure erstellen, entsprechen lokalen Konzepten in folgender Hinsicht:

| Azure-Ressource | Konventionelle lokale Komponente |

|---|---|

| Virtuelles Netzwerk | Ihr lokaler IP-Adressraum |

| Gateway für virtuelle Netzwerke | Ihr lokaler Router, manchmal auch als CPE (Customer Premises Equipment, lokales Kundengerät) bezeichnet |

| Lokales Netzwerkgateway | Das Microsoft-Gateway, zu dem Ihr Router (Gateway für virtuelle Azure-Netzwerke) einen IPsec-Tunnel erstellt |

| Verbindung | IPsec-VPN-Tunnel, der zwischen dem Gateway für virtuelle Netzwerke und dem lokalen Netzwerkgateway erstellt wird |

| Virtueller Computer | Clientgeräte in Ihrem lokalen Netzwerk |

In diesem Dokument werden folgende Standardwerte verwendet. Sie können diese Einstellungen nach Ihren eigenen Anforderungen konfigurieren.

- Abonnement: Visual Studio Enterprise

- Ressourcengruppenname: Network_Simulation

- Region: East US

Wesentliche Schritte

Die Schritte zum Simulieren der Remotenetzwerkkonnektivität mit virtuellen Azure-Netzwerken werden im Azure-Portal und im Microsoft Entra Admin Center durchgeführt. Es kann hilfreich sein, mehrere Registerkarten zu öffnen, zwischen denen Sie einfach wechseln können.

Vor dem Erstellen der virtuellen Ressourcen benötigen Sie eine Ressourcengruppe und ein virtuelles Netzwerk, die Sie in den folgenden Abschnitten verwenden. Wenn Sie bereits eine Testressourcengruppe und ein virtuelles Netzwerk konfiguriert haben, können Sie mit Schritt 3 beginnen.

- Erstellen einer Ressourcengruppe (Azure-Portal)

- Erstellen eines virtuellen Netzwerks (Azure-Portal)

- Erstellen eines Gateways für virtuelle Netzwerke (Azure-Portal)

- Erstellen eines Remotenetzwerks mit Geräteverbindungen (Microsoft Entra Admin Center)

- Erstellen eines lokalen Netzwerkgateways (Azure-Portal)

- Erstellen einer Site-to-Site-VPN-Verbindung (S2S) (Azure-Portal)

- Überprüfen der Konnektivität (beide)

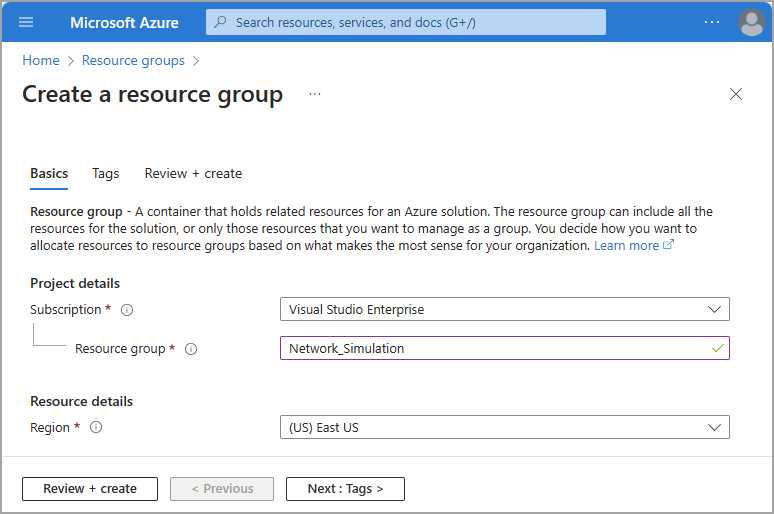

Erstellen einer Ressourcengruppe

Erstellen Sie eine Ressourcengruppe, die alle notwendigen Ressourcen enthält.

- Melden Sie sich beim Azure-Portal mit der Berechtigung zum Erstellen von Ressourcen an.

- Navigieren Sie zu Ressourcengruppen.

- Klicken Sie auf Erstellen.

- Wählen Sie Ihr Abonnement und Ihre Region aus, und geben Sie einen Namen für Ihre Ressourcengruppe an.

- Klicken Sie auf Überprüfen + erstellen.

- Bestätigen Sie Ihre Details, und wählen Sie dann Erstellen aus.

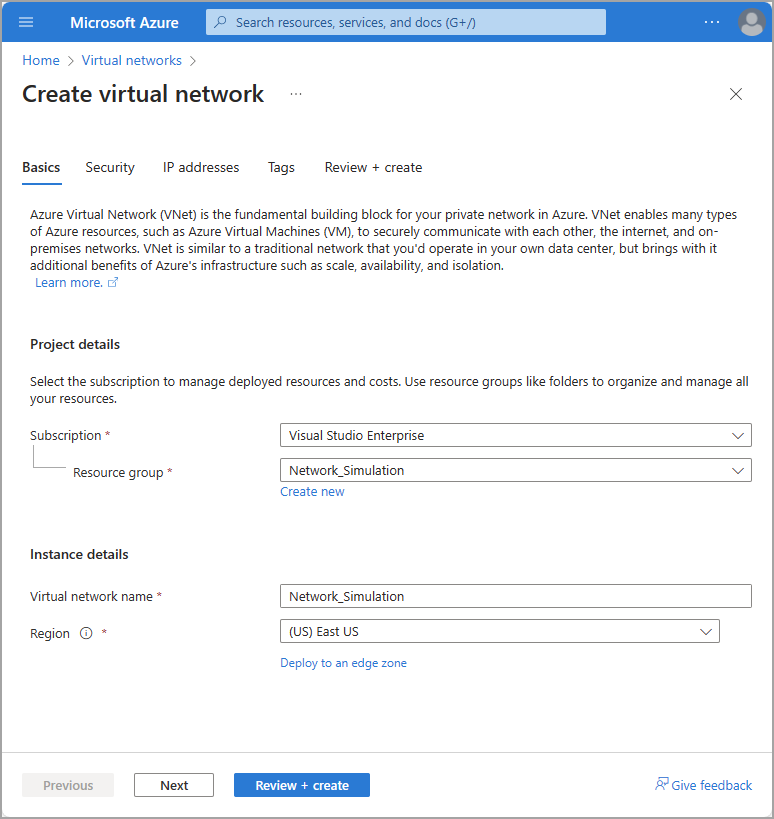

Erstellen eines virtuellen Netzwerks

Erstellen Sie ein virtuelles Netzwerk innerhalb Ihrer neuen Ressourcengruppe.

- Navigieren Sie im Azure-Portal zu Virtuelle Netzwerke.

- Klicken Sie auf Erstellen.

- Wählen Sie die soeben erstellte Ressourcengruppe aus.

- Stellen Sie Ihr Netzwerk mit einem Namen des virtuellen Netzwerks bereit.

- Übernehmen Sie in den restlichen Feldern die Standardwerte.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

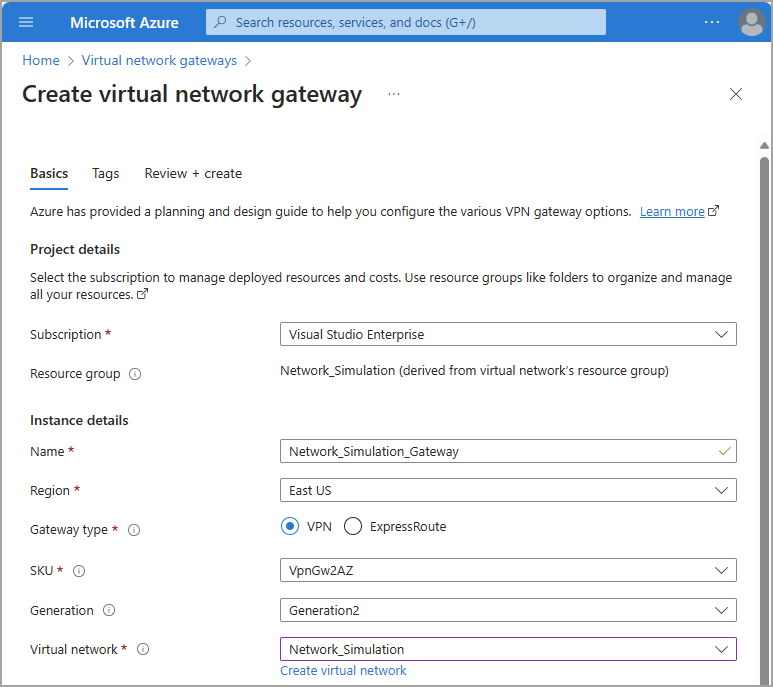

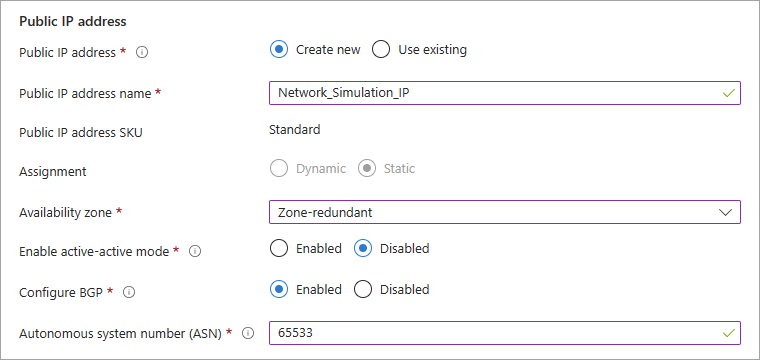

Erstellen eines Gateways für das virtuelle Netzwerk

Erstellen Sie ein Gateway für das virtuelle Netzwerk innerhalb Ihrer neuen Ressourcengruppe.

Navigieren Sie im Azure-Portal zu Gateways für virtuelle Netzwerke.

Klicken Sie auf Erstellen.

Geben Sie Ihr Gateway für das virtuelle Netzwerk mit einem Namen an, und wählen Sie eine geeignete Region aus.

Wählen Sie das im vorherigen Abschnitt erstellte virtuelle Netzwerk aus.

Erstellen Sie eine öffentliche IP-Adresse, und geben Sie dafür einen aussagekräftigen Namen an.

- OPTIONAL: Wenn Sie einen sekundären IPsec-Tunnel verwenden möchten, erstellen Sie im Abschnitt ZWEITE ÖFFENTLICHE IP-ADRESSE eine weitere öffentliche IP-Adresse und geben ihr einen Namen. Wenn Sie einen zweiten IPsec-Tunnel erstellen, müssen Sie im Schritt Erstellen eines Remotenetzwerks zwei Geräteverbindungen erstellen.

- Legen Sie Aktiv/Aktiv-Modus aktivieren auf Deaktiviert fest, wenn Sie keine zweite öffentliche IP-Adresse benötigen.

- Im Beispiel in diesem Artikel wird ein einzelner IPsec-Tunnel verwendet.

Wählen Sie eine Verfügbarkeitszone aus.

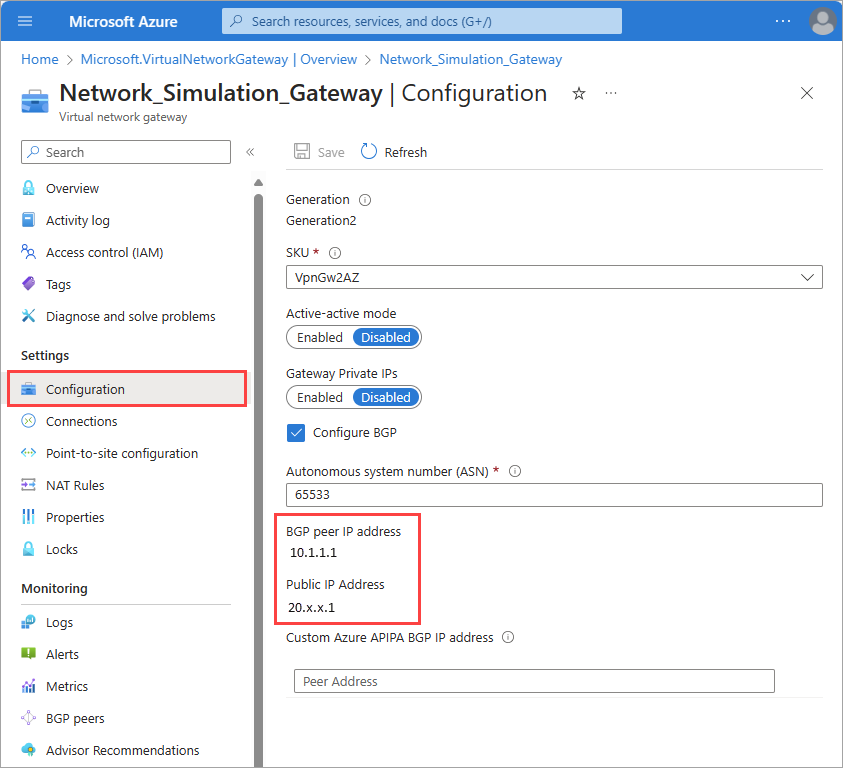

Legen Sie BGP konfigurieren auf Aktiviert fest.

Legen Sie Autonome Systemnummer (ASN) auf einen geeigneten Wert fest. Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger ASN-Werte.

Behalten Sie für alle anderen Einstellungen die Standardwerte bei, oder lassen Sie sie leer.

Klicken Sie auf Überprüfen + erstellen. Bestätigen Sie anschließend Ihre Einstellungen.

Klicken Sie auf Erstellen.

Hinweis

Das Erstellen und Bereitstellen des Gateways für das virtuelle Netzwerk kann mehrere Minuten dauern. Sie können mit dem nächsten Abschnitt beginnen, während es erstellt wird, Sie benötigen aber die öffentlichen IP-Adressen Ihres Gateways für virtuelle Netzwerke für den nächsten Schritt.

Um diese IP-Adressen anzuzeigen, navigieren Sie zur Seite Konfiguration Ihres virtuellen Netzwerkgateways, nachdem es bereitgestellt wurde.

Erstellen eines Remotenetzwerks

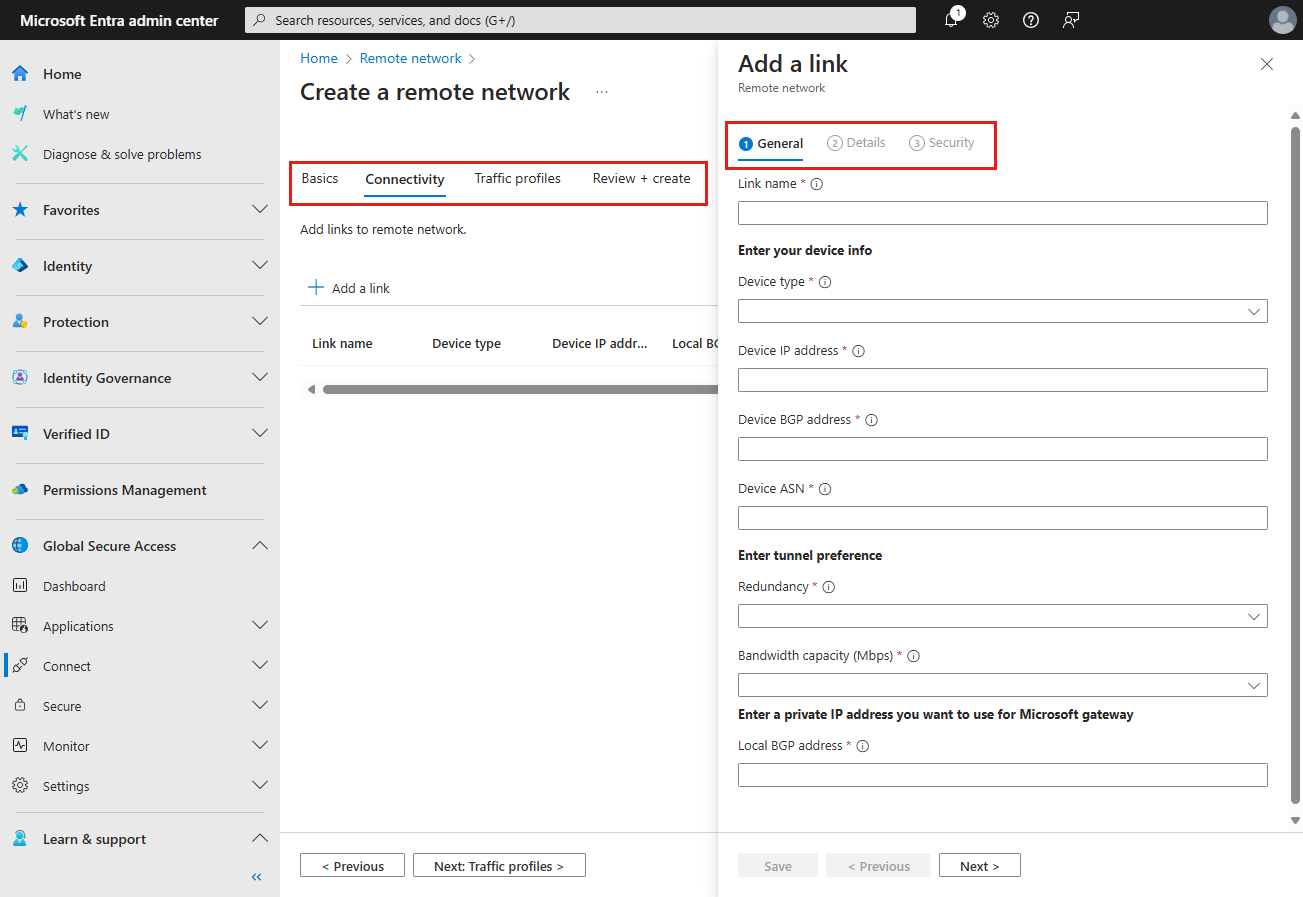

Das Erstellen eines Remotenetzwerks wird im Microsoft Entra Admin Center durchgeführt. Es gibt zwei Registerkartengruppen, auf denen Sie die Informationen eingeben.

Die folgenden Schritte enthalten die grundlegenden Informationen, die zum Erstellen eines Remotenetzwerks mit globalem sicherem Zugriff erforderlich sind. Dieser Prozess wird in zwei separaten Artikeln ausführlicher behandelt. Einige Details können schnell miteinander verwechselt werden. Lesen Sie daher die folgenden Artikel, um weitere Informationen zu erhalten:

Zonenredundanz

Nehmen Sie sich vor dem Erstellen Ihres Remotenetzwerks für globalen sicheren Zugriff einen Moment Zeit, um die beiden Optionen zur Redundanz zu überprüfen. Remotenetzwerke können mit oder ohne Redundanz erstellt werden. Sie können Redundanz auf zwei Arten hinzufügen:

- Wählen Sie beim Erstellen einer Geräteverbindung im Microsoft Entra Admin Center Zonenredundanz aus.

- In diesem Szenario erstellen Sie ein weiteres Gateway in einer anderen Verfügbarkeitszone innerhalb derselben Rechenzentrumsregion, die Sie beim Erstellen Ihres Remotenetzwerks ausgewählt haben.

- In diesem Szenario benötigen Sie nur eine öffentliche IP-Adresse für Ihr VNet-Gateway.

- Zwei IPsec-Tunnel werden zwischen derselben öffentlichen IP-Adresse Ihres Routers und verschiedenen Microsoft-Gateways in verschiedenen Verfügbarkeitszonen erstellt.

- Erstellen Sie eine sekundäre öffentliche IP-Adresse im Azure-Portal und zwei Geräteverbindungen mit unterschiedlichen öffentlichen IP-Adressen im Microsoft Entra Admin Center.

- Sie können dann Keine Redundanz auswählen, wenn Sie die Geräteverbindungen Ihrem Remotenetzwerk im Microsoft Entra Admin Center hinzufügen.

- In diesem Fall benötigen Sie nur primäre und sekundäre öffentliche IP-Adresse für Ihr VNet-Gateway.

Erstellen des Remotenetzwerks und Hinzufügen von Geräteverbindungen

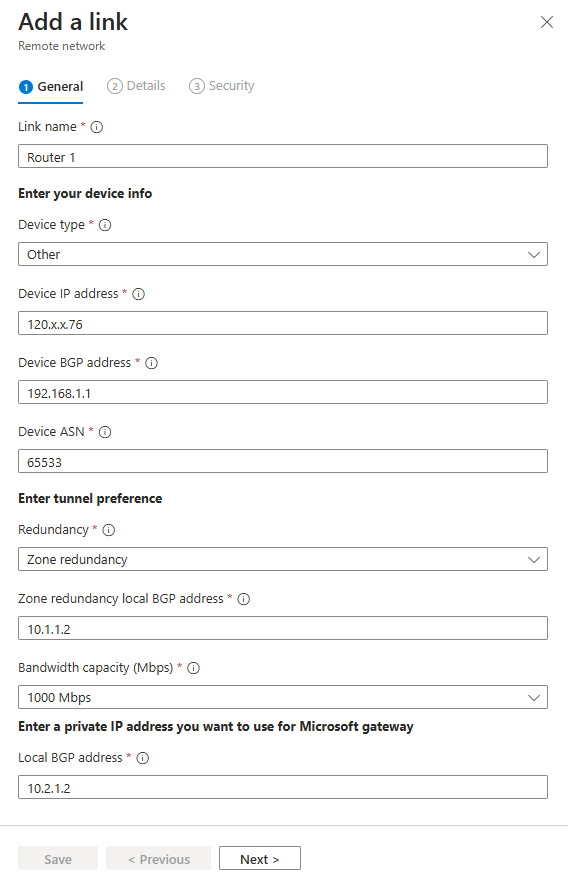

In diesem Artikel wählen Sie den Zonenredundanzpfad aus.

Tipp

Die lokale BGP-Adresse muss eine private IP-Adresse außerhalb des Adressraums des virtuellen Netzwerks sein, das Ihrem VNet-Gateway zugeordnet ist. Angenommen, der Adressraum des virtuellen Netzwerks lautet 10.1.0.0/16. Dann können Sie 10.2.0.0 als lokale BGP-Adresse verwenden.

Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger BGP-Adressen.

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Remotenetzwerke.

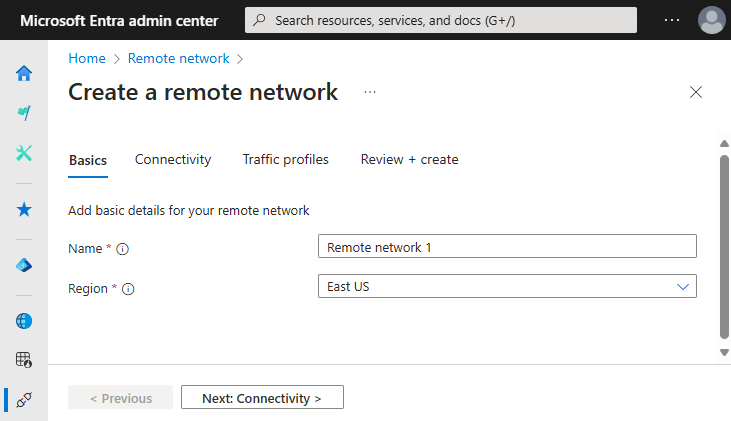

- Wählen Sie die Schaltfläche Remotenetzwerk erstellen aus, und geben Sie auf der Registerkarte Grundlagen die folgenden Details an:

- Name

- Region

Wählen Sie auf der Registerkarte „Konnektivität“ die Option Link hinzufügen aus.

Geben Sie auf der Registerkarte Link hinzufügen – Allgemein die folgenden Details ein:

- Linkname: Name Ihrer lokalen Kundengeräte.

- Gerätetyp: Wählen Sie eine Geräteoption aus der Dropdownliste aus.

- Geräte-IP-Adresse: Öffentliche IP-Adresse Ihres CPE-Geräts (lokales Kundengerät).

- Geräte-BGP-Adresse: Geben Sie die BGP-IP-Adresse Ihres CPE ein.

- Diese Adresse wird als die lokale BGP-IP-Adresse auf den CPE eingegeben.

- Geräte-ASN: Geben Sie die autonome Systemnummer (ASN) des CPE an.

- Eine BGP-fähige Verbindung zwischen zwei Netzwerkgateways erfordert, dass sie über unterschiedliche ASNs verfügen.

- Weitere Informationen finden Sie im Abschnitt Gültige ASNs des Artikels Remotenetzwerkkonfigurationen.

- Redundanz: Wählen Sie entweder Keine Redundanz oder Zonenredundanz für Ihren IPSec-Tunnel aus.

- Zonenredundante lokale BGP-Adresse: Dieses optionale Feld wird nur angezeigt, wenn Sie Zonenredundanz auswählen.

- Geben Sie eine BGP-IP-Adresse ein, die nicht Teil des lokalen Netzwerks ist, in dem sich Ihre CPE befindet, und die sich von der BGP-Adresse des Geräts unterscheidet.

- Bandbreitenkapazität (MBit/s): Geben Sie die Tunnelbandbreite an. Verfügbare Optionen sind 250, 500, 750 und 1.000 MBit/s.

- Lokale BGP-Adresse: Geben Sie eine BGP-IP-Adresse ein, die nicht Teil Ihres lokalen Netzwerks ist, in dem sich Ihr CPE befindet.

- Angenommen, Ihr lokales Netzwerk hat die Adresse 10.1.0.0/16. Dann können Sie 10.2.0.4 als lokale BGP-Adresse verwenden.

- Diese Adresse wird als Peer-BGP eingegebenIP-Adresse auf Ihren CPE.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger BGP-Adressen.

Übernehmen Sie auf der Registerkarte Verbindung hinzufügen – Details die Standardwerte (es sei denn, Sie haben zuvor eine andere Auswahl getroffen), und wählen Sie die Schaltfläche Weiter aus.

Geben Sie auf der Registerkarte Verbindung hinzufügen – Sicherheit den vorinstallierten Schlüssel (PSK) ein, und wählen Sie die Schaltfläche Speichern aus. Sie kehren zu den Hauptregisterkarten Remotenetzwerk erstellen zurück.

Wählen Sie auf der Registerkarte Datenverkehrsprofile das entsprechende Profil für die Datenverkehrsweiterleitung aus.

Wählen Sie die Schaltfläche Überprüfen + erstellen aus.

Wenn alles korrekt aussieht, wählen Sie die Schaltfläche Remotenetzwerk erstellen aus.

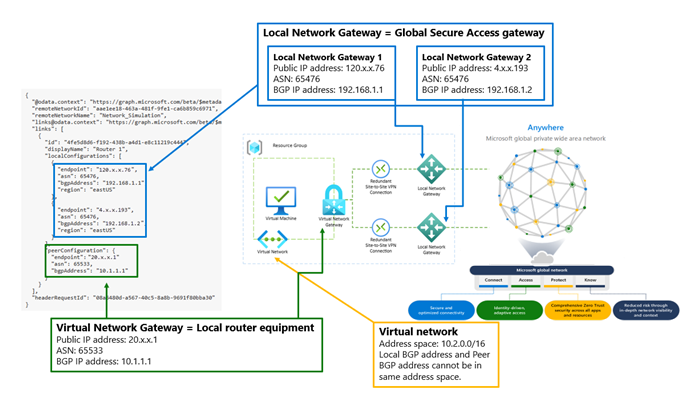

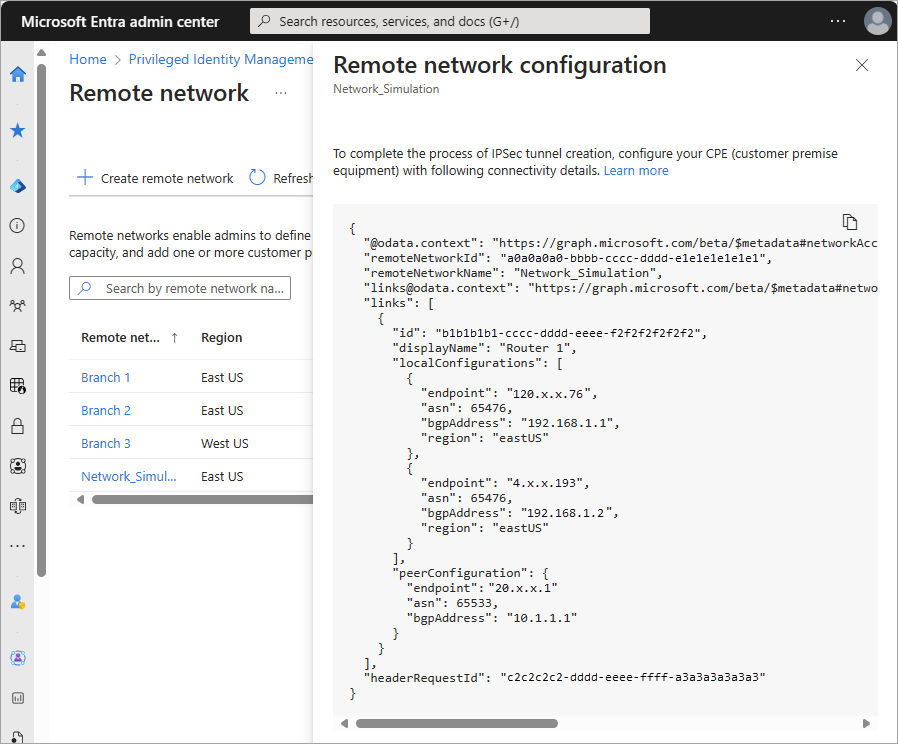

Anzeigen der Konnektivitätskonfiguration

Nachdem Sie ein Remotenetzwerk erstellt und eine Geräteverbindung hinzugefügt haben, sind die Konfigurationsdetails im Microsoft Entra Admin Center verfügbar. Sie benötigen mehrere Details aus dieser Konfiguration für den nächsten Schritt.

Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Remotenetzwerke.

Wählen Sie in der letzten Spalte ganz rechts in der Tabelle Konfiguration anzeigen für das erstellte Remotenetzwerk aus. Die Konfiguration wird als JSON-Blob angezeigt.

Suchen Sie in dem Bereich, der geöffnet wird, nach der öffentlichen IP-Adresse für

endpoint,asnundbgpAddressvon Microsoft, und speichern Sie diese.- Diese Details werden im nächsten Schritt verwendet, um die Konnektivität einzurichten.

- Weitere Informationen zum Anzeigen dieser Details finden Sie unter Konfigurieren von lokalen Kundengeräten.

Das folgende Diagramm verbindet die wichtigsten Details dieser Konfigurationsdetails mit der entsprechenden Rolle im simulierten Remotenetzwerk. Eine Textbeschreibung des Diagramms finden Sie unter der Abbildung.

In der Mitte des Diagramms ist eine Ressourcengruppe dargestellt, die einen virtuellen Computer enthält, der mit einem virtuellen Netzwerk verbunden ist. Ein VNet-Gateway stellt dann eine Verbindung mit dem lokalen Netzwerkgateway über eine redundante S2S-VPN-Verbindung her.

Im Screenshot der Verbindungsdetails sind zwei Abschnitte hervorgehoben. Der erste hervorgehobene Abschnitt unter localConfigurations enthält die Details des Gateways für den globalen sicheren Zugriff. Dies ist Ihr lokales Netzwerkgateway.

Lokales Netzwerkgateway 1

- Öffentliche IP-Adresse/Endpunkt: 120.x.x.76

- ASN: 65476

- BGP-IP-Adresse/bgpAddress: 192.168.1.1

Lokales Netzwerkgateway 2

- Öffentliche IP-Adresse/Endpunkt: 4.x.x.193

- ASN: 65476

- BGP-IP-Adresse/bgpAddress: 192.168.1.2

Der zweite hervorgehobene Abschnitt unter peerConfiguration enthält die Details des VNet-Gateways. Dies ist Ihr lokaler Router.

VNet-Gateway

- Öffentliche IP-Adresse/Endpunkt: 20.x.x.1

- ASN: 65533

- BGP-IP-Adresse/bgpAddress: 10.1.1.1

Eine weitere Beschriftung verweist auf das virtuelle Netzwerk, das Sie in Ihrer Ressourcengruppe erstellt haben. Der Adressraum für das virtuelle Netzwerk lautet 10.2.0.0/16. Die lokale BGP-Adresse und die Peer-BGP-Adresse können nicht im gleichen Adressraum enthalten sein.

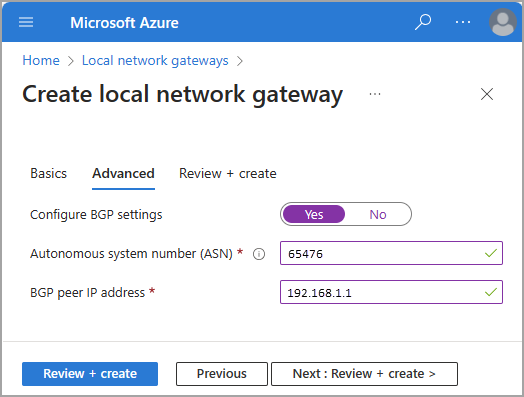

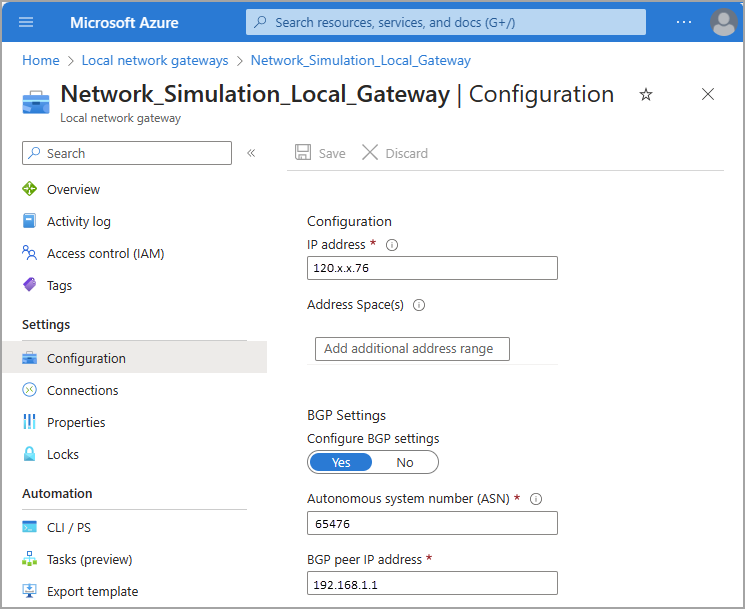

Lokales Netzwerkgateway erstellen

Dieser Schritt wird im Azure-Portal durchgeführt. Für diesen Schritt sind mehrere Informationen aus dem vorherigen Schritt erforderlich.

Wenn Sie Keine Redundanz beim Erstellen von Geräteverbindungen im Microsoft Entra Admin Center ausgewählt haben, müssen Sie nur ein lokales Netzwerkgateway erstellen.

Wenn Sie Zonenredundanzausgewählt haben, müssen Sie zwei lokale Netzwerkgateways erstellen. Sie haben zwei Gruppen von endpoint, asn und bgpAddress in localConfigurations für die Geräteverbindungen. Sie finden diese Informationen unter Konfiguration anzeigen für dieses Remotenetzwerk im Microsoft Entra Admin Center.

Navigieren Sie im Azure-Portal zu Lokale Netzwerkgateways.

Klicken Sie auf Erstellen.

Wählen Sie die zuvor erstellte Ressourcengruppe aus.

Wählen Sie die geeignete Region aus.

Geben Sie für Ihr lokales Netzwerkgateway einen Namen an.

Wählen Sie unter Endpunkt die Option IP-Adresse aus, und geben Sie dann die

endpoint-IP-Adresse an, die im Microsoft Entra Admin Center angegeben ist.Klicken Sie auf Weiter: Erweitert.

Legen Sie BGP konfigurieren auf Ja fest.

Geben Sie die autonome Systemnummer (ASN) aus dem Abschnitt

localConfigurationsder Details für Konfiguration anzeigen ein.- Weitere Informationen finden Sie im Abschnitt Lokales Netzwerkgateway der Grafik im Abschnitt Anzeigen der Konnektivitätskonfiguration.

Geben Sie die IP-Adresse des BGP-Peers aus dem Abschnitt

localConfigurationsder Details für Konfiguration anzeigen ein.

Wählen Sie Überprüfen + erstellen aus, und bestätigen Sie Ihre Einstellungen.

Klicken Sie auf Erstellen.

Wenn Sie Zonenredundanz verwendet haben, wiederholen Sie diese Schritte, um ein weiteres lokales Netzwerkgateway mit anderen Werten zu erstellen.

Navigieren Sie zu Konfigurationen, um die Details Ihres lokalen Netzwerkgateways zu überprüfen.

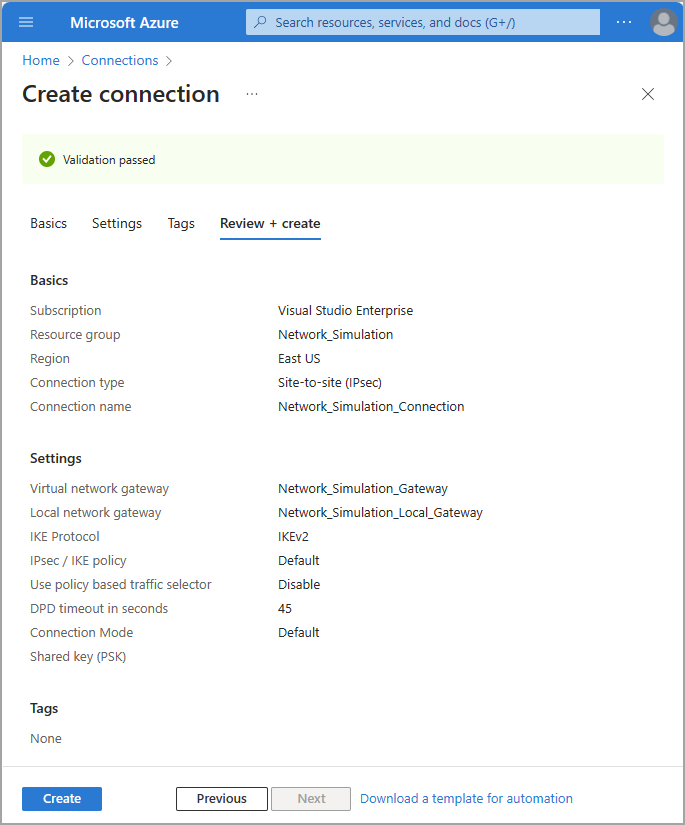

Erstellen einer Site-to-Site-VPN-Verbindung (S2S)

Dieser Schritt wird im Azure-Portal durchgeführt. Sie müssen hier zwei Verbindungen erstellen, wenn Sie ein zweites Gateway erstellt haben: eine Verbindung für Ihr primäres und eine für Ihr sekundäres Gateway. Übernehmen Sie bei diesem Schritt alle Standardeinstellungen, sofern nichts anderes angegeben ist.

- Navigieren Sie im Azure-Portal zu Verbindungen.

- Klicken Sie auf Erstellen.

- Wählen Sie die zuvor erstellte Ressourcengruppe aus.

- Wählen Sie als Verbindungstyp die Option Site-to-Site (IPsec) aus.

- Geben Sie einen Namen für die Verbindung an, und wählen Sie die entsprechende Region aus.

- Wählen Sie Weiter: Einstellungen aus.

- Wählen Sie das zuvor erstellte VNET-Gateway und das lokale Netzwerkgateway aus.

- Geben Sie denselben Wert für Vorinstallierter Schlüssel (PSK) ein, den Sie beim Erstellen der Geräteverbindung im vorherigen Schritt eingegeben haben.

- Aktivieren Sie das Kontrollkästchen für BGP aktivieren.

- Klicken Sie auf Überprüfen + erstellen. Bestätigen Sie anschließend Ihre Einstellungen.

- Klicken Sie auf Erstellen.

Wiederholen Sie diese Schritte, um eine weitere Verbindung mit dem zweiten lokalen Netzwerkgateway zu erstellen.

Überprüfen der Konnektivität

Um die Konnektivität zu überprüfen, müssen Sie Datenverkehrsfluss simulieren. Eine Methode besteht darin, eine VM zu erstellen, um Datenverkehr zu initiieren.

Simulieren von Datenverkehr mit einer VM

In diesem Schritt erstellen Sie eine VM und initiieren Datenverkehr zu Microsoft-Diensten. Behalten Sie alle Standardeinstellungen bei, sofern nichts anderes angegeben ist.

- Navigieren Sie im Azure-Portal zu Virtuelle Computer.

- Wählen Sie Erstellen>Virtueller Azure-Computer aus.

- Wählen Sie die zuvor erstellte Ressourcengruppe aus.

- Geben Sie einen VM-Namen ein.

- Wählen Sie das Image aus, das Sie verwenden möchten. In diesem Beispiel wird Windows 11 Pro, Version 22H2 – x64 Gen2 ausgewählt.

- Wählen Sie für diesen Test Mit Azure Spot-Rabatt ausführen aus.

- Geben Sie einen Benutzernamen und ein Kennwort für die VM an.

- Vergewissern Sie sich unten auf der Seite, dass Sie über eine berechtigte Windows 10/11-Lizenz mit mehrinstanzenfähigen Hostingrechten verfügen.

- Wechseln Sie zur Registerkarte Netzwerk.

- Wählen Sie das zuvor erstellte virtuelle Netzwerk aus.

- Wechseln Sie zur Registerkarte Verwaltung.

- Überprüfen Sie das Kontrollkästchen Mit Microsoft Entra ID anmelden.

- Klicken Sie auf Überprüfen + erstellen. Bestätigen Sie anschließend Ihre Einstellungen.

- Klicken Sie auf Erstellen.

Sie können den Remotezugriff auf die Netzwerksicherheitsgruppe auf ein bestimmtes Netzwerk oder eine bestimmte IP-Adresse einschränken.

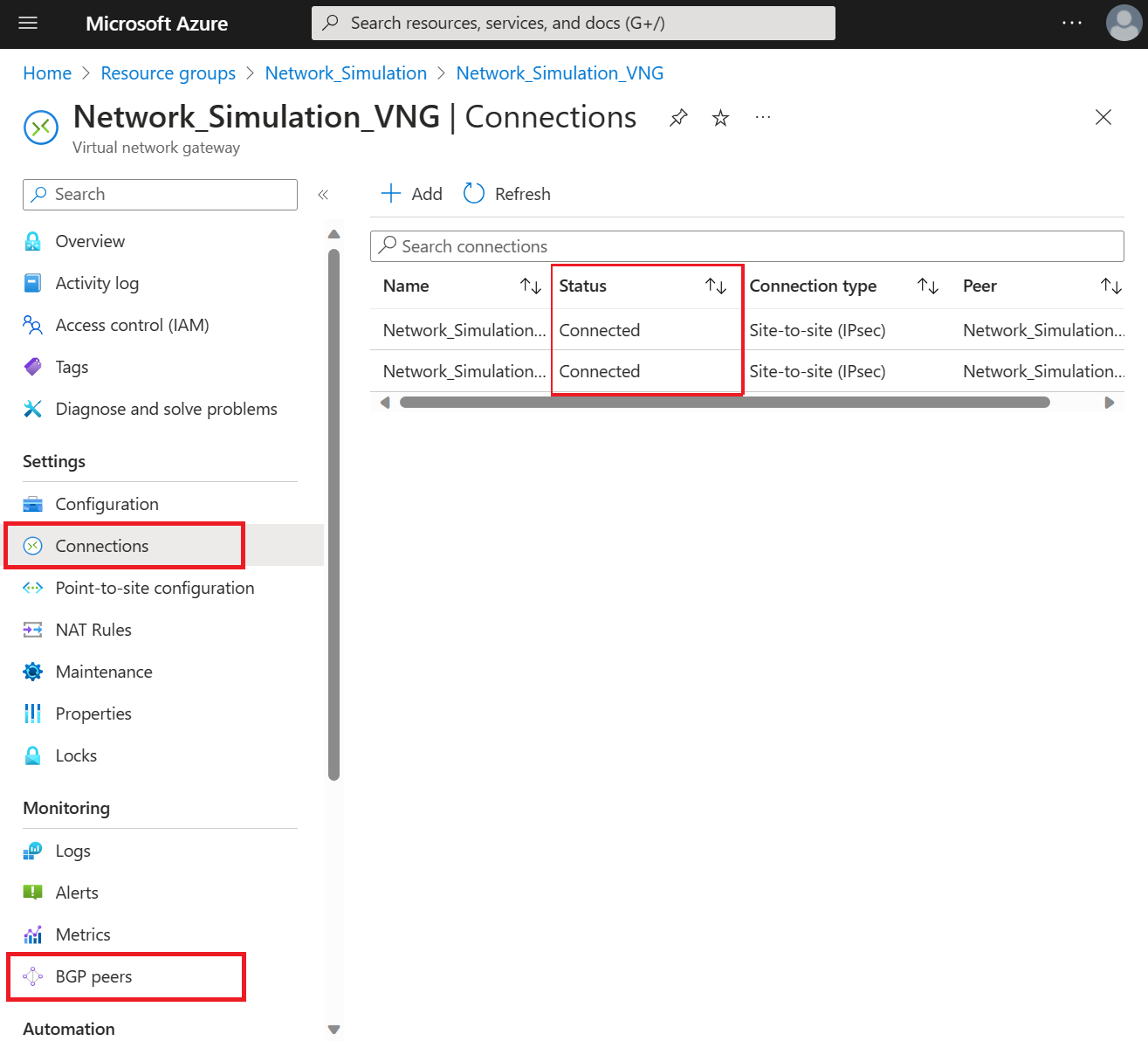

Überprüfen des Konnektivitätsstatus

Nachdem Sie die Remotenetzwerke und -verbindungen in den vorherigen Schritten erstellt haben, kann es einige Minuten dauern, bis die Verbindung hergestellt wurde. Über das Azure-Portal können Sie überprüfen, ob der VPN-Tunnel verbunden und das BGP-Peering erfolgreich ist.

- Navigieren Sie im Azure-Portal zum zuvor erstellten VNET-Gateway, und wählen Sie Verbindungen aus.

- Für alle Verbindungen sollte unter Status der Status Verbunden angezeigt werden, sobald die Konfiguration erfolgreich angewendet wurde.

- Im Abschnitt Überwachung können Sie unter BGP-Peers überprüfen, ob das BGP-Peering erfolgreich ist. Suchen Sie nach den von Microsoft bereitgestellten Peeradressen. Sobald die Konfiguration erfolgreich angewendet wurde, wird unter Status der Status Verbunden angezeigt.

Sie können auch die von Ihnen erstellte VM verwenden, um zu überprüfen, ob Datenverkehr an Microsoft-Dienste fließt. Das Wechseln zu Ressourcen in SharePoint oder Exchange Online sollte Datenverkehr auf Ihrem VNET-Gateway verursachen. Dieser Datenverkehr kann angezeigt werden, indem Sie zu Metriken auf dem VNET-Gateway wechseln oder die Paketerfassung für VPN-Gateways konfigurieren.

Tipp

Wenn Sie diesen Artikel zum Testen von Microsoft Entra-Internetzugriff verwenden, können Sie zum Abschluss alle zugehörigen Azure-Ressourcen bereinigen, indem Sie die neue Ressourcengruppe löschen.