Phase 2: Anpassung von Berechtigungen und Automatisieren des Prinzips der geringsten Rechte

In diesem Abschnitt des Referenzhandbuchs zu Microsoft Entra Permissions Management-Vorgängen werden die Überprüfungen und Aktionen beschrieben, die Sie ergreifen sollten, um wichtige Ergebnisse in Ihrer Umgebung zu beheben und just-in-time (JIT)-Zugriff mit Berechtigungen bei Bedarf zu implementieren.

Kontinuierliche Behebung und Anpassung von Berechtigungen

Empfohlener Besitzer: Informationssicherheitsvorgänge

Ermittlung von Behebungs- und Überwachungsverantwortlichkeiten

Um das Produkt optimal zu betreiben, erfordert Microsoft Entra Permissions Management eine kontinuierliche Ausführung wichtiger operativer Aufgaben und Prozesse. Richten Sie wichtige Aufgaben und Besitzer ein, um Ihre Umgebung zu verwalten.

| Aufgabe | Besitzer |

|---|---|

| Überwachen und Verwalten von PCI basierend auf Zielen | Informationssicherheitsvorgänge |

| Triage und Untersuchen von Berichtsergebnissen | Informationssicherheitsvorgänge |

| Triage und Untersuchen von Warnungen | Informationssicherheitsvorgänge |

| Überprüfen von Überwachungsabfragen | Sicherheitsgarantie und -überwachung |

| Nachverfolgen und Melden des Fortschritts | Informationssicherheitsvorgänge |

PCI auf die Zielebene reduzieren

Es ist wichtig, die PCI-Bewertungen in allen Autorisierungssystemen basierend auf den von Ihrer Organisation definierten PCI-Schwellenwerten und Richtlinien zu senken. Die Umsetzung der Ergebnisse trägt dazu bei, Ihre Umgebung sicherer zu machen. Die drei Ergebnisse mit den größten Auswirkungen auf die Senkung Ihrer PCI-Bewertungen sind Superidentitäten, inaktive Identitäten und überprovisionierte Identitäten.

Superidentitäten

Superidentitäten verfügen über die höchsten Berechtigungsberechtigungen in einem Autorisierungssystem. Dazu gehören menschliche und nicht menschliche Identitäten wie Benutzer, Dienstprinzipale und serverlose Funktionen. Zu viele Superidentitäten können übermäßige Risiken schaffen und den Radius bei einer Sicherheitsverletzung vergrößern.

Bewährte Methode: Wir empfehlen fünf oder weniger Benutzer- und/oder Gruppen-Superidentitäten pro Autorisierungssystem. Verwenden Sie eine kleine Anzahl von Super-Apps, Dienstprinzipalen, serverlosen Funktionen und Dienstkonten. Sorgen Sie für eine klare Begründung und Rechtfertigung für ihre Verwendung.

Leitfaden zur Wartung

- Verwenden Sie für erwartete Superidentitäten wie Infrastrukturadministratoren die Tags ck_exclude_from_pci und ck_exclude_from_reports.

- Das Tag ck_exclude_from_pci entfernt die Identität aus der PCI-Scorebewertung des Autorisierungssystems

- Das Tag ck_exclude_from_reports entfernt die Identität aus dem Berechtigungsanalysebericht, sodass sie nicht als Superidentität bezeichnet wird

- Anpassen der Berechtigungen anderer Superidentitäten und Verwenden eines JIT-Zugriffsmodells

- Verwenden von Korrekturtools für die Anpassung der Berechtigungsverwaltung

- Konfigurieren Sie Berechtigungen auf Abruf, um das JIT-Zugriffsmodell zu erreichen

Inaktive Identitäten

Diese Identitäten haben für 90 Tage keine Aktionen ausgeführt.

Bewährte Methode: Die Berechtigungen von inaktiven Identitäten, die potenzielle Angriffsvektoren für schlechte Akteure sein können, regelmäßig richtig anpassen.

Leitfaden zur Wartung

Überprüfen Sie inaktive Identitäten, um die Behebung zu bestimmen:

- Wenn die inaktive Identität erforderlich ist, wenden Sie das Tag ck_exclude_from_reports an, um die Identität aus dem Berechtigungsanalysebericht zu entfernen, sodass sie nicht als inaktive Identität bezeichnet wird.

- Wenn die inaktive Identität in Ihrer Umgebung nicht benötigt wird, empfehlen wir, die nicht verwendeten Berechtigungen der Identität zu widerrufen oder dieser den Status schreibgeschützt zuzuweisen. Erfahren Sie, wie Sie den Zugriff auf Aufgaben mit hohem Risiko und nicht verwendete Aufgaben oder Zuweisen des Status „Schreibgeschützt“ widerrufen.

Überprovisionierte Identitäten

Überdimensionierte Identitäten oder Identitäten mit zu vielen Berechtigungen haben viele ihrer Berechtigungen seit 90 Tagen nicht mehr genutzt.

Bewährte Methode: Berechtigungen dieser Identitäten regelmäßig anpassen, um das Risiko eines Missbrauchs von Berechtigungen zu verringern, entweder versehentlich oder böswillig. Diese Aktion verringert den potenziellen Strahlradius während eines Sicherheitsvorfalls.

Leitfaden zur Wartung

Beseitigen Sie überprovisionierte Identitäten mit den am wenigsten privilegierten integrierten Rollen oder mit richtig dimensionierten benutzerdefinierten Rollen.

Hinweis

Beachten Sie benutzerdefinierte Rollenbeschränkungen. Wir empfehlen den Ansatz mit den am wenigsten privilegierten integrierten Rollen, wenn Ihre Organisation kurz davor steht, diese Grenzen zu erreichen.

Für am wenigsten privilegierte integrierte Rollen empfehlen wir die Verwendung der Microsoft Entra-Berechtigungsverwaltung, um zu bestimmen, welche Berechtigungen die Identität verwendet, und weisen Sie dann die integrierte Rolle zu, die mit dieser Verwendung übereinstimmt.

Für benutzerdefinierte Rollen in der richtigen Dimension empfehlen wir, übermäßig bereitgestellte Identitäten nach Teams oder Gruppen zu korrigieren:

Identifizieren Sie ein Team oder eine Gruppe, die die entsprechenden Berechtigungen benötigt. Beispielsweise die Administratoren oder Entwickler eines Webdiensts.

Erstellen Sie eine neue entsprechende Rolle basierend auf dem, was das Team derzeit verwendet.

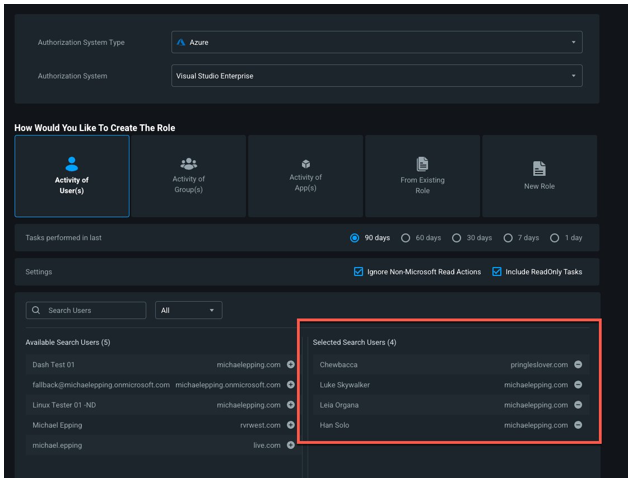

Gehen Sie zu Behebung>Rollen/Richtlinien >Rolle/Richtlinie erstellen.

Wählen Sie die Benutzer aus einem Team oder einer Gruppe aus.

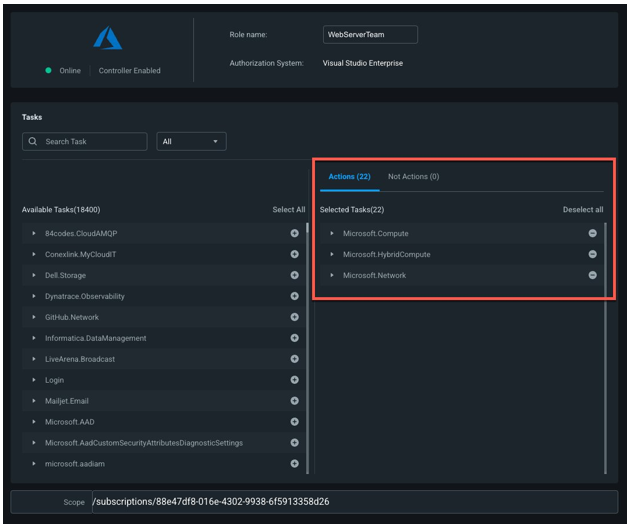

Klicken Sie auf Weiter und überprüfen Sie unter Ausgewählte Aufgaben die Berechtigungen in der neuen Rolle. Diese werden basierend auf der historischen Aktivität der von Ihnen ausgewählten Benutzer/Gruppen automatisch aufgefüllt.

Fügen Sie nach Bedarf zusätzliche Teamberechtigungen hinzu.

Erstellen Sie die neue Rolle/Richtlinie.

Widerrufen Sie die aktuellen Teamberechtigungen.

Weisen Sie Teammitgliedern die richtige Rolle/Richtlinie zu.

Hinweis

Wir empfehlen Ihnen, mit der richtigen Dimensionierung von nicht-menschlichen Identitäten, wie Service Principals und Maschinenkonten, zu beginnen. Die Aktivität von nicht-menschlichen Identitäten schwankt im Tagesgeschäft weniger, so dass das Risiko für potenzielle Serviceunterbrechungen durch die Größenanpassung gering ist.

Weitere Informationen zu den Wartungstools, die im Microsoft Entra Permissions Management verfügbar sind:

- Erstellen einer Rolle/Richtlinie

- Klonen einer Rolle/Richtlinie

- Ändern einer Rolle/Richtlinie

- Löschen einer Rolle/Richtlinie

- Anfügen und Trennen von Richtlinien für AWS-Identitäten

- Hinzufügen und Entfernen von Rollen und Aufgaben für Microsoft Azure- und GCP-Identitäten

- Widerrufen des Zugriffs auf Aufgaben mit hohem Risiko und nicht verwendete Aufgaben oder Zuweisen des Status „Schreibgeschützt“ für Azure- und GCP-Identitäten

Nachverfolgen des Fortschritts und Messen des Erfolgs

Um die Unternehmensziele zu erreichen, müssen Prozesse zur Nachverfolgung und Berichterstattung über den Fortschritt eingerichtet werden. Einige integrierte Microsoft Entra-Berechtigungsverwaltungstools sind:

- PCI History Report: Erhalten Sie eine regelmäßige, detaillierte Übersicht darüber, wie sich PCI-Bewertungen in Autorisierungssystemen und Ordnern im Laufe der Zeit ändern. Messen Sie, wie gut Ihre Organisation die PCI-Ziele erfüllt und pflegen kann. Es wird empfohlen, einen wiederkehrenden PCI-Verlaufsbericht für wichtige Projektbeteiligte zu planen. Stellen Sie sicher, dass die Häufigkeit mit internen Statusüberprüfungen übereinstimmt.

- Berechtigungsanalysebericht: Messen Sie den Fortschritt der Abhilfemaßnahmen und planen Sie die regelmäßige Versendung des Berichts an wichtige Projektbeteiligte und/oder exportieren Sie eine PDF-Version des Berichts für Ihre Autorisierungssysteme. Auf diese Weise kann Ihre Organisation den Fortschritt der Abhilfemaßnahmen im Laufe der Zeit messen. Mit diesem Ansatz können Sie beispielsweise sehen, wie viele inaktive Identitäten jede Woche bereinigt werden und welche Auswirkungen auf Ihre PCI-Bewertungen hatten.

- Berechtigungsverwaltungs-Dashboard: Verschaffen Sie sich einen Überblick über Ihre Autorisierungssysteme und deren PCI-Bewertungen. Verwenden Sie den Abschnitt Höchste PCI-Änderungsliste, um Autorisierungssysteme nach PCI-Bewertung zu sortieren, um Korrekturaktivitäten zu priorisieren. Schauen Sie sich auch PCI-Änderung für die letzten sieben Tage an, um zu sehen, welche Autorisierungssysteme die meisten Fortschritte hatten und welche möglicherweise mehr Überprüfung erfordern. Wählen Sie im Abschnitt PCI Heat Map Autorisierungssysteme aus, um auf das PCI Trend Chart für dieses Autorisierungssystem zuzugreifen. Beachten Sie, wie sich PCI über einen Zeitraum von 90 Tagen ändert.

Operationalisieren von Berechtigungen bei Bedarf

Empfohlener Besitzer: Architektur der Informationssicherheit

Berechtigungen bei Bedarf (Permissions On-Demand) vervollständigen das Bild von JIT und just-enough-access, indem sie es Organisationen ermöglichen, Benutzern bei Bedarf zeitgebundene Berechtigungen zu erteilen.

Um Berechtigungen bei Bedarf zu operationalisieren, erstellen und verwalten Sie einen gut definierten Prozess, um Berechtigungen bei Bedarf in Ihrer Umgebung zu implementieren. In der folgenden Tabelle werden Aufgaben und empfohlene Besitzer beschrieben.

| Aufgabe | Empfohlener Besitzer |

|---|---|

| Bestimmen Sie, welche Autorisierungssysteme bei Berechtigungen mit Bedarf verwendet werden sollen | Informationssicherheitsarchitektur |

| Definieren Sie Verwaltungsprozesse, um neue Autorisierungssysteme in das Berechtigungen auf Bedarf-Modell zu integrieren. Wählen und schulen Sie Genehmiger und Anforderer und delegieren Sie dann Berechtigungen. Im folgenden Abschnitt finden Sie weitere Details. | Informationssicherheitsarchitektur |

| Aktualisieren Sie Standardbetriebsmodellprozeduren für die anfängliche Zuweisung von Benutzerberechtigungen und einen Anforderungsprozess für Ad-hoc-Berechtigungen | Informationssicherheitsarchitektur |

Genehmigende Personen bestimmen

Genehmigende Personen überprüfen Berechtigungen bei Bedarf und verfügen über die Berechtigung, Anforderungen zu genehmigen oder zu verweigern. Wählen Sie Genehmiger für die Autorisierungssysteme aus, die Sie bei Berechtigungen bei Bedarf verwenden möchten. Wir empfehlen mindestens zwei Genehmigende Personen für jedes Autorisierungssystem.

Erstellen Sie eine Microsoft Entra-Sicherheitsgruppe für genehmigende Personen

Zum Delegieren von Berechtigungen erstellt Ihr IAM-Team Microsoft Entra-Sicherheitsgruppen, die Ihren genehmigenden Personen zugeordnet sind. Stellen Sie sicher, dass sich Genehmigende Personen mit gemeinsamem Besitz und Verantwortlichkeiten in derselben Sicherheitsgruppe befinden.

Es wird empfohlen, PIM für Gruppen zu verwenden. Dies ermöglicht JIT-Zugriff auf Genehmigerberechtigungen zum Genehmigen oder Verweigern von Berechtigungen bei Bedarf.

Informationen zum Erstellen von Sicherheitsgruppen für Microsoft Entra ID finden Sie unter Verwalten von Gruppen und Gruppenmitgliedschaften.

Zuweisen von Berechtigungen zu einer genehmigenden Person

Nachdem Microsoft Entra-Sicherheitsgruppen erstellt wurden, erteilt ein Permissions Management-Administrator den Sicherheitsgruppen ihre Genehmigungsberechtigungen in Permissions Management. Stellen Sie sicher, dass Sicherheitsgruppen Genehmiger-Berechtigungen für die Berechtigungssysteme erhalten, für die sie zuständig sind. Erfahren Sie mehr über Microsoft Entra Permissions Management Rollen und Berechtigungsstufen.

Bestimmen und Erstellen Sie eine Sicherheitsgruppe von Anfordereradministratoren

Legen Sie mindestens zwei Anfordereradministratoren fest, die Anforderungen bei Bedarf im Auftrag von Identitäten in Ihrer Umgebung erstellen. Beispiel: für Computeridentitäten. Erstellen Sie eine Microsoft Entra-Sicherheitsgruppe für diese Anfordereradministratoren.

Es wird empfohlen, PIM für Gruppen zu verwenden. Dies ermöglicht JIT-Zugriff auf die Berechtigungen des Anforderers, die erforderlich sind, um Berechtigungen für Bedarfsanforderungen im Auftrag anderer Benutzer vorzunehmen.

Informationen zum Erstellen von Sicherheitsgruppen für Microsoft Entra ID finden Sie unter Verwalten von Gruppen und Gruppenmitgliedschaften.

Erlauben Sie Benutzern, Anfragen für Berechtigungen bei Bedarf zu stellen

Ein Berechtigungsverwaltungsadministrator fügt der Sicherheitsgruppe Anforderungsadministrator für jedes Autorisierungssystem Anfordereridentitäten hinzu. Durch das Hinzufügen einer Anforderer-Identität kann diese für jedes Berechtigungssystem, für das sie über Berechtigungen verfügt, Berechtigungen bei Bedarf anfordern. Sicherheitsgruppenmitglieder des Anfordereradministrators können Berechtigungen im Namen der Identitäten für das angegebene Autorisierungssystem anfordern. Erfahren Sie mehr über Microsoft Entra Permissions Management Rollen und Berechtigungsstufen.

Festlegen von Organisationsrichtlinien für Berechtigungen bei Bedarf

Sie können die Einstellungen für Berechtigungen bei Bedarf so konfigurieren, dass sie den Anforderungen der Organisation entsprechen. Es wird empfohlen, Richtlinien für Folgendes einzurichten:

- Verfügbare Rollen und Richtlinien, die Benutzer anfordern können: Verwenden Sie Rollen- und Richtlinienfilter, um anzugeben, was Benutzer anfordern können. Verhindern Sie, dass unqualifizierte Benutzer risikoreiche, hochprivilegierte Rollen wie z. B. die des Abonnementbesitzers anfordern.

- Anforderungsdauerbeschränkungen: Geben Sie die maximale zulässige Dauer für Berechtigungen an, die über Berechtigungen bei Bedarf erworben wurden. Vereinbaren Sie einen Grenzwert für die Dauer, der angibt, wie Benutzer Berechtigungen anfordern und Zugriff erhalten.

- One-Time Passcode (OTP)-Richtlinie: Sie können E-Mail-OTPs für Anforderer zum Erstellen von Anforderungen anfordern. Darüber hinaus können Sie E-Mail-OTPs für Genehmigende Personen anfordern, um Anforderungen zu genehmigen oder abzulehnen. Verwenden Sie diese Konfigurationen für ein oder beide Szenarien.

- Automatische Genehmigungen für AWS: Als Option für Berechtigungen bei Bedarf für AWS können Sie bestimmte Richtlinienanforderungen so konfigurieren, dass sie automatisch genehmigt werden. Sie können ihrer Liste mit der automatischen Genehmigung beispielsweise allgemeine, risikoarme Richtlinien hinzufügen und Zeit für Anforderer und Genehmigende Personen sparen.

Erfahren Sie, wie Sie Einstellungen für Anforderungen und automatische Genehmigung festlegen.

Erstellen Sie benutzerdefinierte Rollen-/Richtlinienvorlagen für die Organisation

In Microsoft Entra Permissions Management sind Rollen-/Richtlinienvorlagen Berechtigungssätze, die Sie für Berechtigungen bei Bedarf erstellen können. Erstellen Sie Vorlagen, die allgemeinen Aktionen zugeordnet sind, die in Ihrer Umgebung ausgeführt werden. Benutzer haben dann Vorlagen, um Berechtigungssätze anzufordern, anstatt ständig einzelne Berechtigungen auszuwählen.

Wenn beispielsweise die Erstellung virtueller Maschinen (VM) eine häufige Aufgabe ist, erstellen Sie eine Erstellen einer VM- Vorlage mit erforderlichen Berechtigungen. Benutzer müssen nicht alle erforderlichen Berechtigungen für die Aufgabe kennen oder manuell auswählen.

Informationen zum Erstellen von Rollen-/Richtlinienvorlagen finden Sie unter Anzeigen von Rollen/Richtlinien und Anforderungen für die Berechtigung im Wartungsdashboard.