Phase 3: Konfigurieren der Überwachung und Warnung von Microsoft Entra Permissions Management

In diesem Abschnitt des Referenzhandbuchs zu Microsoft Entra Permissions Management-Vorgängen werden die Überprüfungen und Aktionen beschrieben, die Sie erwägen sollten, um eine effektive Strategie für Benachrichtigungen und Berichte zu implementieren.

Implementieren eines Berichterstellungssystems für wichtige Projektbeteiligte

Empfohlener Besitzer: Architektur der Informationssicherheit

Identifizieren der wichtigsten Projektbeteiligten, die Berichte nutzen

Microsoft Entra Permissions Management generiert Systemberichte zur Sichtbarkeit und Einblicke in Cloudumgebungen. Um zu definieren, wer Berichte in Ihrer Organisation verwendet, beachten Sie die folgenden empfohlenen Zielgruppen:

| Report | Empfohlene Zielgruppe |

|---|---|

| Zugriffsschlüsselberechtigungen und -verwendung | Vorgänge der Informationssicherheit, technische Besitzer des Zielautorisierungssystems |

| User Entitlements and Usage (Benutzerberechtigungen und -nutzung) | IAM, Sicherheitsgarantie und -überwachung, Technische Besitzer des Zielautorisierungssystems |

| Group entitlements and usage (Gruppenberechtigungen und -nutzung) | IAM, Sicherheitsgarantie und -überwachung, Technische Besitzer des Zielautorisierungssystems |

| Identity Permissions (Identitätsberechtigungen) | IAM, Sicherheitsgarantie und -überwachung, Technische Besitzer des Zielautorisierungssystems |

| Berechtigungsanalysebericht | IAM, Sicherheitsgarantie und -überwachung, Technische Besitzer des Zielautorisierungssystems |

| Role/Policy Details (Rollen-/Richtliniendetails) | IAM, Sicherheitsgarantie und -überwachung, Technische Besitzer des Zielautorisierungssystems |

| PCI History (PCI-Verlauf) | Vorgänge der Informationssicherheit, Cloudinfrastruktur, Sicherheitsgarantie und -überwachung |

| All Permissions for Identity (Alle Berechtigungen für Identitäten) | IAM, Sicherheitsgarantie und -überwachung, Reaktion auf Vorfälle, Technische Besitzer des Zielautorisierungssystems |

Ausführliche Beschreibungen finden Sie in den Systemberichten im Reports-Dashboard

Planen von Berichten für wichtige Projektbeteiligte

Richten Sie für die wichtigsten Projektbeteiligten, die Berichte nutzen, einen regelmäßigen Lieferrhythmus ein: stündlich, täglich, wöchentlich, alle zwei Wochen oder monatlich. Erstellen, Anzeigen und Freigeben eines benutzerdefinierten Berichts.

Definieren von benutzerdefinierten Überwachungsabfragen zur Erfüllung der Organisationsanforderungen

Verwenden Sie benutzerdefinierte Überwachungsabfragen, um Aktivitätsprotokollinformationen abzurufen, die das Produkt erfasst, den Zugriff überprüft und Complianceüberprüfungen durchführt. Verwenden Sie sie außerdem für forensische Zwecke. Verwenden Sie z. B. während eines Sicherheitsvorfalls Überwachungsabfragen, um den Einstiegspunkt eines Angreifers zu finden und ihren Pfad nachzuverfolgen.

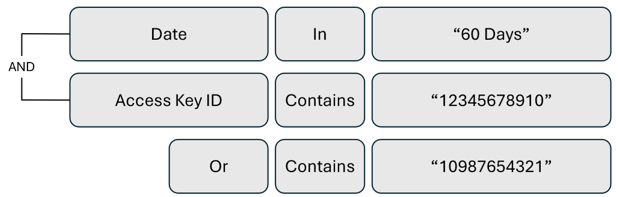

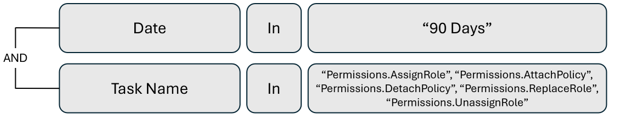

Verwenden Sie die Berechtigungsverwaltung, um benutzerdefinierte Überwachungsabfragen zu erstellen und zu speichern, die andere Personen in Ihrer Organisation anzeigen. Es wird empfohlen, Überwachungsabfragen zu erstellen, die mit den Informationen übereinstimmen, die Ihre Organisation regelmäßig überprüft. Verwenden Sie die folgenden Diagramme, um zu beginnen.

Hinweis

Die folgenden Diagramme sind Abfragebeispiele. Die genaue Struktur hängt von Ihrer Abfrage ab. Wählen Sie beim Erstellen benutzerdefinierter Überwachungsabfragen den Autorisierungssystemtyp und die Autorisierungssysteme und Ordner aus, die Sie abfragen möchten.

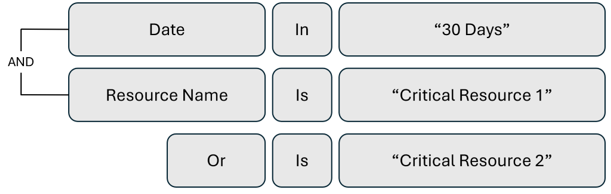

Überprüfen des Zugriffs auf kritische Ressourcen

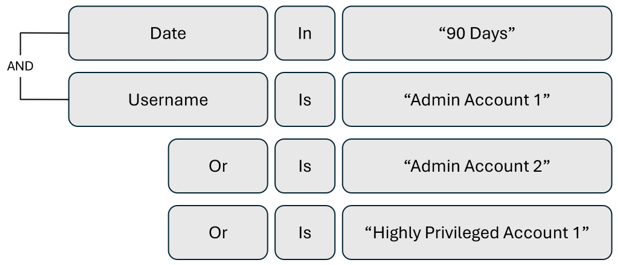

Überprüfen der Administrator- und privilegierten Kontoaktivitäten

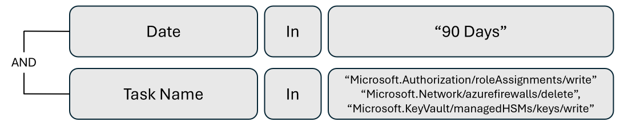

Überprüfen der Verwendung von Berechtigungen mit hohem Risiko

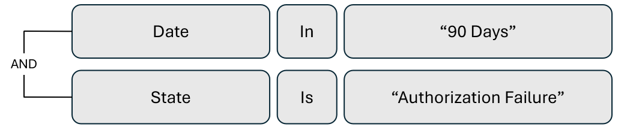

Überprüfen der Autorisierungsfehler

Überprüfen der Zugriffsschlüsselverwendung

Überprüfen der Wartungsaktivität für Permissions Management

Hinweis

Um die Microsoft Entra Permissions Management-Protokolle abzufragen, wählen Sie für den Autorisierungssystemtyp Plattform aus.

Weitere Informationen zum Erstellen, Anzeigen, Speichern und Verwenden von benutzerdefinierten Abfragen:

- Erstellen einer benutzerdefinierten Abfrage

- Filtern und Abfragen von Benutzeraktivitäten

- Verwenden von Abfragen, um zu ermitteln, wie Benutzer auf Informationen zugreifen

Konfigurieren von Warnungen für Untersuchungen bei Sicherheitsvorgängen

Sie können Warnungen konfigurieren, um Ihre Umgebung kontinuierlich zu überwachen. Erhalten Sie Benachrichtigungen über überprivilegierte Konten, anomale Nutzung von Berechtigungen, potenzielle Bedrohungen und Serviceunterbrechungen.

Ermitteln Sie die Warnungen, die Ihrer Umgebung dienen und wer sie empfängt. Diese Aktion bietet einen besseren Einblick in Ihre Umgebung und ermöglicht einen proaktiveren Ansatz für die Verwaltung von Identitäten und deren Zugriff auf Ressourcen.

Informationen zu Warnungstypen und Verwendungsszenarien finden Sie im Leitfaden zu Microsoft Entra Permissions Management-Warnungen.

Entwickeln von Strategien zur Reaktion auf Warnungen und Playbooks

Entwicklung manueller oder automatisierter Reaktionsstrategien und Playbooks für Ihre konfigurierten Warnungen.

- Bestimmen, wer auf den Alarm reagiert, wahrscheinlich der Empfänger des Alarms

- Erstellen und Bereitstellen klarer Korrekturschritte

Überprüfen Sie beispielsweise die folgende Antwortstrategie und das Playbook für eine Inaktive Benutzerbenachrichtigung.

Beispiel für eine manuelle Reaktionsstrategie

Wiederherstellung: Wenn eine inaktive Benutzerbenachrichtigung ausgelöst wird, weist der Warnungsempfänger dem Benutzer den schreibgeschützten Status zu und wendet die ck_exclude_from_reports Tags auf den Benutzer an.

Verwenden Sie in der manuellen Antwort Microsoft Entra Permissions Management-Korrekturtools, und stellen Sie klar, dass Empfänger der Inaktiven Benutzerbenachrichtigungen Korrekturen durchführen. Die Empfänger verwenden die Berechtigungsverwaltung, um dem Benutzer schreibgeschützten Status zuzuweisen. Diese Aktion widerruft die Berechtigungen des Benutzers und weist sie mit dem Klicken auf eine Schaltfläche schreibgeschützten Status zu.

Ein Empfänger wendet die ck_exclude_from_reports Tags auf den Benutzer an. Mit diesem Tag wird der Benutzer aus dem Berechtigungsanalysebericht entfernt, sodass er nicht als inaktiver Benutzer bezeichnet wird.

Beispiel für eine automatisierte Reaktionsstrategie

Wiederherstellung: Wenn eine inaktive Benutzerbenachrichtigung ausgelöst wird, wird der Benutzer von Microsoft Power Automate gelöscht, einem Tool zum Erstellen von Flüssen für Cloud-, Desktop- und Geschäftsprozesse.

Verwenden Sie Power Automate für automatisierte Antworten auf inaktive Benutzerwarnungen. Erstellen Sie beispielsweise einen Flow, der inaktive Benutzer löscht, nachdem eine E-Mail aus der Berechtigungsverwaltung auf Inaktivität hinweist.