Microsoft Entra Permissions Management-Glossar zu Warnungen

Warnungen sind unerlässlich, um Berechtigungsprobleme zu lösen. Mithilfe von Warnungen kann Ihre Organisation einen proaktiven Ansatz für die Verwaltung von Identitäten und deren Zugriff auf Ressourcen ergreifen.

Verwenden Sie Microsoft Entra Permissions Management, um Warnungen zu konfigurieren, um Ihre Umgebung kontinuierlich auf Szenarien wie überdimensionierte Konten und inaktive Identitäten zu überwachen. Es kann Sie auch über potenzielle Bedrohungen, Serviceunterbrechungen und anomale Nutzung von Berechtigungen informieren.

Warnungen der Rechteverwaltung werden per E-Mail an abonnierte Benutzer gesendet und enthalten eine Übersicht: den ausgelösten Alert, das betreffende Berechtigungssystem und die Anzahl der Identitäten, Aufgaben und Ressourcen, die von dem Alert betroffen sind. Weitere Informationen über Auslöser finden Sie unter Alarme in der Berechtigungsverwaltung.

Hinweis

Die Warnungen der Rechteverwaltung erfolgen nicht in Echtzeit. Sie basieren auf den Aktualisierungen des Aktivitätsprotokolls des Produkts, so dass es zu einer Verzögerung zwischen Aktivität und Warnung kommen kann.

Es gibt vier Arten von Warnmeldungen, die Sie in Microsoft Entra Permissions Management konfigurieren können:

- Statistical anomaly (Statistische Anomalie)

- Rule-based anomaly (Regelbasierte Anomalie)

- Permission analytics (Berechtigungsanalyse)

- Aktivität

Warnungen für statistische Anomalien

Statistische Anomalie-Warnungen nutzen die Funktionen der künstlichen Intelligenz (AI) und des maschinellen Lernens (ML) von Microsoft Entra Permissions Management. Auf der Grundlage früherer Aktivitätsprotokolldaten klassifiziert und bestimmt die Rechteverwaltung das typische Verhalten jeder Identität. Sie wählen aus vorkonfigurierten Warnmeldungen für atypische oder verdächtige Aktivitäten in Ihrer Umgebung. Sie können zum Beispiel benachrichtigt werden, wenn eine Identität eine hohe Anzahl von Aufgaben ausführt oder wenn eine Identität zu einer ungewöhnlichen Tageszeit Aufgaben ausführt.

Statistische Anomalie-Warnungen sind nützlich für die Erkennung von Bedrohungen, da ungewöhnliche Aktivitäten in Ihrer Umgebung ein Zeichen für ein kompromittiertes Konto sein können. Nutzen Sie diese Warnmeldungen, um mögliche Serviceunterbrechungen zu erkennen. Die sechs vorkonfigurierten statistischen Anomalie-Warnungen sind:

- Identität: Hohe Anzahl von Aufgaben: Verwenden Sie diese Warnung für die Bedrohungserkennung. Identitäten, die eine atypisch hohe Anzahl von Aufgaben ausführen, könnten ein Hinweis auf eine Kompromittierung sein.

- Identität, die niedrige Anzahl von Aufgaben ausgeführt hat: Diese Warnung ist nützlich, um potenzielle Dienstunterbrechungen zu erkennen, insbesondere von Computerkonten. Identitäten, die eine ungewöhnlich niedrige Anzahl von Aufgaben ausführen, können ein Hinweis auf plötzliche Ausfälle oder Berechtigungsprobleme sein.

- Identität führte Aufgaben mit mehreren ungewöhnlichen Mustern aus: Verwenden Sie diese Warnung für die Bedrohungserkennung. Identitäten mit mehreren ungewöhnlichen Aufgabenmustern können ein Hinweis auf ein kompromittiertes Konto sein.

- Identität hat Aufgaben mit ungewöhnlichen Ergebnissen ausgeführt: Diese Warnung ist nützlich, um potenzielle Dienstunterbrechungen zu erkennen. Identitäten, die Aufgaben mit ungewöhnlichen Ergebnissen ausführen, z. B. Aufgaben, die fehlschlagen, können auf plötzliche Ausfälle oder Berechtigungsprobleme hinweisen.

- Identität führte Aufgaben mit ungewöhnlicher Anzeigedauer aus: Diese Warnung dient der Bedrohungserkennung. Identitäten, die Aufgaben außerhalb ihrer typischen Stunden ausführen, können auf ein kompromittiertes Konto oder einen Benutzer verweisen, der von einem atypischen Speicherort aus auf Ressourcen zugreift.

- Identität führte Aufgaben mit ungewöhnlichen Typen aus: Diese Warnung dient der Bedrohungserkennung. Identitäten, die plötzlich Aufgaben ausführen, die sie normalerweise nicht ausführen, weisen möglicherweise auf ein kompromittiertes Konto hin.

Weitere Informationen zu diesen vorkonfigurierten Warnungen finden Sie unter Erstellen und Anzeigen von statistischen Anomaliewarnungen und Warnungstriggern.

Reagieren auf statistische Anomaliewarnungen

Eine statistische Anomaliewarnung kann auf einen potenziellen Sicherheitsvorfall oder Dienstunterbrechung hinweisen. Es bedeutet nicht unbedingt, dass ein Vorfall aufgetreten ist. Es gibt gültige Anwendungsfälle, die diese Warnungen auslösen. Beispielsweise kann ein Mitarbeiter auf einer Abwesenheitsreise in einer neuen Zeitzone eine Identität ausgeführter Aufgaben mit ungewöhnlicher Anzeigedauer auslösen.

Im Allgemeinen wird empfohlen, die Identität zu untersuchen, um festzustellen, ob eine Aktion erforderlich ist. Verwenden Sie die Registerkarte Überwachung in der Berechtigungsverwaltung, oder analysieren Sie die letzten Protokollierungsinformationen.

Warnungen für regelbasierte Anomalien

Regelbasierte Anomaliewarnungen sind vorkonfiguriert. Verwenden Sie sie für die Benachrichtigung über die anfängliche Aktivität in Ihrer Umgebung. Erstellen Sie z. B. Warnungen für den anfänglichen Ressourcenzugriff oder wenn Benutzer Aufgaben zum ersten Mal ausführen.

Verwenden Sie regelbasierte Anomaliewarnungen für hochsensible Produktionsautorisierungssysteme oder Identitäten, die Sie genau überwachen möchten.

Es gibt drei vorkonfigurierte regelbasierte Anomaliebenachrichtigungen:

- Jede Ressource, auf die zum ersten Mal zugegriffen wird: Verwenden Sie diesen Trigger, um über neue aktive Ressourcen in einem Autorisierungssystem benachrichtigt zu werden. Beispielsweise erstellt ein Benutzer eine neue Microsoft Azure Blob Storage-Instanz in einem Abonnement ohne Ihr Wissen. Der Trigger benachrichtigt Sie, wenn zum ersten Mal auf den neuen Blob Storage zugegriffen wird.

- Identität führt eine bestimmte Aufgabe zum ersten Mal aus: Verwenden Sie diesen Auslöser, um eine Ausweitung des Bereichs oder eine Erhöhung der Berechtigungen durch Ihre Benutzer zu erkennen. Wenn ein Benutzer zum Beispiel zum ersten Mal verschiedene Aufgaben ausführt, könnte das Konto kompromittiert sein, oder der Benutzer hat vor kurzem eine Änderung der Berechtigungen vorgenommen, die ihm die Ausführung neuer Aufgaben ermöglicht.

- Identität führt eine Aufgabe zum ersten Mal aus: Verwenden Sie diesen Warnungsauslöser für neue aktive Benutzer in einem Abonnement oder um kompromittierte inaktive Konten zu erkennen. Beispielsweise wird ein neuer Benutzer in einem Azure-Abonnement bereitgestellt. Dadurch werden Sie benachrichtigt, wenn der neue Benutzer seine erste Aufgabe ausführt.

Hinweis

Identität führt eine bestimmte Aufgabe zum ersten Mal aus sendet eine Benachrichtigung, wenn ein Benutzer eine einzigartige Aufgabe zum ersten Mal ausführt. Die Identität führt eine Aufgabe zum ersten Mal aus sendet eine Benachrichtigung, wenn eine Identität ihre erste Aufgabe innerhalb eines bestimmten Zeitrahmens ausführt.

Weitere Informationen finden Sie unter Erstellen und Anzeigen von rollenbasierten Anomaliewarnungen und Warnungstriggern.

Reagieren auf regelbasierte Anomaliebenachrichtigungen

Regelbasierte Anomaliebenachrichtigungen können viele Warnungen generieren. Daher empfehlen wir Ihnen, sie für hochsensible Autorisierungssysteme zu verwenden.

Wenn Sie eine regelbasierte Anomaliebenachrichtigung erhalten, untersuchen Sie die Identität oder Ressource, um festzustellen, ob eine Aktion erforderlich ist. Verwenden Sie die Registerkarte Überwachung in der Berechtigungsverwaltung, oder analysieren Sie die letzten Protokollierungsinformationen.

Berechtigungsanalysewarnungen

Berechtigungsanalysewarnungen sind vorkonfiguriert; verwenden Sie sie für wichtige Ergebnisse in Ihrer Umgebung. Jede Warnung ist mit einer Kategorie in Berechtigungsanalysewarnungen verknüpft. Sie können beispielsweise über Benutzerinaktivität benachrichtigt werden oder wenn ein Benutzer überlastet wird.

Verwenden Sie Berechtigungsanalysewarnungen, um Informationen zu wichtigen Ergebnissen proaktiv zu erhalten. Erstellen Sie beispielsweise eine Benachrichtigung für neue überlastete Benutzer in Ihrer Umgebung.

Warnungen zur Berechtigungsanalyse spielen eine wichtige Rolle im empfohlenen Entdecken-Korrigieren-Überwachen-Ablauf. Im folgenden Beispiel wird der Flow verwendet, um inaktive Benutzer in Ihrer Umgebung zu bereinigen:

- Entdecken: Verwenden Sie den Berechtigungsanalysebericht, um inaktive Benutzer in Ihrer Umgebung zu ermitteln.

- Korrigieren: Bereinigen Sie die inaktiven Benutzer manuell oder mit Korrekturtools in der Verwaltung von Microsoft Entra-Berechtigungen.

- Überwachen: Erstellen Sie eine Warnung zur Berechtigungsanalyse für neue inaktive Benutzer, die in Ihrer Umgebung erkannt wurden, und ermöglichen Sie so einen proaktiven Ansatz zum Bereinigen veralteter Konten.

Weitere Informationen finden Sie im Artikel Erstellen und Anzeigen von Triggern für die Berechtigungsanalyse.

Die folgende Liste der empfohlenen Berechtigungsanalysewarnungen gilt für unterstützte Cloudumgebungen. Fügen Sie bei Bedarf weitere Warnungen zur Berechtigungsanalyse hinzu. Die Empfehlungen für Microsoft Azure, Amazone Web Services (AWS) und Google Cloud Platform (GCP) spiegeln keine bestimmte Umgebung wider.

Azure: Empfehlungen für Berechtigungsanalysewarnungen

- Überdimensionierte aktive Benutzer

- Überdimensionierte aktive Systemidentitäten

- Überdimensionierte Active Serverless-Funktionen

- Superbenutzer

- Supersystemidentitäten

- Serverlose Superfunktionen

- Inaktive Benutzer

- Inaktive Gruppen

- Aktive serverlose Funktionen

- Inaktive Systemidentitäten

AWS: Empfehlungen für Berechtigungsanalysewarnungen

- Überdimensionierte aktive Benutzer

- Überdimensionierte aktive Rollen

- Überdimensionierte aktive Ressourcen

- Überdimensionierte Active Serverless-Funktionen

- Benutzer mit Rechteausweitung

- Rollen mit Rechteausweitung

- Konten mit Rechteausweitung

- Superbenutzer

- Superrollen

- Superressourcen

- Serverlose Superfunktionen

- Inaktive Benutzer

- Inaktive Rollen

- Inaktive Gruppen

- Inaktive Ressourcen

- Aktive serverlose Funktionen

- Benutzer ohne MFA (optional, abhängig von der Verwendung von IDP für MFA)

GCP: Empfehlungen für Berechtigungsanalysewarnungen

- Überdimensionierte aktive Benutzer

- Überdimensionierte Active Service-Konten

- Überdimensionierte Active Serverless-Funktionen

- Benutzer mit Rechteausweitung

- Dienstkonten mit Rechteausweitung

- Superbenutzer

- Superdienstkonten

- Serverlose Superfunktionen

- Inaktive Benutzer

- Inaktive Gruppen

- Aktive serverlose Funktionen

- Inaktive Serverless-Konten

Reagieren auf Warnungen zur Berechtigungsanalyse

Die Korrektur variiert je nach Warnung. Es gibt gültige Anwendungsfälle, in denen Warnungen zur Berechtigungsanalyse ausgelöst werden. Beispielsweise können Ihre Administratorkonten oder Notfallzugriffskonten Warnungen für überdimensionierte aktive Benutzer auslösen. Wenn keine Korrektur erforderlich ist, können Sie die tags ck_exclude_from_pci und ck_exclude_from_reports auf die Identität anwenden.

- ck_exclude_from_pci entfernt die Identität aus der PCI-Bewertung des Autorisierungssystems

- ck_exclude_from_reports entfernt die Identität aus den Ergebnissen des Berechtigungsanalyseberichts

Aktivitätswarnungen

Aktivitätswarnungen überwachen kontinuierlich kritische Identitäten und Ressourcen, damit Sie sich über Aktivitäten mit hohem Risiko in Ihrer Umgebung bewusst bleiben. Diese Warnungen können Sie beispielsweise über zugegriffene Ressourcen in Ihrer Umgebung benachrichtigen oder Aufgaben ausführen. Aktivitätswarnungen können angepasst werden. Sie können Warnungskriterien mit der einfach zu verwendenden Codeschnittstelle erstellen. Erfahren Sie, wie Sie Aktivitätswarnungen und Warnungstriggern erstellen und anzeigen.

Die folgenden Abschnitte enthalten Beispielaktivitätswarnungen, die Sie erstellen können. Sie sind nach allgemeinen Ideen und dann nach Szenarien für Azure, AWS und GCP organisiert.

Ideen für allgemeine Aktivitätswarnungen

Wenden Sie die folgenden Aktivitätswarnungen in unterstützten Cloudumgebungen an: Azure, AWS und GCP.

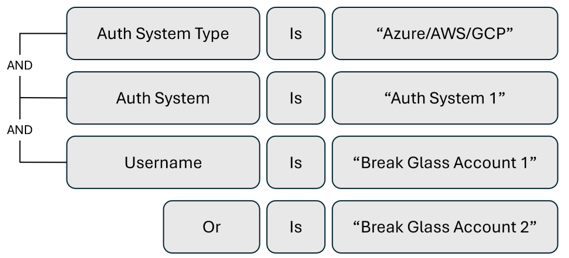

Warnungstrigger zur Überwachung der Aktivität des Kontos für den Notfallzugriff

Notfallzugriffskonten gelten für Szenarien, in denen reguläre Administratorkonten nicht verwendet werden können. Erstellen Sie eine Warnung, um die Aktivität dieser Konten zu überwachen, um Kompromittierung und potenziellen Missbrauch zu erkennen.

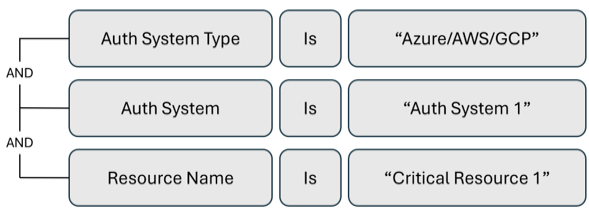

Warnungstrigger zum Überwachen der Aktivität, die für kritische Ressourcen ausgeführt wird

Für kritische Ressourcen in Ihrer Umgebung, die Sie überwachen möchten, erstellen Sie einen Alarm, der Sie über Aktivitäten auf einer bestimmten Ressource informiert, insbesondere zur Erkennung von Bedrohungen.

Ideen für Azure-Aktivitätswarnungen

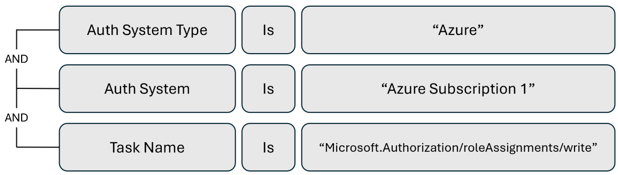

Warnungstrigger zum Überwachen der direkten Rollenzuweisung

Wenn Ihre Organisation ein JIT-Zugriffsmodell (Just-in-Time) verwendet, erstellen Sie einen Warnungstrigger, um Sie über die direkte Rollenzuweisung in einem Azure-Abonnement zu informieren.

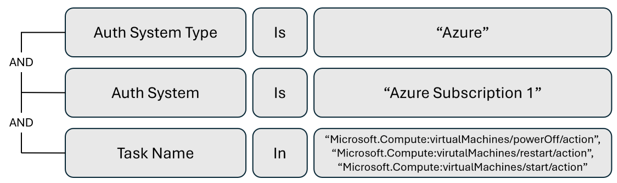

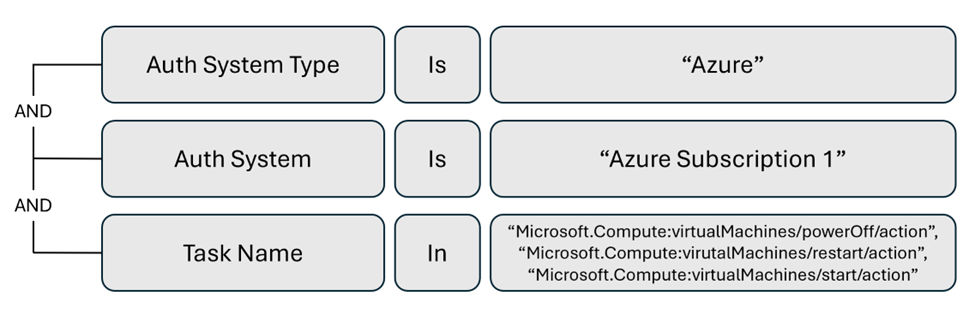

Warnungstrigger zum Überwachen des Deaktivierens und Neustarts des virtuellen Computers

Verwenden Sie Aktivitätswarnungen, um Ressourcentypen zu überwachen und potenzielle Dienstunterbrechungen zu erkennen. Das folgende Beispiel ist eine Aktivitätswarnung für das Deaktivieren und Starten eines virtuellen Computers (VM) in einem Azure-Abonnement.

Warnungstrigger zum Überwachen verwalteter Identitäten

Um bestimmte Identitäts- oder Ressourcentypen zu überwachen, erstellen Sie eine Warnung für Aktivitäten, die von einer bestimmten Identität oder einem bestimmten Ressourcentyp ausgeführt werden. Das folgende Beispiel ist eine Warnung, um die Aktivität von verwalteten Identitäten in einem Azure-Abonnement zu überwachen.

Ideen für AWS-Aktivitätswarnungen

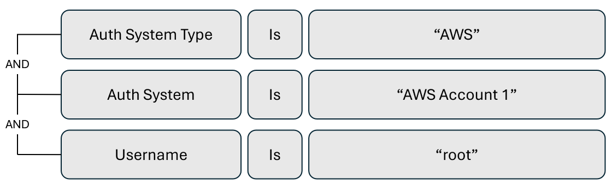

Warnungstrigger zum Überwachen der Aktivität durch Stammbenutzer

Wenn es hoch privilegierte Konten gibt, die Sie überwachen möchten, erstellen Sie Warnungen für Aktivitäten, die diese Konten ausführen. Das folgende Beispiel ist eine Aktivitätswarnung, um die Stammbenutzeraktivität zu überwachen.

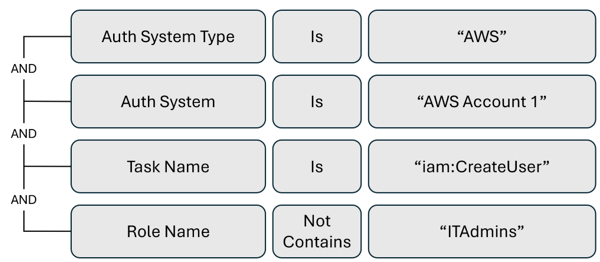

Warnungstrigger zum Überwachen von Benutzern, die von einer Person erstellt wurden, die sich nicht in der Rolle „ITAdmins“ befindet

Erstellen Sie für Aufgaben, die bestimmte Personen oder Rollen in Ihrer Umgebung ausführen, Warnungen für Aufgaben, die von anderen ausgeführt werden und die möglicherweise auf einen böswilligen Akteur hinweisen. Das folgende Beispiel ist eine Aktivitätswarnung für Benutzer, die von einer Person erstellt wurden, die sich nicht in der Rolle „ITAdmins“ befindet.

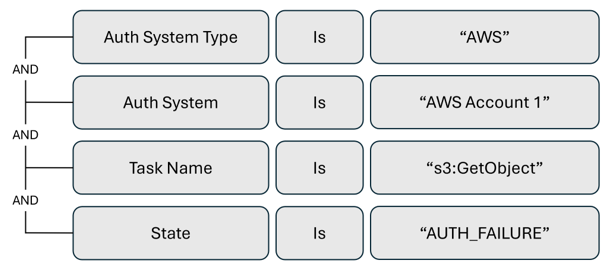

Warnungstrigger zum Überwachen versuchter nicht autorisierter Objektdownloads aus einem S3-Bucket

Es ist hilfreich, Warnungen für fehlgeschlagene Aktivitäten, für die Bedrohungserkennung und die Erkennung von Dienstunterbrechungen zu erstellen. Die folgende Beispielaktivitätswarnung gilt für einen Downloadfehler des Amazon Simple Storage Service (S3)-Bucketobjekts, das auf ein kompromittiertes Konto hinweisen kann, das auf nicht autorisierte Ressourcen zugreift.

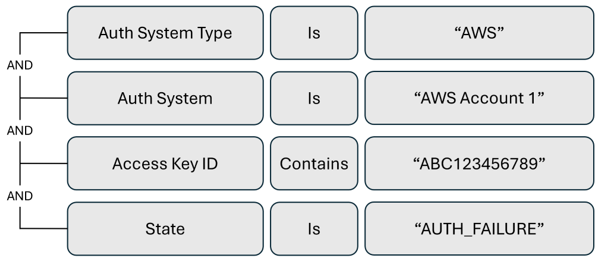

Warnungstrigger zum Überwachen der Autorisierungsfehleraktivität für einen Zugriffsschlüssel

Um bestimmte Zugriffstasten zu überwachen, erstellen Sie Aktivitätswarnungen für Autorisierungsfehler.

Ideen für GCP-Aktivitätswarnungen

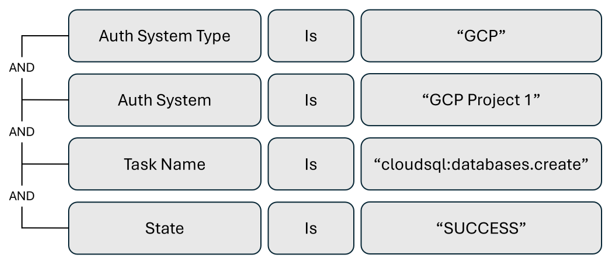

Warnungstrigger zum Überwachen der Erstellung von Cloud SQL-Datenbanken

Um neue Ressourcen zu überwachen, die in Ihrer Umgebung erstellt wurden, richten Sie Warnungen für die Erstellung bestimmter Ressourcentypen ein. Das folgende Beispiel ist eine Warnung für die Erstellung von Cloud SQL-Datenbanken.

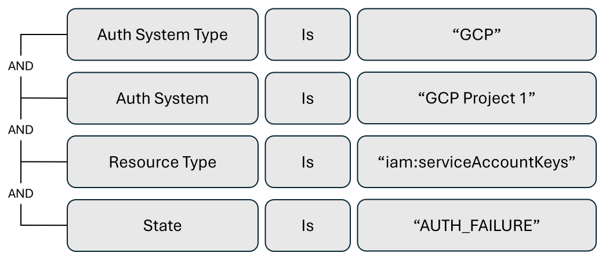

Warnungstrigger zum Überwachen von Autorisierungsfehlern für Dienstkontoschlüssel

Um Ihre Dienstschlüssel auf mögliche Störungen zu überwachen, erstellen Sie eine Aktivitätswarnung für Autorisierungsfehler für einen Service-Kontoschlüssel in einem GCP-Projekt.

Reagieren auf Aktivitätswarnungen

Im Allgemeinen wird empfohlen, die Aktivität zu untersuchen, um festzustellen, ob eine Aktion erforderlich ist. Verwenden Sie die Registerkarte Überwachung in der Berechtigungsverwaltung, oder analysieren Sie die letzten Protokollierungsinformationen.

Hinweis

Da Aktivitätswarnungen anpassbar sind, variieren die Antworten je nach implementierten Aktivitätswarnungstypen.

Nächste Schritte

Das Konfigurieren von Warnungen ist eine wichtige operative Komponente der Verwaltung von Microsoft Entra-Berechtigungen. Mit diesen Warnmeldungen können Sie Ihre Umgebung kontinuierlich auf Szenarien wie überdimensionierte Konten und inaktive Identitäten überwachen und Sie über potenzielle Bedrohungen, Serviceunterbrechungen und anomale Nutzung von Berechtigungen informieren. Weitere Informationen zu Microsoft Entra Permissions Management-Vorgängen finden Sie in den folgenden Ressourcen: