Bereitstellungsarchitekturen für externe Microsoft Entra ID mit Microsoft Entra

Unternehmen können Microsoft Entra verwenden, um mehrere Anwendungsfälle für Mitarbeiter, Partner und Verbraucher, potenziell in Kombination, zu ermöglichen. In diesem Artikel empfehlen wir bewährte Methoden, die auf Mustern basieren, um Microsoft Entra ID und die folgenden Bereitstellungsarchitekturen für externe Identitäten mit Microsoft Entra sicher bereitzustellen und zu verwenden. Sie erhalten Informationen zu jeder Architektur und Links zu Ressourcen.

- Mitarbeiter- und zusammenarbeitsorientierte Architektur

- Isolierter Zugriff für Geschäftspartner

- Verbraucherorientierte Architektur

- Architekturkombinationen

Wir definieren das folgende Personal basierend auf der jeweiligen Beziehung zu Ihrer Organisation.

- Mitarbeiterschaft. Ihre Vollzeitmitarbeiter, Teilzeitmitarbeiter oder Auftragnehmer für Ihre Organisation.

- Geschäftspartner. Organisationen, die eine Geschäftsbeziehung mit Ihrem Unternehmen haben. Diese Organisationen können Lieferanten, Verkäufer, Berater und strategische Allianzen, die mit Ihrem Unternehmen zum Erreichen gemeinsamer Ziele zusammenarbeiten, umfassen.

- Verbraucher. Einzelpersonen wie Kunden, mit denen Sie über eine Geschäftsbeziehung verfügen und die auf Ihre Anwendungen zugreifen, um Ihre Produkte und Dienste zu kaufen oder zu nutzen.

- Externer Benutzer. Benutzer, die sich außerhalb Ihrer Organisation befinden, z. B. Geschäftspartner und Verbraucher.

In diesem Artikel werden die folgenden Überlegungen für jede Architektur behandelt.

- Kontolebenszyklus. Möglichkeit zum Definieren von Geschäftsregeln zum Onboarding und Offboarding von Benutzerkonten in der Umgebung.

- Externe Identitätsanbieter Die Möglichkeit, externe Benutzer von Organisationen mit ihrem eigenen Identitätsanbieter (z. B. einem anderen Microsoft Entra-Mandanten, SAML-Verbundanbieter) oder einem sozialen Netzwerk als Identitätsanbieter zu behandeln. Dies bezieht sich auch auf die Fähigkeit zum Erstellen von Konten in Ihrem Mandanten für Benutzer, die keinen Identitätsanbieter besitzen.

- Verwaltung von Anmeldeinformationen. Optionen zum Verwalten von Anmeldeinformationen für Benutzer, z. B. Kennwörter für Benutzer, die nicht über Identitätsanbieter verfügen, oder zusätzliche Authentifizierungsfaktoren.

- Ad-hoc-Zusammenarbeit. Steuerelemente zum Zulassen oder Verweigern, welche Benutzer in der Umgebung (entweder Mitarbeiterbenutzer oder andere externe Benutzer) mit externen Benutzern an Dokumenten, Berichten und ähnlichen vom Benutzer erstellten Inhalten zusammenarbeiten können.

- Rollenbasierte Ressourcenzuordnung. Möglichkeit, externen Benutzern Zugriff auf Ressourcen wie Anwendungszuweisungen, Gruppenmitgliedschaften oder SharePoint-Websitemitgliedschaften basierend auf vordefinierten Berechtigungsgruppen zu gewähren, die in einer Rolle gekapselt sind.

- Risikomanagement. Bewerten und Verwalten von Sicherheits-, Betriebs- und Compliancerisiken, wenn Sie den Zugriff für externe Benutzer ermöglichen.

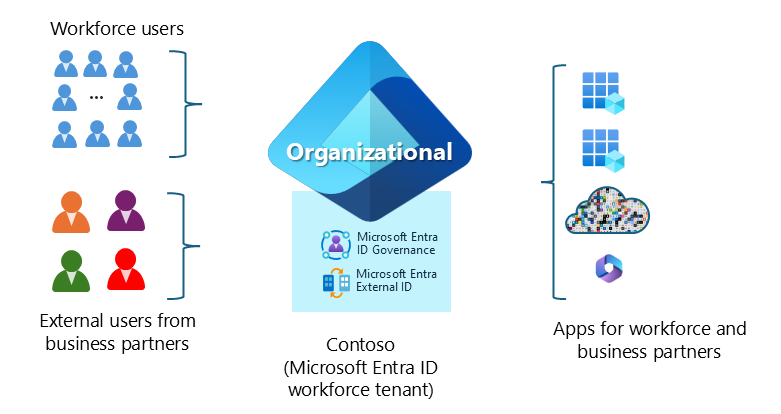

Mitarbeiter- und zusammenarbeitsorientierte Architektur

Mit der mitarbeiter- und zusammenarbeitsorientierten Architektur können Ihre Mitarbeiter mit Geschäftspartnern aus externen Organisationen zusammenarbeiten. Dies umfasst Steuerelemente zum Schutz vor unbefugtem Zugriff auf Anwendungen.

Typische Szenarien umfassen Mitarbeiter, die die Zusammenarbeit ad-hoc initiieren, indem sie Geschäftspartner einladen, Inhalte mithilfe von Produktivitätstools wie SharePoint, Power BI, Microsoft Teams oder Ihrer Branchenanwendung freizugeben. Gastbenutzer können aus externen Organisationen stammen, die über einen eigenen Identitätsanbieter verfügen. Beispielsweise ein anderer Microsoft Entra ID-Mandant oder ein SAML-Verbundidentitätsanbieter (Security Assertion Markup Language).

In der mitarbeiter- und zusammenarbeitsorientierten Architektur verwendet der Microsoft Entra ID-Konfigurationsmandant Microsoft Entra Identity Governance und Microsoft Entra External ID, um Richtlinien für den Zugriff auf Unternehmensanwendungen und -ressourcen zu definieren. Zu diesen Richtlinien gehören der Konto- und Zugriffslebenszyklus und Sicherheitskontrollen.

Implementierungsressourcen für mitarbeiter- und zusammenarbeitsorientierte Architektur

- Planen einer Microsoft Entra B2B-Zusammenarbeitsbereitstellung beschreibt Governancepraktiken, um Sicherheitsrisiken zu reduzieren, Complianceziele zu erfüllen und den richtigen Zugriff sicherzustellen.

- Verwalten des Mitarbeiterlebenszyklus mit Microsoft Entra ID Governance erläutert, wie Identity Governance Organisationen dabei helfen kann, ein Gleichgewicht zwischen Produktivität und Sicherheit zu erreichen.

- Steuern des Zugriffs für externe Benutzer in der Berechtigungsverwaltung beschreibt die Einstellungen zum Steuern des Zugriffs für externe Benutzer.

Überlegungen zur mitarbeiter- und zusammenarbeitsorientierten Architektur

Kontolebenszyklus

Benutzer können Geschäftspartner in Ad-hoc-Zusammenarbeitsszenarien zum Mandanten einladen. Definieren Sie benutzerdefinierte Prozesse zum Nachverfolgen und Offboarden eingeladener externer Benutzer. Verwalten des Gastzugriffs mit Zugriffsüberprüfungen beschreibt, wie Sie sicherstellen können, dass Gastbenutzer über angemessenen Zugriff verfügen.

Geschäftspartner können auch über Zugriffspakete für die Berechtigungsverwaltung mit integrierten Steuerelementen wie Genehmigungsworkflows integriert werden. Benutzerkonten, die mit der Berechtigungsverwaltung integriert werden, verfügen über einen integrierten Tracking- und Offboarding-Lebenszyklus, nachdem sie den Zugriff auf Zugriffspakete verloren haben.

Administratoren können auch Self-Service-Anmelde-/Registrierungsabläufe für bestimmte Anwendungen aktivieren. Organisationen müssen benutzerdefinierte Prozesse definieren, um externe Benutzer, die auf diese Weise integriert wurden, mithilfe von Features wie Zugriffsüberprüfungen oder Aufrufen von Microsoft Graph nachzuverfolgen und zu offboarden.

Externe Identitätsanbieter

Die mitarbeiter- und zusammenarbeitsorientierte Architektur unterstützt Geschäftspartner aus Organisationen, die über Microsoft Entra oder einen SAML/WS-Verbund-Identitätsanbieter verfügen.

Geschäftspartner, die über E-Mail-Adressen der Organisation verfügen, aber keine Identitätsanbieter haben, können mit einem Einmal-Passcode per E-Mail auf Ihren Mandanten zugreifen.

Bei Bedarf können Sie Ihren Mandanten so konfigurieren, dass Geschäftspartner mit sozialen Netzwerken als Identitätsanbieter integriert werden (Microsoft-Konten, Google oder Facebook).

Administratoren haben präzise Kontrolle über Identitätsanbieter.

Verwaltung von Anmeldeinformationen

Wenn Geschäftspartnerbenutzer eine MFA ausführen müssen, können Sie den Anspruch der MFA-Authentifizierungsmethode aus der spezifischen Geschäftspartnerorganisation als vertrauenswürdig festlegen. Erzwingen Sie andernfalls, dass diese Benutzerkonten für zusätzliche Authentifizierungsmethoden für MFA in Microsoft Entra ID registriert werden.

Microsoft empfiehlt, die Multi-Faktor-Authentifizierung für externe Benutzer zu erzwingen. Authentifizierung und bedingter Zugriff für B2B-Benutzer beschreibt, wie Richtlinien für bedingten Zugriff für Gäste erstellt werden.

Ad-hoc-Zusammenarbeit

Diese Architektur ist für Mitarbeiterbenutzer optimiert, um mit Geschäftspartnern zu interagieren, die Microsoft-Dienste für die Zusammenarbeit verwenden, z. B. Microsoft 365, Microsoft Teams und Power BI.

Rollenbasierte Ressourcenzuordnung

Gewähren Sie Geschäftspartnern mit Zugriffspaketen für die Berechtigungsverwaltung Zugriff, die integrierte Steuerelemente haben, z. B. zeitlich begrenzte Anwendungsrollenzuweisung und Trennung von Aufgaben für bestimmte externe Organisationen.

Risikomanagement

Ermitteln Sie, ob sich Geschäftspartner in Ihrem Organisationsmandanten auf den Compliancebereich mit den geltenden Vorschriften auswirken. Implementieren Sie geeignete präventive und detektive technische Kontrollen.

Nach dem Onboarding können Geschäftspartner möglicherweise auf Anwendungen und Ressourcen in Umgebungen zugreifen, die über umfassende Berechtigungen verfügen. Um unbeabsichtigte Gefährdungen zu vermeiden, implementieren Sie präventive und detektive Kontrollen. Wenden Sie für alle Umgebungsressourcen und Anwendungen konsistent die richtigen Berechtigungen an.

Es gibt viele Methoden, die verwendet werden können, um Risiken zu minimieren, je nach Ergebnis der Risikoanalyse:

- Um böswillige oder versehentliche Enumerationen und ähnliche Reconnaissance-Verfahren zu verhindern, schränken Sie den Gastzugriff auf Eigenschaften und Mitgliedschaften ihrer eigenen Verzeichnisobjekte ein.

- Schränken Sie ein, wer Gäste im Mandanten einladen kann. Lassen Sie mindestens nicht zu, dass Gäste andere Gäste einladen können.

- Wenden Sie anwendungsspezifische Steuerelemente an, um die Zusammenarbeit einzuschränken, z. B. Microsoft Purview-Informationsbarrieren.

- Implementieren Sie einen Ansatz mit Positivlisten, um zulässige Organisationen für die externe Zusammenarbeit mit Funktionen wie mandantenübergreifenden Zugriffseinstellungen und Positivlisten für Domänen zu nutzen. Umstellung auf gesteuerte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit beschreibt, wie der externe Zugriff auf Ihre Ressourcen gesichert wird.

Andere Aspekte

Funktionen, die von externen Identitäten verwendet werden, können abhängig von ihrer Aktivität Ihre monatlichen Gebühren erhöhen. Das Abrechnungsmodell für Microsoft Entra External ID basiert auf monatlich aktiven Benutzern und kann sich auf Ihre Entscheidung zur Implementierung externer Identitätsfeatures auswirken.

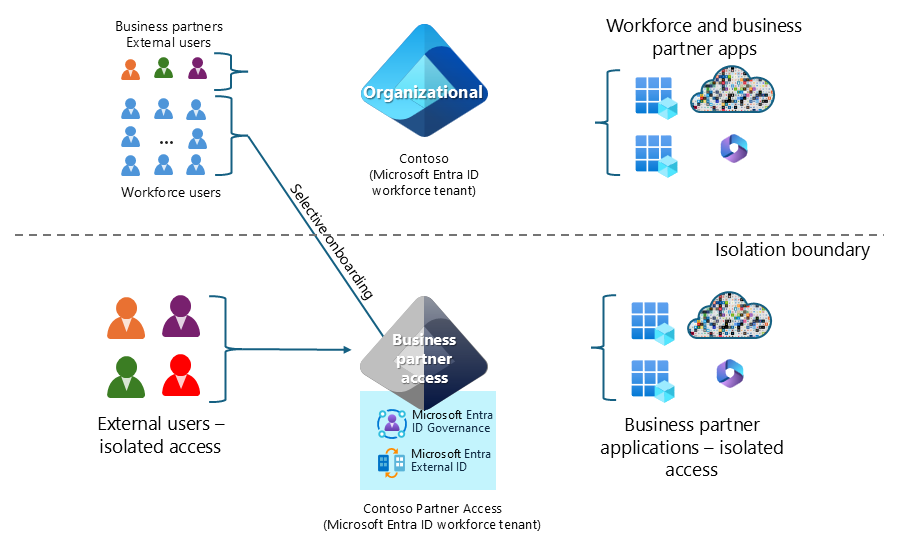

Isolierter Zugriff für Geschäftspartner

Die mitarbeiterorientierte Architektur kann erweitert werden, wenn Ihre externen Benutzer von Ihrem Organisationsmandanten isoliert werden müssen, sodass es eine klare Grenze für den Zugriff und die Sichtbarkeit zwischen Ressourcen gibt, die für interne oder externe Benutzer vorgesehen sind. Dies ermöglicht das selektive Onboarding von Mitarbeiterbenutzerkonten aus Ihrem Mitarbeitermandanten, um mit externen Benutzerkonten zusammen zu existieren, wenn Mitarbeiter auch extern ausgerichtete Anwendungen verwalten oder darauf zugreifen müssen.

In dieser Architektur erstellen Sie einen zusätzlichen für Mitarbeiter konfigurierten Microsoft Entra ID-Mandanten, der als Grenze konfiguriert ist. Er hostet isoliert von Ihrem Organisationsmandanten Anwendungen und Ressourcen, die externen Benutzern zur Verfügung stehen, um Sicherheit, Compliance und ähnliche Anforderungen zu erfüllen. Sie können die strukturierte Zugriffszuweisung basierend auf vordefinierten Geschäftsrollen konfigurieren. Sie können die mandantenübergreifende Synchronisierung verwenden, um die Mitarbeiterbenutzer vom Unternehmensmandanten in den zusätzlichen Mandanten zu integrieren.

Das folgende Diagramm ist ein Beispiel für diese Architektur. Contoso startet ein neues Joint Venture, bei dem externe Benutzer und eine kleinere Teilmenge von Contoso-Benutzern auf Joint Venture-Anwendungen zugreifen.

Das Supply Chain Management ist ein Beispiel für diese Architektur, bei der Sie externen Benutzern von verschiedenen Zulieferern und eine Teilmenge selektiv integrierter Mitarbeiterbenutzer Zugriff auf die Supply Chain-Anwendung und -Ressourcen gewähren.

In beiden Beispielen bietet der zusätzliche Mandant für den Partnerzugriff Ressourcenisolation, Sicherheitsrichtlinien und Verwaltungsrollen.

Konfigurieren Sie Microsoft Entra Identity Governance und Microsoft Entra External ID im zusätzlichen Mandanten mit strengeren Kontrollen wie:

- Einschränken von Gastbenutzerprofilen

- Setzen von Organisationen und Apps für die Zusammenarbeit auf die Positivliste

- Definieren des Lebenszyklus von Gastkonten, Ressourcenzuordnung mit Zeitlimit, Planen regelmäßiger Zugriffsüberprüfungen

- Anwenden strengerer Nachweise als Teil des Onboardings externer Benutzer

Sie können diese Architektur mit Mandanten für die Zusammenarbeit erweitern, um mehrere Isolationsgrenzen basierend auf geschäftlichen Anforderungen zu erstellen (z. B. Isolation nach Region, Partner, Compliance-Gerichtsstand).

Implementierungsressourcen für den isolierten Zugriff für Geschäftspartner

- Planen einer Microsoft Entra B2B-Zusammenarbeitsbereitstellung beschreibt Governancepraktiken, um Sicherheitsrisiken zu reduzieren, Complianceziele zu erfüllen und den richtigen Zugriff sicherzustellen.

- Was ist die mandantenübergreifende Synchronisierung in Microsoft Entra ID? beschreibt, wie Sie Benutzer für die Microsoft Entra B2B-Zusammenarbeit über Mandanten hinweg automatisch erstellen, aktualisieren und löschen.

- Verwalten des Mitarbeiterlebenszyklus mit Microsoft Entra ID Governance erläutert, wie Identity Governance Organisationen dabei helfen kann, ein Gleichgewicht zwischen Produktivität und Sicherheit zu erreichen.

- Steuern des Zugriffs für externe Benutzer in der Berechtigungsverwaltung beschreibt die Einstellungen zum Steuern des Zugriffs für externe Benutzer.

Überlegungen zum isolierten Zugriff für Geschäftspartner

Kontolebenszyklus

Bereichsbezogenes Onboarding von Mitarbeiterbenutzern, die über die mandantenübergreifende Synchronisierung in zusätzliche Mandanten integriert werden. Sie können so synchronisiert werden, dass ihr Mitgliedsbenutzertyp mit Attributzuordnungen übereinstimmend mit ihrem Benutzertyp im Organisationsmandanten ist.

Geschäftspartner können über Zugriffspakete für die Berechtigungsverwaltung mit integrierten Steuerelementen wie Genehmigungsworkflows integriert werden. Benutzerkonten, die mit der Berechtigungsverwaltung integriert werden, verfügen gemäß den Zugriffspaketrichtlinien über einen integrierten Tracking- und Offboarding-Lebenszyklus, nachdem sie den Zugriff auf Ressourcen verloren haben.

Obwohl diese Architektur nicht für die Ad-hoc-Zusammenarbeit von Mitarbeitern im zusätzlichen Mandanten optimiert ist, können Geschäftspartner von Mitgliedern eingeladen werden. Organisationen müssen benutzerdefinierte Prozesse definieren, um externe Benutzer, die auf diese Weise integriert wurden, mithilfe von Features wie Zugriffsüberprüfungen oder Aufrufen von Microsoft Graph nachzuverfolgen und zu offboarden.

Administratoren können auch Self-Service-Anmelde-/Registrierungsabläufe für bestimmte Anwendungen aktivieren. Organisationen müssen benutzerdefinierte Prozesse definieren, um externe Benutzer, die auf diese Weise integriert wurden, mithilfe von Features wie Zugriffsüberprüfungen oder Aufrufen von Microsoft Graph nachzuverfolgen und zu offboarden.

Externe Identitätsanbieter

Diese Architektur unterstützt Geschäftspartner aus Organisationen, die über Microsoft Entra oder einen SAML/WS-Verbund-Identitätsanbieter verfügen.

Geschäftspartner, die über E-Mail-Adressen der Organisation verfügen, aber keine Identitätsanbieter haben, können mit einem Einmal-Passcode per E-Mail auf Ihren Mandanten zugreifen.

Geschäftspartner können mit den sozialen Netzwerken Microsoft-Konten, Google oder Facebook als Identitätsanbieter onboarden.

Verwaltung von Anmeldeinformationen

Wenn Benutzer eine MFA ausführen müssen, können Sie den Anspruch der MFA-Authentifizierungsmethode aus der spezifischen Geschäftspartnerorganisation als vertrauenswürdig festlegen. Benutzer, die Sie nicht als vertrauenswürdige Konten konfigurieren oder die keinen Identitätsanbieter besitzen, können andere Authentifizierungsmethoden für die Multi-Faktor-Authentifizierung (MFA) registrieren.

Administratoren können festlegen, dass MFA-Authentifizierungsmethoden und Gerätezuständen für Mitarbeiterbenutzer vertraut wird, die vom Unternehmensmandanten stammen.

Administratoren können festlegen, dass Geschäftspartner-MFA-Authentifizierungsmethoden aus bestimmten Organisationen vertraut wird.

Erstellen Sie auf Gäste ausgerichtete Richtlinien für bedingten Zugriff, um die Multi-Faktor-Authentifizierung für externe Benutzer zu erzwingen. Authentifizierung und bedingter Zugriff für B2B-Benutzer beschreibt den Authentifizierungsfluss für externe Benutzer, die in Ihrer Organisation auf Ressourcen zugreifen.

Ad-hoc-Zusammenarbeit

Ad-hoc-Zusammenarbeit, die Mitarbeiterbenutzer initiieren, ist in dieser Architektur möglich. Dies ist jedoch aufgrund von Reibung beim Benutzererlebnis beim Wechseln von Mandanten nicht optimiert. Verwenden Sie stattdessen die rollenbasierte Ressourcenzuweisung, um basierend auf Geschäftsrollen Zugriff auf vom Benutzer erstellte Inhaltsrepositorys (z. B. SharePoint-Websites) zu gewähren.

Rollenbasierte Ressourcenzuordnung

Gewähren Sie Geschäftspartnern Zugriff mit Zugriffspaketen für die Berechtigungsverwaltung, die über integrierte Kontrollen verfügen. Beispiele hierfür sind die zeitlich begrenzte Ressourcenrollenzuweisung und die Trennung von Aufgaben für bestimmte externe Organisationen.

Risikomanagement

Diese Architektur verringert aufgrund der separaten Sicherheitsgrenze, die von zusätzlichen Mandanten bereitgestellt wird, das Risiko, dass Geschäftspartner (absichtlich oder böswillig) nicht autorisierten Zugriff auf Ressourcen im Unternehmensmandanten erhalten. Verwenden Sie einen separaten Mandanten, um den anwendbaren Regulierungsbereich im Unternehmensmandanten zu behalten.

Implementieren Sie einen Ansatz mit Positivlisten, um zulässige Organisationen für die externe Zusammenarbeit mit Funktionen wie mandantenübergreifenden Zugriffseinstellungen und Positivlisten für Domänen zu nutzen. Umstellung auf gesteuerte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit beschreibt, wie der externe Zugriff auf Ihre Ressourcen gesichert wird.

Um böswillige oder versehentliche Enumerationen und ähnliche Reconnaissance-Verfahren zu verhindern, schränken Sie den Gastzugriff auf Eigenschaften und Mitgliedschaften ihrer eigenen Verzeichnisobjekte ein.

Nach dem Onboarding können Geschäftspartner möglicherweise auf Anwendungen und Ressourcen in der Umgebung zugreifen, die über umfassende Berechtigungen verfügen. Um unbeabsichtigte Gefährdungen zu vermeiden, implementieren Sie präventive und detektive Kontrollen. Wenden Sie für alle Umgebungsressourcen und Anwendungen konsistent die richtigen Berechtigungen an.

Andere

Zusätzliche Mandanten in Ihrer Umgebung erhöhen den Betriebsaufwand und die Gesamtkomplexität.

Bemühen Sie sich, so wenige Mandanten wie möglich zu erstellen, um Ihre geschäftlichen Anforderungen zu erfüllen. Planen Sie mehrinstanzenfähige Organisationen in Microsoft 365, wenn Mitarbeiterbenutzer als Gäste in zusätzlichen Mandanten dargestellt werden, die vom Organisationsmandanten getrennt sind.

Funktionen, die von externen Identitäten verwendet werden, können abhängig von ihrer Aktivität Ihre monatlichen Gebühren erhöhen. Weitere Informationen finden Sie im Abrechnungsmodell für Microsoft Entra External ID.

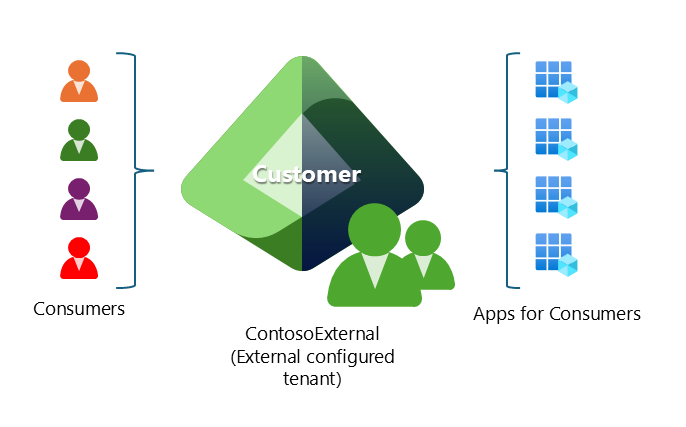

Verbraucherorientierte Architektur

Die verbraucherorientierte Architektur eignet sich am besten für die Bereitstellung von Anwendungen für einzelne Verbraucher, bei denen Sie möglicherweise die folgenden Komponenten benötigen:

- Hochgradig angepasstes Branding auf Authentifizierungsseiten, einschließlich API-basierter Authentifizierung für native Apps und benutzerdefinierte DNS-Domänen (Domain Name System).

- Sehr große Benutzerbasen (potenziell mehr als eine Million Benutzer).

- Unterstützung für die Self-Service-Registrierung mit lokaler E-Mail-Adresse und Kennwort oder im Verbund mit sozialen Netzwerken als Identitätsanbieter, z. B. Microsoft-Konto, Facebook und Google.

Bei der verbraucherorientierten Architektur stellt ein externer konfigurierter Mandant Identitätsdienste für Anwendungen und Ressourcen bereit, die von den Nutzern der Anwendungen verwendet werden.

Das folgende Diagramm zeigt ein Beispiel für eine verbraucherorientierte Architektur.

Implementierungsressourcen für verbraucherorientierte Architektur

- Sichern Ihrer Apps mithilfe der externen ID in einem externen Mandanten beschreibt, wie die Microsoft-Lösung für Kundenidentitäts- und Zugriffsverwaltung (Customer Identity and Access Management, CIAM) dazu beiträgt, Apps für Verbraucher und Geschäftskunden verfügbar zu machen. Zu den Vorteilen von Plattformfeatures gehören erhöhte Sicherheit, Compliance und Skalierbarkeit.

- Unter Angeleitetes Projekt: Erstellen einer Beispiel-App zum Bewerten von Microsoft Entra External ID zur nahtlosen und sicheren Registrierung und Anmeldung für Privat- und Geschäftskunden erfahren Sie, wie Microsoft Entra External ID sichere, nahtlose Anmeldeerfahrungen für Ihre Nutzer und Geschäftskunden bereitstellen kann. Machen Sie sich mit der Mandantenerstellung, der App-Registrierung, der Ablaufanpassung und der Kontosicherheit vertraut.

Überlegungen zur verbraucherorientierten Architektur

Kontolebenszyklus

Unterstützen Sie eine umfassende Anpassung der Verbraucherregistrierungs- und Anmeldeerfahrungen wie benutzerdefinierte URL-Domänen, native Authentifizierung für mobile Apps und benutzerdefinierte Logik für die Attributsammlung.

Verwenden Sie Einladungen zum Onboarding von Consumerkonten.

Offboardingerfahrungen benötigen eine benutzerdefinierte Anwendungsentwicklung.

Externe Identitätsanbieter

Consumer registrieren sich per Self-Service mit einem lokalen Konto mit lokaler E-Mail-Adresse und Kennwort.

Verbraucher, die über eine gültige E-Mail-Adresse verfügen, können E-Mail-Einmal-Passcodes verwenden.

Verbraucher authentifizieren sich mit Google- und Facebook-Anmeldungen.

Verwaltung von Anmeldeinformationen

Verbraucher mit lokalen Konten können Kennwörter verwenden.

Alle Consumerkonten können zusätzliche Authentifizierungsmethoden wie die E-Mail-Überprüfung für die Multi-Faktor-Authentifizierung registrieren.

Ad-hoc-Zusammenarbeit

Die verbraucherorientierte Architektur ist nicht für die Ad-hoc-Zusammenarbeit optimiert. Microsoft 365 wird nicht unterstützt.

Anwendungen benötigen eine angepasste Logik, um Zusammenarbeitsfunktionen wie Benutzersuche/-auswahl und inhaltsorientierte Workflows zum Freigeben/Verwalten des Zugriffs anzubieten.

Rollenbasierte Ressourcenzuordnung

Anwendungen können App-Rollen oder -Gruppen unterstützen. Verwenden der rollenbasierten Zugriffssteuerung für Anwendungen beschreibt, wie Sie mit Microsoft Entra External ID Anwendungsrollen für Ihre Anwendung definieren und diese Rollen Benutzern und Gruppen zuweisen können.

Verwenden Sie benutzerdefinierte Logik oder Workflows, um Benutzer Rollen oder Gruppen zuzuweisen.

Risikomanagement

Benutzer können nur ihre eigenen Benutzerprofile anzeigen und verwalten.

Anwendungen müssen benutzerdefinierte Logik entwickeln, damit Benutzer miteinander interagieren können.

Andere

Für Azure-Ressourcen, die Ihre Anwendungsinfrastruktur unterstützen, z. B. Azure Web Apps, hosten Sie in einem Azure-Abonnement, das Sie mit einem Mitarbeitermandanten verknüpfen.

Architekturkombinationen

Die aggregierten Anforderungen Ihrer Organisation passen möglicherweise nicht nur zu einer Architektur. Möglicherweise müssen Sie mehrere Architekturen verwenden oder mehrere Instanzen der in diesem Artikel beschriebenen Architekturen bereitstellen.

Beispielsweise kann ein großes Beratungsunternehmen die folgenden Architekturen bereitstellen:

- Mitarbeiter- und zusammenarbeitsorientierte Architektur für Mitarbeiter und externe Mitarbeiter wie Marketingagenturen und Berater.

- Isolierter Zugriff für Geschäftspartner für Projekte wie Joint Ventures, die einen „Need-to-Know“-Zugang und Isolation erfordern, wobei jedes Joint Venture eine separate Grenze aufweisen muss.

Als weiteres Beispiel kann ein großes Einzelhandelsunternehmen die folgenden Architekturen bereitstellen:

- Mitarbeiter- und zusammenarbeitsorientierte Architektur für Mitarbeiter und externe Mitarbeiter wie Marketingagenturen und Berater.

- Verbraucherorientierte Architektur, um Treueprogramme, E-Commerce und ähnliche verbraucherorientierte Funktionen zu ermöglichen. Einzelhändler, die über mehrere Marken verfügen oder in verschiedenen Regionen arbeiten, benötigen möglicherweise separate Architekturinstanzen.

Nächste Schritte

Weitere Anleitungen finden Sie in den Microsoft Entra-Bereitstellungsplänen.