Strategie für die Sicherheit und Trennung des Umgebungszugriffs

Hinweis

Azure Active Directory ist jetzt Microsoft Entra ID. Weitere Informationen

Der Zugriff auf Umgebungen und Inhalte sollte eingeschränkt sein und im Allgemeinen dem Prinzip der geringsten Rechte folgen. In Microsoft Power Platform kann dieser Zugriff auf verschiedenen Ebenen gehandhabt werden.

Wie in unter Anleitungen über Microsoft Power Platform-Umgebungen und Power Apps verwalten beschrieben, können Sie verschiedene Microsoft Power Platform-Umgebungen und Benutzerrollen mit eingeschränktem Zugriff verwenden, um Compliance im Lebenszyklus einer Anleitung voranzutreiben. Um diesen Ansatz zu implementieren, gewähren Sie den Benutzern nur Zugriff auf erforderliche Umgebungen und weisen Sie ihm in diesen Umgebungen nur relevante Sicherheitsrollen zu. Weitere Informationen zu Sicherheitsrollen finden Sie unter Sicherheitsrollen und Rechte.

Legen Sie bei der Planung der Einrichtung den Umfang des automatisch zugewiesenen Zugriffs fest. Legen Sie fest, wie der Prozess in die bestehenden Verfahren des Unternehmens zur Kontrolle der Zuweisung von Zugriffsrechten integriert werden soll, z. B. in das Identity Access Management (IAM)-System.

Wir empfehlen, Microsoft Entra-Sicherheitsgruppen für jede Umgebung zu erstellen und der jeweiligen Umgebung zuzuweisen. Der Vorteil dieses Ansatzes besteht darin, dass Sie den Zugriff auf eine Umgebung basierend auf der Mitgliedschaft in einer bestimmten Sicherheitsgruppe einschränken können. Dieser mitgliedschaftsbasierte Zugriff wird im Power Platform Admin-Center eingerichtet. Weitere Informationen erhalten Sie unter Zugriffs auf eine Umgebung in Dynamics 365 Guides mithilfe von Sicherheitsgruppen beschränken.

Nach der Zuweisung können nur Benutzer, die Mitglieder der Microsoft Entra-Sicherheitsgruppen sind, in den jeweiligen Microsoft Power Platform-Umgebungen erstellt werden. Weitere Informationen zum Zuweisen von Microsoft Entra-Sicherheitsgruppen finden Sie unter Steuern des Benutzerzugriffs auf Umgebungen. Stellen Sie sicher, dass Sie sowohl Test- als auch Produktionsumgebungen trennen und separate Sicherheitsgruppen für alle Umgebungen erstellen, um den Zugriff speziell zu steuern.

Wir empfehlen, Besitzerteams zu erstellen, die den für das System relevanten Personas/Rollen entsprechen, um die Zuweisung von Sicherheitsrollen effektiv zu verwalten. Informationen zum Verwalten von Teams finden Sie unter Microsoft Dataverse-Teamverwaltung.

Der Einsatz von Besitzerteams hat zwei wesentliche Vorteile:

- Die Zuweisung von Sicherheitsrollen erfolgt durch die Nutzung von Microsoft Entra-Sicherheitsgruppen und die Verknüpfung von vorhandenen IAM-Prozessen.

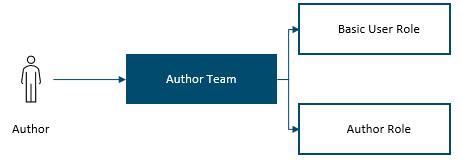

- Der Zuweisungsprozess wird vereinfacht. Ein Autor benötigt beispielsweise sowohl die Autorenrolle als auch die Basic-Benutzerrolle, um auf die erforderlichen Funktionen zugreifen zu können. Durch die Zuweisung der Sicherheitsrollen zu einem Autorenteam können Sie neuen Autoren die erforderlichen Rollen zuweisen, indem sie dem Besitzerteam einfach hinzugefügt werden.

Wenn Ihre Organisation die Plattform mit Konzernmandanten nutzt, wird automatisch ein Besitzerteam pro Konzernmandant erstellt. Wenn ein Konzernmandant Benutzer nur für eine Rolle enthält (z. B. Autoren), kann das Besitzerteam kann verwendet werden, um die geeigneten Sicherheitsrollen zuzuweisen. In vielen Fällen enthält ein einzelner Konzernmandant jedoch Benutzer für mehrere Rollen. Daher müssen zusätzliche Besitzerteams erstellt und relevante Sicherheitsrollen zugewiesen werden. Standardmäßig wird jeder Benutzer während des Benutzererstellungsprozesses einem Konzernmandanten zugewiesen. Durch die Zuordnung zu einem bestimmten Besitzerteam kann jedoch der Zugriff auf andere Konzernmandanten gewährt werden.

Für eine effektive Verwaltung benötigen Sie eine skalierbare Einrichtung. Wir empfehlen, die Berechtigungsverwaltung so weit wie möglich zu automatisieren. Der Prozess sollte vorzugsweise mit dem IAM-System verknüpft werden. Hier ist ein Beispiel für einen umfassenden Prozess zur Erstellung eines neuen Autors (wenn der Benutzer über ein vorhandenes Benutzerkonto verfügt):

Eine Anforderung zum Erstellen eines Autors wird über das IAM-System initiiert.

Die Anforderung wird durch eine Genehmigungskette weitergeleitet.

Dem Benutzer werden relevante Microsoft Entra-Gruppen zugewiesen:

- Eine Gruppe, die dem Benutzer die richtigen Lizenzen zuweist (z. B. eine Dynamics 365 Guides-Lizenz)

- Gruppen, die dem Benutzer Zugriff auf relevante Microsoft Power Platform-Umgebungen gewähren

- Gruppen, die dem Benutzer die Mitgliedschaft in relevanten Microsoft Power Platform-Teams verleihen, die dem Benutzer die erforderlichen Sicherheitsrollen zuweisen

Der Benutzer wird dem korrekten Konzernmandanten zugewiesen. Die Zuweisung erfolgt normalerweise manuell, kann jedoch automatisiert über Power Apps oder Power Automate werden, um eine konsistente Zuordnung sicherzustellen und IAM anzubinden.

Für Einrichtungen mit mehreren Konzernmandanten müssen Sie Microsoft Entra-Sicherheitsgruppen in jedem Konzernmandanten für jede Rolle erstellen, um den Benutzer den richtigen Teams hinzuzufügen. Alternativ können Sie Teams direkt in Microsoft Power Platform zuweisen.

Falls Schritte direkt in Microsoft Power Platform abgeschlossen werden, empfehlen wir die Erstellung eines unterstützenden Prozesses zur Vereinfachung und Vermeidung von Fehlern. Implementieren Sie beispielsweise eine Canvas-App, mit deren Hilfe der Administrator Teammitgliedschaften zuweisen und den Benutzer dem richtigen Konzernmandanten zuzuweisen kann.