Verwenden von Tags

Wichtig

Am 30. Juni 2024 wurde das eigenständige Microsoft Defender Threat Intelligence -Portal (Defender TI) (https://ti.defender.microsoft.com) eingestellt und ist nicht mehr zugänglich. Kunden können Defender TI weiterhin im Microsoft Defender-Portal oder mit Microsoft Security Copilot verwenden.

Weitere Informationen

Microsoft Defender Threat Intelligence -Tags (Defender TI) bieten schnelle Einblicke in ein Artefakt, unabhängig davon, ob es vom System abgeleitet oder von anderen Benutzern generiert wurde. Tags unterstützen Analysten dabei, die Punkte zwischen aktuellen Vorfällen und Untersuchungen und ihrem historischen Kontext für eine verbesserte Analyse zu verbinden.

Defender TI bietet zwei Arten von Tags: Systemtags und benutzerdefinierte Tags.

Voraussetzungen

Eine Microsoft Entra-ID oder ein persönliches Microsoft-Konto. Anmelden oder Erstellen eines Kontos

Eine Defender TI Premium-Lizenz.

Hinweis

Benutzer ohne Defender TI Premium-Lizenz können weiterhin auf unser kostenloses Defender TI-Angebot zugreifen.

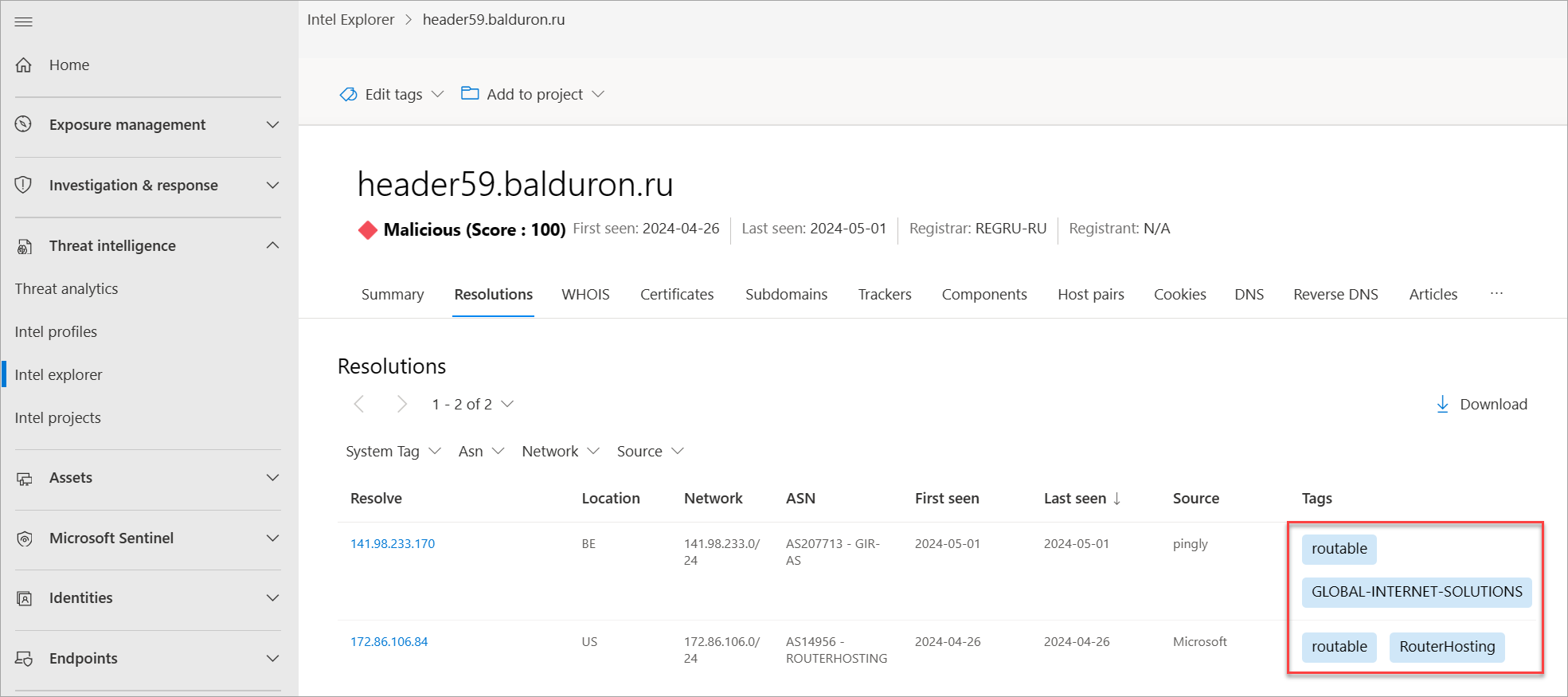

Systemtags

Defender TI generiert automatisch Systemtags für Ihre Analyse. Diese Tags erfordern keine Eingaben oder Mühen ihrerseits.

Systemtags können Folgendes umfassen:

- Routingfähig: Gibt an, dass auf das Artefakt zugegriffen werden kann.

- ASN: Ruft einen abgekürzten Teil einer BESCHREIBUNG einer AUTONOMEN SYSTEMNUMMER (ASN) für IP-Adressen in ein Tag ab, um Analysten kontextbezogene Informationen darüber bereitzustellen, zu wem die IP-Adresse gehört.

- Dynamisch: Gibt an, ob ein dynamischer DNS-Dienst (Domain Name System), z. B. No-IP oder Change IP, besitzer der Domäne ist.

- Doline: Gibt an, dass eine IP-Adresse eine Forschungssenke ist, die von Sicherheitsorganisationen zur Untersuchung von Angriffskampagnen verwendet wird. Daher sind die zugeordneten Domänen nicht direkt miteinander verbunden.

Benutzerdefinierte Kategorien

Benutzerdefinierte Tags bringen Kontext zu Gefährdungsindikatoren (Indicators of Compromise, IOCs) und vereinfachen die Analyse noch, indem sie die Domänen identifizieren, die aus der öffentlichen Berichterstellung als fehlerhaft bekannt sind oder die Sie als solche kategorisiert haben. Sie erstellen diese Tags manuell basierend auf Ihren eigenen Untersuchungen, und mit diesen Tags können Sie wichtige Erkenntnisse zu einem Artefakt mit anderen Defender TI Premium-Lizenzbenutzern in Ihrem Mandanten teilen.

Hinzufügen, Ändern und Entfernen von benutzerdefinierten Tags

Sie können dem Tagcluster ihre eigenen benutzerdefinierten Tags hinzufügen, indem Sie sie in die Tagleiste eingeben. Wenn Ihr organization ein Defender TI-Kunde ist, können Sie und Ihre Teammitglieder diese Tags anzeigen. Tags, die in das System eingegeben werden, sind privat und werden nicht für die größere Community freigegeben.

Sie können Tags auch ändern oder entfernen. Nachdem Sie ein Tag hinzugefügt haben, können Sie oder ein anderer kostenpflichtiger Lizenzbenutzer in Ihrem organization es ändern oder entfernen, was eine einfache Zusammenarbeit zwischen dem Sicherheitsteam ermöglicht.

Greifen Sie auf das Defender-Portal zu, und schließen Sie den Microsoft-Authentifizierungsprozess ab. Weitere Informationen zum Defender-Portal

Navigieren Sie zu Threat Intelligence>Intel Explorer.

Suchen Sie in der Intel Explorer-Suchleiste nach einem Indikator, für den Sie Tags hinzufügen möchten.

Wählen Sie in der oberen linken Ecke der Seite Tags bearbeiten aus.

Fügen Sie im angezeigten Popupfenster Benutzerdefinierte Tags alle Tags hinzu, die Sie diesem Indikator zuordnen möchten. Um einen neuen Indikator hinzuzufügen, drücken Sie die TAB-TASTE , um einen neuen Indikator hinzuzufügen.

Wählen Sie Speichern aus, sobald Sie alle Tags hinzugefügt haben, um Ihre Änderungen zu speichern.

Wiederholen Sie Schritt 3, um Tags zu bearbeiten. Entfernen Sie ein Tag, indem Sie am Ende X auswählen, und fügen Sie dann neue hinzu, indem Sie die Schritte 4 bis 6 wiederholen.

Speichern Sie Ihre Änderungen.

Anzeigen und Durchsuchen von benutzerdefinierten Tags

Sie können Tags anzeigen, die Sie oder andere Personen in Ihrem Mandanten hinzugefügt haben, nachdem Sie eine IP-Adresse, Domäne oder ein Hostartefakt durchsucht haben.

Greifen Sie auf das Defender-Portal zu, und schließen Sie den Microsoft-Authentifizierungsprozess ab.

Navigieren Sie zu Threat Intelligence>Intel Explorer.

Wählen Sie in der Dropdownliste der Intel Explorer-Suchleiste den Suchtyp Tag aus, und durchsuchen Sie dann den Tagwert, um alle anderen Indikatoren zu identifizieren, die denselben Tagwert aufweisen.

Allgemeiner Taganwendungsfallworkflow

Angenommen, Sie untersuchen einen Vorfall und stellen fest, dass er mit Phishing zusammenhängt. Sie können den IOCs, die sich auf diesen Incident beziehen, als Tag hinzufügen phish . Später kann Ihr Team zur Reaktion auf Vorfälle und zur Bedrohungssuche diese IOCs weiter analysieren und mit ihren Threat Intelligence-Gegenstücken zusammenarbeiten, um zu ermitteln, welche Akteurgruppe für den Phishing-Vorfall verantwortlich war. Anschließend können sie diesen IOCs oder der verwendeten Infrastruktur, die sie mit anderen zugehörigen IOCs verbunden hat, z. B. einem benutzerdefinierten Tag, ein weiteres [actor name][SHA-1 hash] Tag hinzufügen.