Sortieren, filtern und herunterladen von Daten

mit Microsoft Defender Threat Intelligence (Defender TI) können Sie auf unsere umfangreiche Sammlung von Durchforstungsdaten in einem Indizierungs- und Pivottableformat zugreifen. Diese Datasets können groß sein und große Mengen an historischen und aktuellen Daten zurückgeben. Durch die geeignete Sortierung und Filterung der Daten helfen wir Ihnen dabei, die relevanten Verbindungen einfach zu erkennen.

In diesem Schrittanleitungsartikel erfahren Sie, wie Sie Daten für die folgenden Datasets sortieren und filtern:

- Lösungen

- WHOIS-Informationen

- Zertifikate

- Unterdomänen

- Spürhunde

- Komponenten

- Hostpaare

- Cookies

- Dienste

- Domain Name System (DNS)

- Reverse-DNS

Weitere Informationen zu Datasets

Außerdem erfahren Sie, wie Sie Indikatoren oder Artefakte aus den folgenden Features herunterladen:

- Projekte

- Artikel

- Datensätze

Voraussetzungen

Eine Microsoft Entra-ID oder ein persönliches Microsoft-Konto. Anmelden oder Erstellen eines Kontos

Eine Defender TI Premium-Lizenz.

Hinweis

Benutzer ohne Defender TI Premium-Lizenz können weiterhin auf unser kostenloses Defender TI-Angebot zugreifen.

Öffnen von Defender TI im Microsoft Defender-Portal

- Greifen Sie auf das Defender-Portal zu, und schließen Sie den Microsoft-Authentifizierungsprozess ab. Weitere Informationen zum Defender-Portal

- Navigieren Sie zu Threat Intelligence>Intel Explorer.

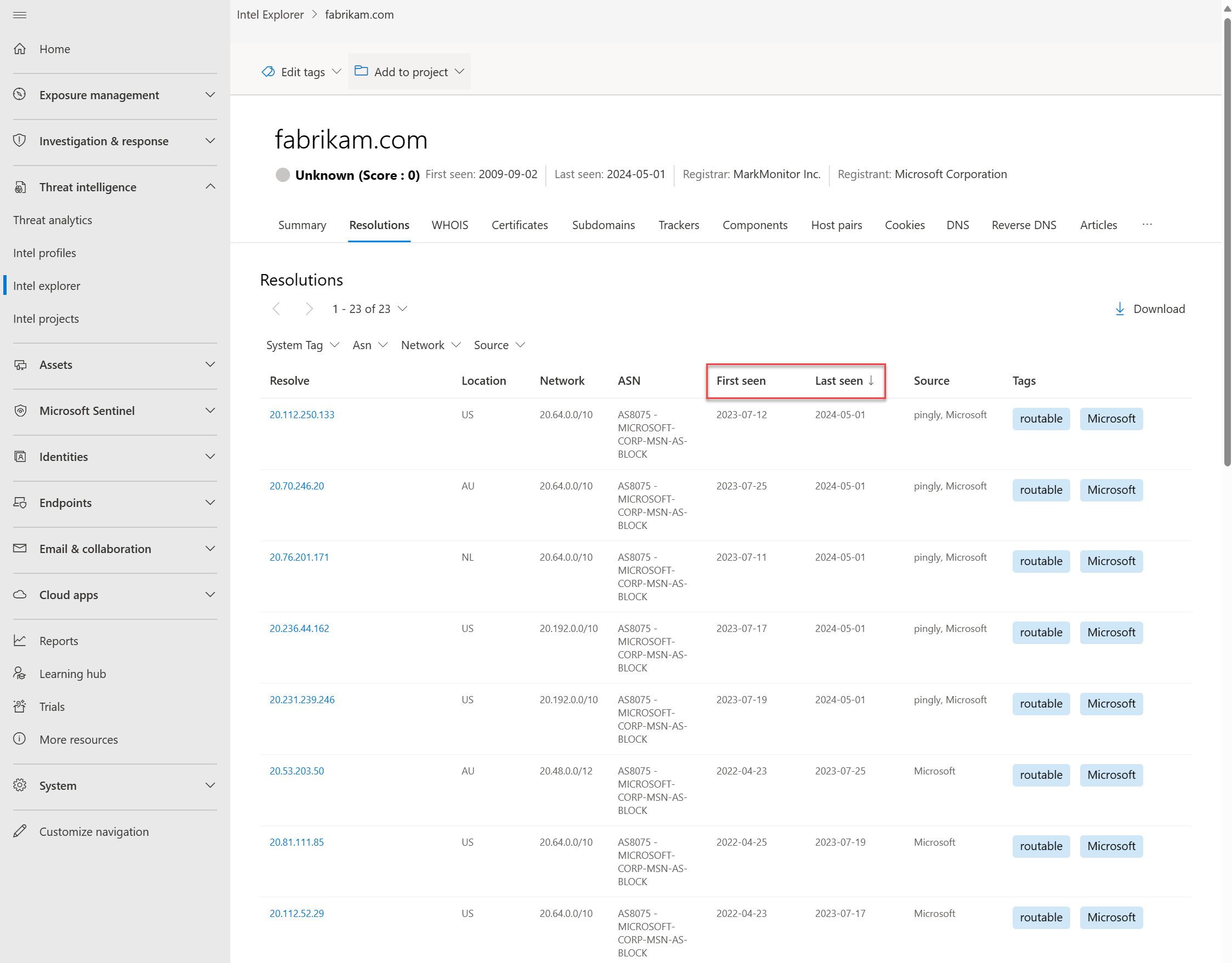

Sortieren von Daten

Mit der Sortierfunktion auf jeder Datenregisterkarte können Sie unsere Datasets schnell nach den Spaltenwerten sortieren. Standardmäßig werden die meisten Ergebnisse nach Zuletzt gesehen (absteigend) sortiert, sodass die zuletzt beobachteten Ergebnisse ganz oben in der Liste angezeigt werden. Diese Standardsortierreihenfolge bietet sofort Einblicke in die aktuelle Infrastruktur eines Artefakts.

Derzeit können alle Datasets nach den folgenden Werten vom Typ "First seen" und "Last seen " sortiert werden:

- Zuletzt gesehen (absteigend): Standard

- Zuletzt gesehen (aufsteigend)

- Zuerst gesehen (aufsteigend)

- Zuerst gesehen (absteigend)

Die Daten können für jede IP-Adresse, Domäne oder Hostentität, die durchsucht oder pivotiert wird, auf jeder Datasetregisterkarte sortiert werden.

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Intel Explorer-Suchleiste .

Wechseln Sie zur Registerkarte Auflösungen , und wenden Sie dann die Sortiereinstellungen auf die Spalten Zuerst gesehen und Zuletzt gesehen an .

Filtern von Daten

Mit der Datenfilterung können Sie auf eine ausgewählte Datengruppe zugreifen, die auf einem bestimmten Metadatenwert basiert. Für instance können Sie ip-Auflösungen, die nur von einer ausgewählten Quelle ermittelt wurden, oder Komponenten eines bestimmten Typs (z. B. Server oder Frameworks) anzeigen. Mit der Datenfilterung können Sie die Abfrageergebnisse auf Elemente von besonderem Interesse eingrenzen.

Da Defender TI bestimmte Metadaten bereitstellt, die mit bestimmten Datentypen übereinstimmen, sind die Filteroptionen für jedes Dataset unterschiedlich.

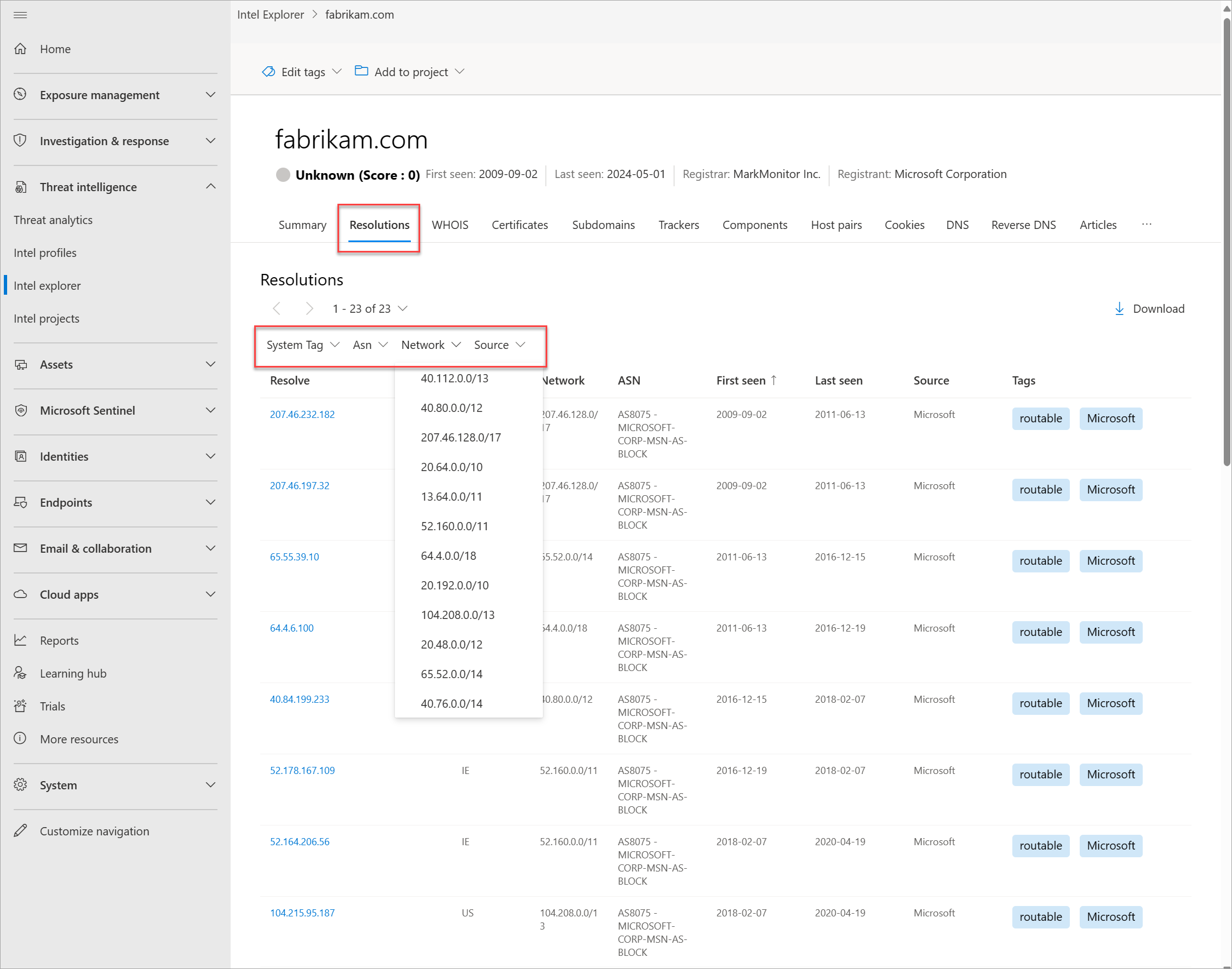

Auflösungsfilter

Die folgenden Filter gelten für Auflösungsdaten:

- Systemtag: Defender TI erstellt diese Tags basierend auf Erkenntnissen, die von unserem Forschungsteam ermittelt wurden. Weitere Informationen

- Tag: Benutzerdefinierte Tags, die Defender TI-Benutzer angewendet haben. Weitere Informationen

- ASN: Ergebnisse, die sich auf eine festgelegte autonome Systemnummer (ASN) beziehen.

- Netzwerk: Ergebnisse, die sich auf das angegebene Netzwerk beziehen.

- Quelle: Die Datenquelle, die das Ergebnis erzeugt hat (z. B. riskiq, emerging_threats).

So filtern Sie Auflösungsdaten:

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Suchleiste des Intel-Explorers .

Wechseln Zur Registerkarte "Auflösungen "

Wenden Sie Filter auf jeden der zuvor aufgeführten Filteroptionen an.

Nachverfolgungsfilter

Die folgenden Filter gelten für Nachverfolgungsdaten:

- Typ: Der identifizierte Nachverfolgungstyp für jedes Artefakt (z. B . JarmFuzzyHash oder GoogleAnalyticsID).

- Adresse: Die IP-Adresse, die den Tracker direkt beobachtet hat oder über einen auflösenden Host verfügt, der den Tracker beobachtet hat. Dieser Filter wird angezeigt, wenn Sie eine IP-Adresse durchsuchen.

- Hostname: Der Host, der diesen Nachverfolgungswert beobachtet hat. Dieser Filter wird angezeigt, wenn Sie eine Domäne oder einen Host durchsuchen.

So filtern Sie Nachverfolgungsdaten:

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Suchleiste des Intel-Explorers .

Wechseln Zur Registerkarte "Tracker "

Wenden Sie Filter auf jeden der zuvor aufgeführten Filteroptionen an.

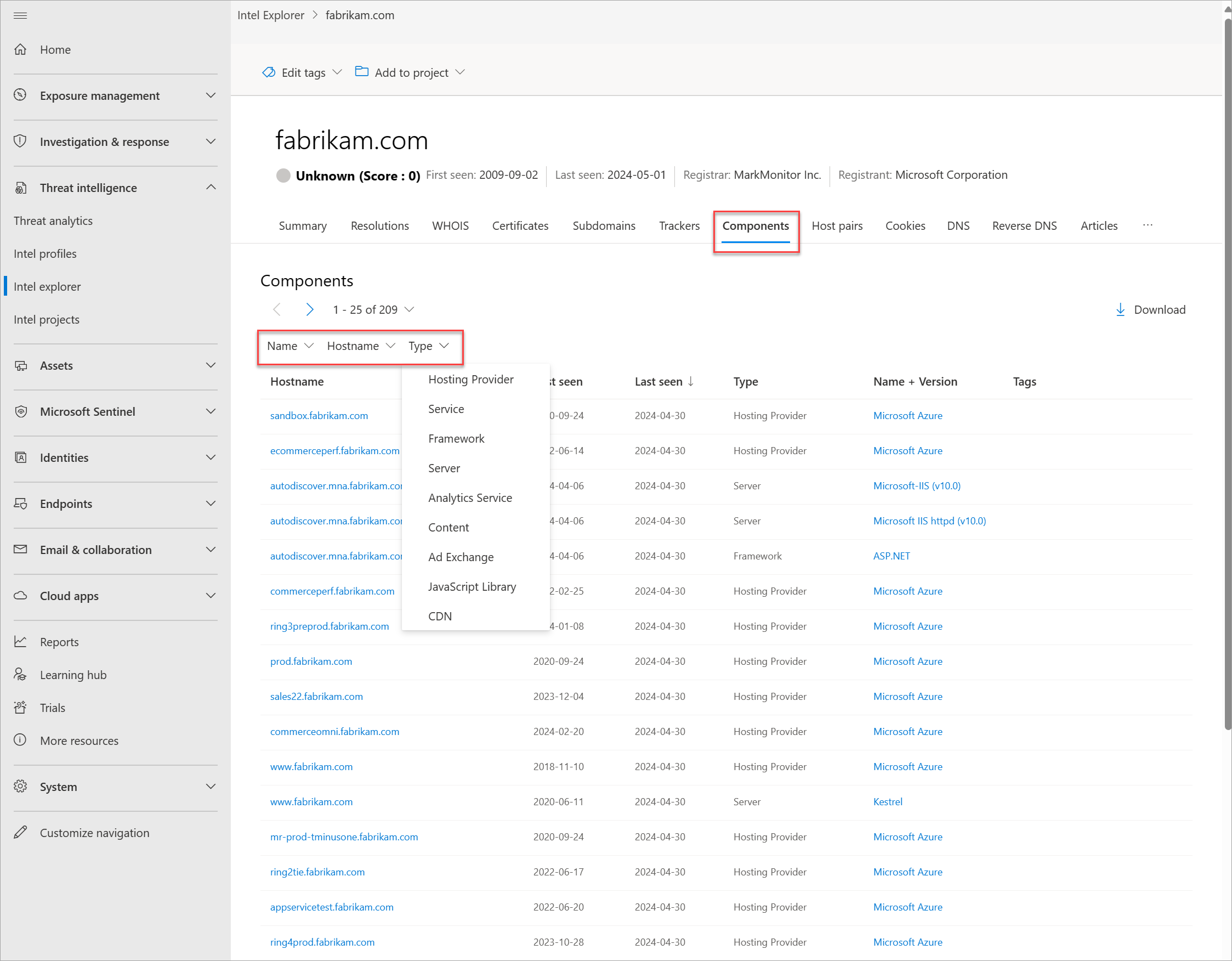

Komponentenfilter

Die folgenden Filter gelten für Komponentendaten:

- Ipaddressraw: Die IP-Adresse, die mit dem zurückgegebenen Hostnamen übereinstimmt.

- Art: Der angegebene Komponententyp (z. B. Remotezugriff oder Betriebssystem).

- Name: Der Name der erkannten Komponente (z. B. Cobalt Strike oder PHP).

So filtern Sie Komponentendaten:

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Suchleiste des Intel-Explorers .

Wechseln Zur Registerkarte "Komponenten "

Wenden Sie Filter auf jeden der zuvor aufgeführten Filteroptionen an.

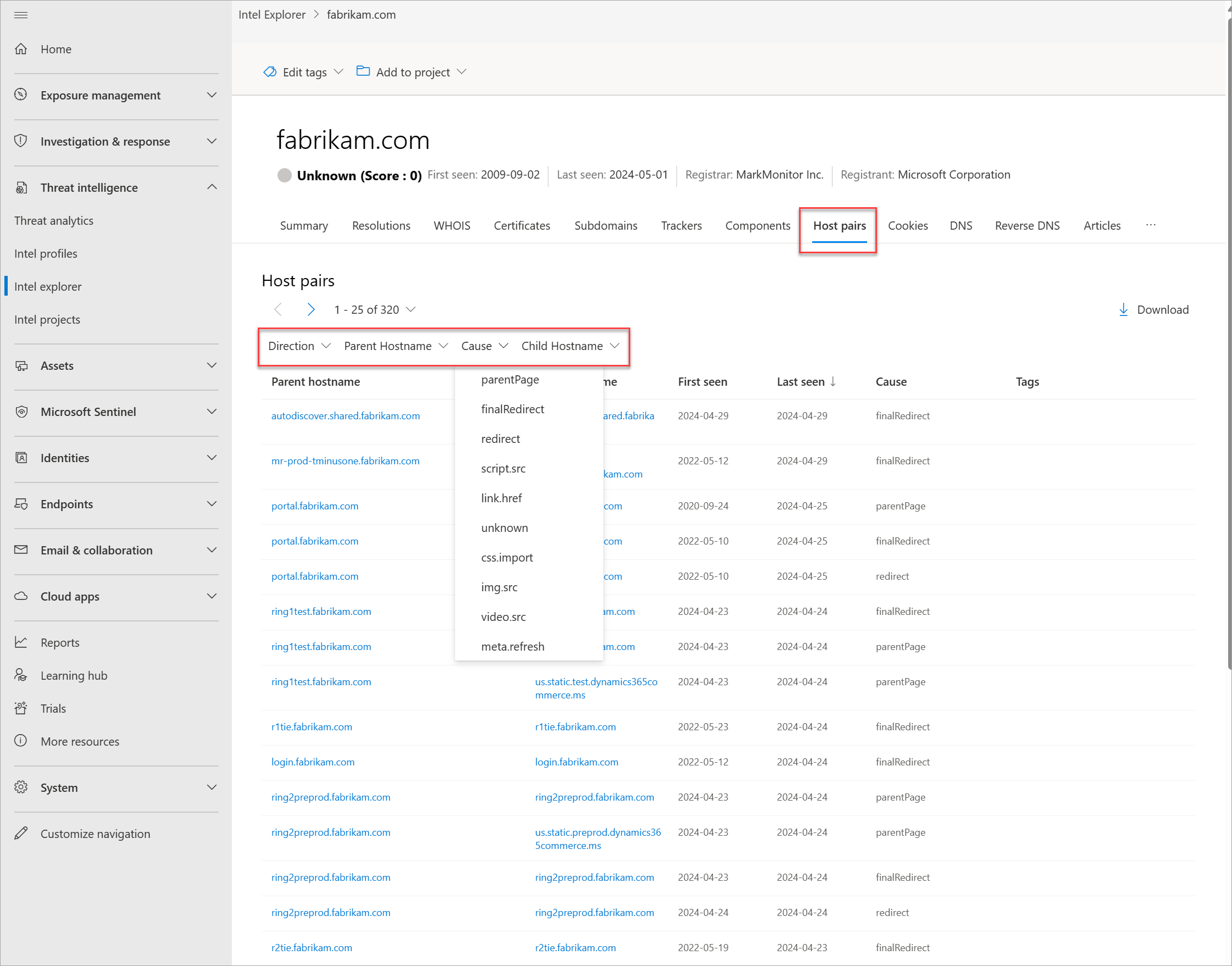

Hostpaarfilter

Die folgenden Filter gelten für Hostpaardaten:

- Richtung: Die Richtung der beobachteten Verbindung, die angibt, ob das übergeordnete Element an das untergeordnete Element umgeleitet wird oder umgekehrt.

- Übergeordneter Hostname: Der Hostname des übergeordneten Artefakts.

- Verursachen: Die erkannte Ursache der Über-/Unterordnungsbeziehung des Hosts (z. B. redirect oder iframe.src).

- Untergeordneter Hostname: Der Hostname des untergeordneten Artefakts.

So filtern Sie Hostpaardaten:

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Suchleiste des Intel-Explorers .

Wechseln Zur Registerkarte Hostpaare

Wenden Sie Filter auf jeden der zuvor aufgeführten Filteroptionen an.

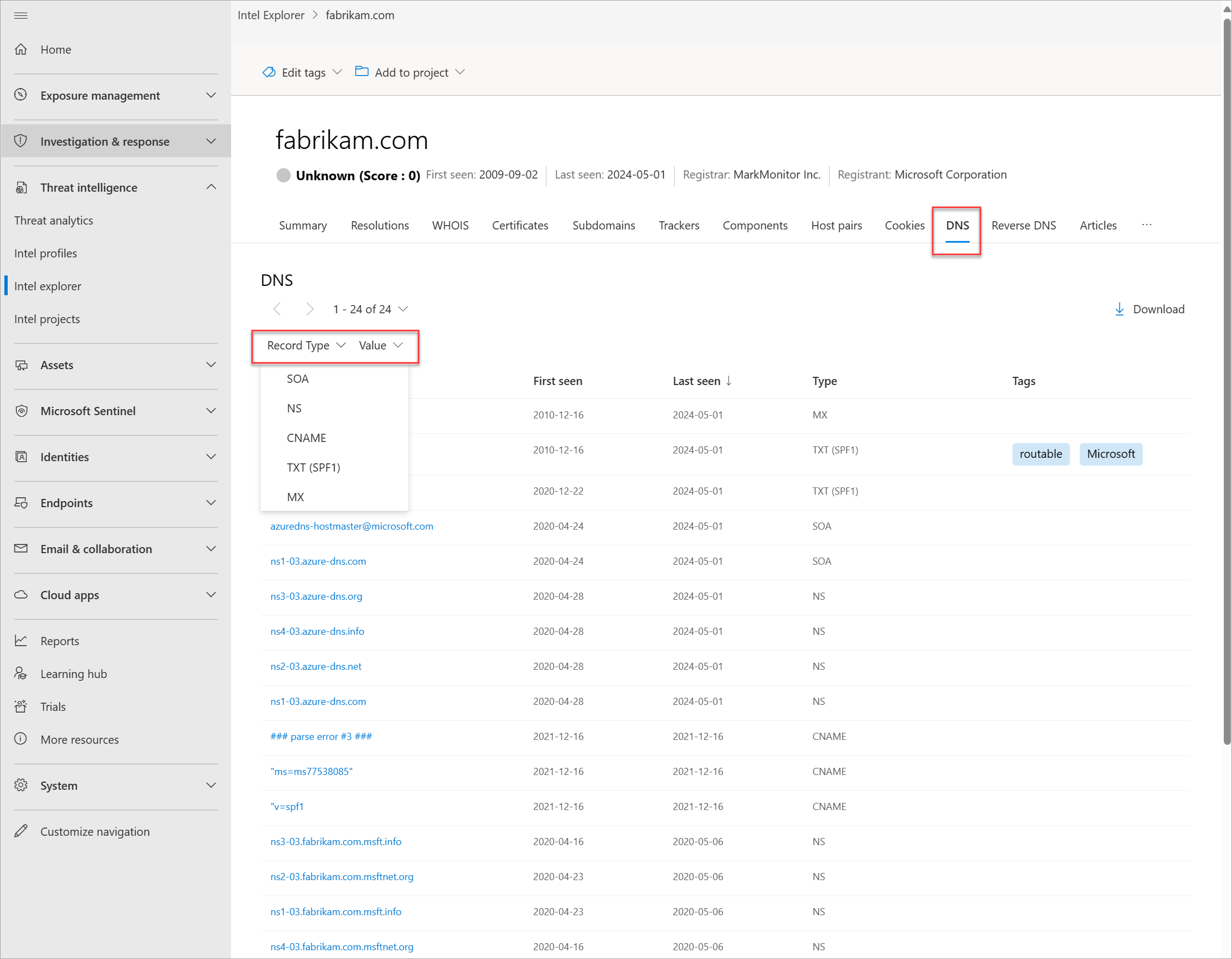

DNS- und Reverse-DNS-Filter

Die folgenden Filter gelten für DNS- und Reverse-DNS-Daten:

- Datensatztyp: Der Typ des im DNS-Eintrag erkannten Eintrags (z. B. NS oder CNAME).

- Wert: Der angegebene Wert des Datensatzes (z. B. nameserver.host.com).

So filtern Sie DNS- und Reverse-DNS-Daten:

Suchen Sie eine Domäne, IP-Adresse oder einen Host in der Suchleiste des Intel-Explorers .

Wechseln Sie zu den Registerkarten DNS und Reverse-DNS .

Wenden Sie Filter auf jeden der zuvor aufgeführten Filteroptionen an.

Herunterladen von Daten

Es gibt verschiedene Abschnitte in Defender TI, in denen Sie Daten als CSV-Datei exportieren können. Achten Sie in den folgenden Abschnitten auf das ![]() , und wählen Sie es aus:

, und wählen Sie es aus:

- Die meisten Datasetregisterkarten

- Projekte

- Intel-Artikel

Wenn Sie Daten aus den Auflösungen, DNS und Reverse-DNS herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| Resolve | Ein Datensatz, der der durchsuchten Domäne (auflösende IP-Adresse) oder Domäne zugeordnet ist, die bei der Suche in eine IP-Adresse aufgelöst wird. |

| Location | Land oder Region, in dem die IP-Adresse gehostet wird |

| Netz | Netblock oder Subnetz |

| autonomousSystemNumber | ASN |

| firstSeen | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), als Microsoft die Auflösung zum ersten Mal beobachtet hat |

| lastSeen | Datum und Uhrzeit (im Format mm/TT/JJJJ Hh:mm ), wann Microsoft die Auflösung zuletzt beobachtet hat |

| Source | Quelle, die diese Auflösung beobachtet hat |

| Tags | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Daten von der Registerkarte Unterdomänen herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| hostname | Unterdomäne der durchsuchten Domäne |

| Schilder | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Daten von der Registerkarte Tracker herunterladen , werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| hostname | Hostname, der den Tracker beobachtet hat oder derzeit beobachtet |

| firstSeen | Datum und Uhrzeit (im Format mm/tt/jjjj hh:mm ), als Microsoft das erste Mal beobachtet hat, dass der Hostname den Tracker verwendet hat |

| lastSeen | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), als Microsoft zuletzt beobachtet hat, dass der Hostname den Tracker verwendet hat |

| attributeType | Tracker-Typ |

| attributeValue | Tracker-Wert |

| Tags | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Daten von der Registerkarte Komponenten herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| hostname | Hostname, der die Komponente beobachtet hat oder derzeit beobachtet |

| firstSeen | Datum und Uhrzeit (im Format mm/tt/jjjj hh:mm ), als Microsoft zum ersten Mal beobachtet hat, dass der Hostname die Komponente verwendet hat |

| lastSeen | Datum und Uhrzeit (im Format mm/tt/jjjj hh:mm ), als Microsoft zuletzt beobachtet hat, dass der Hostname die Komponente verwendet hat |

| Kategorie | Komponententyp |

| name | Komponentenname |

| version | Komponentenversion |

| Tags | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Daten von der Registerkarte Hostpaare herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| parentHostname | Der Hostname, der sich an den untergeordneten Hostnamen richtet. |

| childHostname | Der Hostname, der die von ihnen gehosteten Ressourcen an den übergeordneten Hostnamen weitergibt. |

| firstSeen | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), als Microsoft die Beziehung zwischen dem übergeordneten und dem untergeordneten Hostnamen zum ersten Mal beobachtet hat |

| lastSeen | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), wann Microsoft die Beziehung zwischen dem übergeordneten und dem untergeordneten Hostnamen zuletzt beobachtet hat |

| attributeCause | Die Ursache der Beziehung zwischen dem übergeordneten und dem untergeordneten Hostnamen |

| Tags | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Daten von der Registerkarte Cookies herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| hostname | Hostname, der den Cookienamen beobachtet hat |

| firstSeen | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), als der Cookiename zum ersten Mal für den Hostnamen beobachtet wurde, der aus der Cookiedomäne stammt |

| lastSeen | Datum und Uhrzeit (im Format mm/tt/jjjj hh:mm ), wann der Cookiename zuletzt für den Hostnamen beobachtet wurde, der aus der Cookiedomäne stammt |

| cookieName | Cookiename |

| cookieDomain | Der Server des Domänennamens, von dem der Cookiename stammt |

| Tags | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

Wenn Sie Projektlisten aus Intel-Projekten (Meine Projekte, Teamprojekte und Freigegebene Projekte) herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| name | Projektname |

| Artefakte (Anzahl) | Artefaktanzahl innerhalb des Projekts |

| erstellt von (Benutzer) | Benutzer, der das Projekt erstellt hat |

| erstellt am | Wann das Projekt erstellt wurde |

| Schilder | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

| Mitarbeiter | Wer als Projektmitarbeiter hinzugefügt wurde; Dieser Header ist nur für Projekte sichtbar, die von den Seiten "Meine Projekte " und "Freigegebene Projekte" heruntergeladen wurden. |

Wenn Sie Projektdetails (Artefakte) aus einem Projekt herunterladen, werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| Artefakt | Artefaktwert (z. B. IP-Adresse, Domäne, Host, WHOIS-Wert oder Zertifikat SHA-1) |

| type | Artefakttyp (z. B. IP, Domäne, Host, WHOIS-organization, WHOIS-Telefon oder Sha-1-Zertifikat) |

| erstellt | Datum und Uhrzeit (im Format mm/TT/jjjj hh:mm ), als das Artefakt dem Projekt hinzugefügt wurde |

| Schöpfer | Email Adresse des Benutzers, der das Artefakt hinzugefügt hat |

| context | Hinzufügen des Artefakts zum Projekt |

| Schilder | System- oder benutzerdefinierte Tags, die dem Artefakt zugeordnet sind |

| Mitarbeiter | Wer als Projektmitarbeiter hinzugefügt wurde; Dieser Header ist nur für Projekte sichtbar, die von den Seiten "Meine Projekte " und "Freigegebene Projekte" heruntergeladen wurden. |

Beim Herunterladen von öffentlichen Threat Intelligence- oder riskiq-Indikatoren werden die folgenden Header exportiert:

| Header | Beschreibung |

|---|---|

| type | Indikatortyp (z. B. IP-Adresse, Zertifikat, Domäne oder SHA-256) |

| value | Indikatorwert (z. B. IP-Adresse, Domäne oder Hostname) |

| source | Indikatorquelle (RiskIQ oder OSINT) |