Tutorial: Sammeln von Threat Intelligence und Infrastruktur-Verkettung

In diesem Tutorial erfahren Sie, wie Sie verschiedene Arten von Indikatorsuchen durchführen und Bedrohungs- und Angreiferintelligenz mithilfe von Microsoft Defender Threat Intelligence (Defender TI) im Microsoft Defender-Portal erfassen.

Voraussetzungen

Eine Microsoft Entra-ID oder ein persönliches Microsoft-Konto. Anmelden oder Erstellen eines Kontos

Eine Defender TI Premium-Lizenz.

Hinweis

Benutzer ohne Defender TI Premium-Lizenz können weiterhin auf unser kostenloses Defender TI-Angebot zugreifen.

Haftungsausschluss

Defender TI kann Echtzeitbeobachtungen und Bedrohungsindikatoren enthalten, einschließlich bösartiger Infrastruktur und Tools für Bedrohungen. Alle IP-Adressen- und Domänensuchen in Defender TI können sicher durchsucht werden. Microsoft verwendet Onlineressourcen (z. B. IP-Adressen, Domänennamen), die als echte Bedrohungen betrachtet werden, die eine klare und vorhandene Gefahr darstellen. Wir bitten Sie, ihr bestes Urteilsvermögen zu verwenden und unnötige Risiken bei der Interaktion mit böswilligen Systemen zu minimieren, wenn Sie das folgende Tutorial ausführen. Microsoft minimiert Risiken, indem böswillige IP-Adressen, Hosts und Domänen entfernt werden.

Bevor Sie beginnen

Wie der Haftungsausschluss bereits erwähnt, werden verdächtige und böswillige Indikatoren zu Ihrer Sicherheit abgewischt. Entfernen Sie bei der Suche in Defender TI alle Klammern aus IP-Adressen, Domänen und Hosts. Suchen Sie diese Indikatoren nicht direkt in Ihrem Browser.

Durchführen von Indikatorsuchen und Sammeln von Bedrohungs- und Angreiferintelligenz

In diesem Tutorial können Sie eine Reihe von Schritten ausführen, um in der Infrastruktur Gefährdungsindikatoren (IOCs) im Zusammenhang mit einer Magecart-Verletzung zu verketten und dabei Informationen zu Bedrohungen und Angreifern zu sammeln.

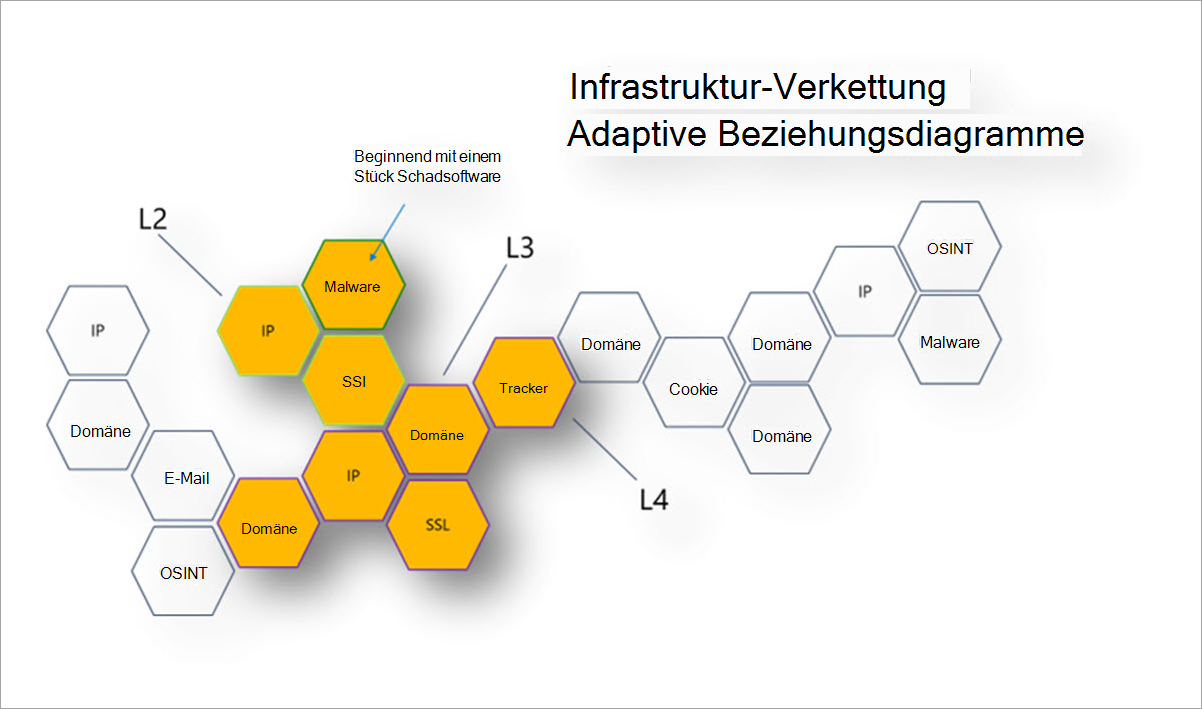

Die Infrastrukturverkettung nutzt die stark vernetzte Natur des Internets, um ein IOC auf viele zu erweitern, basierend auf überlappenden Details oder gemeinsamen Merkmalen. Durch das Erstellen von Infrastrukturketten können Bedrohungsjäger oder Incident-Responder die digitale Präsenz eines Angreifers profilieren und schnell über diese Datensätze hinweg navigieren, um Kontext für einen Vorfall oder eine Untersuchung zu schaffen. Infrastrukturketten ermöglichen auch eine effektivere Selektierung, Warnung und Aktion innerhalb eines organization.

Relevante Personas: Threat Intelligence Analyst, Threat Hunter, Incident Responder, Security Operations Analyst

Hintergrund zur Verletzung von Magecart

Microsoft hat die Aktivitäten von Magecart, einem Syndikat von cyberkriminellen Gruppen hinter Hunderten von Verstößen gegen Online-Einzelhandelsplattformen, profiliert und verfolgt. Magecart injiziert Skripts, die die sensiblen Daten stehlen, die Verbraucher in Online-Zahlungsformulare, auf E-Commerce-Websites direkt oder über ihre kompromittierten Lieferanten eingeben.

Bereits im Oktober 2018 infiltrierte Magecart die Online-Website von MyPillow, mypillow[.]com, um Zahlungsinformationen zu stehlen, indem Einschleusung eines Skripts in ihren Web-Store. Das Skript wurde in einer typosquatierten Domäne mypiltow[.] gehostet.com.

Die MyPillow-Verletzung war ein zweistufiger Angriff, wobei der erste Skimmer nur für kurze Zeit aktiv war, bevor er als illegal identifiziert und entfernt wurde. Die Angreifer hatten jedoch weiterhin Zugriff auf das Netzwerk von MyPillow und am 26. Oktober 2018 beobachtete Microsoft, dass sie eine neue Domäne registriert haben, livechatinc[.]org.

Magecart Actors registrieren in der Regel eine Domäne, die der legitimen Domäne so ähnlich wie möglich aussieht. Wenn sich ein Analyst also den JavaScript-Code ansieht, kann er das eingefügte Skript von Magecart übersehen, das die Gutschrift Karte Zahlungsinformationen erfasst und in die eigene Infrastruktur von Magecart pusht. Die virtuellen Benutzer von Microsoft erfassen jedoch das Dokumentobjektmodell (DOM) und finden alle dynamischen Links und Änderungen, die vom JavaScript aus den Durchforstungen im Back-End vorgenommen werden. Wir können diese Aktivität erkennen und die gefälschte Domäne ermitteln, die das eingefügte Skript im MyPillow-Webstore gehostet hat.

Sammeln von Bedrohungsinformationen zu Sicherheitsverletzungen bei Magecart

Führen Sie die folgenden Schritte auf der Intel Explorer-Seite im Defender-Portal aus, um die Infrastruktur-Verkettung auf mypillow[.] durchzuführen.com.

Greifen Sie auf das Defender-Portal zu, und schließen Sie den Microsoft-Authentifizierungsprozess ab. Weitere Informationen zum Defender-Portal

Navigieren Sie zu Threat Intelligence>Intel Explorer.

Durchsuchen von mypillow[.]com auf der Intel Explorer-Suchleiste . Sie sollten den Artikel Consumer may lose sleep over These Two Magecart Breaches (Consumer may lose sleep over These Two Magecart Breaches ) sehen, der dieser Domäne zugeordnet ist.

Wählen Sie den Artikel aus. Die folgenden Informationen sollten zu dieser zugehörigen Kampagne verfügbar sein:

- Dieser Artikel wurde am 20. März 2019 veröffentlicht.

- Es bietet Einblicke, wie die Bedrohungsakteurgruppe "Magecart" im Oktober 2018 myPillow verletzt hat.

Wählen Sie im Artikel die Registerkarte Öffentliche Indikatoren aus. Es sollten die folgenden IOCs aufgelistet werden:

- amerisleep.github[.]io

- cmytuok[.]Nach oben

- livechatinc[.]Org

- mypiltow[.]COM

Zurück zur Suchleiste des Intel-Explorers, wählen Sie in der Dropdownliste Alle aus, und fragen Sie mypillow[.]com erneut.

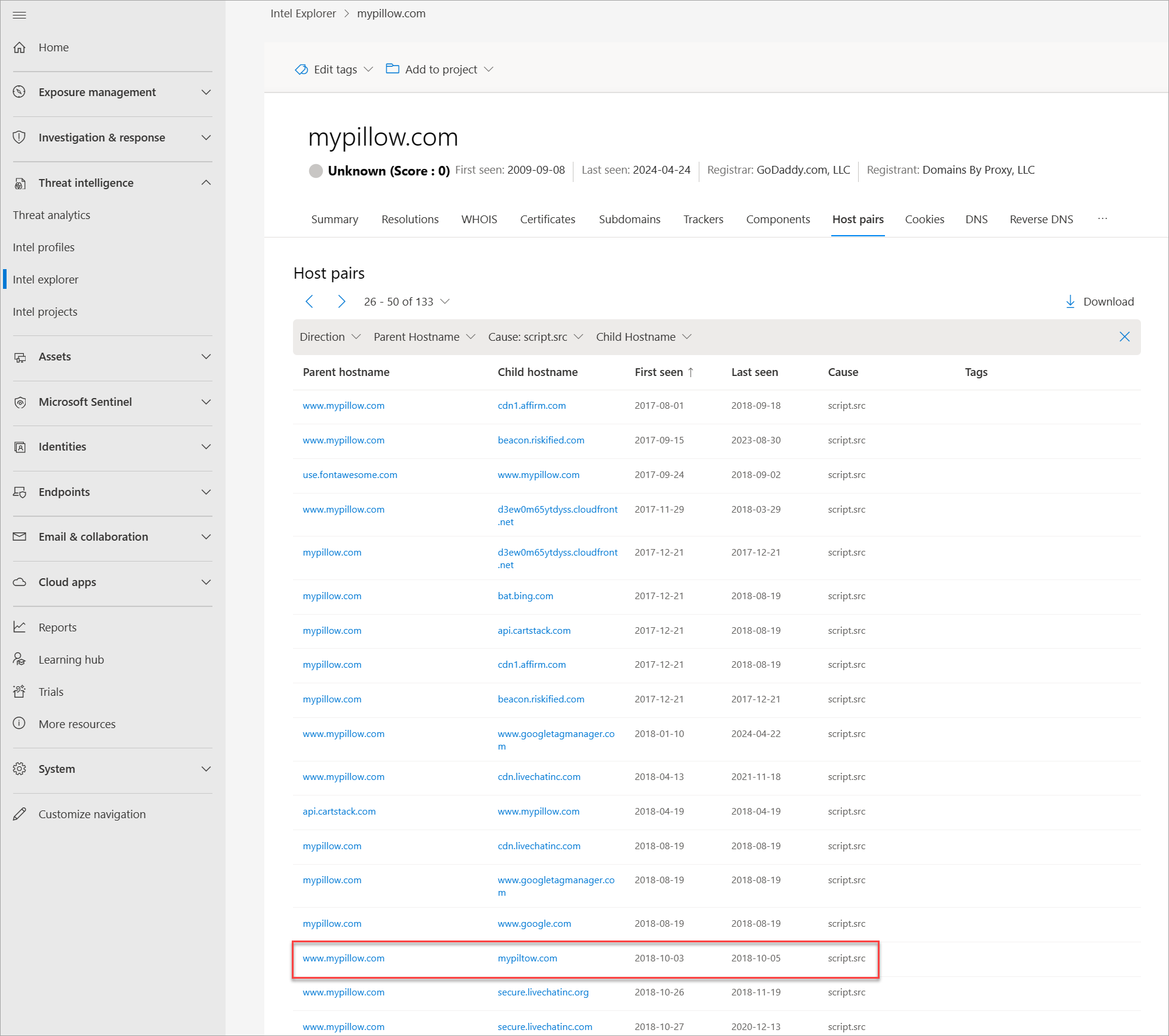

Wählen Sie die Registerkarte Hostpaare der Suchergebnisse aus. Hostpaare zeigen Verbindungen zwischen Websites auf, die herkömmliche Datenquellen wie passives Domänennamensystem (Passive Domain Name System, pDNS) und WHOIS nicht anzeigen würden. Außerdem können Sie sehen, wo Ihre Ressourcen verwendet werden und umgekehrt.

Sortieren Sie die Hostpaare nach Zuerst gesehen, und filtern Sie nach script.src als Ursache. Seite über, bis Sie Hostpaarbeziehungen finden, die im Oktober 2018 stattgefunden haben. Beachten Sie, dass mypillow[.]com pullt Inhalte aus der typosquatierten Domäne mypiltow[.]com am 3.-5. Oktober 2018 über ein Skript.

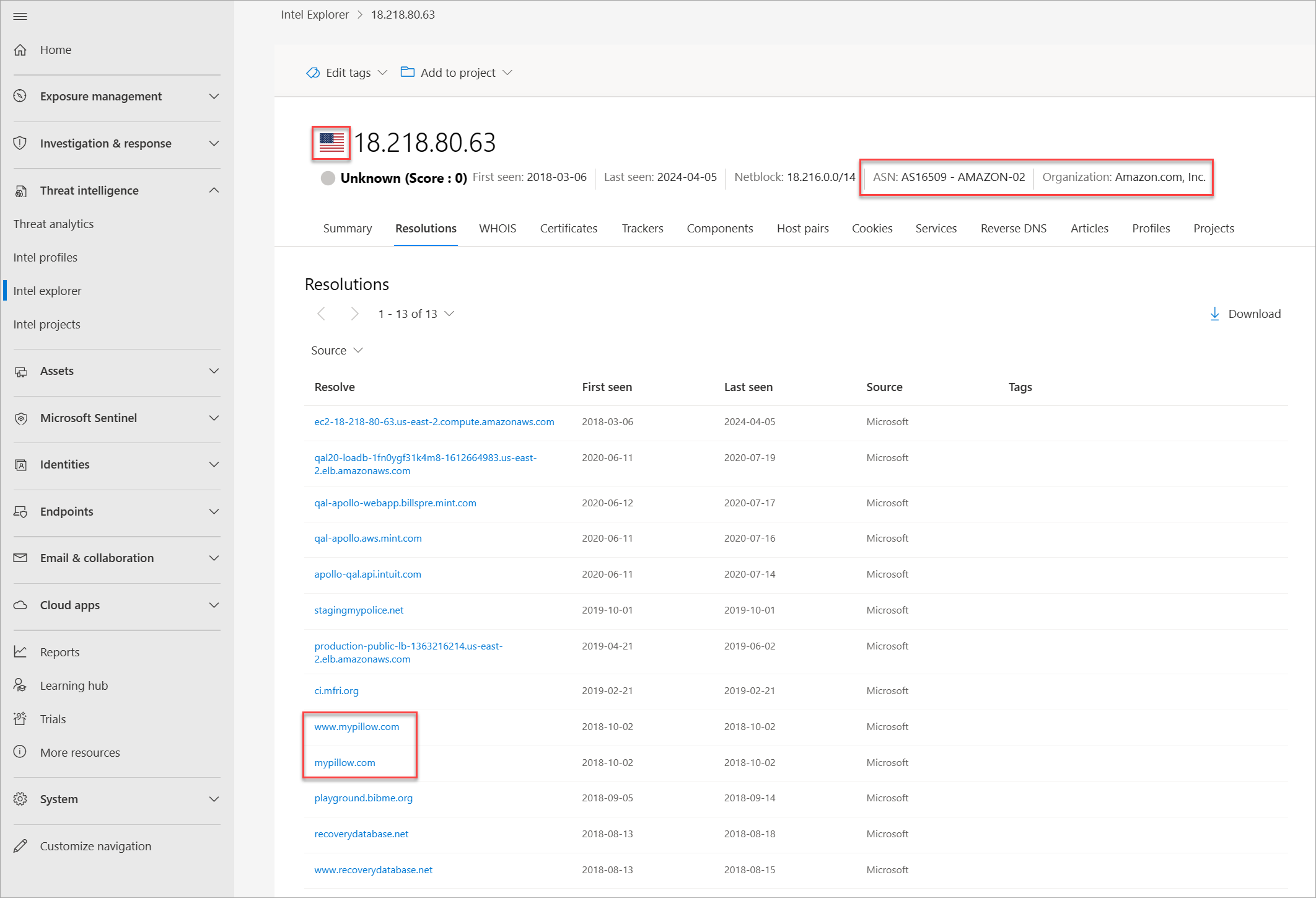

Wählen Sie die Registerkarte Auflösungen aus , und wechseln Sie von der IP-Adresse , die mypiltow[.]com wurde im Oktober 2018 aufgelöst.

Wiederholen Sie diesen Schritt für mypillow[.]com. Beachten Sie im Oktober 2018 die folgenden Unterschiede zwischen den IP-Adressen der beiden Domänen:

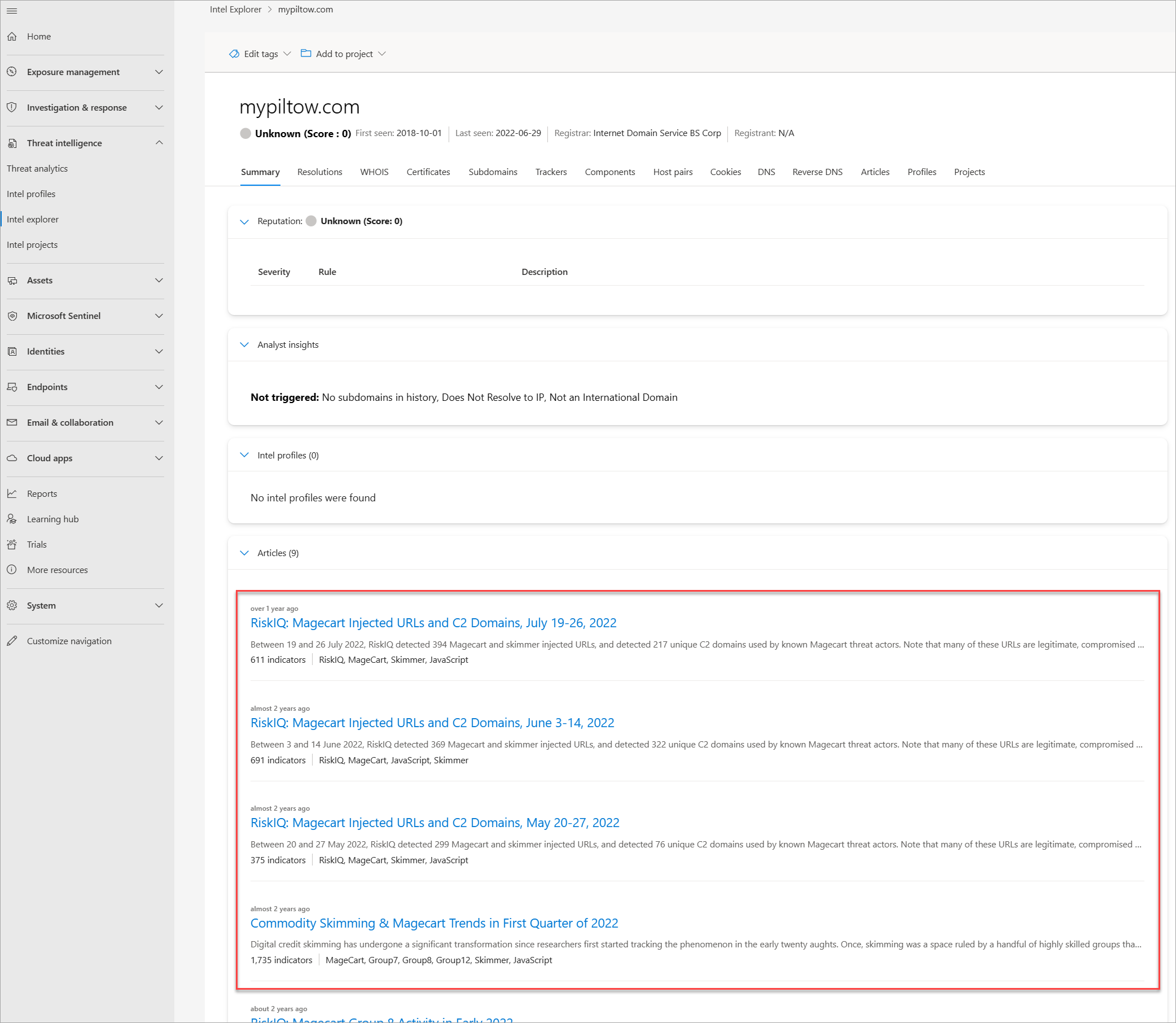

Wählen Sie die Registerkarte Zusammenfassung aus, und scrollen Sie nach unten zum Abschnitt Artikel . Die folgenden veröffentlichten Artikel im Zusammenhang mit mypiltow[.]com:

- RiskIQ: Magecart Injected URLs and C2 Domains, 3.-14. Juni 2022

- RiskIQ: In Magecart eingefügte URLs und C2-Domänen, 20.-27. Mai 2022

- Rohstoff skimming & Magecart Trends im ersten Quartal 2022

- RiskIQ: Magecart Group 8-Aktivität Anfang 2022

- Magecart Group 8 Real Estate: Hosting Patterns Associated with the Skimming Group

- Inter Skimming Kit bei Homoglyphenangriffen

- Magecart Group 8 mischt sich in NutriBullet.com fügt zu ihrer wachsenden Opferliste hinzu

Überprüfen Sie jeden dieser Artikel, und notieren Sie sich zusätzliche Informationen, z. B. Ziele; Taktiken, Techniken und Verfahren (TTPs); und andere IOCs finden Sie informationen zur Bedrohungsakteurgruppe magecart.

Wählen Sie die Registerkarte WHOIS aus, und vergleichen Sie die WHOIS-Informationen zwischen mypillow[.]com und mypiltow[.]com. Notieren Sie sich die folgenden Details:

Die WHOIS-Aufzeichnung von mypillow[.]com von Oktober 2011 gibt an, dass My Pillow Inc. eindeutig besitzer der Domain ist.

Der WHOIS-Datensatz von mypiltow[.]com vom Oktober 2018 gibt an, dass die Domäne in Hongkong SAR registriert wurde und durch domain ID Shield Service CO geschützt ist.

Der Registrar von mypiltow[.]com ist OnlineNIC, Inc.

Angesichts der bisher analysierten Adressdatensätze und WHOIS-Details sollte ein Analyst es seltsam finden, dass ein chinesischer Datenschutzdienst in erster Linie eine russische IP-Adresse für ein us-amerikanisches Unternehmen bewacht.

Navigieren Sie zurück zur Intel Explorer-Suchleiste , und suchen Sie livechatinc[.]org. Der Artikel Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims sollte jetzt in den Suchergebnissen angezeigt werden.

Wählen Sie den Artikel aus. Die folgenden Informationen sollten zu dieser zugehörigen Kampagne verfügbar sein:

- Der Artikel wurde am 18. März 2020 veröffentlicht.

- Der Artikel weist darauf hin, dass Nutribullet, Amerisleep und ABS-CBN auch Opfer der Gruppe der Magecart-Bedrohungsakteur waren.

Wählen Sie die Registerkarte Öffentliche Indikatoren aus . Es sollten die folgenden IOCs aufgelistet werden:

- URLs: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domänen: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]COM

Navigieren Sie zurück zur Intel Explorer-Suchleiste, und suchen Sie mypillow[.]com. Wechseln Sie dann zur Registerkarte Hostpaare , sortieren Sie die Hostpaare nach Zuerst gesehen, und suchen Sie nach Hostpaarbeziehungen, die im Oktober 2018 aufgetreten sind.

Beachten Sie, wie www.mypillow[.]com wurde zuerst beobachtet, wie secure.livechatinc[.]org am 26. Oktober 2018, weil eine SKRIPT-GET-Anforderung von www.mypillow[.] beobachtet wurdecom zu secure.livechatinc[.]org. Diese Beziehung dauerte bis zum 19. November 2018.

Außerdem ist secure.livechatinc[.]org hat sich an www.mypillow[.]com für den Zugriff auf den Server des letzteren (xmlhttprequest).

Überprüfen Sie mypillow[.]die Hostpaarbeziehungen von com weiter. Beachten Sie, wie mypillow[.]com verfügt über Hostpaarbeziehungen mit den folgenden Domänen, die dem Domänennamen secure.livechatinc[.] ähneln.org:

- cdn.livechatinc[.]COM

- secure.livechatinc[.]COM

- api.livechatinc[.]COM

Zu den Beziehungsursachen gehören:

- script.src

- iframe.src

- unknown

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat ist ein Live-Support-Chatdienst, den Onlinehändler ihren Websites als Partnerressource hinzufügen können. Mehrere E-Commerce-Plattformen, einschließlich MyPillow, verwenden es. Diese gefälschte Domain ist interessant, weil die offizielle Website des Livechats tatsächlich livechatinc[.]com. Daher hat der Bedrohungsakteur in diesem Fall eine Top-Level-Domain-Typosquat verwendet, um die Tatsache zu verbergen, dass er einen zweiten Skimmer auf der MyPillow-Website platziert hat.

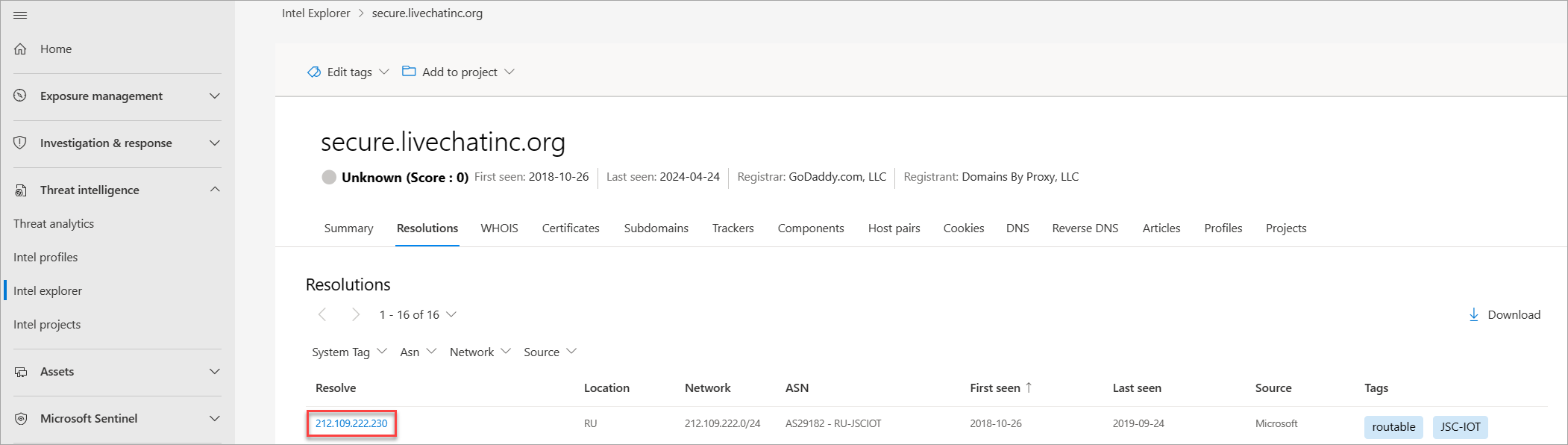

Zurück und Suchen einer Hostpaarbeziehung mit secure.livechatinc[.]org und pivotieren Sie diesen Hostnamen. Auf der Registerkarte "Auflösungen " sollte angegeben werden, dass dieser Host in 212.109.222[.] aufgelöst wurde.230 im Oktober 2018.

Beachten Sie, dass diese IP-Adresse auch in Russland gehostet wird und die ASN-organization JSC IOT ist.

Navigieren Sie zurück zur Intel Explorer-Suchleiste , und suchen Sie nach secure.livechatinc[.]org. Wechseln Sie dann zur Registerkarte WHOIS , und wählen Sie den Datensatz vom 25. Dezember 2018 aus.

Die registrierungsstelle, die für diesen Datensatz verwendet wird, ist OnlineNIC Inc., die dieselbe ist, die zum Registrieren von mypiltow[.] verwendet wurde.com während derselben Kampagne. Basierend auf dem Datensatz vom 25. Dezember 2018, beachten Sie, dass die Domäne auch denselben chinesischen Datenschutzschutzdienst, Domain ID Shield Service, wie mypiltow[ verwendet hat.com.

Im Dezember-Datensatz wurden die folgenden Namenserver verwendet, die im Datensatz vom 1. Oktober 2018 für mypiltow[.] verwendet wurden.COM.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Wählen Sie die Registerkarte Hostpaare aus. Die folgenden Hostpaarbeziehungen sollten von Oktober bis November 2018 angezeigt werden:

- secure.livechatinc[.]org hat Benutzer am 19. November 2022 an secure.livechatinc.com umgeleitet. Diese Umleitung ist mehr als wahrscheinlich eine Verschleierungsmethode, um die Erkennung zu umgehen.

- www.mypillow[.]com pullte ein Skript, das auf secure.livechatinc gehostet wurde[.]org (die gefälschte LiveChat-Website) vom 26. Oktober 2018 bis zum 19. November 2022. Während dieses Zeitraums www.mypillow[.]Die Benutzerkäufe von com wurden potenziell kompromittiert.

- secure.livechatinc[.]org hat Daten (xmlhttprequest) vom Server www.mypillow[.] angefordert.com, das die echte MyPillow-Website vom 27. bis 29. Oktober 2018 hostet.

Ressourcen bereinigen

In diesem Abschnitt sind keine Ressourcen zum Bereinigen vorhanden.