Verwenden Microsoft Sentinel Funktionen, gespeicherter Abfragen und benutzerdefinierter Regeln

Verwenden von Funktionen

Um eine Funktion aus Microsoft Sentinel zu verwenden, wechseln Sie zur Registerkarte Funktionen, und scrollen Sie, bis Sie die gewünschte Funktion gefunden haben. Doppelklicken Sie auf den Funktionsnamen, um die Funktion im Abfrage-Editor einzufügen.

Sie können auch die vertikalen Ellipsen (  ) rechts neben der Funktion auswählen und Einfügen auswählen, um die Funktion in eine Abfrage im Abfrage-Editor einzufügen.

) rechts neben der Funktion auswählen und Einfügen auswählen, um die Funktion in eine Abfrage im Abfrage-Editor einzufügen.

Weitere Optionen sind:

- Details anzeigen : Öffnet den funktionsseitigen Bereich mit seinen Details.

- Laden von Funktionscode : Öffnet eine neue Registerkarte, die den Funktionscode enthält.

Für bearbeitbare Funktionen sind weitere Optionen verfügbar, wenn Sie die vertikalen Auslassungspunkte auswählen:

- Details bearbeiten: Öffnet den funktionsseitigen Bereich, in dem Sie Details zur Funktion bearbeiten können (mit Ausnahme von Ordnernamen für Sentinel Funktionen).

- Löschen : Löscht die Funktion.

Verwenden des adx()-Operators für Azure Data Explorer-Abfragen (Vorschau)

Verwenden Sie den adx() Operator, um tabellen abzufragen, die in Azure Data Explorer gespeichert sind. Weitere Informationen finden Sie unter Was ist Azure Data Explorer?.

Dieses Feature war bisher nur in Log Analytics in Microsoft Sentinel verfügbar. Benutzer können den Operator jetzt in der erweiterten Suche im Unified Microsoft Defender-Portal verwenden, ohne ein Microsoft Sentinel Fenster manuell öffnen zu müssen.

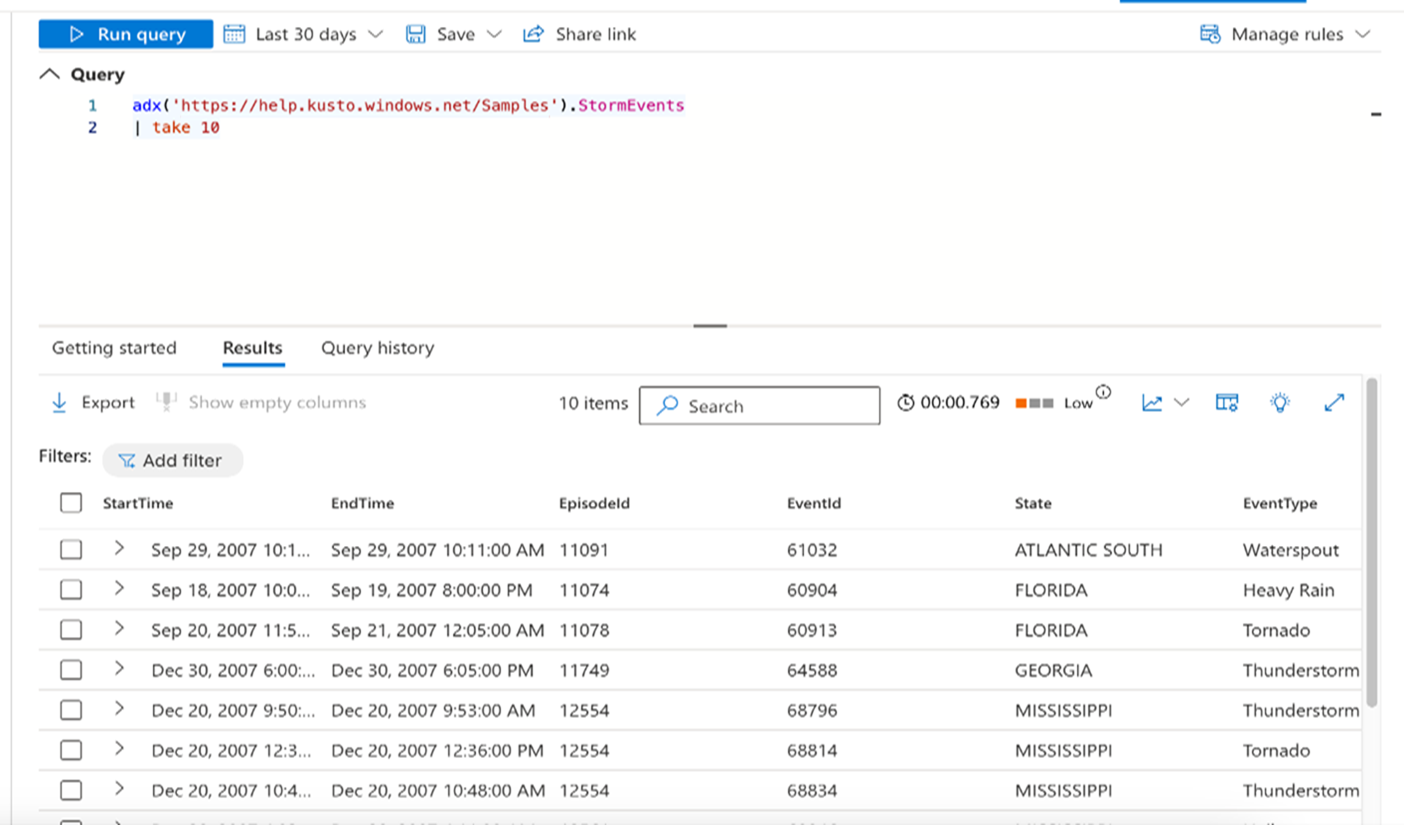

Geben Sie im Abfrage-Editor die Abfrage im folgenden Format ein:

adx('<Cluster URI>/<Database Name>').<Table Name>

So rufen Sie beispielsweise die ersten 10 Datenzeilen aus der Tabelle ab, die StormEvents in einem bestimmten URI gespeichert sind:

Hinweis

Der adx() Operator wird für benutzerdefinierte Erkennungen nicht unterstützt.

Verwenden des arg()-Operators für Azure Resource Graph-Abfragen

Der arg() Operator kann verwendet werden, um bereitgestellte Azure-Ressourcen wie Abonnements, virtuelle Computer, CPU, Speicher usw. abzufragen.

Dieses Feature war bisher nur in Log Analytics in Microsoft Sentinel verfügbar. Im Microsoft Defender-Portal übergibt der arg() Operator Microsoft Sentinel Daten (d. a. Defender XDR Tabellen werden nicht unterstützt). Dadurch können Benutzer den Operator bei der erweiterten Suche verwenden, ohne ein Microsoft Sentinel Fenster manuell öffnen zu müssen.

Beachten Sie, dass Abfragen, die den arg() -Operator verwenden, nur die ersten 1.000 Datensätze zurückgeben. Weitere Informationen finden Sie unter Abfragen von Daten in Azure Resource Graph mithilfe von arg().

Geben Sie im Abfrage-Editor arg("") ein. gefolgt vom Azure Resource Graph-Tabellennamen.

Zum Beispiel:

Sie können instance auch eine Abfrage filtern, die Microsoft Sentinel Daten basierend auf den Ergebnissen einer Azure Resource Graph-Abfrage durchsucht:

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

Verwenden gespeicherter Abfragen

Um eine gespeicherte Abfrage aus Microsoft Sentinel zu verwenden, wechseln Sie zur Registerkarte Abfragen, und scrollen Sie, bis Sie die gewünschte Abfrage gefunden haben. Doppelklicken Sie auf den Abfragenamen, um die Abfrage im Abfrage-Editor zu laden. Wählen Sie für weitere Optionen die vertikalen Auslassungspunkte (  ) rechts neben der Abfrage aus. Von hier aus können Sie die folgenden Aktionen ausführen:

) rechts neben der Abfrage aus. Von hier aus können Sie die folgenden Aktionen ausführen:

Abfrage ausführen : Lädt die Abfrage im Abfrage-Editor und führt sie automatisch aus.

Im Abfrage-Editor öffnen – Lädt die Abfrage im Abfrage-Editor.

Details anzeigen : Öffnet den Seitenbereich mit den Abfragedetails, in dem Sie die Abfrage überprüfen, die Abfrage ausführen oder die Abfrage im Editor öffnen können.

Für bearbeitbare Abfragen stehen weitere Optionen zur Verfügung:

- Details bearbeiten – Öffnet den Seitenbereich mit den Abfragedetails mit der Option zum Bearbeiten der Details wie beschreibung (falls zutreffend) und der Abfrage selbst. nur die Ordnernamen (Speicherort) von Microsoft Sentinel Abfragen können nicht bearbeitet werden.

- Löschen : Löscht die Abfrage.

- Umbenennen : Ermöglicht es Ihnen, den Abfragenamen zu ändern.

Erstellen benutzerdefinierter Analyse- und Erkennungsregeln

Um Bedrohungen und anomales Verhalten in Ihrer Umgebung zu erkennen, können Sie benutzerdefinierte Erkennungsregeln erstellen.

Für Analyseregeln, die für Daten gelten, die über den verbundenen Microsoft Sentinel Arbeitsbereich erfasst werden, wählen Sie Regeln > verwalten Analyseregel erstellen aus.

Der Analyseregel-Assistent wird angezeigt. Füllen Sie die erforderlichen Details aus, wie unter Analyseregel-Assistent – Registerkarte Allgemein beschrieben.

Sie können auch benutzerdefinierte Erkennungsregeln erstellen, die Daten aus Microsoft Sentinel und Defender XDR Tabellen abfragen. Wählen Sie Regeln > verwalten Benutzerdefinierte Erkennung erstellen aus. Weitere Informationen finden Sie unter Erstellen und Verwalten von benutzerdefinierten Erkennungsregeln .

Bei der Erstellung benutzerdefinierter Erkennungsregel können Sie nur Daten abfragen, die als Analyseprotokolle erfasst wurden (d. h. nicht als Basisprotokolle oder Hilfsprotokolle, siehe Protokollverwaltungspläne , um die verschiedenen Ebenen zu überprüfen), andernfalls wird die Regelerstellung nicht fortgesetzt.

Wenn Ihre Defender XDR Daten in Microsoft Sentinel erfasst werden, können Sie zwischen benutzerdefinierter Erkennung erstellen und Analyseregel erstellen wählen.