Erstellen und Verwalten benutzerdefinierter Erkennungsregeln

Benutzerdefinierte Erkennungsregeln sind Regeln, die Sie mit erweiterten Huntingabfragen entwerfen und optimieren können. Mit diesen Regeln können Sie verschiedene Ereignisse und Systemzustände proaktiv überwachen, einschließlich vermuteter Sicherheitsverletzungsaktivitäten und falsch konfigurierter Endpunkte. Sie können festlegen, dass sie in regelmäßigen Abständen ausgeführt werden, Warnungen generieren und bei Übereinstimmungen Rekonstruktionsmaßnahmen ergreifen.

Erforderliche Berechtigungen zum Verwalten von benutzerdefinierten Erkennungen

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Um benutzerdefinierte Erkennungen zu verwalten, muss Ihnen eine der folgenden Rollen zugewiesen werden:

Sicherheitseinstellungen (verwalten): Benutzer mit dieser Microsoft Defender XDR-Berechtigung können Sicherheitseinstellungen im Microsoft Defender-Portal verwalten.

Sicherheitsadministrator: Benutzer mit dieser Microsoft Entra Rolle können Sicherheitseinstellungen im Microsoft Defender-Portal und in anderen Portalen und Diensten verwalten.

Sicherheitsoperator: Benutzer mit dieser Microsoft Entra Rolle können Warnungen verwalten und haben globalen schreibgeschützten Zugriff auf sicherheitsbezogene Features, einschließlich aller Informationen im Microsoft Defender-Portal. Diese Rolle ist für die Verwaltung benutzerdefinierter Erkennungen nur ausreichend, wenn die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Microsoft Defender for Endpoint deaktiviert ist. Wenn Sie RBAC konfiguriert haben, benötigen Sie auch die Berechtigung *Sicherheitseinstellungen verwalten für Defender für Endpunkt.

Sie können benutzerdefinierte Erkennungen verwalten, die für Daten aus bestimmten Microsoft Defender XDR Lösungen gelten, wenn Sie über die entsprechenden Berechtigungen verfügen. Wenn Sie beispielsweise nur über Verwaltungsberechtigungen für Microsoft Defender for Office 365 verfügen, können Sie mithilfe von Tabellen, aber nicht Identity* mit Email* Tabellen benutzerdefinierte Erkennungen erstellen.

Da die IdentityLogonEvents Tabelle informationen zur Authentifizierungsaktivität sowohl von Microsoft Defender for Cloud Apps als auch von Defender for Identity enthält, müssen Sie über Verwaltungsberechtigungen für beide Dienste verfügen, um benutzerdefinierte Erkennungen zu verwalten, die die genannte Tabelle abfragen.

Hinweis

Um benutzerdefinierte Erkennungen zu verwalten, müssen Sicherheitsoperatoren über die Berechtigung Sicherheitseinstellungen verwalten in Microsoft Defender for Endpoint verfügen, wenn RBAC aktiviert ist.

Um die erforderlichen Berechtigungen zu verwalten, kann ein globaler Administrator:

Weisen Sie die Rolle Sicherheitsadministrator oder Sicherheitsoperator in Microsoft 365 Admin Center unter Rollen>Sicherheitsadministrator zu.

Überprüfen Sie die RBAC-Einstellungen für Microsoft Defender for Endpoint in Microsoft Defender XDR unter Einstellungen>Berechtigungen>Rollen. Wählen Sie die entsprechende Rolle aus, um die Berechtigung Sicherheitseinstellungen verwalten zuzuweisen.

Hinweis

Ein Benutzer muss außerdem über die entsprechenden Berechtigungen für die Geräte im Gerätebereich einer benutzerdefinierten Erkennungsregel verfügen, die er erstellt oder bearbeitet, bevor er fortfahren kann. Ein Benutzer kann eine benutzerdefinierte Erkennungsregel, die auf die Ausführung auf allen Geräten festgelegt ist, nicht bearbeiten, wenn derselbe Benutzer nicht über Berechtigungen für alle Geräte verfügt.

Erstellen einer benutzerdefinierten Erkennungsregel

1. Vorbereiten der Abfrage

Wechseln Sie im Microsoft Defender-Portal zu Erweiterte Suche, und wählen Sie eine vorhandene Abfrage aus, oder erstellen Sie eine neue Abfrage. Wenn Sie eine neue Abfrage verwenden, führen Sie die Abfrage aus, um Fehler zu identifizieren und mögliche Ergebnisse zu verstehen.

Wichtig

Um zu verhindern, dass der Dienst zu viele Warnungen zurückgibt, ist jede Regel bei ihrer Ausführung auf das Generieren von nur 100 Warnungen beschränkt. Optimieren Sie vor dem Erstellen einer Regel Ihre Abfrage, um Warnungen für normale Alltagsaktivitäten zu vermeiden.

In den Abfrageergebnissen erforderliche Spalten

Um eine benutzerdefinierte Erkennungsregel zu erstellen, muss die Abfrage die folgenden Spalten zurückgeben:

-

Timestamp– Wird verwendet, um den Zeitstempel für generierte Warnungen festzulegen. - Eine Spalte oder Kombination von Spalten, die das Ereignis in Defender XDR Tabellen eindeutig identifizieren:

- Für Microsoft Defender for Endpoint Tabellen müssen die

TimestampSpalten ,DeviceIdundReportIdim selben Ereignis angezeigt werden. - Für Warnungstabellen* muss im -Ereignis angezeigt werden.

Timestamp - Für Observation*-Tabellen

TimestampObservationIdund müssen im selben Ereignis angezeigt werden. - Für alle anderen

Timestampmuss undReportIdim selben Ereignis angezeigt werden.

- Für Microsoft Defender for Endpoint Tabellen müssen die

- Eine der folgenden Spalten, die einen starken Bezeichner für ein betroffenen Medienobjekt enthält:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(Absender des Umschlags oder Return-Path-Adresse) -

SenderMailFromAddress(Absenderadresse, die vom E-Mail-Client angezeigt wird) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Hinweis

Unterstützung für weitere Entitäten wird hinzugefügt, wenn dem schema der erweiterten Suche neue Tabellen hinzugefügt werden.

Einfache Abfragen, z. B. Abfragen, die den Operator oder summarize nicht zum Anpassen oder Aggregieren von project Ergebnissen verwenden, geben in der Regel diese allgemeinen Spalten zurück.

Es gibt verschiedene Möglichkeiten, um sicherzustellen, dass komplexere Abfragen diese Spalten zurückgeben. Wenn Sie es z. B. vorziehen, unter einer Spalte wie DeviceIdzu aggregieren und nach Entität zu zählen, können Sie trotzdem und ReportId durch Abrufen des letzten Ereignisses, das die einzelnen eindeutigen DeviceIdumfasst, zurückgebenTimestamp.

Wichtig

Vermeiden Sie das Filtern benutzerdefinierter Erkennungen mithilfe der Timestamp Spalte. Die für benutzerdefinierte Erkennungen verwendeten Daten werden basierend auf der Erkennungshäufigkeit vorab gefiltert.

Die folgende Beispielabfrage zählt die Anzahl der eindeutigen Geräte (DeviceId) mit Antivirenerkennungen und verwendet diese Anzahl, um nur die Geräte mit mehr als fünf Erkennungen zu finden. Um die neueste Timestamp und die entsprechende ReportIdzurückzugeben, wird der summarize -Operator mit der arg_max -Funktion verwendet.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tipp

Um eine bessere Abfrageleistung zu erzielen, legen Sie einen Zeitfilter fest, der der für die Regel vorgesehenen Ausführungshäufigkeit entspricht. Da die am wenigsten häufige Ausführung alle 24 Stunden erfolgt, deckt die Filterung für den letzten Tag alle neuen Daten ab.

2. Erstellen einer neuen Regel und Bereitstellen von Warnungsdetails

Wählen Sie mit der Abfrage im Abfrage-Editor Erkennungsregel erstellen aus, und geben Sie die folgenden Warnungsdetails an:

- Erkennungsname : Name der Erkennungsregel; sollte eindeutig sein

- Häufigkeit : Intervall zum Ausführen der Abfrage und Ausführen von Aktionen. Weitere Anleitungen finden Sie im Abschnitt Regelhäufigkeit.

- Warnungstitel : Titel, der mit warnungen angezeigt wird, die von der Regel ausgelöst werden; sollte eindeutig und im Klartext sein. Zeichenfolgen werden aus Sicherheitsgründen bereinigt, sodass HTML, Markdown und anderer Code nicht funktionieren.

- Schweregrad : Potenzielles Risiko der Komponente oder Aktivität, die von der Regel identifiziert wird.

- Kategorie : Bedrohungskomponente oder -aktivität, die von der Regel identifiziert wird.

- MITRE ATT&CK-Techniken : Eine oder mehrere Angriffstechniken, die von der Regel identifiziert werden, wie im MITRE ATT&CK-Framework dokumentiert. Dieser Abschnitt ist für bestimmte Warnungskategorien ausgeblendet, einschließlich Schadsoftware, Ransomware, verdächtige Aktivitäten und unerwünschter Software.

- Beschreibung : Weitere Informationen zur Komponente oder Aktivität, die von der Regel identifiziert wird. Zeichenfolgen werden aus Sicherheitsgründen bereinigt, sodass HTML, Markdown und anderer Code nicht funktionieren.

- Empfohlene Aktionen : Zusätzliche Aktionen, die Antwortende als Reaktion auf eine Warnung ausführen können.

Regelhäufigkeit

Wenn Sie eine neue Regel speichern, wird sie ausgeführt und sucht nach Übereinstimmungen aus den Daten der letzten 30 Tage. Die Regel wird dann in festen Intervallen erneut ausgeführt, wobei ein Lookbackzeitraum basierend auf der von Ihnen gewählten Häufigkeit angewendet wird:

- Alle 24 Stunden : Wird alle 24 Stunden ausgeführt, wobei Daten der letzten 30 Tage überprüft werden.

- Alle 12 Stunden : Wird alle 12 Stunden ausgeführt, wobei Daten aus den letzten 48 Stunden überprüft werden.

- Alle 3 Stunden : Wird alle 3 Stunden ausgeführt und überprüft Daten aus den letzten 12 Stunden.

- Stündlich : Wird stündlich ausgeführt und überprüft daten aus den letzten 4 Stunden.

- Continuous (NRT): Wird kontinuierlich ausgeführt und überprüft Daten von Ereignissen, während sie in Quasi-Echtzeit (NRT) gesammelt und verarbeitet werden. Weitere Informationen finden Sie unter Fortlaufende Häufigkeit (NRT).

Tipp

Passen Sie die Zeitfilter in Ihrer Abfrage dem Lookbackzeitraum an. Ergebnisse außerhalb des Lookbackzeitraums werden ignoriert.

Wenn Sie eine Regel bearbeiten, wird sie mit den angewendeten Änderungen in der nächsten Laufzeit ausgeführt, die gemäß der von Ihnen festgelegten Häufigkeit geplant wurde. Die Regelhäufigkeit basiert auf dem Ereigniszeitstempel und nicht auf der Erfassungszeit.

Kontinuierliche Frequenz (NRT)

Wenn Sie eine benutzerdefinierte Erkennung für die Ausführung in fortlaufender Häufigkeit (NRT) festlegen, können Sie die Fähigkeit Ihrer organization erhöhen, Bedrohungen schneller zu erkennen. Die Verwendung der Fortlaufenden Häufigkeit (NRT) hat minimale bis keine Auswirkungen auf Ihre Ressourcennutzung und sollte daher für jede qualifizierte benutzerdefinierte Erkennungsregel in Ihrem organization berücksichtigt werden.

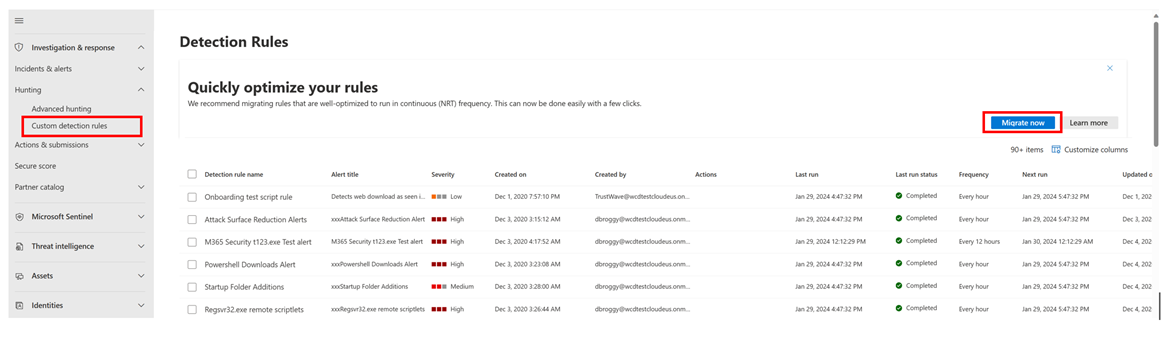

Auf der Seite mit benutzerdefinierten Erkennungsregeln können Sie benutzerdefinierte Erkennungsregeln migrieren, die der Häufigkeit fortlaufend (NRT) entsprechen, mit der einzigen Schaltfläche Jetzt migrieren:

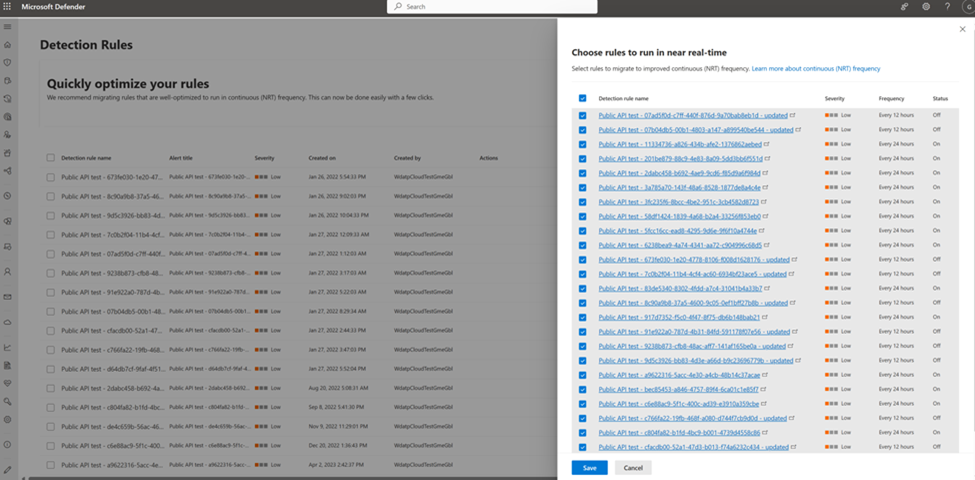

Wenn Sie Jetzt migrieren auswählen, erhalten Sie eine Liste aller kompatiblen Regeln gemäß ihrer KQL-Abfrage. Sie können alle oder ausgewählte Regeln nur gemäß Ihren Einstellungen migrieren:

Nachdem Sie auf Speichern geklickt haben, wird die Häufigkeit der ausgewählten Regeln auf fortlaufende Häufigkeit (NRT) aktualisiert.

Abfragen, die Sie kontinuierlich ausführen können

Sie können eine Abfrage kontinuierlich ausführen, solange:

- Die Abfrage verweist nur auf eine Tabelle.

- Die Abfrage verwendet einen Operator aus der Liste der unterstützten KQL-Operatoren. Unterstützte KQL-Features

- Die Abfrage verwendet keine Joins, Unions oder den

externaldataOperator. - Die Abfrage enthält keine Kommentarzeile/-informationen.

Tabellen, die fortlaufende Häufigkeit (NRT) unterstützen

Erkennungen in Quasi-Echtzeit werden für die folgenden Tabellen unterstützt:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(mit Ausnahme derLatestDeliveryLocationSpalten undLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Hinweis

Nur Spalten, die allgemein verfügbar sind, können fortlaufende Häufigkeit (NRT) unterstützen.

3. Auswählen der betroffenen Entitäten

Identifizieren Sie die Spalten in den Abfrageergebnissen, in denen Sie erwarten, die wichtigste betroffene Entität vorzufinden. Beispielsweise kann eine Abfrage Absenderadressen (SenderFromAddress oder SenderMailFromAddress) und Empfängeradressen (RecipientEmailAddress) zurückgeben. Die Identifizierung, welche dieser Spalten die wichtigste betroffene Entität darstellt, hilft dem Dienst, relevante Warnungen zu aggregieren, Vorfälle zu korrelieren und Rekonstruktionsmaßnahmen zu ergreifen.

Sie können für jeden Entitätstyp (Postfach, Benutzer oder Gerät) nur eine Spalte auswählen. Spalten, die von der Abfrage nicht zurückgegeben werden, können nicht ausgewählt werden.

4. Angeben von Aktionen

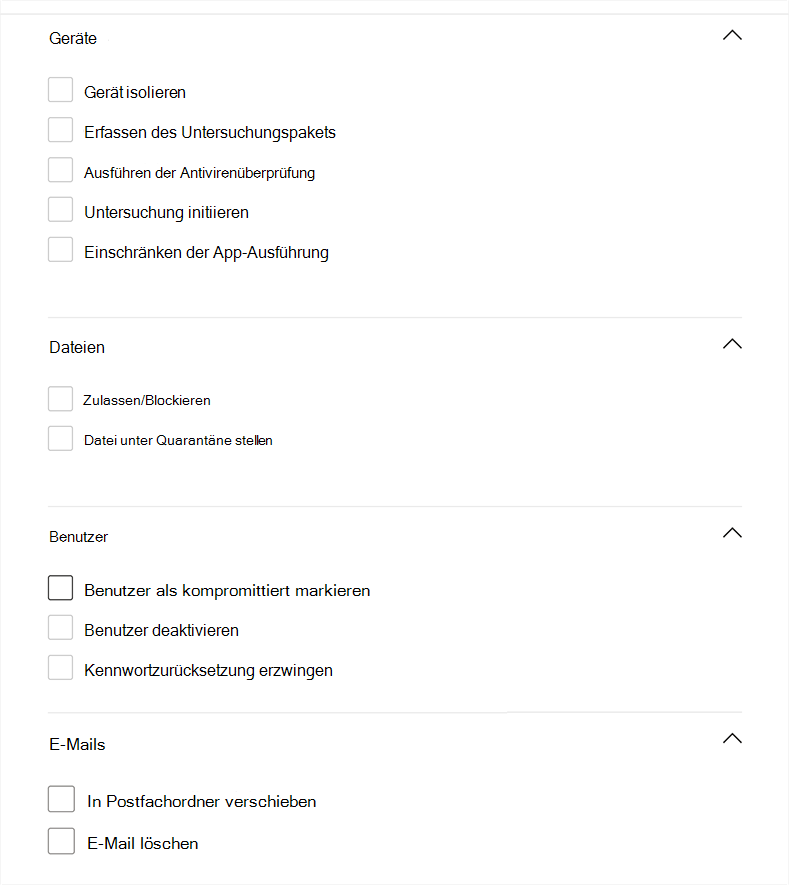

Ihre benutzerdefinierte Erkennungsregel kann automatisch Aktionen für Geräte, Dateien, Benutzer oder E-Mails ausführen, die von der Abfrage zurückgegeben werden.

Aktionen auf Geräten

Diese Aktionen werden auf Geräte in der DeviceId-Spalte der Abfrageergebnisse angewendet:

- Gerät isolieren: Verwendet Microsoft Defender for Endpoint, um eine vollständige Netzwerkisolation anzuwenden, wodurch verhindert wird, dass das Gerät eine Verbindung mit einer Anwendung oder einem Dienst herstellt. Erfahren Sie mehr über Microsoft Defender for Endpoint Computerisolation.

- Erfassen eines Untersuchungspakets : Erfasst Geräteinformationen in einer ZIP-Datei. Erfahren Sie mehr über das Microsoft Defender for Endpoint Untersuchungspaket.

- Ausführen der Antivirenüberprüfung: Führt eine vollständige Microsoft Defender Antivirusüberprüfung auf dem Gerät aus.

- Untersuchung initiieren : Initiiert eine automatisierte Untersuchung auf dem Gerät.

- App-Ausführung einschränken : Legt Einschränkungen für das Gerät fest, damit nur Dateien ausgeführt werden können, die mit einem von Microsoft ausgestellten Zertifikat signiert wurden. Erfahren Sie mehr über App-Einschränkungen mit Microsoft Defender for Endpoint.

Aktionen auf Dateien

Wenn diese Option ausgewählt ist, kann die Aktion Zulassen/Blockieren auf die Datei angewendet werden. Blockierende Dateien sind nur zulässig, wenn Sie über Berechtigungen zum Korrigieren von Dateien verfügen und die Abfrageergebnisse eine Datei-ID identifiziert haben, z. B. sha1. Sobald eine Datei blockiert ist, werden auch andere Instanzen derselben Datei auf allen Geräten blockiert. Sie können steuern, auf welche Gerätegruppe die Blockierung angewendet wird, aber nicht auf bestimmte Geräte.

Wenn diese Option ausgewählt ist, kann die Aktion Datei unter Quarantäne auf Dateien in der

SHA1Spalte ,InitiatingProcessSHA1,SHA256oderInitiatingProcessSHA256der Abfrageergebnisse angewendet werden. Diese Aktion löscht die Datei vom aktuellen Speicherort und platziert eine Kopie in Quarantäne.

Aktionen für Benutzer

Wenn diese Option ausgewählt ist, wird die Aktion Benutzer als kompromittiert markieren für Benutzer in der

AccountObjectId,InitiatingProcessAccountObjectId, oderRecipientObjectIdSpalte der Abfrageergebnisse ausgeführt. Diese Aktion legt die Benutzerrisikostufe in Microsoft Entra ID auf "hoch" fest, wodurch entsprechende Identitätsschutzrichtlinien ausgelöst werden.Wählen Sie Benutzer deaktivieren aus, um die Anmeldung eines Benutzers vorübergehend zu verhindern.

Wählen Sie Kennwortzurücksetzung erzwingen aus, um den Benutzer aufzufordern, sein Kennwort in der nächsten Anmeldesitzung zu ändern.

Sowohl die

Disable userOptionen alsForce password resetauch erfordern die Benutzer-SID, die sich in den SpaltenAccountSid,InitiatingProcessAccountSid,RequestAccountSidundOnPremSidbefinden.

Weitere Informationen zu Benutzeraktionen finden Sie unter Wartungsaktionen in Microsoft Defender for Identity.

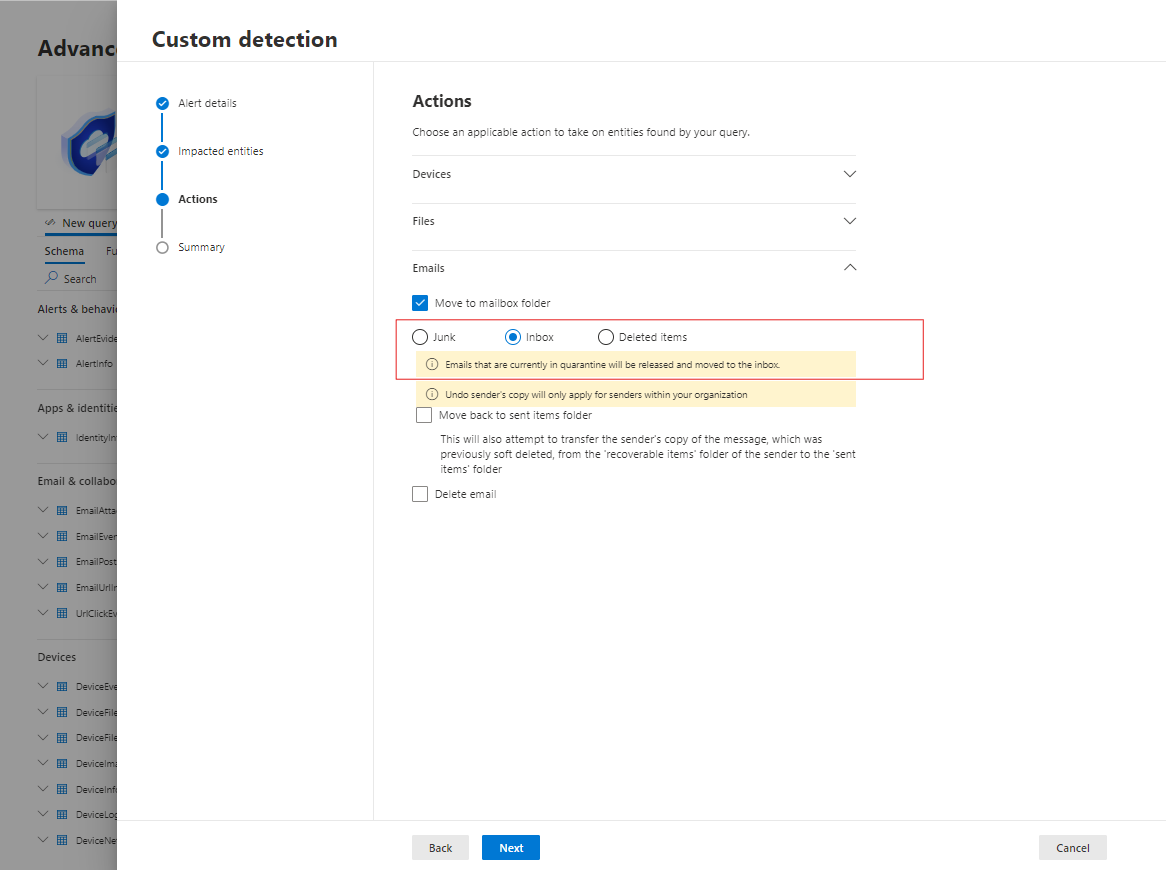

Aktionen für E-Mails

Wenn die benutzerdefinierte Erkennung E-Mail-Nachrichten ergibt, können Sie In Postfachordner verschieben auswählen, um die E-Mail in einen ausgewählten Ordner ( junk-,posteingangs- oder gelöschte Elementordner ) zu verschieben. Insbesondere können Sie E-Mail-Ergebnisse aus isolierten Elementen verschieben (für instance bei falsch positiven Ergebnissen), indem Sie die Option Posteingang auswählen.

Alternativ können Sie E-Mail löschen auswählen und dann entweder die E-Mails in Gelöschte Elemente verschieben (vorläufiges Löschen) oder die ausgewählten E-Mails dauerhaft löschen (endgültiges Löschen).

Die Spalten NetworkMessageId und RecipientEmailAddress müssen in den Ausgabeergebnissen der Abfrage vorhanden sein, um Aktionen auf E-Mail-Nachrichten anzuwenden.

5. Festlegen des Regelbereichs

Legen Sie den Bereich fest, um anzugeben, welche Geräte von der Regel abgedeckt werden. Der Bereich wirkt sich auf Regeln aus, die Geräte überprüfen, und wirkt sich nicht auf Regeln aus, die nur Postfächer und Benutzerkonten oder -identitäten überprüfen.

Wenn Sie den Bereich festlegen, können Sie Folgendes auswählen:

- Alle Geräte

- Bestimmte Gerätegruppen

Es werden nur Daten von Geräten im Bereich abgefragt. Außerdem werden Aktionen nur auf diesen Geräten ausgeführt.

Hinweis

Benutzer können eine benutzerdefinierte Erkennungsregel nur erstellen oder bearbeiten, wenn sie über die entsprechenden Berechtigungen für die Geräte verfügen, die im Bereich der Regel enthalten sind. Für instance können Administratoren nur Regeln erstellen oder bearbeiten, die für alle Gerätegruppen gelten, wenn sie über Berechtigungen für alle Gerätegruppen verfügen.

6. Überprüfen und Aktivieren der Regel

Wählen Sie nach der Überprüfung der Regel die Option Erstellen aus, um sie zu speichern. Die benutzerdefinierte Erkennungsregel wird sofort ausgeführt. Es wird basierend auf der konfigurierten Häufigkeit erneut ausgeführt, um nach Übereinstimmungen zu suchen, Warnungen zu generieren und Rekonstruktionsmaßnahmen zu ergreifen.

Wichtig

Benutzerdefinierte Erkennungen sollten regelmäßig auf Effizienz und Effektivität überprüft werden. Eine Anleitung zum Optimieren Ihrer Abfragen finden Sie in den bewährten Methoden für Erweiterte Suchabfragen. Um sicherzustellen, dass Sie Erkennungen erstellen, die echte Warnungen auslösen, nehmen Sie sich Zeit, ihre vorhandenen benutzerdefinierten Erkennungen zu überprüfen, indem Sie die Schritte unter Verwalten vorhandener benutzerdefinierter Erkennungsregeln ausführen.

Sie behalten die Kontrolle über die Breite oder Spezifität Ihrer benutzerdefinierten Erkennungen, sodass alle von benutzerdefinierten Erkennungen generierten falschen Warnungen auf die Notwendigkeit hinweisen können, bestimmte Parameter der Regeln zu ändern.

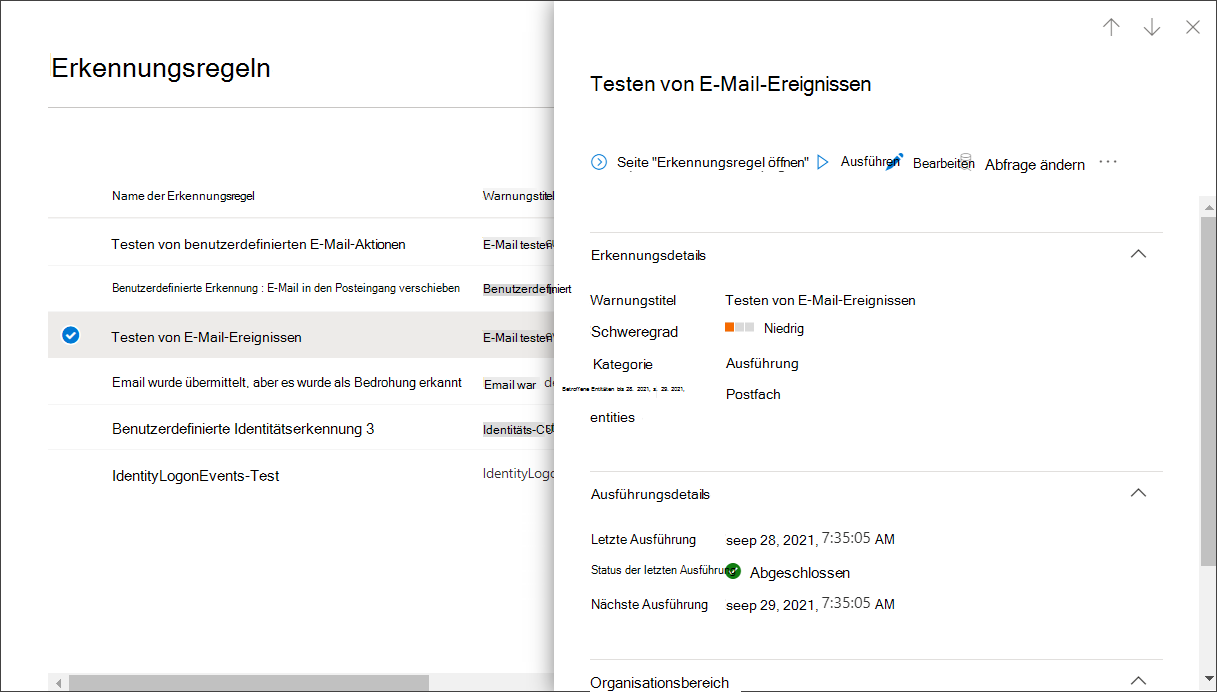

Verwalten vorhandener benutzerdefinierter Erkennungsregeln

Sie können die Liste der vorhandenen benutzerdefinierten Erkennungsregeln anzeigen, ihre vorherigen Ausführungen überprüfen und die ausgelösten Warnungen überprüfen. Sie können eine Regel auch bei Bedarf ausführen und ändern.

Tipp

Warnungen, die von benutzerdefinierten Erkennungen ausgelöst werden, sind über Warnungen und Incident-APIs verfügbar. Weitere Informationen finden Sie unter Unterstützte Microsoft Defender XDR-APIs.

Anzeigen vorhandener Regeln

Um alle vorhandenen benutzerdefinierten Erkennungsregeln anzuzeigen, navigieren Sie zu Hunting Custom detection rules .To view all existing custom detection rules, navigate to hunting>custom detection rules. Auf der Seite werden alle Regeln mit den folgenden Ausführungsinformationen aufgeführt:

- Letzte Ausführung : Wann eine Regel zuletzt ausgeführt wurde, um nach Abfrageergebnissen zu suchen und Warnungen zu generieren

- Letzte Ausführung status : Gibt an, ob eine Regel erfolgreich ausgeführt wurde

- Nächste Ausführung : Die nächste geplante Ausführung

- Status : Gibt an, ob eine Regel aktiviert oder deaktiviert wurde.

Anzeigen von Regeldetails, Ändern einer Regel und Ausführen einer Regel

Um umfassende Informationen zu einer benutzerdefinierten Erkennungsregel anzuzeigen, wechseln Sie zu HuntingCustom detection rules (Benutzerdefinierte Erkennungsregelnsuchen),> und wählen Sie dann den Namen der Regel aus. Anschließend können Sie allgemeine Informationen zur Regel anzeigen, einschließlich Informationen, deren Ausführung status und Umfang. Die Seite enthält ebenfalls die Liste der ausgelösten Warnungen und Aktionen.

Auf dieser Seite können Sie ebenfalls die folgenden Aktionen für die Regel ausführen:

- Ausführen : Führen Sie die Regel sofort aus. Dadurch wird auch das Intervall für die nächste Ausführung zurückgesetzt.

- Bearbeiten : Ändern Sie die Regel, ohne die Abfrage zu ändern.

- Abfrage ändern : Bearbeiten Sie die Abfrage in der erweiterten Suche.

- Einschalten / Deaktivieren : Aktivieren Sie die Regel, oder beenden Sie ihre Ausführung.

- Löschen : Deaktivieren Sie die Regel, und entfernen Sie sie.

Anzeigen und Verwalten ausgelöster Warnungen

Wechseln Sie im Bildschirm mit den Regeldetails (Hunting>Custom detections[Rule name]) zu Ausgelöste Warnungen, in dem die von Übereinstimmungen > mit der Regel generierten Warnungen aufgelistet werden. Wählen Sie eine Warnung aus, um detaillierte Informationen dazu anzuzeigen, und führen Sie die folgenden Aktionen aus:

- Verwalten Sie die Warnung durch das Festlegen von deren Status und Klassifizierung (wahre oder falsche Warnung)

- Verknüpfen Sie die Warnung mit einem Vorfall

- Führen Sie die Abfrage aus, die die Warnung bei der erweiterten Bedrohungssuche ausgelöst hat

Überprüfen von Aktionen

Wechseln Sie im Bildschirm mit den Regeldetails (Hunting>Custom detections[Rule name]) zu Ausgelöste Aktionen, in dem die ausgeführten Aktionen basierend auf Übereinstimmungen > mit der Regel aufgelistet werden.

Tipp

Verwenden Sie die Auswahlspalte [✓] auf der linken Seite der Tabelle, um Informationen schnell anzuzeigen und Maßnahmen für ein Element in einer Tabelle auszuführen.

Hinweis

Einige Spalten in diesem Artikel sind in Microsoft Defender for Endpoint möglicherweise nicht verfügbar. Aktivieren Sie Microsoft Defender XDR, um mithilfe weiterer Datenquellen nach Bedrohungen zu suchen. Sie können Ihre Workflows für die erweiterte Suche von Microsoft Defender for Endpoint auf Microsoft Defender XDR verschieben, indem Sie die Schritte unter Migrieren von Abfragen für erweiterte Suche von Microsoft Defender for Endpoint ausführen.

Siehe auch

- Benutzerdefinierte Erkennungen – Übersicht

- Übersicht über die erweiterte Suche

- Erlernen der Abfragesprache für die erweiterte Suche

- Migrieren erweiterter Suchabfragen aus Microsoft Defender for Endpoint

- Microsoft Graph-Sicherheits-API für benutzerdefinierte Erkennungen

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.